Apigee Edge belgelerini görüntülüyorsunuz.

.

Git:

Apigee X belgeleri. bilgi

Başlarken

- Edge Microgateway'i nasıl yükleyebilirim?

- Bkz. Yükleme Edge Mikro Ağ Geçidi.

- Edge Microgateway'i nasıl çalıştırabilirim?

- Bkz. Edge Microgateway'i kurma ve yapılandırma.

- Çalıştırmak için veritabanına ihtiyacım var mı? Mikro ağ geçidi mi?

- Edge Microgateway üzerinden proxy uygulanan API'ler, bir hedefin parçası olarak çalışan veritabanıyla etkileşimde bulunabilir geliştirmenizi sağlar. Bununla birlikte, Edge Microgateway, herhangi bir veritabanı veya arka uç verisinden bağımsız olarak çalışır. mağaza.

İşlem

- Edge'de neler değişti? Edge Microgateway'in yeniden başlatılmasını gerektirir mi?

- Edge Microgateway, Apigee Edge'de yapılan değişiklikleri (örneğin,

mikro ağ geçidine duyarlı proxy'ler, ürünler veya geliştirici

Varsayılan yoklama aralığı 600 saniyedir; ancak zaman aralığını

config_change_poll_intervalyapılandırma ayarı. Bkz. Edgemicro özellikleriyle birlikte kullanılamaz. ziyaret edin.

- Yoklama aralığını beklemek istemiyorsanız

edgemicro reloadkomutunu kullanın. Görüntüleyin Mikro ağ geçidi kümesini yeniden yükleme. - Edge'de dağıtılan proxy ile Edge Mikro Ağ Geçidi'ndeki proxy'yi birbirinden nasıl ayırt ederim?

- Apigee'de dağıtılan mikro ağ geçidine duyarlı proxy'lerin listesi olan Edge Microgateway'i yapılandırdığınızda

Edge, Edge Microgateway'in yerel yapılandırmasına indirilir. Mikro ağ geçidi duyarlı proxy'ler

edgemicro_önekiyle adlandırılmıştır. - Edge Microgateway ile günlük kaydı seçeneklerim nelerdir?

- Edge Microgateway'de yerleşik bir günlük kaydı özelliği bulunur. Ayrıntılar için bkz. Günlük dosyalarını yönetme. ziyaret edin.

- Şu belgeleri de yazabilirsiniz: a özel eklentinizi kullanarak Edge Microgateway ile üçüncü taraf günlük kaydı hizmeti kullanabilirsiniz. Yoldayken Edge Microgateway çalışıyor, Apigee Edge'i kullanamazsınız İleti Günlük Kaydı politikası Edge Microgateway ile ilgili mesajları günlüğe kaydedin. Ayrıca bkz. Logging Plugin for Microgateway topluluk makalesi.

- Edge Microgateway örnekleri arasında anahtar/gizli anahtar kombinasyonlarını yeniden kullanabilir miyim?

- Mikro ağ geçidi örneklerinde kuruluş ve ortam aynı olduğu sürece şunları yapabilirsiniz: yapılandırma sırasında oluşturulan anahtar/gizli anahtar çiftini yeniden kullanın.

- Edge Microgateway'i üretim ortamında başlayacak şekilde nasıl yapılandırabilirim?

- Başlangıç komut parametreleri için ortam değişkenlerini (ör.

EDGEMICRO_KEY,EDGEMICRO_SECRET,EDGEMICRO_ORGveEDGEMICRO_ENV. Bu (ve diğer) değişkenlerleedgemicro starttek komutuyla Edge Mikro Ağ Geçidi. Şu kaynakları da inceleyin: Ortam değişkenlerini ayarlama - Yapabilir miyim? Edge Microgateway ile özel ürün veya geliştirici uygulaması özelliklerini kullanıyor musunuz?

- Hayır. Edge Microgateway, varsayılan olarak yalnızca temel yönlendirme ve

Ancak geçici bir çözüm olarak aşağıdaki olası seçeneği kullanabilirsiniz:

-

Edge Microgateway'in Apigee'ye dağıttığı

edgemicro-authproxy'sine özel özellikler ekleyin Kenar. Bu özellikler, API anahtarı veya OAuth jetonu güvenliği kullanılırken kullanılabilir. - OAuth eklentisini bu özellikler üzerinde işlem yapacak şekilde değiştirin.

-

Edge Microgateway'in Apigee'ye dağıttığı

- İstek başlığı boyutuyla ilgili bir sınır var mı?

- Node.js'yi v8.14.0'a yükseltirseniz veya sonraki bir sürümde, isteklerde izin verilen maksimum başlık boyutunun 80 KB'den 8 KB'a düşürüldüğünü unutmayın. 8 KB'ı aşan başlıklar HTTP 431 hatasına neden olur. ziyaret edin.

- Node.js v11.6.0'a eklenen Node.js yapılandırma seçeneği, varsayılan maksimum değeri değiştirmenizi sağlar

başlık boyutunu kullanabilirsiniz. Bu parametre (

--max-http-header-size), HTTP üstbilgilerinin bayt cinsinden maksimum boyutu. ziyaret edin.

- Varsayılan yapılandırmayı değiştirmek için

NODE_OPTIONSortamının değerini ayarlayın değişkenini komut satırında aşağıdaki gibi görebilirsiniz:NODE_OPTIONS=--max-http-header-size=NUM_BYTES

Örneğin:

NODE_OPTIONS=--max-http-header-size=80000

Edge Microgateway hangi yönetim API'lerini kullanır?

Aşağıdaki Edge Microgateway komutları, işlerini yapmak için Apigee Edge yönetim API'lerini çağırır. bölümünde açıklandığı gibi Edge Microgateway için CLI referansı:

edgemicro configureedgemicro upgradeauthedgemicro upgradekvmedgemicro rotatekeyedgemicro cert checkedgemicro cert deleteedgemicro cert install

Aşağıdaki bölümlerde, her bir komutun kullandığı management API çağrıları listelenmektedir.

edgemicro configure ve upgradeauth komutları çağrısı

aşağıdaki yönetim API'lerini kullanabilirsiniz:

- (dağıtımları listeleyin)

GET: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/deployments - (dağıtım bilgilerini al)

GET: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth - (kaynakları yükleyin)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=java&name=micro-gateway-products-javacallout-2.0.0.jar - (kaynakları yükleyin)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=adjust-quota.js - (kaynakları yükleyin)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=generate-jwk.js - (kaynakları yükleyin)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=generate-verify-jwt.js - (kaynakları yükleyin)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=jsrsasign-all-min.js - (kaynakları yükleyin)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=jwt-initialization.js - (kaynakları yükleyin)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-jwk-response.js - (kaynakları yükleyin)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-product-list.js - (kaynakları yükleyin)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-public-key.js - (kaynakları yükleyin)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-jwt-variables.js - (kaynakları yükleyin)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-quota-variables.js - (kaynakları yükleyin)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-response.js - (kaynakları yükleyin)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=validate-params.js - (api proxy'si oluştur)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis?action=import&validate=false&name=edgemicro-auth - (yükleme politikaları)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/policies - (proxy yükleme)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/proxies?name=default - (proxy dağıtma)

POST: https://api.enterprise.apigee.com/v1/o/[org]/e/[env]/apis/edgemicro-auth/revisions/1/deployments

upgradekvm komutu aşağıdaki Management API'yi çağırır:

PUT: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

rotatekey komutu aşağıdaki Management API'yi çağırır:

GET: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway/entries/private_key

cert check komutu aşağıdaki Management API'yi çağırır:

GET: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

cert delete komutu aşağıdaki Management API'yi çağırır:

DELETE: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

cert install komutu aşağıdaki Management API'yi çağırır:

POST: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps

Dağıtım

- Dağıtabilir miyim? Hedef hizmetimin çalıştığı sunucuda Edge Microgateway uygulaması yüklü mü?

- Evet. Edge Microgateway, aşağıdakiler de dahil olmak üzere hedef hizmetinize yakın bir yerde çalışabilen hafif bir işlemdir: üretirsiniz.

- Mevcut bir Edge proxy paketini Edge Microgateway dağıtımı olarak dağıtabilir miyim?

- Hayır. Edge Mikro Ağ Geçidi özellikli proxy'lerin belirli gereksinimleri vardır ve tüm özellikleri desteklemez bir yapılandırmadır. Bkz. Bölüm 2: Apigee Edge'de varlık oluşturun

- Bir Edge proxy paketi arasında yük devretmeyi etkinleştirebilir miyim dağıtımı ve Edge Microgateway dağıtımı ile aynı API Proxy'si için nasıl çalışır?

- Hayır. Edge Microgateway, Apigee'de mikro ağ geçidi olmayan API proxy dağıtımlarından haberdar değil Kenar.

- Etkinlikte yüksek kullanılabilirlikli dağıtım modeli kullanıyor musunuz?

- Yük dengeleyici olarak NGINX kullanarak Edge Microgateway'i çalıştırma hakkında iyi bir tartışma için Apigee Edge Microgateway ve NGINX ile API'leri yönetme.

- Edge Microgateway ile hangi yük dengeleyicilerini kullanabilirim?

- Edge Microgateway, tüm yük dengeleyicilerle çalışabilir.

- Dağıtabileceğim Edge Microgateway proxy'si için bir sınır var mı?

- Şu ürün için belirtilen ürün yapılandırma sınırlarına bakın: yönelik bir koddur. Apigee Edge'de dağıtabileceğiniz mikro ağ geçidine duyarlı proxy sayısı çevre ve Edge Mikro Ağ Geçidi üzerinden yapılan çağrı da bu sınırlara uymalıdır.

- Yapabilir miyim? Edge Microgateway dağıtımımı belirli bir kuruluş ve ortamla ilişkilendirebilir miyim?

- Edge Microgateway'in bir örneğini yapılandırdığınızda, bunu belirli bir Uç organizasyon ve ortam.

- Edge Microgateway dağıtımımı belirli bir bölgeyle ilişkilendirebilir miyim (çok bölgeli bir müşteriysem)?

- Edge Microgateway, Apigee Edge ile etkileşimi için en uygun bölgeyi otomatik olarak seçiyor. Hizmet vermek istediğiniz her bölgede Edge Microgateway örneklerini dağıtabilirsiniz.

Yönetim

- Edge Microgateway'i yapılandırmak ve dağıtmak için kuruluş yöneticisi olmam gerekir mi?

- Evet. Edge Microgateway'i yapılandırmak ve dağıtmak için kuruluş yöneticisi kimlik bilgilerine sahip olmanız gerekir.

- Edge Microgateway'i çalıştırmak için kuruluş yöneticisi olmam gerekir mi?

- Hayır. Edge Microgateway, bir

Node.jsuygulamasıdır ve bu uygulamaları belirli bir makinede çalıştırmak için izin vermiş olursunuz. - Kuruluşumdan herhangi biri kullanıcılar Edge Microgateway kullanıyor mu?

- Edge üzerinden API çağrıları yapmak için Apigee Edge kuruluş kullanıcısı olmanız gerekmez Mikro ağ geçidi. Ancak Edge Mikro Ağ Geçidi oluşturmak veya değiştirmek için kuruluş düzeyinde izinlere sahip olmanız gerekir haberdar olan proxy'ler aracılığıyla sorun.

Performans

- Edge Microgateway'i kullanırken performansla ilgili dikkat edilmesi gereken noktalar nelerdir?

- Hedef uygulamayla aynı yerde bulunan Edge Microgateway'i çalıştırıyorsanız sunucuda olduğunu unutmayın.

- Edge Microgateway'i geniş ölçekte çalıştırmak için en iyi uygulamalar nelerdir?

- Apigee, farklı sunucularda Edge Microgateway'in birden fazla örneğini çalıştırmanızı öneriyor NGINX gibi yük dengeleyiciler tarafından uygulanır. Şu kaynakları da inceleyin Apigee Edge Microgateway ve NGINX ile API'leri yönetme ve Apigee Topluluğu'nda dikey yatay ölçeklendirme.

- Varsayılan olarak Edge Microgateway TPS'si nedir ve bir Mikro ağ geçidi örneği

- Edge Microgateway ile donanım gereksinimlerini ve TPS ölçümlerini ölçmek zordur. Duruma göre değişken Edge Microgateway ayarı, eklenti kullanımı, özel eklentiler ve TLS gibi diğer özelliklerin yapılandırılması. Apigee, genellikle bu konuda fikir edinmenizi önerir. ve özel ayarlarınızla performans testi yapın.

Private Cloud dağıtımı

- Edge'de Mikro ağ geçidi, Private Cloud için Edge ile çalışır mı?

- Evet. Ayrıntılar için bkz. Apigee Private Cloud yapılandırma adımları başlıklı makaleye göz atın.

Eklentiler

- Edge'de Kota nasıl uygulanır? Mikro ağ geçidi mi?

- Edge Microgateway örneğinize isteğe bağlı olarak kota eklentisi ekleyebilirsiniz. Ayrıntılı bilgi için Kotayı kullanma eklentisi.

- Spike Arrest nasıl çalışır? Edge Microgateway ile zorunlu mu?

- Edge Microgateway örneğinize isteğe bağlı olarak bir artış durdurma eklentisi ekleyebilirsiniz. Örneğin, Artışı kullanma arrest eklentisidir.

- :

Edge Microgateway için

Node.jsdışında eklenti yazmanın başka yolları var mı? - Hayır. Eklentiler

Node.jsdilinde yazılmalıdır. - Edge Microgateway, Analytics verilerini Edge'e yükleyemediğinde ne olur?

- Edge Microgateway'de bellek içi arabellek bulunur. Tampon dolarsa eski yük atlanır ve API trafiğinin sorunsuz bir şekilde akmasını sağlar.

- Edge'e politika ekleyebilir miyim Mikro ağ geçidi mi?

- Mikro ağ geçidine duyarlı özelliklere normal Apigee Edge politikaları eklerseniz

bu proxy'ler göz ardı edilir. Edge Microgateway, eklentileri kullanarak

kota, artış durdurma, API anahtarı güvenliği ve diğer işlevler gibi Edge'deki politikalara benzer işlevler

OAuth2 güvenliği. Özel eklentiler de yazabilirsiniz. Görüntüleyin

Eklentileri kullanın ve

Özel eklentiler geliştirin.

Aşağıdaki Apigee Topluluğu yayınları ve bloglarında, eklentiyle ilgili ek kullanım alanları tartışılır:

Güvenlik

/productskaynağını nasıl koruyabilirim?- .

- Genel Bakış

- Edge Microgateway'i yapılandırdığınızda,

edgemicro-authadlı bir API proxy'si dağıtıldı kuruluşunuzun Apigee Edge'deki ortamına bağlayabilirsiniz. Bu proxy,/productsAPI Ürünleri listesi. Edge Microgateway'i 5 Ekim 2018'de veya öncesinde yüklediyseniz Apigee, bu uç noktayı korumak için uyguladığınız Apigee'nizde API Ürünlerini oluşturan ve değiştiren geliştiricinin e-posta adresini içerir kurum içinde tutmaktır. ziyaret edin.

- Edge Microgateway'i yükselterek veya Karşılıklı TLS'yi yapılandırarak uç noktayı koruyabilirsiniz. Her ikisi aşağıda açıklanmıştır.

/productsuç noktasının korunup korunmadığını kontrol edin-

/productsuç noktasının korunup korunmadığından emin değilseniz bölüme gidin./productskaynağının korunduğunu doğrulayın ve ilgili adımları uygulayın inceleyin.1. Seçenek: Edge Microgateway'i yükseltme

Edge Microgateway'i 5 Ekim 2018'de veya öncesinde yüklediyseniz Apigee, Edge Microgateway'in son sürümünü edinin. Şuradaki adımları uygulayın: İnternet bağlantınız varsa Edge Microgateway'i yeni sürüme geçirme.

Şu anda yeni sürüme geçemiyorsanız 2. seçeneğe gidin.

2. Seçenek: Karşılıklı TLS'yi Yapılandırma

Şu anda Edge Microgateway'i yükseltemiyorsanız Apigee, Edge Microgateway ile

edgemicro-authproxy'si arasındaki iletişim TLS (iki yönlü TLS olarak da bilinir).$HOME/.edgemicro/org-env-config.yamldosyasını açın. Bkz. Bu dosyayı bulamıyorsanız Edge Microgateway nerede yüklüdür?- Aşağıdaki

tlsOptionsbloğunu karşılıklı TLS'yi etkinleştirmek içinorg-env-config.yamldosyası Edge Microgateway ve Apigee Edge:edge_config: bootstrap: >- https://domain/edgemicro/bootstrap/organization/org/environment/env jwt_public_key: 'https://domain/edgemicro-auth/publicKey' managementUri: 'https://api.enterprise.apigee.com' tlsOptions: agentOptions: requestCert: true cert: 'path/to/cert' key: 'path/to/key'

Örneğin:

tlsOptions: agentOptions: requestCert: true cert: '/Users/jdoe/twowayssl/ssl/client.key' key: '/Users/jdoe/twowayssl/ssl/ca.crt'

Aşağıdaki isteğe bağlı

agentOptionsparametrelerini de ekleyebilirsiniz:ca: Sertifika yetkilisinin yolunu belirtir.pfx: Sertifika ve anahtar yerine bir p12/pfx dosyası kullanmak istiyorsanız ekleyin.passphrase: Pfx dosyasının parolasıdır.ciphers: TLS şifrelerini belirtir.

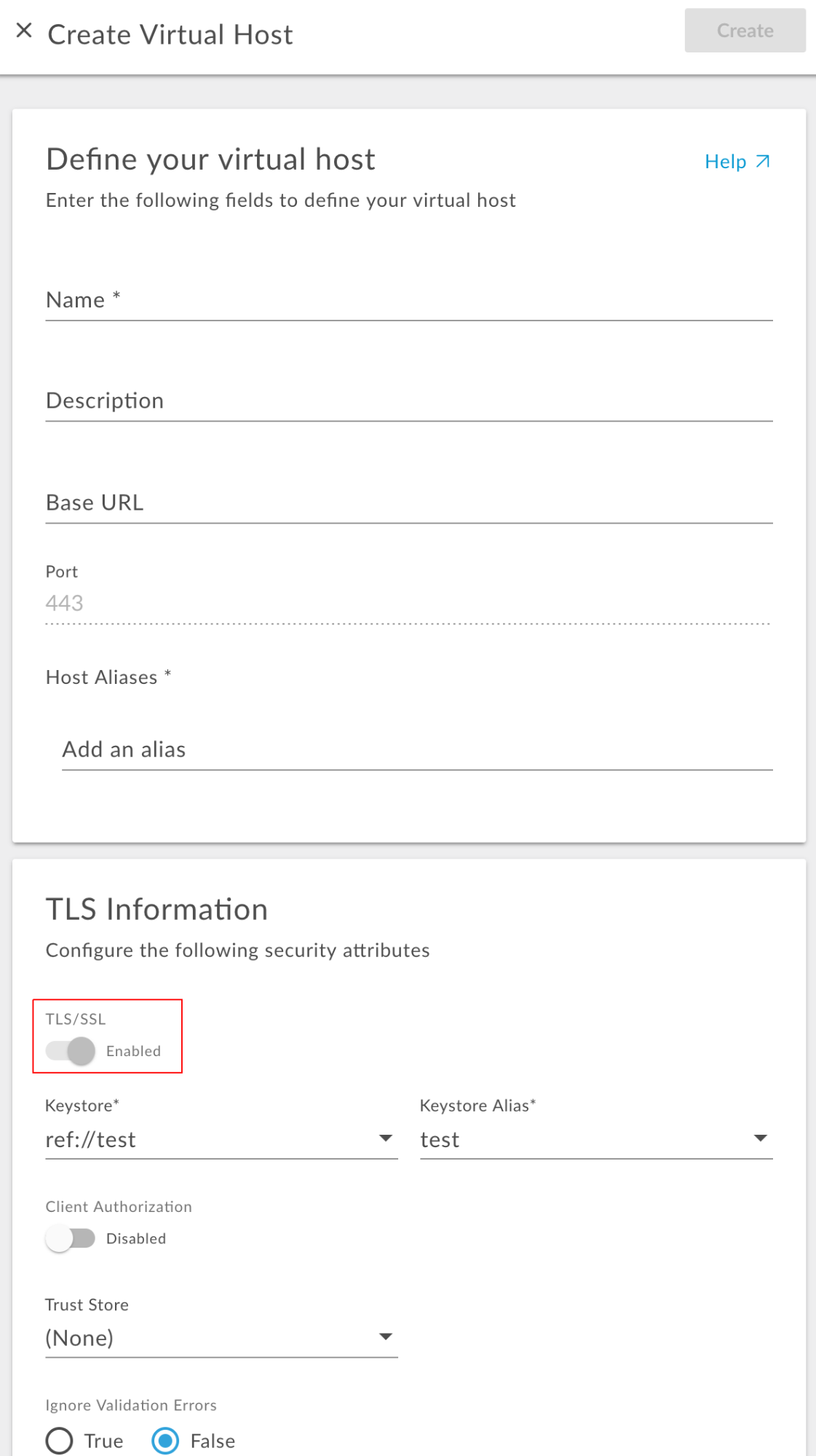

edgemicro-authproxy'sinin dağıtıldığı sanal ana makinede karşılıklı TLS'nin etkinleştirildiğinden emin olun. Ayrıntılar için İki yönlü TLS için sanal ana makine tanımlama bölümüne bakın. bölümünü inceleyin.Aşağıdaki ekran görüntüsünde, Apigee Edge kullanıcı arayüzündeki sanal bir ana makinede karşılıklı TLS'nin nasıl etkinleştirileceği gösterilmektedir:

- Edge kullanıcı arayüzündeki

edgemicro-authAPI proxy'sine bakın ve proxy yapılandırmasında doğru sanal ana makine belirtildiğinden emin olun. Örneğin, TLS özellikli birmutualtlsadlı sanal ana makine, proxy'ninHTTPProxyConnectiondizesi aşağıdaki gibi görünmelidir:<HTTPProxyConnection> <BasePath>/edgemicro-auth</BasePath> <Properties/> <VirtualHost>mutualtls</VirtualHost> </HTTPProxyConnection>

/products kaynağının korunduğunu doğrulayın/products öğesinin

emin olun. Bu testi, adımları tamamladıktan sonra gerçekleştirmeniz gerekir

(1. Seçenek veya 2. Seçenek). Bunu cURL ile yapabilirsiniz. Örneğin:

curl -v https://your_domain/edgemicro-auth/products

/products uç noktası korunuyordur:

{

"error":"unauthorized",

"error_description": "authentication failed"

}VEYA

curl: (35) error:1408F10B:SSL routines:ssl3_get_record:wrong version number

Böyle bir yanıt görürseniz /products kaynağı korunmuyor demektir

Ayrıca geliştirici e-postaları şu durumlarda açığa çıkabilir:

{ "apiProduct":[ { "apiResources":[ "/", "/**" ], "approvalType":"auto", "attributes":[ ], "createdAt":1537374680948, "createdBy":"jdoe@foo.com", "description":"", "displayName":"mock", "environments":[ "test" ], "lastModifiedAt":1537374680948, "lastModifiedBy":"test@test.com", "name":"mock", "proxies":[ "edgemicro-auth", "edgemicro_mock" ], "quota":"null", "quotaInterval":"null", "quotaTimeUnit":"null", "scopes":[ "" ] } ] }

Apigee, HTTP sanal ana makinesini test etmenizi de önerir:

Örneğin:

curl -v http://your_domain/edgemicro-auth/products

cURL çağrısı, API Ürünleri listesini döndürürse geliştirici e-postaları muhtemelen

test edilir. Uç noktayı TLS kullanılmayan bu sanal ana makineyle kullanıma sunmak istemiyorsanız

edgemicro-auth HTTPProxyConnection yapılandırması.

Kaynağı korumak için aşağıdaki seçeneklerden birini uygulayın:

Şu anda belirli bir Edge Microgateway örneği için JWT jetonunu yenileyemezsiniz.

Geçici çözüm:

Her JWT jetonunun, jetonun son kullanma tarihini belirten bir exp özelliği vardır. Bir uygulama

son kullanma süresini hesaplayabilir ve doğrudan

edgemicro-auth jeton uç noktası. Örneğin, şuna benzer bir API çağrısı yapabilirsiniz:

POST https: //{your_org}-{your_env}.apigee.net/edgemicro-auth/token

... şuna benzer bir JSON gövdesiyle:

{ "client_id": {your_id}, "client_secret": {your_secret},

"grant_type": "client_credentials" }

Şuna da bakabilirsiniz:

- Güvenli API'yi OAuth jetonu veya API anahtarı ile test edin.

- Apigee Topluluğu'nda hamiline ait jetonların geçerlilik süreleri sona erdiğinde yenilenme süreci hakkında daha fazla bilgi edinin.

Şu anda API Ürünleri için bir API'nin onaylanıp onaylanmadığını belirlemek amacıyla yalnızca temel yol kontrol edilmektedir belirli bir OAuth jetonuyla ilişkilendirilir.

Örneğin:

- Temel yol ve hedefi olan bir

edgemicro_önekli proxy oluşturursunuz. - Bu proxy'yi bir ürüne eklersiniz. Adı

edgemicro-prod1olsun. - API anahtarı veya OAuth kullanılarak Edge Microgateway üzerinden API çağrısı yapıldığında

jeton ise Edge Microgateway, API'nin temel yolunun

Bu anahtar için onaylanmış ürün listesi için onaylanmış

edgemicro_*proxy'si veya jeton.

Şu kaynakları da inceleyin: URL'nin ürünlerde beyaz listeye eklenmesi gereken ürünlerde Edgemicro ağ geçidini kullanırken nasıl yararlandığını öğrenin.

Yalnızca varsayılan Apigee SSL sertifika şu anda desteklenmektedir. Özel SSL sertifikaları şu anda desteklenmemektedir.

Geçici çözümler:

Özel (Apigee olmayan varsayılan) bir SSL sertifikası kullanmak istiyorsanız şu seçenekleri kullanabilirsiniz:

-

SSL olmayan bir

jwt_public_keyuç noktası kullanın. Edge Mikro Ağ Geçidi yapılandırmasını değiştirhttp://{org}-{env}.apigee.net/edgemicro-auth/publicKey-veya- kullanacak dosya -

Edge Microgateway'i başlatmadan önce şu ortam değişkenini ayarlayın: Export

NODE_TLS_REJECT_UNAUTHORIZED ="0".

Şu kaynakları da inceleyin: Apigee Topluluğu'ndaki SSL sertifikasında Edge Mikro yükleme hatalarını doğrulayın.

edgemicro-auth proxy'si dağıtır ve bu

dağıtım için Kuruluş Yöneticisi kimlik bilgileri gerekir.Kendi jetonunuzu kullanabilirsiniz ancak önce Edge için yerleşik yetkilendirmeyi kapatmanız gerekir Mikro ağ geçidi. Bunun için:

- Edge Microgateway'in yapılandırma dosyasını açın.

-

İki OAuth ayarını aşağıdaki şekilde doğru olarak değiştirin:

oauth: allowNoAuthorization: true allowInvalidAuthorization: true

edgemicro start -o [org] -e [env] -k [key] -s [secret]Test etme ve hata ayıklama

- TSSB "Çok fazla dosyanın açık olmasını" önlüyorum sırasında hata oluştu.

-

Bazı durumlarda, sisteminiz, çok fazla açık dosya bağlantısının bu, Edge Micro'nın kilitlenmesine neden olabilir. Varsayılan günlük kaydı, aşağıdaki işlem için iki HTTP bağlantısı gerektirir: Mikro Ağ Geçidi üzerinden gelen ve giden işlemleri kontrol edebilir.

Apigee, test ve karşılaştırma için sisteminizin ulimit komutunu ayarlamanızı önerir - sınırsız:

ulimit -n unlimited. Ayrıca bkz. Edge Apigee Topluluğu'nda yük testi sırasında mikro ağ geçidi hatası. - Hızlı kullanım için ipuçları geliştirme ve hata ayıklama

-

Edge Microgateway için eklentiler geliştiriyorsanız bu sınırlı sayıdadır.

Şimdilik bazı ipuçlarını aşağıda bulabilirsiniz:

- Edge Microgateway'i başlatmak için EDGEMICRO_KEY ortam değişkenlerini ayarlayabilirsiniz ve Microgateway başlangıç komutunun gerektirdiği anahtar/gizli anahtar çiftine EDGEMICRO_SECRET ekler. Bu şekilde, komutta anahtarı/sırrı girmeden Edge Microgateway'i başlatabilirsiniz satırında görünür. Şu kaynakları da inceleyin: Edge Microgateway belgelerinde ortam değişkenlerini ayarlama

-

Komut terminalinde ek çıkışı görmek için Edge Microgateway'i HATA AYIKLAMA modunda başlatın:

DEBUG=* edgemicro start -o [org] -e [env] -k [key] -s [secret].

İşletme ve lisanslama

- Apigee-127 ile Edge Microgateway destek modelleri arasında nasıl bir ilişki vardır?

-

Apigee-127, açık kaynak modelinde desteklenen bir açık kaynak yazılım projesidir. O GitHub projesinde sorunları bildirebilir ve düzeltmeye çalışırsanız bir pull isteğinde bir şey yok. Apigee-127, herhangi bir Yazılım Lisans Sözleşmesi gerektirmez veya Apigee.

Öte yandan Edge Microgateway, aşağıdakiler için Apigee tarafından desteklenen bir Kurumsal üründür: Apigee müşterileri. Yani Apigee müşterileri; destek kaydı, özellik isteği ve hata kaydı oluşturabilir. Google Cloud Apigee Edge Desteği'ni kullanarak diğer raporları görüntüleyin.