Apigee Edge belgelerini görüntülüyorsunuz.

Apigee X belgelerine gidin. bilgi

Ücretli hesabı olan bir Cloud müşterisi, kuruluşta sanal ana makine oluşturabilir.

- Sanal ana makineler hakkında

- Sanal ana makineleri yapılandırma

- TLS'yi yapılandırma

- Anahtar depoları ve güven depoları

Cloud'da sanal ana makineleri kimler oluşturabilir ve değiştirebilir?

Sanal ana makine oluşturma ve değiştirme özelliği yalnızca Edge Cloud'daki ücretli hesaplarda kullanılabilir. Sanal ana makineyi oluşturan kullanıcının kuruluş yöneticisi rolünde veya sanal ana makineyi değiştirme izinlerine sahip özel bir rolde olması gerekir. Diğer rollerdeki kullanıcıların sanal ana makine oluşturma yetkisi yoktur.

Örneğin, ücretli müşteriler şunları yapabilir:

- Tek yönlü ve iki yönlü TLS'yi etkinleştirme

- Sanal ana makine tarafından kullanılan anahtar deposunu/güven deposunu belirtin.

Ücretsiz ve deneme hesapları, sanal ana makineler oluşturamaz veya değiştiremez ve Edge kaydı sırasında kendileri için oluşturulan sanal ana makinelerle sınırlıdır. Edge fiyatlandırma planları hakkında daha fazla bilgi için https://apigee.com/api-management/#/pricing adresini ziyaret edin.

Cloud için sanal ana makine yapılandırma koşulları

Aşağıdaki tabloda, sanal ana makine oluşturmayla ilgili koşullar özetlenmiştir:

| Kategori | Koşul | Açıklama |

|---|---|---|

| Hesap türü | Ücretli | Ücretsiz ve deneme hesapları sanal ana makine oluşturamaz veya değiştiremez. |

| Kullanıcı rolü | kuruluş yöneticisi | Yalnızca kuruluş yöneticisi veya sanal ana makineyi değiştirme izni olan özel bir roldeki kullanıcılar sanal ana makine oluşturabilir. |

| Sanal ana makine sayısı | En fazla 20 |

Cloud'da kuruluş/ortam başına en fazla 20 sanal ana makine kullanabilirsiniz. Not: Private Cloud'daki sanal ana makine sayısında sınır yoktur. Çoğu kuruluş/ortam, biri HTTP ve diğeri HTTPS erişimi için olmak üzere iki sanal ana makine kullanır. Kuruluşunuz/ortamınız farklı alan adları kullanılarak erişime izin veriyorsa ek sanal ana makinelere ihtiyacınız olabilir. |

| Temel URL | Protokolü içerir | Sanal ana makine için ana URL'yi tanımlarken kullanıcı arayüzünde veya API ile URL'nin bir parçası olarak protokolü (ör. "http://" veya "https://") belirtmeniz gerekir. |

| Bağlantı noktası | 443 |

Yalnızca 443 numaralı bağlantı noktasında sanal ana makine oluşturabilirsiniz. Benzersiz ana makine takma adlarına sahip olmaları ve TLS'yi desteklemeleri koşuluyla 443 numaralı bağlantı noktasında birden fazla sanal ana makine oluşturabileceğinizi unutmayın. |

| TLS | Zorunlu |

Yalnızca HTTPS üzerinden TLS'yi destekleyen bir sanal ana makine oluşturabilirsiniz. TLS sertifikanızı ve anahtarınızı içeren bir anahtar deposu (ve isteğe bağlı olarak bir güven deposu) oluşturmuş olmanız gerekir. Symantec veya VeriSign gibi güvenilir bir kuruluş tarafından imzalanmış bir sertifikanız olmalıdır. Kendinden imzalı sertifika kullanamazsınız. HTTP erişimine ihtiyacınız varsa �Apigee Edge Destek Ekibi ile iletişime geçin. |

| TLS protokolü | TLS 1.2 |

Edge in the Cloud yalnızca TLS 1.2 sürümünü destekler. |

| Ana makine takma adı | Kuruluş ve ortamda benzersiz | Ana makine takma adı diğer kuruluş/ortam kombinasyonu için mevcut değil. |

| Alan adı | Müşteriye ait |

Sanal ana makinede belirtilen alan adının sahibi olmanız gerekir. Edge, ana makine takma adıyla tanımlanan alan adının TLS sertifikasındaki meta verilerle eşleştiğinden emin olmak için kontroller yapar. Edge, özellikle sertifikadaki aşağıdaki bilgileri kontrol eder:

SAN veya CN'de joker karakterlere (ör. Edge, sertifikanın süresinin dolmadığını da doğrular. |

| İstemci uygulamasında SNI desteği | Sanal ana makineye erişen tüm istemci uygulamaları SNI'yı desteklemelidir. |

SNI desteği tüm uygulamalar için gereklidir. |

Tarayıcı kullanarak sanal ana makine oluşturma

Bu bölümdeki örneklerin çoğu, sanal ana makineleri oluşturmak veya değiştirmek için Edge API'yi kullanır ancak Edge kullanıcı arayüzünde sanal ana makine oluşturabilirsiniz.

Edge kullanıcı arayüzünü kullanarak sanal ana makine oluşturmak için:

- apigee.com/edge adresinde oturum açın.

- Yönetici > Sanal Ana Makineler'i seçin.

- prod veya test gibi bir ortam seçin.

- Sanal ana makine oluşturmak için + Sanal Ana Makine'yi seçin veya mevcut bir sanal ana makinenin adını seçerek düzenleyin.

- Sanal ana makine alanlarını doldurma hakkında ayrıntılı bilgi için yukarıdaki tabloya bakın.

Tek yönlü TLS için sanal ana makine tanımlama

Sanal ana makineyi tanımlayan bir XML nesnesi. Örneğin, aşağıdaki XML nesnesi tek yönlü TLS için bir sanal ana makine tanımlar:

<VirtualHost name="myTLSVHost">

<HostAliases>

<HostAlias>api.myCompany.com</HostAlias>

</HostAliases>

<Port>443</Port>

<SSLInfo>

<Enabled>true</Enabled>

<ClientAuthEnabled>false</ClientAuthEnabled>

<KeyStore>ref://myTestKeystoreRef</KeyStore>

<KeyAlias>myKeyAlias</KeyAlias>

</SSLInfo>

</VirtualHost>Bu tanımda:

- Adı myTLSVHost olarak belirtin. Adı, API proxy'sinde veya API çağrısında sanal ana makineye referans vermek için kullanın.

- Ana makine takma adını api.myCompany.com olarak belirtin. Bu, DNS tanımı ve CNAME kaydıyla tanımlanan API'lerinize erişmek için kullanılan herkese açık alan adıdır.

- Bağlantı noktası numarasını 443 olarak belirtin. Belirtilmezse bağlantı noktası varsayılan olarak 443'e ayarlanır.

- TLS'yi gerektiği şekilde etkinleştirin.

<Enable>öğesi, tek yönlü TLS'yi etkinleştirmek için doğru olarak ayarlanır.<KeyStore>öğeleri ise TLS bağlantısı tarafından kullanılan anahtar deposunu ve anahtar takma adını belirtir.

İki yönlü TLS'yi etkinleştirmek için<ClientAuthEnabled>değerini true olarak ayarlayın ve<TrustStore>öğesini kullanarak bir güvenilir sertifika deposu belirtin. Truststore, istemcinin sertifikayı düzenleyeni ve sertifikanın sertifika yetkilisi (CA) zincirini içerir. Bu bilgiler gereklidir.

Not: Edge başlangıçta SSL'yi desteklediğinden TLS'yi yapılandırmak için kullandığınız etiket<SSLInfo>olarak adlandırılır.

Sanal ana makinede ayarlayabileceğiniz ek özellikler olduğunu unutmayın. Tüm özelliklerle ilgili referans için Sanal ana makine özelliği referansı başlıklı makaleye bakın.

Sanal ana makinede anahtar deposu ve güven deposu adının nasıl belirtileceğine karar verme

TLS'yi destekleyecek şekilde sanal ana makine yapılandırırken referans kullanarak bir anahtar deposu belirtirsiniz. Aşağıda gösterildiği gibi, referans, anahtar deposu veya güven deposu adını doğrudan belirtmek yerine bu adları içeren bir değişkendir:

<SSLInfo>

<Enabled>true</Enabled>

<ClientAuthEnabled>false</ClientAuthEnabled>

<KeyStore>ref://myTestKeystoreRef</KeyStore>

<KeyAlias>myKeyAlias</KeyAlias>

</SSLInfo>Referans kullanmanın avantajı, referansın değerini değiştirerek sanal ana makine tarafından kullanılan anahtar deposunu değiştirebilmenizdir. Bu genellikle geçerli anahtar deposundaki sertifikanın yakın gelecekte süresinin dolacak olmasından kaynaklanır. Referansın değerini değiştirmek için Edge yönlendiriciyi yeniden başlatmanız gerekmez. Referans oluşturma ve değiştirme hakkında daha fazla bilgi için Referanslarla çalışma başlıklı makaleyi inceleyin.

Yalnızca anahtar deposu ve güven deposu referansı kullanabilirsiniz. Takma ad referansı kullanamazsınız. Bir anahtar deposuna yapılan referansı değiştirdiğinizde, sertifikanın takma adının eski anahtar deposundakiyle aynı olduğundan emin olun.

Anahtar depolarına ve güvenilir sertifika depolarına referans kullanmayla ilgili kısıtlamalar

Anahtar depolarına ve güven depolarına referans verirken aşağıdaki kısıtlamayı göz önünde bulundurmanız gerekir:

- Anahtar deposu ve güven deposu referanslarını yalnızca SNI'yı destekliyorsanız ve sanal ana makinelerde kullanabilirsiniz. Apigee yönlendiricilerinde SSL'yi sonlandırın.

- Apigee yönlendiricilerinin önünde bir yük dengeleyici varsa ve TLS'yi yük dengeleyicide sonlandırırsanız sanal ana makinelere anahtar deposu ve güvenilir sertifika deposu referansları ekleyemezsiniz.

İki yönlü TLS için sanal ana makine tanımlama

İki yönlü TLS'yi etkinleştirmek için <ClientAuthEnabled> öğesini true olarak ayarlayın ve <TrustStore> öğesiyle referans kullanarak bir güven deposu belirtin. Truststore, istemcinin sertifikayı düzenleyeni ve sertifikanın CA zincirini içerir. Bu zincir gereklidir. İstemci, iki yönlü TLS için de doğru şekilde yapılandırılmalıdır.

İki yönlü TLS için sanal ana makine oluşturmak üzere sanal ana makineyi tanımlayan bir XML nesnesi oluşturun:

<VirtualHost name="myTLSVHost">

<HostAliases>

<HostAlias>api.myCompany.com</HostAlias>

</HostAliases>

<Port>443</Port>

<SSLInfo>

<Enabled>true</Enabled>

<ClientAuthEnabled>true</ClientAuthEnabled>

<KeyStore>ref://myTestKeystoreRef</KeyStore>

<KeyAlias>myKeyAlias</KeyAlias>

<TrustStore>ref://myTestTruststoreRef</TrustStore>

</SSLInfo>

</VirtualHost>Bu tanımda:

<ClientAuthEnabled>değerini true olarak ayarlayarak iki yönlü TLS'yi etkinleştirin.<TrustStore>öğesini kullanarak güvenli depoya referansı belirtin. Truststore, istemcinin sertifikayı düzenleyeni ve sertifikanın sertifika yetkilisi (CA) zincirini içerir. Bu bilgiler gereklidir.

Apigee ücretsiz deneme sertifikası ve anahtarını kullanan bir sanal ana makine tanımlama

Ücretli bir Edge for Cloud hesabınız varsa ve henüz bir TLS sertifikanız ve anahtarınız yoksa Apigee ücretsiz deneme sertifikasını ve anahtarını kullanan bir sanal ana makine oluşturabilirsiniz. Bu, önce bir anahtar deposu oluşturmadan sanal ana makine oluşturabileceğiniz anlamına gelir.

Apigee ücretsiz deneme sertifikası, *.apigee.net alan adı için tanımlanır. Bu nedenle, sanal ana makinenin <HostAlias> değeri de *.apigee.net biçiminde olmalıdır.

İki yönlü TLS gerçekleştiriyorsanız yine de <ClientAuthEnabled> öğesini true olarak ayarlamanız ve <TrustStore> öğesiyle referans kullanarak bir güvenli depo belirtmeniz gerekir. Bu işlem, yukarıda İki yönlü TLS için sanal ana makine tanımlama bölümünde açıklandığı gibidir.

Apigee ücretsiz deneme sertifikası ve anahtarı kullanılarak sanal ana makineyi tanımlayan bir XML nesnesi, <KeyStore> ve <KeyAlias> öğelerini atlar ve bunları aşağıdaki örnekte gösterildiği gibi <UseBuiltInFreeTrialCert> öğesiyle değiştirir:

<VirtualHost name="myTLSVHost">

<HostAliases>

<HostAlias>myapi.apigee.net</HostAlias>

</HostAliases>

<Port>443</Port>

<SSLInfo>

<Enabled>true</Enabled>

<ClientAuthEnabled>false</ClientAuthEnabled>

</SSLInfo>

<UseBuiltInFreeTrialCert>true</UseBuiltInFreeTrialCert>

</VirtualHost><UseBuiltInFreeTrialCert> öğesinin varsayılan değeri false'tur.

İki yönlü TLS için sanal ana makineyi şu şekilde tanımlayın:

<VirtualHost name="myTLSVHost">

<HostAliases>

<HostAlias>myapi.apigee.net</HostAlias>

</HostAliases>

<Port>443</Port>

<SSLInfo>

<Enabled>true</Enabled>

<ClientAuthEnabled>true</ClientAuthEnabled>

<TrustStore>ref://myTestTruststoreRef</TrustStore>

</SSLInfo>

<UseBuiltInFreeTrialCert>true</UseBuiltInFreeTrialCert>

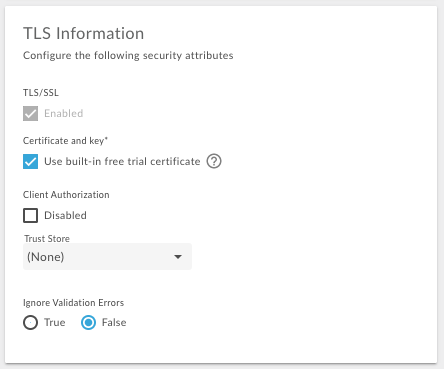

</VirtualHost>Ücretsiz Apigee sertifikasını ve anahtarını kullanmak için sanal ana makineyi oluştururken Edge kullanıcı arayüzünde Yerleşik ücretsiz deneme sertifikasını kullan seçeneğini belirleyin:

Sanal ana makine oluşturma

Sanal ana makineyi oluşturmak için aşağıdaki prosedürü kullanın:

- Herkese açık alanınız için bir DNS girişi ve CNAME kaydı oluşturun. Bu örnekte,

api.myCompany.com,[org]-[environment].apigee.net'ye yönlendirilir. - Burada açıklanan prosedürü kullanarak myTestKeystore adlı bir anahtar deposu oluşturun ve yapılandırın: Edge kullanıcı arayüzünü kullanarak anahtar depoları ve güvenilen depolar oluşturma. Bu örnekte, anahtar deposunun, sertifika ve özel anahtar için myKeyAlias takma adını kullandığından emin olun.

- Sertifikanızı ve anahtarınızı anahtar deposuna yükleyin. Sertifikanızda belirtilen alan adının, sanal ana makine için kullanmak istediğiniz ana makine takma adıyla eşleştiğinden emin olun.

-

Edge kullanıcı arayüzünü veya API'yi kullanarak anahtar deposuna referans oluşturun. Referans, anahtar deposunun adını ve referans türünü

KeyStoreolarak belirtir. Referans oluşturma ve değiştirme hakkında daha fazla bilgi için Referanslarla çalışma başlıklı makaleyi inceleyin. - Create a

Virtual Host API'sini kullanarak sanal ana makineyi oluşturun. Doğru anahtar deposu referansını ve anahtar takma adını belirttiğinizden emin olun.

API'yi kullanmak için myTLSVHost adlı anahtar deposunu oluşturmak üzere aşağıdaki POST API çağrısını kullanın:

curl -X POST -H "Content-Type:application/xml" \ https://api.enterprise.apigee.com/v1/o/{org_name}/e/{env_name}/virtualhosts \ -d '<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>api.myCompany.com</HostAlias> </HostAliases> <Port>443</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>false</ClientAuthEnabled> <KeyStore>ref://myTestKeystoreRef</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> </SSLInfo> </VirtualHost>' \ -u orgAdminEmail:passwordİstemciyle iki yönlü TLS gerçekleştiriyorsanız

<ClientAuthEnabled>değerini true olarak ayarlayın ve<TrustStore>öğesini kullanarak güvenilen sertifika deposunu belirtin. İstemci, iki yönlü TLS için doğru şekilde yapılandırılmalıdır. Bu, Edge'in istemcinin sertifika verenini ve sertifika zincirini içeren bir güven deposuna sahip olduğu anlamına gelir. Edge kullanıcı arayüzünü kullanarak anahtar depoları ve güven deposu oluşturma başlıklı makalede açıklanan prosedürü kullanarak güven deposunu oluşturun. Mevcut API proxy'leriniz varsa sanal ana makineyi ProxyEndpoint'teki

<HTTPConnection>öğesine ekleyin. Sanal ana makine, tüm yeni API proxy'lerine otomatik olarak eklenir. API proxy'sini sanal ana makine kullanacak şekilde yapılandırma başlıklı makaleyi inceleyin.

Bir API proxy'sini sanal ana makineyi kullanacak şekilde güncelledikten ve ana makine takma adı için DNS girişi ile CNAME kaydı oluşturduktan sonra API proxy'sine aşağıdaki şekilde erişebilirsiniz:

https://api.myCompany.com/v1/{project-base-path}/{resource-path}Örneğin:

https://api.myCompany.com/v1/weather/forecastrss?w=12797282

Sanal ana makineyi değiştirme

Ücretli Cloud müşterilerinin mevcut bir sanal ana makineyi değiştirmek için gerçekleştirdiği iki temel görev vardır:

- Anahtar deposu veya güven deposu referansının değerini değiştirme.

Not: Bir<KeyStore>veya<TrustStore>için referans kullanma ayarını yaptıktan sonra referansın değerini istediğiniz zaman değiştirebilirsiniz. Ancak,<KeyStore>veya<TrustStore>öğesini farklı bir referans kullanacak şekilde ya da<KeyAlias>öğesini farklı bir takma ad kullanacak şekilde değiştirmek isterseniz Apigee Edge Destek Ekibi ile iletişime geçmeniz gerekir. - Sanal ana makinenin TLS özelliklerini değiştirme

Referansın değerini değiştirme

Bir referansın değerini değiştirerek sanal ana makine tarafından kullanılan anahtar deposunu veya güven deposunu değiştirebilirsiniz.

Referansın değerini değiştirmeden önce:

- Edge kullanıcı arayüzünü kullanarak anahtar depoları ve güvenilen sertifika deposu oluşturma bölümünde açıklandığı şekilde yeni bir anahtar deposu oluşturun ve sertifika ile anahtarı yükleyin. Yeni anahtar deposunda anahtar takma adı için mevcut anahtar deposunda kullanılan adın aynısını kullandığınızdan emin olun.

- Gerekirse yeni bir güvenilirlik deposu oluşturun ve Edge kullanıcı arayüzünü kullanarak anahtar depoları ve güvenilirlik deposu oluşturma bölümünde açıklandığı şekilde bir sertifika yükleyin.

- Referansı Referanslarla çalışma bölümünde açıklandığı şekilde değiştirin.

Sanal ana makinenin TLS özelliklerini değiştirme

Ücretli müşteriler, sanal ana makineyi güncellemek için Sanal Ana Makineyi Güncelleme API'sini kullanabilir. Bu API, Sanal ana makine özelliği referansı bölümünde açıklanan sanal ana makineyle ilgili tüm özellikleri ayarlamanıza olanak tanır.

Sanal ana makineyi değiştirdiğinizde Edge, sanal ana makine oluştururken yaptığına benzer bir doğrulama gerçekleştirir. Yani, değiştirme işleminde Edge şunları doğrular:

- Barındırıcı takma adı tarafından belirtilen alan, başka bir kuruluşta ve ortamda kullanılmıyor.

- Alan adının sahibi olmanız gerekir. Edge, özellikle sertifikadaki aşağıdaki bilgilerin ana makine takma adıyla eşleştiğini kontrol eder:

- CN - Ortak Ad

- SAN - Subject Alternative Name (Konu Alternatif Adı)

- Edge, sertifikanın süresinin dolmadığını doğrular.

Edge API'yi kullanarak bir sanal ana makineyi değiştirmek için aşağıdakileri yapın:

Update a Virtual Host API'sini kullanarak sanal ana makineyi güncelleyin. API'yi kullanırken, istek gövdesinde yalnızca değiştirmek istediğiniz öğeleri değil, sanal ana makinenin tanımını eksiksiz olarak belirtmeniz gerekir. Bu örnekte,

proxy_read_timeoutözelliğinin değerini ayarlıyorsunuz:curl -X PUT -H "Content-Type:application/xml" \ https://api.enterprise.apigee.com/v1/o/{org_name}/e/{env_name}/virtualhosts/{vhost_name} \ -d '<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>api.myCompany.com</HostAlias> </HostAliases> <Port>443</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>false</ClientAuthEnabled> <KeyStore>ref://myTestKeystoreRef</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> </SSLInfo> <Properties> <Property name="proxy_read_timeout">50</Property> </Properties> </VirtualHost>' \ -u orgAdminEmail:password

Sanal anahtar deposu ve güven deposu referanslarını kullanmak için sanal ana makineyi değiştirme

Buluttaki Edge için tüm yeni sanal ana makineler, anahtar deposu ve güven deposuna referans kullanır. Referanslar, Apigee Edge Destek Ekibi ile iletişime geçmeden anahtar deposunu ve güven deposunu değiştirmenize olanak tanır.

Apigee Edge'deki eski sanal ana makineler, anahtar depoları ve güven depoları için referans kullanacak şekilde yapılandırılmamış olabilir. Bu durumda, sanal ana makineyi referans kullanacak şekilde güncelleyebilirsiniz.

Sanal ana makineyi referans kullanacak şekilde güncelleme

Sanal ana makineyi güncellemek için aşağıdaki prosedürü kullanın:

- Gerekirse Edge kullanıcı arayüzünü kullanarak anahtar depoları ve güven deposu oluşturma bölümünde açıklandığı şekilde yeni bir anahtar deposu oluşturun ve sertifika yükleyin. Zaten bir anahtar deponuz varsa buna işaret eden bir referans yapılandırabilirsiniz.

- Anahtar deposu için yeni bir referans oluşturun.

- Gerekirse yeni bir güvenli depo oluşturun ve sertifika yükleyin. Güvenilirlik deposu varsa bunu işaret eden bir referans yapılandırabilirsiniz.

- Güvenli depoya yeni bir referans oluşturun.

- Anahtar deposunu, diğer adı, güvenilen sertifika deposunu ve diğer TLS özelliklerini ayarlamak için sanal ana makineyi güncelleyin. Arama için yük:

curl -X PUT -H "Content-Type:application/xml" \ https://api.enterprise.apigee.com/v1/o/{org_name}/e/{env_name}/virtualhosts/{vhost_name} \ -d '<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>api.myCompany.com</HostAlias> </HostAliases> <Port>443</Port> <OCSPStapling>off</OCSPStapling> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>true</ClientAuthEnabled> <KeyStore>ref://myKeyStore2Way</KeyStore> <KeyAlias>keyAlias</KeyAlias> <TrustStore>ref://myTrustStore2Way</TrustStore> <IgnoreValidationErrors>false</IgnoreValidationErrors> </SSLInfo> </VirtualHost>' \ -u orgAdminEmail:pWord - İşlemi tamamlamak için Edge yönlendiricileri yeniden başlatmak üzere Apigee Destek Ekibi ile iletişime geçin.