Apigee Edge belgelerini görüntülüyorsunuz.

.

Git:

Apigee X belgeleri. bilgi

Edge Microgateway v. 3.3.x

Genel Bakış

Bu kurulum kılavuzundaki adımları tamamladıktan sonra tamamen yapılandırılmış, çalışan bir Edge'e sahip olursunuz. API isteklerini işleyebilen mikro ağ geçidi kurulumu. Bu ayarları, projelerinizi Edge Microgateway aracılığıyla arka uç hedefine güvenli API çağrıları gönderir. Ayrıca bir mikro ağ geçidine yükseltmeyi durdurma

Bu kılavuz şu bölümlere ayrılmıştır:

- Ön koşul: Edge'yi Yükleme Mikro ağ geçidi

- 1. Bölüm: Edge Mikro Ağ Geçidi'ni Yapılandırma

- 2. Bölüm: Apigee Edge'de varlık oluşturma

- 3. Bölüm: Edge'yi Çalıştırın Mikro ağ geçidi

- 4. Bölüm: Secure Edge Mikro Ağ Geçidi

- 5. Bölüm: Spike Arrest eklentisini ekleyin

- 6. Bölüm: Analytics verilerini Apigee Edge'de görüntüleme

Ön koşul: Edge Microgateway'i yükleme

Edge'yi Yükleme adlı kurulumdaki talimatları uygulayın Mikro ağ geçidi. Yüklemeyi tamamladığınızda, bu sayfada yer alan adımları uygulayarak eğiticidir.

1. Bölüm: Edge'i Yapılandırma Mikro ağ geçidi

Bu bölümde Edge Microgateway'i yapılandırmak için bir komut satırı arayüzü (KSA) komutu kullanacaksınız alıcı: Apigee Edge ile iletişim kurmanıza yardımcı olabilir.

- Apigee Edge Cloud kullanıyorsanız Apigee Edge'deki talimatları uygulayın. Cloud yapılandırma adımları başlıklı makaleye göz atın.

- Apigee Private Cloud kullanıyorsanız Apigee Edge'deki talimatları uygulayın. Private Cloud adımları bölümüne gidin.

Apigee Edge Cloud yapılandırma adımları

Edge Mikro Ağ Geçidi'ni Apigee Edge Cloud ile kullanmak için şu adımları uygulayın:

- Edge Mikro Ağ Geçidi'ni başlatın (bu adımı yalnızca bir kez yapmanız yeterlidir):

edgemicro init

- Evinize

default.yamldosyası adlı bir yapılandırma dosyası yerleştirildi.edgemicroadında bir alt dizinde bulunabilir. Bu dosyanın mevcut olduğundan emin olmak için şimdi kontrol edin mevcut:ls ~/.edgemicro default.yaml

Not: Edge Microgateway belgelerinde ana dizin UNIX kısayolu olan yaklaşık işareti (

~) ile değiştirin. Windows işletim sistemi kullanıyorsanız tilde'ı desteklemeyen bir kabuk çalıştırırsanız, uygun ortam değişkeni kullanabilirsiniz. Örneğin, örnek:%USERPROFILE%/.edgemicro. - Tüm CLI komutlarında bir yardım işlevi vardır. edgemicro için yazdırma yardımı

yapılandırın komutu:

edgemicro configure -h

- Edge Microgateway'i yapılandırmak için aşağıdaki komutu yürütün:

edgemicro configure -o [org] -e [env] -u [username]

Burada:

org:Edge kuruluş adınız (kuruluş olmanız gerekir) yöneticisi).env:Kuruluşunuzdaki bir ortam (ör. test veya .username:Hesabınızla ilişkili e-posta adresi Apigee hesabıdır.

.

. Not: Yapılandır komutu ek parametrelere izin verir. Eksiksiz bir Apigee Edge Cloud için Edge Mikro Ağ Geçidini Yapılandırma başlıklı makaleyi inceleyin.

Örnek

edgemicro configure -o docs -e test -u jdoe@example.com

Çıkış

./edgemicro configure -o docs -e test -u jdoe@apigee.com password: current nodejs version is v12.5.0 current edgemicro version is 3.1.0 password: file doesn't exist, setting up Give me a minute or two... this can take a while... App edgemicro-auth deployed. checking org for existing KVM error checking for cert. Installing new cert. creating KVM adding private_key adding public_key configuring host edgemicroservices-us-east-1.apigee.net for region us-east-1 saving configuration information to: $HOME/.edgemicro/docs-test-config.yaml vault info: -----BEGIN CERTIFICATE----- MIICpDCCAYwCCQCQ2mJZJGbPPTANBgkqhkiG9w0BAQsFADAUMRIwEAYDVQQDEwls b2NhbGhvc3QwHhcNMTcwOTA3MjA0ODA4WhcNMTcwOTA4MjA0ODA4WjAUMRIwEAYD VQQDEwlsb2NhbGhvc3QwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQDw yzmqi5CelqqtTr6IaFe1ssrMXEDnNtkBh95U6F5zHLsNQhJcyNUAO9um6FLMSqSd fTztXfWUZzDgmbb6sfbx/9cqpvQ8TIjxyIz8xGM9H4legRQmsCQoYGkLjpPE5ZOa wZrI5IaVm8LY6vbopPFwxgKOQ9bphx6k9Na055DmNyZAOTMD+4I0m/RdsrnZnYih 3DaFj1tXHKZI1jfAt/QOif5Nmk4+JckYwF+9HBysWUbbvj/gnBjVYF2Isb7q7oFD lPGhwFoIebMqHMWD8lG7+9RJDO9dDV6f1g1/9waIrq1D+MoVXos9VMstNrPp0cKF Ue+lAkct8tylH+2MosF7AgMBAAEwDQYJKoZIhvcNAQELBQADggEBAJMRdcQh3ayy csVVT4TYwxV7MKWRfhDRz6X+MM9frB+Z7sI4+ZoZbXKOoZI2hSjmbdLpkNR/m9eJ +1Uk0JKmpSY7Q+1rRrvcHsWNysGf4z+zDJXYECTrtSnXKBXtb9SJ8JAfoZOQD0lA zmKuJjQMLTdiYMHOBR6ZWnaKaRvrQwGHcQrheJm4a90XgZF6jcRR8CPrBzkmsbCp IU/Ux3E17wDGYPxjJs5otyQG8rN/88RGyaSeXK8rjKr9D4KFGJeasXBKmTG2afAr yfBvS4h6s42FCOR/eLpmMllVoO9up71Fa3EtV+aK+FNNY9uMbgUHeLQE7z9nn06q PTmvExZLkLQ= -----END CERTIFICATE----- The following credentials are required to start edge micro key: 27ee39567c75e4567a66236cbd4e86d1cc93df6481454301bd5fac4d3497fcbb secret: 4618b0008a6185d7327ebf53bee3c50282ccf45a3cceb1ed9828bfbcf1148b47

Apigee Private Cloud yapılandırma adımları

Edge Microgateway'i Apigee Private Cloud ile kullanmak için şu adımları uygulayın:

- Edge Mikro Ağ Geçidi'ni başlatın (bu adımı yalnızca bir kez yapmanız yeterlidir):

edgemicro init

- edgemicro privateconfigure komutuyla ilgili yardım bilgilerini yazdırın. Siz

herhangi bir Edge Microgateway CLI komutu veya komut seçeneği için bu şekilde yardımı yazdırabilirsiniz.

edgemicro private configure -h

- Aşağıdaki komutu yürütün. Bunun için Apigee Edge'inizle ilgili standart bilgi gerekir

Private Cloud hesabı: kuruluş adı, ortam adı, kullanıcı adı (e-posta adresi), şifre,

yönetim sunucusu IP'si ve yönlendirici IP'si. Bu özelliği kullanmak için Edge kuruluş yöneticisi olmanız gerekir

komut:

edgemicro private configure -o [org] -e [env] -u [username] -r [runtime_url] -m [mgmt_url] -v [virtual_host]

Burada:

org, Edge kuruluş adınızdır (kuruluş olmanız gerekir) yöneticisi).env, kuruluşunuzdaki bir ortamdır (örneğin, test veya .runtime_url, özel bulutunuzun çalışma zamanı URL'sidir. kullanır.mgmt_urlalan adınızın yönetim sunucusunun URL'sidir. özel bulut örneğidir.username, Apigee ile ilişkilendirilmiş e-posta adresidir hesap.-

virtual_host, sanal ana makinenin virgülle ayrılmış bir listesidir gösterir. Varsayılan değerler:default,secure

Örnek

edgemicro private configure -o docs -e test -u jdoe@example.com -r http://192.162.52.106:9001 -m http://192.162.52.106:8080 -v default

veya myorg-test.mycompany.com gibi bir sanal ana makine takma adınız varsa

komutu şu şekilde bir komut dosyasıdır:

edgemicro private configure -o docs -e test -u jdoe@example.com -r myorg-test.mycompany.com -m http://192.162.52.106:8080 -v default

Çıkış

delete cache config checking for previously deployed proxies configuring edgemicro internal proxy deploying edgemicro internal proxy deploying edgemicro-auth app copy auth app into tmp dir copy config into tmp deer Give me a minute or two... this can take a while... App edgemicro-auth added to your org. Now adding resources. checking org for existing KVM error checking for cert. Installing new cert. creating KVM adding private_key adding public_key configuring host http://192.168.52.106:9001 for region dc-1 saving configuration information to: $HOME/.edgemicro/jdoe-test-config.yaml vault info: -----BEGIN CERTIFICATE----- MIICpDCCAYwCCQDpIvWlpaZJGDANBgkqhkiG9w0BAQFADAUMRIwEAYDVQQDEwls b2NhbGhvc3QwHhcNMTYwNDA3MTcxNTM5WhcNMTYwND4MTcxNTM5WjAUMRIwEAYD VQQDEwlsb2NhbGhvc3QwggEiMA0GCSqGSIb3DQEBAUAA4IBDwAwggEKAoIBAQD3 OAQ+kf5FH0S0yuj05ITqUODuUJspBPberRMbqOZYHcFswhB0Yvg6JKWsKWBDP9o Xl96dtgH7xPFRqIU0zI452jkMQ1fPz2mSaGwik245yfBku7olooXKRKTRKOUoXa q3Hld/RPxGSsWtiyyYtKex7tuFdq0Knm1EhowdTRGIgjNvudeYMka/XPRXuykhd xIDxWj4rdX+4GPx9qT2eTQC5nOAC7XHVL7ys4KqsAiv28vw10u400KstFFS8Qho 7FaE0bOKLolKKadKyA60ha1XIw/uSTD6ZQFWQ+XM3OaRbXePWXnSZioSxXcZT7L hMUKbsRXw/TCvRB51LgNAgMBAAEwDQYJKoZIhvcNAQELBQADgEBAOuR1OmE/W6j gRAarJB5EQuTEpI/9Zpg5c5RAGjzLhkazsycn7pal+IymUjCV7D0oIxTVuTM8ZZ 57kR5hF/C1ZypDN9i+KGP2ovX8WOCCXYtIQECgZPB/L/7/k7BDuKN4vFBvWUe3X s2oyjnVWy+ASqsW8gHfj8ekhe22bP240Oqkbyg9SZP9ol1tvJX6+M0thYwcTwAd ft929Icey/MOTQC0jB2qm0gnIx/7KInFXfS5KoFRJoGrWDeckr3RdBo2LhnPaeZ 1gPYIqphZ3HfisF5KlBXoR8oT/Ilym/nq5COlv+3L4tMIk18F7BQZB60SRazifz pFkIxepyr/0= -----END CERTIFICATE----- The following credentials are required to start edge micro key: a3f8f3dfe39158fc3c50b274f0af2234246e0d5f6ea4ad09389b645147151ba3 secret: 3e9904802fb3c0e8ca408128a11119cf13546d54dac10ace944c097a726a1263 edgemicro configuration complete!

Yüklemeyi doğrulama

Yüklemeyi doğrulamak için bu komutu çalıştırın. Herhangi bir hata bildirilmezse her şey ayarlanmış demektir. Edge Microgateway'i başarıyla başlatabilirsiniz.

edgemicro verify -o [org] -e [env] -k [key] -s [secret]

Burada:

org, Edge kuruluş adınızdır (bir kuruluş olmanız gerekir) yöneticisi).env, kuruluşunuzda bulunan bir ortamdır (örneğin, test veya .key, daha önce yapılandırma tarafından döndürülen anahtardır komutuna ekleyin.secret, daha önce yapılandırma tarafından döndürülen anahtardır komutuna ekleyin.

Örnek

edgemicro verify -o docs -e test -k 93b01fd21d86331459ae52f624ae9aeb13eb94767ce40a4f621d172cdfb7e8e6 -s c8c755be97cf56c21f8b0156d7132afbd03625bbd85dc34ebfefae4f23fbcb3c

Yapılandırma hakkında

Şu ana kadar yapılan tüm yapılandırmalar, Edge Microgateway'in kendini Apigee'ye önyüklemesini sağlar Kenar. Önyükleme başarılı olduktan sonra Edge Microgateway, Apigee Edge'den yapılandırma bilgileri alabilir.

Bu yapılandırma bilgileri ne için kullanılır? Bu kursun bir sonraki bölümünde öğreneceğimiz gibi, gösterildiği gibi, Edge Microgateway'in başladığında özel Edge Apigee Edge'den mikro ağ geçidine duyarlı API proxy'leri. Bu eğiticinin sonraki bölümünde Mikro ağ geçidine duyarlı bir proxy oluşturun. Edge Microgateway, istemcileri yalnızca API'leri çağıracak şekilde kısıtlar Mikro ağ geçidine duyarlı bu API proxy'lerinin önündeki engelleri kaldırın ve istemcilerin (varsayılan olarak) her çağrı için geçerli bir güvenlik jetonu sunun. Bu proxy'ler hakkında daha fazla bilgi edinmek için "Ne "Edge mikro ağ geçidine duyarlı proxy'ler hakkında bilmeniz gerekenler" Edge'ye Genel Bakış Mikro ağ geçidi.

Edge kuruluş yöneticisi olarak, Edge Microgateway özellikli proxy'lerin tüm proxy'ler gibi Edge ürünlerine eklenir. Ürünleri ve geliştiriciyi kullanarak API'lere erişimi kontrol etmek için istemciye özel güvenlik jetonları oluşturabilirsiniz. Edge Mikro Ağ Geçidi. İlgili kalıplar herhangi bir API proxy'siyle çalışmakla aynıdır, ürünleri ve geliştirici uygulamaları yer alıyor. Ürünler hakkında bilgi edinmek istiyorsanız Edge'deki API ürünü nedir? belgelerinden faydalanabilirsiniz.

Birazdan Edge Mikro Ağ Geçidi duyarlı proxy'lerin nasıl oluşturulacağını anlatacağız. Daha sonra da Edge Microgateway'i başlatın ve kurulumu test edin.

2. Bölüm: Varlık oluşturma Apigee Edge'de

Bu bölümde Edge'de şu varlıkları oluşturacaksınız:

-

mikro ağ geçidi duyarlı proxy - Bu, Edge Microgateway'in keşfedebileceği özel bir proxy'dir

başlatma. Mikro ağ geçidine duyarlı proxy'lerin bir adlandırma kuralı vardır: Ad

edgemicro_ile başlamalıdır. Örneğin:edgemicro_helloveyaedgemicro_userinfoEdge Mikro Ağ Geçidi başlatıldığında, Edge'den, aynı Edge kuruluşuna ve ortamına ait mikro ağ geçidine duyarlı proxy'lerin listesi Edge Microgateway'i başlattığınızda belirttiğiniz şifre.

.

. Edge Microgatway, mikro ağ geçidine duyarlı her bir proxy için proxy'nin hedef URL'sini alır ve temel yolunu izlemesi gerekir. Mikro ağ geçidine duyarlı proxy'ler, analizleri ilişkilendirmek için de pratik bir yol sağlar. Edge Microgateway tarafından Edge platformunda bir proxy ile oluşturulan veriler. Mikro Ağ Geçidi API çağrılarını işlerken, analiz verilerini eşzamansız olarak Edge'e aktarır. Analytics verileri, diğer tüm kimlik doğrulama adlarında olduğu gibi, temsil eder.

- Bir ürün, geliştirici ve geliştirici uygulaması - Edge Microgateway, geliştiricilerin ve geliştirici uygulamalarının OAuth2 erişim jetonunu veya API anahtarı güvenliğini etkinleştirmesini sağlayın. Edge olduğunda Microgateway, işe yaradığından tüm ürün yapılandırmalarını Apigee Edge'den indirir kurum içinde tutmaktır. Bu bilgileri kullanarak Edge Microgateway aracılığıyla yapılan API çağrılarını API anahtarları veya OAuth2 erişim jetonları.

1. İçerik üretme Edge'de Edge Mikro ağ geçidi duyarlı API proxy'si

- Apigee Edge'de kuruluşunuza giriş yapın.

- Geliştir > API Proxy'leri bölümüne gidin.

- + Proxy'yi tıklayın. Proxy Oluşturma sihirbazı çağrılır.

- İlk sihirbaz sayfasında Ters proxy (en yaygın) seçeneğini belirleyin.

- İleri'yi tıklayın.

- Sihirbazın Ayrıntılar sayfasında aşağıdaki gibi yapılandırın. Sihirbazdaki bilgileri doldurduğunuzdan

tam olarak gösterildiği gibi:

- Proxy Adı: edgemicro_hello

- Proxy Temel Yolu: /hello

- Mevcut API: http://mocktarget.apigee.net/

- İleri'yi tıklayın.

- Sihirbazın Güvenlik sayfasında Geçiş (yok) seçeneğini belirleyin.

- İleri'yi tıklayın.

- Sihirbazın Sanal Ana Makineler sayfasında varsayılanları kabul edin.

- İleri'yi tıklayın.

- Sihirbazın Derleme sayfasında proxy ayarlarınızı gözden geçirin. Şunlardan emin olun: test ortamının seçilmesi gerekir.

- Build and Deploy (Derleme ve Dağıt) seçeneğini tıklayın.

2. API ürünü oluşturma

- Yayınla > API Ürünleri'ni tıklayın.

- + API Ürünü'nü tıklayın.

- Aşağıdaki tabloda gösterilen ürün ayrıntılarını girin:

Alan Açıklama Ad EdgeMicroTestProduct Görünen ad Edge Microgatway Test Ürünü Ortam test Erişim Herkese açık Anahtar Onay Türü Otomatik - API kaynakları bölümünde az önce oluşturduğunuz API proxy'sini ve edgemicro-auth proxy'sini ekleyin:

- edgemicro_hello

- edgemicro-auth

- Kaydet'i tıklayın.

3. Bir metin oluştur: geliştirici

Bu eğiticinin amacı doğrultusunda, sonraki adım için mevcut herhangi bir geliştiriciyi kullanabilirsiniz. oluşturmayı öğreneceksiniz. Ancak isterseniz hemen bir test geliştirici oluşturun:

- Yayınla > Geliştiriciler'i tıklayın.

- + Geliştirici'yi tıklayın.

- Test geliştiricisi oluşturmak için iletişim kutusunu doldurun.

4. Geliştirici uygulaması oluşturma

Bu uygulamadaki istemci kimlik bilgilerini kullanarak güvenli API çağrıları yapacaksınız. Edge Mikro Ağ Geçidi:

- Yayınla > Uygulamalar'ı tıklayın.

- + Uygulama'yı tıklayın. Geliştirici Uygulaması Ayrıntıları sayfası görüntülenir.

- Geliştirici Uygulaması sayfasını aşağıdaki şekilde doldurun:

- Ad: EdgeMicroTestApp

- Görünen Ad: EdgeMicroTestApp

- Geliştirici: Test geliştiricisi oluşturduysanız seçin. Dilerseniz bu eğiticinin amacına uygun olarak mevcut herhangi bir geliştiriciyi kullanmayın.

-

Kimlik bilgileri:

- Sona erme tarihi: Hiçbir zaman'ı seçin.

- + Product'ı (+ Ürün) tıklayın ve EdgeMicroTestProduct'ı seçin (yeni oluşturduğunuz ürün)

- Kaydet'i tıklayın.

- Uygulama listesi sayfasına geri döndünüz.

- Yeni oluşturduğunuz uygulama olan EdgeMicroTestApp'i seçin.

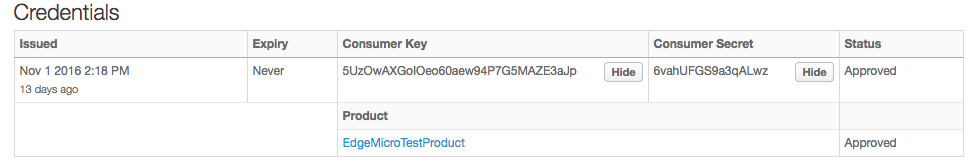

- Tüketici Anahtarı ve Tüketici öğelerinin yanında Göster'i tıklayın. Gizli.

3. Bölüm: Edge Mikro Ağ Geçidi Çalıştırın

Artık yapılandırılmış bir Edge Mikro Ağ Geçidi ve en az bir Edge Mikro Ağ Geçidi özellikli proxy kullanıyorsanız Edge Microgateway'i başlatmanın zamanı geldi. Bir Edge Microgateway HTTP sunucusu çalışacak çalışır ve doğrudan o sunucuya API çağrıları yaparsınız.

1. Edge Mikro Ağ Geçidini Başlat

Edge'i başlatmak için edgemicro start komutunu kullanın Mikro ağ geçidi.

- edgemicro"yu çalıştırdığınızda daha önce döndürülen anahtarlara sahip olduğunuzdan emin olun

komutunu yapılandırın. Çıkış şuna benzerdi:

You need key and secret while starting edgemicro instance key: da4778e7c240a5d4585fc559eaba5083328828bc9f3a7f583e8b73e secret: 3aad7439708b4aeb38ee08e82189921ad00e6fc1ba8a8ae9f929ee2

- (İsteğe bağlı)

edgemicro startkomutu için yardım bilgilerini yazdırın.

edgemicro start -h

- Edge Microgateway'i başlatmak için aşağıdaki komutu yürütün:

edgemicro start -o [org] -e [env] -k [key] -s [secret]

Burada:

org, Edge kuruluş adınızdır (bir kuruluş olmanız gerekir) yöneticisi).env, kuruluşunuzda bulunan bir ortamdır (örneğin, test veya .key, daha önce yapılandırma tarafından döndürülen anahtardır komutuna ekleyin.secret, daha önce yapılandırma tarafından döndürülen anahtardır komutuna ekleyin.

Örnek

edgemicro start -o docs -e test -k 701e70e718ce6dc1880616b3c39177d64a88754d615c7a4e1f78b6181d000723 -s 05c14356e42d136b83dd135cf8a18531ff52d7299134677e30ef4e34ab0cc824

Çıkış

Start komutu, Apigee Edge'den birçok yapılandırma bilgisi alır (örneğin, terminal penceresine gider). Çıkışta, mikro ağ geçidine duyarlı bir liste gösterilir proxy'leri ve ürünleri gösterir. Çıkışın sonunda bir şey görürsünüz. aşağıdaki gibidir:

... current nodejs version is v12.5.0 current edgemicro version is 3.1.0 info: jwk_public_keys download from null returned 200 undefined info: jwt_public_key download from https://docs-test.apigee.net/edgemicro-auth/publicKey returned 200 OK info: products download from https://docs-test.apigee.net/edgemicro-auth/products returned 200 OK info: config download from https://edgemicroservices-us-east-1.apigee.net/edgemicro/bootstrap/organization/docs/environment/test returned 200 OK PROCESS PID : 17991

- Mikro ağ geçidi durumunu kontrol edin. Başka bir terminal penceresinde cd'yi kullanarak aynı dizine

Edge Micro'yı başlattınız ve şu komutu girin:

edgemicro status current nodejs version is v12.5.0 current edgemicro version is 3.1.0 edgemicro is running with 8 workers

Ne oldu?

Edge yükü Mikro ağ geçidi yapılandırma bilgileri Apigee Edge'den indirilir ve yerel olarak önbelleğe alınır. Bu bilgiler arasında şunlar bulunur:

- Şifrelenmiş bir Anahtar/Değer Eşleme'de (KVM) daha önce oluşturduğumuz ve depoladığımız ortak anahtar.

- bahsedeceğim. Bunların hepsi, edgemicro_.

- Şurada yer alan tüm API ürünlerini temsil eden: bahsedeceğim.

Edge Mikro Ağ Geçidi bu bilgi sayesinde hangi proxy'lere ve proxy yollarına izin verildiğini bahsedeceğim. Güvenliği sağlamak için ürün bilgilerini kullanır (tüm API'lerle aynı şekilde). proxy, geliştirici uygulama anahtarlarının ürünlerle ilişkili olduğu Apigee Edge'de bulunur). Başlayalım .

2. Edge Mikro Ağ Geçidini Test Etme

Edge Microgateway çalışırken proxy'yi çağırabilirsiniz. Edge'i başlattığınızda Edge'den edgemicro_hello proxy'si indirildi Mikro ağ geçidi. Proxy temel yolunun /hello olduğunu unutmayın.

Edge Microgateway'i test etmek için temel yolla başlayıp bir kaynak yolu ekleriz /echo. Temel yoldan sonraki her şeyin (sorgu parametreleri dahil) yapıldığını unutmayın arka uç hedefine geçirilir:

curl -i http://localhost:8000/hello/echo

{"error":"missing_authorization","error_description":"Missing Authorization header"}Hata, istekle birlikte geçerli bir API anahtarı veya erişim jetonu göndermediğiniz için ortaya çıkar. Ölçüt Edge Microgateway, her API çağrısında bir API anahtarı veya erişim jetonu gerektirir. İçinde bir sonraki adımda, bu API'yi düzgün bir şekilde güvenli hale getireceğiz ve size geçerli bir ve istekle birlikte eklemeniz gerekir.

4. Edge Mikro Ağ Geçidini Durdur

- Ayrı bir terminal penceresinde,

cdile aynı dizine gidin. Edge Microgateway'i başlattınız. - Durdur komutunu girin:

edgemicro stop

4. Bölüm: Secure Edge Mikro ağ geçidi

Bir API anahtarı veya erişim kullanarak Edge Microgateway üzerinden yapılan API çağrılarının güvenliğini sağlayabilirsiniz jeton.

OAuth2 erişim jetonuyla güvenli API çağrıları

API çağrılarının kimliğini OAuth2 erişim jetonuyla doğrulamak istiyorsanız şu adımları uygulayın:

1. Gerekli anahtarları alın

- Edge kullanıcı arayüzünde, daha önce oluşturduğunuz Geliştirici Uygulaması'na gidin. Uygulamanın adı EdgeMicroTestApp'ti.

- Geliştirici Uygulaması sayfasında Tüketici Anahtarı ve Tüketici Sırrı'nı gösterip kopyalayın. Bu değerler, sonraki adımda erişim jetonu almak için gereklidir.

2. Erişim jetonu alma

Erişim jetonu almanın iki yolu vardır. Her iki yöntemi de göstereceğiz.

Erişim jetonu almak için CLI'yı kullanma

İlk yöntem kullanışlıdır ve proje boyunca kullandığımız kalıbı takip eder inceleyebilirsiniz. İkinci yöntem genellikle istemci uygulaması için daha yararlıdır. jeton istemesi gereken geliştiricilerdir. Asıl jeton uç noktası Edge'i yapılandırdığınızda dağıtılan edgemicro-auth proxy'si Mikro ağ geçidi.

- (İsteğe bağlı) token get komutuyla ilgili yardımı görüntüleyin:

edgemicro token get -h

-

Apigee Edge'de -i ve -s kullanarak oluşturduğunuz geliştirici uygulaması

parametre:

edgemicro token get -o [org] -e [env] -i [consumer_key] -s [consumer_secret]

Burada:

org, Edge kuruluş adınızdır (bir kuruluş olmanız gerekir) yöneticisi).env, kuruluşunuzda bulunan bir ortamdır (örneğin, test veya .consumer_id, kullandığınız geliştirici uygulamasındaki tüketici kimliğidir. oluşturabilirsiniz.consumer_secret, Geliştirici'de Tüketici Sırrıdır Daha önce oluşturduğunuz uygulama.

Örnek

edgemicro token get -o docs -e test -i G0IAeU864EtBo99NvUbn6Z4CBwVcS2 -s uzHTbwNWvoSmOy

Çıkış (Örnek)

current nodejs version is v12.5.0 { token: 'eyJ0eXAiOiJKV1QiLCJhbGciSUzI1NiJ9.eyJhcHBsaWNhdGl vbl9uYW1lIjoiNWNiMGY0tOWMzOC00YmJjLWIzNzEtZGMxZTQzOGYxZGMxI iwiY2xpZW50X2lkIjoiNVVdBWEdvSU9lbzYwYWV3OTRQN0c1TUFaRTNhSnA iLCJzY29wZXMiOltdLCJhcGlfcHJvjdF9saXN0IjpbIsVkZ2VNaWNyb1Rlc 3RQcm9kdWN0IlmlhdCI6MTQ3ODIwODMzMiwiZXhwIjoxNDc4MjEwMTMxfQ. v3Q8Rs0W9FO_XpERwIAMMXhjGamRmmmWgrAy1wJv0-99oajx5ASI5qjNubM nCF14xxwlVXHcz1VfedA8Nx7Ih145zhWWuPKL9muzhXXnVBRFeBMeeLqJk4 QQ7Bhst7xH_68nJSTE20Egu95DHOCUemfrepDFH0VggY4BmzvwLkBNfz_te E_YqwKZbpGOLMdKK1vMk0fk0x19SieIMS_aJYeOAklrzUhnFxWJFrsAWsax NLx_BbQcZzYfK1JSDUrhRNVBuPHMnGjNA_oHw2J4qa6Hsp62PfchG-DIW_t -0BFnYf3rYXmqyNORqFrOMdl4VxqQ' }

(İsteğe bağlı) Jeton almak için API'yi kullanma

Curl veya başka bir HTTP istemcisi kullanarak Edge proxy'lerini çağırmaya alışkınsanız edgemicro yerine jeton uç noktasını doğrudan çağırabileceğinizi unutmayın. token komutunun bir örneğini burada bulabilirsiniz. Aşağıda bir curl örneği verilmiştir. Kuruluş ve ortam adlarınızı ve iki nokta üst üste işaretiyle ayrılmış Tüketici Anahtarı:Tüketici Gizli Anahtarı değerlerini Temel Kimlik doğrulama üstbilgisi:

curl -i -X POST "http://[org]-[env].apigee.net/edgemicro-auth/token" -d '{ "client_id": "your consumer key", "client_secret": "your consumer secret", "grant_type": "client_credentials" }' -H "Content-Type: application/json"

Burada:

org, Edge kuruluş adınızdır (bir kuruluş olmanız gerekir) yöneticisi).env, kuruluşunuzda bulunan bir ortamdır (örneğin, test veya .client_id, oluşturduğunuz geliştirici uygulamasındaki tüketici kimliğidir öğrendi.client_secret, kullandığınız Geliştirici Uygulamasındaki Tüketici Sırrıdır oluşturabilirsiniz.

Çıkış (Örnek)

edgemicro token CLI komutunu kullanıp kullanmadığınız ya da uç nokta kullanıldığında istemci çağrıları yapmak için kullanılabilecek bir imzalı erişim jetonu döndürür. Şuna benzer bir şey:

MIICpDCCAYwCCQDpIvWlpaZJGDANBgkqhkiG9w0BAQFADAUMRIwEAYDVQQDEwls

b2NhbGhvc3QwHhcNMTYwNDA3MTcxNTM5WhcNMTYwND4MTcxNTM5WjAUMRIwEAYD

VQQDEwlsb2NhbGhvc3QwggEiMA0GCSqGSIb3DQEBAUAA4IBDwAwggEKAoIBAQD3

OAQ+kf5FH0S0yuj05ITqUODuUJspBPberRMbqOZYHcFsnhB0Yvg6JKWxKWBDP9o

Xl96dtgH7xPFRqIU0zI452jkMQ1fPz2mSaGwik241yfBku7olooXKRKTRKOUoXa

q3Hld/RPxGSsWtiyyYtKex7tuFdq0Knm1EhowdTRGIgjNvudeYMka/XPRXuykhd

xIDxWj4rdX+4GPx9qT2eTQC5nOAC7XHVL7ys4KqsAiv28vw10u400KstFFS8Qho

7FaE0bOKLolKKadKyA60ha1XIw/uSTD6ZQFWQ+XM3OaRbXePWXnSZioSxXcZT7L

hMUKbsRXw/TCvRB51LgNAgMBAAEwDQYJKoZIhvcNAQELBQADgEBAOuR1OmE/W6j

gRAarJB5EQuTEpI/9Zpg5c5RAGjzLhkazsycn7pal+IymUjCV7D0oIxTVuTM8ZZ

57kR5hF/C1ZypDN9i+KGP2ovX8WOCCXYtIQECgZPB/L/7/k7BDuKN4vFBvWUe3X

s2oyjnVWy+ASqsW8gHfj8ekhe22bP240Oqkbyg9SZP9ol1tvJX6+M0thYwcTwAd

ft929Icey/MOTQC0jB2qm0gnIx/7KInFXfS5KoFRJoGrWDeckr3RdBo2LhnPaeZ

1gPYIqphZ3HfisF5KlBXoR8oT/Ilym/nq5COlv+3L4tMIk18F7BQZB60SRazifz

pFkIxepyr/0=

3. Edge Microgateway'deki yapılandırmayı kontrol edin

$HOME/.edgemicro/org-env-config.yamldosyasını açın. Bkz. Bu dosyayı bulamıyorsanız Edge Microgateway nerede yüklüdür?- Bu OAuth eklentisi özelliklerinin false olarak ayarlandığından emin olun. Bunlar ya da

varsayılan değildir, ancak yine de şunları kontrol etmek iyi bir fikirdir:

oauth: allowNoAuthorization: false allowInvalidAuthorization: false

- Ayrıca,

org-env-config.yamldosyasında, OAuth eklentisininplugins:sequenceöğesine şu şekilde eklenir:plugins: dir: ../plugins sequence: - oauth

- Dosyada herhangi bir değişiklik yaparsanız, değişiklikleri yeniden yükleyin

Edge Microgateway örneği. Bu komut, Edge Microgateway'i sıfır kapalı kalma süresiyle yeniden yapılandırır:

edgemicro reload -o [org] -e [env] -k [key] -s [secret]

Burada:

org, Edge kuruluş adınızdır (bir kuruluş olmanız gerekir) yöneticisi).env, kuruluşunuzda bulunan bir ortamdır (örneğin, test veya .key, daha önce yapılandırma tarafından döndürülen anahtardır komutuna ekleyin.secret, daha önce yapılandırma tarafından döndürülen anahtardır komutuna ekleyin.

Örnek

edgemicro reload -o docs -e test -k 701e70ee718ce6dc188016b3c39177d64a88754d615c74e1f78b6181d

4. API'yi güvenli bir şekilde çağırma

Artık elinizdeki erişim jetonuyla API çağrısını güvenli bir şekilde yapabilirsiniz. Örneğin:

curl -i -H "Authorization: Bearer eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiJ9.eyJhcHBsaWNhdGlvbl 9uYW1lIjoiYmU2YmZjYjAtMWQ0Ni00Y2IxLWFiNGQtZTMxNzRlNTAyMDZkIiwiY2xpZW50X2lkIjoiOGxTTTVIRHdyM VhIT1ZwbmhURExhYW9FVG5STVpwWk0iLCJzY29wZXMiOltdLCJhcGlfcHJvZHVjdF9saXN0IjpbIk1pY3JvZ2F0ZXdh eVRlQcm9kdWN0Il0sImCI6MTQzNTM0NzY5MiwiZXhwIjoxNDM1MzQ5NDkxfQ.PL30Y6uK1W1f2ONPEsBDB_BT31c6 IsjWGfwpz-p6Vak8r767tAT4mQAjuBpQYv7_IU4DxSrnxXQ_q536QYCP4p4YKfBvyqbnW0Rb2CsPFziy_n8HIczsWO s0p4czcK63SjONaUpxV9DbfGVJ_-WrSdqrqJB5syorD2YYJPSfrCcgKm-LpJc6HCylElFDW8dHuwApaWcGRSV3l5Wx 4A8Rr-WhTIxDTX7TxkrfI4THgXAo37p3au3_7DPB_Gla5dWTzV4j93xLbXPUbwTHzpaUCFzmPnVuYM44FW5KgvBrV0 64RgPmIFUxSqBWGQU7Z1w2qFmWuaDljrMDoLEreI2g" http://localhost:8000/hello/echo

API, örnek sunucudan üstbilgileri ve diğer bilgileri döndürür.

API anahtarıyla API'nin güvenliğini sağlama

Yetkilendirme için API anahtarı kullanmak istiyorsanız şu adımları uygulayın:

1. API anahtarını alma

- Edge kullanıcı arayüzünde, daha önce oluşturduğunuz Geliştirici Uygulaması'na gidin. Uygulamanın adı EdgeMicroTestApp'ti.

- Geliştirici Uygulaması sayfasında Tüketici Anahtarı'nı gösterip kopyalayın. Bu değer API'dir tuşuna basın. Kimliği doğrulanmış API çağrıları yapmak için bu anahtarı kullanacaksınız.

2. Edge Microgateway'deki yapılandırmayı kontrol edin

- Dosyayı açın

$HOME/.edgemicro/org-env-config.yaml.Bakın Nerede Bu dosyayı bulamıyorsanız Edge Microgateway yüklüdür. - Bu OAuth eklentisi özelliklerinin false olarak ayarlandığından emin olun. Bunlar ya da

varsayılan olarak ayarlamanız gerekir, ancak isteyip istemediğinizi bir kez daha kontrol edebilirsiniz:

oauth: allowNoAuthorization: false allowInvalidAuthorization: false

- Ayrıca,

org-env-config.yamldosyasında, OAuth eklentisininplugins:sequenceöğesine şu şekilde eklenir:plugins: dir: ../plugins sequence: - oauth

- Dosyada herhangi bir değişiklik yaparsanız, değişiklikleri yeniden yükleyin

Edge Microgateway örneği. Bu komut, Edge Microgateway'i sıfır kapalı kalma süresiyle yeniden yapılandırır:

edgemicro reload -o [org] -e [env] -k [key] -s [secret]

Burada:

org, Edge kuruluş adınızdır (bir kuruluş olmanız gerekir) yöneticisi).env, kuruluşunuzda bulunan bir ortamdır (örneğin, test veya .key, daha önce yapılandırma tarafından döndürülen anahtardır komutuna ekleyin.secret, daha önce yapılandırma tarafından döndürülen anahtardır komutuna ekleyin.

Örnek

edgemicro reload -o docs -e test -k 701e70ee718ce6dc188016b3c30177d64a88754d615c74e1f78b6181d

3. API anahtarı kullanarak API'yi güvenli bir şekilde çağırma

x-api-key başlığıyla API'yi aşağıdaki gibi çağırın. Tüketici Anahtarı değeri API anahtarıdır. Edge Microgateway, varsayılan olarak x-api-key adlı bir üstbilgideki anahtarı aşağıdaki gibi ekleyin:

curl -i http://localhost:8000/hello/echo -H "x-api-key: [apikey]"

Burada:

apikey, şu değerden alınan Tüketici Anahtarı değeridir: EdgeMicroTestApp.

Örneğin:

curl -i http://localhost:8000/hello/echo -H 'x-api-key: XsU1R4zGXz2ERxd0ilYQ5szwuljr5bB'

Artık tamamen çalışan ve güvenli bir Edge Microgateway'iniz var. Planlamanın bir sonraki bölümünde eğitiminde Edge Microgateway'e işlev ekleyen eklentilere göz atacağız.

5. Bölüm: Çivi Tutucusu Ekleme eklenti

Bu bölümde Edge örneğinize artış durdurma adı verilen bir hız sınırlama özelliği ekleyeceğiz Mikro ağ geçidi.

Eklenti nedir?

Eklentiler, Edge Microgateway'e işlev ekleyen bir Node.js modülüdür. Eklenti modülleri tutarlı bir kalıp izler ve Edge Microgateway tarafından bilinen bir konumda saklanır. mikro ağ geçidini kullanarak bunları otomatik olarak keşfedip yükleyebilirsiniz. Eklentiler hakkında daha fazla bilgi edinmek için Eklentileri kullanın.

Ani artış durdurma eklentisi ekleme

Artış yakalama eklentisi, ani trafik artışlarına karşı koruma sağlar. İşlenen istek sayısını azaltır Edge Microgateway örneğiyle oluşturabilirsiniz.

Edge Microgateway'de, artış durdurma işlevi bir eklenti modülü olarak uygulanır. Bu özelliği etkinleştirmek için gerekenler veya Edge Microgateway yapılandırma dosyasına ekleyin.

- Dosyayı açın

$HOME/.edgemicro/org-env-config.yaml.Konum Bu dosyayı bulamıyorsanız Edge Microgateway yüklüdür. - Aşağıdaki öğeyi ekleyin. Bunu dosyada herhangi bir yere ekleyebilirsiniz.

spikearrest: timeUnit: minute allow: 10 buffersize: 0 edgemicro:sequenceöğesine gösterildiği gibispikearrestekleyin bölümüne göz atın. Dizi yapılandırma özelliği, Edge Microgateway'e emin olun.edgemicro: home: ../gateway port: 8000 max_connections: -1 max_connections_hard: -1 logging: level: info dir: /var/tmp stats_log_interval: 60 plugins: dir: ../plugins sequence: - oauth - spikearrest

- Yapılandırma dosyasını kaydedin.

- reload komutuyla Edge Microgateway'i yeniden yükleyin.

bu komutu Edge Microgateway'i başlattığınız dizinden indirin.

edgemicro reload -o [org] -e [env] -k [key] -s [secret]

Burada:

org, Edge kuruluş adınızdır ( kuruluş yöneticisi olarak).env, kuruluşunuzda bulunan bir ortamdır (örneğin, test veya .key, daha önce yapılandırma tarafından döndürülen anahtardır komutuna ekleyin.secret, daha önce yapılandırma komutuna dokunun.

Örnek

edgemicro reload -o docs -e test -k 701e70ee718ce6dc188016b3c39177d64a88754d615c74e1f78b6181d

- API'yi hızlı bir şekilde birkaç kez çağırmayı deneyin. İkinci aramadan sonra Edge

Mikro ağ geçidi şu hatayı döndürür:

{"message":"SpikeArrest engaged","status":503}

Bunun nedeni, ani artış önlemenin bu süre içinde yapılabilecek telefon aramalarının sayısını azaltmasıdır. belirtilen zaman birimi. Bu durumda, bir dakikada 10 veya her 6'da bir arama yapabilirsiniz. saniye.

Ekstra kredi: kota eklentisi

Ani artış önlemeyi yapılandırmak için kullandığınız kalıbın aynısını izleyerek başka eklentiler de ekleyebilirsiniz: kota eklentisi. Ani artış önlemede olduğu gibi kota eklentisi her Edge Microgateway kurulumuna dahildir. CEVAP kota, bir uygulamanın belirtilen zaman aralığı (dakika veya saat).

6. Bölüm: Görüntüleme Analytics'i Apigee Edge'de

Artık tamamen işlevsel bir Edge Microgateway örneğimiz var. Neler yaptığına bakalım. Analiz eklentisi modülü varsayılan olarak Edge Micro'ya eklenir. Bu modül, içeriği veya Edge Analytics sistemi tarafından kullanılan analiz verilerini Edge Micro'dan Apigee'ye taşır. Şimdi bir bakalım:

- Apigee Edge'de kuruluşunuza giriş yapın.

- Analytics > Proxy Performansı.

- Proxy Performansı kontrol panelinde edgemicro_hello proxy'yi seçin.

- Grafikte proxy'nin trafik kalıpları hakkında bilgiler gösterilir. Örneğin, toplam trafik, ve ortalama yanıt süresi gibi verilere bakabilirsiniz.

Analytics Kontrol Panelleri ana sayfasında, Edge Analytics kontrol panelleri hakkında daha fazla bilgi edinebilirsiniz. Edge belgeleri. Eklentiler hakkında daha fazla bilgi edinmek için Eklentileri kullanma başlıklı makaleyi inceleyin.