আপনি Apigee Edge ডকুমেন্টেশন দেখছেন।

Apigee X ডকুমেন্টেশনে যান । তথ্য

ওভারভিউ

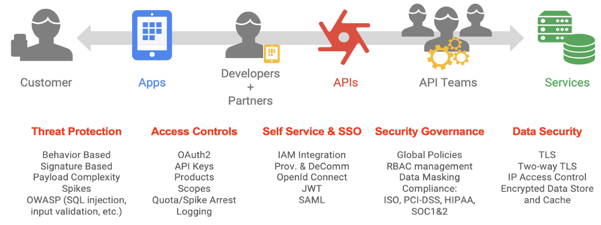

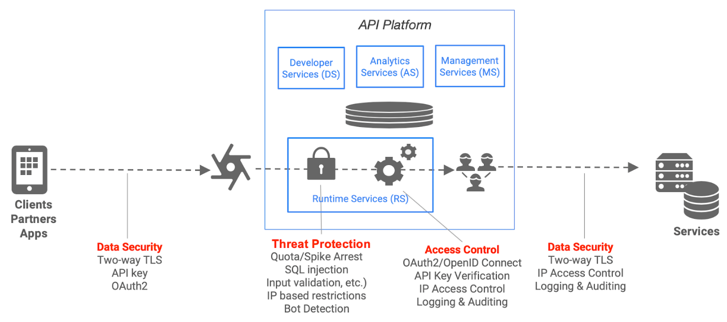

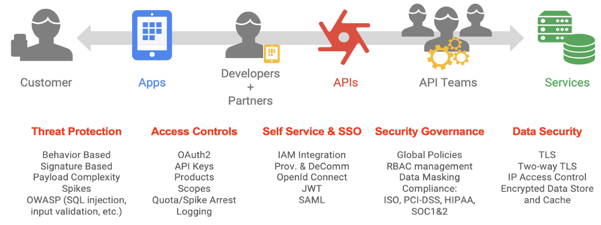

API ইকোসিস্টেমগুলি বাহ্যিক এবং অভ্যন্তরীণ উভয় ক্লায়েন্টদের কাছ থেকে বিভিন্ন আক্রমণের সম্মুখীন হয়। API গুলি অফার করা এবং ব্যবহার করা পরিষেবা প্রদানকারীদের জন্য অসাধারণ সুযোগ তৈরি করে, তবে এটি কিছু নিরাপত্তা ঝুঁকিও তৈরি করে। বিকাশকারীদের অবশ্যই এই চ্যালেঞ্জগুলি সম্পর্কে সচেতন হতে হবে এবং যখন তারা API তৈরি এবং ব্যবহার করে তখন তাদের সমাধান করতে হবে।

OWASP হল একটি উন্মুক্ত সম্প্রদায় যা সংস্থাগুলিকে বিশ্বস্ত অ্যাপ্লিকেশন এবং API বিকাশ, ক্রয় এবং বজায় রাখতে সহায়তা করে৷ OWASP API সিকিউরিটি প্রজেক্টের মাধ্যমে, OWASP ওয়েব অ্যাপ্লিকেশন এবং REST API-এর সবচেয়ে গুরুত্বপূর্ণ নিরাপত্তা ঝুঁকি প্রকাশ করে এবং সেই ঝুঁকিগুলি মোকাবেলার জন্য সুপারিশ প্রদান করে।

Apigee-এর সাথে, API প্রক্সি লেয়ার ব্যাকএন্ড সিস্টেমে অনুরোধগুলি প্রক্রিয়া করার আগে ক্লায়েন্টের কাছ থেকে ত্রুটিপূর্ণ API অনুরোধগুলি সনাক্ত করতে, ব্লক করতে এবং রিপোর্ট করতে পারে, এইভাবে ঝুঁকি হ্রাস করে এবং আপনার পরিষেবাগুলিকে রক্ষা করে৷ বিকৃত অনুরোধে HTTP অ্যাপ্লিকেশন-স্তরের প্রোটোকল তৈরি করে এমন কোনো উপাদান অন্তর্ভুক্ত থাকতে পারে:

- URL

- হেডার

- পথ

- পেলোড

বিকৃত API অনুরোধগুলি বহিরাগত বিকাশকারী, অভ্যন্তরীণ বিকাশকারী বা দূষিত বট দ্বারা তৈরি পরিচিত বা অজানা ক্লায়েন্ট হতে পারে৷ এই ধরণের অনুরোধগুলি বেশিরভাগ OWASP হুমকি তৈরি করে, তবে অন্তর্নিহিত API প্রক্সি স্তরের অতিরিক্ত উপাদান রয়েছে যা ঝুঁকিগুলি হ্রাস করতে পারে, যেমন ডেটা মাস্কিং, লগিং, প্রশাসন ইত্যাদি।

Apigee এর বুদ্ধিমান এপিআই ম্যানেজমেন্ট প্ল্যাটফর্ম আপনাকে শীর্ষ OWASP API সুরক্ষা দুর্বলতাগুলিকে নির্বিঘ্নে মোকাবেলা করতে দেয় কারণ আপনি আপনার API গুলি ডিজাইন করতে এবং আপনার ব্যাকএন্ড সিস্টেমের সাথে সংযুক্ত করার জন্য একটি খরচ-কেন্দ্রিক পদ্ধতি গ্রহণ করেন। নিম্নলিখিত নীতি/কনফিগারেশনের একটি তালিকা রয়েছে যা Apigee শীর্ষ REST OWASP হুমকির জন্য সুপারিশ করে।

2017 OWASP শীর্ষ 10 এর জন্য Apigee সমাধান

ওয়েব অ্যাপ্লিকেশন তৈরি এবং সুরক্ষিত করার ক্ষেত্রে অনেক নিরাপত্তা উদ্বেগ রয়েছে। OWASP ওয়েব অ্যাপ্লিকেশনের জন্য তাদের শীর্ষ 10 OWASP নিরাপত্তা হুমকি 2017- এর তালিকা প্রকাশ করেছে। যদিও একটি ওয়েব অ্যাপ্লিকেশনের অনেক অংশ রয়েছে, বেশিরভাগ আধুনিক ওয়েব অ্যাপ্লিকেশনগুলি REST API-এর উপর ব্যাপকভাবে নির্ভর করে। Apigee একটি ওয়েব অ্যাপ্লিকেশনের সমস্ত নিরাপত্তা প্রয়োজন পরিচালনা করার জন্য নয়, তবে এটি REST APIগুলিকে সুরক্ষিত করার ক্ষেত্রে একটি গুরুত্বপূর্ণ ভূমিকা পালন করতে পারে৷ নিচের শীর্ষস্থানীয় OWASP নিরাপত্তা হুমকিগুলি বর্ণনা করা হল যে আপনি কীভাবে Apigee ব্যবহার করতে পারেন সেই হুমকিগুলি মোকাবেলায় সহায়তা করতে।

A1:2017 - ইনজেকশন

এসকিউএল, নোএসকিউএল, এলডিএপি এবং জাভাস্ক্রিপ্টের মতো অবিশ্বস্ত ডেটা ইনজেকশন থেকে রক্ষা করতে, যার ফলে অনাকাঙ্ক্ষিত কমান্ড বা অননুমোদিত ডেটা অ্যাক্সেস কার্যকর হতে পারে, অ্যাপিজি অনুমতি দেওয়ার আগে ক্লায়েন্টের দেওয়া মানগুলি প্রত্যাশার সাথে মেলে কিনা তা যাচাই করার জন্য বেশ কয়েকটি ইনপুট বৈধতা নীতি প্রদান করে। আরও প্রক্রিয়াকরণ। Apigee Edge, আগত API অনুরোধগুলির জন্য একটি সার্ভার হিসাবে কাজ করে, পেলোড কাঠামো একটি গ্রহণযোগ্য সীমার মধ্যে পড়ে কিনা তা নিশ্চিত করার জন্য চেক করে, যা সীমা চেক নামেও পরিচিত। আপনি একটি API প্রক্সি কনফিগার করতে পারেন যাতে ইনপুট যাচাইকরণ রুটিন ঝুঁকিপূর্ণ অক্ষর ক্রমগুলি সরাতে এবং নিরাপদ মানগুলির সাথে প্রতিস্থাপন করতে ইনপুটকে রূপান্তরিত করে৷

Apigee প্ল্যাটফর্মের সাথে ইনপুট যাচাই করার জন্য বিভিন্ন পদ্ধতি রয়েছে:

- JSONThreatProtection হুমকির জন্য JSON পেলোড পরীক্ষা করে।

- XMLThreatProtection হুমকির জন্য XML পেলোড পরীক্ষা করে।

- জাভাস্ক্রিপ্ট ব্যবহার করে পরামিতি যাচাই করা যেতে পারে।

- জাভাস্ক্রিপ্ট ব্যবহার করে শিরোলেখ যাচাইকরণ করা যেতে পারে।

- SQLCodeInjection RegularExpressionProtection নীতি ব্যবহার করে পরিচালনা করা যেতে পারে।

বিষয়বস্তুর প্রকার যাচাই করুন:

- অনুরোধ - কন্টেন্ট-টাইপ চেক করতে প্রক্সি ফ্লোতে শর্তসাপেক্ষ যুক্তি ব্যবহার করুন। একটি কাস্টম ত্রুটি বার্তা ফেরত দিতে AssignMessage নীতি বা RaiseFault নীতি ব্যবহার করুন৷

- প্রতিক্রিয়া - কন্টেন্ট-টাইপ যাচাই করতে প্রক্সি ফ্লোতে শর্তসাপেক্ষ যুক্তি ব্যবহার করুন। একটি বিষয়বস্তু-প্রকার শিরোনাম সেট করতে AssignMessage নীতি ব্যবহার করুন, অথবা একটি কাস্টম ত্রুটি বার্তা ফেরত দিতে একটি AssignMessage বা RaiseFault নীতি ব্যবহার করুন৷

A2:2017 - ভাঙা প্রমাণীকরণ এবং সেশন ব্যবস্থাপনা

আক্রমণকারীরা পাসওয়ার্ড, সেশন টোকেন এবং কীগুলি অ্যাক্সেস করতে পারে অন্য ব্যবহারকারীদের ছদ্মবেশী করার জন্য অ্যাপ্লিকেশনগুলিতে বাস্তবায়ন ত্রুটির সুবিধা নিয়ে। এটি একটি বাস্তবায়ন সমস্যা এবং একটি পণ্য সমস্যা নয়। Apigee VerifyApiKey, OAuth, এবং JSON ওয়েব টোকেন (JWT) নীতি প্রদান করে, যা এই দুর্বলতা থেকে রক্ষা করতে সাহায্য করে।

API কী যাচাইকরণ

API কী যাচাইকরণ হল অ্যাপ-ভিত্তিক নিরাপত্তার সহজতম রূপ যা একটি API-এর জন্য কনফিগার করা যেতে পারে। একটি ক্লায়েন্ট অ্যাপ কেবল তার অনুরোধের সাথে একটি API কী উপস্থাপন করে, তারপর Apigee Edge, একটি API প্রক্সির সাথে সংযুক্ত একটি নীতির মাধ্যমে, অনুরোধ করা সংস্থানটির জন্য API কীটি অনুমোদিত অবস্থায় আছে কিনা তা পরীক্ষা করে।

Apigee এপিআই কী-এর জেনারেশন এবং যাচাইকরণের জন্য সমর্থন প্রদান করে। Apigee একটি API কী এবং গোপনীয়তা তৈরি করে যখন একটি বিকাশকারী অ্যাপ তৈরি করা হয় এবং অনুমোদিত হয় যা এক বা একাধিক API পণ্যের সাথে লিঙ্ক করা হয়।

"API কী" শব্দটি কখনও কখনও বিভিন্ন জিনিস বোঝাতে পারে। Apigee-তে, যখন অ্যাপ এবং পণ্যের সম্পর্ক তৈরি হয়, Apigee একটি ক্লায়েন্ট আইডি এবং ক্লায়েন্ট গোপনীয়তা তৈরি করে। কেউ কেউ আইডি এবং সিক্রেট উভয়কেই API কী হিসাবে উল্লেখ করেন। কেউ কেউ কেবল ক্লায়েন্ট আইডিকে API কী হিসাবে উল্লেখ করে। এজ UI-তে, আপনি "ভোক্তা কী" এবং "ভোক্তার গোপনীয়তা" দেখতে পাবেন।

VerifyAPIKey নীতিতে , শুধুমাত্র ক্লায়েন্ট আইডি বা "ভোক্তা কী" যাচাই করা হয়। বিকাশকারীরা একটি ভোক্তা কী পায় যখন তারা তাদের অ্যাপটি Apigee-এর সাথে নিবন্ধন করে এবং অ্যাপটিকে একটি API পণ্যের সাথে সংযুক্ত করে। ডেভেলপাররা এপিআই প্রক্সিতে যে কলগুলি অ্যাপটি করে সেগুলিতে গ্রাহক কী অন্তর্ভুক্ত করে যেগুলি API পণ্যে বান্ডিল করা হয়।

Apigee বহিরাগত উত্স থেকে বিদ্যমান API কী আমদানি করার ক্ষমতা সমর্থন করে।

OAuth অনুদান প্রকারের জন্য, ক্লায়েন্ট আইডি এবং গোপন উভয়ই ব্যবহার করা হয়।

OAuth 2.0

OAuth 2.0 অনুমোদন ফ্রেমওয়ার্ক একটি তৃতীয় পক্ষের অ্যাপ্লিকেশনকে একটি HTTP পরিষেবাতে সীমিত অ্যাক্সেস পেতে সক্ষম করে, হয় সম্পদ মালিকের পক্ষ থেকে সম্পদের মালিক এবং HTTP পরিষেবার মধ্যে একটি অনুমোদনের মিথস্ক্রিয়া বা তৃতীয় পক্ষের অ্যাপ্লিকেশনকে অনুমতি দিয়ে তার নিজের পক্ষ থেকে অ্যাক্সেস পান।

Apigee-এর OAuth 2.0 নীতিগুলি আপনাকে চারটি OAuth 2.0 অনুদানের ধরন বাস্তবায়ন এবং কাস্টমাইজ করতে দেয়৷ OAuthv2 নীতি ব্যবহার করে OAuth অ্যাক্সেস টোকেন প্রয়োগ করা যেতে পারে। ভোক্তাকে অবশ্যই নিবন্ধিত হতে হবে এবং একটি অনুমোদিত অ্যাপ থাকতে হবে যা তাদের API-তে অ্যাক্সেস দিয়েছে। বিনিময়ে, তারা একটি API ক্লায়েন্ট আইডি এবং ক্লায়েন্ট গোপনীয়তা পাবে। ভোক্তাকে অবশ্যই প্রমাণীকরণের জন্য OAuth অনুদানের একটির মধ্য দিয়ে যেতে হবে, যা তাদের একটি অস্বচ্ছ অ্যাক্সেস টোকেন দেয়। এই টোকেনটি API-তে অ্যাক্সেস নিয়ন্ত্রণ করতে ব্যবহার করা যেতে পারে।

জেডব্লিউটি

JSON ওয়েব টোকেন, বা JWT, সাধারণত সংযুক্ত অ্যাপ্লিকেশনগুলির মধ্যে দাবি বা দাবী শেয়ার করতে ব্যবহৃত হয়। Apigee তিনটি নীতি ব্যবহার করে JWT সমর্থন প্রদান করে।

- জেডাব্লুটি টোকেন তৈরি করুন (HS256 এবং RS256 স্বাক্ষর সমর্থন করে)

- JWT টোকেন যাচাই করুন

- ডিকোডজেডব্লিউটি টোকেন যাচাই না করেই

A3:2017 - সংবেদনশীল ডেটা এক্সপোজার

আক্রমণকারীরা সংবেদনশীল ডেটা যেমন ক্রেডিট কার্ডের বিশদ বিবরণ, সামাজিক নিরাপত্তা নম্বর, লগ-ইন শংসাপত্র, ব্যক্তিগতভাবে সনাক্তযোগ্য তথ্য (PII) এবং ট্যাক্স আইডি পরিচয় চুরি, অর্থ চুরি, জালিয়াতি এবং অন্যান্য অপরাধের জন্য লক্ষ্য করে। ওয়েব অ্যাপ্লিকেশনগুলিকে এনক্রিপশন প্রয়োগ করতে হবে, বিশ্রামে এবং ট্রানজিট উভয় ক্ষেত্রেই, এবং সংবেদনশীল ডেটার সুরক্ষা নিশ্চিত করার জন্য অন্যান্য কৌশলগুলি।

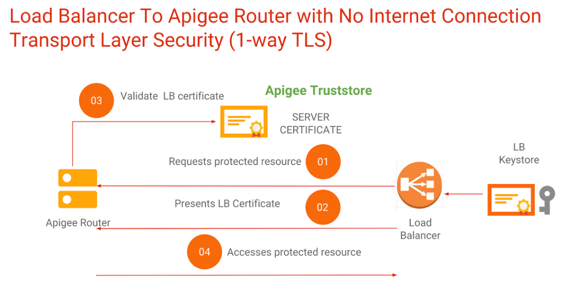

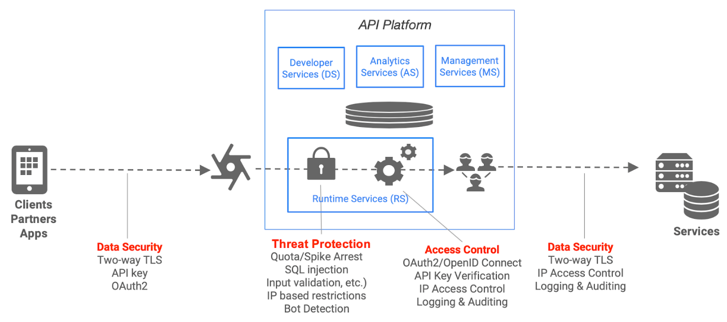

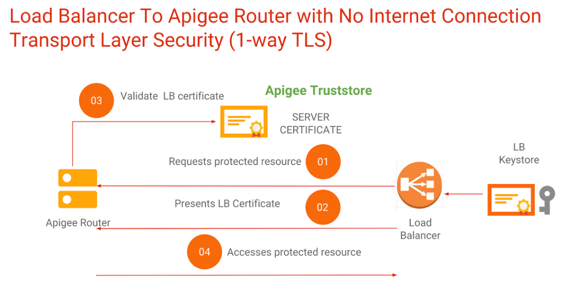

TLS (ট্রান্সপোর্ট লেয়ার সিকিউরিটি, যার পূর্বসূরি হল SSL) একটি ওয়েব সার্ভার এবং একটি ওয়েব ক্লায়েন্ট, যেমন একটি ব্রাউজার বা একটি অ্যাপের মধ্যে একটি এনক্রিপ্ট করা লিঙ্ক স্থাপনের জন্য মানক নিরাপত্তা প্রযুক্তি। Apigee একমুখী এবং দ্বিমুখী TLS উভয় সমর্থন করে।

একটি ভার্চুয়াল হোস্ট কনফিগারেশন ব্যবহারের মাধ্যমে নর্থবাউন্ড টিএলএস (সার্ভার হিসাবে কাজ করে API এর সাথে ক্লায়েন্ট সংযোগকারী) সমর্থিত। একটি ভার্চুয়াল হোস্ট একমুখী বা দ্বিমুখী TLS এর জন্য কনফিগার করা যেতে পারে।

সাউথবাউন্ড টিএলএস (ব্যাকএন্ড পরিষেবার সাথে সংযোগকারী ক্লায়েন্ট হিসাবে এপিজি) একটি টার্গেট সার্ভার কনফিগারেশন ব্যবহারের মাধ্যমে সমর্থিত। একটি টার্গেট সার্ভার একমুখী বা দ্বিমুখী TLS এর জন্য কনফিগার করা যেতে পারে।

Apigee অনেক TLS কনফিগারেশন বিকল্প সমর্থন করে।

2-ওয়ে TLS প্রয়োগ নিশ্চিত করে যে ক্লায়েন্ট একটি শংসাপত্র ব্যবহার করছে যা ইতিমধ্যে Apigee-এ অনবোর্ড করা হয়েছে। OWASP এছাড়াও TLS সেরা অনুশীলন প্রদান করে।

Apigee হাইব্রিডে, TLS একটি হোস্ট উপনামের মাধ্যমে প্রবেশে উপলব্ধ, যা একটি ভার্চুয়াল হোস্টের অনুরূপ ধারণা।

সংবেদনশীল ডেটা সুরক্ষিত করার জন্য নিম্নলিখিত নির্দেশিকা রয়েছে:

- একটি প্ল্যাটফর্ম ব্যবহার করুন যা একমুখী এবং দ্বিমুখী TLS সমর্থন করে, যা প্রোটোকল স্তরে রক্ষা করবে।

- ক্লায়েন্টের কাছে ফিরে আসার আগে সংবেদনশীল ডেটা সরাতে AssignMessage নীতি এবং JavaScript নীতির মতো নীতিগুলি ব্যবহার করুন৷

- স্ট্যান্ডার্ড OAuth কৌশলগুলি ব্যবহার করুন এবং প্রতিটি অনুরোধের জন্য প্রমাণীকরণের স্তর উন্নত করতে HMAC, হ্যাশ, স্টেট, ননস, PKCE বা অন্যান্য কৌশল যুক্ত করার কথা বিবেচনা করুন।

- এজ ট্রেস টুলে সংবেদনশীল ডেটা মাস্ক করতে ডেটা মাস্কিং সেটিংস ব্যবহার করুন।

- ক্যাশে (অথবা ক্যাশে সংরক্ষিত সংবেদনশীল ডেটা এনক্রিপ্ট) কোনো সংবেদনশীল ডেটা সংরক্ষণ করার বিষয়ে সতর্ক থাকুন। এজ-এ, আপনি মূল মান মানচিত্রে বিশ্রামে সংবেদনশীল ডেটা এনক্রিপ্ট করতে পারেন।

A4:2017 - XML বাহ্যিক সত্তা

যে সিস্টেম বা অ্যাপ্লিকেশনগুলি XML প্রক্রিয়া করে সেগুলিকে XML-এ "বাহ্যিক সত্তা রেফারেন্স" পরিচালনা করতে হবে - ফাইল বা ডেটার রেফারেন্স যা XML প্রক্রিয়াকরণের সময় প্রকৃত ডেটার সাথে প্রতিস্থাপিত হয়। যদি অ্যাপ্লিকেশন বা এক্সএমএল প্রসেসরগুলি পুরানো বা খারাপভাবে প্রয়োগ করা হয়, আক্রমণকারীরা ডেটা হ্যাক করতে পারে এবং তথ্য চুরি করতে বা সিস্টেমে বিভিন্ন ধরণের আক্রমণ যেমন পরিষেবা অস্বীকার করতে ব্যবহার করতে পারে।

Apigee এর ExtractVariables নীতি আপনাকে একটি অনুরোধ বা প্রতিক্রিয়া থেকে বিষয়বস্তু বের করতে দেয় এবং সেই বিষয়বস্তুটিকে একটি ভেরিয়েবলে বরাদ্দ করতে দেয়। আপনি শিরোনাম, URI পাথ, JSON/XML পেলোড, ফর্ম প্যারামিটার এবং ক্যোয়ারী প্যারামিটার সহ বার্তার যেকোনো অংশ বের করতে পারেন। নীতিটি বার্তা সামগ্রীতে একটি পাঠ্য প্যাটার্ন প্রয়োগ করে এবং একটি মিল খুঁজে পাওয়ার পরে, নির্দিষ্ট বার্তা সামগ্রীর সাথে একটি পরিবর্তনশীল সেট করে কাজ করে৷

Apigee প্ল্যাটফর্মের অংশ হিসাবে একটি অন্তর্নির্মিত XML পার্সার রয়েছে যা ডেটা বের করার জন্য XPath ব্যবহার করে। দূষিত XML পেলোড থেকে রক্ষা করার জন্য এটিতে একটি XMLThreatProtection নীতিও রয়েছে৷

A5:2017 - ভাঙা অ্যাক্সেস নিয়ন্ত্রণ

ব্যবহারকারীরা লগ ইন করার পরে এবং একটি সিস্টেমে অ্যাক্সেস লাভ করার পরে, যথাযথ অনুমোদন নিয়ন্ত্রণগুলি স্থাপন করা প্রয়োজন যাতে ব্যবহারকারীরা কেবলমাত্র তাদের যা করার অনুমতি দেওয়া হয় তা দেখতে এবং করতে পারে। শক্তিশালী অ্যাক্সেস নিয়ন্ত্রণ ব্যতীত, আক্রমণকারীরা অননুমোদিত এবং প্রায়শই-সংবেদনশীল ডেটা দেখতে পারে বা দূষিতভাবে ডেটা এবং সিস্টেম আচরণকে ম্যানিপুলেট করতে পারে।

Apigee খারাপ অভিনেতাদের অননুমোদিত পরিবর্তন করা বা সিস্টেম অ্যাক্সেস করা থেকে বিরত রাখতে অ্যাক্সেস নিয়ন্ত্রণগুলি বাস্তবায়নের জন্য একটি স্তরযুক্ত পদ্ধতিকে সমর্থন করে।

এজ UI এর জন্য অ্যাক্সেস নিয়ন্ত্রণ

- আপনার কোম্পানির পরিচয় প্রদানকারীর সাথে একক সাইন-অন কনফিগার করুন ।

- ভূমিকা-ভিত্তিক অ্যাক্সেস কন্ট্রোল (RBAC) কনফিগার করুন শুধুমাত্র ব্যবহারকারীদের তাদের প্রয়োজনীয় কার্যকারিতা এবং কনফিগারেশন অ্যাক্সেস করার অনুমতি দিতে।

- টিম বৈশিষ্ট্যটি প্রক্সি, পণ্য এবং অ্যাপগুলিতে অ্যাক্সেস সীমাবদ্ধ করার অতিরিক্ত ক্ষমতা প্রদান করে।

- ব্যবহারকারীদের কাছ থেকে সংবেদনশীল ডেটা লুকানোর জন্য ডেটা মাস্কিং কনফিগার করুন ।

- সংবেদনশীল কী/মান জোড়া সঞ্চয় করতে এনক্রিপ্ট করা কী মান মানচিত্র তৈরি করুন , যা এজ UI এবং পরিচালনা API কলগুলিতে মুখোশযুক্ত প্রদর্শিত হয়।

Apigee বিকাশকারী পোর্টালের জন্য অ্যাক্সেস নিয়ন্ত্রণ

- আপনার কোম্পানির পরিচয় প্রদানকারীর সাথে একক সাইন-অন কনফিগার করুন ।

- ভূমিকা-ভিত্তিক অ্যাক্সেস কন্ট্রোল (RBAC) কনফিগার করুন শুধুমাত্র ব্যবহারকারীদের ড্রুপাল-ভিত্তিক বিকাশকারী পোর্টালগুলিতে তাদের প্রয়োজনীয় কার্যকারিতা এবং কনফিগারেশনে অ্যাক্সেসের অনুমতি দিতে।

- ব্যবহারকারীর ভূমিকা অনুযায়ী নির্দিষ্ট API পণ্যগুলি দেখানোর জন্য বিকাশকারী পোর্টালগুলি কনফিগার করুন৷

- ব্যবহারকারীর ভূমিকার উপর ভিত্তি করে সামগ্রী প্রদর্শন বা লুকানোর জন্য পোর্টালটি কনফিগার করুন।

Apigee রানটাইম API অ্যাক্সেসের জন্য অ্যাক্সেস নিয়ন্ত্রণ

- API-এ অ্যাক্সেস API কী, OAuth টোকেন, OAuth স্কোপ, শংসাপত্র এবং অন্যান্য কৌশলগুলির মাধ্যমে প্রয়োগ করা যেতে পারে।

- API প্রদানকারী একটি API পণ্য সংজ্ঞায়িত করে কোন সংস্থানগুলি উপলব্ধ তা কনফিগার করে৷ অ্যাক্সেস ম্যানুয়ালি UI-তে, ব্যবস্থাপনা API-এর মাধ্যমে বা বিকাশকারী পোর্টালের মাধ্যমে মঞ্জুর করা হয়। যখন কোনও বিকাশকারীর অ্যাপকে একটি API পণ্যে অ্যাক্সেস দেওয়া হয়, তখন তারা একটি ক্লায়েন্ট আইডি এবং গোপনীয়তা পায় যা প্রমাণীকরণ প্রক্রিয়াতে ব্যবহৃত হয়।

- Apigee OAuth সঞ্চালনের জন্য যেকোনো পরিচয় প্রদানকারীর সাথে একীভূত হতে পারে।

- Apigee লক্ষ্য পরিষেবাগুলিতে ব্যবহারকারীর পরিচয় পাঠাতে JWT টোকেন বা অন্যান্য কৌশল তৈরি করতে পারে। লক্ষ্য পরিষেবাগুলি প্রয়োজন অনুসারে পরিষেবা এবং ডেটা অ্যাক্সেস সীমাবদ্ধ করতে সেই পরিচয়টি ব্যবহার করতে পারে।

A6:2017-নিরাপত্তা ভুল কনফিগারেশন

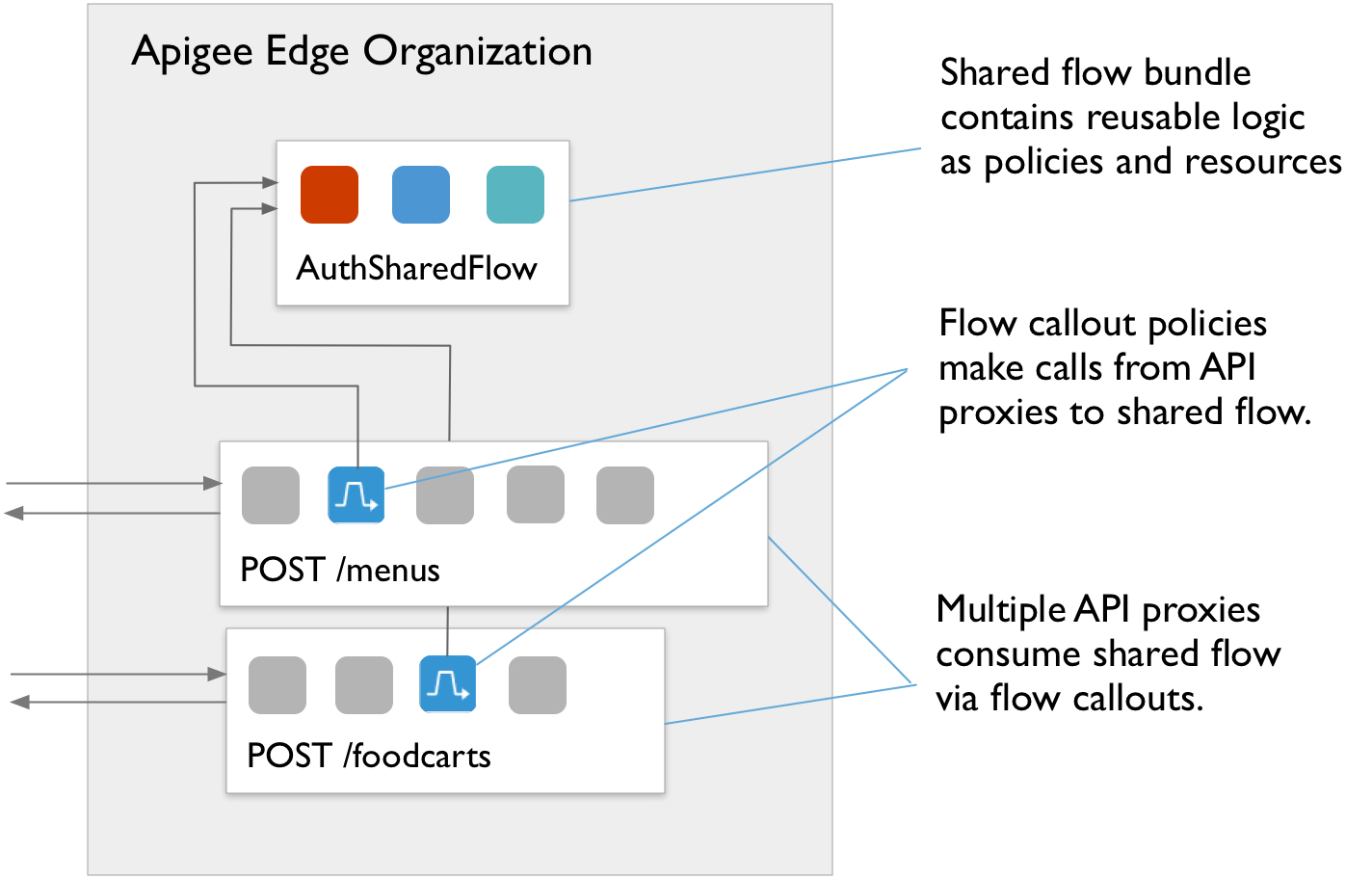

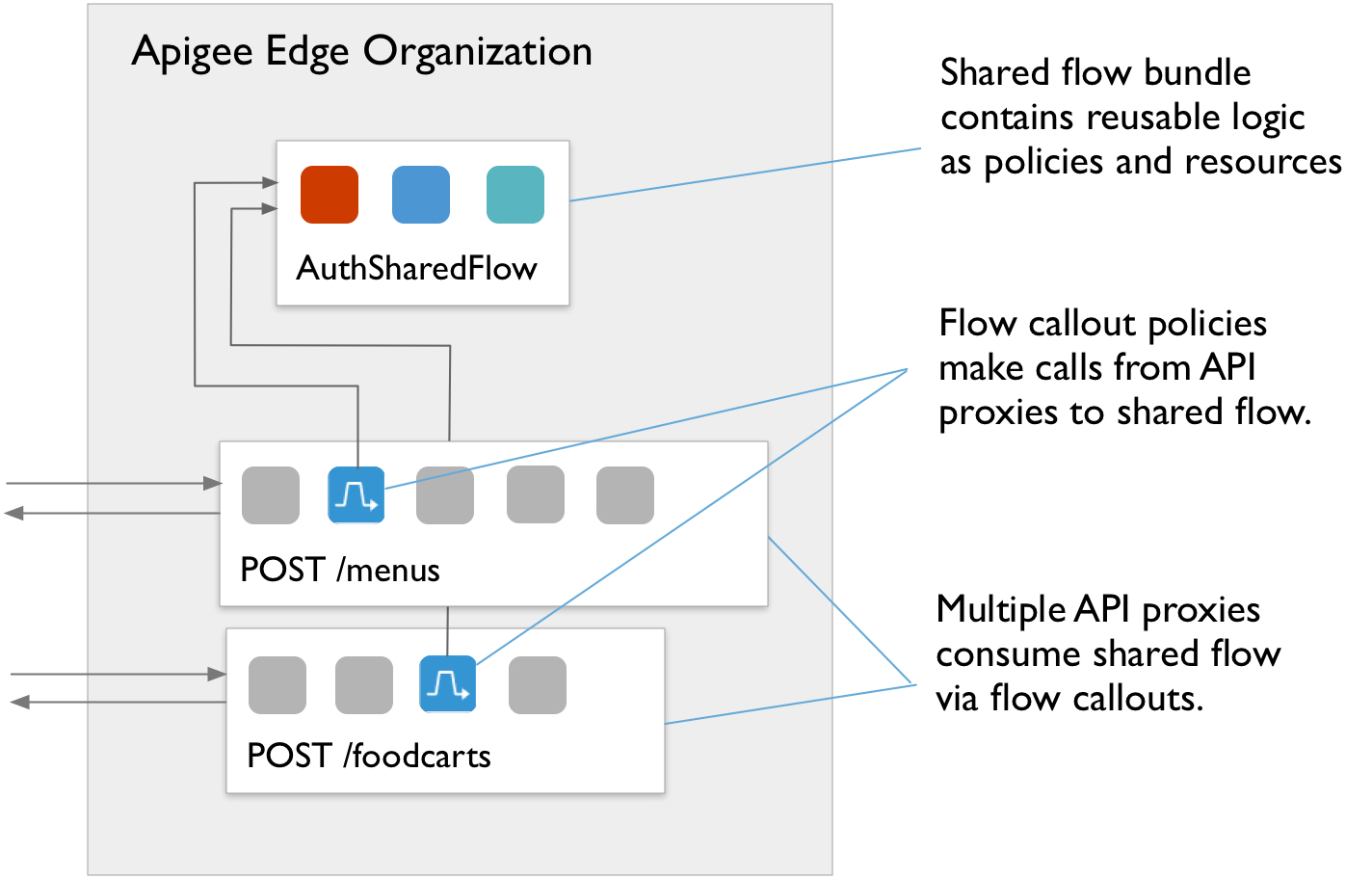

নিরাপত্তা ভুল কনফিগারেশন উপেক্ষা করা সহজ, প্রায়ই কারণ অ্যাডমিনিস্ট্রেটর এবং ডেভেলপাররা ভুলভাবে বিশ্বাস করে যে তারা যে সিস্টেমগুলি ব্যবহার করে তা সহজাতভাবে সুরক্ষিত। নিরাপত্তা ভুল কনফিগারেশন বিভিন্ন উপায়ে ঘটতে পারে, যেমন ডিফল্ট কনফিগারেশনে বিশ্বাস করা বা অনিরাপদ হতে পারে এমন আংশিক কনফিগারেশন করা, ত্রুটি বার্তাগুলিতে সংবেদনশীল বিবরণ থাকতে দেওয়া, যথাযথ নিরাপত্তা নিয়ন্ত্রণ ছাড়াই ক্লাউডে ডেটা সংরক্ষণ করা, HTTP হেডারগুলিকে ভুল কনফিগার করা ইত্যাদি। Apigee প্ল্যাটফর্ম আপনাকে পুনঃব্যবহারযোগ্য শেয়ার্ড ফ্লো সহ সুরক্ষা কনফিগারেশন নিয়ন্ত্রণ, পরিচালনা এবং নিরীক্ষণ করতে দেওয়ার জন্য বেশ কয়েকটি প্রক্রিয়া সরবরাহ করে।

একটি শেয়ার্ড ফ্লো API ডেভেলপারদের একটি পুনঃব্যবহারযোগ্য গোষ্ঠীতে নীতি এবং সংস্থানগুলিকে একত্রিত করতে দেয়৷ এক জায়গায় পুনঃব্যবহারযোগ্য কার্যকারিতা ক্যাপচার করে, একটি ভাগ করা প্রবাহ আপনাকে ধারাবাহিকতা নিশ্চিত করতে, বিকাশের সময়কে সংক্ষিপ্ত করতে এবং আরও সহজে কোড পরিচালনা করতে সহায়তা করে। আপনি পৃথক API প্রক্সিগুলির মধ্যে একটি শেয়ার্ড ফ্লো অন্তর্ভুক্ত করতে পারেন, অথবা আপনি এক ধাপ এগিয়ে যেতে পারেন এবং শেয়ার্ড ফ্লোগুলিকে ফ্লো হুকগুলিতে রাখতে পারেন যাতে শেয়ার্ড ফ্লো হিসাবে একই পরিবেশে স্থাপন করা প্রতিটি API প্রক্সির জন্য স্বয়ংক্রিয়ভাবে শেয়ার্ড ফ্লো লজিক চালানো হয়৷

Apigee পণ্য রিলিজ দুর্বলতা সহ লাইব্রেরির বিরুদ্ধে সুরক্ষা নিশ্চিত করে। নতুন দুর্বলতা পাওয়া গেলে Apigee অতিরিক্ত প্যাচ বা আপডেট প্রকাশ করতে পারে। এজ পাবলিক ক্লাউড স্বয়ংক্রিয়ভাবে প্যাচ করা হয়। এজ ফর প্রাইভেট ক্লাউড (প্রাঙ্গনে) গ্রাহকদের অবশ্যই পণ্যের প্যাচ প্রয়োগ করতে হবে।

A7:2017-ক্রস-সাইট স্ক্রিপ্টিং (XSS)

ক্রস-সাইট স্ক্রিপ্টিং (XSS) আক্রমণকারীদের ব্যবহারকারীর সেশনগুলি নিয়ন্ত্রণ করতে, ওয়েব সাইটগুলিকে ম্যানিপুলেট করতে বা অন্য উপায়ে ব্যবহারকারীদেরকে ক্ষতিকারকভাবে প্রভাবিত করতে ব্যবহারকারীর ওয়েব ব্রাউজারে স্ক্রিপ্টগুলি চালাতে দেয়৷ XSS সমস্যাগুলি অগত্যা API-এর সাথে সম্পর্কিত নয়, তবে Apigee হুমকি সুরক্ষা নীতি সরবরাহ করে যা API-তে XSS থেকে রক্ষা করার জন্য ব্যবহার করা যেতে পারে। নিয়মিত এক্সপ্রেশন ব্যবহার করে, হয় RegularExpressionProtection নীতি বা JavaScript নীতির সাথে, JavaScript এবং অন্যান্য ইনজেকশন-টাইপ আক্রমণের জন্য পেলোড এবং প্যারামিটার মান পরীক্ষা করুন।

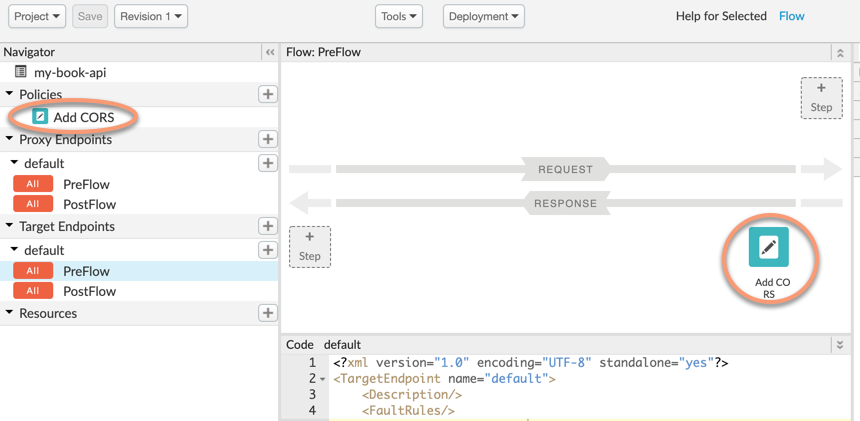

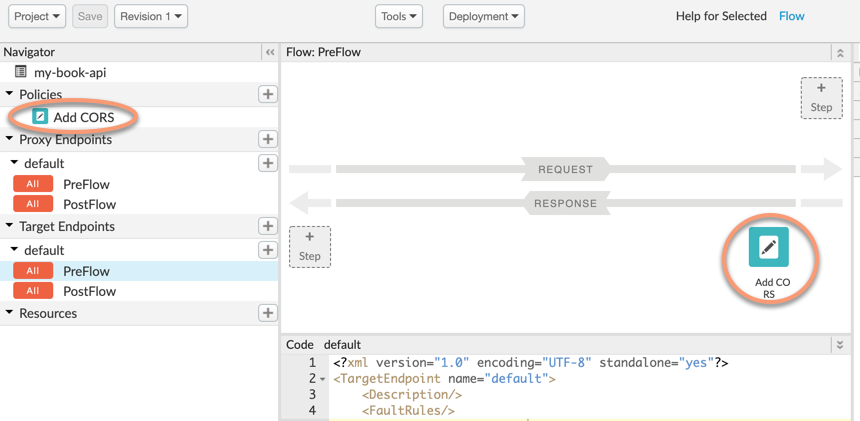

CORS, একই-অরিজিন নীতির সাধারণভাবে বাস্তবায়িত সমাধানগুলির মধ্যে একটি যা সমস্ত ব্রাউজার দ্বারা প্রয়োগ করা হয়, AssignMessage নীতি ব্যবহার করে প্রয়োগ করা যেতে পারে ।

A8:2017 - অনিরাপদ ডিসিরিয়ালাইজেশন

আক্রমণকারীরা বিভিন্ন ধরণের আক্রমণের জন্য ডিসিরিয়ালাইজেশনের ত্রুটিগুলি ব্যবহার করতে পারে, যেমন রিপ্লে, বিশেষাধিকার বৃদ্ধি এবং ইনজেকশন। অনিরাপদ ডিসিরিয়ালাইজেশন রিমোট কোড এক্সিকিউশনও সক্ষম করতে পারে।

Apigee deserialization সুপারিশ করে না. তবে JSONThreatProtection নীতি এবং RegularExpressionProtection নীতি দূষিত JSON পেলোড থেকে রক্ষা করতে সাহায্য করতে পারে। জাভাস্ক্রিপ্ট নীতি ক্ষতিকারক সামগ্রীর জন্য পেলোড স্ক্যান করতেও ব্যবহার করা যেতে পারে। ক্যাশে এবং অন্যান্য নীতিগুলি রিপ্লে আক্রমণ থেকে রক্ষা করতে ব্যবহার করা যেতে পারে। অবকাঠামো স্তরে, Apigee প্ল্যাটফর্মে চলমান প্রক্রিয়াগুলিকে সুরক্ষিত করার জন্য গার্ডেলও রয়েছে।

A9:2017 - পরিচিত দুর্বলতা সহ উপাদান ব্যবহার করা

যেহেতু ফ্রেমওয়ার্ক, লাইব্রেরি এবং মডিউলগুলি সম্পূর্ণ এক্সিকিউশন এবং CRUD অ্যাক্সেসের সাথে চালিত হয়, আক্রমণকারীরা সিস্টেম আক্রমণ করার জন্য উপাদান দুর্বলতাগুলিকে কাজে লাগাতে পারে।

Apigee-এর নিয়মিত পণ্য প্রকাশগুলি উপাদান দুর্বলতার বিরুদ্ধে সুরক্ষা নিশ্চিত করে, বিশেষ করে যখন নির্দিষ্ট দুর্বলতাগুলি আবিষ্কৃত হয়। Apigee পাবলিক ক্লাউড স্বয়ংক্রিয়ভাবে প্যাচ করা হয়, এবং Apigee প্রাইভেট ক্লাউড গ্রাহকদের জন্য এজকে অবহিত করে যখন অন-প্রিমিসেস প্যাচ ইনস্টলেশনের জন্য উপলব্ধ থাকে।

A10:2017 - অপর্যাপ্ত লগিং ও মনিটরিং

আপনি যখন আপনার সিস্টেমে লগিং, মনিটরিং এবং ঘটনা ব্যবস্থাপনা যথাযথভাবে সম্পাদন করেন না, আক্রমণকারীরা ডেটা এবং সফ্টওয়্যারগুলিতে আরও গভীর এবং দীর্ঘস্থায়ী আক্রমণ করতে পারে।

Apigee-এর লগিং, মনিটরিং, ত্রুটি হ্যান্ডলিং এবং অডিট লগিং করার বিভিন্ন উপায় রয়েছে।

লগিং

- মেসেজলগিং নীতি ব্যবহার করে লগ বার্তাগুলি স্প্লঙ্ক বা অন্যান্য সিসলগ এন্ডপয়েন্টে পাঠানো যেতে পারে।

- এপিআই অ্যানালিটিক্স ডেটা অ্যানালিটিক্স এপিআই-এর মাধ্যমে টেনে আনা যায় এবং অন্যান্য সিস্টেমে আমদানি বা রপ্তানি করা যায় ।

- এজ ফর প্রাইভেট ক্লাউডে, আপনি স্থানীয় লগ ফাইলগুলিতে লিখতে মেসেজলগিং নীতি ব্যবহার করতে পারেন। চলমান উপাদানগুলির প্রতিটি থেকে লগ ফাইলগুলিও উপলব্ধ।

- জাভাস্ক্রিপ্ট নীতি সিঙ্ক্রোনাস বা অ্যাসিঙ্ক্রোনাসভাবে একটি REST লগিং এন্ডপয়েন্টে লগ বার্তা পাঠাতে ব্যবহার করা যেতে পারে।

মনিটরিং

- নিয়মিত API এবং ব্যাকএন্ড এবং ট্রিগার অ্যালেট নিরীক্ষণ করতে API মনিটরিং UI বা API ব্যবহার করুন।

- নিয়মিত লক্ষ্য সার্ভার ব্যাকএন্ড নিরীক্ষণ করতে স্বাস্থ্য পর্যবেক্ষণ ব্যবহার করুন।

- Apigee ব্যক্তিগত ক্লাউডের জন্য এজ নিরীক্ষণের জন্য সুপারিশ প্রদান করে।

- Apigee সর্বোত্তম অনুশীলনগুলিও সরবরাহ করে যা আপনার দল আপনার API প্রোগ্রাম নিরীক্ষণের জন্য ব্যবহার করতে পারে।

ত্রুটি হ্যান্ডলিং

Apigee API প্রক্সিগুলির জন্য একটি শক্তিশালী, বহুমুখী ফল্ট হ্যান্ডলিং মেকানিজম অফার করে। একটি জাভা প্রোগ্রাম কীভাবে ব্যতিক্রমগুলি ধরতে পারে তার অনুরূপ, এপিআই প্রক্সিগুলি ত্রুটিগুলি ধরতে পারে এবং ক্লায়েন্টদের উপযুক্ত প্রতিক্রিয়াগুলি কীভাবে ফিরিয়ে দিতে হবে তা নির্ধারণ করতে পারে। Apigee এর কাস্টম ফল্ট হ্যান্ডলিং আপনাকে কার্যকারিতা যোগ করতে দেয় যেমন বার্তা লগিং যখনই একটি ত্রুটি ঘটে।

অডিট লগ

Apigee প্ল্যাটফর্ম একটি অডিট লগ রাখে যা API প্রক্সি, পণ্য এবং প্রতিষ্ঠানের ইতিহাসে পরিবর্তনগুলি ট্র্যাক করে। এই লগটি UI বা অডিট API-এর মাধ্যমে উপলব্ধ।

2013 OWASP দুর্বলতার জন্য Apigee সমাধান

OWASP যখন 2017-এর জন্য তাদের তালিকা আপডেট করে, তখন 2013-এর তালিকা থেকে কিছু দুর্বলতা বাদ দেওয়া হয়েছিল। তারা এখনও বৈধ হুমকি. নিম্নলিখিত বিভাগগুলি Apigee-এর সাথে এই হুমকিগুলি কীভাবে পরিচালনা করতে হয় তা বর্ণনা করে৷

A8:2013 - ক্রস-সাইট অনুরোধ জালিয়াতি (CSRF)

ক্রস-সাইট জালিয়াতি অনুরোধ আক্রমণকারীদের HTTP-এর মাধ্যমে একটি দুর্বল ওয়েব অ্যাপ্লিকেশনে ব্যবহারকারীর প্রমাণীকরণের বিশদ, সেশন কুকি এবং অন্যান্য ডেটা ফরোয়ার্ড করতে দেয়, অনুরোধগুলি ব্যবহারকারীর কাছ থেকে বৈধ অনুরোধ বলে বিশ্বাস করার জন্য ওয়েব অ্যাপ্লিকেশনটিকে প্রতারণা করে৷

নির্দেশিকা:

- এটি একটি ব্রাউজার সমস্যা, একটি API পণ্য সমস্যা নয়। আপনি OpenID Connect, OAuth এবং অন্যান্য কৌশলগুলির মাধ্যমে এই দুর্বলতার সমাধান করতে পারেন।

- জালিয়াতি এবং রিপ্লে আক্রমণ প্রতিরোধ করার জন্য এইচএমএসি, স্টেট, হ্যাশ, নন্স, বা পিকেসিই কৌশলগুলি ব্যবহার করার কথা বিবেচনা করুন।

A10:2013 - অপ্রমাণিত পুনঃনির্দেশ এবং ফরোয়ার্ড

যদি একটি ওয়েব অ্যাপ্লিকেশন পুনঃনির্দেশ করে, কিন্তু এটি যাচাই করে না যে পুনঃনির্দেশগুলি ব্যবহারকারীদের বিশ্বস্ত, উদ্দিষ্ট ওয়েব সাইটে পাঠাচ্ছে, আক্রমণকারীরা ফিশিং, ম্যালওয়্যার এক্সিকিউশন এবং অন্যান্য আক্রমণ করার জন্য ব্যবহারকারীদের দূষিত গন্তব্যে পাঠাতে পারে।

নির্দেশিকা:

- OAuth ব্যবহার করুন এবং প্রতিটি অনুরোধে বৈধতা প্রয়োগ করুন।

- API প্রক্সি লজিকে প্রতিক্রিয়া কোডগুলি পরীক্ষা করে এবং যথাযথভাবে পুনঃনির্দেশগুলি পরিচালনা করে অপ্রত্যাশিত 302 পুনঃনির্দেশগুলি প্রতিরোধ করুন৷

আপনি Apigee Edge ডকুমেন্টেশন দেখছেন।

Apigee X ডকুমেন্টেশনে যান । তথ্য

ওভারভিউ

API ইকোসিস্টেমগুলি বাহ্যিক এবং অভ্যন্তরীণ উভয় ক্লায়েন্টদের কাছ থেকে বিভিন্ন আক্রমণের সম্মুখীন হয়। API গুলি অফার করা এবং ব্যবহার করা পরিষেবা প্রদানকারীদের জন্য অসাধারণ সুযোগ তৈরি করে, তবে এটি কিছু নিরাপত্তা ঝুঁকিও তৈরি করে। বিকাশকারীদের অবশ্যই এই চ্যালেঞ্জগুলি সম্পর্কে সচেতন হতে হবে এবং যখন তারা API তৈরি এবং ব্যবহার করে তখন তাদের সমাধান করতে হবে।

OWASP হল একটি উন্মুক্ত সম্প্রদায় যা সংস্থাগুলিকে বিশ্বস্ত অ্যাপ্লিকেশন এবং API বিকাশ, ক্রয় এবং বজায় রাখতে সহায়তা করে৷ OWASP API সিকিউরিটি প্রজেক্টের মাধ্যমে, OWASP ওয়েব অ্যাপ্লিকেশন এবং REST API-এর সবচেয়ে গুরুত্বপূর্ণ নিরাপত্তা ঝুঁকি প্রকাশ করে এবং সেই ঝুঁকিগুলি মোকাবেলার জন্য সুপারিশ প্রদান করে।

Apigee-এর সাথে, API প্রক্সি লেয়ার ব্যাকএন্ড সিস্টেমে অনুরোধগুলি প্রক্রিয়া করার আগে ক্লায়েন্টের কাছ থেকে ত্রুটিপূর্ণ API অনুরোধগুলি সনাক্ত করতে, ব্লক করতে এবং রিপোর্ট করতে পারে, এইভাবে ঝুঁকি হ্রাস করে এবং আপনার পরিষেবাগুলিকে রক্ষা করে৷ বিকৃত অনুরোধে HTTP অ্যাপ্লিকেশন-স্তরের প্রোটোকল তৈরি করে এমন কোনো উপাদান অন্তর্ভুক্ত থাকতে পারে:

- URL

- হেডার

- পথ

- পেলোড

বিকৃত API অনুরোধগুলি বহিরাগত বিকাশকারী, অভ্যন্তরীণ বিকাশকারী বা দূষিত বট দ্বারা তৈরি পরিচিত বা অজানা ক্লায়েন্ট হতে পারে৷ এই ধরণের অনুরোধগুলি বেশিরভাগ OWASP হুমকি তৈরি করে, তবে অন্তর্নিহিত API প্রক্সি স্তরের অতিরিক্ত উপাদান রয়েছে যা ঝুঁকিগুলি হ্রাস করতে পারে, যেমন ডেটা মাস্কিং, লগিং, প্রশাসন ইত্যাদি।

Apigee এর বুদ্ধিমান এপিআই ম্যানেজমেন্ট প্ল্যাটফর্ম আপনাকে শীর্ষ OWASP API সুরক্ষা দুর্বলতাগুলিকে নির্বিঘ্নে মোকাবেলা করতে দেয় কারণ আপনি আপনার API গুলি ডিজাইন করতে এবং আপনার ব্যাকএন্ড সিস্টেমের সাথে সংযুক্ত করার জন্য একটি খরচ-কেন্দ্রিক পদ্ধতি গ্রহণ করেন। নিম্নলিখিত নীতি/কনফিগারেশনের একটি তালিকা রয়েছে যা Apigee শীর্ষ REST OWASP হুমকির জন্য সুপারিশ করে।

2017 OWASP শীর্ষ 10 এর জন্য Apigee সমাধান

ওয়েব অ্যাপ্লিকেশন তৈরি এবং সুরক্ষিত করার ক্ষেত্রে অনেক নিরাপত্তা উদ্বেগ রয়েছে। OWASP ওয়েব অ্যাপ্লিকেশনের জন্য তাদের শীর্ষ 10 OWASP নিরাপত্তা হুমকি 2017- এর তালিকা প্রকাশ করেছে। যদিও একটি ওয়েব অ্যাপ্লিকেশনের অনেক অংশ রয়েছে, বেশিরভাগ আধুনিক ওয়েব অ্যাপ্লিকেশনগুলি REST API-এর উপর ব্যাপকভাবে নির্ভর করে। Apigee একটি ওয়েব অ্যাপ্লিকেশনের সমস্ত নিরাপত্তা প্রয়োজন পরিচালনা করার জন্য নয়, তবে এটি REST APIগুলিকে সুরক্ষিত করার ক্ষেত্রে একটি গুরুত্বপূর্ণ ভূমিকা পালন করতে পারে৷ নিচের শীর্ষস্থানীয় OWASP নিরাপত্তা হুমকিগুলি বর্ণনা করা হল যে আপনি কীভাবে Apigee ব্যবহার করতে পারেন সেই হুমকিগুলি মোকাবেলায় সহায়তা করতে।

A1:2017 - ইনজেকশন

এসকিউএল, নোএসকিউএল, এলডিএপি এবং জাভাস্ক্রিপ্টের মতো অবিশ্বস্ত ডেটা ইনজেকশন থেকে রক্ষা করতে, যার ফলে অনাকাঙ্ক্ষিত কমান্ড বা অননুমোদিত ডেটা অ্যাক্সেস কার্যকর হতে পারে, অ্যাপিজি অনুমতি দেওয়ার আগে ক্লায়েন্টের দেওয়া মানগুলি প্রত্যাশার সাথে মেলে কিনা তা যাচাই করার জন্য বেশ কয়েকটি ইনপুট বৈধতা নীতি প্রদান করে। আরও প্রক্রিয়াকরণ। Apigee Edge, আগত API অনুরোধগুলির জন্য একটি সার্ভার হিসাবে কাজ করে, পেলোড কাঠামো একটি গ্রহণযোগ্য সীমার মধ্যে পড়ে কিনা তা নিশ্চিত করার জন্য চেক করে, যা সীমা চেক নামেও পরিচিত। আপনি একটি API প্রক্সি কনফিগার করতে পারেন যাতে ইনপুট যাচাইকরণ রুটিন ঝুঁকিপূর্ণ অক্ষর ক্রমগুলি সরাতে এবং নিরাপদ মানগুলির সাথে প্রতিস্থাপন করতে ইনপুটকে রূপান্তরিত করে৷

Apigee প্ল্যাটফর্মের সাথে ইনপুট যাচাই করার জন্য বিভিন্ন পদ্ধতি রয়েছে:

- JSONThreatProtection হুমকির জন্য JSON পেলোড পরীক্ষা করে।

- XMLThreatProtection হুমকির জন্য XML পেলোড পরীক্ষা করে।

- জাভাস্ক্রিপ্ট ব্যবহার করে পরামিতি যাচাই করা যেতে পারে।

- জাভাস্ক্রিপ্ট ব্যবহার করে শিরোলেখ যাচাইকরণ করা যেতে পারে।

- SQLCodeInjection RegularExpressionProtection নীতি ব্যবহার করে পরিচালনা করা যেতে পারে।

বিষয়বস্তুর প্রকার যাচাই করুন:

- অনুরোধ - কন্টেন্ট-টাইপ চেক করতে প্রক্সি ফ্লোতে শর্তসাপেক্ষ যুক্তি ব্যবহার করুন। একটি কাস্টম ত্রুটি বার্তা ফেরত দিতে AssignMessage নীতি বা RaiseFault নীতি ব্যবহার করুন৷

- প্রতিক্রিয়া - কন্টেন্ট-টাইপ যাচাই করতে প্রক্সি ফ্লোতে শর্তসাপেক্ষ যুক্তি ব্যবহার করুন। একটি বিষয়বস্তু-প্রকার শিরোনাম সেট করতে AssignMessage নীতি ব্যবহার করুন, অথবা একটি কাস্টম ত্রুটি বার্তা ফেরত দিতে একটি AssignMessage বা RaiseFault নীতি ব্যবহার করুন৷

A2:2017 - ভাঙা প্রমাণীকরণ এবং সেশন ব্যবস্থাপনা

আক্রমণকারীরা পাসওয়ার্ড, সেশন টোকেন এবং কীগুলি অ্যাক্সেস করতে পারে অন্য ব্যবহারকারীদের ছদ্মবেশী করার জন্য অ্যাপ্লিকেশনগুলিতে বাস্তবায়ন ত্রুটির সুবিধা নিয়ে। এটি একটি বাস্তবায়ন সমস্যা এবং একটি পণ্য সমস্যা নয়। Apigee VerifyApiKey, OAuth, এবং JSON ওয়েব টোকেন (JWT) নীতি প্রদান করে, যা এই দুর্বলতা থেকে রক্ষা করতে সাহায্য করে।

API কী যাচাইকরণ

API কী যাচাইকরণ হল অ্যাপ-ভিত্তিক নিরাপত্তার সহজতম রূপ যা একটি API-এর জন্য কনফিগার করা যেতে পারে। একটি ক্লায়েন্ট অ্যাপ কেবল তার অনুরোধের সাথে একটি API কী উপস্থাপন করে, তারপর Apigee Edge, একটি API প্রক্সির সাথে সংযুক্ত একটি নীতির মাধ্যমে, অনুরোধ করা সংস্থানটির জন্য API কীটি অনুমোদিত অবস্থায় আছে কিনা তা পরীক্ষা করে।

Apigee এপিআই কী-এর জেনারেশন এবং যাচাইকরণের জন্য সমর্থন প্রদান করে। Apigee একটি API কী এবং গোপনীয়তা তৈরি করে যখন একটি বিকাশকারী অ্যাপ তৈরি করা হয় এবং অনুমোদিত হয় যা এক বা একাধিক API পণ্যের সাথে লিঙ্ক করা হয়।

"API কী" শব্দটি কখনও কখনও বিভিন্ন জিনিস বোঝাতে পারে। Apigee-তে, যখন অ্যাপ এবং পণ্যের সম্পর্ক তৈরি হয়, Apigee একটি ক্লায়েন্ট আইডি এবং ক্লায়েন্ট গোপনীয়তা তৈরি করে। কেউ কেউ আইডি এবং সিক্রেট উভয়কেই API কী হিসাবে উল্লেখ করেন। কেউ কেউ কেবল ক্লায়েন্ট আইডিকে API কী হিসাবে উল্লেখ করে। এজ UI-তে, আপনি "ভোক্তা কী" এবং "ভোক্তার গোপনীয়তা" দেখতে পাবেন।

VerifyAPIKey নীতিতে , শুধুমাত্র ক্লায়েন্ট আইডি বা "ভোক্তা কী" যাচাই করা হয়। বিকাশকারীরা একটি ভোক্তা কী পায় যখন তারা তাদের অ্যাপটি Apigee-এর সাথে নিবন্ধন করে এবং অ্যাপটিকে একটি API পণ্যের সাথে সংযুক্ত করে। ডেভেলপাররা এপিআই প্রক্সিতে যে কলগুলি অ্যাপটি করে সেগুলিতে গ্রাহক কী অন্তর্ভুক্ত করে যেগুলি API পণ্যে বান্ডিল করা হয়।

Apigee বহিরাগত উত্স থেকে বিদ্যমান API কী আমদানি করার ক্ষমতা সমর্থন করে।

OAuth অনুদান প্রকারের জন্য, ক্লায়েন্ট আইডি এবং গোপন উভয়ই ব্যবহার করা হয়।

OAuth 2.0

OAuth 2.0 অনুমোদন ফ্রেমওয়ার্ক একটি তৃতীয় পক্ষের অ্যাপ্লিকেশনকে একটি HTTP পরিষেবাতে সীমিত অ্যাক্সেস পেতে সক্ষম করে, হয় সম্পদ মালিকের পক্ষ থেকে সম্পদের মালিক এবং HTTP পরিষেবার মধ্যে একটি অনুমোদনের মিথস্ক্রিয়া বা তৃতীয় পক্ষের অ্যাপ্লিকেশনকে অনুমতি দিয়ে তার নিজের পক্ষ থেকে অ্যাক্সেস পান।

Apigee-এর OAuth 2.0 নীতিগুলি আপনাকে চারটি OAuth 2.0 অনুদানের ধরন বাস্তবায়ন এবং কাস্টমাইজ করতে দেয়৷ OAuthv2 নীতি ব্যবহার করে OAuth অ্যাক্সেস টোকেন প্রয়োগ করা যেতে পারে। ভোক্তাকে অবশ্যই নিবন্ধিত হতে হবে এবং একটি অনুমোদিত অ্যাপ থাকতে হবে যা তাদের API-তে অ্যাক্সেস দিয়েছে। বিনিময়ে, তারা একটি API ক্লায়েন্ট আইডি এবং ক্লায়েন্ট গোপনীয়তা পাবে। ভোক্তাকে অবশ্যই প্রমাণীকরণের জন্য OAuth অনুদানের একটির মধ্য দিয়ে যেতে হবে, যা তাদের একটি অস্বচ্ছ অ্যাক্সেস টোকেন দেয়। এই টোকেনটি API-তে অ্যাক্সেস নিয়ন্ত্রণ করতে ব্যবহার করা যেতে পারে।

জেডব্লিউটি

JSON ওয়েব টোকেন, বা JWT, সাধারণত সংযুক্ত অ্যাপ্লিকেশনগুলির মধ্যে দাবি বা দাবী শেয়ার করতে ব্যবহৃত হয়। Apigee তিনটি নীতি ব্যবহার করে JWT সমর্থন প্রদান করে।

- জেডাব্লুটি টোকেন তৈরি করুন (HS256 এবং RS256 স্বাক্ষর সমর্থন করে)

- JWT টোকেন যাচাই করুন

- ডিকোডজেডব্লিউটি টোকেন যাচাই না করেই

A3:2017 - সংবেদনশীল ডেটা এক্সপোজার

আক্রমণকারীরা সংবেদনশীল ডেটা যেমন ক্রেডিট কার্ডের বিশদ বিবরণ, সামাজিক নিরাপত্তা নম্বর, লগ-ইন শংসাপত্র, ব্যক্তিগতভাবে সনাক্তযোগ্য তথ্য (PII) এবং ট্যাক্স আইডি পরিচয় চুরি, অর্থ চুরি, জালিয়াতি এবং অন্যান্য অপরাধের জন্য লক্ষ্য করে। ওয়েব অ্যাপ্লিকেশনগুলিকে এনক্রিপশন প্রয়োগ করতে হবে, বিশ্রামে এবং ট্রানজিট উভয় ক্ষেত্রেই, এবং সংবেদনশীল ডেটার সুরক্ষা নিশ্চিত করার জন্য অন্যান্য কৌশলগুলি।

TLS (ট্রান্সপোর্ট লেয়ার সিকিউরিটি, যার পূর্বসূরি হল SSL) একটি ওয়েব সার্ভার এবং একটি ওয়েব ক্লায়েন্ট, যেমন একটি ব্রাউজার বা একটি অ্যাপের মধ্যে একটি এনক্রিপ্ট করা লিঙ্ক স্থাপনের জন্য মানক নিরাপত্তা প্রযুক্তি। Apigee একমুখী এবং দ্বিমুখী TLS উভয় সমর্থন করে।

একটি ভার্চুয়াল হোস্ট কনফিগারেশন ব্যবহারের মাধ্যমে নর্থবাউন্ড টিএলএস (সার্ভার হিসাবে কাজ করে API এর সাথে ক্লায়েন্ট সংযোগকারী) সমর্থিত। একটি ভার্চুয়াল হোস্ট একমুখী বা দ্বিমুখী TLS এর জন্য কনফিগার করা যেতে পারে।

সাউথবাউন্ড টিএলএস (ব্যাকএন্ড পরিষেবার সাথে সংযোগকারী ক্লায়েন্ট হিসাবে এপিজি) একটি টার্গেট সার্ভার কনফিগারেশন ব্যবহারের মাধ্যমে সমর্থিত। একটি টার্গেট সার্ভার একমুখী বা দ্বিমুখী TLS এর জন্য কনফিগার করা যেতে পারে।

Apigee অনেক TLS কনফিগারেশন বিকল্প সমর্থন করে।

2-ওয়ে TLS প্রয়োগ নিশ্চিত করে যে ক্লায়েন্ট একটি শংসাপত্র ব্যবহার করছে যা ইতিমধ্যে Apigee-এ অনবোর্ড করা হয়েছে। OWASP এছাড়াও TLS সেরা অনুশীলন প্রদান করে।

Apigee হাইব্রিডে, TLS একটি হোস্ট উপনামের মাধ্যমে প্রবেশে উপলব্ধ, যা একটি ভার্চুয়াল হোস্টের অনুরূপ ধারণা।

সংবেদনশীল ডেটা সুরক্ষিত করার জন্য নিম্নলিখিত নির্দেশিকা রয়েছে:

- একটি প্ল্যাটফর্ম ব্যবহার করুন যা একমুখী এবং দ্বিমুখী TLS সমর্থন করে, যা প্রোটোকল স্তরে রক্ষা করবে।

- ক্লায়েন্টের কাছে ফিরে আসার আগে সংবেদনশীল ডেটা সরাতে AssignMessage নীতি এবং JavaScript নীতির মতো নীতিগুলি ব্যবহার করুন৷

- স্ট্যান্ডার্ড OAuth কৌশলগুলি ব্যবহার করুন এবং প্রতিটি অনুরোধের জন্য প্রমাণীকরণের স্তর উন্নত করতে HMAC, হ্যাশ, স্টেট, ননস, PKCE বা অন্যান্য কৌশল যুক্ত করার কথা বিবেচনা করুন।

- এজ ট্রেস টুলে সংবেদনশীল ডেটা মাস্ক করতে ডেটা মাস্কিং সেটিংস ব্যবহার করুন।

- ক্যাশে (অথবা ক্যাশে সংরক্ষিত সংবেদনশীল ডেটা এনক্রিপ্ট) কোনো সংবেদনশীল ডেটা সংরক্ষণ করার বিষয়ে সতর্ক থাকুন। এজ-এ, আপনি মূল মান মানচিত্রে বিশ্রামে সংবেদনশীল ডেটা এনক্রিপ্ট করতে পারেন।

A4:2017 - XML বাহ্যিক সত্তা

যে সিস্টেম বা অ্যাপ্লিকেশনগুলি XML প্রক্রিয়া করে সেগুলিকে XML-এ "বাহ্যিক সত্তা রেফারেন্স" পরিচালনা করতে হবে - ফাইল বা ডেটার রেফারেন্স যা XML প্রক্রিয়াকরণের সময় প্রকৃত ডেটার সাথে প্রতিস্থাপিত হয়। যদি অ্যাপ্লিকেশন বা এক্সএমএল প্রসেসরগুলি পুরানো বা খারাপভাবে প্রয়োগ করা হয়, আক্রমণকারীরা ডেটা হ্যাক করতে পারে এবং তথ্য চুরি করতে বা সিস্টেমে বিভিন্ন ধরণের আক্রমণ যেমন পরিষেবা অস্বীকার করতে ব্যবহার করতে পারে।

Apigee এর ExtractVariables নীতি আপনাকে একটি অনুরোধ বা প্রতিক্রিয়া থেকে বিষয়বস্তু বের করতে দেয় এবং সেই বিষয়বস্তুটিকে একটি ভেরিয়েবলে বরাদ্দ করতে দেয়। আপনি শিরোনাম, URI পাথ, JSON/XML পেলোড, ফর্ম প্যারামিটার এবং ক্যোয়ারী প্যারামিটার সহ বার্তার যেকোনো অংশ বের করতে পারেন। নীতিটি বার্তা সামগ্রীতে একটি পাঠ্য প্যাটার্ন প্রয়োগ করে এবং একটি মিল খুঁজে পাওয়ার পরে, নির্দিষ্ট বার্তা সামগ্রীর সাথে একটি পরিবর্তনশীল সেট করে কাজ করে৷

Apigee প্ল্যাটফর্মের অংশ হিসাবে একটি অন্তর্নির্মিত XML পার্সার রয়েছে যা ডেটা বের করার জন্য XPath ব্যবহার করে। দূষিত XML পেলোড থেকে রক্ষা করার জন্য এটিতে একটি XMLThreatProtection নীতিও রয়েছে৷

A5:2017 - ভাঙা অ্যাক্সেস নিয়ন্ত্রণ

ব্যবহারকারীরা লগ ইন করার পরে এবং একটি সিস্টেমে অ্যাক্সেস লাভ করার পরে, যথাযথ অনুমোদন নিয়ন্ত্রণগুলি স্থাপন করা প্রয়োজন যাতে ব্যবহারকারীরা কেবলমাত্র তাদের যা করার অনুমতি দেওয়া হয় তা দেখতে এবং করতে পারে। শক্তিশালী অ্যাক্সেস নিয়ন্ত্রণ ব্যতীত, আক্রমণকারীরা অননুমোদিত এবং প্রায়শই-সংবেদনশীল ডেটা দেখতে পারে বা দূষিতভাবে ডেটা এবং সিস্টেম আচরণকে ম্যানিপুলেট করতে পারে।

Apigee খারাপ অভিনেতাদের অননুমোদিত পরিবর্তন করা বা সিস্টেম অ্যাক্সেস করা থেকে বিরত রাখতে অ্যাক্সেস নিয়ন্ত্রণগুলি বাস্তবায়নের জন্য একটি স্তরযুক্ত পদ্ধতিকে সমর্থন করে।

এজ UI এর জন্য অ্যাক্সেস নিয়ন্ত্রণ

- আপনার কোম্পানির পরিচয় প্রদানকারীর সাথে একক সাইন-অন কনফিগার করুন ।

- ভূমিকা-ভিত্তিক অ্যাক্সেস কন্ট্রোল (RBAC) কনফিগার করুন শুধুমাত্র ব্যবহারকারীদের তাদের প্রয়োজনীয় কার্যকারিতা এবং কনফিগারেশন অ্যাক্সেস করার অনুমতি দিতে।

- টিম বৈশিষ্ট্যটি প্রক্সি, পণ্য এবং অ্যাপগুলিতে অ্যাক্সেস সীমাবদ্ধ করার অতিরিক্ত ক্ষমতা প্রদান করে।

- ব্যবহারকারীদের কাছ থেকে সংবেদনশীল ডেটা লুকানোর জন্য ডেটা মাস্কিং কনফিগার করুন ।

- সংবেদনশীল কী/মান জোড়া সঞ্চয় করতে এনক্রিপ্ট করা কী মান মানচিত্র তৈরি করুন , যা এজ UI এবং পরিচালনা API কলগুলিতে মুখোশযুক্ত প্রদর্শিত হয়।

Apigee বিকাশকারী পোর্টালের জন্য অ্যাক্সেস নিয়ন্ত্রণ

- আপনার কোম্পানির পরিচয় প্রদানকারীর সাথে একক সাইন-অন কনফিগার করুন ।

- ভূমিকা-ভিত্তিক অ্যাক্সেস কন্ট্রোল (RBAC) কনফিগার করুন শুধুমাত্র ব্যবহারকারীদের ড্রুপাল-ভিত্তিক বিকাশকারী পোর্টালগুলিতে তাদের প্রয়োজনীয় কার্যকারিতা এবং কনফিগারেশনে অ্যাক্সেসের অনুমতি দিতে।

- ব্যবহারকারীর ভূমিকা অনুযায়ী নির্দিষ্ট API পণ্যগুলি দেখানোর জন্য বিকাশকারী পোর্টালগুলি কনফিগার করুন৷

- ব্যবহারকারীর ভূমিকার উপর ভিত্তি করে সামগ্রী প্রদর্শন বা লুকানোর জন্য পোর্টালটি কনফিগার করুন।

Apigee রানটাইম API অ্যাক্সেসের জন্য অ্যাক্সেস নিয়ন্ত্রণ

- API-এ অ্যাক্সেস API কী, OAuth টোকেন, OAuth স্কোপ, শংসাপত্র এবং অন্যান্য কৌশলগুলির মাধ্যমে প্রয়োগ করা যেতে পারে।

- API প্রদানকারী একটি API পণ্য সংজ্ঞায়িত করে কোন সংস্থানগুলি উপলব্ধ তা কনফিগার করে৷ অ্যাক্সেস ম্যানুয়ালি UI-তে, ব্যবস্থাপনা API-এর মাধ্যমে বা বিকাশকারী পোর্টালের মাধ্যমে মঞ্জুর করা হয়। যখন কোনও বিকাশকারীর অ্যাপকে একটি API পণ্যে অ্যাক্সেস দেওয়া হয়, তখন তারা একটি ক্লায়েন্ট আইডি এবং গোপনীয়তা পায় যা প্রমাণীকরণ প্রক্রিয়াতে ব্যবহৃত হয়।

- Apigee OAuth সঞ্চালনের জন্য যেকোনো পরিচয় প্রদানকারীর সাথে একীভূত হতে পারে।

- Apigee লক্ষ্য পরিষেবাগুলিতে ব্যবহারকারীর পরিচয় পাঠাতে JWT টোকেন বা অন্যান্য কৌশল তৈরি করতে পারে। লক্ষ্য পরিষেবাগুলি প্রয়োজন অনুসারে পরিষেবা এবং ডেটা অ্যাক্সেস সীমাবদ্ধ করতে সেই পরিচয়টি ব্যবহার করতে পারে।

A6:2017-নিরাপত্তা ভুল কনফিগারেশন

নিরাপত্তা ভুল কনফিগারেশন উপেক্ষা করা সহজ, প্রায়ই কারণ অ্যাডমিনিস্ট্রেটর এবং ডেভেলপাররা ভুলভাবে বিশ্বাস করে যে তারা যে সিস্টেমগুলি ব্যবহার করে তা সহজাতভাবে সুরক্ষিত। নিরাপত্তা ভুল কনফিগারেশন বিভিন্ন উপায়ে ঘটতে পারে, যেমন ডিফল্ট কনফিগারেশনে বিশ্বাস করা বা অনিরাপদ হতে পারে এমন আংশিক কনফিগারেশন করা, ত্রুটি বার্তাগুলিতে সংবেদনশীল বিবরণ থাকতে দেওয়া, যথাযথ নিরাপত্তা নিয়ন্ত্রণ ছাড়াই ক্লাউডে ডেটা সংরক্ষণ করা, HTTP হেডারগুলিকে ভুল কনফিগার করা ইত্যাদি। Apigee প্ল্যাটফর্ম আপনাকে পুনঃব্যবহারযোগ্য শেয়ার্ড ফ্লো সহ সুরক্ষা কনফিগারেশন নিয়ন্ত্রণ, পরিচালনা এবং নিরীক্ষণ করতে দেওয়ার জন্য বেশ কয়েকটি প্রক্রিয়া সরবরাহ করে।

একটি শেয়ার্ড ফ্লো API ডেভেলপারদের একটি পুনঃব্যবহারযোগ্য গোষ্ঠীতে নীতি এবং সংস্থানগুলিকে একত্রিত করতে দেয়৷ এক জায়গায় পুনঃব্যবহারযোগ্য কার্যকারিতা ক্যাপচার করে, একটি ভাগ করা প্রবাহ আপনাকে ধারাবাহিকতা নিশ্চিত করতে, বিকাশের সময়কে সংক্ষিপ্ত করতে এবং আরও সহজে কোড পরিচালনা করতে সহায়তা করে। আপনি পৃথক API প্রক্সিগুলির মধ্যে একটি শেয়ার্ড ফ্লো অন্তর্ভুক্ত করতে পারেন, অথবা আপনি এক ধাপ এগিয়ে যেতে পারেন এবং শেয়ার্ড ফ্লোগুলিকে ফ্লো হুকগুলিতে রাখতে পারেন যাতে শেয়ার্ড ফ্লো হিসাবে একই পরিবেশে স্থাপন করা প্রতিটি API প্রক্সির জন্য স্বয়ংক্রিয়ভাবে শেয়ার্ড ফ্লো লজিক চালানো হয়৷

Apigee পণ্য রিলিজ দুর্বলতা সহ লাইব্রেরির বিরুদ্ধে সুরক্ষা নিশ্চিত করে। নতুন দুর্বলতা পাওয়া গেলে Apigee অতিরিক্ত প্যাচ বা আপডেট প্রকাশ করতে পারে। এজ পাবলিক ক্লাউড স্বয়ংক্রিয়ভাবে প্যাচ করা হয়। এজ ফর প্রাইভেট ক্লাউড (প্রাঙ্গনে) গ্রাহকদের অবশ্যই পণ্যের প্যাচ প্রয়োগ করতে হবে।

A7:2017-ক্রস-সাইট স্ক্রিপ্টিং (XSS)

ক্রস-সাইট স্ক্রিপ্টিং (XSS) আক্রমণকারীদের ব্যবহারকারীর সেশনগুলি নিয়ন্ত্রণ করতে, ওয়েব সাইটগুলিকে ম্যানিপুলেট করতে বা অন্য উপায়ে ব্যবহারকারীদেরকে ক্ষতিকারকভাবে প্রভাবিত করতে ব্যবহারকারীর ওয়েব ব্রাউজারে স্ক্রিপ্টগুলি চালাতে দেয়৷ XSS সমস্যাগুলি অগত্যা API-এর সাথে সম্পর্কিত নয়, তবে Apigee হুমকি সুরক্ষা নীতি সরবরাহ করে যা API-তে XSS থেকে রক্ষা করার জন্য ব্যবহার করা যেতে পারে। নিয়মিত এক্সপ্রেশন ব্যবহার করে, হয় রেগুলার এক্সপ্রেশনপ্রোটেকশন নীতি বা জাভাস্ক্রিপ্ট নীতি সহ, জাভাস্ক্রিপ্ট এবং অন্যান্য ইনজেকশন-ধরণের আক্রমণগুলির জন্য পে-লোড এবং প্যারামিটার মানগুলি পরীক্ষা করুন।

সমস্ত ব্রাউজার দ্বারা প্রয়োগ করা একই-উত্স নীতিমালার সাধারণভাবে প্রয়োগ করা অন্যতম সমাধান কর্স, অ্যাসাইনমেসেজ নীতি ব্যবহার করে প্রয়োগ করা যেতে পারে ।

এ 8: 2017 - অনিরাপদ মরুভূমি

আক্রমণকারীরা বিভিন্ন ধরণের আক্রমণগুলির জন্য যেমন রিপ্লে, অধিকার বাড়ানো এবং ইনজেকশনগুলির জন্য মরুভূমিতে ত্রুটিগুলি ব্যবহার করতে পারে। অনিরাপদ ডেসেরিয়ালাইজেশন দূরবর্তী কোড এক্সিকিউশন সক্ষম করতে পারে।

অ্যাপিগি ডিজারিয়ালাইজেশনের পরামর্শ দেয় না। তবে JSONTREATPROTECTION নীতি এবং নিয়ন্ত্রকপ্রযুক্তি নীতি দূষিত জেএসএন পে -লোডের বিরুদ্ধে রক্ষা করতে সহায়তা করতে পারে। জাভাস্ক্রিপ্ট নীতিটি দূষিত সামগ্রীর জন্য পে -লোডগুলি স্ক্যান করতেও ব্যবহার করা যেতে পারে। ক্যাশে এবং অন্যান্য নীতিগুলি রিপ্লে আক্রমণ থেকে রক্ষা করতে ব্যবহার করা যেতে পারে। অবকাঠামোগত স্তরে, অ্যাপিগি প্ল্যাটফর্মের চলমান প্রক্রিয়াগুলি সুরক্ষার জন্য রক্ষণাবেক্ষণও রয়েছে।

এ 9: 2017 - পরিচিত দুর্বলতার সাথে উপাদানগুলি ব্যবহার করে

যেহেতু ফ্রেমওয়ার্ক, গ্রন্থাগারগুলি এবং মডিউলগুলি সম্পূর্ণ এক্সিকিউশন এবং ক্রুড অ্যাক্সেসের সাথে চালিত হয়, আক্রমণকারীরা আক্রমণকারী সিস্টেমগুলিতে উপাদানগুলির দুর্বলতাগুলি অর্জন করতে পারে।

অ্যাপিগির নিয়মিত পণ্য প্রকাশগুলি উপাদানগুলির দুর্বলতার বিরুদ্ধে সুরক্ষা নিশ্চিত করে, বিশেষত যখন নির্দিষ্ট দুর্বলতাগুলি আবিষ্কার করা হয়। অ্যাপিগি পাবলিক ক্লাউডটি স্বয়ংক্রিয়ভাবে প্যাচ করা হয় এবং অন-প্রাঙ্গনে প্যাচগুলি ইনস্টলেশনের জন্য উপলব্ধ থাকলে এপিগি ব্যক্তিগত ক্লাউড গ্রাহকদের জন্য প্রান্তটি অবহিত করে।

এ 10: 2017 - অপর্যাপ্ত লগিং এবং মনিটরিং

আপনি যখন আপনার সিস্টেমে লগিং, পর্যবেক্ষণ এবং ঘটনা পরিচালনা পর্যাপ্ত পরিমাণে সম্পাদন করেন না, আক্রমণকারীরা ডেটা এবং সফ্টওয়্যারগুলিতে আরও গভীর এবং আরও দীর্ঘায়িত আক্রমণ করতে পারে।

লগিং, মনিটরিং, ত্রুটি হ্যান্ডলিং এবং অডিট লগিং সম্পাদন করার বিভিন্ন উপায় এপিগির রয়েছে।

লগিং

- লগ বার্তাগুলি মেসেজলগিং নীতিটি ব্যবহার করে স্প্লঙ্ক বা অন্যান্য সিসলগ এন্ডপয়েন্টে প্রেরণ করা যেতে পারে।

- এপিআই অ্যানালিটিক্স ডেটা বিশ্লেষণ এপিআইয়ের মাধ্যমে টানতে পারে এবং অন্যান্য সিস্টেমে আমদানি বা রফতানি করা যায় ।

- প্রাইভেট ক্লাউডের জন্য এজে, আপনি স্থানীয় লগ ফাইলগুলিতে লিখতে মেসেজলগিং নীতিটি ব্যবহার করতে পারেন। চলমান প্রতিটি উপাদান থেকে লগ ফাইলগুলি পাশাপাশি উপলব্ধ।

- জাভাস্ক্রিপ্ট নীতিটি একটি বিশ্রামের লগিং শেষ পয়েন্টে সিঙ্ক্রোনালি বা অ্যাসিঙ্ক্রোনালিভাবে লগ বার্তা প্রেরণে ব্যবহার করা যেতে পারে।

মনিটরিং

- নিয়মিত এপিআই এবং ব্যাকেন্ডস এবং ট্রিগার অ্যালেটগুলি পর্যবেক্ষণ করতে এপিআই মনিটরিং ইউআই বা এপিআই ব্যবহার করুন।

- নিয়মিত টার্গেট সার্ভার ব্যাকেন্ডগুলি পর্যবেক্ষণ করতে স্বাস্থ্য পর্যবেক্ষণ ব্যবহার করুন।

- এপিগি ব্যক্তিগত মেঘের জন্য পর্যবেক্ষণ প্রান্তের জন্য সুপারিশ সরবরাহ করে।

- এপিআইজিও সর্বোত্তম অনুশীলন সরবরাহ করে যা আপনার দল আপনার এপিআই প্রোগ্রাম পর্যবেক্ষণের জন্য উপার্জন করতে পারে।

ত্রুটি হ্যান্ডলিং

অ্যাপিগি এপিআই প্রক্সিগুলির জন্য একটি শক্তিশালী, বহুমুখী ত্রুটি হ্যান্ডলিং প্রক্রিয়া সরবরাহ করে। জাভা প্রোগ্রাম কীভাবে ব্যতিক্রমগুলি ধরবে তার অনুরূপ, এপিআই প্রক্সিগুলি ত্রুটিগুলি ধরতে পারে এবং ক্লায়েন্টদের কাছে কীভাবে উপযুক্ত প্রতিক্রিয়াগুলি ফেরত দিতে পারে তা নির্ধারণ করতে পারে। অ্যাপিগির কাস্টম ফল্ট হ্যান্ডলিং আপনাকে যখনই কোনও ত্রুটি দেখা দেয় তখন বার্তা লগিংয়ের মতো কার্যকারিতা যুক্ত করতে দেয়।

অডিট লগ

এপিজি প্ল্যাটফর্মটি একটি অডিট লগ রাখে যা এপিআই প্রক্সি, পণ্য এবং সংস্থার ইতিহাসে পরিবর্তনগুলি ট্র্যাক করে। এই লগটি ইউআই এর মাধ্যমে বা অডিটস এপিআইয়ের মাধ্যমে উপলব্ধ।

2013 এর জন্য অ্যাপিগি সমাধানগুলি দুর্বলতার জন্য

ওডাব্লুএএসপি যখন 2017 এর জন্য তাদের তালিকা আপডেট করেছে, 2013 এর তালিকা থেকে কিছু দুর্বলতা বন্ধ ছিল। তারা এখনও বৈধ হুমকি। নিম্নলিখিত বিভাগগুলি এপিগির সাথে এই হুমকিগুলি কীভাবে পরিচালনা করতে পারে তা বর্ণনা করে।

এ 8: 2013 - ক্রস -সাইট অনুরোধ জালিয়াতি (সিএসআরএফ)

ক্রস-সাইট জালিয়াতি অনুরোধগুলি আক্রমণকারীদের এইচটিটিপি-র উপর একটি দুর্বল ওয়েব অ্যাপ্লিকেশনটিতে কোনও ব্যবহারকারীর প্রমাণীকরণের বিশদ, সেশন কুকি এবং অন্যান্য ডেটা ফরোয়ার্ড করতে দেয়, অনুরোধগুলি বিশ্বাস করে ওয়েব অ্যাপ্লিকেশনটিকে চালিত করে ব্যবহারকারীর কাছ থেকে বৈধ অনুরোধ।

নির্দেশিকা:

- এটি কোনও ব্রাউজারের সমস্যা, এটি কোনও এপিআই পণ্য সমস্যা নয়। আপনি ওপেনআইডি কানেক্ট, ওআউথ এবং অন্যান্য কৌশলগুলির সাথে এই দুর্বলতাটিকে সম্বোধন করতে পারেন।

- জালিয়াতি এবং পুনরায় খেলতে আক্রমণ প্রতিরোধের জন্য এইচএমএসি, রাজ্য, হ্যাশ, ননস বা পিকেসিই কৌশলগুলি ব্যবহার করার বিষয়ে বিবেচনা করুন।

এ 10: 2013 - অযোগ্য পুনর্নির্দেশ এবং ফরোয়ার্ড

যদি কোনও ওয়েব অ্যাপ্লিকেশন পুনর্নির্দেশগুলি সম্পাদন করে তবে এটি বৈধতা দেয় না যে পুনর্নির্দেশগুলি ব্যবহারকারীদের বিশ্বস্ত, উদ্দেশ্যে ওয়েব সাইটগুলিতে প্রেরণ করছে, আক্রমণকারীরা ফিশিং, ম্যালওয়্যার এক্সিকিউশন এবং অন্যান্য আক্রমণগুলি সম্পাদনের জন্য ব্যবহারকারীদের দূষিত গন্তব্যগুলিতে প্রেরণ করতে পারে।

নির্দেশিকা:

- প্রতিটি অনুরোধে OAuth ব্যবহার করুন এবং বৈধতা প্রয়োগ করুন।

- এপিআই প্রক্সি যুক্তিতে প্রতিক্রিয়া কোডগুলি পরীক্ষা করে এবং যথাযথভাবে পুনঃনির্দেশগুলি পরিচালনা করে অপ্রত্যাশিত 302 পুনর্নির্দেশগুলি প্রতিরোধ করুন।