আপনি Apigee Edge ডকুমেন্টেশন দেখছেন।

Apigee X ডকুমেন্টেশনে যান । তথ্য

ট্রান্সপোর্ট লেয়ার সিকিউরিটি (TLS), যার পূর্বসূরি হল সিকিউর সকেট লেয়ার (SSL), একটি ওয়েব সার্ভার এবং একটি ওয়েব ক্লায়েন্ট, যেমন একটি ব্রাউজার বা একটি অ্যাপের মধ্যে একটি এনক্রিপ্ট করা লিঙ্ক স্থাপনের জন্য মানক নিরাপত্তা প্রযুক্তি। একটি এনক্রিপ্ট করা লিঙ্ক নিশ্চিত করে যে সার্ভার এবং ক্লায়েন্টের মধ্যে পাস হওয়া সমস্ত ডেটা ব্যক্তিগত থাকে। TLS ব্যবহার করার জন্য, একজন ক্লায়েন্ট এনক্রিপ্ট করা HTTPS প্রোটোকলের পরিবর্তে এনক্রিপ্ট করা HTTP প্রোটোকল ব্যবহার করে সার্ভারের কাছে একটি নিরাপদ অনুরোধ করে।

এজ ক্লাউড এবং অন-প্রিমিসেস ডিপ্লোয়মেন্ট উভয় ক্ষেত্রেই একমুখী TLS এবং দ্বি-মুখী TLS সমর্থন করে (TLS-এর সমর্থিত সংস্করণগুলির জন্য সমর্থিত সফ্টওয়্যার এবং সমর্থিত সংস্করণ দেখুন)। একমুখী TLS TLS ক্লায়েন্টকে TLS সার্ভারের পরিচয় যাচাই করতে সক্ষম করে। উদাহরণস্বরূপ, একটি অ্যান্ড্রয়েড ফোনে (ক্লায়েন্ট) চলমান একটি অ্যাপ এজ এপিআই (সার্ভার) এর পরিচয় যাচাই করতে পারে।

Apigee দ্বি-মুখী, বা ক্লায়েন্ট, TLS ব্যবহার করে একটি শক্তিশালী প্রমাণীকরণকে সমর্থন করে। আপনি সাধারণত দ্বি-মুখী TLS প্রয়োগ করেন নিরাপত্তা বাড়াতে এন্ড-টু-এন্ড এবং আপনার ডেটাকে ক্লায়েন্ট আক্রমণ যেমন ক্লায়েন্ট স্পুফিং বা ম্যান-ইন-দ্য মিডল আক্রমণ থেকে রক্ষা করেন। দ্বি-মুখী TLS-এ, ক্লায়েন্ট সার্ভারের পরিচয় যাচাই করে তারপর সার্ভার ক্লায়েন্টের পরিচয় যাচাই করে।

TLS পরিভাষা

TLS কনফিগার করার আগে আপনাকে নিম্নলিখিত গুরুত্বপূর্ণ শর্তাবলী এবং ধারণাগুলির সাথে পরিচিত হতে হবে:

মেয়াদ | সংজ্ঞা |

|---|---|

সিএ | শংসাপত্র কর্তৃপক্ষ। একটি বিশ্বস্ত সত্তা, যেমন Symantec বা VeriSign, শংসাপত্র জারি করতে এবং একটি শংসাপত্রের সত্যতা যাচাই করতে ব্যবহৃত হয়৷ এক ধরনের শংসাপত্র, যাকে স্ব-স্বাক্ষরিত শংসাপত্র বলা হয়, এর জন্য CA প্রয়োজন হয় না। |

সার্টিফিকেট চেইন | প্রায়শই আপনার CA এর রুট প্রাইভেট কী দ্বারা স্বাক্ষরিত একটি শংসাপত্র থাকবে না। পরিবর্তে, আপনার শংসাপত্রের সাথে এক বা একাধিক মধ্যবর্তী শংসাপত্র রয়েছে যা একটি চেইন তৈরি করে। চেইনের শেষ মধ্যবর্তী শংসাপত্রটি সাধারণত CA এর রুট প্রাইভেট কী দ্বারা স্বাক্ষরিত হয়। |

সিএসআর | শংসাপত্র স্বাক্ষরের অনুরোধ। একটি CSR হল ব্যক্তিগত কী-এর উপর ভিত্তি করে TLS সার্ভারে তৈরি করা একটি ফাইল। CSR-তে সর্বজনীন কী এবং অন্যান্য তথ্য যেমন প্রতিষ্ঠানের নাম, অবস্থান এবং ডোমেন নাম থাকে। CA একটি TLS শংসাপত্র তৈরি করতে CSR-এ স্বাক্ষর করে। আপনি সাধারণত একটি CSR জেনারেট করেন যখন আপনার একটি মেয়াদোত্তীর্ণ শংসাপত্র থাকে এবং এটি পুনর্নবীকরণ করতে চান। |

| ডিআর | বিশিষ্ট এনকোডিং নিয়ম। DER বিন্যাস হল ASCII PEM বিন্যাসের পরিবর্তে একটি শংসাপত্রের একটি বাইনারি ফর্ম। এটির মাঝে মাঝে .der এর ফাইল এক্সটেনশন থাকে তবে এটি প্রায়শই .cer এর ফাইল এক্সটেনশন থাকে। একটি DER .cer ফাইল এবং একটি PEM .cer ফাইলের মধ্যে পার্থক্য বলার একমাত্র উপায় হল একটি টেক্সট এডিটরে ফাইলটি খুলুন এবং |

| কী উপনাম | একটি কী উপনাম অনন্যভাবে কীস্টোরে একটি কীস্টোর এন্ট্রি (TLS শংসাপত্র এবং সংশ্লিষ্ট ব্যক্তিগত কী) সনাক্ত করে। Apigee Edge-এ |

কীস্টোর | একটি কীস্টোর হল একটি সংগ্রহস্থল যাতে এক বা একাধিক TLS শংসাপত্র এবং একটি সংশ্লিষ্ট ব্যক্তিগত কী থাকে যা একটি ক্লায়েন্ট এবং সার্ভারের মধ্যে একটি TLS হ্যান্ডশেকের সময় সত্তা সনাক্ত করতে ব্যবহৃত হয়। উত্তরমুখী সংযোগে, রাউটারটি সার্ভার হিসাবে কাজ করে এবং এর সার্টিফিকেট Apigee Edge-এর কীস্টোরে সংরক্ষণ করা হয়। দক্ষিণমুখী সংযোগে, মেসেজ প্রসেসর ক্লায়েন্ট হিসাবে কাজ করে এবং ব্যাকএন্ড সার্ভার সার্ভার হিসাবে কাজ করে। ক্লায়েন্ট শংসাপত্র এবং এর ব্যক্তিগত কী অ্যাপিজি এজ-এর কীস্টোরে সংরক্ষণ করা হয়। |

| P7B | PKCS #7 বা P7B ফরম্যাট সাধারণত বেস64 ASCII ফরম্যাটে সংরক্ষিত থাকে এবং .p7b বা .p7c এর ফাইল এক্সটেনশন থাকে। P7B শংসাপত্রে |

পিইএম | প্রাইভেসি এনহ্যান্সড মেল (PEM) ফরম্যাট হল একটি টেক্সট-ভিত্তিক ASCII ফর্ম্যাট যা বাইনারি ডিস্টিংগুইশড এনকোডিং রুলস (DER) ফর্ম্যাটের একটি বেস64 এনকোডিং। PEM সার্টিফিকেট যেকোন টেক্সট এডিটরে খোলা যেতে পারে এবং প্রকৃত সার্টিফিকেট বিষয়বস্তু এটি একটি শংসাপত্র, শংসাপত্র চেইন, বা ব্যক্তিগত কী সংরক্ষণের জন্য X.509 বিন্যাসের সাথে সম্মতি দেয়। আপনার শংসাপত্র বা ব্যক্তিগত কী একটি PEM ফাইল দ্বারা সংজ্ঞায়িত না হলে, আপনি OpenSSL এর মতো ইউটিলিটিগুলি ব্যবহার করে এটিকে একটি PEM ফাইলে রূপান্তর করতে পারেন৷ |

| PKCS #12/PFX | PKCS #12 বা PFX ফর্ম্যাট হল সার্ভার সার্টিফিকেট, যেকোনো মধ্যবর্তী সার্টিফিকেট এবং একটি এনক্রিপ্টযোগ্য ফাইলে ব্যক্তিগত কী সংরক্ষণ করার জন্য একটি বাইনারি বিন্যাস। PFX ফাইলে সাধারণত .pfx এবং .p12 এর মত এক্সটেনশন থাকে। সার্টিফিকেট এবং ব্যক্তিগত কী আমদানি ও রপ্তানি করতে পিএফএক্স ফাইলগুলি সাধারণত উইন্ডোজ মেশিনে ব্যবহৃত হয়। |

ব্যক্তিগত কী | ডেটা ডিক্রিপ্ট করতে TLS সার্ভারে ব্যবহৃত হয়। শুধুমাত্র TLS সার্ভারে ব্যক্তিগত কী আছে—এটি TLS ক্লায়েন্টদের সাথে শেয়ার করা হয় না। |

পাবলিক কী | একটি TLS ক্লায়েন্ট থেকে একটি TLS সার্ভারে পাঠানো ডেটা এনক্রিপ্ট করতে ব্যবহৃত হয়। সর্বজনীন কী শংসাপত্র অন্তর্ভুক্ত করা হয়. সমস্ত TLS ক্লায়েন্টের সার্ভারের সর্বজনীন কী-এর একটি অনুলিপি থাকে। |

| তথ্যসূত্র | রেফারেন্সগুলি কীস্টোরগুলির জন্য একটি স্তরের নির্দেশ প্রদান করে; তাই, কীস্টোর পরিবর্তনের জন্য ভার্চুয়াল হোস্ট আপডেটের প্রয়োজন হয় না যতক্ষণ না একই রেফারেন্স এবং কী উপনাম বজায় থাকে। এটি আপনাকে এই পরিবর্তনগুলি স্ব-পরিষেবা করার এবং Apigee সাপোর্ট টিমের সাথে নির্ভরতা হ্রাস করার ক্ষমতা দেয়৷ |

স্ব-স্বাক্ষরিত শংসাপত্র | একটি শংসাপত্র যা একটি বিশ্বস্ত CA দ্বারা স্বাক্ষরিত নয়৷ ইস্যুকারী এবং বিষয় অভিন্ন; তারা প্রাইভেট কী দিয়ে স্বাক্ষরিত হয় যা তারা ধারণ করে থাকা পাবলিক কীটির সাথে মিলে যায়। |

এসএনআই | সার্ভার নাম ইঙ্গিত. একই সার্টিফিকেট ব্যবহার করার জন্য সেই লক্ষ্যগুলিকে প্রয়োজন ছাড়াই একাধিক HTTPS লক্ষ্যগুলিকে একই IP ঠিকানা এবং পোর্টে পরিবেশন করার অনুমতি দেয়৷ |

TLS শংসাপত্র | একটি ডিজিটাল ফাইল যা একটি TLS লেনদেনে একটি সত্তাকে শনাক্ত করে৷ একটি শংসাপত্র, বা শংসাপত্র , TLS সার্ভার এবং TLS ক্লায়েন্ট সনাক্ত করতে ব্যবহার করা যেতে পারে, TLS কনফিগারেশনের উপর নির্ভর করে। |

ট্রাস্টস্টোর | ক্লায়েন্টের কাছে উপস্থাপিত একটি TLS সার্ভারের শংসাপত্র যাচাই করতে ব্যবহৃত TLS ক্লায়েন্টে বিশ্বস্ত শংসাপত্র রয়েছে। এই শংসাপত্রগুলি সাধারণত স্ব-স্বাক্ষরিত শংসাপত্র বা শংসাপত্র যা একটি বিশ্বস্ত CA দ্বারা স্বাক্ষরিত নয়৷ উত্তরমুখী সংযোগে, ক্লায়েন্ট অ্যাপ্লিকেশনের শংসাপত্রগুলি Apigee এজ-এর ট্রাস্টস্টোরে সংরক্ষণ করা হয়। আপনি যদি ক্লায়েন্ট এবং Apigee-এর মধ্যে একটি দ্বি-মুখী TLS কনফিগার করে থাকেন তবেই এটি প্রয়োজনীয়। সাউথবাউন্ড সংযোগে, ব্যাকএন্ড সার্ভারের শংসাপত্রগুলি Apigee এজ-এর ট্রাস্টস্টোরে সংরক্ষণ করা হয়। আপনি যদি Apigee Edge এবং ব্যাকএন্ড সার্ভারের মধ্যে একমুখী বা দ্বি-মুখী TLS যোগাযোগে Apigee Edge-এ ব্যাকএন্ডের শংসাপত্র যাচাই করতে চান তাহলে এটি প্রয়োজন৷ Apigee Edge এর একটি পৃথক ট্রাস্টস্টোর অবজেক্ট নেই। অতএব, ট্রাস্টস্টোরগুলি একটি কীস্টোর অবজেক্ট হিসাবে তৈরি করা হয়, তবে যেখানেই এটি ব্যবহার করা হয় সেখানে ট্রাস্টস্টোর হিসাবে উল্লেখ করা হয় (উদাহরণস্বরূপ, ভার্চুয়াল হোস্টে, লক্ষ্য এন্ডপয়েন্ট, লক্ষ্য সার্ভার ইত্যাদি)। |

| ভার্চুয়াল হোস্ট | ভার্চুয়াল হোস্ট ক্লায়েন্ট অ্যাপ্লিকেশনের জন্য Apigee API শেষ পয়েন্ট প্রতিনিধিত্ব করে। এটি এমন একটি সত্তা যা একটি একক সার্ভারে (বা সার্ভারের পুল) একাধিক ডোমেইন নাম (প্রতিটি নামের আলাদা হ্যান্ডলিং সহ) হোস্ট করতে সহায়তা করে। এটি একটি সার্ভারকে একই হোস্ট নাম ব্যবহার করার জন্য প্রদত্ত সমস্ত পরিষেবার প্রয়োজন ছাড়াই মেমরি এবং প্রসেসর চক্রের মতো তার সংস্থানগুলি ভাগ করতে দেয়৷ একটি ভার্চুয়াল হোস্ট HTTP বা HTTPS (SSL-সক্ষম) ট্র্যাফিক পরিবেশন করতে পারে। একটি SSL-সক্ষম ভার্চুয়াল হোস্ট একমুখী বা দ্বিমুখী TLS মোডে কনফিগার করা যেতে পারে। এটি নিম্নলিখিতগুলির সাথে কনফিগার করা হয়েছে:

|

একমুখী TLS/SSL

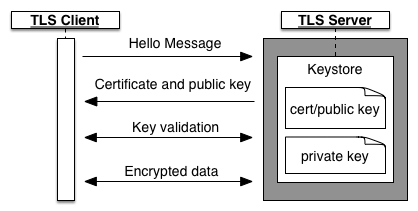

নিম্নলিখিত চিত্রটি একটি TLS ক্লায়েন্ট এবং TLS সার্ভারের মধ্যে একমুখী প্রমাণীকরণের জন্য TLS/SSL হ্যান্ডশেকিং দেখায়:

একটি একমুখী TLS কনফিগারেশনে, হ্যান্ডশেকটি নিম্নরূপ:

- ক্লায়েন্ট সার্ভারে একটি সেশন অনুরোধ জারি করে।

- সার্ভার একটি সার্টিফিকেটের সাথে সাড়া দেয়, যা এর সর্বজনীন কী ধারণ করে। এই শংসাপত্রটি সার্ভারের কীস্টোর থেকে আসে, এতে সার্ভারের ব্যক্তিগত কীও রয়েছে৷ ব্যক্তিগত কী কখনই ক্লায়েন্টকে পাঠানো হয় না।

- একটি স্বাক্ষরিত শংসাপত্রের জন্য, ক্লায়েন্ট সার্ভার শংসাপত্র এবং সর্বজনীন কী সমন্বিত একটি ট্রাস্টস্টোর ব্যবহার করে যে সার্টিফিকেট চেইনটি একটি বিশ্বস্ত সার্টিফিকেট অথরিটি (CA) দ্বারা স্বাক্ষরিত।

- ক্লায়েন্ট এবং সার্ভার কীগুলি যাচাই করতে আরও বেশ কয়েকটি বার্তা বিনিময় করে।

- ক্লায়েন্ট সার্ভারের সাথে TLS ডেটা স্থানান্তর শুরু করে।

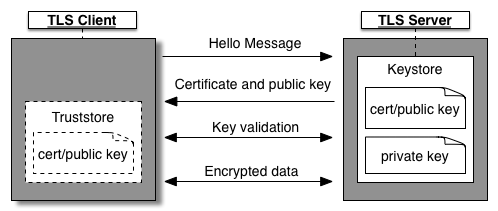

নিম্নলিখিত চিত্রটি ক্লায়েন্টে একটি ঐচ্ছিক ট্রাস্টস্টোর ব্যবহার করে TLS/SSL হ্যান্ডশেকিং দেখায়:

যদি TLS সার্ভার একটি স্ব-স্বাক্ষরিত শংসাপত্র বা একটি শংসাপত্র ব্যবহার করে যা একটি বিশ্বস্ত CA দ্বারা স্বাক্ষরিত নয়, তাহলে আপনি ক্লায়েন্টে একটি ট্রাস্টস্টোর তৈরি করুন৷ ক্লায়েন্ট তার ট্রাস্টস্টোরকে সার্ভার সার্টিফিকেট এবং পাবলিক কী দিয়ে ভরসা করে যা এটি বিশ্বাস করে। যখন ক্লায়েন্ট একটি শংসাপত্র পায়, তখন আগত শংসাপত্রটি তার ট্রাস্টস্টোরের শংসাপত্রগুলির বিরুদ্ধে যাচাই করা হয়।

একমুখী TLS-এ, এজ হয় সার্ভার বা ক্লায়েন্ট হতে পারে নিম্নরূপ:

TLS সার্ভার হিসেবে এজ

এজ হল TLS এন্ডপয়েন্ট হোস্ট করা সার্ভার, যেখানে TLS এন্ডপয়েন্ট একটি ভার্চুয়াল হোস্টে স্থাপন করা API প্রক্সির সাথে মিলে যায়। ক্লায়েন্ট হল একটি অ্যাপ যা API প্রক্সি অ্যাক্সেস করার চেষ্টা করে। এই পরিস্থিতিতে, এজ-এ সার্টিফিকেট এবং ব্যক্তিগত কী সম্বলিত কীস্টোর রয়েছে।

TLS ক্লায়েন্ট হিসাবে এজ

এজ ক্লায়েন্ট হিসাবে কাজ করে যা একটি ব্যাকএন্ড পরিষেবা অ্যাক্সেস করে। এই ক্ষেত্রে, ব্যাকএন্ড পরিষেবাটি একটি TLS এন্ডপয়েন্ট হোস্ট করা সার্ভারের সাথে মিলে যায়। তাই ব্যাকএন্ড সার্ভারের একটি কীস্টোর রয়েছে যা এর শংসাপত্র এবং ব্যক্তিগত কী ধারণ করে।

দ্বিমুখী TLS

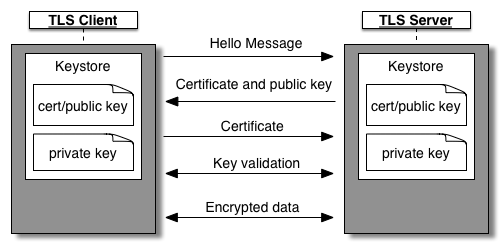

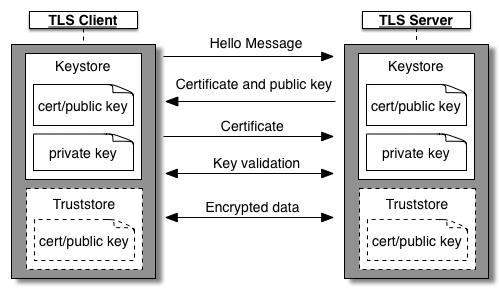

নিম্নলিখিত চিত্রটি একটি ক্লায়েন্ট এবং সার্ভারের মধ্যে দ্বি-মুখী TLS প্রমাণীকরণের জন্য TLS/SSL হ্যান্ডশেকিং দেখায়:

দ্বিমুখী TLS-এ হ্যান্ডশেক নিম্নরূপ:

- ক্লায়েন্ট এবং সার্ভার উভয়েরই নিজস্ব কীস্টোর রয়েছে। ক্লায়েন্টের কীস্টোরে তার শংসাপত্র এবং ব্যক্তিগত কী রয়েছে এবং সার্ভারের কীস্টোরে তার শংসাপত্র এবং ব্যক্তিগত কী রয়েছে।

- TLS সার্ভার টিএলএস ক্লায়েন্টের কাছে তার শংসাপত্র উপস্থাপন করে নিজেকে প্রমাণীকরণ করতে। তারপর ক্লায়েন্ট সার্ভারে তার শংসাপত্র পাঠানোর আগে সার্ভারের পরিচয় যাচাই করে।

- TLS ক্লায়েন্ট সার্ভারে নিজেকে প্রমাণীকরণ করতে TLS সার্ভারে তার শংসাপত্র উপস্থাপন করে।

নিম্নলিখিত চিত্রটি একটি ঐচ্ছিক ট্রাস্টস্টোর ব্যবহার করে TLS হ্যান্ডশেকিং দেখায়:

এই পরিস্থিতিতে হ্যান্ডশেক নিম্নরূপ:

- যদি TLS সার্ভার একটি স্ব-স্বাক্ষরিত শংসাপত্র বা একটি শংসাপত্র ব্যবহার করে যা একটি বিশ্বস্ত CA দ্বারা স্বাক্ষরিত নয়, তাহলে আপনি ক্লায়েন্টে একটি ট্রাস্টস্টোর তৈরি করুন৷ ক্লায়েন্টের ট্রাস্টস্টোরে সার্ভারের শংসাপত্রের একটি অনুলিপি রয়েছে। TLS হ্যান্ডশেকিংয়ের সময়, ক্লায়েন্ট সার্ভারের পরিচয় যাচাই করতে সার্ভার থেকে পাঠানো শংসাপত্রের সাথে তার ট্রাস্টস্টোরের শংসাপত্রের তুলনা করে।

- যদি TLS ক্লায়েন্ট একটি স্ব-স্বাক্ষরিত শংসাপত্র বা একটি শংসাপত্র ব্যবহার করে যা একটি বিশ্বস্ত CA দ্বারা স্বাক্ষরিত নয়, তাহলে আপনি সার্ভারে একটি ট্রাস্টস্টোর তৈরি করেন৷ সার্ভারের ট্রাস্টস্টোরে ক্লায়েন্টের শংসাপত্রের একটি অনুলিপি রয়েছে৷ TLS হ্যান্ডশেকিংয়ের সময়, সার্ভার ক্লায়েন্টের পরিচয় যাচাই করতে ক্লায়েন্টের কাছ থেকে পাঠানো শংসাপত্রের সাথে তার ট্রাস্টস্টোরের শংসাপত্রের তুলনা করে।

ক্লায়েন্ট বা সার্ভার বা উভয়ই একটি ট্রাস্টস্টোর ব্যবহার করতে পারে।

দ্বি-মুখী TLS-এ, এজ হয় সার্ভার বা ক্লায়েন্ট হতে পারে নিম্নরূপ:

সার্ভার হিসাবে প্রান্ত

এজ হল TLS এন্ডপয়েন্ট হোস্ট করা সার্ভার, যেখানে TLS এন্ডপয়েন্ট একটি API প্রক্সির সাথে মিলে যায়। ক্লায়েন্ট হল একটি অ্যাপ যা API প্রক্সি অ্যাক্সেস করার চেষ্টা করে। এই পরিস্থিতিতে, এজ-এর সার্টিফিকেট এবং ব্যক্তিগত কী সম্বলিত একটি কীস্টোর রয়েছে এবং ক্লায়েন্টের শংসাপত্র এবং CA চেইন ধারণকারী একটি ট্রাস্টস্টোর প্রয়োজন।

ক্লায়েন্ট হিসাবে প্রান্ত

এজ একটি ক্লায়েন্ট হিসাবে কাজ করে যা একটি ব্যাকএন্ড পরিষেবা অ্যাক্সেস করে। এই ক্ষেত্রে, ব্যাকএন্ড পরিষেবাটি TLS এন্ডপয়েন্ট হোস্ট করা সার্ভারের সাথে মিলে যায়। তাই ব্যাকএন্ড সার্ভারে একটি কীস্টোর রয়েছে যাতে এর শংসাপত্র এবং ব্যক্তিগত কী থাকে।

এজকে অবশ্যই একটি কীস্টোর সংজ্ঞায়িত করতে হবে যাতে ব্যাকএন্ড পরিষেবাতে নিজেকে যাচাই করার জন্য প্রয়োজনীয় শংসাপত্র রয়েছে এবং ঐচ্ছিকভাবে একটি ট্রাস্টস্টোর যাতে ব্যাকএন্ড সার্ভার থেকে শংসাপত্র থাকে যদি সার্ভারটি একটি স্ব-স্বাক্ষরিত শংসাপত্র বা একটি বিশ্বস্ত CA দ্বারা স্বাক্ষরিত নয় এমন একটি শংসাপত্র ব্যবহার করে।

মনে রাখা গুরুত্বপূর্ণ বিষয় হল যে এজটি দ্বি-মুখী TLS সমর্থন করার জন্য যথেষ্ট নমনীয়, আপনি কীভাবে এটি কনফিগার করার সিদ্ধান্ত নেন না কেন।

SNI সমর্থন

এজ API প্রক্সি থেকে এজ পর্যন্ত সার্ভার নেম ইন্ডিকেশন (SNI) ব্যবহার সমর্থন করে, যেখানে এজ টিএলএস সার্ভার হিসেবে কাজ করে এবং এজ থেকে টার্গেট এন্ডপয়েন্টে, যেখানে এজ ক্লাউড এবং প্রাইভেট ক্লাউড ইনস্টলেশন উভয় ক্ষেত্রেই TLS ক্লায়েন্ট হিসেবে কাজ করে।

SNI-এর সাথে, যা TLS/SSL-এর একটি এক্সটেনশন, একাধিক HTTPS টার্গেট একই আইপি অ্যাড্রেস এবং পোর্টে পরিবেশন করা যেতে পারে সেই লক্ষ্যগুলিকে একই সার্টিফিকেট ব্যবহার করার প্রয়োজন ছাড়াই।

একটি অন-প্রিমিসেস ইনস্টলেশনের জন্য SNI সক্ষম করার তথ্যের জন্য, এজ এর সাথে SNI ব্যবহার করা দেখুন।

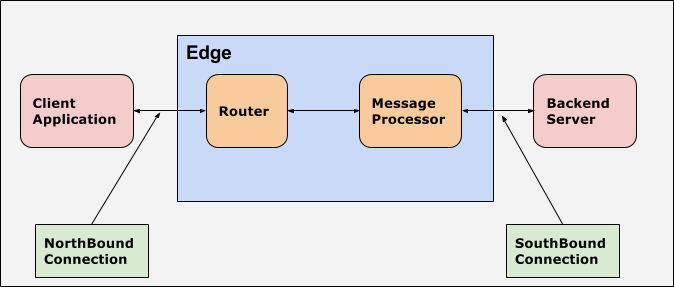

উত্তরমুখী এবং দক্ষিণমুখী

Apigee-তে, নর্থবাউন্ড বলতে API প্রক্সি চালু করতে ক্লায়েন্ট অ্যাপ্লিকেশন দ্বারা ব্যবহৃত API এন্ডপয়েন্টকে বোঝায়। সাধারণত রাউটার হল Apigee Edge-এর এন্ট্রি পয়েন্ট এবং এটি Apigee Edge-এ আগত অনুরোধগুলি পরিচালনা করে। তাই Apigee-এ, ক্লায়েন্ট অ্যাপ্লিকেশন এবং Apigee এজ (রাউটার) এর মধ্যে যোগাযোগের জন্য ব্যবহৃত এন্ডপয়েন্টটিকে উত্তরবাউন্ড হিসাবে উল্লেখ করা হয়।

Apigee-এ, সাউথবাউন্ড বলতে টার্গেট এন্ডপয়েন্টকে বোঝায় Apigee ব্যাকএন্ড সার্ভারের সাথে যোগাযোগ করতে ব্যবহার করে। তাই Apigee-এ, Apigee এজ (মেসেজ প্রসেসর) এবং ব্যাকএন্ড সার্ভারের মধ্যে যোগাযোগের জন্য ব্যবহৃত এন্ডপয়েন্টটিকে সাউথবাউন্ড হিসেবে উল্লেখ করা হয়। মেসেজ প্রসেসর হল Apigee Edge এর একটি উপাদান যা ব্যাকএন্ড টার্গেট সার্ভারে API অনুরোধ করে।

নিম্নলিখিত চিত্রটি Apigee Edge-এর জন্য উত্তরমুখী এবং দক্ষিণমুখী সংযোগগুলিকে চিত্রিত করে: