تعمل واجهة مستخدم Edge وواجهة برمجة التطبيقات لإدارة Edge من خلال إرسال طلبات إلى خادم إدارة Edge، حيث يتيح خادم الإدارة أنواع المصادقة التالية:

- المصادقة الأساسية: سجِّل الدخول إلى واجهة مستخدم Edge أو أرسِل طلبات إلى واجهة برمجة التطبيقات الخاصة بإدارة Edge من خلال إدخال اسم المستخدم وكلمة المرور.

- OAuth2: يمكنك استبدال بيانات اعتماد المصادقة الأساسية في Edge برمز دخول ورمز مميز لإعادة تحميل OAuth2. يمكنك إجراء طلبات إلى واجهة برمجة التطبيقات لإدارة Edge من خلال تمرير رمز الدخول OAuth2 في عنوان Bearer لطلب بيانات من واجهة برمجة التطبيقات.

يتوافق Edge مع استخدام موفِّري الهوية الخارجيين التاليين للمصادقة:

- لغة ترميز تأكيد الأمان (SAML) 2.0: يمكنك إنشاء رموز مميزة للوصول إلى OAuth من تأكيدات SAML التي يعرضها موفّر هوية SAML.

- البروتوكول الخفيف لتغيير بيانات الدليل (LDAP): استخدِم طريقتَي المصادقة "البحث والربط" أو "الربط البسيط" في LDAP لإنشاء رموز دخول مميزة عبر OAuth.

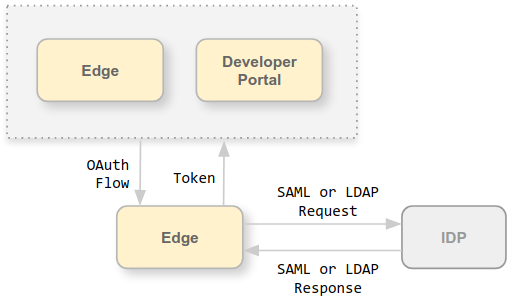

يتوافق كل من موفِّري الهوية المستندَين إلى SAML وLDAP مع بيئة الدخول المُوحَّد (SSO). باستخدام موفِّر هوية خارجي مع Edge، يمكنك إتاحة الدخول المُوحَّد لواجهة مستخدم Edge وواجهة برمجة التطبيقات، بالإضافة إلى أي خدمات أخرى تقدّمها وتتيح أيضًا استخدام موفِّر الهوية الخارجي.

تختلف التعليمات الواردة في هذا القسم لتفعيل إمكانية استخدام موفِّر هوية خارجي عن المصادقة الخارجية بالطرق التالية:

- يضيف هذا القسم إمكانية استخدام ميزة "الدخول المُوحَّد"

- هذا القسم مخصّص لمستخدمي واجهة مستخدم Edge (وليس واجهة المستخدم الكلاسيكية).

- يتوفّر هذا القسم في الإصدار 4.19.06 والإصدارات الأحدث فقط

لمحة عن Apigee SSO

لإتاحة استخدام SAML أو LDAP على Edge، عليك تثبيت apigee-sso، وهو وحدة Apigee SSO.

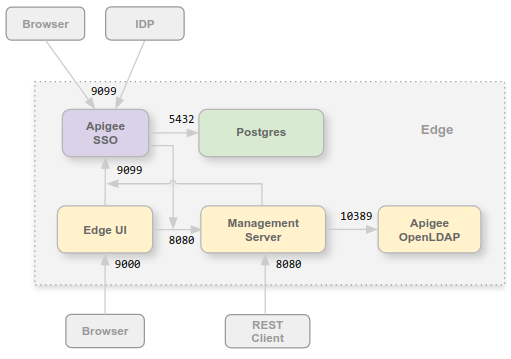

تعرض الصورة التالية خدمة Apigee SSO في عملية تثبيت Edge for Private Cloud:

يمكنك تثبيت وحدة Apigee SSO على العُقدة نفسها التي يتم فيها تثبيت واجهة مستخدم Edge وخادم الإدارة، أو على عُقدة خاصة بها. تأكَّد من أنّ خدمة Apigee SSO يمكنها الوصول إلى خادم الإدارة عبر المنفذ 8080.

يجب أن يكون المنفذ 9099 مفتوحًا على عقدة Apigee SSO للسماح بالوصول إلى Apigee SSO من المتصفح، ومن موفّر الهوية الخارجي المستند إلى SAML أو LDAP، ومن "خادم الإدارة" وواجهة مستخدم Edge. كجزء من عملية ضبط Apigee SSO، يمكنك تحديد أنّ الاتصال الخارجي يستخدم بروتوكول HTTP أو بروتوكول HTTPS المشفَّر.

يستخدم Apigee SSO قاعدة بيانات Postgres يمكن الوصول إليها على المنفذ 5432 على عقدة Postgres. يمكنك عادةً استخدام خادم Postgres نفسه الذي ثبّته مع Edge، سواء كان خادم Postgres مستقلاً أو خادمَي Postgres تم إعدادهما في وضع رئيسي/احتياطي. إذا كان الحمل على خادم Postgres مرتفعًا، يمكنك أيضًا اختيار إنشاء عقدة Postgres منفصلة فقط لخدمة Apigee SSO.

إضافة دعم OAuth2 إلى Edge for Private Cloud

كما ذكرنا أعلاه، يعتمد تنفيذ SAML في Edge على رموز الدخول OAuth2.لذلك، تمت إضافة إمكانية استخدام OAuth2 إلى Edge for Private Cloud. لمزيد من المعلومات، يُرجى الاطّلاع على مقدمة عن بروتوكول OAuth 2.0.

لمحة عن SAML

تقدّم مصادقة SAML العديد من المزايا. باستخدام SAML، يمكنك إجراء ما يلي:

- التحكّم الكامل في إدارة المستخدمين عندما يغادر المستخدمون مؤسستك ويتم إلغاء توفير حساباتهم بشكل مركزي، يتم تلقائيًا رفض وصولهم إلى Edge.

- التحكّم في كيفية مصادقة المستخدمين للوصول إلى Edge يمكنك اختيار أنواع مختلفة من المصادقة لمؤسسات Edge المختلفة.

- التحكّم في سياسات المصادقة قد يتيح موفّر SAML سياسات مصادقة تتوافق بشكل أكبر مع معايير مؤسستك.

- يمكنك تتبُّع عمليات تسجيل الدخول والخروج ومحاولات تسجيل الدخول غير الناجحة والأنشطة عالية الخطورة على عملية نشر Edge.

عند تفعيل SAML، يستخدم الوصول إلى واجهة مستخدم Edge وواجهة برمجة تطبيقات إدارة Edge رموز الدخول OAuth2. يتم إنشاء هذه الرموز المميّزة من خلال وحدة Apigee SSO التي تقبل تأكيدات SAML التي يعرضها موفّر الهوية.

بعد إنشاء رمز OAuth من تأكيد SAML، يكون رمز OAuth صالحًا لمدة 30 دقيقة ويكون رمز التحديث صالحًا لمدة 24 ساعة. قد تتيح بيئة التطوير إمكانية تنفيذ المهام الشائعة تلقائيًا، مثل اختبار التشغيل الآلي أو التكامل المستمر/النشر المستمر (CI/CD)، التي تتطلّب رموزًا مميزة بمدة أطول. راجِع مقالة استخدام SAML مع المهام المبرمَجة للحصول على معلومات حول إنشاء رموز مميّزة خاصة للمهام المبرمَجة.

لمحة عن LDAP

البروتوكول الخفيف لتغيير بيانات الدليل (LDAP) هو بروتوكول مفتوح ومعياري في المجال للوصول إلى خدمات معلومات الدليل الموزّعة والحفاظ عليها. قد توفّر خدمات الدليل أي مجموعة منظَّمة من السجلات، غالبًا ما تكون ذات بنية هرمية، مثل دليل عناوين البريد الإلكتروني الخاص بالشركة.

تستخدم مصادقة LDAP ضِمن Apigee SSO وحدة Spring Security LDAP. نتيجةً لذلك، ترتبط طرق المصادقة وخيارات الإعداد المتوفّرة في ميزة دعم LDAP في Apigee SSO بشكل مباشر بتلك المتوفّرة في Spring Security LDAP.

يتوافق LDAP مع Edge للسحابة الإلكترونية الخاصة مع طرق المصادقة التالية على خادم متوافق مع LDAP:

- البحث والربط (الربط غير المباشر)

- الربط البسيط (الربط المباشر)

تحاول خدمة Apigee SSO استرداد عنوان البريد الإلكتروني للمستخدم وتعديل سجل المستخدم الداخلي به، وذلك لضمان توفّر عنوان بريد إلكتروني حالي في الملف لأنّ Edge يستخدم هذا البريد الإلكتروني لأغراض التفويض.

عناوين URL لواجهة المستخدم وواجهة برمجة التطبيقات في Edge

عنوان URL الذي تستخدمه للوصول إلى واجهة مستخدم Edge وواجهة برمجة تطبيقات إدارة Edge هو نفسه الذي تم استخدامه قبل تفعيل SAML أو LDAP. بالنسبة إلى واجهة مستخدم Edge:

http://edge_UI_IP_DNS:9000 https://edge_UI_IP_DNS:9000

حيث edge_UI_IP_DNS هو عنوان IP أو اسم نظام أسماء النطاقات (DNS) للجهاز الذي يستضيف واجهة مستخدم Edge. كجزء من عملية ضبط واجهة مستخدم Edge، يمكنك تحديد أنّ الاتصال سيستخدم بروتوكول HTTP أو بروتوكول HTTPS المشفّر.

بالنسبة إلى واجهة برمجة التطبيقات لإدارة Edge:

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

حيث ms_IP_DNS هو عنوان IP أو اسم نظام أسماء النطاقات لخادم الإدارة. كجزء من إعداد واجهة برمجة التطبيقات، يمكنك تحديد ما إذا كان الاتصال سيستخدم بروتوكول HTTP أو بروتوكول HTTPS المشفّر.

ضبط بروتوكول أمان طبقة النقل (TLS) في خدمة "الدخول المُوحَّد" من Apigee

بشكلٍ تلقائي، يستخدم الاتصال بخدمة Apigee SSO بروتوكول HTTP عبر المنفذ 9099 على العقدة التي تستضيف apigee-sso، وحدة Apigee SSO. يتضمّن apigee-sso مثيلاً من Tomcat يتعامل مع طلبات HTTP وHTTPS.

تتيح خدمة Apigee SSO وTomcat ثلاثة أوضاع اتصال:

- الإعداد التلقائي: يتيح الإعداد التلقائي طلبات HTTP على المنفذ 9099.

- SSL_TERMINATION: تتيح هذه السمة الوصول إلى طبقة النقل الآمنة (TLS) في خدمة Apigee SSO على المنفذ الذي تختاره. يجب تحديد مفتاح وشهادة بروتوكول أمان طبقة النقل (TLS) لهذا الوضع.

- SSL_PROXY: يضبط هذا الخيار خدمة Apigee SSO في وضع الخادم الوكيل، ما يعني أنّك ثبّت جهاز موازنة حمل أمام

apigee-ssoوأنهيت بروتوكول أمان طبقة النقل (TLS) على جهاز موازنة الحمل. يمكنك تحديد المنفذ المستخدَم علىapigee-ssoللطلبات الواردة من موازن التحميل.

تفعيل إتاحة استخدام موفِّر هوية خارجي للبوابة

بعد تفعيل إمكانية استخدام موفِّر هوية خارجي في Edge، يمكنك اختياريًا تفعيلها في "بوابة Apigee Developer Services" (أو ببساطة، البوابة). يتوافق البوابة مع مصادقة SAML وLDAP عند تقديم الطلبات إلى Edge. يُرجى العِلم أنّ هذا الإجراء يختلف عن مصادقة SAML وLDAP لتسجيل دخول المطوّر إلى البوابة. يمكنك ضبط مصادقة موفِّر الهوية الخارجي لتسجيل الدخول كمطوِّر بشكل منفصل. لمزيد من المعلومات، راجِع مقالة ضبط البوابة لاستخدام موفّري الهوية.

كجزء من عملية إعداد البوابة، عليك تحديد عنوان URL لوحدة Apigee SSO التي ثبّتها باستخدام Edge: