A interface do usuário do Edge e a API de gerenciamento do Edge operam fazendo solicitações ao servidor de gerenciamento do Edge, que é compatível com os seguintes tipos de autenticação:

- Autenticação básica:faça login na interface do Edge ou faça solicitações à API de gerenciamento do Edge transmitindo seu nome de usuário e senha.

- OAuth2:troque suas credenciais de autenticação básica do Edge por um token de acesso e um token de atualização do OAuth2. Faça chamadas para a API de gerenciamento do Edge transmitindo o token de acesso do OAuth2 no cabeçalho do portador de uma chamada de API.

O Edge é compatível com o uso dos seguintes provedores de identidade (IDPs) externos para autenticação:

- Linguagem de marcação para autorização de segurança (SAML) 2.0:gere acesso OAuth com base nas declarações SAML retornadas por um provedor de identidade SAML.

- Protocolo leve de acesso a diretórios (LDAP): use os métodos de autenticação de pesquisa e vinculação ou vinculação simples do LDAP para gerar tokens de acesso do OAuth.

Os IdPs SAML e LDAP são compatíveis com um ambiente de logon único (SSO). Ao usar um IdP externo com o Edge, é possível oferecer suporte ao SSO para a interface e a API do Edge, além de outros serviços que você fornece e que também são compatíveis com seu IdP externo.

As instruções nesta seção para ativar a compatibilidade com IdP externo são diferentes da autenticação externa das seguintes maneiras:

- Esta seção adiciona suporte ao SSO

- Esta seção é para usuários da interface do Edge (não a interface clássica).

- Esta seção só está disponível na versão 4.19.06 e mais recentes.

Sobre o SSO da Apigee

Para oferecer suporte a SAML ou LDAP no Edge, instale apigee-sso, o módulo de SSO da Apigee.

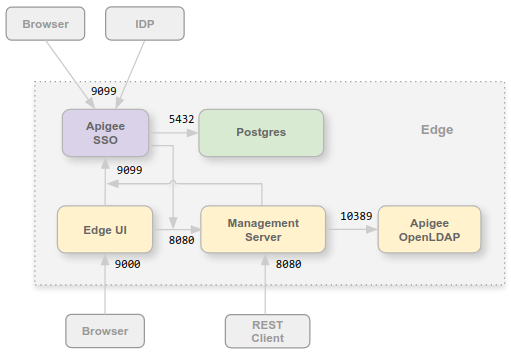

A imagem a seguir mostra o SSO do Apigee em uma instalação do Edge para nuvem privada:

É possível instalar o módulo do SSO do Apigee no mesmo nó da interface do Edge e do servidor de gerenciamento ou em um nó próprio. Verifique se o SSO da Apigee tem acesso ao servidor de gerenciamento pela porta 8080.

A porta 9099 precisa estar aberta no nó do Apigee SSO para oferecer suporte ao acesso ao Apigee SSO de um navegador, do IdP SAML ou LDAP externo e do servidor de gerenciamento e da interface do Edge. Ao configurar o Apigee SSO, você pode especificar que a conexão externa usa HTTP ou o protocolo HTTPS criptografado.

O SSO do Apigee usa um banco de dados Postgres acessível na porta 5432 no nó do Postgres. Normalmente, é possível usar o mesmo servidor Postgres instalado com o Edge, seja um servidor Postgres independente ou dois servidores Postgres configurados no modo principal/standby. Se a carga no seu servidor Postgres for alta, você também poderá criar um nó separado do Postgres apenas para o SSO do Apigee.

Suporte adicionado para OAuth2 ao Edge para nuvem privada

Como mencionado acima, a implementação do SAML no Edge depende de tokens de acesso do OAuth2.Portanto, o suporte ao OAuth2 foi adicionado ao Edge para nuvem privada. Para mais informações, consulte Introdução ao OAuth 2.0.

Sobre o SAML

A autenticação SAML oferece várias vantagens. Ao usar a SAML, você pode:

- Tenha controle total do gerenciamento de usuários. Quando os usuários saem da organização e são desprovisionados de maneira centralizada, o acesso deles ao Edge é automaticamente negado.

- Controlar como os usuários se autenticam para acessar o Edge. Você pode escolher diferentes tipos de autenticação para diferentes organizações do Edge.

- Controlar políticas de autenticação. Seu provedor SAML pode permitir políticas de autenticação que estejam mais alinhadas aos padrões da sua empresa.

- É possível monitorar logins, logouts, tentativas malsucedidas de login e atividades de alto risco na implantação do Edge.

Com o SAML ativado, o acesso à interface do Edge e à API de gerenciamento do Edge usa tokens de acesso OAuth2. Esses tokens são gerados pelo módulo de SSO do Apigee, que aceita declarações SAML retornadas pelo seu IdP.

Depois de gerado com uma declaração SAML, o token do OAuth é válido por 30 minutos, e o token de atualização é válido por 24 horas. Seu ambiente de desenvolvimento pode oferecer suporte à automação de tarefas comuns de desenvolvimento, como automação de testes ou integração contínua/implantação contínua (CI/CD), que exigem tokens com uma duração maior. Consulte Como usar o SAML com tarefas automatizadas para informações sobre como criar tokens especiais para tarefas automatizadas.

Sobre o LDAP

O Protocolo leve de acesso a diretórios (LDAP) é um protocolo de aplicativo aberto padrão do setor para acessar e manter serviços de informações de diretório distribuídos. Os serviços de diretório podem fornecer qualquer conjunto organizado de registros, geralmente com uma estrutura hierárquica, como um diretório de e-mail corporativo.

A autenticação LDAP no Apigee SSO usa o módulo LDAP do Spring Security. Como resultado, os métodos de autenticação e as opções de configuração para a compatibilidade com LDAP do SSO da Apigee estão diretamente relacionados aos encontrados no LDAP do Spring Security.

O LDAP com o Edge para nuvem privada é compatível com os seguintes métodos de autenticação em um servidor compatível com LDAP:

- Pesquisar e vincular (vinculação indireta)

- Vinculação simples (direta)

O SSO do Apigee tenta recuperar o endereço de e-mail do usuário e atualizar o registro interno dele com esse endereço. Assim, há um endereço de e-mail atual em arquivo, já que o Edge usa esse e-mail para fins de autorização.

URLs da API e da interface do Edge

O URL usado para acessar a interface do Edge e a API de gerenciamento do Edge é o mesmo usado antes de ativar o SAML ou o LDAP. Para a interface do Edge:

http://edge_UI_IP_DNS:9000 https://edge_UI_IP_DNS:9000

Em que edge_UI_IP_DNS é o endereço IP ou o nome DNS da máquina que hospeda a interface do Edge. Ao configurar a interface do Edge, é possível especificar que a conexão use o protocolo HTTP ou HTTPS criptografado.

Para a API de gerenciamento do Edge:

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

Em que ms_IP_DNS é o endereço IP ou o nome DNS do servidor de gerenciamento. Ao configurar a API, você pode especificar que a conexão use HTTP ou o protocolo HTTPS criptografado.

Configurar TLS no SSO da Apigee

Por padrão, a conexão com o SSO da Apigee usa HTTP na porta 9099 no nó que hospeda

apigee-sso, o módulo do SSO da Apigee. O apigee-sso tem uma instância do Tomcat

que processa as solicitações HTTP e HTTPS.

O SSO da Apigee e o Tomcat são compatíveis com três modos de conexão:

- PADRÃO:a configuração padrão aceita solicitações HTTP na porta 9099.

- SSL_TERMINATION::ativou o acesso TLS ao SSO do Apigee na porta de sua escolha. É necessário especificar uma chave e um certificado TLS para esse modo.

- SSL_PROXY::configura o Apigee SSO no modo de proxy, ou seja, você instalou um

balanceador de carga na frente de

apigee-ssoe encerrou o TLS no balanceador de carga. É possível especificar a porta usada emapigee-ssopara solicitações do balanceador de carga.

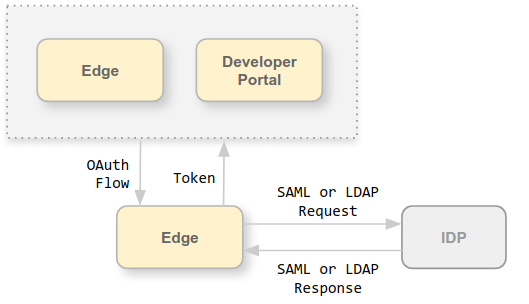

Ativar o suporte a IdP externo para o portal

Depois de ativar o suporte a IdP externo para o Edge, você pode ativar esse suporte para o portal dos serviços para desenvolvedores da Apigee (ou simplesmente o portal). O portal é compatível com a autenticação SAML e LDAP ao fazer solicitações para o Edge. Isso é diferente da autenticação SAML e LDAP para login de desenvolvedores no portal. Você configura a autenticação do IdP externo para o login do desenvolvedor separadamente. Consulte Configurar o portal para usar IDPs para mais informações.

Ao configurar o portal, especifique o URL do módulo do SSO da Apigee que você instalou com o Edge: