Edge pour Private Cloud v4.18.01

Le portail de services pour les développeurs agit en tant que client d'Apigee Edge. Cela signifie que le portail fonctionnent comme un système autonome. Au lieu de cela, la plupart des informations utilisées par le portail sont en fait stockées sur Edge. Si nécessaire, le portail effectue une demande de récupération d'informations auprès d'Edge ou pour envoyer des informations à Edge.

Le portail est toujours associé à une seule organisation Edge. Lorsque vous configurez vous pouvez spécifier les informations d'authentification de base (nom d'utilisateur et mot de passe) compte de l'organisation que le portail utilise pour communiquer avec Edge.

Si vous choisissez d'activer SAML pour l'authentification Edge, vous pouvez ensuite configurer le portail pour utiliser Authentification SAML lors de l'envoi de requêtes à Edge. Configurer le portail pour utiliser SAML crée automatiquement un nouveau compte utilisateur machine dans l'organisation Edge que le portail utilise pour envoyer des requêtes à Edge. Pour en savoir plus sur les utilisateurs machine, consultez la page Utiliser SAML avec des tâches automatisées.

La prise en charge SAML pour le portail nécessite que vous ayez déjà installé et configuré Edge Module SSO sur le nœud Edge Management Server. Procédure générale d'activation du protocole SAML pour le est le suivant:

- Configurez SAML sur Edge comme décrit dans la section Installation et configuration de SAML pour de périphérie. Remarque: L'authentification de base doit toujours être activée sur Edge pour installer portail. Ne désactivez pas l'authentification de base sur Edge avant d'avoir configuré le portail pour utiliser SAML.

- Installez le portail et assurez-vous que l'installation fonctionne correctement. Voir Installation d'Edge for Private Portail des services pour les développeurs cloud

- Configurer SAML sur le portail

- Vous pouvez maintenant désactiver l'authentification de base sur Edge.

Créer un utilisateur machine pour le portail

Lorsque SAML est activé, Edge prend en charge la génération automatisée de jetons OAuth2 via l'utilisation de utilisateurs machine. Un utilisateur machine peut obtenir des jetons OAuth2 sans avoir à spécifier de code secret. Vous pouvez donc automatiser entièrement le processus d'obtention et d'actualisation d'OAuth2 de jetons.

Le processus de configuration SAML pour le portail crée automatiquement un utilisateur machine dans le organisation associée au portail. Le portail utilise ensuite ce compte utilisateur machine pour connectez-vous à Edge. Pour plus d'informations sur les utilisateurs machine, consultez la section Utiliser SAML avec des tâches automatisées

À propos de l'authentification pour les développeurs de portails comptes

Lorsque vous configurez le portail pour utiliser SAML, vous autorisez le portail à utiliser SAML pour s'authentifier avec Edge afin que le portail puisse envoyer des requêtes à Edge. Toutefois, le portail accepte également un type developers.

Les développeurs constituent la communauté des utilisateurs qui créent des applications à l'aide de vos API. Développeurs d'applications utiliser le portail pour en savoir plus sur vos API, enregistrer les applications qui les utilisent, interagir avec la communauté des développeurs, et d'obtenir des statistiques sur leur utilisation tableau de bord.

Lorsqu'un développeur se connecte au portail, c'est le portail chargé de authentifier le développeur et appliquer des autorisations basées sur les rôles. Le portail continue de utiliser l'authentification de base avec les développeurs, même après avoir activé SAML entre le portail et Edge. Pour en savoir plus, consultez la section Communication entre le portail et Edge.

Il est également possible de configurer le portail pour qu'il utilise SAML pour authentifier les développeurs. Pour une exemple sur l'activation du protocole SAML à l'aide de modules Drupal tiers, voir https://community.apigee.com/articles/29201/sso-integration-via-saml-with-developer-portal.html.

Configurez SAML sur le portail pour communiquer avec Edge

Pour configurer le protocole SAML pour le portail, vous devez créer un fichier de configuration:

# IP address of Edge Management Server and apigee-sso node. IP1=22.222.22.222 # URL of Edge management API. MGMT_URL=http://$IP1:8080/v1 # Org associated with the portal. EDGE_ORG=myorg # Information about apigee-sso. # Externally accessible IP or DNS of apigee-sso. SSO_PUBLIC_URL_HOSTNAME=$IP1 SSO_PUBLIC_URL_PORT=9099 # Default is http. Set to https if you enabled TLS on apigee-sso. SSO_PUBLIC_URL_SCHEME=http # SSO admin credentials as set when you installed apigee-sso. SSO_ADMIN_NAME=ssoadmin SSO_ADMIN_SECRET=Secret123 # Default is "n" to disable SAML support. DEVPORTAL_SSO_ENABLED=y # The name of the OAuth client used to connect to apigee-sso. # The default client name is portalcli. PORTALCLI_SSO_CLIENT_NAME=portalcli # Oauth client password using uppercase, lowercase, number, and special chars. PORTALCLI_SSO_CLIENT_SECRET=Abcdefg@1 # Email address and user info for the machine user created in # the Edge org specified above by EDGE_ORG. # This account is used by the portal to make requests to Edge. # Add this email as an org admin before configuring the portal to use SAML. DEVPORTAL_ADMIN_EMAIL=DevPortal_SAML@google.com DEVPORTAL_ADMIN_FIRSTNAME=DevPortal DEVPORTAL_ADMIN_LASTNAME=SAMLAdmin DEVPORTAL_ADMIN_PWD=Abcdefg@1 # If set, the existing portal OAuth client is deleted and new one is created. # The default value is "n". # Set to "y" when you configure SAML and change the value of # any of the PORTALCLI_* properties. PORTALCLI_SSO_CLIENT_OVERWRITE=y

Pour activer la compatibilité SAML sur le portail:

- Dans l'interface utilisateur Edge, ajoutez l'utilisateur machine spécifié par DEVPORTAL_ADMIN_EMAIL à l'organisation.

associé au portail en tant qu'Administrateur de l'organisation.

Remarque: L'utilisateur machine n'existe pas encore, mais il est créé automatiquement dans le l'étape suivante. - Exécutez la commande suivante pour configurer SAML sur le portail:

> /opt/apigee/apigee-service/bin/apigee-service apigee-drupal-devportal configure-sso -f samlConfigFile

où samlConfigFile correspond au fichier de configuration SAML. - Connectez-vous au portail en tant qu'administrateur du portail.

- Dans le menu principal de Drupal, sélectionnez Configuration > Portail des développeurs Le portail

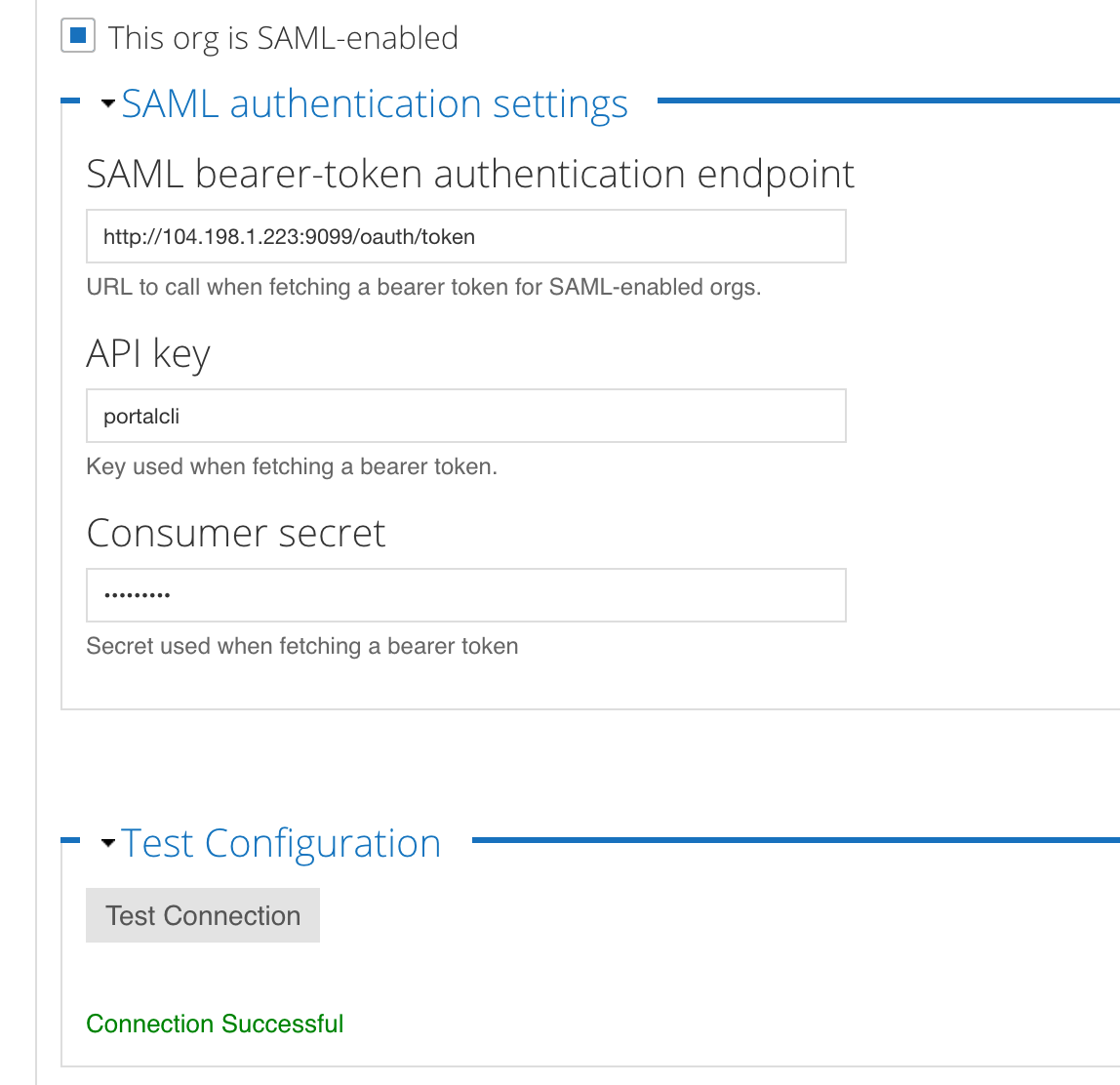

de configuration s'affiche, avec les paramètres SAML:

Notez que la case This org is SAML-enabled (Cette organisation est compatible avec SAML) coché, le point de terminaison du module Edge SSO est renseigné, la clé API et Les champs Consumer secret (Code secret client) du client OAuth du portail sont renseignés et le message Connection Success (Connexion réussie) s'affiche sous le message Test Connexion.

- Vous pouvez appuyer sur le bouton Tester la connexion pour tester de nouveau la connexion à l'adresse à tout moment.

Pour modifier ces valeurs par la suite, mettez à jour le fichier de configuration et exécutez à nouveau la commande.

Désactiver SAML sur le portail

Si vous choisissez de désactiver SAML pour les communications entre le portail et Edge, le portail ne pourra plus envoyer de requêtes à Edge. Les développeurs peuvent se connecter au portail, mais ne pourront pas afficher les produits ni créer d'applications.

Attention: Si vous désactivez le protocole SAML, vous devez ensuite le reconfigurer dans le portail utiliser SAML ou, si Edge est toujours configuré pour prendre en charge l'authentification de base, configurer le portail pour communiquer avec Edge à l'aide de l'authentification de base. Pour en savoir plus sur l'utilisation de l'authentification de base, consultez la section Communication entre le portail et Edge.

Pour désactiver SAML sur le portail:

- Modifiez le fichier de configuration utilisé pour configurer SAM:

DEVPORTAL_SSO_ENABLED=n - Configurez le portail:

> /opt/apigee/apigee-service/bin/apigee-service apigee-drupal-devportal configure-sso -f configFile