Edge для частного облака v4.18.01

Пользовательский интерфейс Edge и API управления Edge работают путем отправки запросов на Edge Management Server, где Сервер управления поддерживает следующие типы аутентификации:

- Базовая аутентификация. Войдите в пользовательский интерфейс Edge или отправьте запросы к API управления Edge, передав свое имя пользователя и пароль.

- OAuth2 Обменяйте свои учетные данные Edge Basic Auth на токен доступа OAuth2 и токен обновления. Выполняйте вызовы API управления Edge, передавая токен доступа OAuth2 в заголовке Bearer вызова API.

Edge также поддерживает язык разметки утверждений безопасности (SAML) 2.0 в качестве механизма аутентификации. При включенном SAML для доступа к пользовательскому интерфейсу Edge и API управления Edge по-прежнему используются токены доступа OAuth2. Однако теперь вы можете создавать эти токены на основе утверждений SAML, возвращаемых поставщиком удостоверений SAML.

Примечание . SAML поддерживается только как механизм аутентификации. Он не поддерживается для авторизации. Поэтому вы по-прежнему используете базу данных Edge OpenLDAP для хранения информации об авторизации. Дополнительную информацию см. в разделе Назначение ролей .

SAML поддерживает среду единого входа (SSO). Используя SAML с Edge, вы можете поддерживать единый вход для пользовательского интерфейса и API Edge в дополнение к любым другим службам, которые вы предоставляете и которые также поддерживают SAML.

Добавлена поддержка OAuth2 в Edge для частного облака.

Как упоминалось выше, реализация SAML в Edge опирается на токены доступа OAuth2. Поэтому поддержка OAuth2 была добавлена в Edge для частного облака. Дополнительные сведения см. в разделе Знакомство с OAuth 2.0 .

Преимущества SAML

Аутентификация SAML предлагает несколько преимуществ. Используя SAML, вы можете:

- Возьмите полный контроль над управлением пользователями. Когда пользователи покидают вашу организацию и централизованно деинициализируются, им автоматически отказывается в доступе к Edge.

- Контролируйте, как пользователи проходят аутентификацию для доступа к Edge. Вы можете выбрать разные типы аутентификации для разных пограничных организаций.

- Управляйте политиками аутентификации. Ваш поставщик SAML может поддерживать политики аутентификации, которые больше соответствуют стандартам вашего предприятия.

- Вы можете отслеживать входы в систему, выходы из системы, неудачные попытки входа и действия с высоким риском в вашем Edge-развертывании.

Использование SAML с Edge

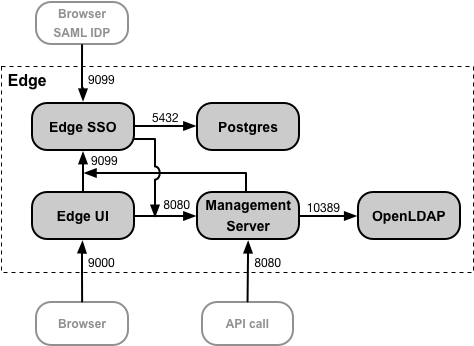

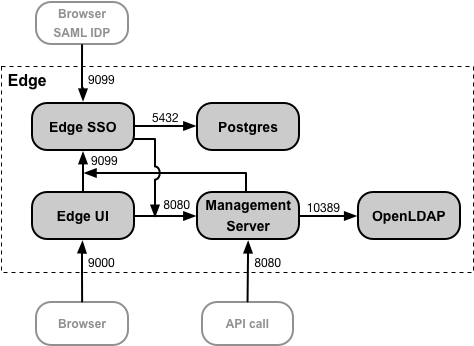

Для поддержки SAML в Edge вы устанавливаете apigee-sso , модуль Edge SSO. На следующем изображении показан Edge SSO в установке Edge для частного облака:

Вы можете установить модуль Edge SSO на том же узле, что и Edge UI и сервер управления, или на отдельном узле. Убедитесь, что Edge SSO имеет доступ к серверу управления через порт 8080.

Порт 9099 должен быть открыт на узле Edge SSO для поддержки доступа к Edge SSO из браузера, от внешнего SAML IDP, а также от сервера управления и пользовательского интерфейса Edge. В рамках настройки Edge SSO вы можете указать, что внешнее соединение использует HTTP или зашифрованный протокол HTTPS.

Edge SSO использует базу данных Postgres, доступную через порт 5432 на узле Postgres. Обычно вы можете использовать тот же сервер Postgres, который вы установили с Edge: либо автономный сервер Postgres, либо два сервера Postgres, настроенные в режиме главный/резервный. Если нагрузка на ваш сервер Postgres высока, вы также можете создать отдельный узел Postgres только для Edge SSO.

При включенном SAML для доступа к пользовательскому интерфейсу Edge и API управления Edge используются токены доступа OAuth2. Эти токены генерируются модулем Edge SSO, который принимает утверждения SAML, возвращаемые вашим IDP.

После создания на основе утверждения SAML токен OAuth действителен в течение 30 минут, а токен обновления действителен в течение 24 часов. Ваша среда разработки может поддерживать автоматизацию общих задач разработки, таких как автоматизация тестирования или непрерывная интеграция/непрерывное развертывание (CI/CD), для которых требуются токены с более длительным сроком действия. Информацию о создании специальных токенов для автоматизированных задач см. в разделе «Использование SAML с автоматизированными задачами» .

URL-адреса пользовательского интерфейса Edge и API

URL-адрес, который вы используете для доступа к пользовательскому интерфейсу Edge и API управления Edge, тот же, что и до включения SAML. Для пользовательского интерфейса Edge:

http://edge_ui_IP_DNS:9000 https://edge_ui_IP_DNS:9000

где Edge_ui_IP_DNS — это IP-адрес или DNS-имя компьютера, на котором размещен пользовательский интерфейс Edge. В рамках настройки пользовательского интерфейса Edge вы можете указать, что для подключения используется HTTP или зашифрованный протокол HTTPS.

Для API управления Edge:

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

где ms_IP_DNS — это IP-адрес или DNS-имя Сервера управления. В рамках настройки API вы можете указать, что соединение будет использовать HTTP или зашифрованный протокол HTTPS.

Настройка TLS на Edge SSO

По умолчанию подключение к Edge SSO использует HTTP через порт 9099 на узле, на котором размещен модуль Apigee-sso , модуль Edge SSO. В apigee-sso встроен экземпляр Tomcat, который обрабатывает запросы HTTP и HTTPS.

Edge SSO и Tomcat поддерживают три режима подключения:

- ПО УМОЛЧАНИЮ — конфигурация по умолчанию поддерживает HTTP-запросы через порт 9099.

- SSL_TERMINATION — включен доступ TLS к Edge SSO на выбранном вами порту. Для этого режима необходимо указать ключ TLS и сертификат.

- SSL_PROXY — настраивает Edge SSO в режиме прокси, что означает, что вы установили балансировщик нагрузки перед apigee-sso и отключили TLS на балансировщике нагрузки. Вы можете указать порт, используемый в apigee-sso для запросов от балансировщика нагрузки.

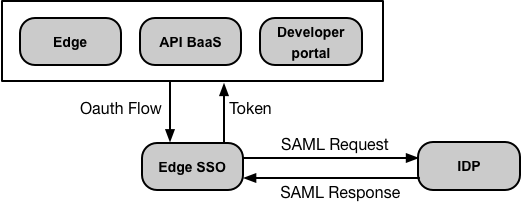

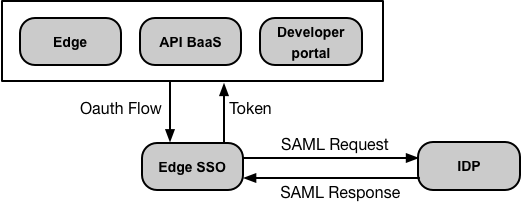

Включите поддержку SAML для портала Developer Services и API BaaS.

После включения поддержки SAML для Edge вы можете дополнительно включить SAML для:

- API BaaS . И портал BaaS, и стек BaaS поддерживают SAML для аутентификации пользователей. Дополнительную информацию см. в разделе «Включение SAML для API BaaS» .

- Портал служб разработчиков . Портал поддерживает аутентификацию SAML при отправке запросов в Edge. Обратите внимание, что это отличается от аутентификации SAML для входа разработчика на портал. Аутентификация SAML для входа разработчика настраивается отдельно. Дополнительные сведения см. в разделе Настройка портала служб разработчиков для использования SAML для связи с Edge .

В рамках настройки портала Developer Services и API BaaS необходимо указать URL-адрес модуля Edge SSO, который вы установили вместе с Edge:

Поскольку Edge и API BaaS используют один и тот же модуль Edge SSO, они поддерживают единый вход. То есть вход в Edge или API BaaS позволяет вам войти в оба. Это также означает, что вам нужно поддерживать только одно местоположение для всех учетных данных пользователя.

При желании вы также можете настроить единый выход. См. раздел Настройка единого выхода из пользовательского интерфейса Edge .

,Edge для частного облака v4.18.01

Пользовательский интерфейс Edge и API управления Edge работают путем отправки запросов на Edge Management Server, где Сервер управления поддерживает следующие типы аутентификации:

- Базовая аутентификация. Войдите в пользовательский интерфейс Edge или отправьте запросы к API управления Edge, передав свое имя пользователя и пароль.

- OAuth2 Обменяйте свои учетные данные Edge Basic Auth на токен доступа OAuth2 и токен обновления. Выполняйте вызовы API управления Edge, передавая токен доступа OAuth2 в заголовке Bearer вызова API.

Edge также поддерживает язык разметки утверждений безопасности (SAML) 2.0 в качестве механизма аутентификации. При включенном SAML для доступа к пользовательскому интерфейсу Edge и API управления Edge по-прежнему используются токены доступа OAuth2. Однако теперь вы можете создавать эти токены на основе утверждений SAML, возвращаемых поставщиком удостоверений SAML.

Примечание . SAML поддерживается только как механизм аутентификации. Он не поддерживается для авторизации. Поэтому вы по-прежнему используете базу данных Edge OpenLDAP для хранения информации об авторизации. Дополнительную информацию см. в разделе Назначение ролей .

SAML поддерживает среду единого входа (SSO). Используя SAML с Edge, вы можете поддерживать единый вход для пользовательского интерфейса и API Edge в дополнение к любым другим службам, которые вы предоставляете и которые также поддерживают SAML.

Добавлена поддержка OAuth2 в Edge для частного облака.

Как упоминалось выше, реализация SAML в Edge опирается на токены доступа OAuth2. Поэтому поддержка OAuth2 была добавлена в Edge для частного облака. Дополнительные сведения см. в разделе Знакомство с OAuth 2.0 .

Преимущества SAML

Аутентификация SAML предлагает несколько преимуществ. Используя SAML, вы можете:

- Возьмите полный контроль над управлением пользователями. Когда пользователи покидают вашу организацию и централизованно деинициализируются, им автоматически отказывается в доступе к Edge.

- Контролируйте, как пользователи проходят аутентификацию для доступа к Edge. Вы можете выбрать разные типы аутентификации для разных пограничных организаций.

- Управляйте политиками аутентификации. Ваш поставщик SAML может поддерживать политики аутентификации, которые больше соответствуют стандартам вашего предприятия.

- Вы можете отслеживать входы в систему, выходы из системы, неудачные попытки входа и действия с высоким риском в вашем Edge-развертывании.

Использование SAML с Edge

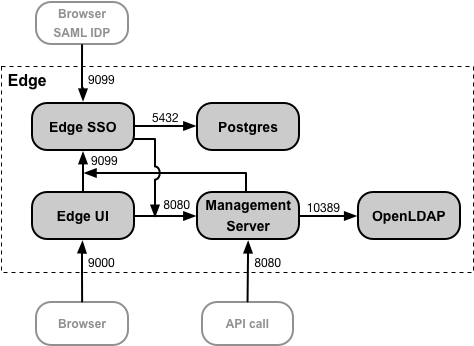

Для поддержки SAML в Edge вы устанавливаете apigee-sso , модуль Edge SSO. На следующем изображении показан Edge SSO в установке Edge для частного облака:

Вы можете установить модуль Edge SSO на том же узле, что и Edge UI и сервер управления, или на отдельном узле. Убедитесь, что Edge SSO имеет доступ к серверу управления через порт 8080.

Порт 9099 должен быть открыт на узле Edge SSO для поддержки доступа к Edge SSO из браузера, от внешнего SAML IDP, а также от сервера управления и пользовательского интерфейса Edge. В рамках настройки Edge SSO вы можете указать, что внешнее соединение использует HTTP или зашифрованный протокол HTTPS.

Edge SSO использует базу данных Postgres, доступную через порт 5432 на узле Postgres. Обычно вы можете использовать тот же сервер Postgres, который вы установили с Edge: либо автономный сервер Postgres, либо два сервера Postgres, настроенные в режиме главный/резервный. Если нагрузка на ваш сервер Postgres высока, вы также можете создать отдельный узел Postgres только для Edge SSO.

При включенном SAML для доступа к пользовательскому интерфейсу Edge и API управления Edge используются токены доступа OAuth2. Эти токены генерируются модулем Edge SSO, который принимает утверждения SAML, возвращаемые вашим IDP.

После создания на основе утверждения SAML токен OAuth действителен в течение 30 минут, а токен обновления действителен в течение 24 часов. Ваша среда разработки может поддерживать автоматизацию общих задач разработки, таких как автоматизация тестирования или непрерывная интеграция/непрерывное развертывание (CI/CD), для которых требуются токены с более длительным сроком действия. Информацию о создании специальных токенов для автоматизированных задач см. в разделе «Использование SAML с автоматизированными задачами» .

URL-адреса пользовательского интерфейса Edge и API

URL-адрес, который вы используете для доступа к пользовательскому интерфейсу Edge и API управления Edge, тот же, что и до включения SAML. Для пользовательского интерфейса Edge:

http://edge_ui_IP_DNS:9000 https://edge_ui_IP_DNS:9000

где Edge_ui_IP_DNS — это IP-адрес или DNS-имя компьютера, на котором размещен пользовательский интерфейс Edge. В рамках настройки пользовательского интерфейса Edge вы можете указать, что для подключения используется HTTP или зашифрованный протокол HTTPS.

Для API управления Edge:

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

где ms_IP_DNS — это IP-адрес или DNS-имя Сервера управления. В рамках настройки API вы можете указать, что соединение будет использовать HTTP или зашифрованный протокол HTTPS.

Настройка TLS на Edge SSO

По умолчанию подключение к Edge SSO использует HTTP через порт 9099 на узле, на котором размещен модуль Apigee-sso , модуль Edge SSO. В apigee-sso встроен экземпляр Tomcat, который обрабатывает запросы HTTP и HTTPS.

Edge SSO и Tomcat поддерживают три режима подключения:

- ПО УМОЛЧАНИЮ — конфигурация по умолчанию поддерживает HTTP-запросы через порт 9099.

- SSL_TERMINATION — включен доступ TLS к Edge SSO на выбранном вами порту. Для этого режима необходимо указать ключ TLS и сертификат.

- SSL_PROXY — настраивает Edge SSO в режиме прокси, что означает, что вы установили балансировщик нагрузки перед apigee-sso и отключили TLS на балансировщике нагрузки. Вы можете указать порт, используемый в apigee-sso для запросов от балансировщика нагрузки.

Включите поддержку SAML для портала Developer Services и API BaaS.

После включения поддержки SAML для Edge вы можете дополнительно включить SAML для:

- API BaaS . И портал BaaS, и стек BaaS поддерживают SAML для аутентификации пользователей. Дополнительную информацию см. в разделе «Включение SAML для API BaaS» .

- Портал служб разработчиков . Портал поддерживает аутентификацию SAML при отправке запросов в Edge. Обратите внимание, что это отличается от аутентификации SAML для входа разработчика на портал. Аутентификация SAML для входа разработчика настраивается отдельно. Дополнительные сведения см. в разделе Настройка портала служб разработчиков для использования SAML для связи с Edge .

В рамках настройки портала Developer Services и API BaaS необходимо указать URL-адрес модуля Edge SSO, который вы установили вместе с Edge:

Поскольку Edge и API BaaS используют один и тот же модуль Edge SSO, они поддерживают единый вход. То есть вход в Edge или API BaaS позволяет вам войти в оба. Это также означает, что вам нужно поддерживать только одно местоположение для всех учетных данных пользователя.

При желании вы также можете настроить единый выход. См. раздел Настройка единого выхода из пользовательского интерфейса Edge .

,Edge для частного облака v4.18.01

Пользовательский интерфейс Edge и API управления Edge работают путем отправки запросов на Edge Management Server, где Сервер управления поддерживает следующие типы аутентификации:

- Базовая аутентификация. Войдите в пользовательский интерфейс Edge или отправьте запросы к API управления Edge, передав свое имя пользователя и пароль.

- OAuth2 Обменяйте свои учетные данные Edge Basic Auth на токен доступа OAuth2 и токен обновления. Выполняйте вызовы API управления Edge, передавая токен доступа OAuth2 в заголовке Bearer вызова API.

Edge также поддерживает язык разметки утверждений безопасности (SAML) 2.0 в качестве механизма аутентификации. При включенном SAML для доступа к пользовательскому интерфейсу Edge и API управления Edge по-прежнему используются токены доступа OAuth2. Однако теперь вы можете создавать эти токены на основе утверждений SAML, возвращаемых поставщиком удостоверений SAML.

Примечание . SAML поддерживается только как механизм аутентификации. Он не поддерживается для авторизации. Поэтому вы по-прежнему используете базу данных Edge OpenLDAP для хранения информации об авторизации. Дополнительную информацию см. в разделе Назначение ролей .

SAML поддерживает среду единого входа (SSO). Используя SAML с Edge, вы можете поддерживать единый вход для пользовательского интерфейса и API Edge в дополнение к любым другим службам, которые вы предоставляете и которые также поддерживают SAML.

Добавлена поддержка OAuth2 в Edge для частного облака.

Как упоминалось выше, реализация SAML в Edge опирается на токены доступа OAuth2. Поэтому поддержка OAuth2 была добавлена в Edge для частного облака. Дополнительные сведения см. в разделе Знакомство с OAuth 2.0 .

Преимущества SAML

Аутентификация SAML предлагает несколько преимуществ. Используя SAML, вы можете:

- Возьмите полный контроль над управлением пользователями. Когда пользователи покидают вашу организацию и централизованно деинициализируются, им автоматически отказывается в доступе к Edge.

- Контролируйте, как пользователи проходят аутентификацию для доступа к Edge. Вы можете выбрать разные типы аутентификации для разных пограничных организаций.

- Управляйте политиками аутентификации. Ваш поставщик SAML может поддерживать политики аутентификации, которые больше соответствуют стандартам вашего предприятия.

- Вы можете отслеживать входы в систему, выходы из системы, неудачные попытки входа и действия с высоким риском в вашем Edge-развертывании.

Использование SAML с Edge

Для поддержки SAML в Edge вы устанавливаете apigee-sso , модуль Edge SSO. На следующем изображении показан Edge SSO в установке Edge для частного облака:

Вы можете установить модуль Edge SSO на том же узле, что и Edge UI и сервер управления, или на отдельном узле. Убедитесь, что Edge SSO имеет доступ к серверу управления через порт 8080.

Порт 9099 должен быть открыт на узле Edge SSO для поддержки доступа к Edge SSO из браузера, от внешнего SAML IDP, а также от сервера управления и пользовательского интерфейса Edge. В рамках настройки Edge SSO вы можете указать, что внешнее соединение использует HTTP или зашифрованный протокол HTTPS.

Edge SSO использует базу данных Postgres, доступную через порт 5432 на узле Postgres. Обычно вы можете использовать тот же сервер Postgres, который вы установили с Edge: либо автономный сервер Postgres, либо два сервера Postgres, настроенные в режиме главный/резервный. Если нагрузка на ваш сервер Postgres высока, вы также можете создать отдельный узел Postgres только для Edge SSO.

При включенном SAML для доступа к пользовательскому интерфейсу Edge и API управления Edge используются токены доступа OAuth2. Эти токены генерируются модулем Edge SSO, который принимает утверждения SAML, возвращаемые вашим IDP.

После создания на основе утверждения SAML токен OAuth действителен в течение 30 минут, а токен обновления действителен в течение 24 часов. Ваша среда разработки может поддерживать автоматизацию общих задач разработки, таких как автоматизация тестирования или непрерывная интеграция/непрерывное развертывание (CI/CD), для которых требуются токены с более длительным сроком действия. Информацию о создании специальных токенов для автоматизированных задач см. в разделе «Использование SAML с автоматизированными задачами» .

URL-адреса пользовательского интерфейса Edge и API

URL-адрес, который вы используете для доступа к пользовательскому интерфейсу Edge и API управления Edge, тот же, что и до включения SAML. Для пользовательского интерфейса Edge:

http://edge_ui_IP_DNS:9000 https://edge_ui_IP_DNS:9000

где Edge_ui_IP_DNS — это IP-адрес или DNS-имя компьютера, на котором размещен пользовательский интерфейс Edge. В рамках настройки пользовательского интерфейса Edge вы можете указать, что для подключения используется HTTP или зашифрованный протокол HTTPS.

Для API управления Edge:

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

где ms_IP_DNS — это IP-адрес или DNS-имя Сервера управления. В рамках настройки API вы можете указать, что соединение будет использовать HTTP или зашифрованный протокол HTTPS.

Настройка TLS на Edge SSO

По умолчанию подключение к Edge SSO использует HTTP через порт 9099 на узле, на котором размещен модуль Apigee-sso , модуль Edge SSO. В apigee-sso встроен экземпляр Tomcat, который обрабатывает запросы HTTP и HTTPS.

Edge SSO и Tomcat поддерживают три режима подключения:

- ПО УМОЛЧАНИЮ — конфигурация по умолчанию поддерживает HTTP-запросы через порт 9099.

- SSL_TERMINATION — включен доступ TLS к Edge SSO на выбранном вами порту. Для этого режима необходимо указать ключ TLS и сертификат.

- SSL_PROXY — настраивает Edge SSO в режиме прокси, что означает, что вы установили балансировщик нагрузки перед apigee-sso и отключили TLS на балансировщике нагрузки. Вы можете указать порт, используемый в apigee-sso для запросов от балансировщика нагрузки.

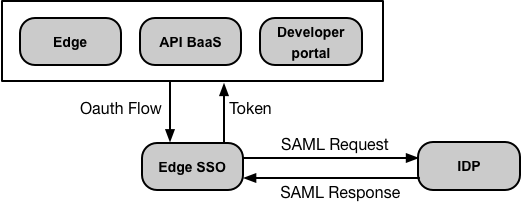

Включите поддержку SAML для портала служб разработчиков и API BaaS.

После включения поддержки SAML для Edge вы можете дополнительно включить SAML для:

- API BaaS . И портал BaaS, и стек BaaS поддерживают SAML для аутентификации пользователей. Дополнительную информацию см. в разделе «Включение SAML для API BaaS» .

- Портал служб разработчиков . Портал поддерживает аутентификацию SAML при отправке запросов в Edge. Обратите внимание, что это отличается от аутентификации SAML для входа разработчика на портал. Аутентификация SAML для входа разработчика настраивается отдельно. Дополнительные сведения см. в разделе Настройка портала служб разработчиков для использования SAML для связи с Edge .

В рамках настройки портала Developer Services и API BaaS необходимо указать URL-адрес модуля Edge SSO, который вы установили вместе с Edge:

Поскольку Edge и API BaaS используют один и тот же модуль Edge SSO, они поддерживают единый вход. То есть вход в Edge или API BaaS позволяет вам войти в оба. Это также означает, что вам нужно поддерживать только одно местоположение для всех учетных данных пользователя.

При желании вы также можете настроить единый выход. См. раздел Настройка единого выхода из пользовательского интерфейса Edge .