适用于私有云的 Edge v4.19.01

启用 SAML 后,主账号(Edge 界面用户)会请求对服务提供商的访问权限 (Edge SSO)。然后,Edge SSO 会从 SAML 身份请求并获取身份断言 提供程序 (IDP),并使用该断言来创建访问 Edge 界面所需的 OAuth2 令牌。 然后,用户会被重定向到 Edge 界面。

Edge 支持许多 IDP,包括 Okta 和 Microsoft Active Directory Federation Services (ADFS)。如需了解如何配置 ADFS 以与 Edge 搭配使用,请参阅配置 在 ADFS IDP 中将 Edge 用作依赖方。对于 Okta,请参阅下一部分。

如要配置 SAML IDP,Edge 需要使用电子邮件地址来识别用户。因此, 身份提供方必须返回电子邮件地址作为身份断言的一部分。

此外,您可能需要以下部分或全部条件:

| 设置 | 说明 |

|---|---|

| 元数据网址 |

SAML IDP 可能需要 Edge SSO 的元数据网址。元数据网址位于 表单: protocol://apigee_sso_IP_DNS:port/saml/metadata 例如: http://apigee_sso_IP_or_DNS:9099/saml/metadata |

| Assertion Consumer Service 网址(断言消费者服务网址) |

可在用户输入其 IDP 后用作返回 Edge 的重定向网址 凭据,格式如下: protocol://apigee_sso_IP_DNS:port/saml/SSO/alias/apigee-saml-login-opdk 例如: http://apigee_sso_IP_or_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk |

|

单一退出网址 |

您可以将 Edge SSO 配置为支持单次退出。请参阅 在 Edge 界面中配置单点登录 。Edge SSO 单一退出网址的格式如下: protocol://apigee_sso_IP_DNS:port/saml/SingleLogout/alias/apigee-saml-login-opdk 例如: http://apigee_sso_IP_DNS:9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

|

SP 实体 ID(或受众群体 URI) |

对于 Edge SSO: apigee-saml-login-opdk |

配置 Okta

如需配置 Okta,请执行以下操作:

- 登录 Okta。

- 选择 Applications(应用),然后选择您的 SAML 应用。

- 选择分配标签页,向该应用添加任何用户。这些用户 将能够登录 Edge 界面并进行 Edge API 调用。不过,您必须先将每个 将用户添加到 Edge 组织,并指定用户的角色。如需了解详情,请参阅注册新的 Edge 用户。

- 选择 Sign on(登录)标签页,获取身份提供方元数据网址。实体店 因为您需要用它来配置 Edge。

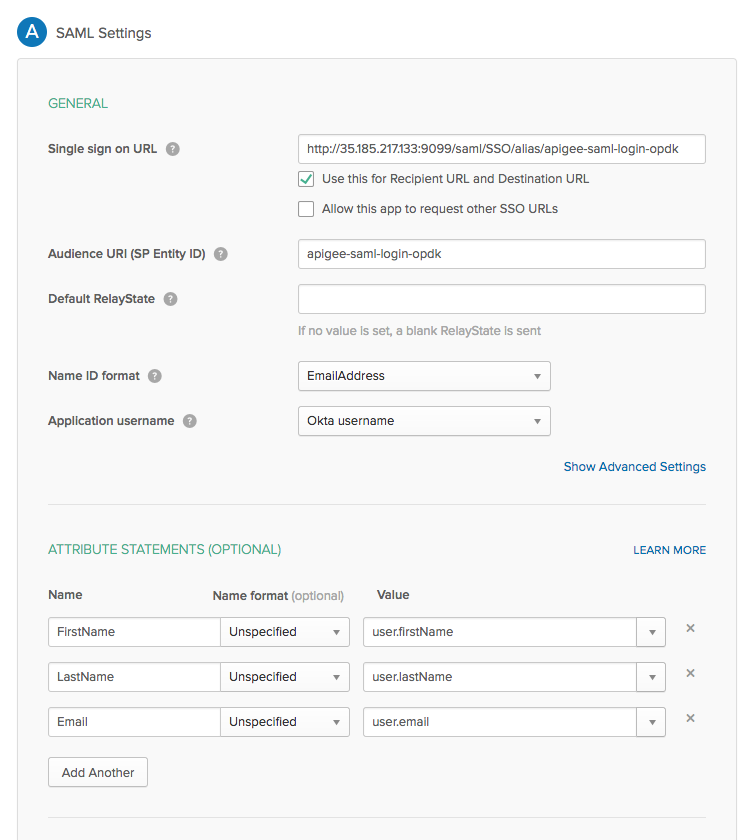

- 选择 General 标签页以配置 Okta 应用,如 如下表所示:

| 设置 | 说明 |

|---|---|

| 单点登录网址 | 指定返回 Edge 的重定向网址,以便在用户输入其 Okta 后使用

凭据。此网址的格式如下:

http://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk 如果您打算在 https://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk 其中,apigee_sso_IP_DNS 是 IP 地址或 DNS 名称

托管“ 请注意,此网址区分大小写,而且 SSO 必须以大写字母显示。 如果您在 |

| 将其用于收件人网址和目标网址 | 设置此复选框。 |

| 受众群体 URI(SP 实体 ID) | 设置为 apigee-saml-login-opdk |

| 默认 RelayState | 可以留空。 |

| 名称 ID 格式 | 指定 EmailAddress。 |

| 应用用户名 | 指定 Okta username。 |

| 属性语句(可选) | 指定 FirstName、LastName 和

Email,如下图所示。 |

完成后,SAML 设置对话框应如下所示: