ממשק המשתמש של Edge ו-Edge management API פועלים על ידי שליחת בקשות לשרת הניהול של Edge. שבהן שרת הניהול תומך בסוגי האימות הבאים:

- אימות בסיסי: מתחברים לממשק המשתמש של Edge או שולחים בקשות לניהול Edge. API באמצעות העברת שם המשתמש והסיסמה שלכם.

- OAuth2:החלפה של פרטי הכניסה של Edge Basic Auth לגישת OAuth2 ואסימון הרענון. מבצעים קריאות ל-Edge management API על ידי העברת גישת OAuth2 באסימון בכותרת 'נושא' בקריאה ל-API.

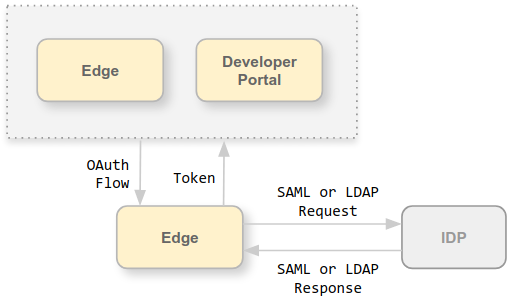

Edge תומך בשימוש בספקי הזיהוי החיצוניים (IDP) הבאים לצורך אימות:

- Security Assertion Markup Language (SAML) 2.0: יצירת גישת OAuth מטענות נכוֹנוּת (assertion) של SAML שהוחזרו על ידי ספק זהויות של SAML.

- Lightweight Directory Access Protocol (LDAP): שימוש בחיפוש ובחיבור של LDAP או שיטות אימות קשות פשוטות כדי ליצור אסימוני גישה ל-OAuth.

גם מזהי SAML וגם מזהי LDAP תומכים בסביבת כניסה יחידה (SSO). באמצעות IdP חיצוני ב-Edge, אפשר לתמוך בכניסה יחידה (SSO) לממשק המשתמש ול-API של Edge בנוסף לכל שירות אחר שמספקים ותומכים גם ב-IdP החיצוני שלכם.

ההוראות בקטע הזה להפעלה של תמיכה ב-IdP חיצוני שונות אימות חיצוני ב- בדרכים הבאות:

- בקטע הזה נוספה תמיכה ב-SSO

- הקטע הזה מיועד למשתמשים בממשק המשתמש של Edge (ולא בממשק המשתמש הקלאסי).

- הקטע הזה נתמך רק בגרסה 4.19.06 ואילך

מידע על Apigee SSO

כדי לתמוך ב-SAML או ב-LDAP ב-Edge, צריך להתקין את apigee-sso, מודול ה-SSO של Apigee.

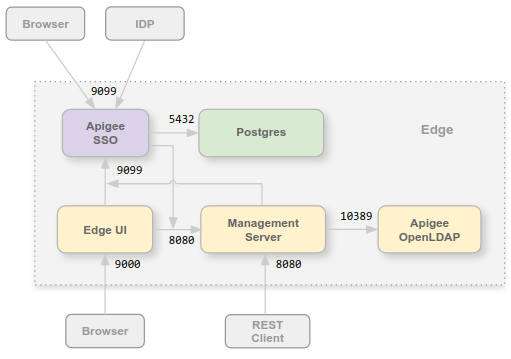

התמונה הבאה מציגה Apigee SSO ב-Edge להתקנת ענן פרטי:

אפשר להתקין את מודול ה-SSO של Apigee באותו הצומת שבו נמצאים ממשק המשתמש ושרת הניהול של Edge, או בצומת משלו. מוודאים של-Apigee SSO יש גישה לשרת הניהול ביציאה 8080.

היציאה 9099 צריכה להיות פתוחה בצומת Apigee SSO כדי לתמוך בגישה ל-Apigee SSO מדפדפן, מ-SAML החיצוני או מ-LDAP IDP, ומממשק המשתמש של שרת הניהול ו-Edge. כחלק מהגדרה SSO ב-Apigee, אפשר לציין שהחיבור החיצוני ישתמש ב-HTTP או ב-HTTPS המוצפן של Google.

SSO ב-Apigee משתמש במסד נתונים של Postgres שאפשר לגשת אליו ביציאה 5432 בצומת Postgres. בדרך כלל אתה יכולים להשתמש באותו שרת Postgres שהתקנתם עם Edge, או שרת או שני שרתי Postgres שהוגדרו במצב מאסטר/המתנה. אם הטעינה ב-Postgres השרת גבוה. אפשר גם ליצור צומת Postgres נפרד רק עבור Apigee SSO.

נוספה תמיכה ב-OAuth2 ל-Edge בענן פרטי

כפי שצוין קודם, הטמעת Edge של SAML מבוססת על אסימוני גישה מסוג OAuth2.לכן, תמיכה ב-OAuth2 נוספה ל-Edge לענן פרטי. מידע נוסף זמין במאמר הבא: מבוא ל-OAuth 2.0.

מידע על SAML

לאימות באמצעות SAML יש מספר יתרונות. אם תשתמשו ב-SAML, תוכלו:

- מקבלים שליטה מלאה על ניהול המשתמשים. כשמשתמשים עוזבים את הארגון על ידי ביטול ניהול ההקצאות באופן מרוכז, הגישה שלהם ל-Edge תידחה באופן אוטומטי.

- אפשר לשלוט באופן שבו המשתמשים מבצעים אימות כדי לגשת ל-Edge. אפשר לבחור בשיטת אימות אחרת שונים לארגונים שונים של Edge.

- שליטה בכללי מדיניות האימות. יכול להיות שספק ה-SAML שלך תומך במדיניות האימות שתואמים לתקנים הארגוניים שלכם.

- אפשר לעקוב אחר כניסות, התנתקות, ניסיונות התחברות כושלים ופעילויות בסיכון גבוה ב- בפריסה של Edge.

כשהתכונה SAML מופעלת, הגישה לממשק המשתמש של Edge ול-Edge management API משתמשת באסימוני גישה מסוג OAuth2. האסימונים האלה נוצרים על ידי מודול ה-SSO של Apigee שמקבל טענות נכונות (assertions) של SAML שמוחזרו על ידי ה-IdP שלך.

לאחר שנוצר טענת נכונות (assertion) של SAML, אסימון ה-OAuth תקף למשך 30 דקות והרענון האסימון תקף ל-24 שעות. סביבת הפיתוח עשויה לתמוך באוטומציה משימות פיתוח, כמו בדיקות אוטומציה או אינטגרציה רציפה (CI) או פריסה רציפה (CD) (CI/CD), שדורשים אסימונים עם משך זמן ארוך יותר. צפייה שימוש ב-SAML עם משימות אוטומטיות כדי לקבל מידע על ויצירה של אסימונים מיוחדים למשימות אוטומטיות.

מידע על LDAP

פרוטוקול Lightweight Directory Access Protocol (LDAP) הוא אפליקציה פתוחה ומקובלת בתחום. לצורך גישה לשירותי מידע של ספריות מבוזרות ולתחזק אותם. מדריך עסקים עשויים לספק כל קבוצה מאורגנת של רשומות, לרוב עם מבנה היררכי, כמו של Google.

אימות LDAP בתוך Apigee SSO משתמש במודול Spring Security LDAP. כתוצאה מכך, שיטות האימות ואפשרויות ההגדרה לתמיכת ה-LDAP של Apigee SSO הן ישירות תואם לאלו שנמצאו ב-Spring Security LDAP.

פרוטוקול LDAP עם Edge לענן הפרטי תומך בשיטות האימות הבאות מול שרת תואם LDAP:

- חיפוש וקישור (קישור עקיף)

- קישור פשוט (קישור ישיר)

SSO ב-Apigee מנסה לאחזר את כתובת האימייל של המשתמש ולעדכן את רשומת המשתמש הפנימית שלו יחד עם כתובת אימייל נוכחית פעילה, מכיוון ש-Edge משתמש באימייל הזה לצורך הרשאה למטרות.

כתובות URL של ממשק משתמש ו-API של Edge

כתובת ה-URL שמשמשת לגישה ל-Edge UI ול-Edge management API זהה לכתובת ה-URL הקודמת הפעלת SAML או LDAP. בממשק המשתמש של Edge:

http://edge_UI_IP_DNS:9000 https://edge_UI_IP_DNS:9000

כאשר edge_UI_IP_DNS הוא כתובת ה-IP או שם ה-DNS של המכונה שמארח את ממשק המשתמש של Edge. כחלק מהגדרת ממשק המשתמש של Edge, אפשר לציין שהשימוש בחיבור HTTP או בפרוטוקול HTTPS המוצפן.

ב-Edge management API:

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

כאשר ms_IP_DNS הוא כתובת ה-IP או שם ה-DNS של הניהול שרת. כחלק מהגדרת ה-API, ניתן לציין שהחיבור משתמש ב-HTTP או בפרוטוקול HTTPS מוצפן.

הגדרת TLS ב-SSO ב-Apigee

כברירת מחדל, החיבור ל-Apigee SSO משתמש ב-HTTP דרך יציאה 9099 באירוח הצומת

apigee-sso, מודול ה-SSO של Apigee. מובנה ב-apigee-sso הוא Tomcat

שמטפל בבקשות HTTP ו-HTTPS.

SSO ב-Apigee ו-Tomcat תומכים בשלושה מצבי חיבור:

- ברירת מחדל: הגדרות ברירת המחדל תומכות בבקשות HTTP ביציאה 9099.

- SSL_TERMINATION: הופעלה גישת TLS ל-Apigee SSO ביציאה של בחירה. במצב הזה צריך לציין מפתח TLS ואישור.

- SSL_PROXY: מגדיר SSO של Apigee במצב שרת proxy. כלומר, התקנתם

מאזן עומסים לפני

apigee-ssoו-TLS שנסגר בעומס איזון. אפשר לציין את היציאה שבה נעשה שימוש ב-apigee-ssoלבקשות מהעומס איזון.

הפעלת תמיכה ב-IdP חיצוני לפורטל

אחרי שמפעילים תמיכה ב-IdP חיצוני ב-Edge, אפשר להפעיל אותה לפורטל השירותים למפתחים של Apigee (או פשוט לפורטל). הפורטל תומך באימות SAML ו-LDAP כששולחים בקשות ל-Edge. לתשומת ליבכם: שונה מאימות SAML ואימות LDAP לצורך התחברות של מפתחים לפורטל. הגדרתם הגדרות של גורמים חיצוניים אימות IdP לצורך התחברות למפתחים בנפרד. צפייה מגדירים את הפורטל כך שישתמש ב-IdPs לקבלת עוד.

כחלק מהגדרת הפורטל, צריך לציין את כתובת ה-URL של שירות ה-SSO של Apigee המודול שהתקנתם עם Edge: