Edge UI と Edge Management API は、Edge Management Server、 ここで、Management Server は次の種類の認証をサポートしています。

- 基本認証: Edge UI にログインするか、Edge 管理にリクエストを送信します。 API にアクセスできるようにします。

- OAuth2: Edge Basic 認証情報を OAuth2 アクセスに交換します 更新トークンです。OAuth2 アクセスを渡して Edge Management API を呼び出す トークンの Bearer ヘッダーに格納されます。

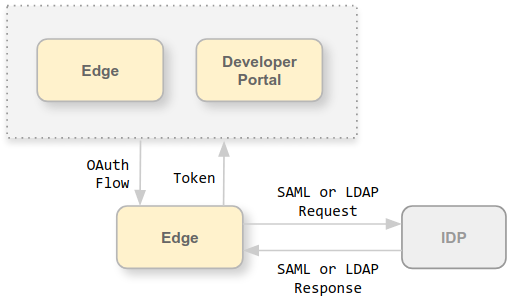

Edge では、認証に次の外部の ID プロバイダ(IDP)を使用できます。

- Security Assertion Markup Language(SAML)2.0: OAuth アクセスを生成する SAML ID プロバイダから返された SAML アサーションからの取り込み。

- Lightweight Directory Access Protocol(LDAP): LDAP の検索とバインドまたは 単純なバインディング認証方法を使用して、OAuth アクセス トークンを生成します。

SAML IDP と LDAP IDP はどちらもシングル サインオン(SSO)環境をサポートしています。外部 IDP を使用する Edge では、使用している他のサービスに加えて、Edge UI と API でも SSO をサポートできます。 外部 IDP にも対応しています

このセクションで説明する、外部 IDP のサポートを有効にする手順は、 での外部認証 できます。

- このセクションでは、SSO のサポートを追加します。

- このセクションは(従来の UI ではなく)Edge UI のユーザーを対象としています。

- このセクションは 4.19.06 以降でのみサポートされています。

Apigee SSO について

Edge で SAML または LDAP をサポートするには、Apigee SSO モジュールである apigee-sso をインストールします。

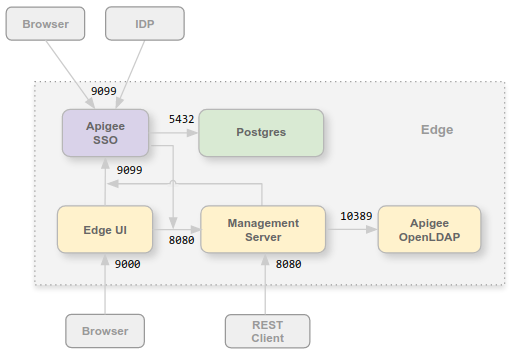

次の図は、Edge for Private Cloud インストールにおける Apigee SSO を示しています。

Apigee SSO モジュールは Edge UI および Management Server と同じノードにインストールできます。 実行されるようにします。Apigee SSO がポート 8080 で管理サーバーにアクセスできることを確認します。

ブラウザから Apigee SSO にアクセスするには、Apigee SSO ノードでポート 9099 を開く必要があります。 外部 SAML または LDAP IDP、および Management Server と Edge UI からのみです。設定の一環として Apigee SSO では、外部接続で HTTP または暗号化された HTTPS を使用するように指定できます 構成されます。

Apigee SSO は、Postgres ノードのポート 5432 でアクセス可能な Postgres データベースを使用します。通常は Edge にインストールされているのと同じ Postgres サーバー(スタンドアロン Postgres か 2 台または 2 台の Postgres サーバーがマスター/スタンバイ モードで構成されている場合。Postgres の負荷が Apigee SSO 専用の別個の Postgres ノードを作成することもできます。

Edge for Private Cloud に OAuth2 のサポートを追加

前述のように、SAML の Edge 実装は OAuth2 アクセス トークンに依存しています。 Edge for Private Cloud に OAuth2 サポートが追加されました。詳細については、次をご覧ください: OAuth 2.0 の概要

SAML について

SAML 認証には、いくつかの利点があります。SAML を使用すると、次のことが可能になります。

- ユーザー管理を完全に制御できます。ユーザーが退職し、 Edge へのアクセスが自動的に拒否されます。

- Edge にアクセスするユーザーの認証方法を制御します。別の認証オプションを選択でき、 Google Cloud リソースにアクセスできます。

- 認証ポリシーを制御する。SAML プロバイダが認証ポリシーをサポートしている場合があります エンタープライズ標準に より適合したアプリケーションを開発できます

- Google Workspace でのログイン、ログアウト、失敗したログイン試行、高リスク アクティビティをモニタリングできます。 デプロイできます。

SAML が有効な場合、Edge UI と Edge Management API へのアクセスでは、OAuth2 アクセス トークンが使用されます。 これらのトークンは Apigee SSO モジュールによって生成されます。このモジュールは、 あります。

SAML アサーションから生成された OAuth トークンは 30 分間有効で、更新後 トークンは 24 時間有効です。開発環境では、一般的なインフラストラクチャの自動化がサポートされている テストの自動化や継続的インテグレーション/継続的デプロイなどの開発タスク より長い期間のトークンを必要とする(CI/CD)。詳しくは、 詳しくは、SAML と自動タスクの使用をご覧ください。 自動タスク用の特別なトークンを作成する。

LDAP について

Lightweight Directory Access Protocol(LDAP)は、オープンな業界標準のアプリケーション 分散ディレクトリ情報サービスにアクセスして維持するためのプロトコルです。ディレクトリ サービスにより、任意の整理されたレコードのセットを提供できます。多くの場合、レコードの集合は階層構造になっています。 企業メール ディレクトリです。

Apigee SSO 内の LDAP 認証では、Spring Security LDAP モジュールを使用します。その結果 Apigee SSO の LDAP サポートにおける認証方法と構成オプションは、 Spring Security LDAP で見つかったものと相関性があります。

Edge for Private Cloud の LDAP では、クラスタに対して次の認証方法がサポートされています。 LDAP 互換サーバー:

- 検索とバインド(間接バインディング)

- シンプル バインド(直接バインディング)

Apigee SSO がユーザーのメールアドレスを取得して内部ユーザー レコードを更新しようとする これにより、Edge はこのメールアドレスを使用して認証を行うため、現在のメールアドレスが登録されているようになります。 あります。

Edge UI と API の URL

Edge UI と Edge Management API へのアクセスに使用する URL は、以前と同じ SAML または LDAP を有効にしているかどうか。Edge UI の場合:

http://edge_UI_IP_DNS:9000 https://edge_UI_IP_DNS:9000

ここで、edge_UI_IP_DNS はマシンの IP アドレスまたは DNS 名です。 Edge UI をホストしています。Edge UI の構成の一環として、接続に Cloud Router や HTTP または暗号化された HTTPS プロトコルです。

Edge 管理 API の場合:

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

ここで、ms_IP_DNS は管理ネットワークの IP アドレスまたは DNS 名です。 できます。API の構成の一環として、接続で HTTP または 暗号化されます。

Apigee SSO で TLS を構成する

デフォルトでは、Apigee SSO への接続には、ホストしているノードのポート 9099 経由で HTTP が使用されます。

apigee-sso、Apigee SSO モジュール。apigee-sso に組み込まれている Tomcat

このインスタンスは HTTP と HTTPS リクエストを処理します。

Apigee SSO と Tomcat は、次の 3 つの接続モードをサポートしています。

- DEFAULT: デフォルト構成では、ポートでの HTTP リクエストがサポートされます。 9099。

- SSL_TERMINATION: 組織のポートで、Apigee SSO への TLS アクセスが有効になりました。 あります。このモードの TLS 鍵と証明書を指定する必要があります。

- SSL_PROXY: Apigee SSO をプロキシモードで構成します。つまり、

ロードバランサが

apigee-ssoの前に配置され、そのロードバランサで TLS を終端 内部 IP アドレスを使用します読み込みからのリクエスト用にapigee-ssoで使用するポートを指定できます。 内部 IP アドレスを使用します

ポータルで外部 IDP サポートを有効にする

Edge で外部 IDP のサポートを有効にすると、必要に応じて Apigee Developer Services ポータル(略して「ポータル」)で外部 IDP サポートを有効にできます。 ポータルでは、Edge にリクエストを行う際の SAML 認証と LDAP 認証がサポートされています。なお、これは SAML および LDAP 認証とは異なります。外部 IP アドレスを デベロッパーのログイン用に IdP 認証を個別に。詳しくは、 詳細については、IDP を使用するようにポータルを構成してください。

ポータルを構成する際に、Apigee SSO の URL を指定する必要があります。 次のモジュールに進みます。