このドキュメントでは、Apigee Edge における認証と認可の仕組みについて説明します。この情報は、Apigee Edge で外部 LDAP を構成する際に有用なコンテキストとなります。

認証と認可のフローは、ユーザーが管理 UI と API のどちらで認証を行うかによって異なります。

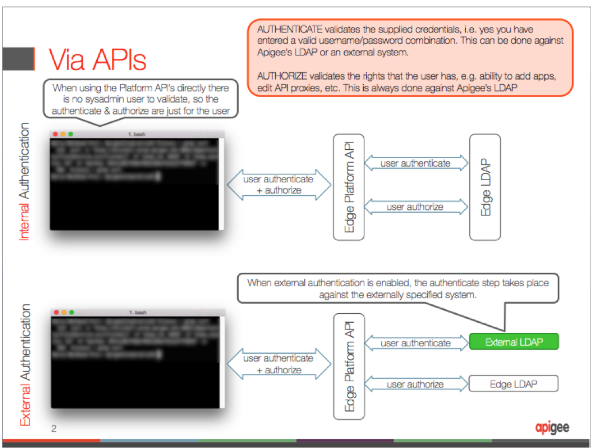

UI からログインする場合

UI を使用して Edge にログインすると、Edge は Edge グローバル システム管理者認証情報を使用して Apigee Management Server への個別のログイン手順を実行します。

図 1 は、次の UI ログイン手順を示しています。

- ユーザーがログイン UI でログイン認証情報を入力します。

- Edge は、グローバル システム管理者の認証情報を使用して Management Server にログインします。

- グローバル システム管理者の認証情報が認証および認可されます。UI はこれらの認証情報を使用して、特定のプラットフォーム API リクエストを行います。

- 外部認証が有効になっている場合、認証情報は外部 LDAP に対して認証されます。それ以外の場合は、内部 Edge LDAP が使用されます。

- 外部ロール マッピングを有効にしない限り、常に内部 LDAP に対して認可が実行されます。

- ユーザーが入力した認証情報が認証および認可されます。

- 外部認証が有効になっている場合、認証情報は外部 LDAP に対して認証されます。それ以外の場合は、内部 Edge LDAP が使用されます。

- 外部ロール マッピングを有効にしない限り、常に内部 LDAP に対して認可が実行されます。

次の画像は、Edge UI を介した認可と認証を示しています。

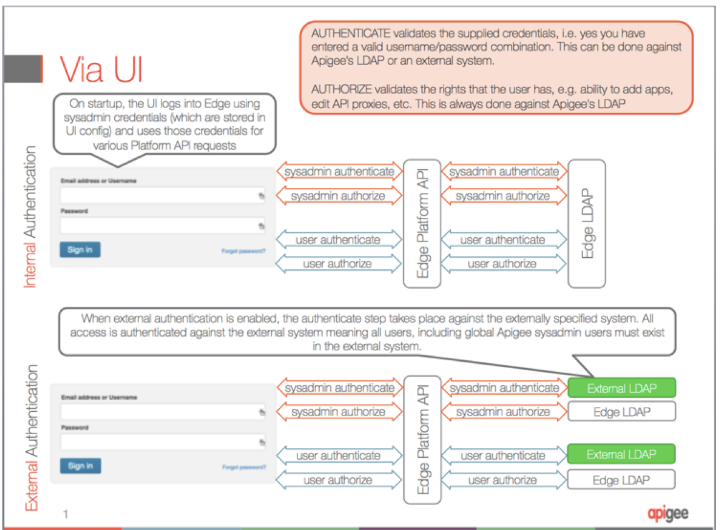

API 経由でログインした場合

API を使用して Edge にログインする際は、API で入力された認証情報のみが使用されます。UI ログインとは異なり、システム管理者の認証情報を使用して別途ログインする必要はありません。

図 2 は、次の API ログイン手順を示しています。

- ユーザーがログイン UI でログイン認証情報を入力します。

- ユーザーが入力した認証情報が認証および認可されます。

- 外部認証が有効になっている場合、認証情報は外部 LDAP に対して認証されます。それ以外の場合は、内部 Edge LDAP が使用されます。

- 外部ロール マッピングを有効にしない限り、常に内部 LDAP に対して認可が実行されます。

次の図は、Edge API を使用した認可と認証を示しています。