Portal Layanan Developer Apigee (atau singkatnya, portal) bertindak sebagai klien Apigee Edge. Artinya, portal tidak berfungsi sebagai sistem yang berdiri sendiri. Sebaliknya, banyak informasi yang digunakan oleh portal tersebut sebenarnya yang disimpan di Edge. Bila perlu, portal membuat permintaan untuk mengambil informasi dari Edge atau untuk mengirim informasi ke Edge.

Portal ini selalu dikaitkan dengan satu organisasi Edge. Saat Anda mengonfigurasi portal, Anda dapat menentukan kredensial otentikasi dasar ({i>username<i} dan {i>password<i}) untuk dalam organisasi yang digunakan portal untuk berkomunikasi dengan Edge.

Jika Anda memilih untuk mengaktifkan IDP eksternal seperti SAML atau LDAP untuk autentikasi Edge, Anda dapat mengonfigurasi portal untuk menggunakan otentikasi ketika membuat permintaan ke Edge. Mengonfigurasi portal untuk menggunakan IDP eksternal secara otomatis membuat akun pengguna mesin baru dalam organisasi Edge yang kemudian oleh portal digunakan untuk membuat permintaan ke Edge. Untuk informasi selengkapnya tentang pengguna perangkat, lihat Mengotomatiskan tugas untuk IDP eksternal.

Dukungan IDP eksternal untuk portal mengharuskan Anda sudah menginstal dan mengonfigurasi Modul SSO Apigee pada node Edge Management Server. Proses umum untuk mengaktifkan eksternal IDP untuk portal adalah sebagai berikut:

- Instal modul SSO Apigee, seperti yang dijelaskan di Instal SSO Apigee untuk ketersediaan tinggi.

- Instal portal dan pastikan penginstalan Anda berfungsi dengan baik. Lihat Instal portal.

- Konfigurasikan SAML atau LDAP di portal, seperti yang dijelaskan di bagian ini.

- (Opsional) Nonaktifkan Autentikasi dasar di Edge, seperti yang dijelaskan di Nonaktifkan Autentikasi dasar di Edge.

Membuat pengguna perangkat untuk portal

Saat IDP eksternal diaktifkan, Edge mendukung pembuatan token OAuth2 otomatis melalui penggunaan pengguna komputer. Pengguna mesin dapat memperoleh token OAuth2 tanpa harus menentukan kode sandi. Artinya, Anda dapat sepenuhnya mengotomatiskan proses mendapatkan dan memuat ulang OAuth2 token kata.

Proses konfigurasi IDP untuk portal secara otomatis membuat pengguna perangkat di organisasi yang terkait dengan portal tersebut. Portal itu kemudian menggunakan akun pengguna perangkat ini untuk hubungkan ke Edge. Untuk informasi selengkapnya tentang pengguna perangkat, lihat Mengotomatiskan tugas untuk IDP eksternal.

Tentang autentikasi untuk developer portal akun

Saat mengonfigurasi portal untuk menggunakan IDP eksternal, Anda mengaktifkan portal untuk menggunakan salah satu SAML atau LDAP untuk mengotentikasi dengan Edge agar portal dapat membuat permintaan ke Edge. Namun, portal juga mendukung jenis pengguna bernama developer.

Developer membentuk komunitas pengguna yang membangun aplikasi menggunakan API Anda. Developer aplikasi menggunakan portal untuk mempelajari API Anda, mendaftarkan aplikasi yang menggunakan API Anda, untuk berinteraksi komunitas developer, dan untuk melihat informasi statistik tentang penggunaan aplikasi mereka di dasbor.

Saat login ke portal, developer tersebut adalah portal yang bertanggung jawab untuk yang mengautentikasi pengembang dan untuk menerapkan izin berbasis peran. Portal terus berlanjut ke Gunakan Autentikasi dasar dengan pengembang bahkan setelah Anda mengaktifkan otentikasi IDP antara dan Edge. Untuk informasi selengkapnya, lihat Berkomunikasi antara portal dan Edge.

Anda juga dapat mengonfigurasi portal agar menggunakan SAML atau LDAP untuk mengautentikasi developer. Sebagai contoh tentang mengaktifkan SAML menggunakan modul Drupal pihak ketiga, lihat Integrasi SSO melalui SAML dengan Portal Developer.

File konfigurasi IDP untuk portal

Untuk mengonfigurasi IDP eksternal bagi portal, Anda harus membuat file konfigurasi yang menentukan pengaturan portal.

Contoh berikut menunjukkan file konfigurasi portal dengan dukungan IDP:

# IP address of Edge Management Server and the node on which the Apigee SSO module is installed. IP1=22.222.22.222 # URL of Edge management API. MGMT_URL=http://$IP1:8080/v1 # Organization associated with the portal. EDGE_ORG=myorg # Information about the Apigee SSO module (apigee-sso). # Externally accessible IP or DNS of apigee-sso. SSO_PUBLIC_URL_HOSTNAME=$IP1 SSO_PUBLIC_URL_PORT=9099 # Default is http. Set to https if you enabled TLS on apigee-sso. SSO_PUBLIC_URL_SCHEME=http # SSO admin credentials as set when you installed apigee-sso. SSO_ADMIN_NAME=ssoadmin SSO_ADMIN_SECRET=Secret123 # Enables or disables external IDP support. # Default is "n", which disables external IDP support. # Change it to "y" to enable external IDs support. DEVPORTAL_SSO_ENABLED=y # The name of the OAuth2 client used to connect to apigee-sso. # The default client name is portalcli. PORTALCLI_SSO_CLIENT_NAME=portalcli # OAuth client password using uppercase, lowercase, number, and special characters. PORTALCLI_SSO_CLIENT_SECRET=Abcdefg@1 # Email address and user info for the machine user created in the Edge org specified # above by EDGE_ORG. # This account is used by the portal to make requests to Edge. # Add this email as an org admin before configuring the portal to use an external IDP. DEVPORTAL_ADMIN_EMAIL=DevPortal_SAML@google.com DEVPORTAL_ADMIN_FIRSTNAME=DevPortal DEVPORTAL_ADMIN_LASTNAME=SAMLAdmin DEVPORTAL_ADMIN_PWD=Abcdefg@1 # If set, the existing portal OAuth client is deleted and a new one is created. # The default value is "n". # Set to "y" when you configure the external IDP and change the value of # any of the PORTALCLI_* properties. PORTALCLI_SSO_CLIENT_OVERWRITE=y

Untuk mengaktifkan dukungan IDP eksternal di portal:

- Di UI Edge, tambahkan pengguna mesin yang ditentukan oleh

DEVPORTAL_ADMIN_EMAILke organisasi yang terkait dengan portal sebagai Administrator Organisasi. - Jalankan perintah berikut untuk mengonfigurasi IDP eksternal di portal:

/opt/apigee/apigee-service/bin/apigee-service apigee-drupal-devportal configure-sso -f configFile

Dengan configFile adalah file konfigurasi yang dijelaskan di atas.

- Login ke portal sebagai admin portal.

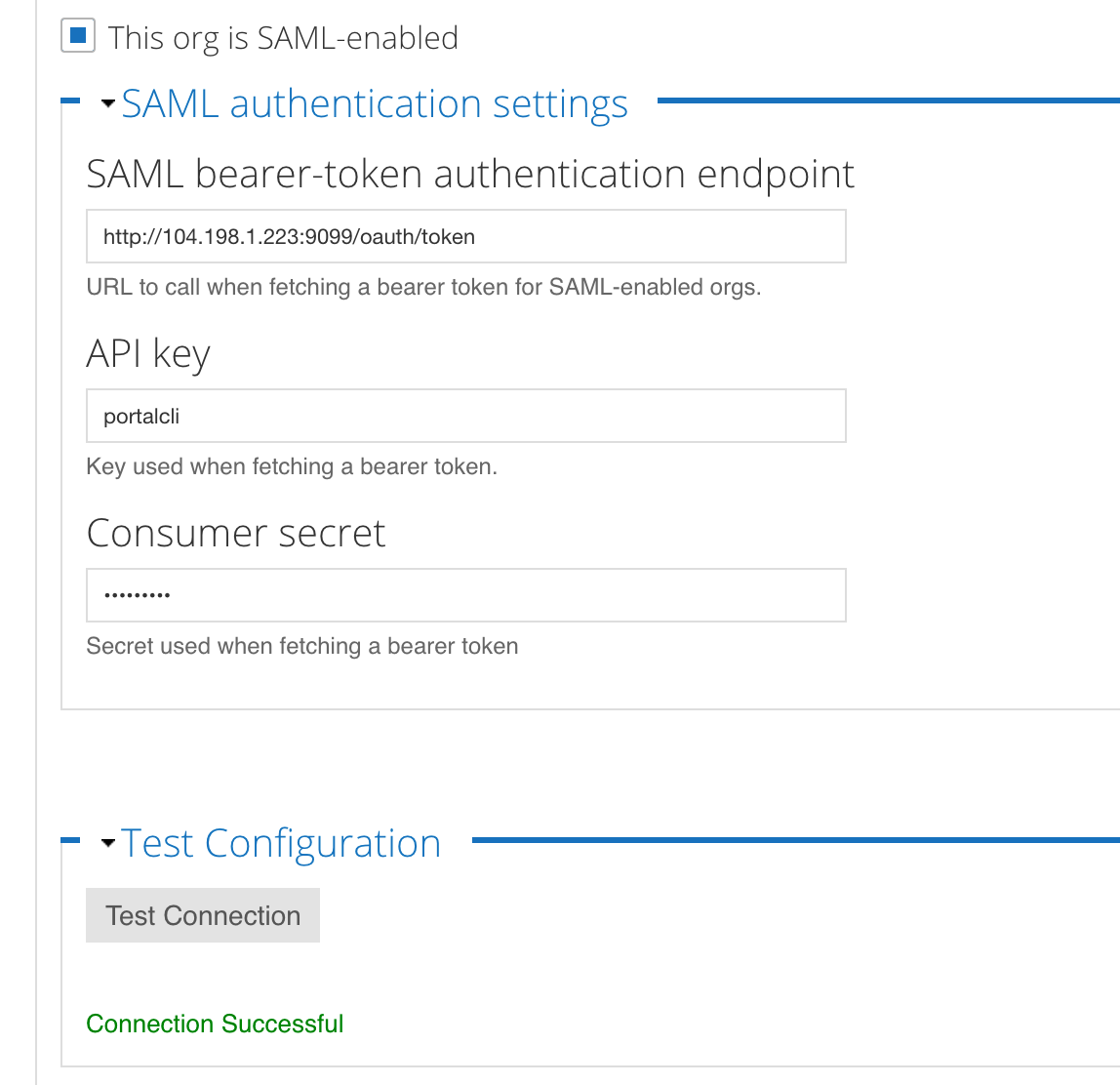

- Di menu utama Drupal, pilih Configuration > Portal Developer. Portal

akan muncul, termasuk setelan IDP eksternal:

Perhatikan hal berikut:

- Kotak untuk Organisasi ini mendukung SAML telah dicentang

- Endpoint untuk modul SSO Apigee terisi

- Kolom API key dan Consumer secret untuk klien Oauth portal terisi

- Pesan Koneksi Berhasil akan muncul di bagian Pengujian Tombol Koneksi.

- Klik tombol Test Connection untuk menguji ulang koneksi di kapan saja.

Untuk mengubah nilai ini nanti, perbarui file konfigurasi dan jalankan prosedur ini untuk mencoba lagi perintah.

Menonaktifkan IDP eksternal di portal

Jika Anda memilih untuk menonaktifkan IDP eksternal Anda untuk komunikasi antara portal dan Edge, tidak dapat lagi membuat permintaan ke Edge. Pengembang dapat {i>login<i} ke portal, tetapi tidak akan dapat melihat produk atau membuat aplikasi.

Untuk menonaktifkan autentikasi IDP eksternal di portal:

- Buka file konfigurasi yang Anda gunakan sebelumnya untuk mengaktifkan IDP eksternal.

- Tetapkan nilai properti

DEVPORTAL_SSO_ENABLEDken, sebagai contoh berikut menunjukkan:DEVPORTAL_SSO_ENABLED=n

- Konfigurasikan portal dengan menjalankan perintah berikut:

/opt/apigee/apigee-service/bin/apigee-service apigee-drupal-devportal configure-sso -f configFile