UI Edge dan API pengelolaan Edge beroperasi dengan membuat permintaan ke Server Pengelolaan Edge, saat Server Pengelolaan mendukung jenis autentikasi berikut:

- Autentikasi dasar: Login ke UI Edge atau buat permintaan ke pengelolaan Edge API dengan meneruskan nama pengguna dan sandi Anda.

- OAuth2: Tukar kredensial Edge Basic Auth Anda untuk akses OAuth2 dan token refresh. Melakukan panggilan ke Edge management API dengan meneruskan akses OAuth2 di header Pembawa panggilan API.

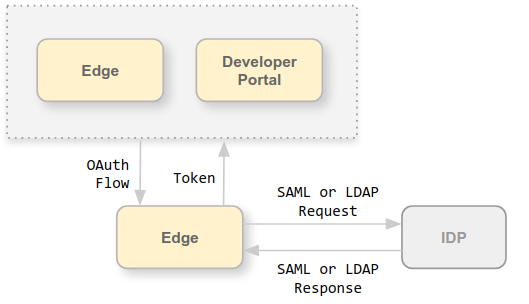

Edge mendukung penggunaan Mengidentifikasi Penyedia (IDP) eksternal berikut untuk autentikasi:

- Security Assertion Markup Language (SAML) 2.0: Buat akses OAuth ini dari pernyataan SAML yang ditampilkan oleh penyedia identitas SAML.

- Lightweight Directory Access Protocol (LDAP): Menggunakan penelusuran dan pengikatan LDAP, atau metode autentikasi binding sederhana untuk menghasilkan token akses OAuth.

IDP SAML dan LDAP mendukung lingkungan single sign-on (SSO). Dengan menggunakan IDP eksternal dengan Edge, Anda dapat mendukung SSO untuk UI dan API Edge selain layanan lain yang dan juga mendukung IDP eksternal Anda.

Petunjuk di bagian ini untuk mengaktifkan dukungan IDP eksternal berbeda dengan Autentikasi eksternal di cara berikut:

- Bagian ini menambahkan dukungan SSO

- Bagian ini ditujukan untuk pengguna UI Edge (bukan UI Klasik)

- Bagian ini hanya didukung pada versi 4.19.06 dan yang lebih baru

Tentang SSO Apigee

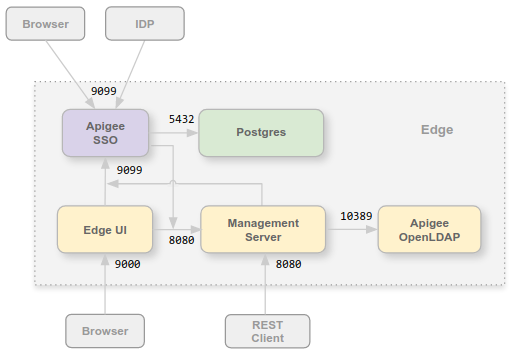

Untuk mendukung SAML atau LDAP di Edge, Anda menginstal apigee-sso, modul SSO Apigee.

Gambar berikut menampilkan SSO Apigee di penginstalan Edge untuk Private Cloud:

Anda dapat menginstal modul SSO Apigee pada node yang sama dengan UI Edge dan Management Server, atau pada {i>node<i}-nya sendiri. Pastikan SSO Apigee memiliki akses ke Server Pengelolaan melalui port 8080.

Port 9099 harus terbuka di node SSO Apigee untuk mendukung akses ke SSO Apigee dari browser, dari SAML atau IDP LDAP eksternal, dan dari UI Management Server dan Edge. Sebagai bagian dari konfigurasi SSO Apigee, Anda dapat menentukan bahwa koneksi eksternal menggunakan HTTP atau HTTPS terenkripsi dan berperforma tinggi karena merupakan protokol biner.

SSO Apigee menggunakan database Postgres yang dapat diakses di port 5432 pada node Postgres. Biasanya Anda bisa menggunakan server Postgres yang sama dengan yang Anda instal dengan Edge, baik sebagai Postgres mandiri atau dua server Postgres yang dikonfigurasi dalam mode master/standby. Jika pemuatan di Postgres Anda tinggi, Anda juga dapat memilih untuk membuat node Postgres terpisah hanya untuk SSO Apigee.

Dukungan ditambahkan untuk OAuth2 ke Edge untuk Private Cloud

Seperti disebutkan di atas, implementasi Edge SAML bergantung pada token akses OAuth2.Oleh karena itu, Dukungan OAuth2 telah ditambahkan ke Edge untuk Private Cloud. Untuk informasi selengkapnya, lihat Pengantar OAuth 2.0.

Tentang SAML

Autentikasi SAML menawarkan beberapa keuntungan. Dengan menggunakan SAML, Anda dapat:

- Kontrol sepenuhnya pengelolaan pengguna. Saat pengguna keluar dari organisasi dan dicabut aksesnya secara terpusat, akses ke Edge secara otomatis ditolak.

- Kontrol cara pengguna mengautentikasi untuk mengakses Edge. Anda dapat memilih autentikasi yang berbeda untuk berbagai organisasi Edge.

- Mengontrol kebijakan autentikasi. Penyedia SAML Anda mungkin mendukung kebijakan autentikasi yang lebih sesuai dengan standar perusahaan Anda.

- Anda dapat memantau login, logout, upaya login yang gagal, dan aktivitas berisiko tinggi di deployment Edge Anda.

Dengan SAML yang diaktifkan, akses ke UI Edge dan API pengelolaan Edge akan menggunakan token akses OAuth2. Token ini dihasilkan oleh modul SSO Apigee yang menerima pernyataan SAML yang ditampilkan oleh IDP Anda.

Setelah dibuat dari pernyataan SAML, token OAuth akan valid selama 30 menit dan akan dimuat ulang token ini berlaku selama 24 jam. Lingkungan pengembangan Anda mungkin mendukung otomatisasi untuk tugas pengembangan, seperti otomatisasi pengujian atau Continuous Integration/Continuous Deployment (CI/CD), yang memerlukan token dengan durasi yang lebih lama. Lihat Menggunakan SAML dengan tugas otomatis untuk mendapatkan informasi tentang membuat token khusus untuk tugas otomatis.

Tentang LDAP

{i>Lightweight Directory Access Protocol (LDAP)<i} adalah aplikasi standar industri yang terbuka protokol untuk mengakses dan memelihara layanan informasi direktori terdistribusi. Direktori dapat menyediakan satu set catatan yang terorganisir, seringkali dengan struktur hierarki, seperti direktori email perusahaan.

Autentikasi LDAP dalam SSO Apigee menggunakan modul LDAP Spring Security. Hasilnya, metode autentikasi dan opsi konfigurasi untuk dukungan LDAP SSO Apigee secara langsung berkorelasi dengan yang ditemukan di LDAP Spring Security.

LDAP dengan Edge untuk Private Cloud mendukung metode autentikasi berikut terhadap Server yang kompatibel dengan LDAP:

- Penelusuran dan Pengikatan (binding tidak langsung)

- Binding Sederhana (binding langsung)

SSO Apigee mencoba mengambil alamat email pengguna dan memperbarui data pengguna internalnya agar ada alamat email saat ini yang tercatat karena Edge menggunakan email ini untuk otorisasi tujuan.

UI Edge dan URL API

URL yang Anda gunakan untuk mengakses UI Edge dan Edge management API sama dengan yang digunakan sebelumnya Anda telah mengaktifkan SAML atau LDAP. Untuk UI Edge:

http://edge_UI_IP_DNS:9000 https://edge_UI_IP_DNS:9000

Dengan edge_UI_IP_DNS adalah alamat IP atau nama DNS mesin yang menghosting UI Edge. Sebagai bagian dari konfigurasi UI Edge, Anda dapat menentukan bahwa koneksi menggunakan HTTP atau protokol HTTPS terenkripsi.

Untuk API pengelolaan Edge:

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

Dengan ms_IP_DNS adalah alamat IP atau nama DNS Management Server. Sebagai bagian dari konfigurasi API, Anda bisa menetapkan bahwa koneksi menggunakan HTTP atau protokol HTTPS terenkripsi.

Mengonfigurasi TLS di SSO Apigee

Secara default, koneksi ke SSO Apigee menggunakan HTTP melalui port 9099 pada hosting node

apigee-sso, modul SSO Apigee. Dibangun di dalam apigee-sso adalah Tomcat

yang menangani permintaan HTTP dan HTTPS.

SSO dan Tomcat Apigee mendukung tiga mode koneksi:

- DEFAULT: Konfigurasi default mendukung permintaan HTTP pada port 9099.

- SSL_TERMINATION: Mengaktifkan akses TLS ke SSO Apigee pada port pilihan. Anda harus menentukan kunci TLS dan sertifikat untuk mode ini.

- SSL_PROXY: Mengonfigurasi SSO Apigee dalam mode proxy, yang berarti Anda telah menginstal

load balancer di depan

apigee-ssodan menghentikan TLS pada beban dengan load balancer Jaringan Passthrough Eksternal Regional. Anda dapat menentukan port yang digunakan padaapigee-ssountuk permintaan dari beban dengan load balancer Jaringan Passthrough Eksternal Regional.

Mengaktifkan dukungan IDP eksternal untuk portal

Setelah mengaktifkan dukungan IDP eksternal untuk Edge, Anda dapat mengaktifkannya secara opsional untuk portal Layanan Developer Apigee (atau portal). Portal ini mendukung autentikasi SAML dan LDAP saat membuat permintaan ke Edge. Perhatikan bahwa ini adalah berbeda dari otentikasi SAML dan LDAP untuk {i>login<i} pengembang ke portal. Anda mengonfigurasi eksternal Autentikasi IDP untuk login developer secara terpisah. Lihat Konfigurasikan portal untuk menggunakan IDP untuk mengetahui informasi selengkapnya.

Sebagai bagian dari mengonfigurasi portal, Anda harus menentukan URL SSO Apigee yang Anda instal dengan Edge: