Anda sedang melihat dokumentasi Apigee Edge.

Buka dokumentasi

Apigee X. info

Topik ini membahas kontrol akses berbasis peran untuk organisasi Apigee Edge dan menjelaskan cara membuat peran serta menetapkan pengguna ke peran tersebut. Anda harus menjadi administrator organisasi untuk melakukan tugas-tugas yang dijelaskan di sini.

Video: Tonton video singkat untuk mempelajari tentang Apigee Edge bawaan dan kustom peran.

Apa yang dimaksud dengan peran?

Peran pada dasarnya adalah set izin berbasis CRUD. CRUD berarti "create, read, update, delete". Misalnya, seorang pengguna mungkin diberi peran yang mengizinkannya untuk membaca atau "mendapatkan" detail tentang entitas yang dilindungi, tetapi tidak memiliki izin untuk memperbarui atau menghapusnya. Administrator organisasi adalah peran tingkat tertinggi, dan memiliki izin untuk melakukan operasi apa pun pada entitas yang dilindungi, yang mencakup:

- Proxy API

- Sesi perekaman aktivitas

- Produk API

- Aplikasi developer

- Developer

- Lingkungan (Sesi dan deployment alat Trace)

- Laporan kustom (Analytics)

Memulai

Anda harus menjadi administrator organisasi Apigee Edge untuk membuat pengguna dan menetapkan peran. Hanya administrator organisasi dapat melihat dan menggunakan item menu untuk mengelola pengguna dan peran. Lihat juga Mengelola pengguna organisasi.

Yang perlu Anda ketahui tentang peran pengguna

Di Apigee Edge, peran pengguna membentuk dasar akses berbasis peran, artinya Anda dapat mengontrol fungsi apa yang dapat diakses seseorang dengan menetapkan satu atau beberapa peran kepadanya. Berikut beberapa hal yang perlu Anda ketahui tentang peran:

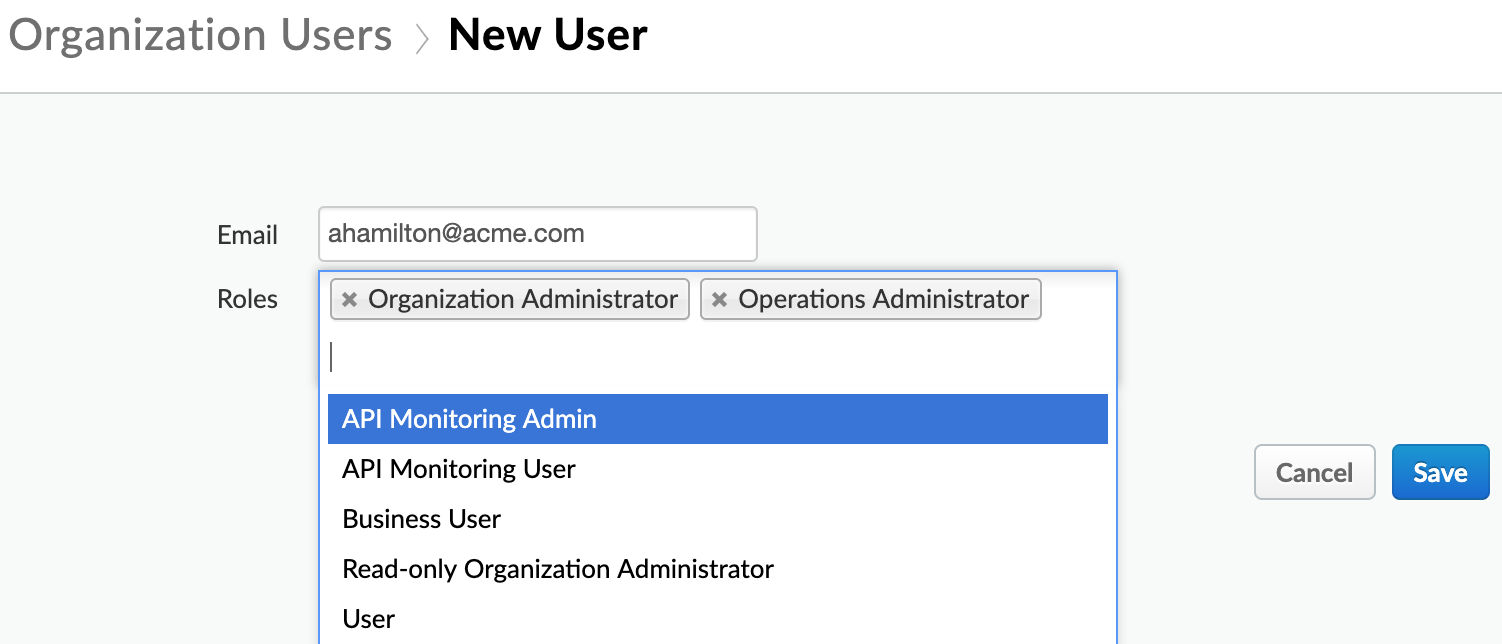

- Saat Anda membuat akun Apigee Edge sendiri, peran Anda ditetapkan secara otomatis ke administrator organisasi di organisasi Anda. Jika menambahkan pengguna ke organisasi, Anda menetapkan peran pengguna (atau peran) pada saat menambahkannya.

- Saat administrator organisasi menambahkan Anda ke organisasi, peran (atau beberapa peran) Anda akan ditentukan oleh administrator. Administrator organisasi nantinya dapat mengubah peran Anda jika diperlukan. Lihat Menetapkan peran kepada pengguna di bawah.

- Pengguna dapat diberi lebih dari satu peran. Jika pengguna memiliki beberapa peran yang ditetapkan, izin akses yang lebih besar akan diprioritaskan. Misalnya, jika satu peran tidak mengizinkan pengguna membuat Proxy API, tetapi peran lainnya memilikinya, pengguna dapat membuat proxy API. Secara umum, bukanlah kasus penggunaan umum untuk menetapkan beberapa peran kepada pengguna. Lihat Menetapkan peran kepada pengguna di bawah.

- Secara default, semua pengguna yang terkait dengan organisasi dapat melihat detail tentang pengguna organisasi, seperti alamat email, nama depan, dan nama belakang.

Penting untuk memahami bahwa peran pengguna spesifik untuk organisasi di mana mereka yang ditugaskan. Pengguna Apigee Edge dapat tergabung dalam beberapa organisasi, tetapi perannya berbeda organisasi tertentu. Misalnya, seorang pengguna dapat memiliki peran administrator organisasi di satu organisasi dan hanya peran pengguna di organisasi lainnya.

Menetapkan peran kepada pengguna

Anda dapat menambahkan satu atau beberapa peran kepada pengguna saat menambahkan pengguna baru atau mengedit pengguna yang ada. Detail tentang setiap peran dijelaskan dalam Peran default izin akses.

Menetapkan peran kepada pengguna dengan Edge API

Anda dapat menggunakan Edge API untuk menetapkan pengguna ke suatu peran. Contoh berikut menggunakan metode Add a user to a role API untuk menambahkan pengguna ke peran Administrator Operasi:

curl https://api.enterprise.apigee.com/v1/o/org_name/userroles/opsadmin/users \

-X POST \

-H "Content-Type:application/x-www-form-urlencoded" \

-d 'id=jdoe@example.com'

-u orgAdminEmail:pwordDengan org_name adalah nama organisasi Anda.

Izin peran default

Apigee Edge menyediakan serangkaian peran default, siap pakai. Untuk mengetahui informasi selengkapnya, lihat Peran bawaan Edge.

Jika Anda adalah admin organisasi

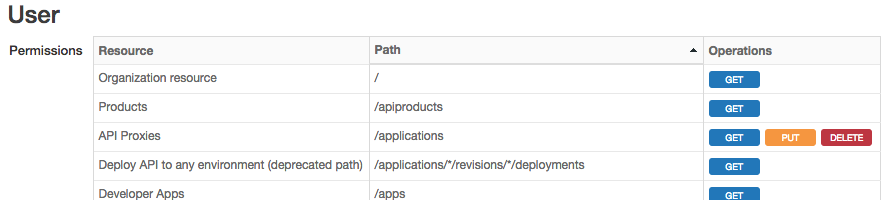

Admin organisasi dapat melihat seluruh daftar izin untuk setiap jenis pengguna. Cukup buka Admin > Peran Organisasi. Saat mengklik peran, Anda akan diarahkan ke tabel yang terlihat seperti ini:

Tabel ini menunjukkan tingkat perlindungan untuk resource. Dalam konteks ini, resource mengacu pada "entity" yang dapat berinteraksi dengan pengguna melalui UI pengelolaan Edge dan API.

- Kolom pertama mencantumkan nama umum resource yang berinteraksi dengan pengguna kami. Ini juga mencakup beberapa hal lain seperti Proxy API, Produk, Deployment, dll. Ini mencerminkan nama hal-hal seperti yang Anda lihat di UI pengelolaan.

- Kolom kedua mencantumkan jalur yang digunakan untuk mengakses resource melalui Google Cloud Management API.

- Kolom ketiga mencantumkan operasi yang dapat dilakukan peran pada setiap resource dan jalur. Operasinya adalah GET, PUT, dan DELETE. Di UI, operasi yang sama disebut sebagai {i>View<i}, {i>Edit<i}, dan {i>Delete<i}. Perlu diingat bahwa UI dan API menggunakan istilah yang berbeda untuk operasi ini.

Jika Anda bukan administrator organisasi

Anda tidak diizinkan untuk menambahkan atau mengubah peran pengguna atau melihat properti peran di UI. Lihat Peran bawaan Edge untuk informasi tentang izin akses yang diberikan ke setiap peran.

Operasi peran

Anda dapat menetapkan peran melalui Management API atau melalui UI pengelolaan. Apa pun yang Anda lakukan, Anda akan menggunakan izin CRUD, meskipun API dan UI menggunakan terminologi yang sedikit berbeda.

Management API Edge memungkinkan operasi CRUD berikut:

GET:Memungkinkan pengguna melihat daftar resource yang dilindungi atau melihatnya resource RBAC singletonPUT:Memungkinkan pengguna membuat atau memperbarui resource yang dilindungi (mencakup metode HTTPPUTdanPOST)DELETE:Memungkinkan pengguna menghapus instance yang dilindungi resource Anda

UI pengelolaan Edge merujuk pada operasi CRUD yang sama, tetapi dengan susunan kata yang berbeda:

- Lihat: Memungkinkan pengguna melihat resource yang dilindungi. Biasanya, Anda dapat melihat sumber daya satu per satu, atau melihat daftar sumber daya.

- Edit: Memungkinkan pengguna memperbarui resource yang dilindungi.

- Create: Memungkinkan pengguna membuat resource yang dilindungi.

- Hapus: Memungkinkan pengguna menghapus instance yang dilindungi resource Anda

Membuat peran khusus

Peran khusus memungkinkan Anda menerapkan izin terperinci ke entitas Apigee Edge ini seperti API proxy, produk, aplikasi developer, developer, dan laporan kustom.

Anda dapat membuat dan mengonfigurasi peran khusus melalui UI atau menggunakan API. Lihat Membuat peran kustom di UI dan Membuat peran dengan API.