פורטל שירותי המפתחים של Apigee (או פשוט הפורטל) משמש כלקוח של Apigee Edge. כלומר, הפורטל פועלות כמערכת עצמאית, במקום זאת, רוב המידע שמשמש את הפורטל מאוחסנים ב-Edge. במקרה הצורך, הפורטל שולח בקשה לאחזור מידע מ-Edge או כדי לשלוח מידע אל Edge.

הפורטל תמיד משויך לארגון אחד ב-Edge. כשמגדירים את אפשר לציין את פרטי הכניסה הבסיסיים לאימות (שם משתמש וסיסמה) עבור בארגון שבו הפורטל משתמש כדי לתקשר עם Edge.

אם בוחרים להפעיל IDP חיצוני, כמו SAML או LDAP לאימות Edge, ואז להגדיר את הפורטל להשתמש לבצע אימות זה במהלך שליחת בקשות ל-Edge. הגדרת הפורטל לשימוש ב-IdP חיצוני יוצרת באופן אוטומטי חשבון משתמש חדש במחשב בארגון Edge, שאותו משמש לשליחת בקשות ל-Edge. מידע נוסף על משתמשי מכונות זמין בכתובת אוטומציה של משימות לספקי IdP חיצוניים

כדי לקבל תמיכה של IdP חיצוני בפורטל, צריך קודם להתקין ולהגדיר את מודול Apigee SSO בצומת של שרת ניהול הקצה. התהליך הכללי להפעלת חשבון חיצוני ה-IdP לפורטל הוא:

- התקנת מודול ה-SSO של Apigee, כפי שמתואר ב התקנת SSO של Apigee לזמינות גבוהה.

- מתקינים את הפורטל ומוודאים שההתקנה עובדת כמו שצריך. צפייה התקנת הפורטל.

- הגדרת SAML או LDAP בפורטל, כפי שמתואר בקטע הזה.

- (אופציונלי) השבתת האימות הבסיסי ב-Edge, כפי שמתואר ב משביתים את האימות הבסיסי ב-Edge.

יצירת משתמש במחשב עבור הפורטל

כאשר IdP חיצוני מופעל, Edge תומך ביצירה אוטומטית של אסימון OAuth2 באמצעות שימוש במשתמשים במכונה. משתמש במחשב יכול לקבל אסימוני OAuth2 בלי לציין קוד סיסמה. כלומר, אפשר לבצע אוטומציה לחלוטין של תהליך הקבלה והרענון של OAuth2 לאסימונים אישיים.

תהליך התצורה של ה-IdP לפורטל יוצר באופן אוטומטי משתמש במכונה לארגון שמשויך לפורטל. לאחר מכן הפורטל משתמש בחשבון המשתמש במחשב הזה כדי מתחברים ל-Edge. למידע נוסף על משתמשי מכונות, ראו אוטומציה משימות ל-IdPs חיצוניים.

מידע על אימות למפתח של פורטל חשבונות

כשמגדירים בפורטל שימוש ב-IdP חיצוני, צריך לאפשר לפורטל להשתמש ב-SAML או LDAP לאימות עם Edge, כדי שהפורטל יוכל לשלוח בקשות ל-Edge. אבל הפורטל תומך גם בסוג של משתמש בשם מפתחים.

המפתחים הם חלק מקהילת המשתמשים שבונים אפליקציות בעזרת ממשקי ה-API שלכם. מפתחי אפליקציות להשתמש בפורטל כדי ללמוד על ממשקי ה-API שלכם, לרשום אפליקציות שמשתמשות בממשקי ה-API, לקיים אינטראקציה לקהילת המפתחים, ולהציג מידע סטטיסטי על השימוש שלהם באפליקציות במרכז הבקרה.

כשמפתח מתחבר לפורטל, הוא הפורטל שאחראי על אימות המפתח ולאכיפה של הרשאות מבוססות-תפקידים. הפורטל ממשיך להשתמש באימות בסיסי עם מפתחים גם אחרי שמפעילים אימות IdP בין ומ-Edge. למידע נוסף, ראו תקשורת בין הפורטל ל-Edge.

אפשר גם להגדיר את הפורטל לשימוש ב-SAML או ב-LDAP לאימות מפתחים. עבור דוגמה להפעלת SAML באמצעות מודולים של Drupal של צד שלישי: שילוב SSO דרך SAML עם פורטל המפתחים.

קובץ תצורה של IDP לפורטל

כדי להגדיר IdP חיצוני לפורטל, צריך ליצור קובץ תצורה שמגדיר הגדרות הפורטל.

בדוגמה הבאה מוצג קובץ תצורה של פורטל עם תמיכה ב-IdP:

# IP address of Edge Management Server and the node on which the Apigee SSO module is installed. IP1=22.222.22.222 # URL of Edge management API. MGMT_URL=http://$IP1:8080/v1 # Organization associated with the portal. EDGE_ORG=myorg # Information about the Apigee SSO module (apigee-sso). # Externally accessible IP or DNS of apigee-sso. SSO_PUBLIC_URL_HOSTNAME=$IP1 SSO_PUBLIC_URL_PORT=9099 # Default is http. Set to https if you enabled TLS on apigee-sso. SSO_PUBLIC_URL_SCHEME=http # SSO admin credentials as set when you installed apigee-sso. SSO_ADMIN_NAME=ssoadmin SSO_ADMIN_SECRET=Secret123 # Enables or disables external IDP support. # Default is "n", which disables external IDP support. # Change it to "y" to enable external IDs support. DEVPORTAL_SSO_ENABLED=y # The name of the OAuth2 client used to connect to apigee-sso. # The default client name is portalcli. PORTALCLI_SSO_CLIENT_NAME=portalcli # OAuth client password using uppercase, lowercase, number, and special characters. PORTALCLI_SSO_CLIENT_SECRET=Abcdefg@1 # Email address and user info for the machine user created in the Edge org specified # above by EDGE_ORG. # This account is used by the portal to make requests to Edge. # Add this email as an org admin before configuring the portal to use an external IDP. DEVPORTAL_ADMIN_EMAIL=DevPortal_SAML@google.com DEVPORTAL_ADMIN_FIRSTNAME=DevPortal DEVPORTAL_ADMIN_LASTNAME=SAMLAdmin DEVPORTAL_ADMIN_PWD=Abcdefg@1 # If set, the existing portal OAuth client is deleted and a new one is created. # The default value is "n". # Set to "y" when you configure the external IDP and change the value of # any of the PORTALCLI_* properties. PORTALCLI_SSO_CLIENT_OVERWRITE=y

כדי להפעיל תמיכה ב-IdP חיצוני בפורטל:

- בממשק המשתמש של Edge, מוסיפים את משתמש המכונה שצוין על ידי

DEVPORTAL_ADMIN_EMAILארגון שמשויך לפורטל בתור אדמין ארגוני. - כדי להגדיר את ה-IdP החיצוני בפורטל, מריצים את הפקודה הבאה:

/opt/apigee/apigee-service/bin/apigee-service apigee-drupal-devportal configure-sso -f configFile

כאשר configFile הוא קובץ התצורה שמתואר למעלה.

- להתחבר לפורטל בתור אדמין של הפורטל.

- בתפריט של Drupal, בוחרים באפשרות Configuration > (הגדרה) > Dev Portal. הפורטל

יופיע מסך ההגדרה, כולל הגדרות ה-IdP החיצוני:

שימו לב לנקודות הבאות:

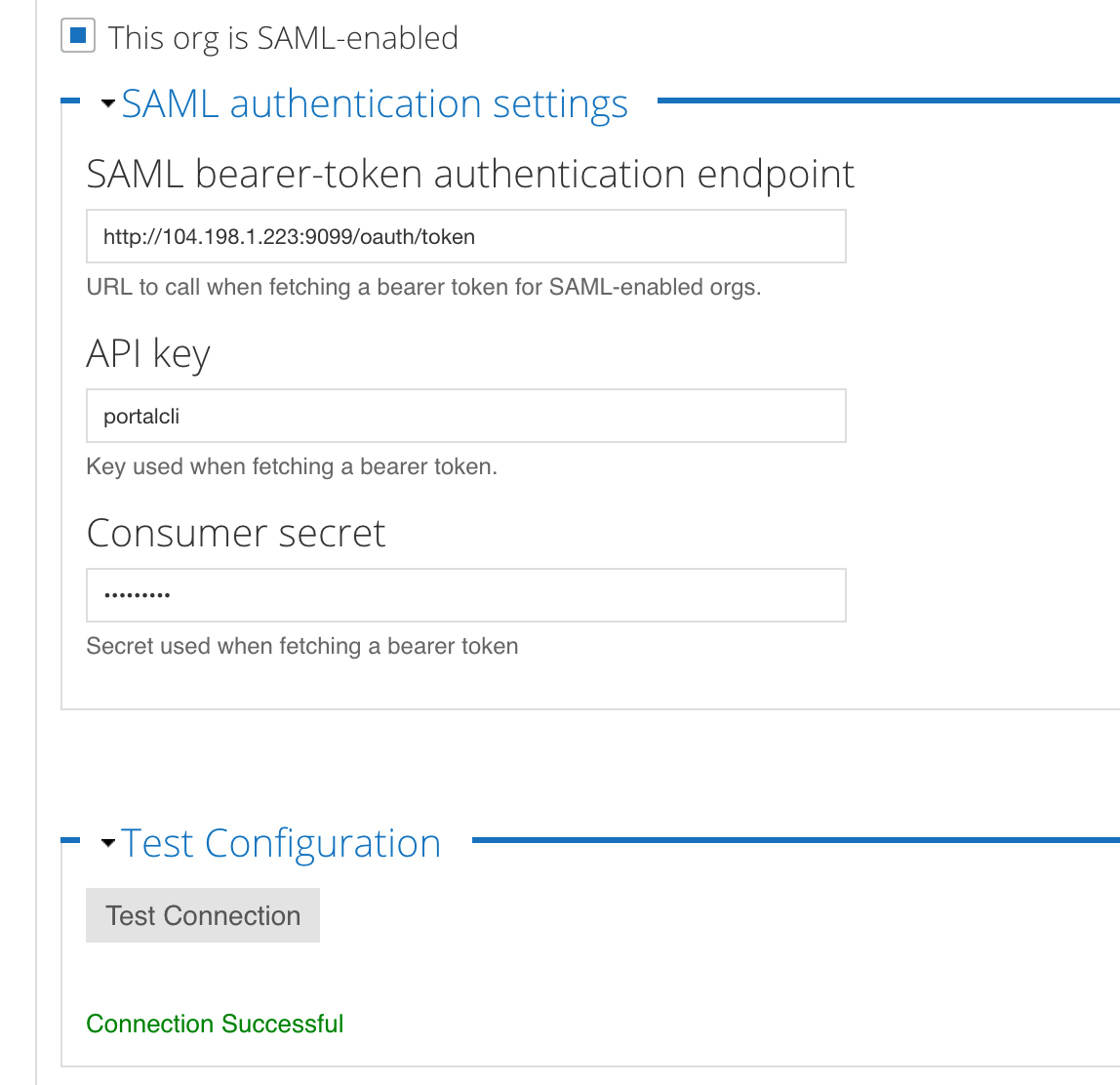

- התיבה של הארגון הזה תומך ב-SAML מסומנת

- מילאת את נקודת הקצה של מודול ה-SSO של Apigee

- השדות API key ו-Consumer secret של השדות של לקוח OAuth בפורטל ה-OAuth מולאו

- ההודעה החיבור בוצע בהצלחה מופיעה מתחת לקטע בדיקה לחצן התחברות.

- לוחצים על הלחצן בדיקת החיבור כדי לבדוק מחדש את החיבור ב בכל שלב.

כדי לשנות את הערכים האלה מאוחר יותר, צריך לעדכן את קובץ התצורה ולהפעיל את התהליך הזה שוב.

השבתת IdP חיצוני בפורטל

אם תבחרו להשבית את ה-IdP החיצוני שלכם לתקשורת בין הפורטל ל-Edge, לא תהיה יותר אפשרות לשלוח בקשות ל-Edge. המפתחים יכולים להתחבר פורטל, אבל לא ניתן יהיה להציג את המוצר או ליצור אפליקציות.

כדי להשבית אימות IDP חיצוני בפורטל:

- פותחים את קובץ התצורה שבו השתמשתם קודם כדי להפעיל את ה-IdP החיצוני.

- מגדירים את ערך המאפיין

DEVPORTAL_SSO_ENABLEDל-n, אפשר לראות את הדוגמה הבאה:DEVPORTAL_SSO_ENABLED=n

- מגדירים את הפורטל באמצעות הרצת הפקודה הבאה:

/opt/apigee/apigee-service/bin/apigee-service apigee-drupal-devportal configure-sso -f configFile