Спецификация SAML определяет три сущности:

- Руководитель (пользователь Edge UI)

- Поставщик услуг (Apigee SSO)

- Поставщик удостоверений (возвращает утверждение SAML)

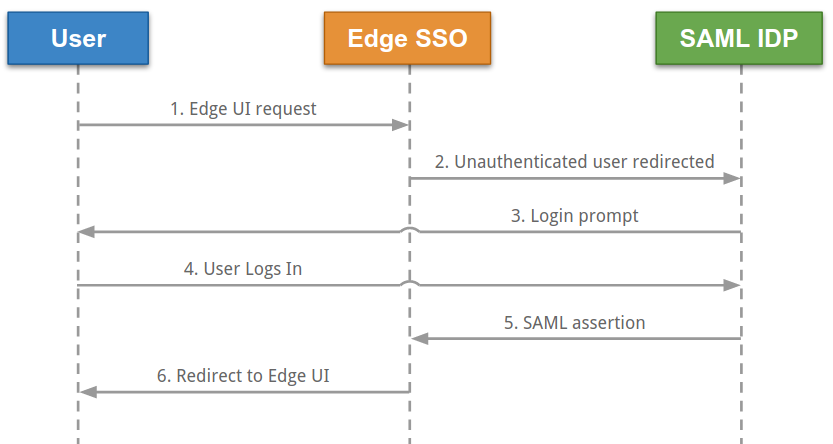

Когда SAML включен, принципал (пользователь Edge UI) запрашивает доступ к поставщику услуг (Apigee SSO). Apigee SSO (в роли поставщика услуг SAML) затем запрашивает и получает подтверждение личности от SAML IDP и использует это утверждение для создания токена OAuth2, необходимого для доступа к пользовательскому интерфейсу Edge. Затем пользователь перенаправляется в пользовательский интерфейс Edge.

Этот процесс показан ниже:

На этой диаграмме:

- Пользователь пытается получить доступ к пользовательскому интерфейсу Edge, отправляя запрос на URL-адрес входа в интерфейс Edge. Например:

https:// edge_ui_IP_DNS :9000 - Неаутентифицированные запросы перенаправляются SAML IDP. Например, «https://idp.customer.com».

- Если пользователь не вошел в систему поставщика удостоверений, ему будет предложено войти в систему.

- Пользователь входит в систему.

- Пользователь аутентифицируется SAML IDP, который генерирует утверждение SAML 2.0 и возвращает его в единый вход Apigee.

- Apigee SSO проверяет утверждение, извлекает из него идентификатор пользователя, генерирует токен аутентификации OAuth 2 для пользовательского интерфейса Edge и перенаправляет пользователя на главную страницу пользовательского интерфейса Edge по адресу:

https://edge_ui_IP_DNS:9000/platform/orgName

Где orgName — это имя организации Edge.

Edge поддерживает множество IDP, включая Okta и службы федерации Microsoft Active Directory (ADFS). Сведения о настройке ADFS для использования с Edge см. в разделе Настройка Edge в качестве проверяющей стороны в ADFS IDP . Информацию об Okta см. в следующем разделе.

Чтобы настроить SAML IDP, Edge требуется адрес электронной почты для идентификации пользователя. Таким образом, поставщик удостоверений должен вернуть адрес электронной почты как часть подтверждения личности.

Кроме того, вам могут потребоваться некоторые или все из следующего:

| Параметр | Описание |

|---|---|

| URL-адрес метаданных | SAML IDP может потребоваться URL-адрес метаданных Apigee SSO. URL-адрес метаданных имеет вид: protocol://apigee_sso_IP_DNS:port/saml/metadata Например: http://apigee_sso_IP_or_DNS:9099/saml/metadata |

| URL-адрес службы обработки утверждений | Может использоваться в качестве URL-адреса перенаправления обратно в Edge после того, как пользователь вводит свои учетные данные IDP, в форме: protocol://apigee_sso_IP_DNS:port/saml/SSO/alias/apigee-saml-login-opdk Например: http://apigee_sso_IP_or_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk |

Единый URL-адрес выхода из системы | Вы можете настроить Apigee SSO для поддержки единого выхода из системы. Дополнительные сведения см. в разделе Настройка единого выхода из пользовательского интерфейса Edge . URL-адрес единого входа Apigee SSO имеет форму: protocol://apigee_SSO_IP_DNS:port/saml/SingleLogout/alias/apigee-saml-login-opdk Например: http://1.2.3.4:9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

Идентификатор объекта SP (или URI аудитории). | Для единого входа Apigee: apigee-saml-login-opdk |

Настройка Окты

Чтобы настроить Окту:

- Войдите в Окту.

- Выберите «Приложения» , а затем выберите свое приложение SAML.

- Выберите вкладку «Назначения» , чтобы добавить в приложение всех пользователей. Эти пользователи смогут войти в пользовательский интерфейс Edge и выполнить вызовы API Edge. Однако сначала необходимо добавить каждого пользователя в организацию Edge и указать роль пользователя. Дополнительную информацию см. в разделе Регистрация новых пользователей Edge .

- Выберите вкладку «Вход» , чтобы получить URL-адрес метаданных поставщика удостоверений. Сохраните этот URL-адрес, поскольку он понадобится вам для настройки Edge.

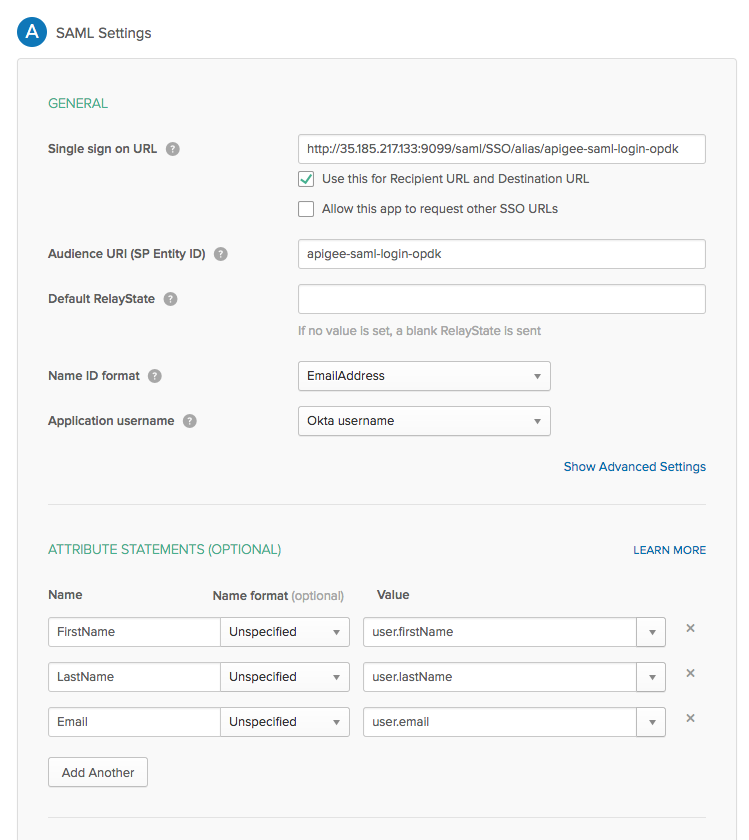

- Выберите вкладку «Общие» , чтобы настроить приложение Okta, как показано в таблице ниже:

Параметр Описание Единый вход по URL Указывает URL-адрес перенаправления обратно в Edge для использования после того, как пользователь вводит свои учетные данные Okta. Этот URL-адрес имеет форму: http://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk

Если вы планируете включить TLS на

apigee-sso:https://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk

Где apigee_sso_IP_DNS — это IP-адрес или DNS-имя узла, на котором размещен

apigee-sso.Обратите внимание, что этот URL-адрес чувствителен к регистру, а система единого входа должна указываться заглавными буквами.

Если у вас есть балансировщик нагрузки перед

apigee-sso, укажите IP-адрес или DNS-имяapigee-sso, указанные в балансировщике нагрузки.Используйте это для URL-адреса получателя и URL-адреса назначения. Установите этот флажок. URI аудитории (идентификатор объекта SP) Установите apigee-saml-login-opdkСостояние реле по умолчанию Можно оставить пустым. Формат идентификатора имени Укажите EmailAddress.Имя пользователя приложения Укажите Okta username.Заявления об атрибутах (необязательно) Укажите FirstName,LastNameиEmail, как показано на рисунке ниже.

После завершения должно появиться диалоговое окно настроек SAML, как показано ниже: