Apigee mTLS 功能可增强 Edge for Private Cloud 集群中各组件之间通信的安全性。它提供了一种行业标准方式来配置和安装服务网格。它支持软件包管理和配置自动化。

架构概览

为了在组件之间提供安全通信,Apigee mTLS 使用服务网格在组件之间建立安全且经过相互身份验证的 TLS 连接。

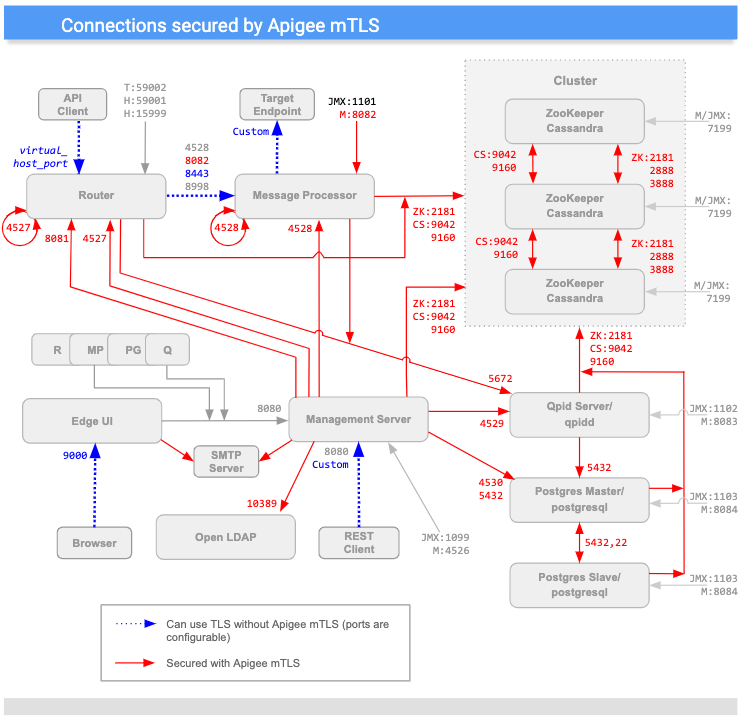

下图显示了 Apigee mTLS 可保护的 Apigee 组件之间的连接 (in red)。图中显示的端口仅为示例;如需了解每个组件可使用的范围列表,请参阅端口使用情况。

(请注意,标有“M”的端口用于管理组件,必须在组件上打开,以便管理服务器访问。)

如上图所示,Apigee mTLS 可为集群中大多数组件之间的连接添加安全性,包括:

| 来源 | 目的地 | |

|---|---|---|

| 管理服务器 | 路由器、MP、QPid、LDAP、Postgres、Zookeeper 和 Cassandra 节点 | |

| 路由器 | 环回;Qpid、Zookeeper 和 Cassandra 节点 | |

| 消息处理器 | 环回;Qpid、Zookeeper 和 Cassandra 节点 | |

| ZooKeeper 和 Cassandra | 其他 Zookeeper 和 Cassandra 节点 | |

| Edge 界面 | SMTP(仅限外部 IDP) | |

| Postgres | 其他 Postgres、Zookeeper 和 Cassandra 节点 |

消息加密/解密

Apigee mTLS 服务网格由在集群中每个 ZooKeeper 节点上运行的 Consul 服务器以及集群中每个节点上的以下 Consul 服务组成:

- 拦截宿主节点上的出站消息的出站代理。此服务会在将出站邮件发送到目的地之前对其进行加密。

- 一个 ingress 代理,用于拦截宿主节点上的入站消息。此服务会在将传入的消息发送到最终目的地之前对其进行解密。

例如,当管理服务器向路由器发送消息时,出站代理服务会拦截该出站消息,对其进行加密,然后将其发送到路由器。当路由器的节点收到消息时,入站流量代理服务会解密该消息,然后将其传递给路由器组件进行处理。

所有这些操作对 Edge 组件都是透明的:它们不知道 Consul 代理服务执行的加密和解密过程。

此外,Apigee mTLS 使用 iptables 实用程序(一种用于管理流量重定向的 Linux 防火墙服务)。

要求

在安装 Apigee mTLS 之前,您的环境必须满足以下要求:

以下各部分详细介绍了这些要求。

拓扑要求

Apigee mTLS 要求环境的拓扑必须至少包含三个 Zookeeper 节点。因此,您只能在使用 5、9、12(多数据中心)或 13 个节点的拓扑上安装 Apigee mTLS。如需了解详情,请参阅安装拓扑。

实用程序/软件包

Apigee mTLS 要求您在开始安装流程之前,在集群中的每台机器(包括管理机器)上安装并启用以下软件包:

| 实用程序/软件包 | 说明 | 安装后是否可以移除? |

|---|---|---|

base64 |

验证安装脚本中的数据。 | |

gnu-bashgnu-sedgnu-grep |

供安装脚本和其他常用工具使用。 | |

iptables |

替换默认防火墙 firewalld。 |

|

iptables-services |

为 iptables 实用程序提供功能。 |

|

lsof |

供安装脚本使用。 | |

nc |

验证 iptables 路由。 |

|

openssl |

在初始启动过程中本地签署证书。 |

在安装过程中,您还需要在管理机器上安装 Consul 软件包,以便生成凭据和加密密钥。

apigee-mtls 软件包用于在集群中的 ZooKeeper 节点上安装和配置 Consul 服务器(包括入站和出站代理)。

用户账号权限

在安装之前,请创建新的用户账号,或确保您有权访问具有提升权限的账号。

在集群中的每个节点上执行 Apigee mTLS 安装的账号必须能够:

- 启动、停止、重启和初始化 Apigee 组件

- 设置防火墙规则

- 创建新的操作系统/系统用户账号

- 使用

systemctl启用、停用、启动、停止和屏蔽服务

管理机器(推荐)

Apigee 建议您在集群中拥有一个节点,您可以在该节点上执行本文档中描述的各种管理任务,包括:

- 安装 HashiCorp Consul 1.6.2。

- 生成并分发证书/密钥对和 Gossip 加密密钥。

- 更新并分发配置文件。

设置管理机器时:

- 确保您拥有对它的 root 访问权限。

- 按照安装 Edge apigee-setup 实用程序中所述,在该机器上下载并安装

apigee-service和apigee-setup实用程序。 - 确保您可以使用

scp/ssh从管理机器访问集群中的所有节点。这是必需的,以便您可以分发配置文件和凭据。

端口使用情况和分配

本部分介绍端口使用情况和端口分配,以支持 Consul 与 Apigee mTLS 的通信。

端口使用情况:所有运行 apigee-mtls 的节点

集群中所有使用 apigee-mtls 服务的节点都必须允许来自 localhost (127.0.0.1) 上服务的连接。这样一来,Consul 代理在处理传入和传出消息时便可与其他服务进行通信。

端口使用情况:Consul 服务器节点(运行 ZooKeeper 的节点)

您必须在 Consul 服务器节点(运行 ZooKeeper 的节点)上打开以下大部分端口,以接受来自集群中所有节点的请求:

| 节点 | Consul 服务器端口 | 说明 | 协议 | 允许外部 mtls-agent * |

|---|---|---|---|---|

| Consul 服务器(ZooKeeper 节点) | 8300 |

连接集群中的所有 Consul 服务器。 | RPC | |

8301 |

处理集群内的成员资格和广播消息。 | UDP/TCP | ||

8302 |

在多数据中心配置中处理成员资格和广播消息的 WAN 端口。 | UDP/TCP | ||

8500 |

处理来自同一节点上进程的与 Consul 服务器 API 的 HTTP 连接。

此端口不用于远程通信或协调,仅在本地主机上监听。 |

HTTP | ||

8502 |

处理来自集群中其他节点的 gRPC+HTTPS 连接,以访问 Consul 服务器 API。 | gRPC+HTTPS | ||

8503 |

处理来自集群中其他节点的 Consul 服务器 API 的 HTTPS 连接。 | HTTPS | ||

8600 |

处理 Consul 服务器的 DNS。 | UDP/TCP | ||

* Apigee 建议您仅允许集群成员(包括跨数据存储区)发送入站请求。您可以使用 iptables 来执行此操作。

|

||||

如上表所示,运行 consul-server 组件(ZooKeeper 节点)的节点必须向运行 apigee-mtls 服务的所有集群成员(即使跨数据中心)开放端口 8301、8302、8502 和 8503。未运行 ZooKeeper 的节点无需打开这些端口。

所有 Consul 节点(包括运行 ZooKeeper 的节点)的端口分配

为了支持 Consul 通信,运行以下 Apigee 组件的节点必须允许外部连接到以下范围内的端口:

| Apigee 组件 | Range | 每个节点所需的端口数 |

|---|---|---|

| Apigee mTLS | 10700 至 10799 | 1 |

| Cassandra | 10100 至 10199 | 2 |

| 消息处理器 | 10500 至 10599 | 2 |

| SymasLDAP | 10200 至 10299 | 1 |

| Postgres | 10300 至 10399 | 3 |

| Qpid | 10400 至 10499 | 2 |

| 路由器 | 10600 至 10699 | 2 |

| ZooKeeper | 10000 至 10099 | 3 |

Consul 以简单的线性方式分配端口。例如,如果您的集群有两个 Postgres 节点,第一个节点使用两个端口,因此 Consul 会为其分配端口 10300 和 10301。第二个节点也使用两个端口,因此 Consol 会为该节点分配 10302 和 10303。这适用于所有组件类型。

如您所见,实际端口数取决于拓扑:如果您的集群有两个 Postgres 节点,则需要打开四个端口(两个节点,每个节点两个端口)。

请注意以下几点:

- Consul 代理无法监听与 Apigee 服务相同的端口。

- Consul 只有一个端口地址空间。Consul 代理端口分配在整个集群(包括数据中心)中必须是唯一的。这意味着,如果主机 A 上的代理 A 监听端口 15000,则主机 B 上的代理 B 不能监听端口 15000。

- 如前所述,所用端口的数量因拓扑而异。

在多数据中心配置中,运行 mTLS 的所有主机还必须打开端口 8302。

您可以自定义 Apigee mTLS 使用的默认端口。如需了解如何执行此操作,请参阅代理端口范围自定义。

限制

Apigee mTLS 具有以下限制:

- 不加密节点间 Cassandra 通信(端口 7000)

- 配置和设置不是幂等的。这意味着,如果您在一个节点上进行了一项更改,则必须在所有节点上进行相同的更改;系统不会在任何其他节点上为您应用该更改。如需了解详情,请参阅更改现有的 apigee-mtls 配置。

术语

本部分使用以下术语:

| 术语 | 定义 |

|---|---|

| 集群 | 构成 Edge for Private Cloud 安装的一组机器。 |

| Consul | Apigee mTLS 使用的服务网格。如需了解 Consul 如何保护您的私有云通信,请参阅 Consul 的安全模型。 |

| mTLS | 双向身份验证的 TLS。 |

| 服务网格 | 叠加网络(或网络中的网络)。 |

| TLS | Transaction Layer Security。一种用于安全通信的行业标准身份验证协议。 |