Przeglądasz dokumentację Apigee Edge.

Przejdź do

Dokumentacja Apigee X. informacje.

Pierwsze kroki

- Jak zainstalować Edge Microgateway?

- Zobacz Instalowanie Edge Microgateway.

- Jak uruchomić Edge Microgateway?

- Zobacz Konfiguruję Edge Microgateway.

- Czy do uruchomienia potrzebuję bazy danych Mikrobrama?

- Interfejsy API obsługiwane przez serwer proxy przez Edge Microgateway mogą wchodzić w interakcję z bazą danych działającą w ramach środowiska docelowego posprzedażna. Jednak Edge Microgateway działa niezależnie od baz danych i danych backendu sklepu.

Operacja

- Co się zmienia w Edge wymagać ponownego uruchomienia Edge Microgateway?

- Edge Microgateway automatycznie sonduje pod kątem zmian wprowadzonych w Apigee Edge, takich jak zmiany w

serwery proxy, usługi lub aplikacje deweloperskie wykrywające mikrobramy

aplikacji. Domyślny interwał sondowania to 600 sekund. możesz jednak zmienić interwał, używając

Ustawienie konfiguracji

config_change_poll_interval. Zobacz Edgemicro. .

- Jeśli nie chcesz czekać na interwał sondowania, użyj

edgemicro reloadaby pobrać najnowsze zmiany. Zobacz Ponownie ładuję klaster microgateway. - Jak odróżnić serwer proxy wdrożony w Edge od serwera proxy w Edge Microgateway?

- Gdy skonfigurujesz Edge Microgateway, zobaczysz listę serwerów proxy znanych z mikrobram, które zostały wdrożone w Apigee

Edge zostanie pobrany do lokalnej konfiguracji Edge Microgateway. Serwery proxy rozpoznające mikrobramę

są nazwane z prefiksem

edgemicro_. - Jakie są dostępne opcje logowania przy użyciu Edge Microgateway?

- Edge Microgateway ma wbudowaną funkcję logowania. Szczegółowe informacje można znaleźć w sekcji Zarządzanie plikami dziennika .

- Możesz też napisać a niestandardowa wtyczka do korzystania z zewnętrznej usługi logowania z Edge Microgateway. Ze względu na sposób Edge Microgateway, nie możesz używać Apigee Edge Zasady logowania wiadomości aby rejestrować wiadomości na potrzeby Edge Microgateway. Zobacz też Artykuł społeczności o wtyczce Logging do Microgateway.

- Czy mogę ponownie używać kombinacji kluczy i obiektów tajnych między instancjami Edge Microgateway?

- Jeśli organizacja i środowisko w instancjach Microgateway są takie same, możesz użyj ponownie pary klucz-wartość wygenerowanej podczas konfiguracji.

- Jak skonfigurować Edge Microgateway, aby uruchamiać ją w środowisku produkcyjnym?

- Możesz ustawić zmienne środowiskowe dla parametrów poleceń uruchamiania, takich jak

EDGEMICRO_KEY,EDGEMICRO_SECRET,EDGEMICRO_ORGiEDGEMICRO_ENV. Dzięki tym (i innym) zmiennym możesz: Edge Microgateway z pojedynczym poleceniemedgemicro start. Zobacz też . Ustawianie zmiennych środowiskowych - Czy mogę używasz niestandardowych atrybutów produktu lub aplikacji dla programistów w Edge Microgateway?

- Nie. Domyślnie Edge Microgateway działa tylko na atrybuty związane z podstawowym routingiem

zabezpieczeń. Aby obejść ten problem, możesz skorzystać z następujących rozwiązań:

-

Dodaj atrybuty niestandardowe do serwera proxy

edgemicro-auth, który Edge Microgateway wdraża w Apigee Edge. Te atrybuty będą dostępne, gdy korzystasz z klucza interfejsu API lub zabezpieczenia tokena OAuth. - Zmodyfikuj wtyczkę OAuth, tak aby działała na tych atrybutach.

-

Dodaj atrybuty niestandardowe do serwera proxy

- Czy istnieje limit rozmiaru nagłówka żądania?

- Jeśli uaktualnisz Node.js do v8.14.0 w nowszej wersji, pamiętaj, że maksymalny rozmiar nagłówka dozwolony w żądaniach został zmniejszony z 80 KB do 8 KB. Nagłówki, które są większe niż 8 KB, powodują błąd HTTP 431. .

- Opcja konfiguracji Node.js dodana w Node.js w wersji 11.6.0 pozwala zmienić domyślną wartość maksymalną

rozmiaru nagłówka. Ten parametr,

--max-http-header-size, pozwala określić maksymalny rozmiar nagłówków HTTP (w bajtach). .

- Aby zmienić domyślną konfigurację, ustaw wartość środowiska

NODE_OPTIONSw wierszu poleceń:NODE_OPTIONS=--max-http-header-size=NUM_BYTES

Na przykład:

NODE_OPTIONS=--max-http-header-size=80000

Jakich interfejsów API do zarządzania używa Edge Microgateway?

Poniższe polecenia Edge Microgateway wywołują interfejsy zarządzania Apigee Edge API w celu wykonania swojej pracy: zgodnie z opisem w sekcji Dokumentacja interfejsu wiersza poleceń dla Edge Microgateway:

edgemicro configureedgemicro upgradeauthedgemicro upgradekvmedgemicro rotatekeyedgemicro cert checkedgemicro cert deleteedgemicro cert install

W sekcjach poniżej znajdziesz listę wywołań interfejsu API zarządzania wykorzystywanych w poszczególnych poleceniach.

Polecenia edgemicro configure i upgradeauth wywołują

tych interfejsów API do zarządzania:

- (wyświetl listę wdrożeń)

GET: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/deployments - (pobieranie informacji o wdrożeniu)

GET: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth - (prześlij zasoby)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=java&name=micro-gateway-products-javacallout-2.0.0.jar - (prześlij zasoby)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=adjust-quota.js - (prześlij zasoby)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=generate-jwk.js - (prześlij zasoby)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=generate-verify-jwt.js - (prześlij zasoby)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=jsrsasign-all-min.js - (prześlij zasoby)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=jwt-initialization.js - (prześlij zasoby)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-jwk-response.js - (prześlij zasoby)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-product-list.js - (prześlij zasoby)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=send-public-key.js - (prześlij zasoby)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-jwt-variables.js - (prześlij zasoby)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-quota-variables.js - (prześlij zasoby)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=set-response.js - (prześlij zasoby)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/resources?type=jsc&name=validate-params.js - (utwórz serwer proxy API)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis?action=import&validate=false&name=edgemicro-auth - (zasady przesyłania)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/policies - (przesyłanie serwerów proxy)

POST: https://api.enterprise.apigee.com/v1/o/[org]/apis/edgemicro-auth/revisions/1/proxies?name=default - (serwer proxy wdrażania)

POST: https://api.enterprise.apigee.com/v1/o/[org]/e/[env]/apis/edgemicro-auth/revisions/1/deployments

Polecenie upgradekvm wywołuje ten interfejs API do zarządzania:

PUT: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

Polecenie rotatekey wywołuje ten interfejs API do zarządzania:

GET: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway/entries/private_key

Polecenie cert check wywołuje ten interfejs API do zarządzania:

GET: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

Polecenie cert delete wywołuje ten interfejs API do zarządzania:

DELETE: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps/microgateway

Polecenie cert install wywołuje ten interfejs API do zarządzania:

POST: https://api.enterprise.apigee.com/v1/organizations/[org]/environments/[env]/keyvaluemaps

Wdrożenie

- Czy mogę wdrożyć Edge Microgateway na tym samym serwerze, na którym działa moja usługa docelowa?

- Tak. Edge Microgateway to lekki proces, który może działać w pobliżu usługi docelowej, w tym na tym samym komputerze.

- Czy jako wdrożenie Edge Microgateway mogę wdrożyć istniejący pakiet serwera proxy Edge?

- Nie. Serwery proxy zgodne z Edge Microgateway mają określone wymagania i nie obsługują wszystkich funkcji zwykłych serwerów proxy Edge. Zobacz część 2. Tworzenie encji w Apigee Edge

- Czy mogę włączyć przełączanie awaryjne między pakietem serwera proxy Edge i wdrożenia Edge Microgateway dla tego samego serwera proxy API?

- Nie. Edge Microgateway nie wie o wdrożeniach serwera proxy interfejsów API innych niż mikrogateway w Apigee Edge.

- Co to jest model wdrożenia wysokiej dostępności dla Edge Microgateway?

- Więcej informacji o uruchamianiu Edge Microgateway z użyciem NGINX jako systemu równoważenia obciążenia znajdziesz w artykule Zarządzanie interfejsami API przy użyciu Apigee Edge Microgateway i NGINX.

- Jakich systemów równoważenia obciążenia mogę używać z Edge Microgateway?

- Edge Microgateway działa z dowolnym systemem równoważenia obciążenia.

- Czy istnieje ograniczenie liczby serwerów proxy Edge Microgateway, które mogę wdrożyć?

- Zapoznaj się z limitami konfiguracji usług określonymi dla przy użyciu zwykłych serwerów proxy Edge. Liczba serwerów proxy rozpoznających mikrobramy, które można wdrożyć w Apigee Edge organizacja i środowisko oraz wywołania za pośrednictwem Edge Microgateway muszą spełniać te same limity.

- Czy mogę Powiąż moje wdrożenie Edge Microgateway z konkretną organizacją i środowiskiem?

- Gdy skonfigurujesz instancję Edge Microgateway, musisz ją powiązać z konkretną Organizacja i środowisko brzegowe.

- Czy mogę powiązać wdrożenie Edge Microgateway z określonym regionem (jeśli korzystam z wielu regionów)?

- Edge Microgateway automatycznie wybiera najlepszy region na potrzeby interakcji z Apigee Edge. Możesz wdrożyć instancje Edge Microgateway w każdym regionie, który chcesz obsługiwać.

Administracja

- Czy muszę być administratorem organizacji, aby skonfigurować i wdrożyć Edge Microgateway?

- Tak. Aby skonfigurować i wdrożyć Edge Microgateway, musisz mieć dane logowania administratora organizacji.

- Czy muszę być administratorem organizacji, aby uruchomić Edge Microgateway?

- Nie. Edge Microgateway to aplikacja

Node.js, która może być uruchamiana przez każdego użytkownika na uruchamianie takich aplikacji na danym komputerze. - Czy każda z mojej organizacji użytkownicy korzystają z Edge Microgateway?

- Nie musisz być użytkownikiem organizacji Apigee Edge, aby wykonywać wywołania interfejsu API za pomocą Edge Mikrobrama. Aby utworzyć lub zmienić Edge Microgateway, musisz mieć uprawnienia na poziomie organizacji serwery proxy, które są wdrożone w Edge.

Wyniki

- Jakie są czynniki wpływające na wydajność podczas korzystania z Edge Microgateway?

- Jeśli korzystasz z Edge Microgateway kolokowanej z aplikacją docelową, upewnij się, że serwer z wystarczającą wydajnością.

- Jakie są sprawdzone metody korzystania z Edge Microgateway na dużą skalę?

- Apigee zaleca uruchamianie wielu instancji Edge Microgateway na różnych serwerach frontowych przez systemy równoważenia obciążenia, takie jak NGINX. Zobacz też Zarządzanie interfejsami API za pomocą Apigee Edge Microgateway i NGINX oraz Skalowanie w poziomie w społeczności Apigee.

- Czym są domyślnie TPS Edge Microgateway i jakie są wymagania sprzętowe wymagane do Instancja Microgateway

- Wymagania sprzętowe i pomiary TPS są trudne do zmierzenia za pomocą Edge Microgateway. To zależy konfiguracji, która obejmuje dostrajanie Edge Microgateway, użycie wtyczek, wtyczki niestandardowe, i inne ustawienia, np. TLS. Apigee zwykle zaleca, aby zorientować się, i przetestowanie skuteczności w konkretnej konfiguracji.

Wdrożenie w chmurze prywatnej

- Ma Edge Mikrogateway działa z Edge dla Private Cloud?

- Tak. Szczegółowe informacje można znaleźć w sekcji Kroki konfiguracji chmury prywatnej Apigee.

Wtyczki

- W jaki sposób limit jest egzekwowany przy użyciu Edge Mikrobrama?

- Opcjonalnie możesz dodać wtyczkę do zarządzania limitami do swojej instancji Edge Microgateway. Więcej informacji: Korzystanie z limitu .

- Jak działa Spike Arrest wymuszone za pomocą Edge Microgateway?

- Możesz opcjonalnie dodać do instancji Edge Microgateway wtyczkę do zatrzymania szczytu. Dla: Więcej informacji: Korzystanie ze wzrostu arrest.

- Są

Są inne sposoby pisania wtyczek do Edge Microgateway niż

Node.js? - Nie. Wtyczki należy napisać w języku:

Node.js. - Co się dzieje, gdy Edge Microgateway nie może przesłać danych Analytics do Edge?

- Edge Microgateway ma bufor w pamięci. Jeśli bufor się zapełni, starsze ładunki zostaną usunięte. aby umożliwić płynne przesyłanie ruchu przez interfejsy API.

- Czy mogę dodawać zasady do Edge Mikrobrama?

- Jeśli dołączasz zwykłe zasady Apigee Edge do mikrogateway

w Apigee Edge, są ignorowane. Edge Microgateway używa wtyczek do udostępniania

funkcje podobne do zasad w Edge, takie jak limit, kontrola nagłych wzrostów, bezpieczeństwo klucza interfejsu API

Zabezpieczenia OAuth2. Możesz też napisać niestandardowe wtyczki. Zobacz

Używaj wtyczek oraz

Opracowywanie wtyczek niestandardowych.

W poniższych postach i na blogach na karcie Społeczność Apigee omawiamy dodatkowe przypadki użycia wtyczki:

Bezpieczeństwo

- Jak chronić zasób

/products? - Omówienie

- Gdy skonfigurujesz Edge Microgateway,

wdrożony serwer proxy interfejsu API o nazwie

edgemicro-authw Apigee Edge dla Twojej organizacji. Ten serwer proxy ujawnia punkt końcowy/products, który zwraca Lista usług API. Jeśli zainstalowano Edge Microgateway 5 października 2018 r. lub wcześniej, Apigee zaleca że podejmujesz działania chroniące ten punkt końcowy, ponieważ odpowiedź zawiera adres e-mail dewelopera, który utworzył i zmodyfikował usługi API w Apigee Twojej organizacji. .

- Punkt końcowy możesz chronić, uaktualniając Edge Microgateway lub konfigurując wzajemne szyfrowanie TLS. Obie opcje opisane poniżej.

- Sprawdź, czy punkt końcowy

/productsjest chroniony -

Jeśli nie masz pewności, czy punkt końcowy

/productsjest chroniony, przejdź do sekcji Sprawdź, czy zasób/productsjest chroniony i wykonaj opisane w nim czynności zanim przejdziesz dalej.Opcja 1. Uaktualnij Edge Microgateway

Jeśli zainstalowano Edge Microgateway 5 października 2018 r. lub wcześniej, Apigee zaleca uaktualnienie do Edge Microgateway. Wykonaj czynności opisane w Uaktualnianie Edge Microgateway, jeśli masz połączenie z internetem.

Jeśli w tej chwili nie możesz przejść na wyższą wersję, przejdź do opcji 2.

Opcja 2. Skonfiguruj wzajemne szyfrowanie TLS

Jeśli nie możesz w tej chwili uaktualnić Edge Microgateway, Apigee zaleca, aby zabezpieczyć komunikacja między Edge Microgateway a serwerem proxy

edgemicro-authz wzajemnymi Protokół TLS (nazywany również dwukierunkowym TLS).- Otwórz plik

$HOME/.edgemicro/org-env-config.yaml. Zobacz Gdzie jest zainstalowana Edge Microgateway, jeśli nie możesz znaleźć tego pliku. - Dodaj następujący blok

tlsOptionsdoorg-env-config.yamlplik, który włącza wzajemne połączenia TLS między Edge Microgateway i Apigee Edge:edge_config: bootstrap: >- https://domain/edgemicro/bootstrap/organization/org/environment/env jwt_public_key: 'https://domain/edgemicro-auth/publicKey' managementUri: 'https://api.enterprise.apigee.com' tlsOptions: agentOptions: requestCert: true cert: 'path/to/cert' key: 'path/to/key'

Na przykład:

tlsOptions: agentOptions: requestCert: true cert: '/Users/jdoe/twowayssl/ssl/client.key' key: '/Users/jdoe/twowayssl/ssl/ca.crt'

Możesz też dołączyć te opcjonalne parametry

agentOptions:ca: określa ścieżkę do urzędu certyfikacji.pfx: uwzględnij, jeśli chcesz użyć pliku p12/pfx zamiast certyfikatu i klucza.passphrase: hasło do pliku pfx.ciphers: określa mechanizmy szyfrowania TLS.

- Sprawdź, czy host wirtualny, na którym wdrożono serwer proxy

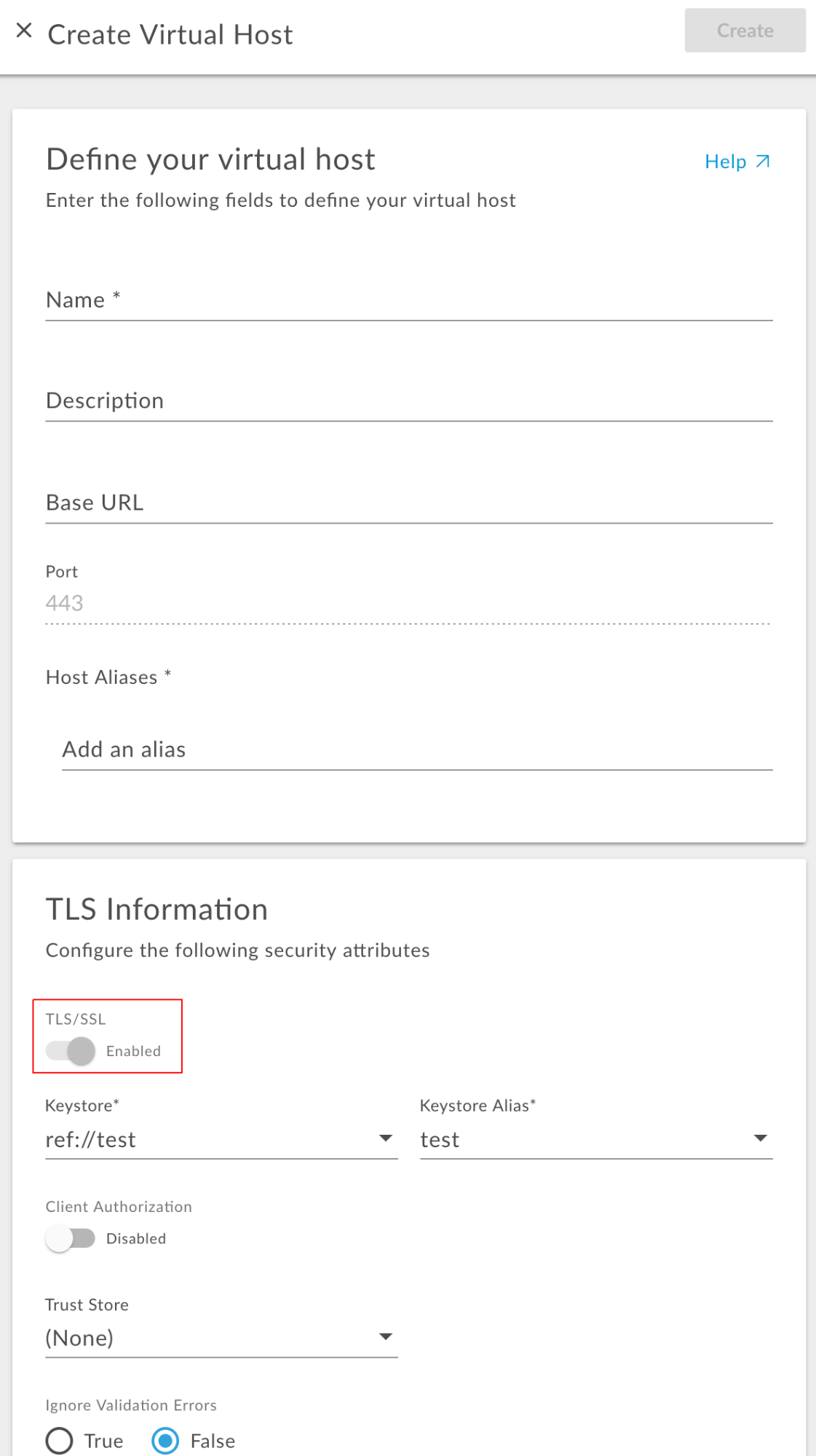

edgemicro-auth, ma włączony wspólny protokół TLS. Aby dowiedzieć się więcej, zobacz Definiowanie hosta wirtualnego na potrzeby dwukierunkowego protokołu TLS. w dokumentacji Apigee Edge.Zrzut ekranu poniżej pokazuje, jak włączyć wzajemne szyfrowanie TLS na hoście wirtualnym w interfejsie Apigee Edge

- Sprawdź serwer proxy interfejsu API

edgemicro-authw interfejsie Edge i upewnij się, że klucz w konfiguracji serwera proxy jest określony prawidłowy host wirtualny. Jeśli na przykład masz utworzoną witrynę z włączonym protokołem TLS host wirtualny o nazwiemutualtls(stronaHTTPProxyConnectionserwera proxy) powinien wyglądać tak:<HTTPProxyConnection> <BasePath>/edgemicro-auth</BasePath> <Properties/> <VirtualHost>mutualtls</VirtualHost> </HTTPProxyConnection>

- Otwórz plik

/products jest chroniony/products

zasób jest chroniony. Pamiętaj, aby wykonać ten test po wykonaniu podanych czynności

(Opcja 1 lub Opcja 2), aby chronić zasób. Możesz to zrobić za pomocą cURL, na przykład:

curl -v https://your_domain/edgemicro-auth/products

/products jest chroniony:

{

"error":"unauthorized",

"error_description": "authentication failed"

}LUB

curl: (35) error:1408F10B:SSL routines:ssl3_get_record:wrong version number

Jeśli widzisz taką odpowiedź, zasób /products nie jest chroniony

i adresy e-mail deweloperów mogą zostać ujawnione:

{ "apiProduct":[ { "apiResources":[ "/", "/**" ], "approvalType":"auto", "attributes":[ ], "createdAt":1537374680948, "createdBy":"jdoe@foo.com", "description":"", "displayName":"mock", "environments":[ "test" ], "lastModifiedAt":1537374680948, "lastModifiedBy":"test@test.com", "name":"mock", "proxies":[ "edgemicro-auth", "edgemicro_mock" ], "quota":"null", "quotaInterval":"null", "quotaTimeUnit":"null", "scopes":[ "" ] } ] }

Apigee zaleca też przetestowanie hosta wirtualnego HTTP:

Na przykład:

curl -v http://your_domain/edgemicro-auth/products

Jeśli wywołanie cURL zwraca listę usług API, możliwe, że adresy e-mail programistów są

nie są narażone na kontakt. Jeśli nie chcesz ujawniać punktu końcowego dla tego hosta wirtualnego bez TLS, usuń go z

edgemicro-auth Konfiguracja HTTPProxyConnection.

Aby chronić zasób, wykonaj jedną z tych czynności:

Obecnie nie możesz odnowić tokena JWT dla danej instancji Edge Microgateway.

Obejście:

Każdy token JWT ma atrybut exp, który określa datę ważności tokena. Aplikacja może

obliczać okres ważności i zażądać nowego tokenu, wywołując interfejs API bezpośrednio

Punkt końcowy tokena edgemicro-auth. Możesz na przykład wywołać interfejs API w ten sposób:

POST https: //{your_org}-{your_env}.apigee.net/edgemicro-auth/token

... z treścią JSON podobną do tej:

{ "client_id": {your_id}, "client_secret": {your_secret},

"grant_type": "client_credentials" }

Zobacz także:

- Bezpieczeństwo API za pomocą tokena OAuth lub klucza interfejsu API w dokumentacji Edge Microgateway.

- Co to jest procesu odnawiania tokenów okaziciela po wygaśnięciu w społeczności Apigee.

Obecnie sprawdzana jest tylko ścieżka bazowa w celu określenia, czy interfejs API jest zatwierdzony dla usług API powiązane z konkretnym tokenem OAuth.

Na przykład:

- Tworzysz serwer proxy z prefiksem

edgemicro_ze ścieżką podstawową i miejscem docelowym. - Dodajesz ten serwer proxy do usługi. Nazwijmy ją

edgemicro-prod1. - Gdy wywołanie interfejsu API jest wykonywane przez Edge Microgateway za pomocą klucza interfejsu API lub protokołu OAuth

Edge Microgateway sprawdzi, czy ścieżka bazowa interfejsu API pasuje do ścieżki

Serwer proxy

edgemicro_*zatwierdzony dla listy produktów zatwierdzonych dla tego klucza lub token.

Zobacz też . Gdy używasz bramy Edgemicro w usługach, których adres URL wymaga białej listy w usługach używanych w zasobach? w społeczności Apigee.

Tylko domyślne protokół SSL Apigee cert jest obecnie obsługiwany. Niestandardowe certyfikaty SSL nie są obecnie obsługiwane.

Obejścia:

Jeśli chcesz użyć niestandardowego certyfikatu SSL (niestandardowego innego niż Apigee), masz do wyboru te opcje:

-

Użyj punktu końcowego

jwt_public_keynieobsługującego protokołu SSL. Modyfikowanie konfiguracji Edge Microgateway aby użyć funkcjihttp://{org}-{env}.apigee.net/edgemicro-auth/publicKey-lub- -

Przed uruchomieniem Edge Microgateway ustaw tę zmienną środowiskową: Eksport

NODE_TLS_REJECT_UNAUTHORIZED ="0"

Zobacz też . Sprawdź błędy instalacji Edge Micro w certyfikacie SSL w społeczności Apigee.

edgemicro-auth, a to

wdrożenie wymaga danych logowania administratora organizacji.Możesz użyć własnego tokena, ale najpierw musisz wyłączyć wbudowaną autoryzację Edge Mikrobrama. Aby to zrobić:

- Otwórz plik konfiguracji Edge Microgateway.

-

Zmień 2 ustawienia OAuth na „true” w ten sposób:

oauth: allowNoAuthorization: true allowInvalidAuthorization: true

edgemicro start -o [org] -e [env] -k [key] -s [secret]Testowanie i debugowanie

- Jak Zapobiegam „otwarciu zbyt wielu plików” podczas testowania obciążenia?

-

W niektórych przypadkach system może rozwiązać zbyt wiele otwartych połączeń dotyczących plików. może to spowodować awarię Edge Micro. Domyślne logowanie wymaga dwóch połączeń HTTP dla transakcji przychodzących i wychodzących za pomocą Microgateway.

Do celów testowych i porównawczych Apigee zaleca ustawienie polecenia ulimit w systemie na nieograniczone:

ulimit -n unlimited. Zobacz też Edge Podczas testowania obciążenia w społeczności Apigee wystąpił błąd mikrogateway. - Wskazówki dotyczące szybkiego przesyłania danych programowanie i debugowanie

-

Jeśli tworzysz wtyczki do Edge Microgateway, możesz zauważyć, że obsługują one jest ograniczony.

Oto kilka wskazówek:

- Aby uruchomić Edge Microgateway, możesz ustawić zmienne środowiskowe EDGEMICRO_KEY i EDGEMICRO_SECRET do pary klucz/tajny klucz wymagany przez polecenie uruchamiania Microgateway. Pozwala to uruchomić Edge Microgateway bez wpisywania klucza/obiektu tajnego w poleceniu . Zobacz też . Ustawianie zmiennych środowiskowych w dokumentacji Edge Microgateway.

-

Uruchom Edge Microgateway w trybie DEBUG, aby zobaczyć dodatkowe dane wyjściowe w terminalu poleceń:

DEBUG=* edgemicro start -o [org] -e [env] -k [key] -s [secret]

Działalność i licencje

- Jaki jest związek między modelami obsługi Apigee-127 i Edge Microgateway?

-

Apigee-127 to projekt oprogramowania typu open source obsługiwany w modelu open source. Ten możesz zgłosić problemy w projekcie GitHub i wysłać żądanie pull, jeśli spróbujesz je rozwiązać. coś. Apigee-127 nie wymaga ani nie obejmuje żadnych umów licencyjnych na oprogramowanie z Apigee.

Edge Microgateway to z kolei usługa dla firm, obsługiwana przez Apigee Klienci Apigee. Oznacza to, że klienci Apigee mogą tworzyć zgłoszenia do zespołu pomocy, prośby o dodanie funkcji raportów przy użyciu obsługi Apigee Edge Google Cloud.