الإصدار 4.19.01 من Edge for Private Cloud

عند تفعيل SAML، يطلب المشرف (مستخدم واجهة مستخدم Edge) الوصول إلى مقدِّم الخدمة (الدخول المُوحَّد (SSO) على الحافة). يطلب بعد ذلك الدخول المُوحَّد (SSO) من Edge ويحصل على تأكيد الهوية من هوية SAML. موفِّر الهوية (idP) ويستخدم هذا التأكيد لإنشاء رمز OAuth2 المميز المطلوب للوصول إلى واجهة مستخدم Edge. بعد ذلك، تتم إعادة توجيه المستخدم إلى واجهة مستخدم Edge.

يدعم Edge العديد من موفِّري الهوية (idP)، بما في ذلك Okta وMicrosoft Active Directory Federation Services. (ADFS). للحصول على معلومات حول ضبط ADFS للاستخدام مع Edge، راجِع ضبط Edge كمجموعة اعتماد في موفِّر الهوية (idP) من ADFS. بالنسبة إلى Okta، راجع القسم التالي.

لضبط موفِّر الهوية (idP) SAML، تتطلب شبكة Edge عنوان بريد إلكتروني لتحديد هوية المستخدم. ولذلك، يجب أن يقوم موفِّر الهوية بإرجاع عنوان بريد إلكتروني كجزء من تأكيد الهوية.

بالإضافة إلى ذلك، قد تحتاج إلى بعض أو كل ما يلي:

| الإعدادات | الوصف |

|---|---|

| عنوان URL للبيانات الوصفية |

قد يتطلب موفِّر الهوية (idP) المستنِد إلى SAML عنوان URL للبيانات الوصفية للدخول المُوحَّد (SSO) على شبكة Edge. يوجد عنوان URL للبيانات الوصفية في النموذج: protocol://apigee_sso_IP_DNS:port/saml/metadata على سبيل المثال: http://apigee_sso_IP_or_DNS:9099/saml/metadata |

| عنوان URL لخدمة مستهلك Assertion |

يمكن استخدامه كعنوان URL لإعادة التوجيه إلى Edge بعد إدخال المستخدم لموفِّر الهوية (idP) بيانات الاعتماد، بالشكل: protocol://apigee_sso_IP_DNS:port/saml/SSO/alias/apigee-saml-login-opdk على سبيل المثال: http://apigee_sso_IP_or_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk |

|

عنوان URL لصفحة تسجيل الخروج الأحادي |

يمكنك ضبط خدمة الدخول المُوحَّد (SSO) في Edge لإتاحة تسجيل الخروج الموحّد. عرض ضبط تسجيل خروج فردي من واجهة مستخدم Edge لمعرفة المزيد. يكون عنوان URL لصفحة تسجيل الخروج الموحّد في Edge على النحو التالي: protocol://apigee_sso_IP_DNS:port/saml/SingleLogout/alias/apigee-saml-login-opdk على سبيل المثال: http://apigee_sso_IP_DNS:9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

|

رقم تعريف كيان مقدِّم الخدمة (أو معرّف الموارد المنتظم (URI) للجمهور) |

بالنسبة إلى الدخول المُوحَّد (SSO) على شبكة Edge: apigee-saml-login-opdk |

تكوين إعدادات Okta

لإعداد Okta:

- سجِّل الدخول إلى Okta.

- اختَر التطبيقات، ثم اختَر تطبيق SAML.

- اختَر علامة التبويب المهام الدراسية لإضافة أي مستخدمين إلى التطبيق. هؤلاء المستخدمين سيتمكنون من تسجيل الدخول إلى واجهة مستخدم Edge وإجراء طلبات البيانات من Edge API. ومع ذلك، يجب عليك أولاً إضافة كل مستخدم إلى مؤسسة Edge وتحديد دور المستخدم. راجع تسجيل مستخدمي Edge الجدد للمزيد.

- اختَر علامة التبويب تسجيل الدخول للحصول على عنوان URL للبيانات الوصفية لموفِّر الهوية. متجر عنوان URL هذا لأنك تحتاجه لإعداد Edge.

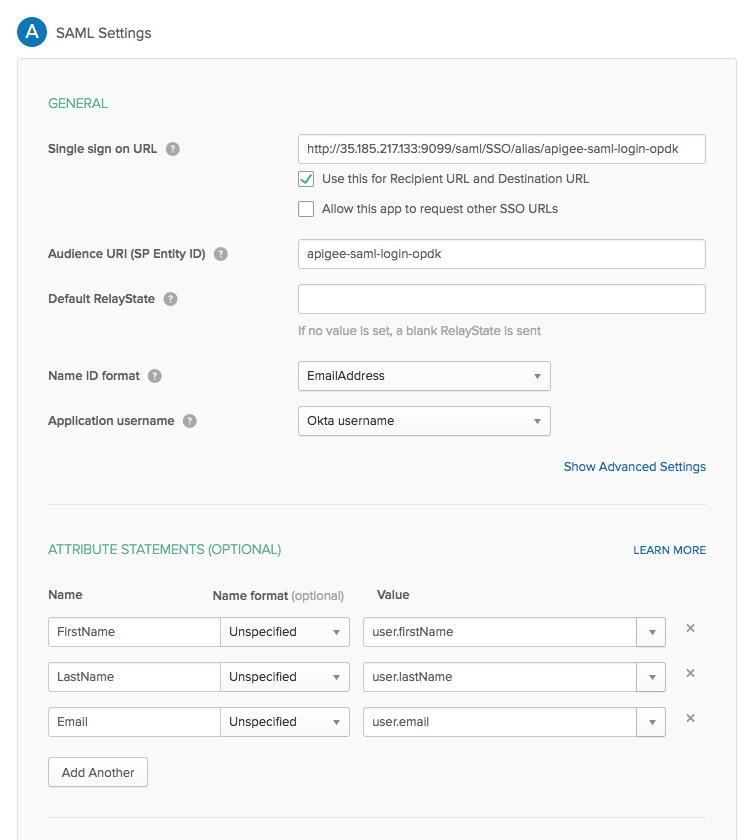

- اختَر علامة التبويب عام لضبط تطبيق Okta، كما هو موضَّح في الجدول أدناه:

| الإعدادات | الوصف |

|---|---|

| عنوان URL للدخول الموحَّد | تُحدِّد عنوان URL لإعادة التوجيه إلى Edge لكي يتم استخدامه بعد أن يُدخل المستخدم كلمة Okta الخاصة به.

بيانات الاعتماد. يظهر عنوان URL هذا بالشكل التالي:

http://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk إذا كنت تخطط لتفعيل بروتوكول أمان طبقة النقل (TLS) على https://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk حيث apigee_sso_IP_DNS هو عنوان IP أو اسم نظام أسماء النطاقات

عقدة تستضيف تجدر الإشارة إلى أنّ عنوان URL هذا حسّاس لحالة الأحرف ويجب أن يظهر SSO بأحرف كبيرة. إذا كان لديك جهاز موازنة حمولة البيانات في واجهة |

| استخدِم هذه السمة مع عنوان URL للمستلِم وعنوان URL المقصود | اضبط مربّع الاختيار هذا. |

| معرّف الموارد المنتظم (URI) للجمهور (رقم تعريف كيان مقدِّم الخدمة) | ضبط الخيار على "apigee-saml-login-opdk" |

| وظيفة RelayState التلقائية | يمكن ترك هذا الحقل فارغًا. |

| تنسيق رقم تعريف الاسم | حدِّد EmailAddress. |

| اسم مستخدم التطبيق | حدِّد Okta username. |

| عبارات السمات (اختيارية) | تحديد FirstName وLastName

Email كما هو موضح في الصورة أدناه. |

من المفترض أن يظهر مربع حوار إعدادات SAML على النحو التالي بعد الانتهاء: