الإصدار 4.19.01 من Edge for Private Cloud

تعمل واجهة مستخدم Edge وEdge management API من خلال تقديم طلبات إلى خادم إدارة Edge، حيث يتيح خادم الإدارة أنواع المصادقة التالية:

- المصادقة الأساسية تسجيل الدخول إلى واجهة مستخدم Edge أو تقديم طلبات إلى إدارة Edge API من خلال إدخال اسم المستخدم وكلمة المرور.

- OAuth2 تبادل بيانات اعتماد مصادقة Edge Basic للوصول إلى OAuth2 الرمز المميز وإعادة التحميل. إجراء اتصالات بواجهة برمجة تطبيقات إدارة Edge من خلال تمرير وصول OAuth2 في عنوان الحامل الخاص بطلب بيانات من واجهة برمجة التطبيقات.

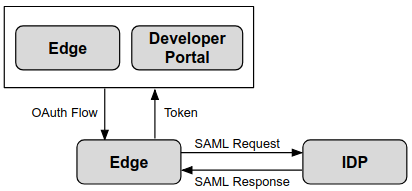

يدعم Edge أيضًا لغة ترميز تأكيد الأمان (SAML) 2.0 كمصادقة. الآلية. عند تفعيل SAML، سيظل الوصول إلى واجهة مستخدم Edge وواجهة برمجة تطبيقات إدارة Edge يستخدمان OAuth2 رموز الدخول. ومع ذلك، يمكنك الآن إنشاء هذه الرموز المميزة من تأكيدات SAML التي تم عرضها بواسطة SAML موفر الهوية.

يتوافق SAML مع بيئة الدخول المُوحَّد (SSO). من خلال استخدام SAML مع Edge، يمكنك إتاحة الدخول المُوحَّد (SSO) لواجهة المستخدم وواجهة برمجة التطبيقات Edge بالإضافة إلى أي خدمات أخرى تقدمها وتدعم أيضًا SAML.

تمت إضافة دعم OAuth2 إلى Edge for Private Cloud.

كما ذكرنا أعلاه، يعتمد تنفيذ Edge لـ SAML على رموز الدخول OAuth2. تمت إضافة دعم OAuth2 إلى Edge for Private Cloud. لمزيد من المعلومات، يُرجى مراجعة مقدّمة عن OAuth 2.0.

مزايا SAML

تقدم مصادقة SAML العديد من المزايا. باستخدام SAML، يمكنك إجراء ما يلي:

- يمكنك التحكّم بشكلٍ كامل في إدارة المستخدمين. عندما يغادر المستخدمون مؤسستك تم إلغاء الإذن بالوصول مركزيًا، يتم منعهم تلقائيًا من الوصول إلى Edge.

- التحكُّم في كيفية مصادقة المستخدمين للوصول إلى Edge يمكنك اختيار طرق مصادقة مختلفة المختلفة لمؤسسات Edge المختلفة.

- التحكم في سياسات المصادقة. قد يوفّر موفِّر SAML سياسات المصادقة التي تتوافق بشكل أكبر مع معايير مؤسستك

- يمكنك مراقبة عمليات تسجيل الدخول، وعمليات تسجيل الخروج، ومحاولات تسجيل الدخول غير الناجحة، والأنشطة عالية الخطورة على نشر Edge.

استخدام SAML مع Edge

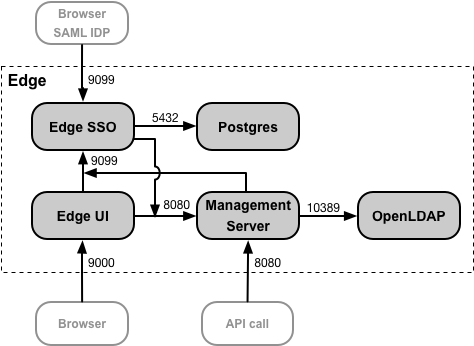

للتوافق مع SAML على Edge، عليك تثبيت apigee-sso، وهي وحدة الدخول المُوحَّد (SSO) على Edge. تشير رسالة الأشكال البيانية

تُظهر الصورة التالية الدخول الموحّد (SSO) إلى Edge في متصفح Edge لتثبيت Private Cloud:

يمكنك تثبيت وحدة الدخول الموحَّد (SSO) على Edge على نفس العقدة مع واجهة مستخدم Edge وخادم الإدارة، أو على الجزء الخاص بها. تأكَّد من إمكانية وصول الدخول المُوحَّد (SSO) في Edge إلى خادم الإدارة عبر المنفذ 8080.

يجب فتح المنفذ 9099 في عقدة خدمة "الدخول المُوحَّد" (SSO) على شبكة Edge لإتاحة الوصول إلى هذه الخدمة من خلال المتصفّح. من موفِّر الهوية (idP) الخارجية المستنِد إلى SAML ومن واجهة المستخدم على خادم الإدارة وEdge. وكجزء من عملية تكوين الدخول الموحَّد (SSO) إلى شبكة Edge، يمكنك تحديد أن الاتصال الخارجي يستخدم HTTP أو بروتوكول HTTPS المشفّر. والبروتوكول.

يستخدم EdgeSSO قاعدة بيانات Postgres يمكن الوصول إليها من خلال المنفذ 5432 على عقدة Postgres. أنت عادةً يمكنه استخدام خادم Postgres نفسه الذي ثبَّته مع Edge، إما خادم Postgres مستقل خادم أو خادمين من خوادم Postgres تمت تهيئتهما في وضع رئيسي/وضع الاستعداد. إذا كان التحميل على Postgres الخادم مرتفع، يمكنك أيضًا اختيار إنشاء عقدة Postgres منفصلة فقط للدخول الموحّد (SSO) على Edge.

عند تفعيل SAML، يتم الوصول إلى واجهة مستخدم Edge وواجهة برمجة تطبيقات إدارة Edge باستخدام رموز الدخول OAuth2. يتم إنشاء هذه الرموز المميزة بواسطة وحدة الدخول الموحّد (SSO) على شبكة Edge التي تقبل تأكيدات SAML التي يتم إرجاعها بواسطة موفِّر الهوية (idP).

بعد إنشاء رمز OAuth من تأكيد SAML، يكون صالحًا لمدة 30 دقيقة وإعادة التحميل يكون الرمز صالحًا لمدة 24 ساعة. قد تدعم بيئة التطوير أتمتة المهام الشائعة مثل اختبار التشغيل الآلي أو التكامل المستمر أو النشر المستمر (CI/CD)، التي تتطلّب رموزًا مميزة ذات مدة أطول. عرض استخدام SAML مع المهام التلقائية للحصول على معلومات عن إنشاء رموز مميزة خاصة للمهام التلقائية.

واجهة مستخدم Edge وعناوين URL لواجهة برمجة التطبيقات

عنوان URL الذي تستخدمه للوصول إلى واجهة مستخدم Edge وواجهة برمجة تطبيقات إدارة Edge هو نفسه المستخدم من قبل قمت بتفعيل SAML. بالنسبة إلى واجهة مستخدم Edge:

http://edge_ui_IP_DNS:9000 https://edge_ui_IP_DNS:9000

حيث edge_ui_IP_DNS هو عنوان IP أو اسم نظام أسماء النطاقات للجهاز لاستضافة واجهة مستخدم Edge. كجزء من تهيئة واجهة مستخدم Edge، يمكنك تحديد أن الاتصال يستخدم HTTP أو بروتوكول HTTPS المشفر.

بالنسبة إلى واجهة برمجة تطبيقات إدارة Edge:

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

حيث ms_IP_DNS هو عنوان IP أو اسم نظام أسماء النطاقات (DNS) للإدارة الخادم. كجزء من تهيئة واجهة برمجة التطبيقات، يمكنك تحديد أن الاتصال يستخدم HTTP أو بروتوكول HTTPS المشفر.

ضبط بروتوكول أمان طبقة النقل (TLS) على خدمة Edge المُوحَّد (SSO)

بشكل تلقائي، يستخدم الاتصال بخدمة الدخول المُوحَّد (SSO) على شبكة Edge HTTP عبر المنفذ 9099 على مضيف العقدة

apigee-sso، وحدة الدخول المُوحَّد (SSO) على Edge تم تضمين رمز Tomcat في "apigee-sso"

مثيل معالجة طلبات HTTP وHTTPS.

توفِّر خدمة الدخول المُوحَّد (SSO) من شبكة Edge وTomcat ثلاثة أوضاع للاتصال:

- تلقائي - تتوافق الإعدادات التلقائية مع طلبات HTTP على المنفذ. 9099.

- SSL_TERMINATION - تم تفعيل وصول "بروتوكول أمان طبقة النقل" (TLS) إلى الدخول المُوحَّد (SSO) في Edge على منفذ خِيَار. يجب تحديد مفتاح بروتوكول أمان طبقة النقل وشهادة لهذا الوضع.

- SSL_PROXY - لضبط الدخول الموحَّد (SSO) إلى Edge في وضع الخادم الوكيل، ما يعني أنك ثبَّت

جهاز موازنة الحمل أمام

apigee-ssoوتم إنهاء بروتوكول أمان طبقة النقل (TLS) عند التحميل موازِن. يمكنك تحديد المنفذ المستخدَم فيapigee-ssoللطلبات من التحميل موازِن.

تفعيل دعم SAML للبوابة

بعد تفعيل دعم SAML لتطبيق Edge، يمكنك اختياريًا تفعيل SAML لبوابة خدمات مطوّري البرامج في Apigee (أو ببساطة، البوابة). تتيح البوابة مصادقة SAML عند تقديم طلبات إلى Edge. لاحظ أن هذا عن مصادقة SAML لتسجيل دخول مطور البرامج إلى البوابة. ضبط SAML والمصادقة لتسجيل دخول المطور بشكل منفصل. عرض تهيئة لاستخدام SAML للتواصل مع Edge من أجل المزيد.

كجزء من ضبط البوابة، عليك تحديد عنوان URL للدخول المُوحَّد (SSO) على Edge الذي ثبّته باستخدام Edge: