SAML の仕様では、次の 3 つのエンティティが定義されています。

- プリンシパル(Edge UI ユーザー)

- サービス プロバイダ(Apigee SSO)

- ID プロバイダ(SAML アサーションを返します)

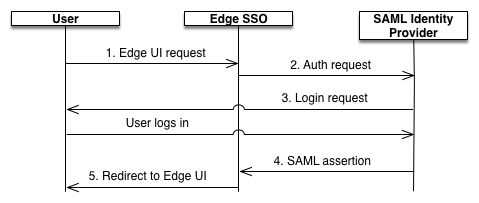

SAML が有効な場合、プリンシパル(Edge UI ユーザー)がサービス プロバイダへのアクセスをリクエストする (Apigee SSO)。その後、Apigee SSO は(SAML サービス プロバイダとしてのロールで) SAML IDP からの ID アサーションを取得し、そのアサーションを使用して OAuth2 アクセスに必要なトークンが含まれています。その後、ユーザーは Edge UI にリダイレクトされます。

このプロセスを以下に示します。

図の説明:

- ユーザーは、Edge のログイン URL にリクエストを送信して Edge UI にアクセスしようとします。

UI です。例:

https://edge_UI_IP_DNS:9000 - 未認証のリクエストは SAML IDP にリダイレクトされます。たとえば https://idp.customer.com

- IDP にログインしていない場合は、ログインするよう求められます。

SAML IDP で認証されます。

SAML IDP は SAML 2.0 アサーションを生成して Apigee SSO モジュールに返します。

- Apigee SSO はアサーションを検証し、アサーションからユーザー ID を抽出して

Edge UI 用の OAuth 2 認証トークンを生成し、ユーザーをメインの Edge UI にリダイレクトします。

(次の URL にアクセスしてください)

https://edge_ui_IP_DNS:9000/platform/orgName

ここで、orgName は Edge 組織の名前です。