SAML の仕様では、次の 3 つのエンティティが定義されています。

- プリンシパル(Edge UI ユーザー)

- サービス プロバイダ(Apigee SSO)

- ID プロバイダ(SAML アサーションを返す)

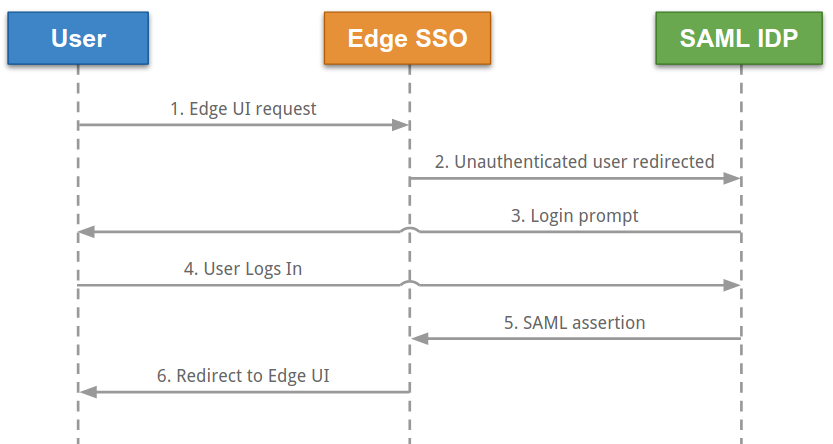

SAML が有効な場合、プリンシパル(Edge UI ユーザー)がサービス プロバイダへのアクセスをリクエストする (Apigee SSO)。その後、Apigee SSO は(SAML サービス プロバイダとしてのロールで) SAML IDP からの ID アサーションを取得し、そのアサーションを使用して OAuth2 トークンを作成します。 アクセスする必要があります。その後、ユーザーは Edge UI にリダイレクトされます。

このプロセスを以下に示します。

図の説明:

- ユーザーは、Edge のログイン URL にリクエストを送信して Edge UI にアクセスしようとします。

UI です。例:

https://edge_ui_IP_DNS:9000 - 未認証のリクエストは SAML IDP にリダイレクトされます。たとえば https://idp.customer.com

- ユーザーが ID プロバイダにログインしていない場合は、 できます。

- ユーザーがログインします。

- ユーザーは SAML IDP によって認証されます。SAML IDP は SAML 2.0 アサーションを生成し、 Apigee SSO に送信されます。

- Apigee SSO はアサーションを検証し、アサーションからユーザー ID を抽出して

Edge UI 用の OAuth 2 認証トークンを生成し、ユーザーをメインの Edge UI にリダイレクトします。

ページ:

https://edge_ui_IP_DNS:9000/platform/orgName

ここで、orgName は Edge 組織の名前です。

Edge は Okta や Microsoft Active Directory フェデレーション サービスなど、多くの IDP をサポート (ADFS)。Edge で使用するための ADFS の構成については、 ADFS IDP の証明書利用者としての Edge。Okta については、次のセクションをご覧ください。

SAML IDP を構成するには、ユーザーを識別するためのメールアドレスが Edge に必要です。したがって、 ID プロバイダは、ID アサーションの一部としてメールアドレスを返す必要があります。

さらに、以下の一部またはすべてが必要になる場合があります。

| 設定 | 説明 |

|---|---|

| メタデータの URL |

SAML IDP では、Apigee SSO のメタデータ URL が必要になる場合があります。メタデータの URL は、 フォーム: protocol://apigee_sso_IP_DNS:port/saml/metadata 例: http://apigee_sso_IP_or_DNS:9099/saml/metadata |

| Assertion Consumer Service URL |

ユーザーが IDP を入力した後、Edge へのリダイレクト URL として使用できる 次の形式になります。 protocol://apigee_sso_IP_DNS:port/saml/SSO/alias/apigee-saml-login-opdk 例: http://apigee_sso_IP_or_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk |

|

シングル ログアウト URL |

シングル ログアウトをサポートするように Apigee SSO を構成できます。詳しくは、 Edge UI からのシングル ログアウトを構成する をご覧ください。Apigee SSO のシングル ログアウト URL の形式は次のとおりです。 protocol://apigee_SSO_IP_DNS:port/saml/SingleLogout/alias/apigee-saml-login-opdk 例: http://1.2.3.4:9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

|

SP エンティティ ID(またはオーディエンス URI) |

Apigee SSO の場合: apigee-saml-login-opdk |

Okta の構成

Okta を構成するには:

- Okta にログインします。

- [Applications] を選択し、SAML アプリケーションを選択します。

- [Assignments] タブを選択して、任意のユーザーをアプリケーションに追加します。これらのユーザーは Edge UI にログインして、Edge API 呼び出しを行うことができます。ただし、事前に ユーザーのロールを指定します。 詳細については、新しい Edge ユーザーを登録するをご覧ください。

- [Sign on] タブを選択して、ID プロバイダのメタデータ URL を取得します。保存 この URL は Edge の構成に必要になるためです。

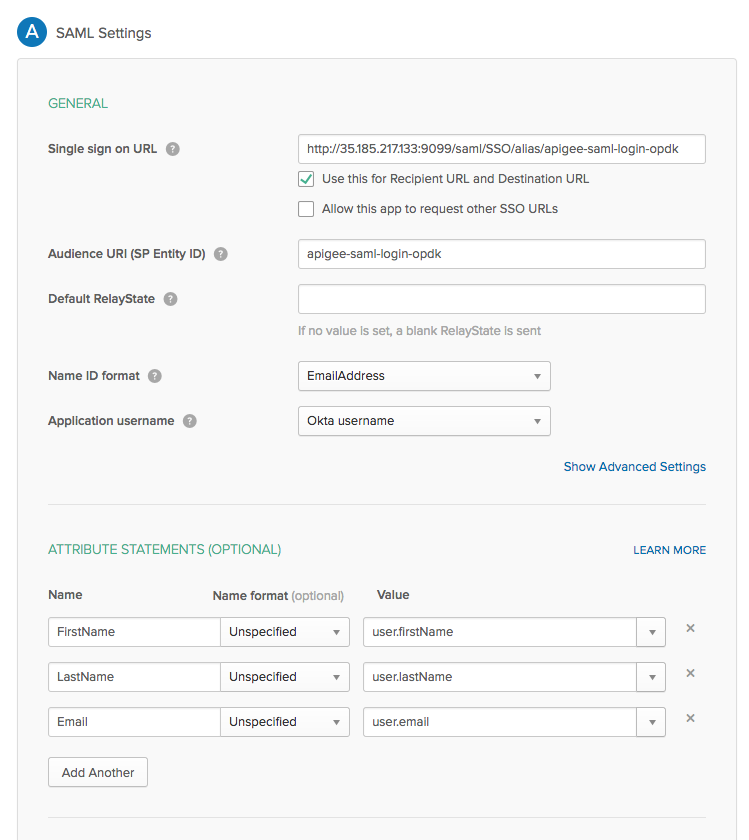

- [General] タブを選択し、次に示すように Okta アプリケーションを構成します。

下表:

設定 説明 シングル サインオン URL ユーザーが Okta を入力した後に使用する Edge へのリダイレクト URL を指定します。 認証情報が必要です。URL の形式は次のとおりです。 http://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk

apigee-ssoで TLS を有効にする場合:https://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk

ここで、apigee_sso_IP_DNS はインスタンスの IP アドレスまたは DNS 名です。

apigee-ssoをホストしているノード。この URL では大文字と小文字が区別され、SSO は大文字で表記する必要があります。

apigee-ssoの前にロードバランサがある場合は、IP を指定します。 参照されるapigee-ssoのアドレスまたは DNS 名 ロードバランサを介してアクセスします受信者の URL とリンク先 URL に使用 このチェックボックスをオンにします。 オーディエンス URI(SP エンティティ ID) apigee-saml-login-opdkに設定デフォルトの RelayState 空白のままで構いません。 名前 ID の形式 EmailAddressを指定します。アプリケーション ユーザー名 Okta usernameを指定します。属性ステートメント(省略可) FirstName、LastName、Emailを使用します。

完了すると、SAML 設定ダイアログ ボックスが次のように表示されます。