Edge UI 和 Edge Management API 的運作方法是向 Edge Management Server 提出要求。 管理伺服器支援下列類型的驗證:

- 基本驗證:登入 Edge UI 或向 Edge 管理提出要求 API,以便傳送您的使用者名稱和密碼。

- OAuth2:使用 Edge 基本驗證憑證來取得 OAuth2 存取權 權杖和重新整理權杖傳遞 OAuth2 存取權,呼叫 Edge Management API 傳遞到 API 呼叫的 Bearer 標頭中。

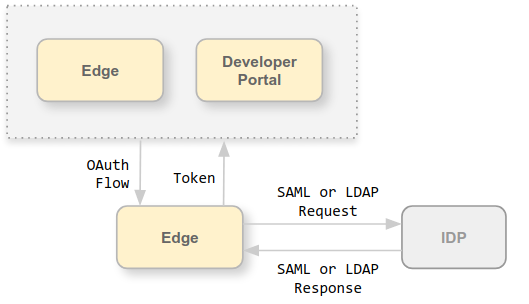

Edge 支援使用下列外部辨識提供者 (IDP) 進行驗證:

- 安全宣告標記語言 (SAML) 2.0:產生 OAuth 存取權 。

- 輕量級目錄存取協定 (LDAP):使用 LDAP 的搜尋和繫結功能,或 可產生 OAuth 存取權杖的簡單繫結驗證方法。

SAML 和 LDAP IDP 都支援單一登入 (SSO) 環境。使用外部 IdP 使用 Edge,除了您自行提供的任何其他服務外,還能支援 Edge UI 和 API 的單一登入 (SSO) 服務 同時支援外部 IdP

本節說明如何啟用外部 IDP 支援功能 外部驗證 方法如下:

- 這個部分會新增單一登入 (SSO) 支援

- 本節內容適用於 Edge UI (非傳統版 UI) 使用者

- 這個部分僅適用於 4.19.06 以上版本

關於 Apigee 單一登入 (SSO)

如要在 Edge 上支援 SAML 或 LDAP,請安裝「apigee-sso」這個 Apigee 單一登入 (SSO) 模組。

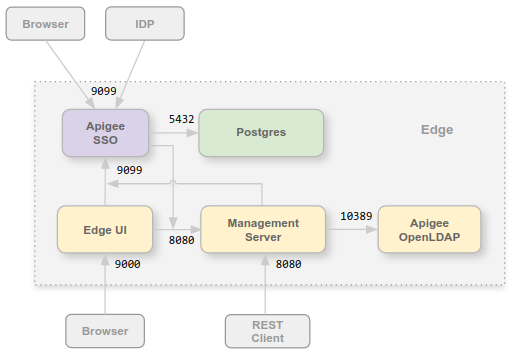

下圖顯示 Edge for Private Cloud 安裝項目中的 Apigee 單一登入 (SSO):

您可以在與 Edge UI 和管理伺服器相同的節點上安裝 Apigee 單一登入 (SSO) 模組,或 自己的節點請確認 Apigee 單一登入 (SSO) 可透過通訊埠 8080 存取管理伺服器。

通訊埠 9099 必須在 Apigee 單一登入 (SSO) 節點上開啟,才能支援透過瀏覽器存取 Apigee 單一登入 (SSO)。 以及透過「管理 Server 和 Edge UI」輸入外部 SAML 或 LDAP IDP。在設定過程中 Apigee 單一登入 (SSO) 可用於指定外部連線使用 HTTP 或加密 HTTPS 因此效能相當卓越

Apigee 單一登入 (SSO) 會使用 Postgres 節點通訊埠 5432 上可存取的 Postgres 資料庫。通常是您 可使用您搭配 Edge 安裝的 Postgres 伺服器 (獨立的 Postgres ) 伺服器或兩部在主要/待命模式下設定的 Postgres 伺服器。如果 Postgres 的負載 伺服器偏高,您也可以選擇只為 Apigee 單一登入 (SSO) 另外建立 Postgres 節點。

為 Private Cloud 的 Edge 新增 OAuth2 支援功能

如上所述,SAML 的 Edge 實作需要 OAuth2 存取憑證。因此, Edge for Private Cloud 已新增 OAuth2 支援。若需更多資訊,請參閲 OAuth 2.0 簡介。

關於 SAML

SAML 驗證提供多項優點。使用 SAML 可以:

- 完全掌控使用者。使用者從貴機構離職 集中取消佈建時,系統會自動拒絕存取 Edge。

- 控管使用者通過 Edge 的驗證方式。你可以選擇不同的驗證方法 適合不同的 Edge 機構類型

- 控管驗證政策。您的 SAML 供應商可能支援驗證政策 並且更加符合企業標準

- 您可以監控以下項目的登入、登出、登入失敗和高風險活動: 也就是邊緣部署項目

啟用 SAML 後,Edge UI 和 Edge Management API 的存取權就會使用 OAuth2 存取權杖。 這些權杖是由 Apigee 單一登入 (SSO) 模組所產生,該模組會接受由 您的 IdP。

從 SAML 宣告產生後,OAuth 權杖的有效期限為 30 分鐘,且重新整理 權杖的有效期限為 24 小時。您的開發環境可能支援一般用途的自動化作業 開發任務,例如測試自動化或持續整合/持續部署 (CI/CD),需要較長的權杖使用時間。詳情請見 詳情請參閱使用 SAML 搭配自動化工作一文 為自動化工作建立特殊符記

關於 LDAP

輕量型目錄存取協定 (LDAP) 是開放的業界標準應用程式 通訊協定,用於存取和維護分散式目錄資訊服務。目錄 服務可提供任何分類的記錄,通常採用階層結構,例如 公司的電子郵件目錄。

Apigee 單一登入 (SSO) 中的 LDAP 驗證機制會使用 Spring Security LDAP 模組。因此, Apigee 單一登入 (SSO) 支援的驗證方式和設定選項會直接 與 Spring Security LDAP 中找到的報告相關。

搭配 Edge for the Private Cloud 的 LDAP 支援下列驗證方式 與 LDAP 相容的伺服器:

- 搜尋與繫結 (間接繫結)

- 簡單繫結 (直接繫結)

Apigee 單一登入 (SSO) 會嘗試擷取使用者的電子郵件地址,並更新內部使用者記錄 以便目前的電子郵件地址由 Edge 使用這個電子郵件地址進行授權 用途。

Edge UI 和 API 網址

用來存取 Edge UI 和 Edge Management API 的網址與先前使用的網址相同 如果您已啟用 SAML 或 LDAP,針對 Edge UI:

http://edge_UI_IP_DNS:9000 https://edge_UI_IP_DNS:9000

其中 edge_UI_IP_DNS 是電腦的 IP 位址或 DNS 名稱 負責託管 Edge UI設定 Edge UI 時,您可以指定連線使用 HTTP 或加密 HTTPS 通訊協定

針對 Edge Management API:

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

其中 ms_IP_DNS 是管理作業的 IP 位址或 DNS 名稱 伺服器設定 API 時,您可以指定連線使用 HTTP 或 加密 HTTPS 通訊協定

在 Apigee 單一登入 (SSO) 中設定 TLS

根據預設,與 Apigee 單一登入 (SSO) 之間的連線會在節點託管的節點上透過通訊埠 9099 使用 HTTP

apigee-sso,Apigee 單一登入 (SSO) 模組。內建於 apigee-sso 是 Tomcat

處理 HTTP 和 HTTPS 要求

Apigee SSO 和 Tomcat 支援三種連線模式:

- DEFAULT:預設設定支援通訊埠的 HTTP 要求 9099。

- SSL_TERMINATION::已在您的通訊埠上啟用 Apigee 單一登入 (SSO) 存取權 就是用哪一種烤箱或刀子都可以 那麼預先建構的容器或許是最佳選擇您必須為這個模式指定 TLS 金鑰和憑證。

- SSL_PROXY:以 Proxy 模式設定 Apigee 單一登入,表示您安裝

位於

apigee-sso的負載平衡器,並在負載時終止的 TLS 。您可以指定apigee-sso使用的通訊埠,以處理負載的要求 。

為入口網站啟用外部 IdP 支援

啟用 Edge 的外部 IdP 支援後,您可以選擇是否要在 Apigee Developer Services 入口網站 (或簡稱入口網站) 啟用此 IDP。 這個入口網站在向 Edge 提出要求時支援 SAML 和 LDAP 驗證。請注意,此 以及開發人員登入入口網站時採用的 SAML 和 LDAP 驗證並不相同。設定外部 開發人員登入時需另外進行 IdP 驗證。詳情請見 設定入口網站以使用 IdP,以便執行更多作業。

設定入口網站時,您必須指定 Apigee 單一登入 (SSO) 的網址 您剛剛使用 Edge 安裝的模組: