Edge UI และ Edge Management API จะทำงานด้วยการส่งคำขอไปยังเซิร์ฟเวอร์การจัดการ Edge โดยที่เซิร์ฟเวอร์การจัดการรองรับการตรวจสอบสิทธิ์ประเภทต่อไปนี้

- การตรวจสอบสิทธิ์พื้นฐาน: เข้าสู่ระบบ Edge UI หรือส่งคำขอไปยังการจัดการ Edge API โดยการส่งชื่อผู้ใช้และรหัสผ่านของคุณ

- OAuth2: แลกเปลี่ยนข้อมูลเข้าสู่ระบบการตรวจสอบสิทธิ์ Edge Basic สำหรับการเข้าถึง OAuth2 และโทเค็นการรีเฟรช เรียก Edge Management API โดยส่งผ่านการเข้าถึง OAuth2 ในส่วนหัว Bearer ของการเรียก API

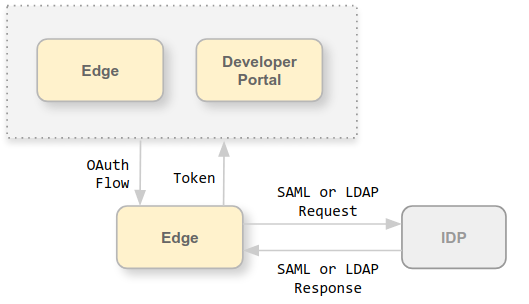

Edge รองรับการใช้ผู้ให้บริการข้อมูลประจำตัว (IDP) ภายนอกต่อไปนี้เพื่อตรวจสอบสิทธิ์

- ภาษามาร์กอัปเพื่อยืนยันความปลอดภัย (SAML) 2.0: สร้างการเข้าถึง OAuth โดยใช้ตัวเลือกเหล่านี้ จากการยืนยัน SAML แสดงผลโดยผู้ให้บริการข้อมูลประจำตัว SAML

- Lightweight Directory Access Protocol (LDAP): ใช้การค้นหาและเชื่อมโยงของ LDAP หรือ วิธีการตรวจสอบสิทธิ์การเชื่อมโยงแบบง่ายเพื่อสร้างโทเค็นเพื่อการเข้าถึง OAuth

ทั้ง SAML IdP และ LDAP รองรับสภาพแวดล้อมการลงชื่อเพียงครั้งเดียว (SSO) โดยการใช้ IdP ภายนอก Edge จะรองรับ SSO สำหรับ Edge UI และ API นอกเหนือจากบริการอื่นๆ ที่คุณ และยังรองรับ IdP ภายนอกอีกด้วย

วิธีการในส่วนนี้เพื่อเปิดใช้การสนับสนุน IdP ภายนอกจะแตกต่างจาก การตรวจสอบสิทธิ์ภายนอกใน วิธีต่อไปนี้

- ส่วนนี้เพิ่มการรองรับ SSO

- ส่วนนี้มีไว้สำหรับผู้ใช้ Edge UI (ไม่ใช่ UI แบบคลาสสิก)

- ส่วนนี้รองรับเวอร์ชัน 4.19.06 ขึ้นไปเท่านั้น

เกี่ยวกับ SSO ของ Apigee

หากต้องการรองรับ SAML หรือ LDAP ใน Edge ให้ติดตั้ง apigee-sso ซึ่งเป็นโมดูล SSO ของ Apigee

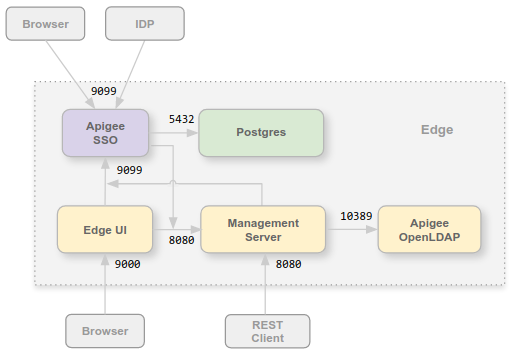

อิมเมจต่อไปนี้แสดง SSO ของ Apigee ในการติดตั้ง Edge สำหรับ Private Cloud

คุณจะติดตั้งโมดูล SSO ของ Apigee ในโหนดเดียวกันกับ Edge UI และเซิร์ฟเวอร์การจัดการได้ หรือ ในโหนดของตัวเอง ตรวจสอบว่า SSO ของ Apigee มีสิทธิ์เข้าถึงเซิร์ฟเวอร์การจัดการผ่านพอร์ต 8080 อยู่

ต้องเปิดพอร์ต 9099 บนโหนด Apigee SSO เพื่อรองรับการเข้าถึง SSO ของ Apigee จากเบราว์เซอร์ จาก SAML ภายนอกหรือ IDP ของ LDAP และจากเซิร์ฟเวอร์การจัดการและ Edge UI ขั้นตอนการกำหนดค่า SSO ของ Apigee คุณสามารถระบุว่าการเชื่อมต่อภายนอกใช้ HTTP หรือ HTTPS ที่เข้ารหัสได้

SSO ของ Apigee ใช้ฐานข้อมูล Postgres ที่เข้าถึงได้บนพอร์ต 5432 บนโหนด Postgres ปกติแล้วคุณ ใช้เซิร์ฟเวอร์ Postgres เดียวกับที่คุณติดตั้งกับ Edge ได้ ไม่ว่าจะเป็น Postgres แบบสแตนด์อโลน หรือเซิร์ฟเวอร์ Postgres สองเครื่องที่กำหนดค่าในโหมดหลัก/สแตนด์บาย ถ้าการโหลดใน Postgres เซิร์ฟเวอร์อยู่ในระดับสูง คุณยังเลือกสร้างโหนด Postgres แยกต่างหากสำหรับ SSO ของ Apigee โดยเฉพาะได้

เพิ่มการรองรับ OAuth2 ไปยัง Edge สำหรับ Private Cloud แล้ว

ดังที่กล่าวไว้ข้างต้น การใช้งาน Edge ของ SAML จะต้องอาศัยโทเค็นเพื่อการเข้าถึง OAuth2 เพิ่มการรองรับ OAuth2 ไปยัง Edge สำหรับ Private Cloud แล้ว สำหรับข้อมูลเพิ่มเติม โปรดดู ข้อมูลเบื้องต้นเกี่ยวกับ OAuth 2.0

เกี่ยวกับ SAML

การตรวจสอบสิทธิ์ SAML มีข้อดีหลายอย่าง เมื่อใช้ SAML คุณจะทำสิ่งต่อไปนี้ได้

- ควบคุมการจัดการผู้ใช้ได้อย่างเต็มที่ เมื่อผู้ใช้ออกจากองค์กรและ ถูกยกเลิกการจัดสรรจากส่วนกลาง บุคคลเหล่านี้จะถูกปฏิเสธไม่ให้เข้าถึง Edge โดยอัตโนมัติ

- ควบคุมวิธีที่ผู้ใช้ตรวจสอบสิทธิ์ในการเข้าถึง Edge คุณเลือกการตรวจสอบสิทธิ์แบบอื่นได้ ประเภทสำหรับองค์กร Edge ต่างๆ

- ควบคุมนโยบายการตรวจสอบสิทธิ์ ผู้ให้บริการ SAML อาจรองรับนโยบายการตรวจสอบสิทธิ์ ที่สอดคล้องกับมาตรฐานองค์กรของคุณมากขึ้น

- คุณสามารถตรวจสอบการเข้าสู่ระบบ การออกจากระบบ ความพยายามเข้าสู่ระบบที่ไม่สำเร็จ และกิจกรรมที่มีความเสี่ยงสูงได้ใน การทำให้ Edge ใช้งานได้

เมื่อเปิดใช้ SAML แล้ว การเข้าถึง Edge UI และ Edge Management API จะใช้โทเค็นเพื่อการเข้าถึง OAuth2 โทเค็นเหล่านี้สร้างขึ้นโดยโมดูล SSO ของ Apigee ซึ่งยอมรับการยืนยัน SAML ที่แสดงผลโดย IDP ของคุณ

เมื่อสร้างจากการยืนยัน SAML แล้ว โทเค็น OAuth จะใช้ได้เป็นเวลา 30 นาทีและการรีเฟรช โทเค็นมีอายุ 24 ชั่วโมง สภาพแวดล้อมในการพัฒนาซอฟต์แวร์ของคุณอาจรองรับการทำงานอัตโนมัติสำหรับการ งานการพัฒนา เช่น การทดสอบระบบอัตโนมัติหรือการผสานรวมแบบต่อเนื่อง/การทำให้ใช้งานได้อย่างต่อเนื่อง (CI/CD) ซึ่งต้องใช้โทเค็นซึ่งมีระยะเวลานานกว่า โปรดดู การใช้ SAML กับงานอัตโนมัติเพื่อดูข้อมูลเกี่ยวกับ การสร้างโทเค็นพิเศษสำหรับงานอัตโนมัติ

เกี่ยวกับ LDAP

Lightweight Directory Access Protocol (LDAP) เป็นแอปพลิเคชันมาตรฐานอุตสาหกรรมแบบเปิด โปรโตคอลสำหรับการเข้าถึงและดูแลรักษาบริการข้อมูลไดเรกทอรีแบบกระจาย ไดเรกทอรี บริการอาจให้ชุดระเบียนที่มีการจัดระเบียบ ซึ่งมักมีโครงสร้างแบบลำดับชั้น เช่น ไดเรกทอรีอีเมลขององค์กร

การตรวจสอบสิทธิ์ LDAP ภายใน SSO ของ Apigee จะใช้โมดูล Spring Security LDAP ด้วยเหตุนี้ ฟิลด์ วิธีการตรวจสอบสิทธิ์และตัวเลือกการกำหนดค่าสำหรับการรองรับ LDAP ของ Apigee SSO โดยตรง สัมพันธ์กับรายการที่พบใน LDAP การรักษาความปลอดภัยของฤดูใบไม้ผลิ

LDAP ที่มี Edge สำหรับ Private Cloud รองรับวิธีการตรวจสอบสิทธิ์ต่อไปนี้กับ เซิร์ฟเวอร์ที่เข้ากันได้กับ LDAP:

- การค้นหาและเชื่อมโยง (การเชื่อมโยงโดยอ้อม)

- เชื่อมโยงแบบง่าย (เชื่อมโยงโดยตรง)

SSO ของ Apigee พยายามดึงข้อมูลอีเมลของผู้ใช้และอัปเดตระเบียนผู้ใช้ภายใน กับแอปเพื่อให้มีอีเมลปัจจุบันบันทึกไว้เนื่องจาก Edge ใช้อีเมลนี้ในการให้สิทธิ์ วัตถุประสงค์

Edge UI และ URL ของ API

URL ที่คุณใช้เข้าถึง Edge UI และ Edge Management API เป็น URL เดียวกันกับที่ใช้ก่อนหน้านี้ ที่เปิดใช้ SAML หรือ LDAP สำหรับ Edge UI

http://edge_UI_IP_DNS:9000 https://edge_UI_IP_DNS:9000

โดยที่ edge_UI_IP_DNS คือที่อยู่ IP หรือชื่อ DNS ของเครื่อง การโฮสต์ Edge UI ในการกำหนดค่า Edge UI คุณระบุให้การเชื่อมต่อใช้ HTTP หรือโปรโตคอล HTTPS ที่เข้ารหัส

สำหรับ Edge Management API

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

โดยที่ ms_IP_DNS คือที่อยู่ IP หรือชื่อ DNS ของการจัดการ เซิร์ฟเวอร์ ในการกำหนดค่า API คุณสามารถระบุว่าการเชื่อมต่อใช้ HTTP หรือ โปรโตคอล HTTPS ที่เข้ารหัส

กำหนดค่า TLS ใน SSO ของ Apigee

โดยค่าเริ่มต้น การเชื่อมต่อกับ SSO ของ Apigee จะใช้ HTTP ผ่านพอร์ต 9099 ในการโฮสต์โหนด

apigee-sso โมดูล SSO ของ Apigee ที่มีอยู่แล้วใน apigee-sso เป็นทอมแคต

ที่จัดการคำขอ HTTP และ HTTPS

Apigee SSO และ Tomcat รองรับโหมดการเชื่อมต่อ 3 โหมดดังต่อไปนี้

- ค่าเริ่มต้น: การกำหนดค่าเริ่มต้นรองรับคำขอ HTTP บนพอร์ต 9099

- SSL_TERMINATION: เปิดใช้การเข้าถึง TLS สำหรับ Apigee SSO บนพอร์ตของ คุณต้องระบุคีย์ TLS และใบรับรองสำหรับโหมดนี้

- SSL_PROXY: กำหนดค่า SSO ของ Apigee ในโหมดพร็อกซี ซึ่งหมายความว่าคุณได้ติดตั้ง

ตัวจัดสรรภาระงานที่ด้านหน้าของ

apigee-ssoและสิ้นสุด TLS บนโหลด บาลานเซอร์ คุณระบุพอร์ตที่ใช้ในapigee-ssoสำหรับคำขอจากการโหลดได้ บาลานเซอร์

เปิดใช้การรองรับ IdP ภายนอกสำหรับพอร์ทัล

หลังจากเปิดใช้การรองรับ IdP ภายนอกสำหรับ Edge แล้ว คุณจะเลือกเปิดใช้กับพอร์ทัล Apigee Developer Services (หรือเรียกง่ายๆ ว่าพอร์ทัลก็ได้) ก็ได้ พอร์ทัลรองรับการตรวจสอบสิทธิ์ SAML และ LDAP เมื่อส่งคำขอไปยัง Edge โปรดทราบว่านี่คือ ต่างจากการตรวจสอบสิทธิ์ SAML และ LDAP สำหรับการเข้าสู่ระบบพอร์ทัลของนักพัฒนาซอฟต์แวร์ คุณกำหนดค่าภายนอก การตรวจสอบสิทธิ์ IDP สำหรับการเข้าสู่ระบบของนักพัฒนาซอฟต์แวร์แยกต่างหาก โปรดดู กำหนดค่าพอร์ทัลเพื่อใช้ IDP เพื่อรับข้อมูลเพิ่มเติม

คุณต้องระบุ URL ของ SSO ของ Apigee เป็นส่วนหนึ่งของการกำหนดค่าพอร์ทัล โมดูลที่คุณติดตั้งด้วย Edge: