Estás viendo la documentación de Apigee Edge.

Ir a la documentación de

Apigee X. info

Usa esta guía para comprender mejor las vulnerabilidades de seguridad actuales y potenciales. En este tema, se describen los informes que verás en la interfaz de usuario y se ofrecen formas de pensar en la seguridad de tus proxies de API.

Solo los administradores de la organización y los administradores de la organización de solo lectura pueden acceder a estos informes en la IU de Edge.

Informes disponibles en Operaciones avanzadas de API

En esta página, se describe cómo usar los informes de seguridad, incluidos los que se proporcionan a todos los clientes de Edge para Cloud Enterprise y los que solo están disponibles para los clientes de Advanced API Ops. Los clientes de Edge para Cloud Enterprise que no hayan comprado Advanced API Ops no tendrán acceso a algunos de los informes que se describen a continuación.

Consulta Introducción a los informes de seguridad para obtener una lista completa de los informes disponibles para todos los clientes de Enterprise y los que solo están disponibles para los clientes de Operaciones avanzadas de API.

Obtén una instantánea de la actividad y la configuración del entorno de ejecución

Puedes usar la página Descripción general para obtener una instantánea de seguridad del tráfico de configuración y de tiempo de ejecución, incluidas las operaciones potencialmente sensibles. Con una imagen de las mayores cantidades de actividad, en especial la actividad que representa una posible vulnerabilidad de seguridad, puedes explorar datos más detallados sobre la configuración y el tráfico.

Para ver la actividad del tiempo de ejecución, haz lo siguiente:

En el menú de navegación lateral, haz clic en Análisis > Informes de seguridad > Resumen.

En la esquina superior derecha, haz clic en el menú desplegable del período y, luego, selecciona el período anterior para el que deseas ver los datos:

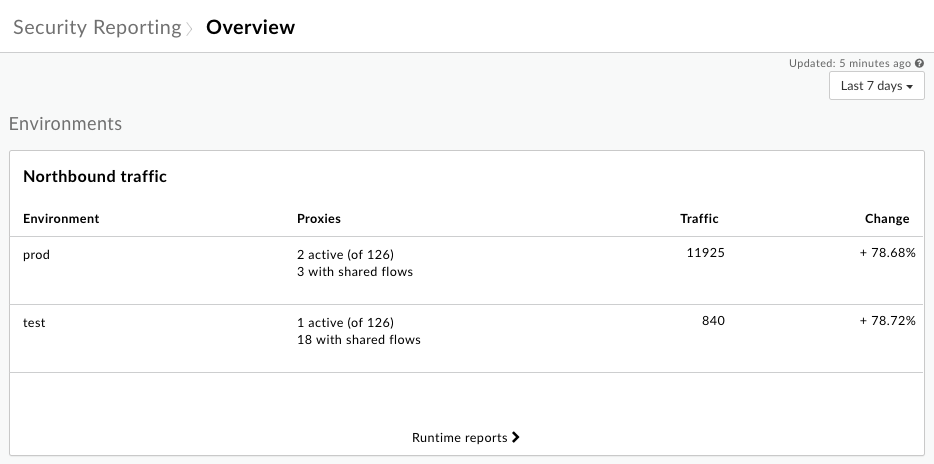

En el gráfico Tráfico de entrada, se muestra información sobre las solicitudes entrantes a tus proxies de API para cada entorno de tu organización.

Para examinar el tráfico entrante con más detalle, haz clic en Informes de tiempo de ejecución para ver datos detallados en la página Tiempo de ejecución, que se describe a continuación.

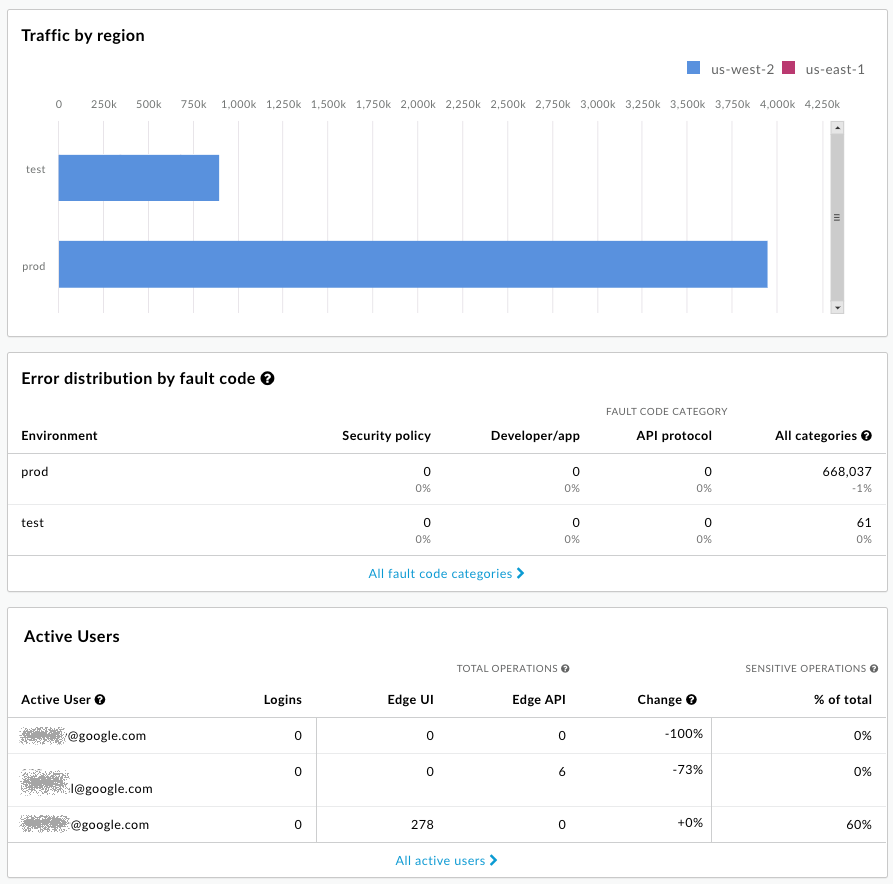

Debajo del gráfico Tráfico de salida, encontrarás gráficos que muestran el Tráfico por región (solo cuando tienes varias regiones), la Distribución de errores por código de falla y los Usuarios por operaciones potencialmente sensibles (solo para los administradores de la organización):

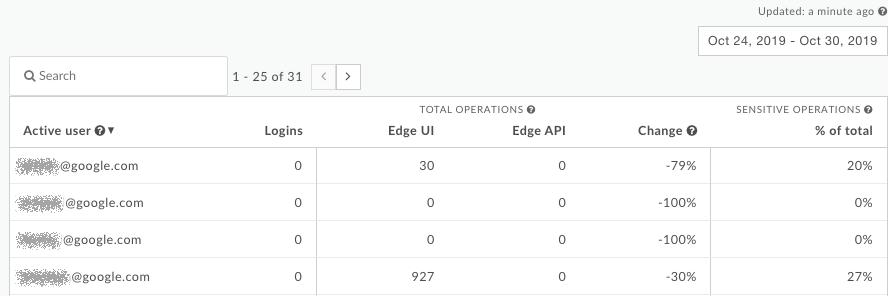

Las direcciones de correo electrónico se ocultan intencionalmente en esta imagen. Consulta Acerca de las operaciones sensibles a continuación para obtener una descripción de las operaciones sensibles.

Hacer preguntas sobre lo que ves

El resumen de alto nivel que proporciona la página Descripción general te ayuda a ver las características destacadas relacionadas con la seguridad de tu sistema. Según lo que veas, es posible que te hagas las siguientes preguntas:

- ¿El porcentaje de solicitudes supera tus expectativas? ¿Deberías analizar con más detalle qué proxies de API reciben esas solicitudes?

- ¿El porcentaje de tráfico para cada región parece correcto? ¿Se está sobrecargando una región?

- ¿Ves una gran cantidad de códigos de falla? ¿Dónde ocurren?

- (Solo para administradores de la organización) ¿Qué usuarios invocan la mayor cantidad de operaciones potencialmente sensibles?

Obtén detalles del tráfico en tiempo de ejecución

Usa la página Tiempo de ejecución para ver detalles sobre el tráfico del tiempo de ejecución y para identificar las vulnerabilidades de seguridad actuales. Por ejemplo, puedes hacer lo siguiente:

- Identifica la cantidad de tráfico que no es HTTPS que se dirige a tus proxies y destinos.

- Consulta los detalles sobre las apps para desarrolladores y los hosts virtuales que atienden ese tráfico.

- Consulta el recuento de errores por código de falla.

Para ver los detalles del tráfico del tiempo de ejecución, sigue estos pasos:

- En el menú de navegación lateral, haz clic en Analizar > Informes de seguridad > Tiempo de ejecución.

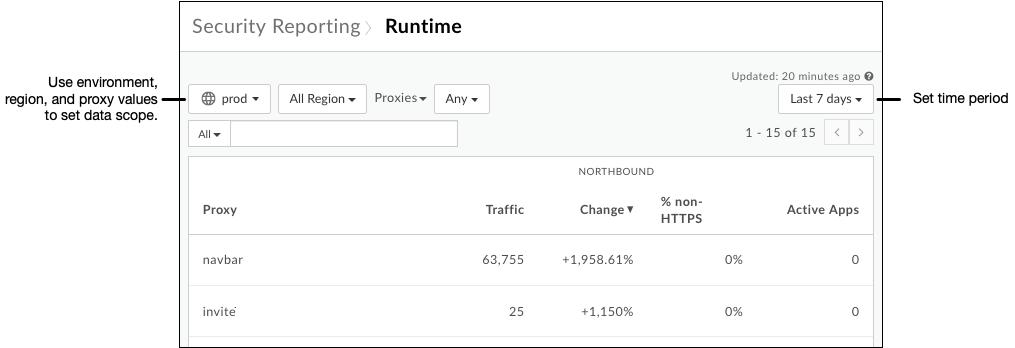

- Para establecer el alcance de los datos que deseas ver, selecciona el entorno, la región y el período para los que deseas ver los datos en la parte superior de la página.

- Asegúrate de que el menú desplegable junto al menú desplegable del entorno diga "Proxies" (no "Targets" ni ningún otro valor; lo verás más adelante) y deja su valor como "Any".

Ten en cuenta que en la tabla se enumeran los proxies de API dentro del alcance que estableciste, junto con su tráfico total para el período. En particular, observa la columna que enumera el tráfico que no es HTTPS. Esto representa las solicitudes enviadas al proxy que se indican en la lista y que se reciben a través de HTTP, en lugar de HTTPS. Esta es una vulnerabilidad de seguridad:

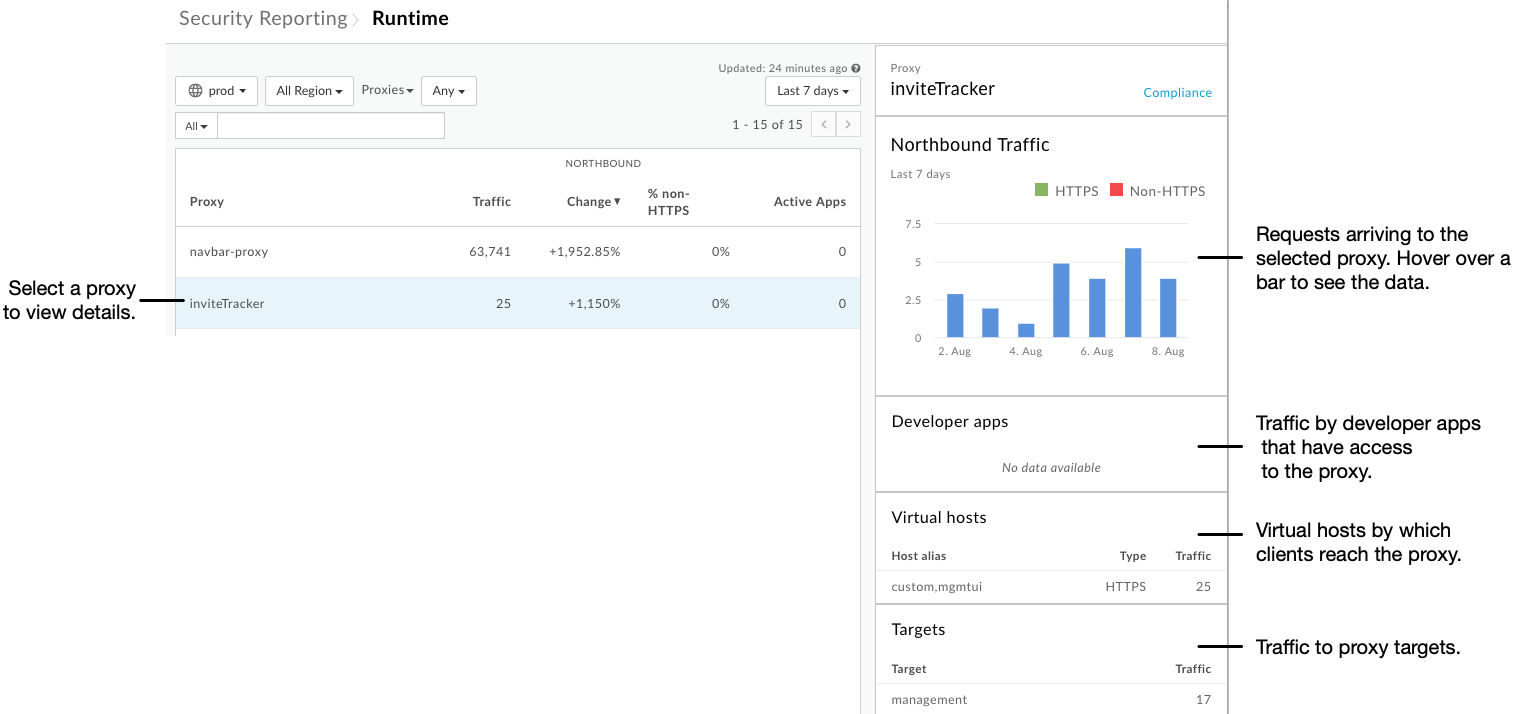

Haz clic en una fila de la tabla para ver más información sobre el proxy. Al igual que con el gráfico Tráfico total, puedes colocar el cursor sobre las barras del gráfico Tráfico en dirección norte para ver los datos subyacentes:

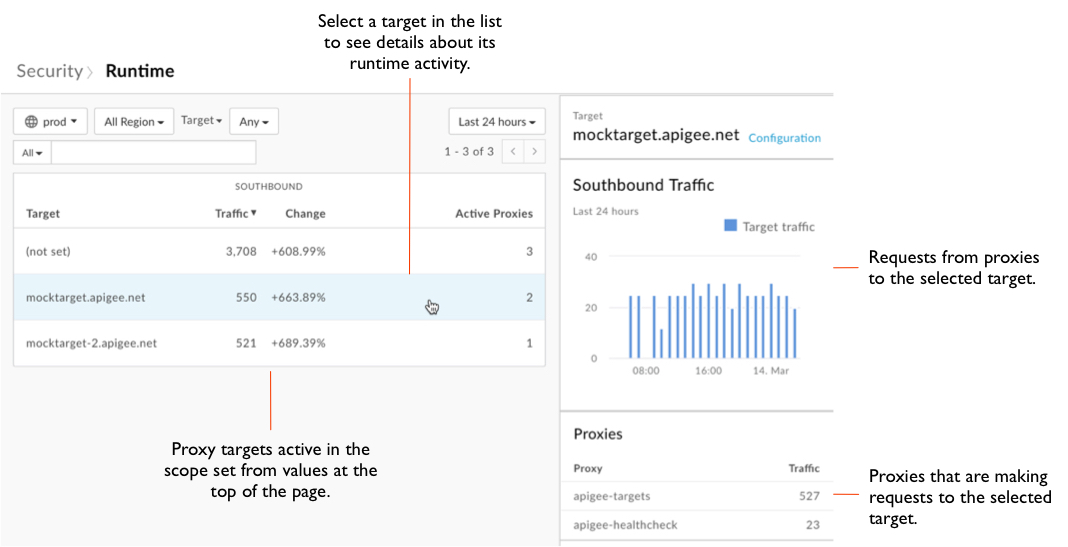

En la parte superior de la página, haz clic en el menú desplegable Proxies y, luego, en Targets.

Ten en cuenta que la tabla enumera información similar para los destinos de proxy que la tabla que se enumera para los proxies.

Haz clic en una fila de la tabla para ver detalles sobre el objetivo.

En la parte superior de la página, haz clic en el menú desplegable Objetivos y, luego, en Aplicaciones para ver información sobre tus aplicaciones.

En la parte superior de la página, haz clic en el menú desplegable Apps y, luego, en Fault codes para ver información sobre los códigos de falla.

Hacer preguntas sobre lo que ves

La página Tiempo de ejecución ilustra el comportamiento de tus proxies en el contexto de tráfico actual: solicitudes de clientes y solicitudes a destinos. Usa lo que se muestra para hacerte preguntas sobre si tus proxies se comportan como deberían.

- Consulta los detalles de cada proxy que recibe tráfico que no es HTTPS. ¿La parte de ese tráfico parece adecuada para ese proxy? ¿Se debe reconfigurar el proxy para recibir solicitudes a través de HTTPS?

- Analiza los datos desde una variedad de perspectivas, como más o menos historial. ¿Hay alguna tendencia a la que podrías responder?

- ¿Hay aumentos significativos en el tráfico de un proxy a un destino? ¿El tráfico debe estar mediado por políticas de administración del tráfico?

Obtén detalles de la configuración

Con los detalles sobre la configuración desde una perspectiva de seguridad, puedes comenzar a identificar los lugares en los que puedes mejorar la seguridad cambiando la forma en que se configuran tus proxies. La página Configuración te brinda una vista detallada de cómo tus proxies y destinos usan las herramientas disponibles en Apigee Edge.

Para ver los detalles de configuración, sigue estos pasos:

- En el menú de navegación lateral, haz clic en el elemento de menú Analizar > Informes de seguridad > Configuración.

- Para establecer el alcance de los datos que deseas ver, selecciona el entorno para el que deseas ver los datos en la parte superior de la página.

- Asegúrate de que el menú desplegable junto al menú desplegable del entorno diga "Proxies" (no "Targets" ni otros valores) y deja su valor como "Any".

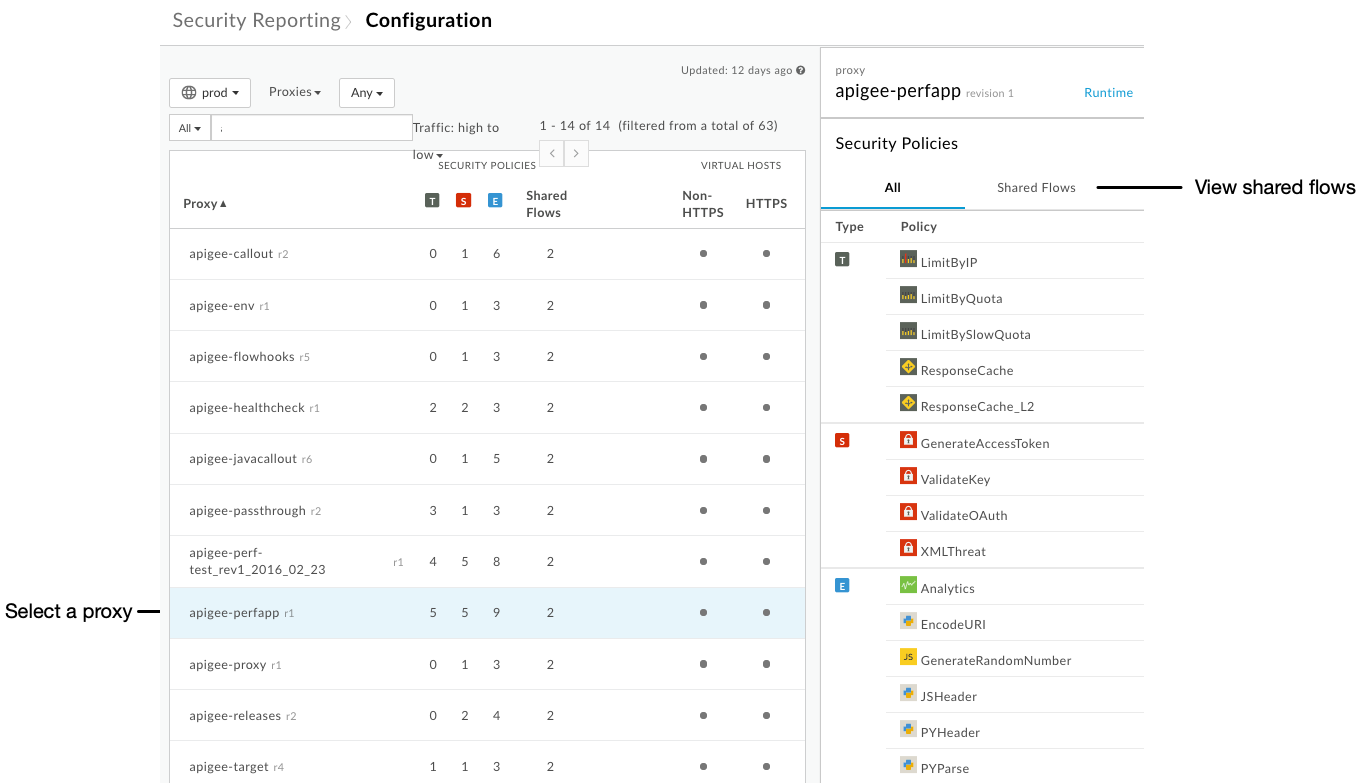

- Para cada proxy, la tabla indica lo siguiente:

- Es la cantidad de políticas utilizadas de los grupos de políticas relacionadas con la seguridad. Los grupos de políticas son administración del tráfico, seguridad y extensión. Para obtener más información sobre los grupos, consulta Descripción general de la referencia de políticas.

- Es la cantidad de flujos compartidos, si los hay, que usa un proxy.

- Indica si los hosts virtuales de un proxy están configurados para recibir solicitudes no HTTPS, solicitudes HTTPS o ambas.

Haz clic en una fila de la tabla para ver más información sobre la configuración del proxy:

Si el proxy que seleccionaste incluye flujos compartidos, haz clic en Flujos compartidos en el lado derecho de la IU para ver la lista de políticas relacionadas con la seguridad que se configuraron en los flujos compartidos a los que llama este proxy.

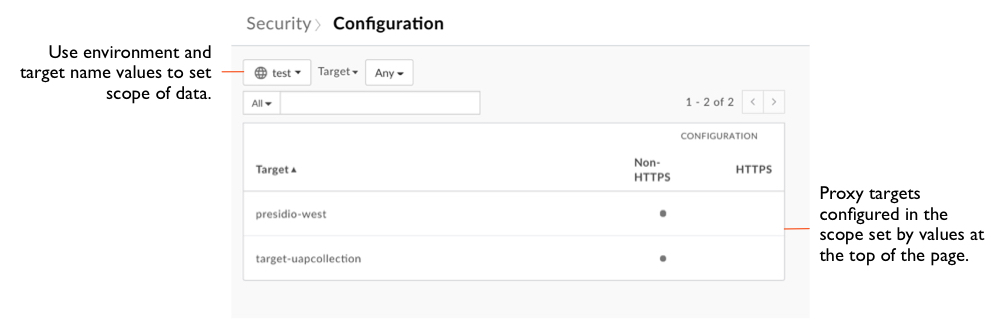

En la parte superior de la página, haz clic en el menú desplegable Proxies y, luego, en Targets.

Observa que la tabla indica si se llega a los objetivos con llamadas que no son HTTPS o con llamadas HTTPS:

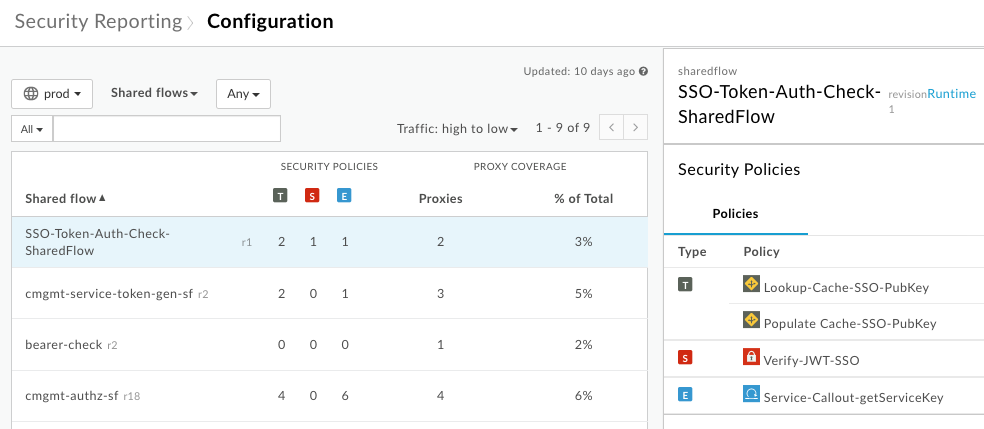

En la parte superior de la página, haz clic en el menú desplegable Segmentos y, luego, en Flujos compartidos para ver información sobre los flujos compartidos, como la siguiente:

- Es la cantidad de políticas utilizadas de los grupos de políticas relacionadas con la seguridad.

- Es la cantidad de proxies que usan cada flujo compartido.

Hacer preguntas sobre lo que ves

Mientras que la página Runtime ilustra el comportamiento de tus proxies en condiciones de tiempo de ejecución, la página Configuration ilustra cómo los configuraste para controlar esas condiciones. Cuando revises los informes, analiza cada proxy con más detalle.

- ¿Tus proxies incluyen las políticas de seguridad adecuadas? No todos los proxies deben configurarse de la misma manera en lo que respecta a la seguridad. Por ejemplo, un proxy que recibe una carga de solicitudes pesada o cuya cantidad de solicitudes fluctúa de forma drástica probablemente debería tener configuradas políticas de control de tráfico, como la política SpikeArrest.

- Si el uso del flujo compartido es bajo, ¿por qué? Los flujos compartidos pueden ser una forma útil de crear funcionalidad reutilizable relacionada con la seguridad. Para obtener más información sobre los flujos compartidos, consulta Flujos compartidos reutilizables.

- ¿Usas flujos compartidos adjuntos a hooks de flujo? Si adjuntas un flujo compartido que contiene políticas relacionadas con la seguridad a un hook de flujo, puedes hacer que esa funcionalidad de seguridad se aplique en todos los proxies de un entorno. Para obtener más información sobre los hooks de flujo, consulta Adjunta un flujo compartido con un hook de flujo.

- ¿Se debería permitir que el proxy tenga un host virtual no HTTPS?

Obtén detalles de la actividad del usuario

Como parte de la supervisión de la seguridad, ten en cuenta las operaciones potencialmente sensibles que realizan los usuarios. En la página Actividad del usuario, se muestra la cantidad de operaciones sensibles que realizaron los usuarios. Consulta Acerca de las operaciones sensibles a continuación para obtener una descripción de las operaciones sensibles.

Solo los administradores de la organización que compraron Advanced API Ops pueden acceder a la página Actividad del usuario. Ningún otro rol, incluido el de administrador de la organización de solo lectura, puede acceder a esta página.

Sigue estos pasos para ver la actividad del usuario:

- En el menú de navegación lateral, haz clic en el elemento de menú Analizar > Informes de seguridad > Actividad del usuario.

- Haz clic en el cuadro de fecha para establecer el período.

Para cada usuario de la organización, la tabla muestra lo siguiente (las direcciones de correo electrónico se ocultan intencionalmente):

- Cantidad de inicios de sesión.

- Es la cantidad de operaciones sensibles que realizó el usuario a través de la IU o la API.

- Es el cambio en la actividad durante el período seleccionado.

- Es el porcentaje de todas las operaciones que realizó el usuario y que se consideran sensibles.

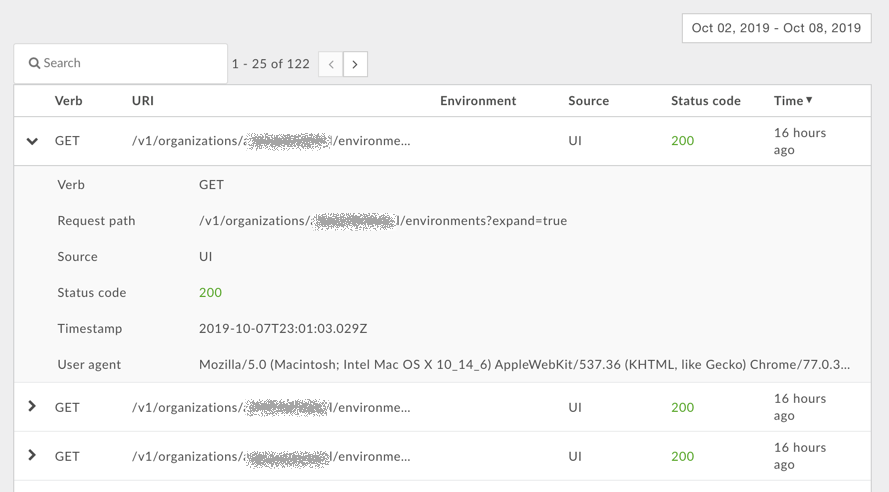

Haz clic en una fila de la tabla para mostrar información detallada sobre la actividad del usuario:

Acerca de las operaciones sensibles

En la página Resumen y en la página Actividad del usuario, se muestra información sobre las operaciones sensibles que realizan los usuarios. Una operación sensible es cualquier operación en la IU o la API que realiza una acción GET/PUT/POST/DELETE en los siguientes patrones de API:

| Caso de uso | Patrón de URI de solicitud |

|---|---|

| Acceso a los desarrolladores | /v1/organizations/org_name/developers* |

| Cómo acceder a las apps | /v1/organizations/org_name/apps* |

| Cómo acceder a los informes personalizados | /v1/organizations/org_name/environments/env_name/stats* |

| Cómo acceder a las sesiones de seguimiento | /v1/organizations/org_name/environments/env_name/apis/proxy/revisions/rev/debugsessions* |

| Cómo acceder a los hosts virtuales | /v1/organizations/org_name/environments/env_name/virtualhosts* |

En estos patrones, el carácter * corresponde a cualquier ruta de acceso al recurso. Por ejemplo, para el patrón de URI:

/v1/organizations/org_name/developers*

Edge hace un seguimiento de las acciones GET/PUT/POST/DELETE en los siguientes URIs:

/v1/organizations/org_name/developers /v1/organizations/org_name/developers/developer_email /v1/organizations/org_name/developersdeveloper_email/attributes/attribute_name

Hacer preguntas sobre lo que ves

La página Actividad del usuario proporciona una forma de analizar en detalle la actividad de los usuarios de la organización. Para cada usuario, puedes preguntarte lo siguiente:

- ¿La cantidad de accesos es adecuada para el usuario?

- ¿El usuario realiza una gran cantidad de operaciones sensibles? ¿Son estas las operaciones esperadas que debería realizar este usuario?

- ¿La actividad del usuario cambió durante un período? ¿Por qué cambió el porcentaje?