Vous consultez la documentation d'Apigee Edge.

Accédez à la documentation Apigee X. info

Suivez ce tutoriel pour mieux comprendre les failles de sécurité actuelles et potentielles. Cette rubrique décrit les rapports qui s'affichent dans l'interface utilisateur et propose des pistes de réflexion sur la sécurité de vos proxys d'API.

Seuls les administrateurs d'organisation et les administrateurs d'organisation en lecture seule peuvent accéder à ces rapports dans l'UI Edge.

Rapports disponibles dans Advanced API Ops

Cette page explique comment utiliser les rapports de sécurité, y compris ceux fournis à tous les clients Edge for Cloud Enterprise et ceux disponibles uniquement pour les clients Advanced API Ops. Les clients Edge for Cloud Enterprise qui n'ont pas acheté Advanced API Ops n'auront pas accès à certains des rapports décrits ci-dessous.

Pour obtenir la liste complète des rapports disponibles pour tous les clients Enterprise et ceux disponibles uniquement pour les clients Advanced API Ops, consultez la Présentation des rapports de sécurité.

Obtenir un instantané de l'activité et de la configuration d'exécution

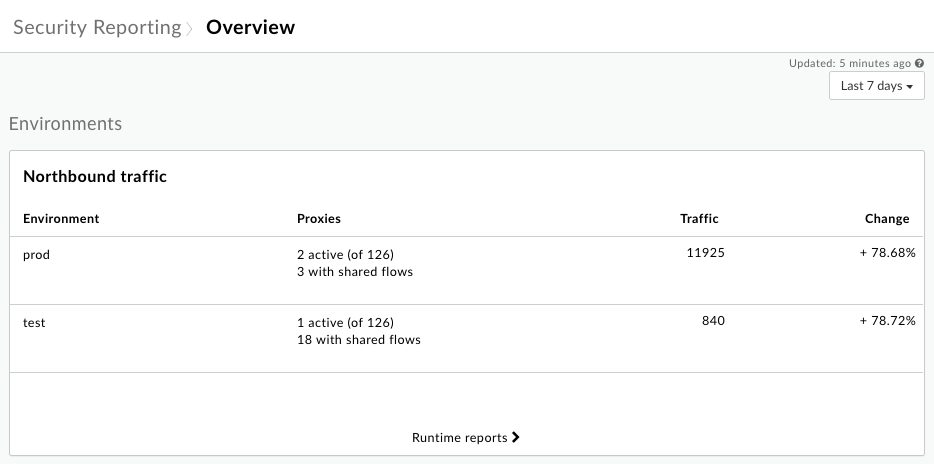

Vous pouvez utiliser la page Présentation pour obtenir un aperçu de la sécurité de la configuration et du trafic d'exécution, y compris des opérations potentiellement sensibles. En obtenant une vue d'ensemble des activités les plus importantes (en particulier celles qui représentent une éventuelle faille de sécurité), vous pouvez explorer des données plus détaillées sur la configuration et le trafic.

Pour afficher l'activité d'exécution :

Dans le menu de navigation latéral, cliquez sur Analyser > Rapports sur la sécurité > Aperçu.

En haut à droite, cliquez sur le menu déroulant de la période, puis sélectionnez la période précédente pour laquelle vous souhaitez afficher les données :

Le graphique Trafic Nord affiche des informations sur les requêtes entrantes adressées à vos proxys d'API pour chaque environnement de votre organisation.

Pour examiner plus en détail le trafic entrant, cliquez sur Rapports sur l'exécution afin d'afficher des données détaillées sur la page Exécution, décrite ci-dessous.

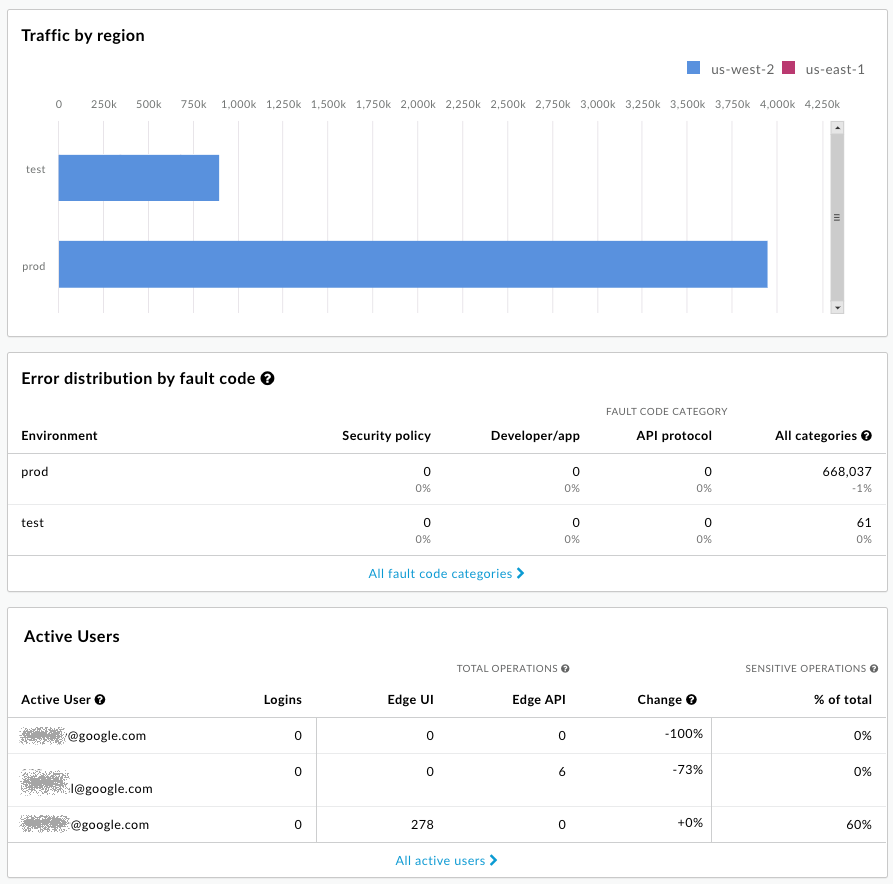

Sous le graphique Trafic Nord, vous trouverez des graphiques qui affichent le Trafic par région (uniquement si vous avez plusieurs régions), la Distribution des erreurs par code d'erreur et les Utilisateurs par opérations potentiellement sensibles (administrateurs de l'organisation uniquement) :

Les adresses e-mail sont volontairement masquées sur cette image. Pour obtenir une description des opérations sensibles, consultez À propos des opérations sensibles ci-dessous.

Poser des questions sur ce que vous voyez

L'aperçu général fourni par la page Vue d'ensemble vous aide à identifier les caractéristiques importantes liées à la sécurité de votre système. En fonction de ce que vous voyez, vous pouvez vous poser les questions suivantes :

- Le pourcentage de demandes dépasse-t-il vos attentes ? Devriez-vous examiner de plus près les proxys d'API qui reçoivent ces requêtes ?

- Le pourcentage de trafic pour chaque région semble-t-il correct ? Une région est-elle surchargée ?

- Affichez-vous un grand nombre de codes d'erreur ? Où se produisent-elles ?

- (Administrateurs de l'organisation uniquement) Quels utilisateurs invoquent le plus d'opérations potentiellement sensibles ?

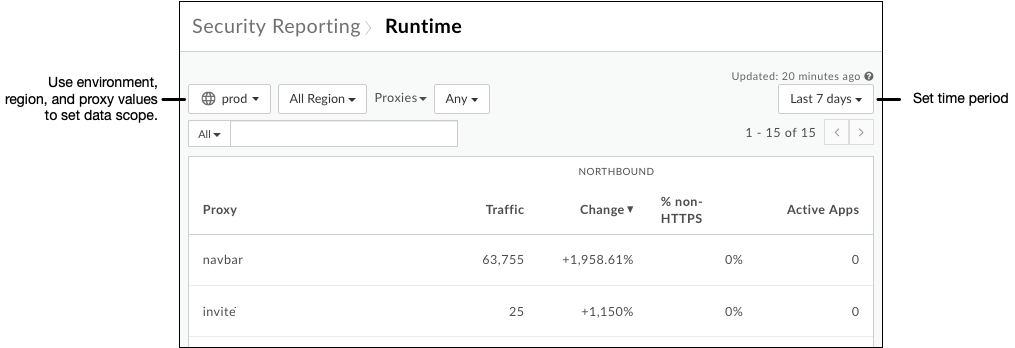

Obtenir des informations sur le trafic d'exécution

Utilisez la page Environnement d'exécution pour afficher des informations sur le trafic de votre environnement d'exécution et identifier les failles de sécurité actuelles. Par exemple, vous pouvez :

- Identifiez le volume de trafic non HTTPS envoyé à vos proxys et cibles.

- Affichez des informations sur les applications de développeur et les hôtes virtuels qui gèrent ce trafic.

- Afficher le nombre d'erreurs par code d'erreur.

Pour afficher les détails du trafic d'exécution :

- Dans le menu de navigation latéral, cliquez sur Analyser > Rapports sur la sécurité > Exécution.

- Pour définir le champ d'application des données que vous souhaitez afficher, sélectionnez en haut de la page l'environnement, la région et la période pour lesquels vous souhaitez afficher les données.

- Assurez-vous que le menu déroulant à côté du menu déroulant de l'environnement indique"Proxies " (et non"Cibles" ni aucune autre valeur, vous y reviendrez plus tard). Laissez sa valeur sur "Tout".

Notez que le tableau liste les proxys d'API dans le champ d'application que vous avez défini, ainsi que leur trafic total pour la période. Observez en particulier la colonne listant le trafic non HTTPS. Cela représente les requêtes envoyées au proxy listé qui arrivent via HTTP plutôt que HTTPS. Voici un exemple de faille de sécurité :

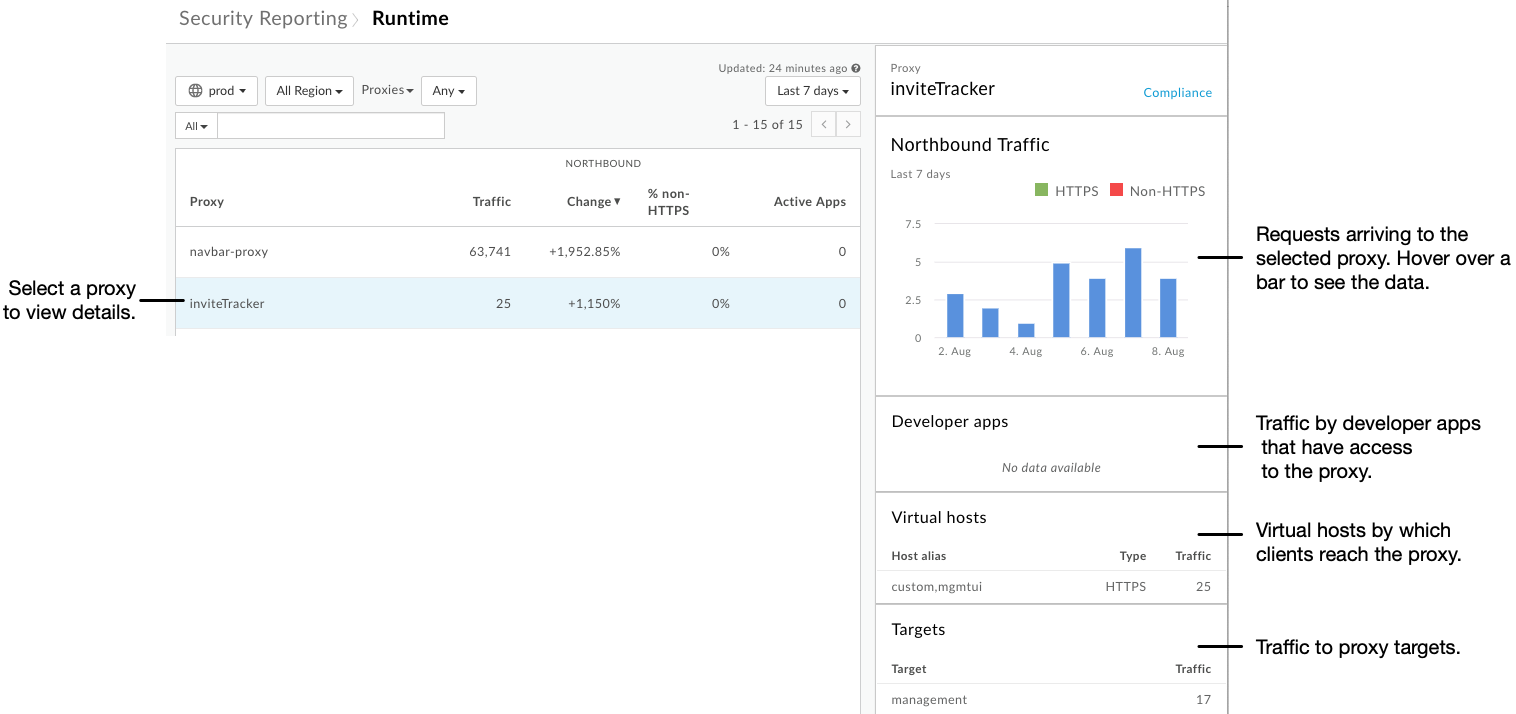

Cliquez sur une ligne du tableau pour afficher plus d'informations sur le proxy. Comme pour le graphique "Trafic total", vous pouvez pointer sur les barres du graphique Trafic en direction du nord pour afficher les données sous-jacentes :

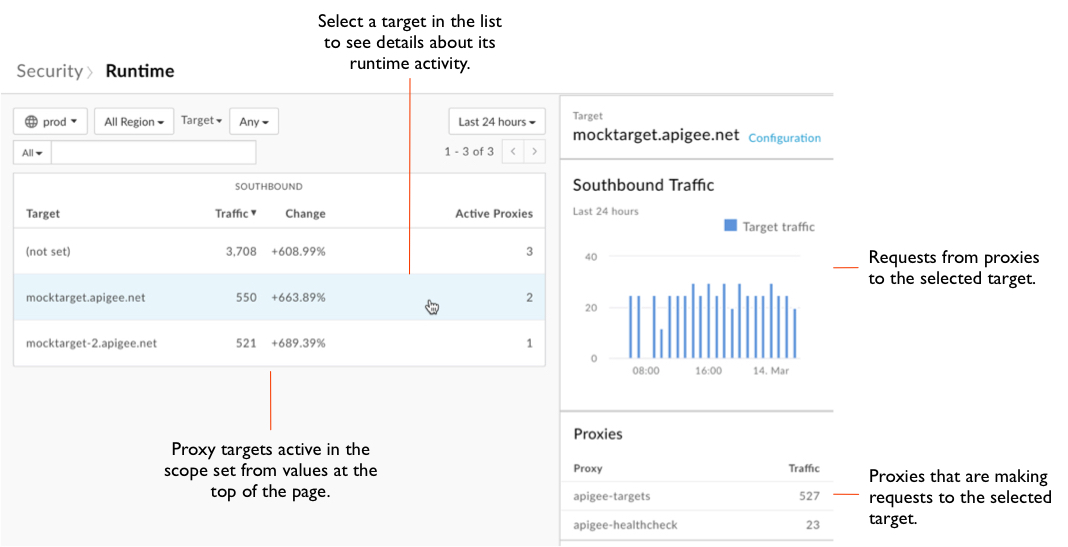

En haut de la page, cliquez sur le menu déroulant Proxies, puis sur Cibles.

Notez que le tableau liste des informations similaires pour les cibles de proxy que celui listé pour les proxys.

Cliquez sur une ligne du tableau pour afficher des informations sur la cible.

En haut de la page, cliquez sur le menu déroulant Cibles, puis sur Applications pour afficher des informations sur vos applications.

En haut de la page, cliquez sur le menu déroulant Applications, puis sur Codes d'erreur pour afficher des informations sur les codes d'erreur.

Poser des questions sur ce que vous voyez

La page Exécution illustre le comportement de vos proxys dans le contexte de trafic actuel (requêtes des clients, requêtes vers les cibles). Utilisez les informations affichées pour vous demander si vos proxys se comportent comme ils le devraient.

- Consultez les détails de chaque proxy recevant du trafic non HTTPS. La part de ce trafic semble-t-elle appropriée pour ce proxy ? Le proxy doit-il être reconfiguré pour recevoir les requêtes via HTTPS ?

- Examinez les données à partir de différents niveaux, par exemple en augmentant ou en diminuant l'historique. Existe-t-il une tendance à laquelle vous pourriez répondre ?

- Y a-t-il une augmentation significative du trafic d'un proxy vers une cible ? Ce trafic doit-il être géré par des règles de gestion du trafic ?

Obtenir les détails de la configuration

Grâce aux informations sur la configuration du point de vue de la sécurité, vous pouvez commencer à identifier les points où vous pouvez améliorer la sécurité en modifiant la configuration de vos proxys. La page Configuration vous permet d'obtenir une vue détaillée de la façon dont vos proxys et cibles utilisent les outils disponibles dans Apigee Edge.

Pour afficher les détails de la configuration :

- Dans le menu de navigation latéral, cliquez sur l'élément de menu Analyser > Rapports sur la sécurité > Configuration.

- Pour définir le champ d'application des données que vous souhaitez afficher, sélectionnez l'environnement pour lequel vous souhaitez afficher les données en haut de la page.

- Assurez-vous que le menu déroulant à côté de celui de l'environnement indique "Proxies" (et non "Cibles" ou d'autres valeurs), et laissez sa valeur sur "Tout".

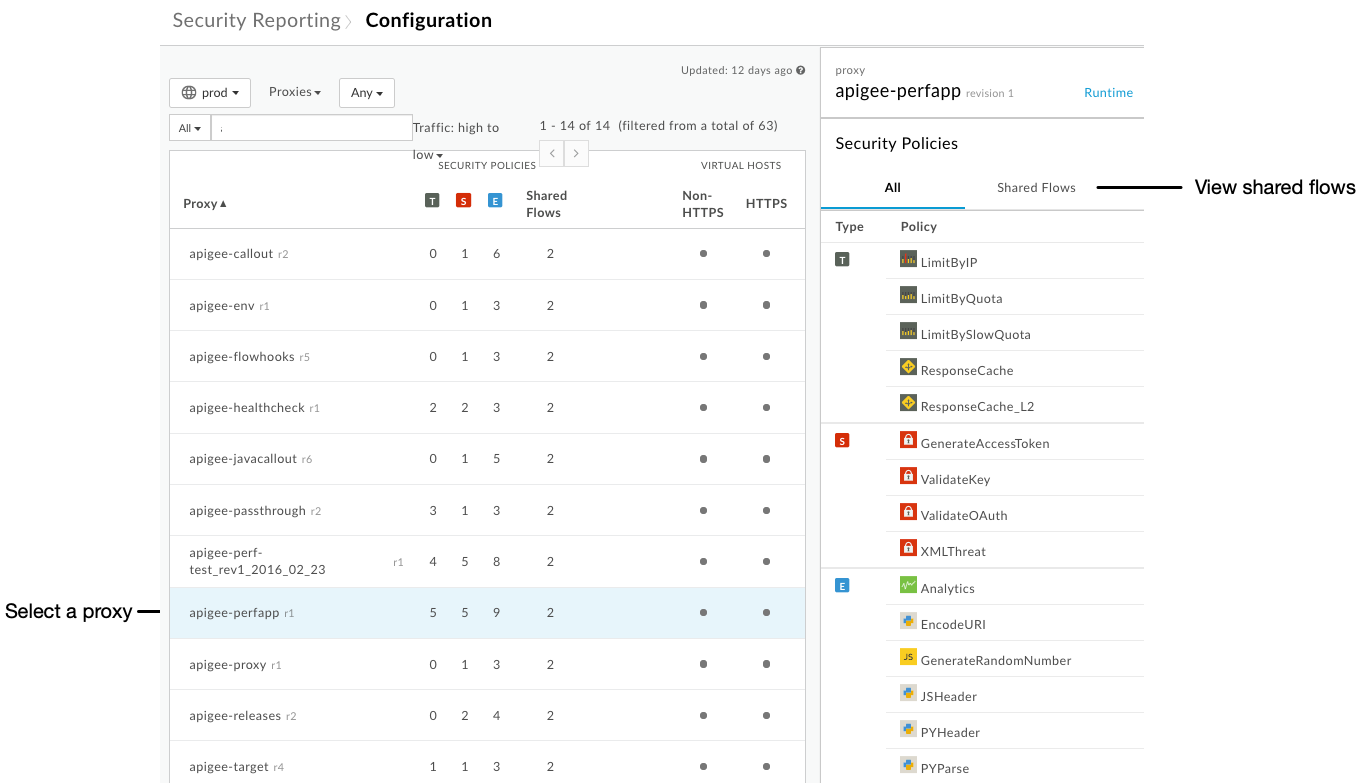

- Pour chaque proxy, le tableau indique :

- Nombre de règles utilisées dans les groupes de règles liées à la sécurité. Les groupes de règles sont les suivants : gestion du trafic, sécurité et extension. Pour en savoir plus sur les groupes, consultez la présentation de la documentation de référence sur les règles.

- Nombre de flux partagés utilisés par un proxy, le cas échéant.

- Indique si les hôtes virtuels d'un proxy sont configurés pour recevoir des requêtes non HTTPS, des requêtes HTTPS ou les deux.

Cliquez sur une ligne du tableau pour afficher plus d'informations sur la configuration du proxy :

Si le proxy que vous avez sélectionné inclut des flux partagés, cliquez sur Flux partagés sur la droite de l'interface utilisateur pour afficher la liste des règles liées à la sécurité configurées dans les flux partagés appelés par ce proxy.

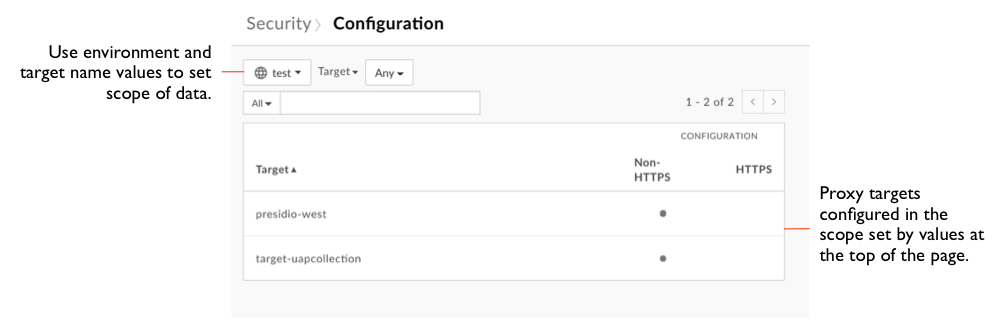

En haut de la page, cliquez sur le menu déroulant Proxies, puis sur Cibles.

Notez que le tableau indique si les cibles sont atteintes par des appels non HTTPS ou HTTPS :

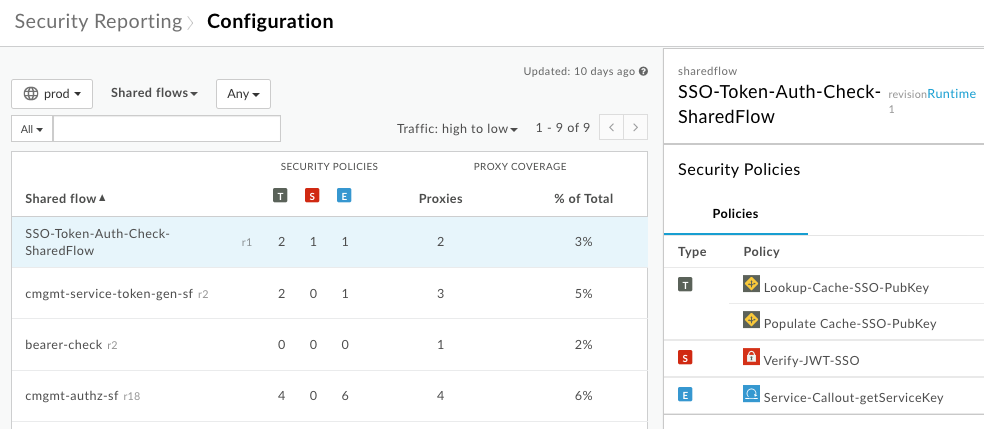

En haut de la page, cliquez sur le menu déroulant Cibles, puis sur Flux partagés pour afficher des informations sur les flux partagés, y compris :

- Nombre de règles utilisées dans les groupes de règles liées à la sécurité.

- Nombre de proxys utilisant chaque flux partagé.

Poser des questions sur ce que vous voyez

Alors que la page Environnement d'exécution illustre le comportement de vos proxys dans des conditions d'exécution, la page Configuration montre comment vous les avez configurés pour gérer ces conditions. En examinant les rapports, intéressez-vous de plus près à chaque variable indirecte.

- Vos proxys incluent-ils les stratégies de sécurité appropriées ? En matière de sécurité, tous les proxys ne doivent pas être configurés de la même manière. Par exemple, un proxy qui reçoit une charge de requêtes importante ou dont la quantité de requêtes fluctue de manière spectaculaire doit probablement avoir des règles de contrôle du trafic configurées, telles que la règle SpikeArrest.

- Si l'utilisation du flux partagé est faible, pourquoi ? Les flux partagés peuvent être un moyen utile de créer des fonctionnalités réutilisables liées à la sécurité. Pour en savoir plus sur les flux partagés, consultez Flux partagés réutilisables.

- Utilisez-vous des flux partagés associés à des hooks de flux ? En rattachant un flux partagé contenant des règles liées à la sécurité à un hook de flux, vous pouvez appliquer cette fonctionnalité de sécurité à tous les proxys d'un environnement. Pour en savoir plus sur les hooks de flux, consultez Associer un flux partagé à l'aide d'un hook de flux.

- Le proxy doit-il être autorisé à avoir un hôte virtuel non HTTPS ?

Obtenir les détails de l'activité d'un utilisateur

Lorsque vous surveillez la sécurité, soyez attentif aux opérations potentiellement sensibles effectuées par les utilisateurs. La page Activité utilisateur indique le nombre d'opérations sensibles effectuées par les utilisateurs. Pour obtenir une description des opérations sensibles, consultez À propos des opérations sensibles ci-dessous.

Seuls les administrateurs d'organisation ayant acheté Advanced API Ops peuvent accéder à la page Activité des utilisateurs. Aucun autre rôle, y compris celui d'administrateur de l'organisation en lecture seule, ne permet d'accéder à cette page.

Pour afficher l'activité des utilisateurs :

- Dans le menu de navigation latéral, cliquez sur l'élément de menu Analyser > Rapports sur la sécurité > Activité des utilisateurs.

- Cliquez sur la zone de date pour définir la période.

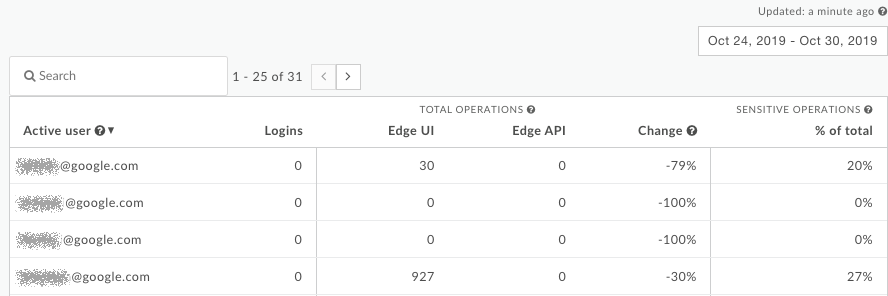

Pour chaque utilisateur de l'organisation, le tableau affiche les informations suivantes (les adresses e-mail sont intentionnellement masquées) :

- Nombre de connexions.

- Nombre d'opérations sensibles effectuées par l'utilisateur via l'UI ou l'API.

- Variation de l'activité au cours de la période sélectionnée.

- Pourcentage de toutes les opérations effectuées par l'utilisateur qui sont considérées comme sensibles.

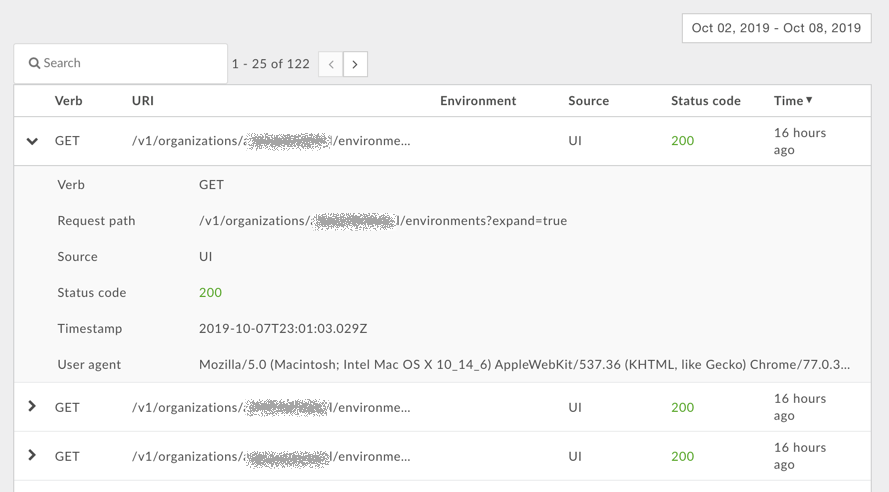

Cliquez sur une ligne du tableau pour afficher des informations détaillées sur l'activité de l'utilisateur :

À propos des opérations sensibles

Les pages Vue d'ensemble et Activité utilisateur affichent toutes deux des informations sur les opérations sensibles effectuées par les utilisateurs. Une opération sensible est une opération effectuée dans l'UI ou l'API qui effectue une action GET/PUT/POST/DELETE sur les modèles d'API suivants :

| Cas d'utilisation | Format de l'URI de la requête |

|---|---|

| Accéder aux développeurs | /v1/organizations/org_name/developers* |

| Accéder aux applications | /v1/organizations/org_name/apps* |

| Accéder aux rapports personnalisés | /v1/organizations/org_name/environments/env_name/stats* |

| Accéder aux sessions Trace | /v1/organizations/org_name/environments/env_name/apis/proxy/revisions/rev/debugsessions* |

| Accéder aux hôtes virtuels | /v1/organizations/org_name/environments/env_name/virtualhosts* |

Pour ces modèles, le caractère * correspond à n'importe quel chemin d'accès à une ressource. Par exemple, pour le modèle d'URI :

/v1/organizations/org_name/developers*

Edge suit les actions GET/PUT/POST/DELETE sur les URI suivants :

/v1/organizations/org_name/developers /v1/organizations/org_name/developers/developer_email /v1/organizations/org_name/developersdeveloper_email/attributes/attribute_name

Poser des questions sur ce que vous voyez

La page Activité utilisateur permet d'examiner en détail l'activité des utilisateurs de l'organisation. Pour chaque utilisateur, posez-vous les questions suivantes :

- Le nombre de connexions est-il approprié pour l'utilisateur ?

- L'utilisateur effectue-t-il un grand nombre d'opérations sensibles ? S'agit-il des opérations attendues que cet utilisateur doit effectuer ?

- L'activité de l'utilisateur a-t-elle changé au cours d'une période donnée ? Pourquoi le pourcentage a-t-il changé ?