Stai visualizzando la documentazione di Apigee Edge.

Consulta la

documentazione di Apigee X. info

Utilizza questa procedura dettagliata per capire come comprendere meglio le vulnerabilità di sicurezza attuali e potenziali. Questo argomento descrive i report che vedrai nell'interfaccia utente e offre modi per pensare alla sicurezza dei tuoi proxy API.

Solo gli amministratori dell'organizzazione e gli amministratori dell'organizzazione in sola lettura possono accedere a questi report nell'interfaccia utente Edge.

Report disponibili in Advanced API Ops

Questa pagina descrive come utilizzare i report sulla sicurezza, inclusi quelli forniti a tutti i clienti di Edge per Cloud Enterprise e quelli disponibili solo per i clienti di Advanced API Ops. I clienti di Edge for Cloud Enterprise che non hanno acquistato Advanced API Ops non avranno accesso ad alcuni dei report descritti di seguito.

Consulta la sezione Introduzione ai report sulla sicurezza per un elenco completo dei report disponibili per tutti i clienti Enterprise e di quelli disponibili solo per i clienti Advanced API Ops.

Ottenere un'istantanea dell'attività e della configurazione di runtime

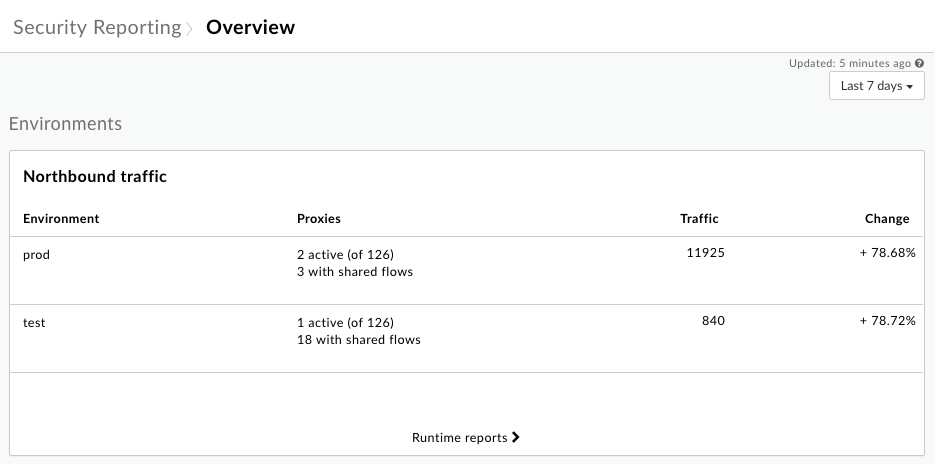

Puoi utilizzare la pagina Panoramica per visualizzare un'istantanea della sicurezza del traffico di configurazione e runtime, incluse le operazioni potenzialmente sensibili. Con un'immagine delle maggiori quantità di attività, in particolare quelle che rappresentano una possibile vulnerabilità della sicurezza, puoi esplorare dati più dettagliati su configurazione e traffico.

Per visualizzare l'attività di runtime:

Nel menu di navigazione laterale, fai clic su Analizza > Report sulla sicurezza > Panoramica.

Nell'angolo in alto a destra, fai clic sul menu a discesa del periodo di tempo, poi seleziona il periodo precedente per cui vuoi visualizzare i dati:

Il grafico Traffico in direzione nord mostra informazioni sulle richieste in entrata ai proxy API per ogni ambiente della tua organizzazione.

Per esaminare il traffico in entrata in modo più dettagliato, fai clic su Report sul runtime per visualizzare dati dettagliati nella pagina Runtime, descritta di seguito.

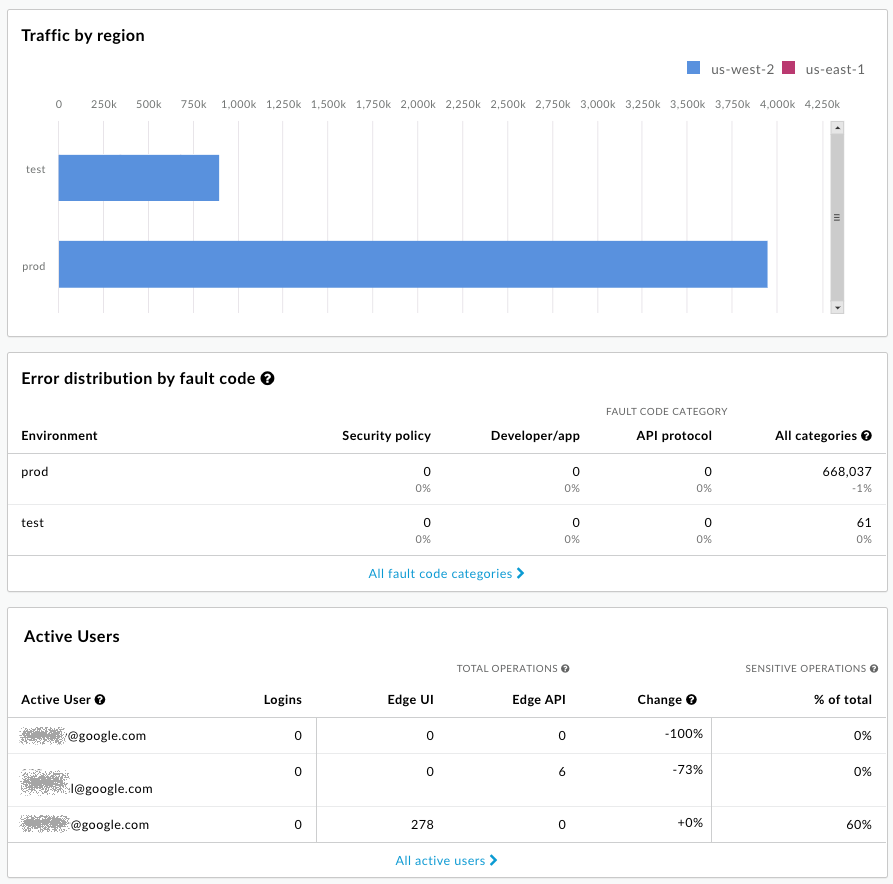

Sotto il grafico Traffico in uscita, troverai grafici che mostrano il Traffico per regione (solo se hai più regioni), la Distribuzione degli errori per codice di errore e gli Utenti per operazioni potenzialmente sensibili (solo per gli amministratori dell'organizzazione):

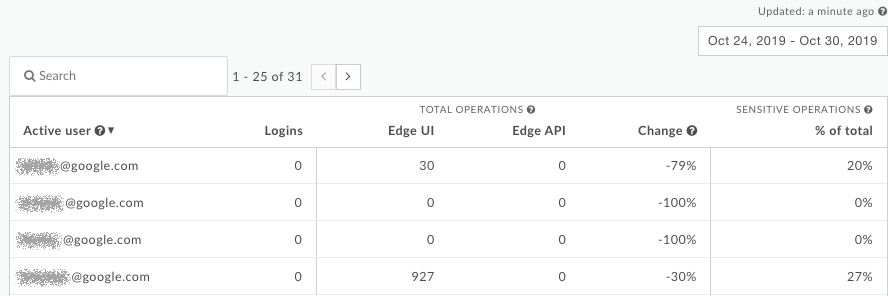

Gli indirizzi email sono oscurati intenzionalmente in questa immagine. Per una descrizione delle operazioni sensibili, vedi Informazioni sulle operazioni sensibili di seguito.

Fare domande su ciò che vedi

L'istantanea di alto livello fornita dalla pagina Panoramica ti aiuta a visualizzare le caratteristiche principali relative alla sicurezza del tuo sistema. In base a ciò che vedi, potresti porti le seguenti domande:

- La percentuale di richieste supera le tue aspettative? Ti consigliamo di esaminare più da vicino quali proxy API ricevono queste richieste.

- La percentuale di traffico per ogni regione sembra corretta? Una regione è sovraccarica?

- Visualizzi un numero elevato di codici di errore? Dove si verificano?

- (Solo amministratori dell'organizzazione) Quali utenti richiamano le operazioni potenzialmente più sensibili?

Visualizzare i dettagli del traffico del runtime

Utilizza la pagina Runtime per visualizzare i dettagli sul traffico del runtime e identificare le vulnerabilità di sicurezza attuali. Ad esempio, puoi:

- Identifica la quantità di traffico non HTTPS diretto ai tuoi proxy e alle tue destinazioni.

- Visualizza i dettagli sulle app per sviluppatori e sugli host virtuali che gestiscono il traffico.

- Visualizza il conteggio degli errori per codice di errore.

Per visualizzare i dettagli del traffico del runtime:

- Nel menu di navigazione laterale, fai clic su Analizza > Report sulla sicurezza > Runtime.

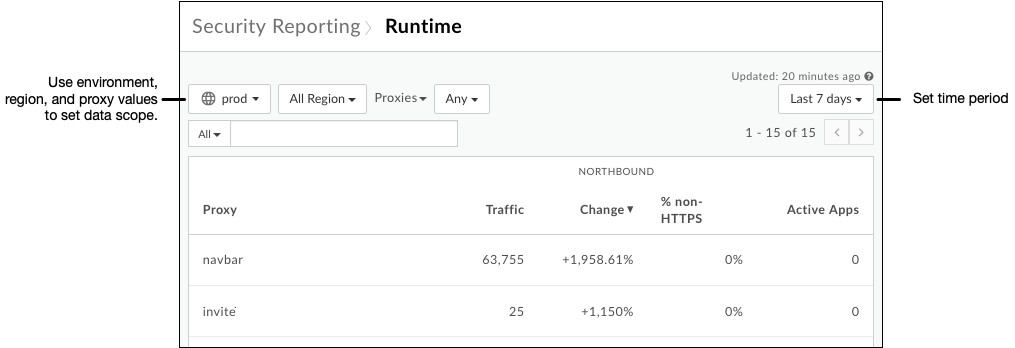

- Per impostare l'ambito dei dati che vuoi visualizzare, seleziona l'ambiente, la regione e il periodo di tempo per cui vuoi visualizzare i dati nella parte superiore della pagina.

- Assicurati che nel menu a discesa accanto a quello dell'ambiente sia selezionato"Proxy " (non"Target" o qualsiasi altro valore, che esamineremo di seguito) e lascia il valore "Qualsiasi".

Tieni presente che la tabella elenca i proxy API nell'ambito che hai impostato, insieme al traffico totale per il periodo. In particolare, nota la colonna che elenca il traffico non HTTPS. Rappresenta le richieste inviate al proxy elencato che arrivano tramite non HTTPS, anziché HTTPS. Si tratta di una vulnerabilità di sicurezza:

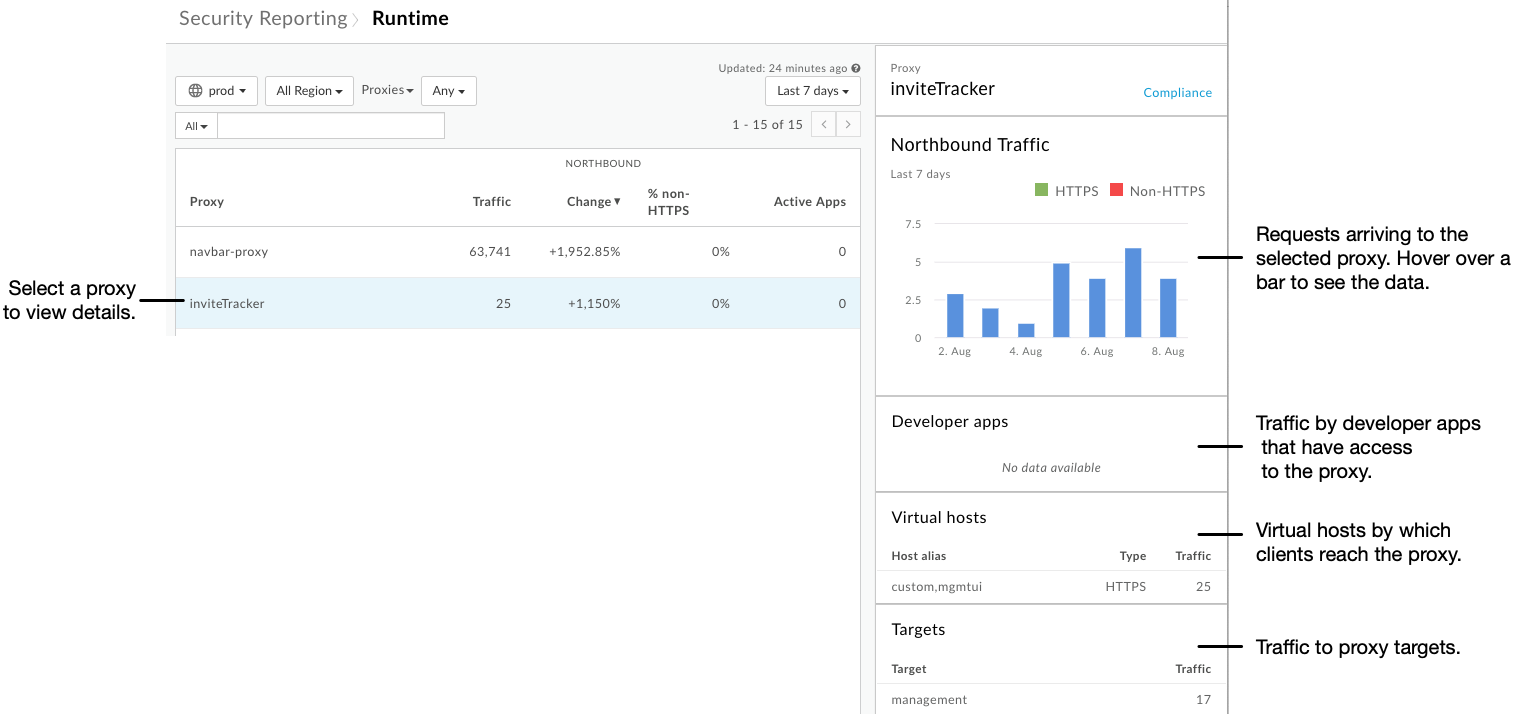

Fai clic su una riga della tabella per visualizzare ulteriori informazioni sul proxy. Come per il grafico Traffico totale, puoi passare il mouse sopra le barre del grafico Traffico in direzione nord per visualizzare i dati sottostanti:

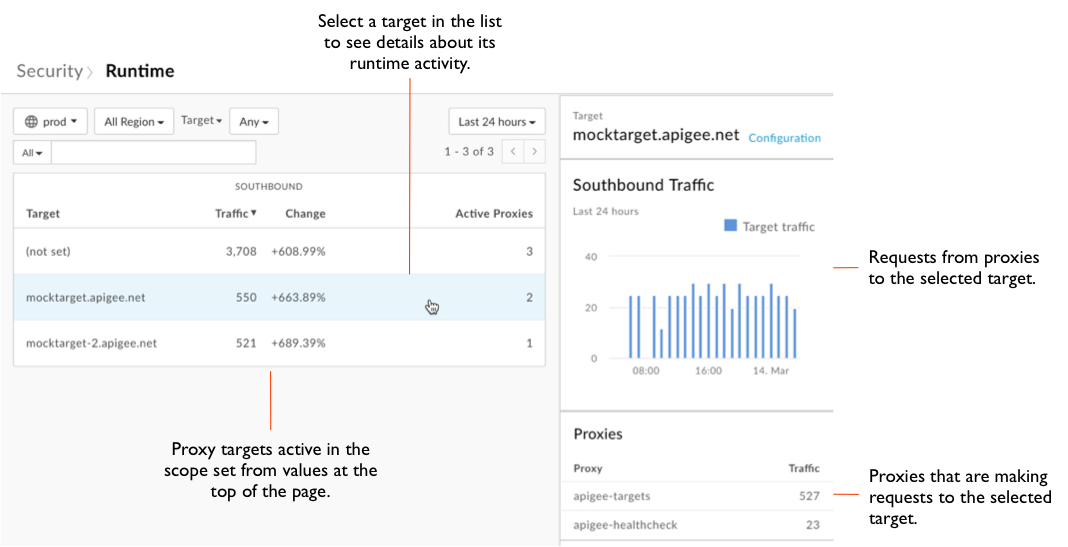

Nella parte superiore della pagina, fai clic sul menu a discesa Proxy e poi su Target.

Tieni presente che la tabella elenca informazioni simili per le destinazioni proxy rispetto alla tabella elencata per i proxy.

Fai clic su una riga della tabella per visualizzare i dettagli relativi al target.

Nella parte superiore della pagina, fai clic sul menu a discesa Target, quindi su App per visualizzare le informazioni sulle tue app.

Nella parte superiore della pagina, fai clic sul menu a discesa App, quindi su Codici di errore per visualizzare le informazioni sui codici di errore.

Fare domande su ciò che vedi

La pagina Runtime mostra il comportamento dei proxy nel contesto del traffico attuale: richieste dai client, richieste alle destinazioni. Utilizza i dati visualizzati per porti domande sul comportamento dei tuoi proxy.

- Esamina i dettagli di ogni proxy che riceve traffico non HTTPS. La porzione di traffico sembra appropriata per questo proxy? Il proxy deve essere riconfigurato per ricevere richieste tramite HTTPS?

- Esamina i dati da una serie di ambiti, ad esempio con più o meno dati storici. C'è una tendenza a cui potresti rispondere?

- Si sono verificati aumenti significativi del traffico da un proxy a una destinazione? Il traffico deve essere mediato dai criteri di gestione del traffico?

Recuperare i dettagli di configurazione

Con i dettagli sulla configurazione dal punto di vista della sicurezza, puoi iniziare a identificare i punti in cui puoi migliorare la sicurezza modificando la configurazione dei proxy. La pagina Configurazione offre una visualizzazione dettagliata di come i proxy e i target utilizzano gli strumenti disponibili in Apigee Edge.

Per visualizzare i dettagli di configurazione:

- Nel menu di navigazione laterale, fai clic sulla voce di menu Analizza > Report sulla sicurezza > Configurazione.

- Per impostare l'ambito dei dati da visualizzare, seleziona l'ambiente per cui vuoi visualizzare i dati nella parte superiore della pagina.

- Assicurati che nel menu a discesa accanto a quello dell'ambiente sia selezionata l'opzione "Proxy" (non "Target" o altri valori) e lascia il valore impostato su "Qualsiasi".

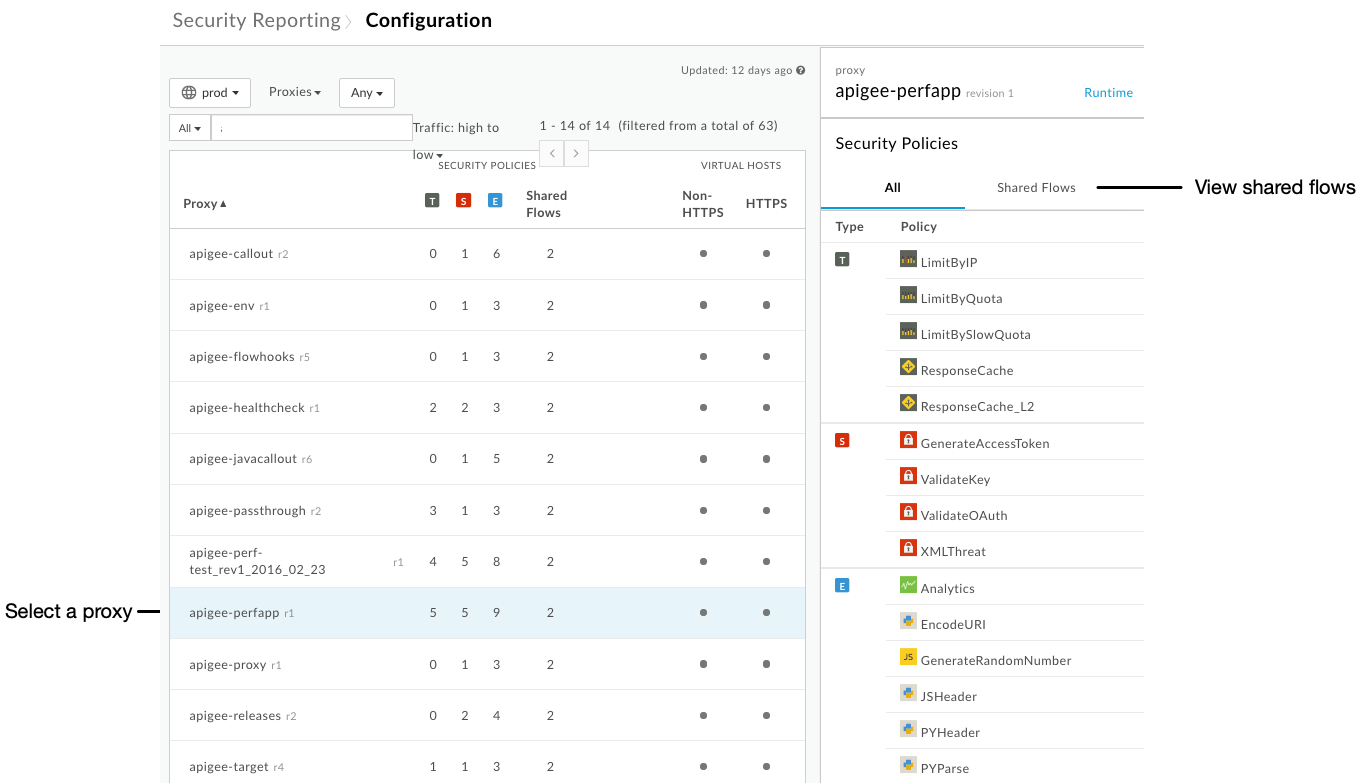

- Per ogni proxy, la tabella indica:

- Il numero di criteri utilizzati dai gruppi di criteri correlati alla sicurezza. I gruppi di criteri sono gestione del traffico, sicurezza ed estensione. Per saperne di più sui gruppi, vedi Panoramica del riferimento ai criteri.

- Il numero di flussi condivisi, se presenti, utilizzati da un proxy.

- Indica se gli host virtuali di un proxy sono configurati per ricevere richieste non HTTPS, richieste HTTPS o entrambe.

Fai clic su una riga della tabella per visualizzare ulteriori informazioni sulla configurazione del proxy:

Se il proxy selezionato include flussi condivisi, fai clic su Flussi condivisi sul lato destro della UI per visualizzare l'elenco dei criteri correlati alla sicurezza configurati nei flussi condivisi chiamati da questo proxy.

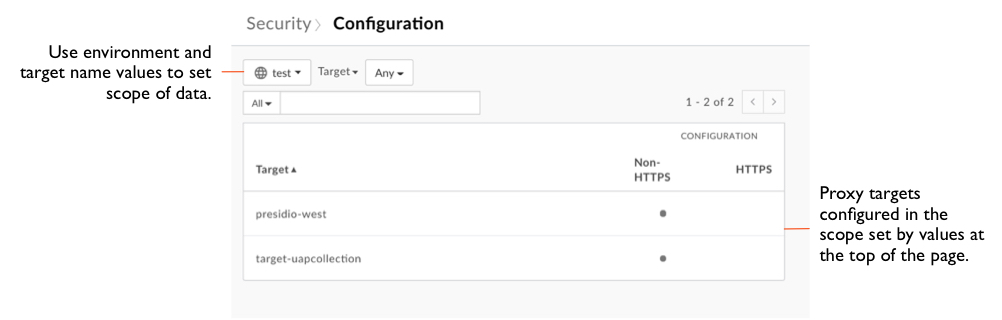

Nella parte superiore della pagina, fai clic sul menu a discesa Proxy e poi su Target.

Tieni presente che la tabella indica se i target vengono raggiunti da chiamate non HTTPS o HTTPS:

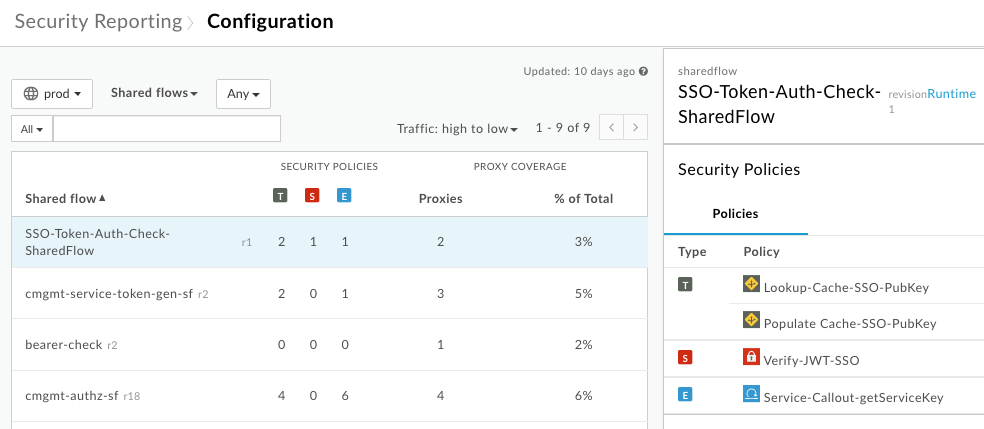

Nella parte superiore della pagina, fai clic sul menu a discesa Target, poi su Flussi condivisi per visualizzare informazioni sui flussi condivisi, tra cui:

- Il numero di criteri utilizzati dai gruppi di criteri correlati alla sicurezza.

- Il numero di proxy che utilizzano ogni flusso condiviso.

Fare domande su ciò che vedi

Mentre la pagina Runtime mostra il comportamento dei proxy in condizioni di runtime, la pagina Configurazione mostra come li hai configurati per gestire queste condizioni. Quando esamini i report, dai un'occhiata più da vicino a ogni proxy.

- I tuoi proxy includono i criteri di sicurezza appropriati? Non tutti i proxy devono essere configurati in modo identico in termini di sicurezza. Ad esempio, un proxy che riceve un carico di richieste elevato o la cui quantità di richieste fluttua notevolmente dovrebbe probabilmente avere configurati criteri di controllo del traffico come il criterio SpikeArrest.

- Se l'utilizzo del flusso condiviso è basso, perché? I flussi condivisi possono essere un modo utile per creare funzionalità riutilizzabili correlate alla sicurezza. Per saperne di più sui flussi condivisi, vedi Flussi condivisi riutilizzabili.

- Utilizzi flussi condivisi collegati agli hook di flusso? Se colleghi un flusso condiviso che contiene criteri correlati alla sicurezza a un hook di flusso, puoi applicare questa funzionalità di sicurezza a tutti i proxy di un ambiente. Per saperne di più sugli hook di flusso, vedi Collegamento di un flusso condiviso utilizzando un hook di flusso.

- Il proxy deve essere autorizzato ad avere un host virtuale non HTTPS?

Visualizzare i dettagli dell'attività utente

Nell'ambito del monitoraggio della sicurezza, tieni presente le operazioni potenzialmente sensibili eseguite dagli utenti. La pagina Attività utente elenca il conteggio delle operazioni sensibili eseguite dagli utenti. Per una descrizione delle operazioni sensibili, vedi Informazioni sulle operazioni sensibili di seguito.

Solo gli amministratori dell'organizzazione che hanno acquistato Advanced API Ops possono accedere alla pagina Attività utente. Nessun altro ruolo, incluso l'amministratore dell'organizzazione di sola lettura, può accedere a questa pagina

Per visualizzare l'attività utente:

- Nel menu di navigazione laterale, fai clic sulla voce di menu Analizza > Report sulla sicurezza > Attività utente.

- Fai clic sulla casella della data per impostare l'intervallo di date.

Per ogni utente dell'organizzazione, la tabella mostra (gli indirizzi email sono intenzionalmente oscurati):

- Il numero di accessi.

- Il numero di operazioni sensibili eseguite dall'utente tramite l'interfaccia utente o l'API.

- La variazione dell'attività nell'intervallo di tempo selezionato.

- La percentuale di tutte le operazioni eseguite dall'utente considerate sensibili.

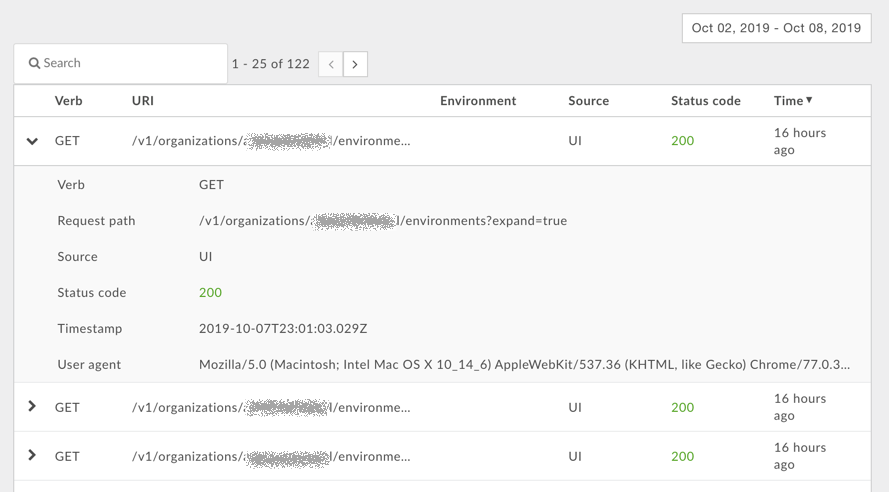

Fai clic su una riga della tabella per visualizzare informazioni dettagliate sull'attività dell'utente:

Informazioni sulle operazioni sensibili

La pagina Panoramica e la pagina Attività utente mostrano entrambe informazioni sulle operazioni sensibili eseguite dagli utenti. Un'operazione sensibile è qualsiasi operazione nell'interfaccia utente o nell'API che esegue un'azione GET/PUT/POST/DELETE sui seguenti pattern API:

| Caso d'uso | Pattern URI della richiesta |

|---|---|

| Accesso agli sviluppatori | /v1/organizations/org_name/developers* |

| Accedere alle app | /v1/organizations/org_name/apps* |

| Accedere ai report personalizzati | /v1/organizations/org_name/environments/env_name/stats* |

| Accesso alle sessioni di traccia | /v1/organizations/org_name/environments/env_name/apis/proxy/revisions/rev/debugsessions* |

| Accesso agli host virtuali | /v1/organizations/org_name/environments/env_name/virtualhosts* |

Per questi pattern, il carattere * corrisponde a qualsiasi percorso della risorsa. Ad esempio, per il pattern URI:

/v1/organizations/org_name/developers*

Edge monitora le azioni GET/PUT/POST/DELETE sui seguenti URI:

/v1/organizations/org_name/developers /v1/organizations/org_name/developers/developer_email /v1/organizations/org_name/developersdeveloper_email/attributes/attribute_name

Fare domande su ciò che vedi

La pagina Attività utente consente di esaminare in dettaglio l'attività degli utenti dell'organizzazione. Per ogni utente puoi porti le seguenti domande:

- Il numero di accessi è appropriato per l'utente?

- L'utente sta eseguendo un numero elevato di operazioni sensibili? Si tratta delle operazioni previste che questo utente dovrebbe eseguire?

- L'attività dell'utente è cambiata in un determinato periodo di tempo? Perché la percentuale è cambiata?