Você está lendo a documentação do Apigee Edge.

Acesse a documentação da

Apigee X. info

Use este tutorial para entender como identificar melhor as vulnerabilidades de segurança atuais e potenciais. Este tópico descreve os relatórios que aparecem na interface do usuário e oferece maneiras de pensar sobre a segurança dos seus proxies de API.

Somente administradores da organização e administradores da organização com acesso somente leitura podem acessar esses relatórios na interface do Edge.

Relatórios disponíveis nas operações avançadas de API

Nesta página, descrevemos como usar relatórios de segurança, incluindo aqueles fornecidos a todos os clientes do Edge para Cloud Enterprise e aqueles disponíveis apenas para clientes do Advanced API Ops. Os clientes do Edge for Cloud Enterprise que não compraram o Advanced API Ops não terão acesso a alguns dos relatórios descritos abaixo.

Consulte Introdução aos relatórios de segurança para ver uma lista completa dos relatórios disponíveis para todos os clientes do Enterprise e aqueles disponíveis apenas para clientes do Advanced API Ops.

Receber um snapshot da atividade e da configuração do ambiente de execução

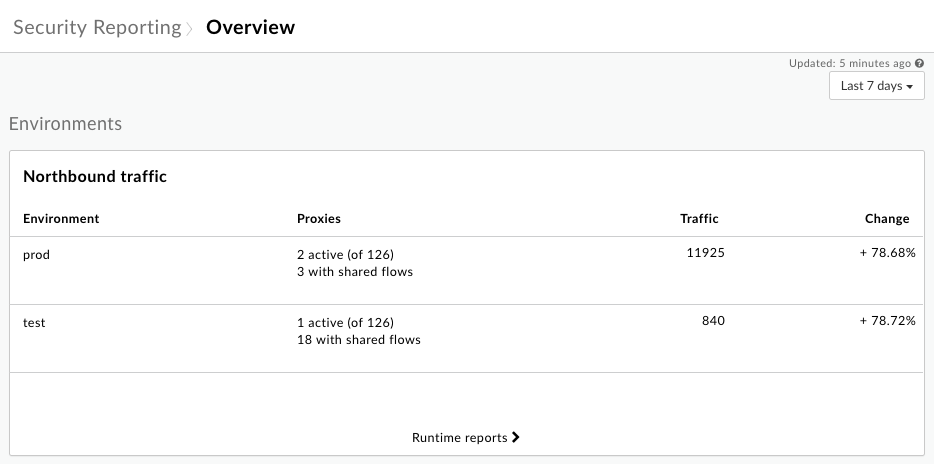

Use a página Visão geral para ter um snapshot de segurança do tráfego de configuração e de tempo de execução, incluindo operações potencialmente sensíveis. Com uma imagem dos maiores volumes de atividade, principalmente atividades que representam uma possível vulnerabilidade de segurança, é possível analisar dados mais detalhados sobre configuração e tráfego.

Para conferir a atividade de tempo de execução:

No menu de navegação lateral, clique em Analisar > Relatórios de segurança > Visão geral.

No canto superior direito, clique no menu suspenso de período e selecione o período anterior para o qual você quer ver os dados:

O gráfico Tráfego de entrada mostra informações sobre as solicitações recebidas para os proxies de API em cada ambiente da sua organização.

Para examinar o tráfego de entrada com mais detalhes, clique em Relatórios de tempo de execução e confira dados detalhados na página Tempo de execução, descrita abaixo.

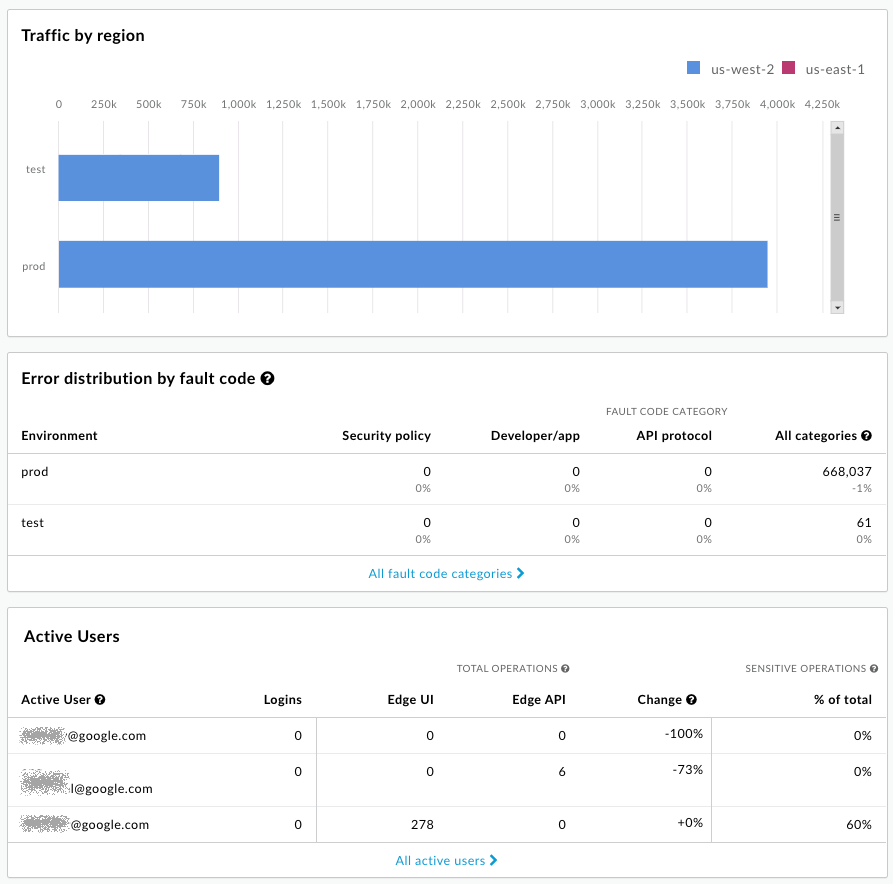

Abaixo do gráfico Tráfego de entrada, você encontra gráficos que mostram o Tráfego por região (somente quando há várias regiões), a Distribuição de erros por código de falha e os Usuários por operações potencialmente sensíveis (somente administradores da organização):

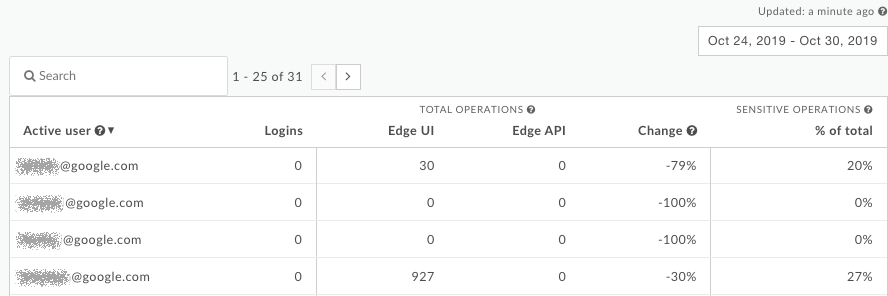

Os endereços de e-mail foram ocultados intencionalmente nesta imagem. Consulte Sobre operações sensíveis abaixo para uma descrição delas.

Fazer perguntas sobre o que você está vendo

O resumo de alto nível fornecido pela página Visão geral ajuda você a identificar características importantes relacionadas à segurança do seu sistema. Com base no que você vê, faça as seguintes perguntas:

- A porcentagem de solicitações excede suas expectativas? Você precisa analisar melhor quais proxies de API estão recebendo essas solicitações?

- A porcentagem de tráfego para cada região parece correta? Uma região está sendo sobrecarregada?

- Você está vendo um grande número de códigos de falha? Onde elas estão ocorrendo?

- (Somente administradores da organização) Quais usuários estão invocando as operações mais sensíveis?

Receber detalhes do tráfego de execução

Use a página Tempo de execução para conferir detalhes sobre o tráfego do ambiente de execução e identificar vulnerabilidades de segurança atuais. Por exemplo, você pode:

- Identifique a quantidade de tráfego não HTTPS que vai para seus proxies e destinos.

- Confira detalhes sobre os apps do desenvolvedor e os hosts virtuais que atendem a esse tráfego.

- Ver a contagem de erros por código de falha.

Para conferir os detalhes do tráfego de execução:

- No menu de navegação lateral, clique em Analisar > Relatórios de segurança > Tempo de execução.

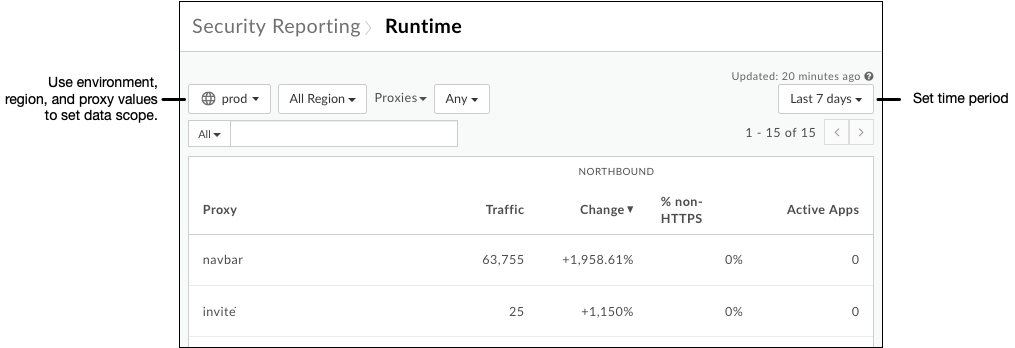

- Para definir o escopo dos dados que você quer ver, selecione o ambiente, a região e o período na parte de cima da página.

- Verifique se o menu suspenso ao lado do menu de ambiente diz "Proxies" (não "Targets" ou qualquer outro valor. Isso será analisado abaixo) e deixe o valor como "Any".

A tabela lista os proxies da API no escopo definido, além do tráfego total deles no período. Em especial, observe a coluna que lista o tráfego não HTTPS. Isso representa solicitações enviadas ao proxy listado que estão chegando por não HTTPS, em vez de HTTPS. Isso é uma vulnerabilidade de segurança:

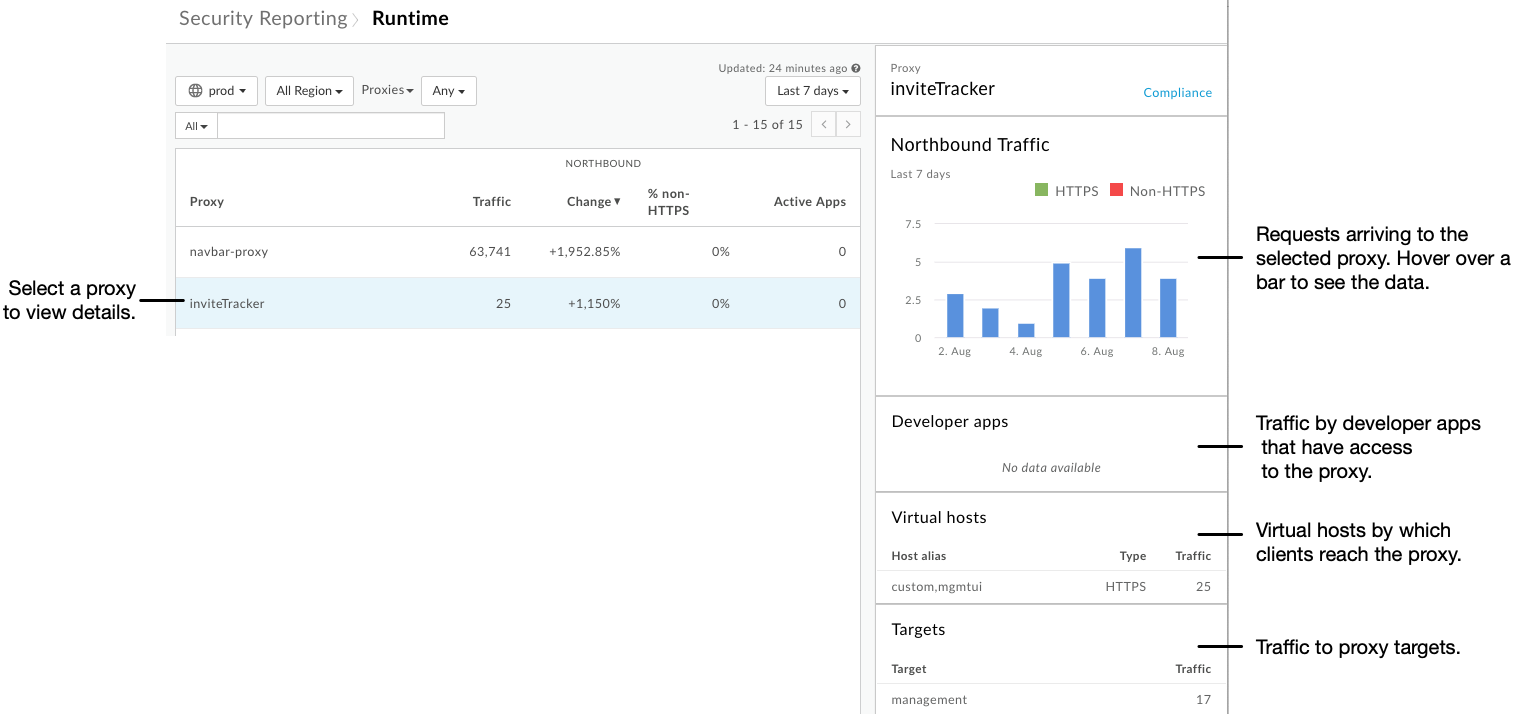

Clique em uma linha da tabela para ver mais informações sobre o proxy. Assim como no gráfico "Tráfego total", passe o cursor sobre as barras no gráfico Tráfego no sentido norte para ver os dados subjacentes:

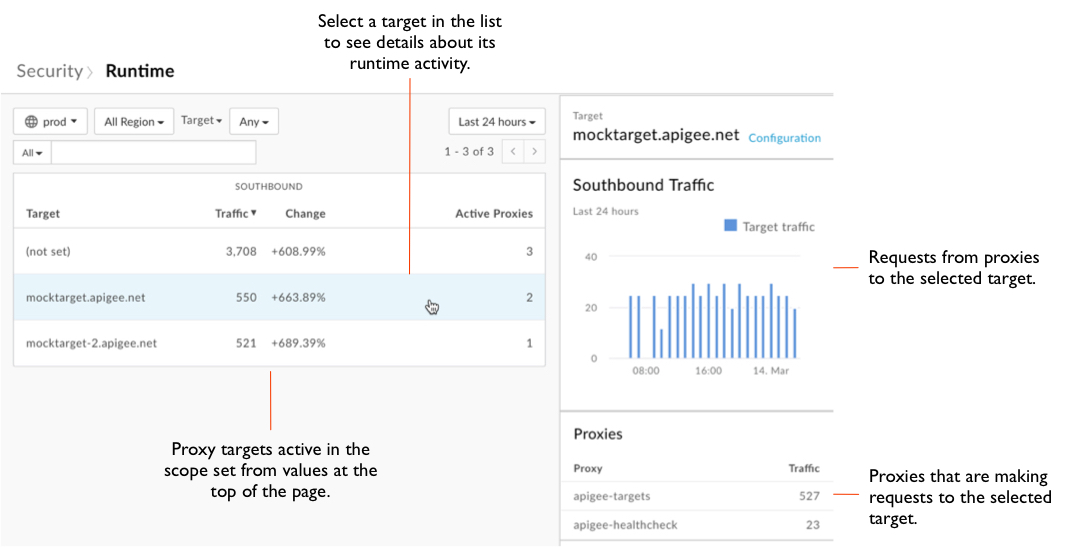

Na parte de cima da página, clique no menu suspenso Proxies e em Targets.

A tabela lista informações semelhantes para destinos de proxy e proxies.

Clique em uma linha da tabela para conferir detalhes sobre a meta.

Na parte de cima da página, clique no menu suspenso Segmentações e em Apps para ver informações sobre seus apps.

Na parte de cima da página, clique no menu suspenso Apps e em Códigos de falha para ver informações sobre eles.

Fazer perguntas sobre o que você está vendo

A página Tempo de execução ilustra o comportamento dos seus proxies no contexto de tráfego atual: solicitações de clientes e para destinos. Use o que é mostrado para se perguntar se os proxies estão funcionando como deveriam.

- Analise os detalhes de cada proxy que recebe tráfego não HTTPS. A parte desse tráfego parece adequada para esse proxy? O proxy precisa ser reconfigurado para receber solicitações por HTTPS?

- Analise os dados de vários escopos, como mais ou menos histórico. Você está respondendo a uma tendência?

- Há aumentos significativos no tráfego de um proxy para um destino? Esse tráfego precisa ser mediado por políticas de gerenciamento de tráfego?

Conferir detalhes da configuração

Com detalhes sobre a configuração do ponto de vista da segurança, você pode começar a identificar lugares em que é possível melhorar a segurança mudando a forma como os proxies são configurados. A página Configuração oferece uma visão detalhada de como seus proxies e destinos usam as ferramentas disponíveis no Apigee Edge.

Para conferir os detalhes da configuração:

- No menu de navegação lateral, clique no item Analisar > Relatórios de segurança > Configuração.

- Para definir o escopo dos dados que você quer ver, selecione o ambiente na parte de cima da página.

- Verifique se o menu suspenso ao lado do menu suspenso do ambiente diz "Proxies" (não "Targets" ou outros valores) e deixe o valor como "Any".

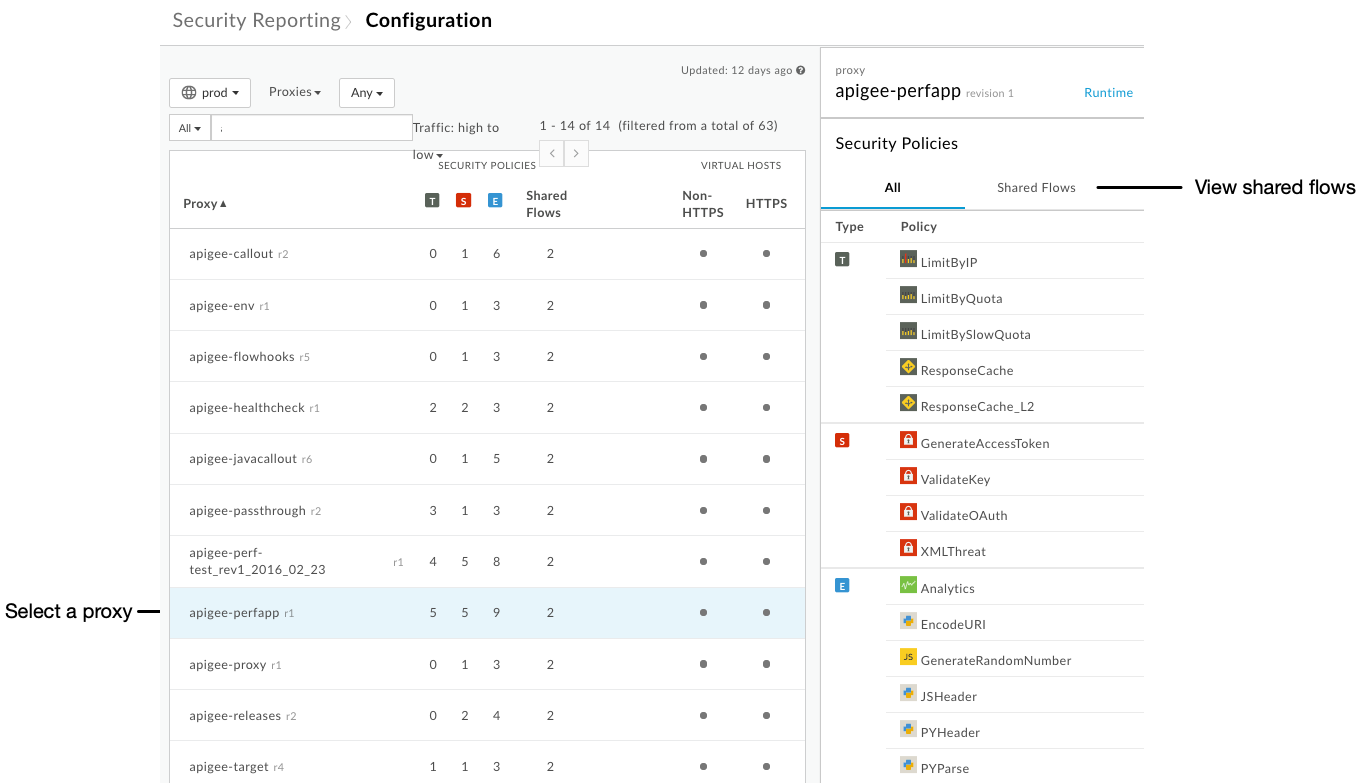

- Para cada proxy, a tabela indica:

- O número de políticas usadas dos grupos de políticas relacionadas à segurança. Os grupos de políticas são gerenciamento de tráfego, segurança e extensão. Para mais informações sobre os grupos, consulte Visão geral de referência da política.

- O número de fluxos compartilhados, se houver, usados por um proxy.

- Se os hosts virtuais de um proxy estão configurados para receber solicitações não HTTPS, HTTPS ou ambos.

Clique em uma linha na tabela para ver mais informações sobre a configuração do proxy:

Se o proxy selecionado incluir fluxos compartilhados, clique em Fluxos compartilhados no lado direito da interface para conferir a lista de políticas relacionadas à segurança configuradas em fluxos compartilhados chamados por esse proxy.

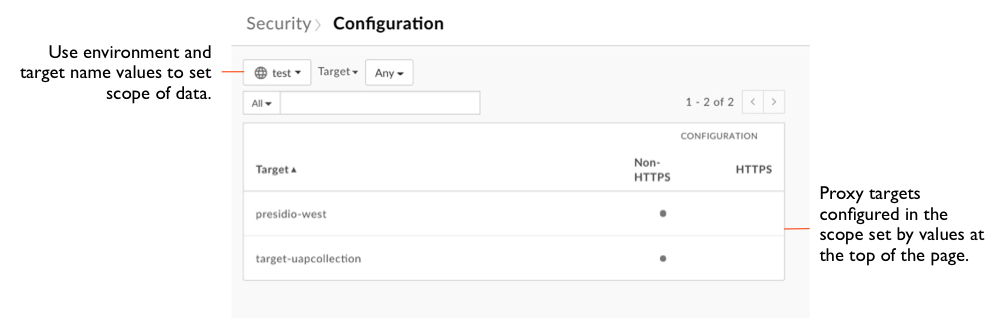

Na parte de cima da página, clique no menu suspenso Proxies e em Targets.

A tabela indica se as metas estão sendo alcançadas por chamadas não HTTPS ou HTTPS:

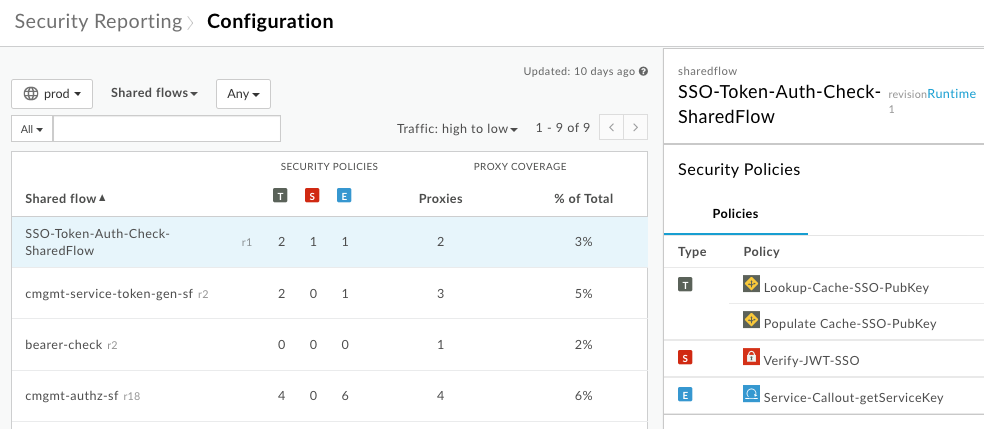

Na parte de cima da página, clique no menu suspenso Segmentações e em Fluxos compartilhados para ver informações sobre eles, incluindo:

- O número de políticas usadas dos grupos de políticas relacionadas à segurança.

- O número de proxies que usam cada fluxo compartilhado.

Fazer perguntas sobre o que você está vendo

Enquanto a página Ambiente de execução ilustra o comportamento dos seus proxies em condições de execução, a página Configuração mostra como você os configurou para lidar com essas condições. Ao analisar os relatórios, confira cada proxy com mais atenção.

- Seus proxies têm as políticas de segurança adequadas incluídas? Nem todos os proxies devem ser configurados de forma idêntica quando se trata de segurança. Por exemplo, um proxy que recebe uma carga pesada de solicitações ou cuja quantidade de solicitações varia muito provavelmente precisa ter políticas de controle de tráfego configuradas, como a política SpikeArrest.

- Se o uso do fluxo compartilhado for baixo, por quê? Os fluxos compartilhados podem ser uma maneira útil de criar funcionalidades reutilizáveis relacionadas à segurança. Para saber mais sobre fluxos compartilhados, consulte Fluxos compartilhados reutilizáveis.

- Você está usando fluxos compartilhados anexados a hooks de fluxo? Ao anexar um fluxo compartilhado que contém políticas relacionadas à segurança a um gancho de fluxo, é possível aplicar essa funcionalidade de segurança em todos os proxies de um ambiente. Para saber mais sobre ganchos de fluxo, consulte Como anexar um fluxo compartilhado usando um gancho de fluxo.

- O proxy pode ter um host virtual não HTTPS?

Receber detalhes da atividade do usuário

Como parte do monitoramento da segurança, fique atento às operações potencialmente sensíveis realizadas pelos usuários. A página Atividade do usuário lista a contagem de operações sensíveis realizadas pelos usuários. Consulte Sobre operações sensíveis abaixo para uma descrição delas.

Somente administradores da organização que compraram o Advanced API Ops podem acessar a página Atividade do usuário. Nenhuma outra função, incluindo Administrador da organização somente leitura, pode acessar essa página.

Para conferir a atividade do usuário:

- No menu de navegação lateral, clique em Analisar > Relatórios de segurança > Atividade do usuário.

- Clique na caixa de data para definir o período.

Para cada usuário na organização, a tabela mostra (endereços de e-mail intencionalmente ocultos):

- O número de logins.

- O número de operações sensíveis realizadas pelo usuário na interface ou na API.

- A mudança na atividade durante o período selecionado.

- A porcentagem de todas as operações realizadas pelo usuário que são consideradas sensíveis.

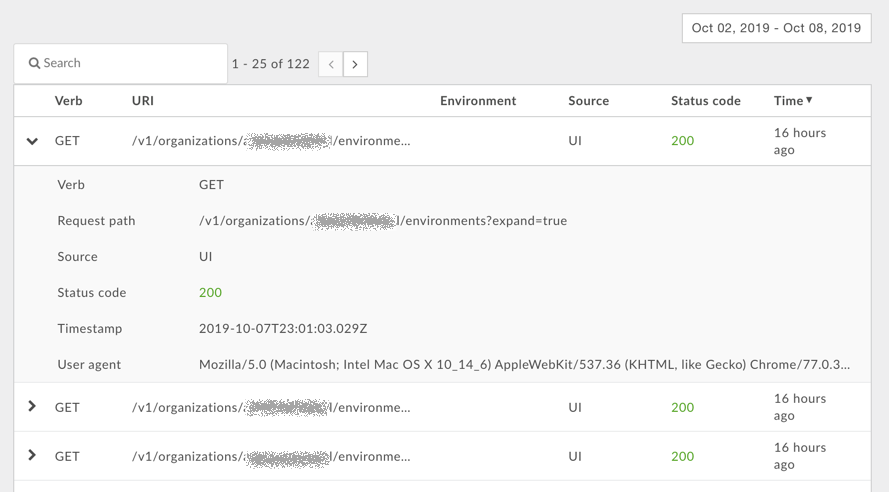

Clique em uma linha da tabela para mostrar informações detalhadas sobre a atividade do usuário:

Sobre operações sensíveis

As páginas Visão geral e Atividade do usuário mostram informações sobre operações sensíveis realizadas pelos usuários. Uma operação sensível é qualquer operação na interface ou API que executa uma ação GET/PUT/POST/DELETE nos seguintes padrões de API:

| Caso de uso | Padrão de URI de solicitação |

|---|---|

| Acessar desenvolvedores | /v1/organizations/org_name/developers* |

| Como acessar apps | /v1/organizations/org_name/apps* |

| Acessar relatórios personalizados | /v1/organizations/org_name/environments/env_name/stats* |

| Como acessar sessões de trace | /v1/organizations/org_name/environments/env_name/apis/proxy/revisions/rev/debugsessions* |

| Como acessar hosts virtuais | /v1/organizations/org_name/environments/env_name/virtualhosts* |

Para esses padrões, o caractere * corresponde a qualquer caminho de recurso. Por exemplo, para o padrão de URI:

/v1/organizations/org_name/developers*

O Edge rastreia ações GET/PUT/POST/DELETE nos seguintes URIs:

/v1/organizations/org_name/developers /v1/organizations/org_name/developers/developer_email /v1/organizations/org_name/developersdeveloper_email/attributes/attribute_name

Fazer perguntas sobre o que você está vendo

A página Atividade do usuário permite detalhar a atividade dos usuários da organização. Para cada usuário, pergunte-se:

- O número de logins é adequado para o usuário?

- O usuário está realizando um grande número de operações sensíveis? Essas são as operações esperadas que o usuário deve realizar?

- A atividade do usuário mudou durante um período? Por que a porcentagem mudou?