आपको Apigee Edge का दस्तावेज़ दिख रहा है.

Apigee X के दस्तावेज़ पर जाएं. जानकारी

ट्रांसपोर्ट लेयर सिक्योरिटी (टीएलएस), सिक्योर सॉकेट लेयर (एसएसएल) की पूर्ववर्ती है. यह वेब सर्वर और वेब क्लाइंट, जैसे कि ब्राउज़र या ऐप्लिकेशन के बीच एन्क्रिप्ट (सुरक्षित) किया गया लिंक बनाने के लिए, स्टैंडर्ड सिक्योरिटी टेक्नोलॉजी है. एन्क्रिप्ट (सुरक्षित) किए गए लिंक से यह पक्का होता है कि सर्वर और क्लाइंट के बीच ट्रांसफ़र किया गया सारा डेटा निजी बना रहे. TLS का इस्तेमाल करने के लिए, क्लाइंट सर्वर को एक सुरक्षित अनुरोध भेजता है. इसके लिए, वह एन्क्रिप्ट किए गए HTTPS प्रोटोकॉल का इस्तेमाल करता है. वह एन्क्रिप्ट नहीं किए गए HTTP प्रोटोकॉल का इस्तेमाल नहीं करता.

Edge, क्लाउड और ऑन-प्रिमाइसेस डिप्लॉयमेंट, दोनों में एक-तरफ़ा टीएलएस और दो-तरफ़ा टीएलएस के साथ काम करता है. टीएलएस के साथ काम करने वाले वर्शन के बारे में जानने के लिए, सपोर्ट किए गए सॉफ़्टवेयर और सपोर्ट किए गए वर्शन देखें. एकतरफ़ा टीएलएस की मदद से, टीएलएस क्लाइंट, टीएलएस सर्वर की पहचान की पुष्टि कर सकता है. उदाहरण के लिए, Android फ़ोन (क्लाइंट) पर चल रहा कोई ऐप्लिकेशन, Edge APIs (सर्वर) की पहचान की पुष्टि कर सकता है.

Apigee, दो-तरफ़ा या क्लाइंट टीएलएस का इस्तेमाल करके, पुष्टि करने की बेहतर सुविधा भी देता है. आम तौर पर, एंड-टू-एंड सुरक्षा को बेहतर बनाने के लिए, दोनों तरफ़ से टीएलएस लागू किया जाता है. इससे, क्लाइंट पर होने वाले हमलों से अपने डेटा को सुरक्षित रखा जा सकता है. जैसे, क्लाइंट स्पूफ़िंग या मैन-इन-द-मिडल हमले. दोतरफ़ा टीएलएस में, क्लाइंट पहले सर्वर की पहचान की पुष्टि करता है. इसके बाद, सर्वर क्लाइंट की पहचान की पुष्टि करता है.

TLS की शब्दावली

टीएलएस को कॉन्फ़िगर करने से पहले, आपको इन ज़रूरी शब्दों और कॉन्सेप्ट के बारे में पता होना चाहिए:

|

शब्द |

परिभाषा |

|---|---|

|

CA |

सर्टिफ़िकेट देने वाली संस्था. यह एक भरोसेमंद इकाई होती है. जैसे, Symantec या VeriSign. इसका इस्तेमाल सर्टिफ़िकेट जारी करने और किसी सर्टिफ़िकेट की प्रमाणिकता की पुष्टि करने के लिए किया जाता है. एक तरह का सर्टिफ़िकेट होता है, जिसे सेल्फ़-साइन किया गया सर्टिफ़िकेट कहते हैं. इसके लिए, सीए की ज़रूरत नहीं होती. |

|

सर्टिफ़िकेट चेन |

ऐसा अक्सर होता है, जब आपके पास सीए की रूट निजी कुंजी से हस्ताक्षर किया गया सर्टिफ़िकेट नहीं होता. इसके बजाय, आपके पास एक सर्टिफ़िकेट और एक या उससे ज़्यादा इंटरमीडिएट सर्टिफ़िकेट होते हैं, जो एक चेन बनाते हैं. चेन में मौजूद आखिरी इंटरमीडिएट सर्टिफ़िकेट पर, आम तौर पर CA के रूट सर्टिफ़िकेट के निजी पासकोड से हस्ताक्षर किया जाता है. |

|

CSR |

सर्टिफ़िकेट पर हस्ताक्षर करने का अनुरोध. सीएसआर, टीएलएस सर्वर पर जनरेट की गई एक फ़ाइल होती है. यह निजी पासकोड पर आधारित होती है. सीएसआर में सार्वजनिक पासकोड और अन्य जानकारी होती है. जैसे, संगठन का नाम, जगह, और डोमेन नेम. सीए, टीएलएस सर्टिफ़िकेट बनाने के लिए सीएसआर पर हस्ताक्षर करता है. आम तौर पर, सीएसआर तब जनरेट किया जाता है, जब आपका सर्टिफ़िकेट खत्म हो गया हो और आपको उसे रिन्यू करना हो. |

| DER |

डिस्टिंग्विश्ड एन्कोडिंग रूल्स. DER फ़ॉर्मैट, ASCII PEM फ़ॉर्मैट के बजाय, किसी सर्टिफ़िकेट का बाइनरी फ़ॉर्म होता है. कभी-कभी इसका फ़ाइल एक्सटेंशन .der होता है, लेकिन अक्सर इसका फ़ाइल एक्सटेंशन .cer होता है. DER .cer फ़ाइल और PEM .cer फ़ाइल के बीच का अंतर जानने का सिर्फ़ एक तरीका है. इसके लिए, फ़ाइल को टेक्स्ट एडिटर में खोलें और |

| कुंजी का उपनाम |

कुंजी का उपनाम, कीस्टोर में कीस्टोर एंट्री (TLS सर्टिफ़िकेट और उससे जुड़ी निजी कुंजी) की खास तौर पर पहचान करता है.

Apigee Edge में, यूज़र इंटरफ़ेस (यूआई) या एपीआई का इस्तेमाल करके कीस्टोर में सर्टिफ़िकेट/पासकोड अपलोड करते समय, |

|

कीस्टोर |

कीस्टोर एक रिपॉज़िटरी होती है. इसमें एक या उससे ज़्यादा टीएलएस सर्टिफ़िकेट और उनसे जुड़ी निजी कुंजी होती है. इस निजी कुंजी का इस्तेमाल, क्लाइंट और सर्वर के बीच टीएलएस हैंडशेक के दौरान इकाई की पहचान करने के लिए किया जाता है. नॉर्थबाउंड कनेक्शन पर, राऊटर सर्वर के तौर पर काम करता है. इसका सर्टिफ़िकेट, Apigee Edge में कीस्टोर में सेव किया जाता है. साउथबाउंड कनेक्शन पर, मैसेज प्रोसेसर क्लाइंट के तौर पर काम करता है और बैकएंड सर्वर, सर्वर के तौर पर काम करता है. क्लाइंट सर्टिफ़िकेट और उसकी निजी कुंजी, Apigee Edge में कीस्टोर में सेव की जाती है. |

| P7B |

PKCS #7 या P7B फ़ॉर्मैट को आम तौर पर Base64 ASCII फ़ॉर्मैट में सेव किया जाता है. इसका फ़ाइल एक्सटेंशन .p7b या .p7c होता है. P7B सर्टिफ़िकेट में |

|

PEM |

Privacy Enhanced Mail (PEM) फ़ॉर्मैट, टेक्स्ट पर आधारित ASCII फ़ॉर्मैट होता है. यह बाइनरी Distinguished Encoding Rules (DER) फ़ॉर्मैट का Base64 एन्कोडिंग होता है. PEM सर्टिफ़िकेट को किसी भी टेक्स्ट एडिटर में खोला जा सकता है. साथ ही, सर्टिफ़िकेट का असल कॉन्टेंट, यह सर्टिफ़िकेट, सर्टिफ़िकेट चेन या निजी पासकोड को सेव करने के लिए X.509 फ़ॉर्मैट के मुताबिक होता है. अगर आपका सर्टिफ़िकेट या निजी कुंजी, PEM फ़ाइल के तौर पर नहीं है, तो OpenSSL जैसे टूल का इस्तेमाल करके, इसे PEM फ़ाइल में बदला जा सकता है. |

| PKCS #12/PFX | PKCS #12 या PFX फ़ॉर्मैट, सर्वर सर्टिफ़िकेट, किसी भी इंटरमीडिएट सर्टिफ़िकेट, और निजी पासकोड को एक एन्क्रिप्ट की जा सकने वाली फ़ाइल में सेव करने के लिए बाइनरी फ़ॉर्मैट होता है. PFX फ़ाइलों में आम तौर पर .pfx और .p12 जैसे एक्सटेंशन होते हैं. PFX फ़ाइलों का इस्तेमाल आम तौर पर Windows मशीनों पर किया जाता है. इनका इस्तेमाल, सर्टिफ़िकेट और निजी पासकोड इंपोर्ट और एक्सपोर्ट करने के लिए किया जाता है. |

|

निजी पासकोड |

इसका इस्तेमाल TLS सर्वर पर डेटा को डिक्रिप्ट करने के लिए किया जाता है. निजी कुंजी सिर्फ़ टीएलएस सर्वर के पास होती है. इसे टीएलएस क्लाइंट के साथ शेयर नहीं किया जाता. |

|

सार्वजनिक पासकोड |

इस कुकी का इस्तेमाल, टीएलएस क्लाइंट से टीएलएस सर्वर को भेजे गए डेटा को एन्क्रिप्ट (सुरक्षित) करने के लिए किया जाता है. सर्टिफ़िकेट में सार्वजनिक पासकोड शामिल होता है. सभी टीएलएस क्लाइंट के पास, सर्वर की सार्वजनिक कुंजी की कॉपी होती है. |

| रेफ़रंस | रेफ़रंस, कीस्टोर के लिए एक लेवल का इंडायरेक्शन उपलब्ध कराते हैं. इसलिए, जब तक एक ही रेफ़रंस और कुंजी का उपनाम बनाए रखा जाता है, तब तक कीस्टोर में किए गए बदलावों के लिए वर्चुअल होस्ट को अपडेट करने की ज़रूरत नहीं होती. इससे आपको इन बदलावों को खुद से लागू करने में मदद मिलती है. साथ ही, Apigee की सहायता टीम पर आपकी निर्भरता कम हो जाती है. |

|

सेल्फ़-साइंड सर्टिफ़िकेट |

ऐसा सर्टिफ़िकेट जिस पर किसी भरोसेमंद सीए के हस्ताक्षर नहीं हैं. जारी करने वाला और विषय एक ही है. इन पर, सार्वजनिक पासकोड से मेल खाने वाले निजी पासकोड से हस्ताक्षर किए जाते हैं. |

|

SNI |

सर्वर नेम इंडिकेशन. इसकी मदद से, एक ही आईपी पते और पोर्ट से कई एचटीटीपीएस टारगेट दिखाए जा सकते हैं. इसके लिए, यह ज़रूरी नहीं है कि उन टारगेट के लिए एक ही सर्टिफ़िकेट का इस्तेमाल किया जाए. |

|

TLS सर्टिफ़िकेट |

यह एक डिजिटल फ़ाइल होती है. इससे टीएलएस लेन-देन में किसी इकाई की पहचान की जाती है. सर्टिफ़िकेट या cert का इस्तेमाल, टीएलएस कॉन्फ़िगरेशन के आधार पर टीएलएस सर्वर और टीएलएस क्लाइंट की पहचान करने के लिए किया जा सकता है. |

|

ट्रस्टस्टोर |

इसमें टीएलएस क्लाइंट पर मौजूद भरोसेमंद सर्टिफ़िकेट होते हैं. इनका इस्तेमाल, क्लाइंट को दिखाए गए टीएलएस सर्वर के सर्टिफ़िकेट की पुष्टि करने के लिए किया जाता है. ये सर्टिफ़िकेट, आम तौर पर खुद हस्ताक्षर किए हुए सर्टिफ़िकेट होते हैं या ऐसे सर्टिफ़िकेट होते हैं जिन पर किसी भरोसेमंद CA के हस्ताक्षर नहीं होते. नॉर्थबाउंड कनेक्शन पर, क्लाइंट ऐप्लिकेशन के सर्टिफ़िकेट, Apigee Edge में ट्रस्टस्टोर में सेव किए जाते हैं. इसकी ज़रूरत सिर्फ़ तब होती है, जब आपने क्लाइंट और Apigee के बीच दो-तरफ़ा टीएलएस कॉन्फ़िगर किया हो. साउथबाउंड कनेक्शन पर, बैकएंड सर्वर के सर्टिफ़िकेट, Apigee Edge में ट्रस्टस्टोर में सेव किए जाते हैं. अगर आपको Apigee Edge और बैकएंड सर्वर के बीच एकतरफ़ा या दोतरफ़ा TLS कम्यूनिकेशन में, Apigee Edge में बैकएंड के सर्टिफ़िकेट की पुष्टि करनी है, तो यह ज़रूरी है. Apigee Edge में, अलग से कोई ट्रस्टस्टोर ऑब्जेक्ट नहीं होता है. इसलिए, ट्रस्टस्टोर को कीस्टोर ऑब्जेक्ट के तौर पर बनाया जाता है. हालांकि, इसका इस्तेमाल ट्रस्टस्टोर के तौर पर किया जाता है. जैसे, वर्चुअल होस्ट, टारगेट एंडपॉइंट, टारगेट सर्वर वगैरह में. |

| वर्चुअल होस्ट |

वर्चुअल होस्ट क्लाइंट ऐप्लिकेशन के लिए Apigee API एंडपॉइंट को दिखाता है. यह एक ऐसी इकाई है जो एक ही सर्वर (या सर्वर के पूल) पर कई डोमेन नामों को होस्ट करने में मदद करती है. साथ ही, हर नाम को अलग-अलग तरीके से हैंडल करती है. इससे एक सर्वर, अपनी मेमोरी और प्रोसेसर साइकल जैसे संसाधनों को शेयर कर सकता है. इसके लिए, सभी सेवाओं को एक ही होस्ट नेम का इस्तेमाल करने की ज़रूरत नहीं होती. वर्चुअल होस्ट, एचटीटीपी या एचटीटीपीएस (एसएसएल की सुविधा चालू) ट्रैफ़िक को दिखा सकता है. एसएसएल की सुविधा वाले वर्चुअल होस्ट को एकतरफ़ा या दोतरफ़ा टीएलएस मोड में कॉन्फ़िगर किया जा सकता है. इसे इन चीज़ों के साथ कॉन्फ़िगर किया जाता है:

|

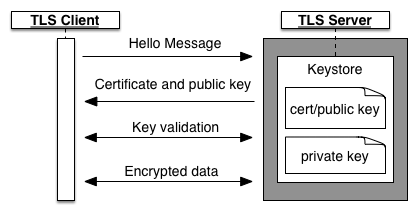

एकतरफ़ा टीएलएस/एसएसएल

यहां दिए गए डायग्राम में, टीएलएस क्लाइंट और टीएलएस सर्वर के बीच एकतरफ़ा पुष्टि के लिए, टीएलएस/एसएसएल हैंडशेकिंग को दिखाया गया है:

एकतरफ़ा टीएलएस कॉन्फ़िगरेशन में, हैंडशेक इस तरह होता है:

- क्लाइंट, सर्वर को सेशन का अनुरोध भेजता है.

- सर्वर, सार्वजनिक पासकोड वाला सर्टिफ़िकेट भेजता है. यह सर्टिफ़िकेट, सर्वर के कीस्टोर से मिलता है. इसमें सर्वर की निजी कुंजी भी शामिल होती है. निजी कुंजी को कभी भी क्लाइंट को नहीं भेजा जाता.

- हस्ताक्षर किए गए सर्टिफ़िकेट के लिए, क्लाइंट एक ट्रस्टस्टोर का इस्तेमाल करता है. इसमें सर्वर के सर्टिफ़िकेट और सार्वजनिक कुंजियां होती हैं. इससे यह पुष्टि की जाती है कि सर्टिफ़िकेट चेन पर, सर्टिफ़िकेट देने वाली किसी भरोसेमंद संस्था (सीए) का हस्ताक्षर है.

- कुंजियों की पुष्टि करने के लिए, क्लाइंट और सर्वर के बीच कई और मैसेज का आदान-प्रदान होता है.

- क्लाइंट, सर्वर के साथ टीएलएस डेटा ट्रांसफ़र शुरू करता है.

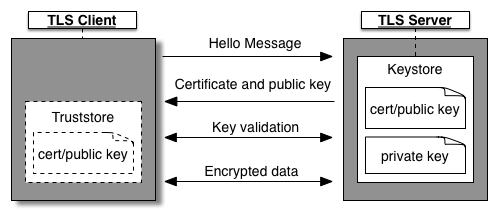

इस इमेज में, क्लाइंट पर वैकल्पिक ट्रस्टस्टोर का इस्तेमाल करके टीएलएस/एसएसएल हैंडशेकिंग दिखाई गई है:

अगर टीएलएस सर्वर, खुद हस्ताक्षर किए गए सर्टिफ़िकेट या किसी ऐसे सर्टिफ़िकेट का इस्तेमाल करता है जिस पर किसी भरोसेमंद CA ने हस्ताक्षर नहीं किए हैं, तो क्लाइंट पर एक ट्रस्टस्टोर बनाएं. क्लाइंट, अपने ट्रस्टस्टोर में उन सर्वर सर्टिफ़िकेट और सार्वजनिक कुंजियों को भरता है जिन पर उसे भरोसा है. जब क्लाइंट को कोई सर्टिफ़िकेट मिलता है, तो आने वाले सर्टिफ़िकेट की पुष्टि, उसके ट्रस्टस्टोर में मौजूद सर्टिफ़िकेट के हिसाब से की जाती है.

एकतरफ़ा टीएलएस में, Edge सर्वर या क्लाइंट हो सकता है. इसके बारे में यहां बताया गया है:

-

टीएलएस सर्वर के तौर पर Edge

Edge, टीएलएस एंडपॉइंट को होस्ट करने वाला सर्वर है. टीएलएस एंडपॉइंट, वर्चुअल होस्ट पर डिप्लॉय की गई एपीआई प्रॉक्सी से मेल खाता है. क्लाइंट एक ऐसा ऐप्लिकेशन है जो एपीआई प्रॉक्सी को ऐक्सेस करने की कोशिश कर रहा है. इस स्थिति में, Edge के पास कीस्टोर होता है. इसमें सर्टिफ़िकेट और निजी कुंजी होती है.

-

Edge को टीएलएस क्लाइंट के तौर पर इस्तेमाल करना

Edge, क्लाइंट के तौर पर काम करता है. यह बैकएंड सेवा को ऐक्सेस करता है. इस मामले में, बैकएंड सेवा उस सर्वर से जुड़ी होती है जो टीएलएस एंडपॉइंट को होस्ट करता है. इसलिए, बैकएंड सर्वर के पास एक कीस्टोर होता है, जिसमें उसका सर्टिफ़िकेट और निजी कुंजी होती है.

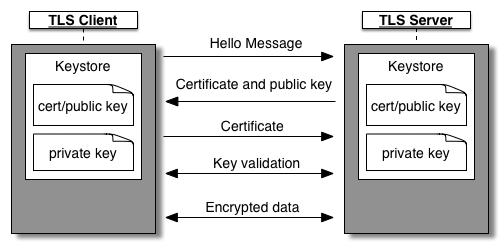

दोतरफ़ा टीएलएस

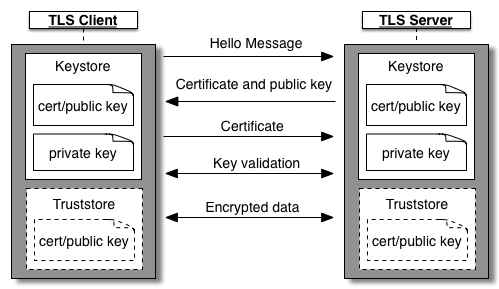

नीचे दिए गए डायग्राम में, क्लाइंट और सर्वर के बीच दो-तरफ़ा टीएलएस पुष्टि के लिए, टीएलएस/एसएसएल हैंडशेकिंग को दिखाया गया है:

दोतरफ़ा टीएलएस में हैंडशेक इस तरह होता है:

- क्लाइंट और सर्वर, दोनों के अपने कीस्टोर होते हैं. क्लाइंट के कीस्टोर में उसका सर्टिफ़िकेट और निजी पासकोड होता है. साथ ही, सर्वर के कीस्टोर में उसका सर्टिफ़िकेट और निजी पासकोड होता है.

- TLS सर्वर, TLS क्लाइंट को अपना सर्टिफ़िकेट दिखाता है, ताकि वह अपनी पुष्टि कर सके. इसके बाद, क्लाइंट सर्वर को अपना सर्टिफ़िकेट भेजने से पहले, सर्वर की पहचान की पुष्टि करता है.

- TLS क्लाइंट, TLS सर्वर को अपना सर्टिफ़िकेट दिखाता है, ताकि सर्वर उसकी पुष्टि कर सके.

इस इमेज में, वैकल्पिक ट्रस्टस्टोर का इस्तेमाल करके टीएलएस हैंडशेकिंग दिखाई गई है:

इस उदाहरण में हैंडशेक इस तरह होता है:

- अगर टीएलएस सर्वर, खुद के हस्ताक्षर किए गए सर्टिफ़िकेट या ऐसे सर्टिफ़िकेट का इस्तेमाल करता है जिस पर किसी भरोसेमंद CA के हस्ताक्षर नहीं हैं, तो क्लाइंट पर एक ट्रस्टस्टोर बनाएं. क्लाइंट के पास, अपने ट्रस्टस्टोर में सर्वर के सर्टिफ़िकेट की एक कॉपी होती है. TLS हैंडशेकिंग के दौरान, क्लाइंट अपने ट्रस्टस्टोर में मौजूद सर्टिफ़िकेट की तुलना, सर्वर से भेजे गए सर्टिफ़िकेट से करता है. इससे सर्वर की पहचान की पुष्टि की जाती है.

- अगर टीएलएस क्लाइंट, खुद हस्ताक्षर किए गए सर्टिफ़िकेट या किसी ऐसे सर्टिफ़िकेट का इस्तेमाल करता है जिस पर किसी भरोसेमंद CA ने हस्ताक्षर नहीं किए हैं, तो सर्वर पर एक ट्रस्टस्टोर बनाएं.सर्वर के पास, क्लाइंट के सर्टिफ़िकेट की एक कॉपी होती है. टीएलएस हैंडशेकिंग के दौरान, सर्वर अपने ट्रस्टस्टोर में मौजूद सर्टिफ़िकेट की तुलना, क्लाइंट से भेजे गए सर्टिफ़िकेट से करता है. इससे क्लाइंट की पहचान की पुष्टि की जाती है.

क्लाइंट, सर्वर या दोनों, ट्रस्टस्टोर का इस्तेमाल कर सकते हैं.

दोतरफ़ा टीएलएस में, Edge सर्वर या क्लाइंट हो सकता है. इसके बारे में यहां बताया गया है:

-

Edge को सर्वर के तौर पर इस्तेमाल करना

Edge, टीएलएस एंडपॉइंट को होस्ट करने वाला सर्वर है. यहां टीएलएस एंडपॉइंट, एपीआई प्रॉक्सी से मेल खाता है. क्लाइंट एक ऐसा ऐप्लिकेशन है जो एपीआई प्रॉक्सी को ऐक्सेस करने की कोशिश कर रहा है. इस मामले में, Edge के पास एक कीस्टोर होता है. इसमें सर्टिफ़िकेट और निजी पासकोड होता है. साथ ही, इसे एक ट्रस्टस्टोर की ज़रूरत होती है. इसमें क्लाइंट का सर्टिफ़िकेट और सीए चेन होती है.

-

Edge को क्लाइंट के तौर पर इस्तेमाल करना

Edge, क्लाइंट के तौर पर काम करता है. यह बैकएंड सेवा को ऐक्सेस करता है. इस मामले में, बैकएंड सेवा उस सर्वर से जुड़ी होती है जो टीएलएस एंडपॉइंट को होस्ट करता है. इसलिए, बैकएंड सर्वर के पास एक कीस्टोर होता है, जिसमें उसका सर्टिफ़िकेट और निजी कुंजी होती है.

Edge को एक कीस्टोर भी तय करना होगा. इसमें वह सर्टिफ़िकेट शामिल होता है जिसकी ज़रूरत बैकएंड सेवा के लिए खुद की पुष्टि करने के लिए होती है. इसके अलावा, इसमें बैकएंड सर्वर से मिला सर्टिफ़िकेट वाला ट्रस्टस्टोर भी शामिल होता है. हालांकि, ऐसा तब होता है, जब सर्वर, खुद के हस्ताक्षर किए गए सर्टिफ़िकेट या किसी ऐसे सर्टिफ़िकेट का इस्तेमाल करता है जिस पर किसी भरोसेमंद CA के हस्ताक्षर नहीं होते.

ध्यान रखने वाली ज़रूरी बात यह है कि Edge में, दोनों तरफ़ से टीएलएस को सपोर्ट करने की सुविधा होती है. इसे कॉन्फ़िगर करने का तरीका चाहे जो भी हो.

एसएनआई की सुविधा

Edge, एपीआई प्रॉक्सी से Edge तक सर्वर नेम इंडिकेशन (एसएनआई) के इस्तेमाल का समर्थन करता है. इसमें Edge, टीएलएस सर्वर के तौर पर काम करता है. साथ ही, Edge से टारगेट एंडपॉइंट तक एसएनआई के इस्तेमाल का समर्थन करता है. इसमें Edge, टीएलएस क्लाइंट के तौर पर काम करता है. यह सुविधा, Cloud और Private Cloud, दोनों तरह के इंस्टॉलेशन में उपलब्ध है.

एसएनआई, टीएलएस/एसएसएल का एक्सटेंशन है. इसकी मदद से, एक ही आईपी पते और पोर्ट से कई एचटीटीपीएस टारगेट दिखाए जा सकते हैं. इसके लिए, उन टारगेट को एक ही सर्टिफ़िकेट का इस्तेमाल करने की ज़रूरत नहीं होती.

ऑन-प्रिमाइसेस इंस्टॉलेशन के लिए एसएनआई चालू करने के बारे में जानकारी पाने के लिए, Edge के साथ एसएनआई का इस्तेमाल करना लेख पढ़ें.

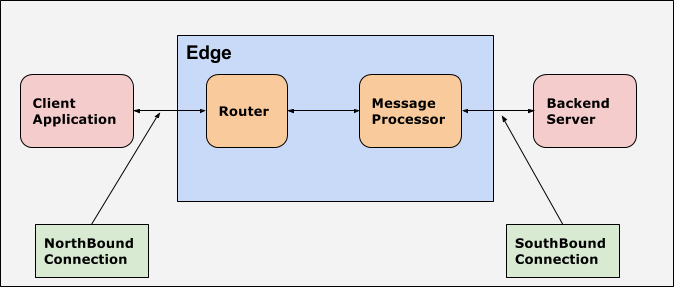

उत्तर की ओर और दक्षिण की ओर जाने वाली

Apigee में, नॉर्थबाउंड का मतलब ऐसे एपीआई एंडपॉइंट से है जिसका इस्तेमाल क्लाइंट ऐप्लिकेशन, एपीआई प्रॉक्सी को शुरू करने के लिए करते हैं. आम तौर पर, Apigee Edge में राउटर, एंट्री पॉइंट होता है. यह Apigee Edge पर आने वाले अनुरोधों को मैनेज करता है. इसलिए, Apigee में क्लाइंट ऐप्लिकेशन और Apigee Edge (राउटर) के बीच कम्यूनिकेशन के लिए इस्तेमाल किए जाने वाले एंडपॉइंट को नॉर्थबाउंड कहा जाता है.

Apigee में, साउथबाउंड का मतलब उस टारगेट एंडपॉइंट से है जिसका इस्तेमाल Apigee, बैकएंड सर्वर से कम्यूनिकेट करने के लिए करता है. इसलिए, Apigee में Apigee Edge (मैसेज प्रोसेसर) और बैकएंड सर्वर के बीच कम्यूनिकेशन के लिए इस्तेमाल किए जाने वाले एंडपॉइंट को साउथबाउंड कहा जाता है. मैसेज प्रोसेसर, Apigee Edge का एक कॉम्पोनेंट है. यह एपीआई अनुरोधों को बैकएंड टारगेट सर्वर पर प्रॉक्सी करता है.

इस इमेज में, Apigee Edge के लिए नॉर्थबाउंड और साउथबाउंड कनेक्शन दिखाए गए हैं: