Sie sehen die Dokumentation zu Apigee Edge.

Sehen Sie sich die Apigee X-Dokumentation an. info

In diesem Dokument wird beschrieben, wie Sie Schlüsselspeicher und Truststores für Edge erstellen, ändern und löschen. für die Cloud und für Edge für die Private Cloud-Version 4.18.01 und höher.

Informationen zu Schlüsselspeichern/Truststores und virtuellen Hosts für Edge Cloud

Beim Erstellen von Schlüssel-/Vertrauensspeichern für Edge Cloud müssen Sie alle Regeln zur Verwendung virtueller Hosts einhalten. Beispiel für virtuelle Hosts in der Cloud:

- Virtuelle Hosts müssen TLS verwenden.

- Virtuelle Hosts können nur Port 443 verwenden.

- Sie müssen ein signiertes TLS-Zertifikat verwenden. Unsignierte Zertifikate dürfen nicht für virtuelle Hosts in der Cloud verwendet werden.

- Der im TLS-Zertifikat angegebene Domainname muss mit dem Hostalias des virtuellen Hosts übereinstimmen.

Weitere Informationen:

- TLS/SSL

- TLS mit Edge verwenden

- Häufig gestellte Fragen zur Konfiguration virtueller Hosts

- Informationen zu virtuellen Hosts

Schlüsselspeicher und Truststores in Edge implementieren

Um Funktionen zu konfigurieren, die auf einer Public-Key-Infrastruktur wie TLS beruhen, müssen Sie Erstellen von Schlüsselspeichern und Truststores, die die erforderlichen Schlüssel und digitalen Zertifikate enthalten.

In Edge werden Schlüsselspeicher und Vertrauensspeicher durch eine Schlüsselspeicher-Entität dargestellt, die einen oder mehrere Aliasse enthält. Das heißt, es gibt keinen Implementierungsunterschied zwischen einem Schlüsselspeicher und einem Vertrauensspeicher in Edge.

Der Unterschied zwischen Schlüsselspeichern und Truststore wird anhand der Arten von Einträgen abgeleitet, die sie enthalten und wie sie in TLS-Handshakes verwendet werden:

- keystore – keystore-Entität, die mindestens einen enthält. aliases, wobei jeder Alias ein Zertifikat/Schlüssel-Paar enthält.

- Truststore – eine keystore-Entität, die ein oder mehrere Elemente enthält. aliases, wobei jeder Alias nur ein Zertifikat enthält.

Beim Konfigurieren von TLS für einen virtuellen Host oder Zielendpunkt bieten Schlüsselspeicher und Truststores

verschiedenen Rollen im TLS-Handshakeprozess. Beim Konfigurieren eines virtuellen Hosts oder Ziels

Endpunkt müssen Sie Schlüsselspeicher und Truststores separat in der <SSLInfo> angeben.

wie unten für einen virtuellen Host angegeben:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>false</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> </SSLInfo> </VirtualHost>

In diesem Beispiel geben Sie den Namen des Schlüsselspeichers und das Alias an, die vom virtuellen Host für dessen TLS-Schlüsselspeicher. Sie verwenden eine Referenz, um den Schlüsselspeichernamen anzugeben, damit Sie ihn ändern können. wenn das Zertifikat abläuft. Der Alias enthält ein Zertifikat/Schlüsselpaar, mit dem der virtuelle Host für einen TLS-Client identifiziert wird, der auf den virtuellen Host zugreift. In diesem Beispiel gibt es keinen Truststore erforderlich.

Wenn ein Truststore erforderlich ist, z. B. für eine bidirektionale TLS-Konfiguration, verwenden Sie die Methode

<TrustStore>-Tag zum Angeben des Truststores:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>true</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> <TrustStore>ref://truststoreref</TrustStore> </SSLInfo> </VirtualHost>

In diesem Beispiel verweist das <TrustStore>-Tag nur auf einen Schlüsselspeicher, es wird kein bestimmter Alias angegeben. Jeder Alias im Schlüsselspeicher enthält ein Zertifikat oder eine Zertifikatskette, die im Rahmen des TLS-Handshake-Prozesses verwendet wird.

Unterstützte Zertifikatsformate

| Format | API- und UI-Upload unterstützt | Richtung Norden unterstützt | Überprüft |

|---|---|---|---|

| PEM | Ja | Ja | Ja |

| * PKCS12 | Ja | Ja | Ja Hinweis: Apigee konvertiert PKCS12 intern in PEM. |

| * DER | Nein | Nein | Ja |

| * PKCS7 | Nein | Nein | Nein |

* Wir empfehlen nach Möglichkeit die Verwendung von PEM.

PKCS12-Schlüsselspeicher mit Edge for Private Cloud 4.53.00 oder höher verwenden

Wenn Sie Edge for Private Cloud 4.53.00 oder höher verwenden, sollten Sie nur einen PKCS12-Schlüsselspeicher verwenden, um Schlüssel und zugehörige Zertifikate in Apigee hochzuladen. Informationen zum Konvertieren Ihrer vorhandenen Schlüssel und Zertifikate in das PKCS12/PFX-Format finden Sie unter Zertifikate in ein unterstütztes Format konvertieren.

Alias implementieren

In Edge enthält ein Schlüsselspeicher einen oder mehrere Aliasse. Jeder Alias enthält Folgendes:

- TLS-Zertifikat als PEM- oder PKCS12/PFX-Datei – entweder ein von einem Zertifikat signiertes Zertifikat Zertifizierungsstelle (CA), eine Datei mit einer Kette von Zertifikaten, in denen das letzte Zertifikat signiert ist oder ein selbst signiertes Zertifikat.

- Privater Schlüssel als PEM- oder PKCS12/PFX-Datei Edge unterstützt Schlüsselgrößen bis zu 2.048 Bit. Eine Passphrase ist optional.

In Edge enthält ein Truststore einen oder mehrere Aliasse. Jeder Alias enthält Folgendes:

- TLS-Zertifikat als PEM-Datei – entweder ein von einer Zertifizierungsstelle signiertes Zertifikat, eine Zertifikatskette, deren letztes Zertifikat von einer Zertifizierungsstelle signiert ist, oder ein selbst signiertes Zertifikat.

Edge bietet eine Benutzeroberfläche und eine API, mit denen Sie Schlüsselspeicher erstellen, Aliasse erstellen, Zertifikat/Schlüssel-Paare hochladen und Zertifikate aktualisieren können. Die Benutzeroberfläche und API, die Sie zum Erstellen eines Truststores verwenden, sind dieselben wie beim Erstellen eines Schlüsselspeichers. Der Unterschied besteht darin, dass Sie beim Erstellen eines Truststores Aliasse erstellen, die nur ein Zertifikat enthalten.

Format von Zertifikat und Schlüssel Dateien

Sie können Zertifikate und Schlüssel als PEM-Dateien oder als PKCS12-/PFX-Dateien darstellen. PEM-Dateien entsprechen den

das X.509-Format. Wenn Ihr Zertifikat oder Ihr privater Schlüssel nicht in einer PEM-Datei definiert ist, können Sie sie in

mithilfe von Dienstprogrammen wie openssl eine PEM-Datei erstellen.

Viele CRT- und Schlüsseldateien liegen jedoch bereits im PEM-Format vor. Wenn es sich bei diesen Dateien um Textdateien handelt -Dateien und befinden sich in:

-----BEGIN CERTIFICATE----- -----END CERTIFICATE-----

oder

-----BEGIN ENCRYPTED PRIVATE KEY----- -----END ENCRYPTED PRIVATE KEY-----

Die Dateien sind dann mit dem PEM-Format kompatibel und können in einem Schlüssel- oder Vertrauensspeicher verwendet werden, ohne dass sie in eine PEM-Datei konvertiert werden müssen.

Informationen zu Zertifikatsketten

Wenn ein Zertifikat zu einer Kette gehört, wird es unterschiedlich behandelt, je nachdem, ob es in einem Schlüsselspeicher oder in einem Truststore:

- Keystore: Wenn ein Zertifikat Teil einer Kette ist, müssen Sie eine einzelne Datei mit allen Zertifikaten in der Kette erstellen. Die Zertifikate müssen in der richtigen Reihenfolge sein und das letzte Zertifikat muss eine Root-Zertifizierungsstelle sein. oder ein von einem Root-Zertifikat signiertes Zwischenzertifikat.

- Truststore: Wenn ein Zertifikat Teil einer Kette ist, müssen Sie entweder eine einzelne Datei mit allen Zertifikaten erstellen und diese Datei in einen Alias hochladen oder alle Zertifikate in der Kette separat mit dem Truststore verknüpfen. Verwenden Sie dabei für jedes Zertifikat einen anderen Alias. Wenn Sie sie als Zertifikate haben, müssen die Zertifikate in einer bestimmten Reihenfolge und das letzte muss ein Root-Zertifikat oder ein Von einem Root-Zertifikat signiertes Zwischenzertifikat.

- Wenn Sie eine einzelne Datei mit mehreren Zertifikaten erstellen, müssen Sie zwischen den einzelnen Zertifikaten eine leere Zeile einfügen.

So lassen sich beispielsweise alle Zertifikate in einer PEM-Datei zusammenfassen. Die Zertifikate müssen und das letzte Zertifikat muss ein Root-Zertifikat oder ein Zwischenzertifikat sein, das von einem Stammzertifikat Zertifikat:

-----BEGIN CERTIFICATE----- (Your Primary TLS certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Intermediate certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Root certificate or intermediate certificate signed by a root certificate) -----END CERTIFICATE-----

Wenn Ihre Zertifikate als PKCS12-/PFX-Dateien dargestellt werden, können Sie mit dem Befehl openssl eine PKCS12-/PFX-Datei aus einer Zertifikatskette erstellen, wie unten gezeigt:

openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.crt -certfile CACert.crt

Wenn Sie mit Zertifikatketten in einem Truststore arbeiten, müssen Sie nicht immer alle

Zertifikate in der Kette an. Sie laden beispielsweise ein Clientzertifikat (client_cert_1) und das Zertifikat des Ausstellers des Clientzertifikats (ca_cert) hoch.

Bei der TLS-Zwei-Wege-Authentifizierung ist die Clientauthentifizierung erfolgreich, wenn der Server im Rahmen des TLS-Handshake-Prozesses client_cert_1 an den Client sendet.

Alternativ haben Sie ein zweites Zertifikat, client_cert_2, das mit demselben Zertifikat signiert wurde.

ca_cert. Sie laden client_cert_2 jedoch nicht in den Truststore hoch.

Der Truststore enthält immer noch nur client_cert_1 und ca_cert.

Wenn der Server client_cert_2 im Rahmen des TLS-Handshakes übergibt, wird die Anfrage

erfolgreich ist. Das liegt daran, dass Edge die TLS-Überprüfung zulässt, wenn client_cert_2 nicht im Truststore vorhanden ist, aber von einem Zertifikat signiert wurde, das im Truststore vorhanden ist. Wenn Sie das CA-Zertifikat ca_cert aus dem Truststore entfernen, schlägt die TLS-Überprüfung fehl.

FIPS-Hinweise

Wenn Sie Edge for Private Cloud 4.53.00 oder höher auf einem FIPS-kompatiblen Betriebssystem verwenden, sollten Sie nur einen PKCS12-Schlüsselspeicher verwenden, um Schlüssel und zugehörige Zertifikate in Apigee hochzuladen.

Seite „TLS-Schlüsselspeicher“ ansehen

Rufen Sie wie unten beschrieben die Seite „TLS-Schlüsselspeicher“ auf.Edge

So greifen Sie über die Edge-Benutzeroberfläche auf die Seite „TLS-Schlüsselspeicher“ zu:

- Melden Sie sich als Organisationsadministrator in https://apigee.com/edge an.

- Wählen Sie Ihre Organisation aus.

- Wählen Sie Verwaltung > Umgebung > TLS-Schlüsselspeicher.

Klassisches Edge (Private Cloud)

So greifen Sie über die Benutzeroberfläche von Classic Edge auf die Seite mit den TLS-Schlüsselspeichern zu:

- Melden Sie sich bei

http://ms-ip:9000als Organisationsadministrator an, wobei ms-ip die IP-Adresse oder der DNS-Name des Management Server-Knotens ist. - Wählen Sie Ihre Organisation aus.

- Wählen Sie Verwaltung > Umgebungskonfiguration > TLS-Schlüsselspeicher aus.

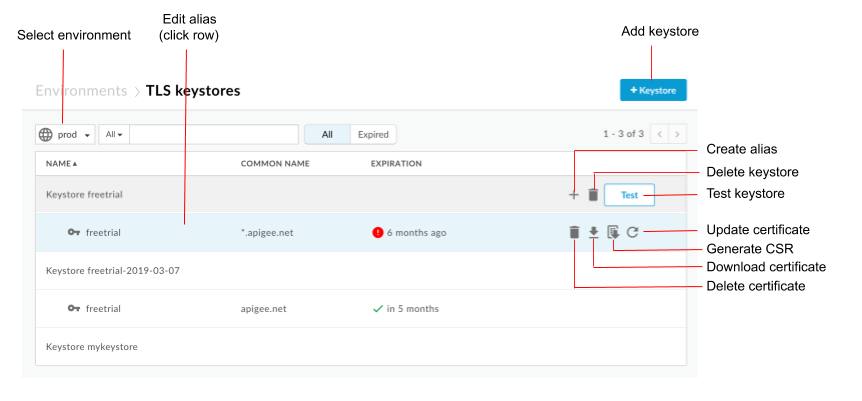

Die Seite "TLS-Schlüsselspeicher" wird angezeigt:

Wie in der vorherigen Abbildung hervorgehoben, können Sie auf der Seite „TLS-Schlüsselspeicher“ Folgendes tun:

- Umgebung auswählen

- Schlüsselspeicher und Alias erstellen

- Schlüsselspeicher testen und löschen

- Aliasse ansehen und löschen

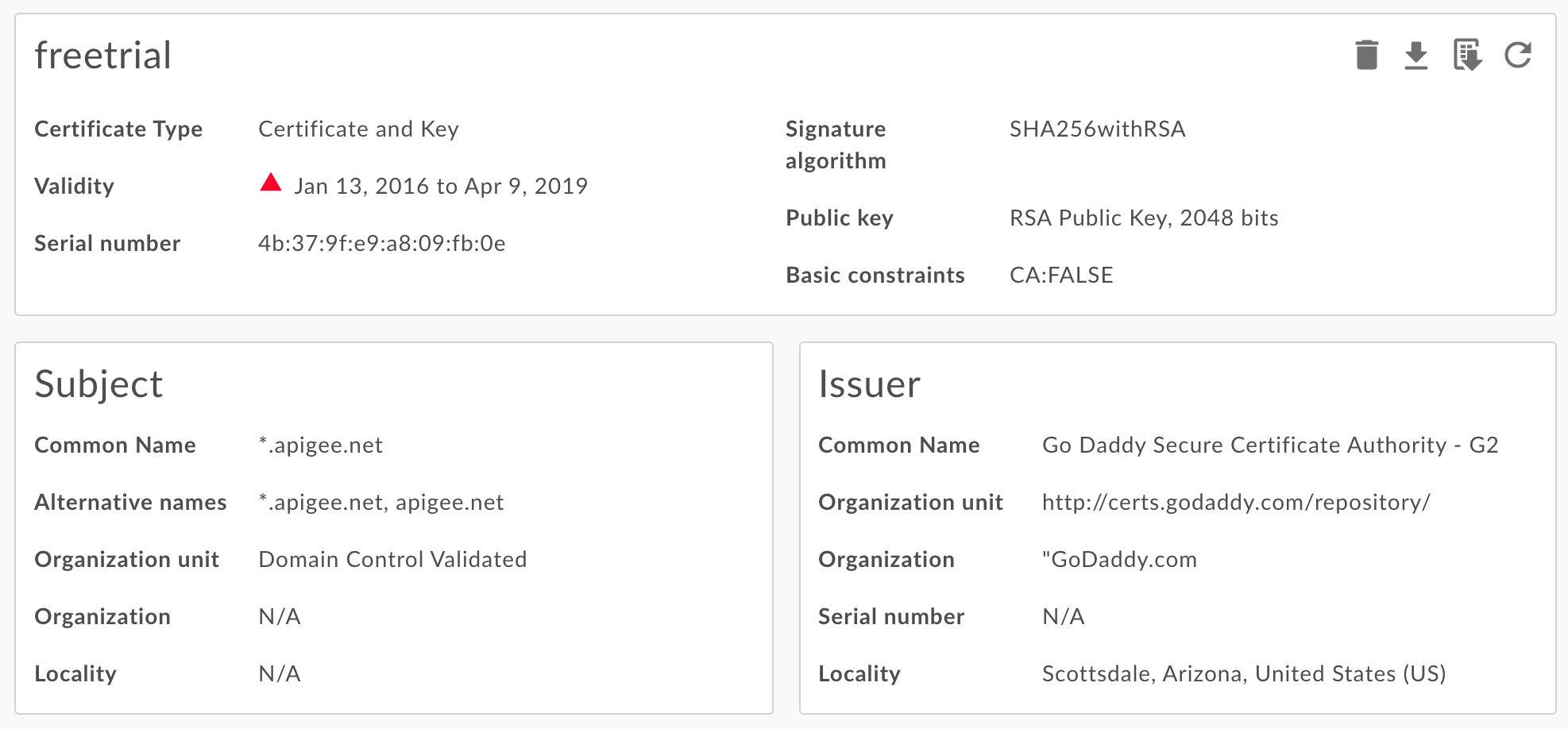

Alias aufrufen

So rufen Sie einen Alias auf:

- Rufen Sie die Seite „TLS-Schlüsselspeicher“ auf.

- Wählen Sie die Umgebung aus (normalerweise

prododertest). - Klicken Sie auf die Zeile mit dem Alias, den Sie aufrufen möchten.

Details zum Aliaszertifikat und zum Schlüssel werden angezeigt.

Sie sehen alle Informationen zum Alias, einschließlich des Ablaufdatums. - Über die Schaltflächen oben auf der Seite können Sie das Zertifikat verwalten und folgende Aktionen ausführen:

- Laden Sie das Zertifikat als PEM-Datei herunter.

- Generieren Sie eine CSR. Wenn Sie ein abgelaufenes Zertifikat haben und es verlängern möchten, können Sie eine CSR-Anfrage (Certificate Signing Request) herunterladen. Senden Sie dann die CSR an Ihre Zertifizierungsstelle, um eine neue Zertifikat.

- Zertifikat aktualisieren Achtung: Wenn Sie ein Zertifikat aktualisieren, das derzeit von einem virtuellen Host oder Zielserver/Zielendpunkt verwendet wird, müssen Sie sich an den Apigee Edge-Support wenden, um die Router und Nachrichtenprozessoren neu zu starten. Die empfohlene Methode zum Aktualisieren eines

Zertifikat zu:

- Erstellen Sie einen neuen Schlüsselspeicher oder Truststore.

- Fügen Sie das neue Zertifikat dem neuen Schlüsselspeicher oder Truststore hinzu.

- Aktualisieren Sie die Referenz im virtuellen Host oder Zielserver/Zielendpunkt mit dem Keystore oder Truststore. Weitere Informationen finden Sie unter TLS-Zertifikat für die Cloud aktualisieren.

- Löschen Sie den Alias. Hinweis: Wenn Sie einen Alias löschen, der derzeit von einem virtuellen Host oder Zielendpunkt verwendet wird, schlägt der Zugriff auf den virtuellen Host oder Zielendpunkt fehl.

Schlüsselspeicher/Truststore und Alias erstellen

Sie können einen Schlüsselspeicher zur Verwendung als TLS-Keystore oder als TLS-Truststore erstellen. Einen Schlüsselspeicher die für eine bestimmte Umgebung in Ihrem Unternehmen gilt, z. B. die Test- oder Produktionsumgebung. Wenn Sie den Schlüsselspeicher also in einer Testumgebung testen möchten, bevor Sie ihn in Ihrer Produktionsumgebung bereitstellen, müssen Sie ihn in beiden Umgebungen erstellen.

Zum Erstellen eines Schlüsselspeichers in einer Umgebung müssen Sie nur den Namen des Schlüsselspeichers angeben. Nachdem Sie benannten Schlüsselspeicher in einer Umgebung erstellen, können Sie dann Aliase erstellen und ein Zertifikat/Schlüssel-Paar hochladen. (Schlüsselspeicher) oder laden Sie nur ein Zertifikat (Truststore) in den Alias hoch.

So erstellen Sie einen Schlüsselspeicher:

- Rufen Sie die Seite mit den TLS-Schlüsselspeichern auf.

- Wählen Sie die Umgebung aus (normalerweise

prododertest). - Klicken Sie auf + Schlüsselspeicher.

- Geben Sie den Namen des Schlüsselspeichers an. Der Name darf nur alphanumerische Zeichen enthalten.

- Klicken Sie auf Schlüsselspeicher hinzufügen. Der neue Schlüsselspeicher wird in der Liste angezeigt.

- Verwenden Sie eines der folgenden Verfahren, um ein Alias hinzuzufügen. Weitere Informationen finden Sie unter Unterstützte Zertifikatsdateiformate.

- Alias aus einem Zertifikat erstellen (nur Truststore)

- Alias aus einer JAR-Datei erstellen (nur Schlüsselspeicher)

- Alias aus einem Zertifikat und einem Schlüssel erstellen (nur Schlüsselspeicher)

- Erstellen Sie ein Alias aus Eine PKCS12/PFX-Datei (nur Schlüsselspeicher)

- Alias aus einem selbst signierten Zertifikat erstellen (nur Keystore)

Alias aus einem Zertifikat erstellen (Truststore )

So erstellen Sie einen Alias aus einem Zertifikat:

- Rufen Sie die Seite mit den TLS-Schlüsselspeichern auf.

- Platzieren Sie den Cursor über dem Schlüsselspeicher, um das Aktionsmenü aufzurufen, und klicken Sie auf +.

- Geben Sie den Alias-Namen an.

- Wählen Sie unter „Certificate details“ (Zertifikatdetails) im Drop-down-Menü „Type“ (Typ) die Option Certificate Only (Nur Zertifikat) aus.

- Klicken Sie neben Zertifikatsdatei auf Datei auswählen, suchen Sie die PEM-Datei mit dem Zertifikat und klicken Sie auf Öffnen.

- Standardmäßig prüft die API, ob das Zertifikat nicht abgelaufen ist. Optional können Sie Abgelaufenes Zertifikat zulassen auswählen, um die Validierung zu überspringen.

- Wählen Sie Speichern aus, um das Zertifikat hochzuladen und den Alias zu erstellen.

Alias aus einer JAR-Datei erstellen (nur Schlüsselspeicher)

So erstellen Sie einen Alias aus einer JAR-Datei:

- Rufen Sie die Seite mit den TLS-Schlüsselspeichern auf.

- Bewegen Sie den Mauszeiger auf den Schlüsselspeicher, um das Aktionsmenü aufzurufen, und klicken Sie auf +.

- Geben Sie den Aliasnamen an.

- Wählen Sie unter „Zertifikatsdetails“ im Drop-down-Menü „Typ“ die Option JAR-Datei aus.

- Klicken Sie neben JAR-Datei auf Datei auswählen, gehen Sie zur JAR-Datei mit dem Zertifikat und dem Schlüssel und klicken Sie auf Öffnen.

- Wenn der Schlüssel ein Passwort hat, geben Sie das Passwort an. Wenn der Schlüssel kein Passwort hat, lassen Sie dieses Feld leer.

- Standardmäßig prüft die API, ob das Zertifikat nicht abgelaufen ist. Optional können Sie Abgelaufenes Zertifikat zulassen auswählen, um die Validierung zu überspringen.

- Wählen Sie Speichern aus, um den Schlüssel und das Zertifikat hochzuladen und den Alias zu erstellen.

Alias aus einem Zertifikat erstellen und Schlüssel (nur Schlüsselspeicher)

So erstellen Sie einen Alias aus einem Zertifikat und einem Schlüssel:

- Rufen Sie die Seite mit den TLS-Schlüsselspeichern auf.

- Bewegen Sie den Mauszeiger auf den Schlüsselspeicher, um das Aktionsmenü aufzurufen, und klicken Sie auf +.

- Geben Sie den Alias-Namen an.

- Wählen Sie unter „Certificate details“ (Zertifikatdetails) im Drop-down-Menü „Type“ (Typ) die Option Certificate and Key (Zertifikat und Schlüssel) aus.

- Klicken Sie neben Zertifikatsdatei auf Datei auswählen, suchen Sie die PEM-Datei mit dem Zertifikat und klicken Sie auf Öffnen.

- Wenn der Schlüssel ein Passwort hat, geben Sie das Schlüsselpasswort an. Wenn der Schlüssel kein Passwort hat, lassen Sie dieses Feld leer.

- Klicken Sie neben Schlüsseldatei auf Datei auswählen, gehen Sie zur PEM-Datei mit dem Schlüssel und klicken Sie auf Öffnen.

- Standardmäßig prüft die API, ob das Zertifikat nicht abgelaufen ist. Optional auswählen Abgelaufenes Zertifikat zulassen, um die Validierung zu überspringen.

- Wählen Sie Speichern aus, um Schlüssel und Zertifikat hochzuladen und den Alias zu erstellen.

Alias aus einem PKCS12/PFX-Datei (nur Schlüsselspeicher)

So erstellen Sie einen Alias aus einer PKCS12-Datei mit dem Zertifikat und dem Schlüssel:

- Rufen Sie die Seite mit den TLS-Schlüsselspeichern auf.

- Platzieren Sie den Cursor über dem Schlüsselspeicher, um das Aktionsmenü aufzurufen, und klicken Sie auf +.

- Geben Sie den Alias-Namen an.

- Wählen Sie unter „Certificate details“ (Zertifikatdetails) im Drop-down-Menü „Type“ (Typ) PKCS12/PFX aus.

- Klicken Sie neben PKCS12/PFX auf Datei auswählen und gehen Sie zum mit dem Schlüssel und dem Zertifikat aus und klicken Sie auf Öffnen.

- Wenn der Schlüssel ein Passwort hat, geben Sie das Passwort für die PKCS12-/PFX-Datei an. Wenn der Schlüssel kein Passwort hat, lassen Sie dieses Feld leer.

- Standardmäßig prüft die API, ob das Zertifikat nicht abgelaufen ist. Optional können Sie Abgelaufenes Zertifikat zulassen auswählen, um die Validierung zu überspringen.

- Wählen Sie Speichern aus, um die Datei hochzuladen und den Alias zu erstellen.

Alias aus einem selbst signierten Zertifikat erstellen (nur Schlüsselspeicher)

Um einen Alias zu erstellen, der ein selbst signiertes Zertifikat verwendet, füllen Sie ein Formular mit den erforderlichen Informationen, die zum Erstellen des Zertifikats erforderlich sind. Edge erstellt dann das Zertifikat und ein privates Schlüsselpaar werden in den Alias hochgeladen.

So erstellen Sie einen Alias aus einem selbst signierten Zertifikat:

- Rufen Sie die Seite mit den TLS-Schlüsselspeichern auf.

- Bewegen Sie den Mauszeiger auf den Schlüsselspeicher, um das Aktionsmenü aufzurufen, und klicken Sie auf +.

- Geben Sie den Aliasnamen an.

- Wählen Sie unter „Zertifikatdetails“ im Drop-down-Menü „Typ“ die Option Selbstsigniertes Zertifikat aus.

- Füllen Sie das Formular anhand der Tabelle unten aus.

- Wählen Sie Speichern aus, um das Paar aus Zertifikat und privatem Schlüssel zu erstellen und hochzuladen. das Alias.

Im generierten Zertifikat sind die folgenden zusätzlichen Felder zu sehen:

- Aussteller

Die Entität, die das Zertifikat signiert und ausgestellt hat. Bei einem selbst signierten Zertifikat ist dies die CN, die Sie beim Erstellen des Zertifikats angegeben haben. - Gültigkeit

Die Gültigkeitsdauer des Zertifikats, dargestellt als zwei Datumsangaben: das Datum, an dem die Gültigkeit des Zertifikats beginnt, und das Datum, an dem die Gültigkeit des Zertifikats endet. Beides kann als codiert als UTCTime- oder GeneralizedTime-Werte.

In der folgenden Tabelle werden die Formularfelder beschrieben:

| Formularfeld | Beschreibung | Standard | Erforderlich |

|---|---|---|---|

| Alias-Name | Aliasname. Die maximale Länge beträgt 128 Zeichen. | – | Ja |

| Schlüsselgröße | Größe des Schlüssels in Bits. Der Standard- und Höchstwert ist 2.048 Bit. | 2048 | Nein |

| Signaturalgorithmus | Signaturalgorithmus zum Generieren des privaten Schlüssels. Gültige Werte sind „SHA512withRSA“, „SHA384withRSA“ und „SHA256withRSA“ (Standard). | SHA256mit RSA | Nein |

| Gültigkeit des Zertifikats in Tagen | Gültigkeitsdauer des Zertifikats in Tagen. Es wird ein positiver Wert ungleich Null akzeptiert. | 365 | Nein |

| Gemeinsamer Name |

Der allgemeine Name (Common Name, CN) der Organisation gibt die voll qualifizierten Domainnamen an

die mit dem Zertifikat verknüpft sind. Sie besteht in der Regel aus einem Host und einem Domainnamen.

Beispiel: api.enterprise.apigee.com, www.apigee.com usw. Die maximale Länge beträgt 64 Zeichen.

Je nach Zertifikattyp kann der CN ein oder mehrere Hostnamen sein, die zu derselben Domain gehören (z. B. beispiel.de, www.beispiel.de), ein Platzhaltername (z. B. *.beispiel.de) oder eine Liste von Domains. Das sollten Sie nicht tun: ein beliebiges Protokoll (http:// oder https://), eine Portnummer oder einen Ressourcenpfad enthalten. Das Zertifikat ist nur gültig, wenn der Hostname der Anfrage mit mindestens einem der gemeinsamen Namen des Zertifikats übereinstimmt. |

– | Ja |

| E-Mail-Adresse. Die maximale Länge beträgt 255 Zeichen. | – | Nein | |

| Name der Organisationseinheit | Name des Organisationsteams. Die maximale Länge beträgt 64 Zeichen. | – | Nein |

| Name der Organisation | Name der Organisation. Die maximale Länge beträgt 64 Zeichen. | – | Nein |

| Ort | Name der Stadt. Die maximale Länge beträgt 128 Zeichen. | – | Nein |

| Bundesland | Name des Bundesstaats/der Provinz. Die maximale Länge beträgt 128 Zeichen. | – | Nein |

| Land | Ländercode aus zwei Buchstaben. Beispiel: IN für Indien, US für die Vereinigten Staaten. | – | Nein |

| Alternative Namen |

Liste der alternativen Hostnamen. Ermöglicht das Binden zusätzlicher Identitäten an den Inhaber des Zertifikats. Zu den Optionen gehören eine E-Mail-Adresse im Internet, ein DNS

Name, eine IP-Adresse und einen einheitlichen Ressourcen-Identifikator (Uniform Resource Identifier, URI).

Maximal 255 Zeichen pro Wert. Sie können Namen durch Kommas trennen oder die Eingabetaste nach jedem Namen. |

– | Nein |

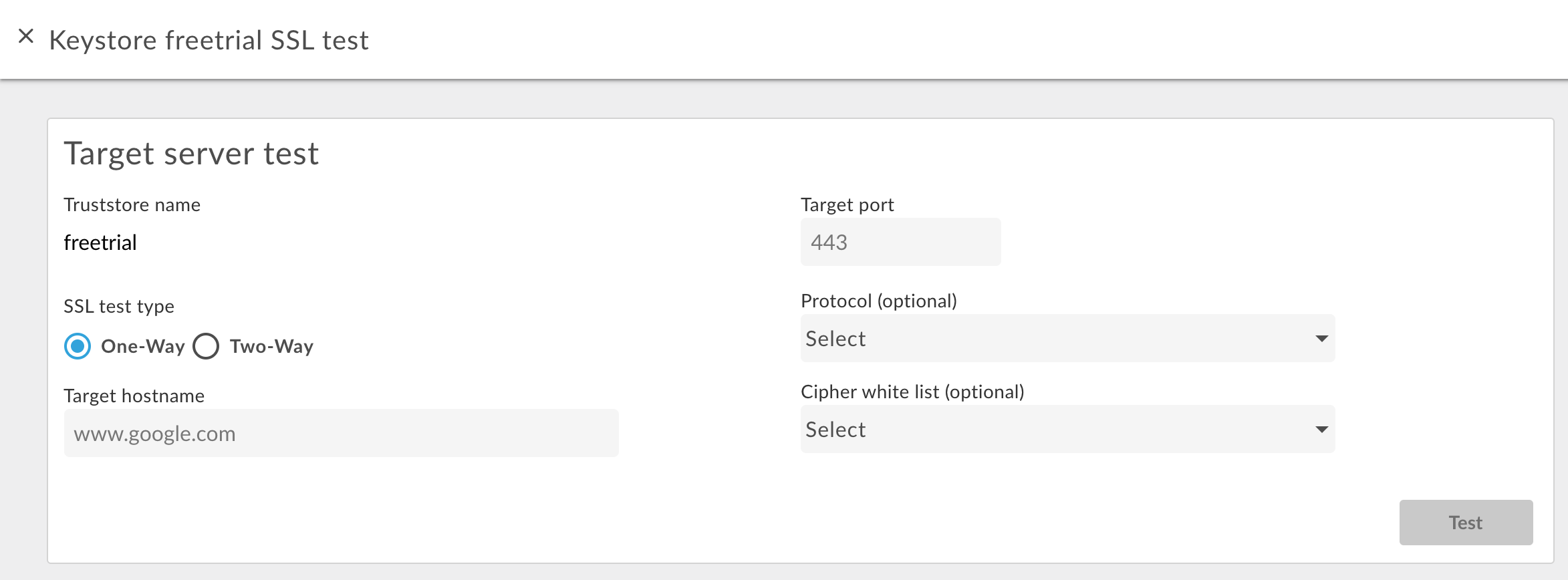

Schlüsselspeicher oder Truststore testen

Sie können Ihren Truststore und Ihren Schlüsselspeicher in der Edge-Benutzeroberfläche testen, um zu prüfen, ob sie konfiguriert sind ordnungsgemäß funktioniert. Die Test-UI validiert eine TLS-Anfrage von Edge an einen Back-End-Dienst. Back-End-Dienst kann so konfiguriert werden, dass es ein- oder bidirektionales TLS unterstützt.

So testen Sie Einweg-TLS:

- Rufen Sie die Seite "TLS-Schlüsselspeicher" auf.

- Wählen Sie die Umgebung aus (normalerweise

prododertest). - Bewegen Sie den Mauszeiger auf den TLS-Schlüsselspeicher, den Sie testen möchten, um das Aktionsmenü aufzurufen, und klicken Sie auf Testen. Das folgende Dialogfeld

wird angezeigt, der den Namen des Truststores enthält:

- Geben Sie den Hostnamen des Back-End-Dienstes ein.

- Geben Sie die TLS-Portnummer ein (normalerweise 443).

- Geben Sie optional Protokolle oder Chiffren an.

- Wählen Sie Testen aus.

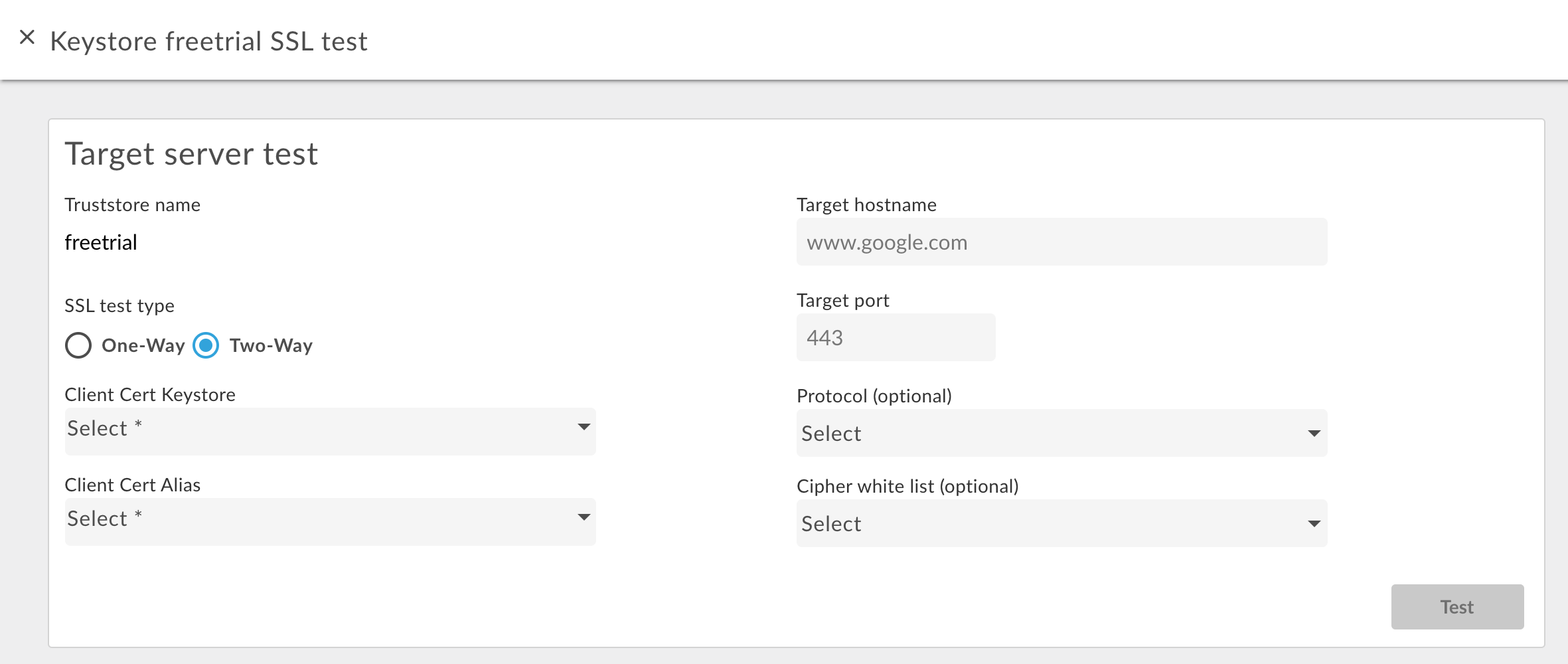

So testen Sie Zwei-Wege-TLS:

- Klicken Sie für den gewünschten Truststore auf die Schaltfläche Test (Testen).

- Wählen Sie im Dialogfeld für den SSL-Testtyp die Option Zwei-Wege aus.

Das folgende Dialogfeld wird angezeigt:

- Geben Sie den Namen des Schlüsselspeichers an, der für die bidirektionale TLS-Verschlüsselung verwendet wird.

- Geben Sie den Aliasnamen im Schlüsselspeicher an, der das Zertifikat und den Schlüssel enthält.

- Geben Sie den Hostnamen des Backend-Dienstes ein.

- Geben Sie die TLS-Portnummer ein (normalerweise 443).

- Geben Sie optional Protokolle oder Chiffren an.

- Wählen Sie Testen aus.

Zertifikat zu einem Truststore für Zwei-Wege-TLS hinzufügen

Wenn Sie Zwei-Wege-TLS für eingehende Verbindungen, d. h. eine API-Anfrage in Edge, verwenden, Der Truststore enthält ein Zertifikat oder eine Zertifizierungsstellenkette für jeden Client, der Anfragen an Edge senden darf.

Wenn Sie den Truststore zum ersten Mal konfigurieren, können Sie alle Zertifikate für die bekannten Clients hinzufügen. Im Laufe der Zeit kann es jedoch sinnvoll sein, dem Truststore weitere Zertifikate hinzuzufügen, wenn Sie neue Clients hinzufügen.

So fügen Sie einem Truststore, der für bidirektionales TLS verwendet wird, neue Zertifikate hinzu:

- Achten Sie darauf, dass Sie im virtuellen Host einen Verweis auf den Truststore verwenden.

- Laden Sie ein neues Zertifikat in den Truststore hoch, wie oben unter Alias aus einem Zertifikat erstellen (nur Truststore)

Aktualisieren Sie die Truststore-Referenz, um sie auf denselben Wert festzulegen. Dieses Update führt dazu, dass Edge den Truststore und das neue Zertifikat neu lädt.

Weitere Informationen finden Sie unter Referenzen ändern.

Schlüsselspeicher/Truststore oder Alias löschen

Beim Löschen eines Schlüsselspeichers, Truststores oder Alias ist Vorsicht geboten. Wenn Sie einen Schlüsselspeicher löschen, Truststore oder Alias, der von einem virtuellen Host, Zielendpunkt oder Zielserver verwendet wird, API-Aufrufe über den virtuellen Host oder den Zielendpunkt/Zielserver schlagen fehl.

In der Regel löschen Sie einen Schlüsselspeicher, Truststore oder Alias wie folgt:

- Erstellen Sie wie oben beschrieben einen neuen Schlüsselspeicher, Truststore oder Alias.

- Aktualisieren Sie für eingehende Verbindungen, d. h. eine API-Anfrage an Edge, den virtuelle Hostkonfiguration, um auf den neuen Schlüsselspeicher und den neuen Schlüsselalias zu verweisen.

- Für ausgehende Verbindungen, also von Apigee zu einem Backend-Server:

- Aktualisieren Sie die TargetEndpoint-Konfiguration für alle API-Proxys, die auf die alte Keystore und Schlüsselalias, um auf den neuen Schlüsselspeicher und den neuen Schlüsselalias zu verweisen. Wenn Ihr TargetEndpoint auf einen TargetServer verweist, aktualisieren Sie die TargetServer-Definition, damit sie auf den neuen Schlüsselspeicher und den neuen Schlüsselalias verweist.

- Wenn der Schlüsselspeicher und der Truststore direkt vom TargetEndpoint referenziert werden definieren, müssen Sie den Proxy noch einmal bereitstellen. Wenn der TargetEndpoint auf einen TargetServer-Definition und die TargetServer-Definition auf den Schlüsselspeicher und Truststore ist keine erneute Proxy-Bereitstellung erforderlich.

- Prüfen Sie, ob Ihre API-Proxys ordnungsgemäß funktionieren.

- Löschen Sie den Schlüsselspeicher, Truststore oder Alias.

Schlüsselspeicher löschen

Sie können einen Schlüsselspeicher oder Truststore löschen, indem Sie den Cursor über dem Schlüsselspeicher oder Truststore in der Liste positionieren, um die Aktionen anzuzeigen.

und dann auf ![]() . Wenn Sie einen Schlüsselspeicher oder Truststore löschen,

von einem virtuellen Host oder Zielendpunkt/Zielserver verwendet werden, alle API-Aufrufe über den virtuellen Host

oder der Zielserver schlägt fehl.

. Wenn Sie einen Schlüsselspeicher oder Truststore löschen,

von einem virtuellen Host oder Zielendpunkt/Zielserver verwendet werden, alle API-Aufrufe über den virtuellen Host

oder der Zielserver schlägt fehl.

Achtung: Löschen Sie einen Schlüsselspeicher erst, nachdem Sie Ihre virtuelle Hosts und Zielendpunkte/Zielserver einen neuen Schlüsselspeicher verwenden.

Alias löschen

Sie können ein Alias löschen, indem Sie den Cursor über das Alias in der Liste bewegen, um die Aktionen anzuzeigen.

und dann auf ![]() . Wenn Sie einen Alias löschen, der von einem virtuellen Host oder

Zielendpunkt/Zielserver, alle API-Aufrufe über den virtuellen Host oder Zielendpunkt/Ziel

ausfallen.

. Wenn Sie einen Alias löschen, der von einem virtuellen Host oder

Zielendpunkt/Zielserver, alle API-Aufrufe über den virtuellen Host oder Zielendpunkt/Ziel

ausfallen.

Achtung: Sie sollten einen Alias erst löschen, wenn Sie Ihre virtuelle für Hosts und Zielendpunkte/Zielserver einen neuen Schlüsselspeicher und Alias verwenden.