<ph type="x-smartling-placeholder"></ph>

Vous consultez la documentation Apigee Edge.

Accédez à la documentation sur Apigee X. info

Ce document explique comment créer, modifier et supprimer des keystores et des truststores pour Edge pour le cloud et pour Edge pour le cloud privé, versions 4.18.01 et ultérieures.

<ph type="x-smartling-placeholder">À propos des keystores/truststores et les hôtes virtuels pour Edge Cloud

Le processus de création de keystores/Truststores pour Edge Cloud nécessite de suivre toutes les des règles sur l’utilisation d’hôtes virtuels. Par exemple, avec des hôtes virtuels dans le cloud:

- Les hôtes virtuels doivent utiliser TLS.

- Les hôtes virtuels ne peuvent utiliser que le port 443.

- Vous devez utiliser un certificat TLS signé. Les certificats non signés ne sont pas autorisés avec les hôtes virtuels dans le cloud.

- Le nom de domaine spécifié par le certificat TLS doit correspondre à l'alias de l'hôte virtuel.

En savoir plus :

- À propos de TLS/SSL

- Utiliser TLS avec Edge

- FAQ sur la configuration des hôtes virtuels

- À propos des hôtes virtuels

Implémenter des keystores et des truststores dans Edge

Pour configurer une fonctionnalité qui repose sur une infrastructure à clé publique, telle que TLS, vous devez : créer des keystores et des « Truststores » qui contiennent les clés et les certificats numériques nécessaires.

Dans Edge, les keystores et les truststores sont tous deux représentés par une entité keystore contenant un ou plusieurs alias. Autrement dit, il n'existe aucune différence d'implémentation entre un keystore et un Truststore sur Edge.

La différence entre keystores et truststore est dérivée des types d'entrées qu'ils et comment ils sont utilisés dans les handshakes TLS:

- keystore : entité keystore contenant un ou plusieurs aliases, où chaque alias contient une paire certificat/clé.

- truststore : entité keystore contenant un ou plusieurs alias, où chaque alias ne contient qu'un certificat.

Lorsque vous configurez TLS pour un hôte virtuel ou un point de terminaison cible, les keystores et les truststores jouent différents rôles dans le processus d'établissement de la liaison TLS. Lors de la configuration d'un hôte virtuel ou d'une cible

vous spécifiez les keystores et les truststores séparément dans le <SSLInfo>

, comme indiqué ci-dessous pour un hôte virtuel:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>false</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> </SSLInfo> </VirtualHost>

Dans cet exemple, vous spécifiez le nom du keystore et l'alias utilisés par l'hôte virtuel pour dans son keystore TLS. Vous utilisez une référence pour spécifier le nom du keystore afin de pouvoir le modifier plus tard, lorsque le certificat expire. L'alias contient une paire certificat/clé utilisée pour identifier l'hôte virtuel auprès d'un client TLS qui y accède. Dans cet exemple, il n'y a pas de magasin de confiance obligatoire.

Si un Truststore est requis, par exemple pour une configuration TLS bidirectionnelle, utilisez

<TrustStore> pour spécifier le truststore:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>true</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> <TrustStore>ref://truststoreref</TrustStore> </SSLInfo> </VirtualHost>

Dans cet exemple, la balise <TrustStore> ne fait référence qu'à un keystore et ne spécifie aucun alias spécifique. Chaque alias du keystore contient un certificat, ou chaîne de certificats, qui

est utilisé dans le cadre du processus

de handshake TLS.

Formats de certificat compatibles

| Format | Importation compatible avec l'API et l'interface utilisateur | Compatible avec la direction nord | Validé |

|---|---|---|---|

| PEM | Oui | Oui | Oui |

| * PKCS12 | Oui | Oui | Oui Remarque: Apigee convertit en interne PKCS12 en PEM. |

| * DER | Non | Non | Oui |

| * PKCS7 | Non | Non | Non |

* Nous vous recommandons d'utiliser le format PEM si possible.

Utiliser des keystores PKCS12 avec Edge pour Private Cloud 4.53.00 ou version ultérieure

Si vous utilisez Edge pour le cloud privé 4.53.00 ou version ultérieure, vous ne devez utiliser qu'un keystore PKCS12 pour importer des clés et des certificats associés dans Apigee. Pour savoir comment convertir vos clés et certificats existants au format PKCS12/PFX, consultez Convertir des certificats au format compatible.

À propos de l'implémentation d'un alias

Sur Edge, un keystore contient un ou plusieurs alias, chacun contenant :

- Certificat TLS au format PEM ou PKCS12/PFX : certificat signé par une autorité de certification (CA), fichier contenant une chaîne de certificats dont le dernier est signé par une autorité de certification ou certificat autosigné.

- Clé privée au format PEM ou PKCS12/PFX. Edge prend en charge des tailles de clé allant jusqu'à 2 048 bits. A votre mot de passe multiterme est facultatif.

Sur Edge, un truststore contient un ou plusieurs alias, chacun contenant :

- Certificat TLS au format PEM : certificat signé par une autorité de certification (CA), chaîne de certificats dont le dernier est signé par une autorité de certification ou certificat autosigné.

Edge fournit une UI et une API que vous pouvez utiliser pour créer des keystores, des alias, importer des paires de certificats/clés et mettre à jour des certificats. L'UI et l'API que vous utilisez pour créer un truststore sont les mêmes que pour créer un keystore. La différence est que lorsque vous créez un Truststore, vous créez des alias qui ne contiennent qu'un certificat.

À propos du format des fichiers de certificat et de clé

Vous pouvez représenter les certificats et les clés sous forme de fichiers PEM ou de fichiers PKCS12/PFX. Les fichiers PEM sont conformes

le format X.509. Si votre certificat ou votre clé privée n'est pas défini par un fichier PEM, vous pouvez le convertir en fichier PEM à l'aide d'utilitaires tels que openssl.

Toutefois, de nombreux fichiers .crt et .key sont déjà au format PEM. Si ces fichiers sont du texte fichiers et sont inclus dans:

-----BEGIN CERTIFICATE----- -----END CERTIFICATE-----

ou :

-----BEGIN ENCRYPTED PRIVATE KEY----- -----END ENCRYPTED PRIVATE KEY-----

Les fichiers sont alors compatibles avec le format PEM et vous pouvez les utiliser dans un keystore ou un truststore sans les convertir en fichier PEM.

À propos des chaînes de certificats

Si un certificat fait partie d'une chaîne, vous le gérez différemment selon qu'il est utilisé ou non dans un keystore ou dans un truststore:

- Keystore : si un certificat fait partie d'une chaîne, vous devez créer un fichier unique contenant tous les certificats de la chaîne. Les certificats doivent être en ordre et le dernier certificat doit être un certificat racine ou un certificat intermédiaire signé par un certificat racine.

- Truststore : si un certificat fait partie d'une chaîne, vous devez soit créer un fichier unique contenant tous les certificats et l'importer dans un alias, ou importer séparément tous les certificats de la chaîne dans le truststore à l'aide d'un alias différent pour chaque certificat. Si vous les importez en tant que certificat unique, les certificats doivent être en ordre et le dernier certificat doit être un certificat racine ou un un certificat intermédiaire signé par un certificat racine.

- Si vous créez un seul fichier contenant plusieurs certificats, vous devez insérer une ligne vide entre chaque certificat.

Par exemple, vous pouvez combiner tous les certificats en un seul fichier PEM. Les certificats doivent être dans l'ordre et le dernier certificat doit être un certificat racine ou un certificat intermédiaire signé par un certificat racine :

-----BEGIN CERTIFICATE----- (Your Primary TLS certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Intermediate certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Root certificate or intermediate certificate signed by a root certificate) -----END CERTIFICATE-----

Si vos certificats sont représentés sous forme de fichiers PKCS12/PFX, vous pouvez utiliser la commande openssl pour créer un fichier PKCS12/PFX à partir d'une chaîne de certificats, comme indiqué ci-dessous :

openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.crt -certfile CACert.crt

Lorsque vous travaillez avec des chaînes de certificats dans un truststore, il n'est pas toujours nécessaire d'importer toutes les

de la chaîne. Par exemple, vous importez un certificat client, client_cert_1, et le certificat de l'émetteur du certificat client, ca_cert.

Lors de l'authentification TLS à deux voies, l'authentification du client aboutit lorsque le serveur envoie client_cert_1 au client dans le cadre du processus de handshake TLS.

Vous disposez également d'un deuxième certificat, client_cert_2, signé par le même certificat, ca_cert. Toutefois, vous n'importez pas client_cert_2 dans le truststore.

Le truststore ne contient toujours que client_cert_1 et ca_cert.

Lorsque le serveur transmet client_cert_2 dans le cadre du handshake TLS, la requête

réussit. En effet, Edge permet la validation TLS lorsque client_cert_2 n'existe pas dans le truststore, mais a été signé par un certificat qui existe dans le truststore. Si

vous supprimez le certificat CA, ca_cert, du truststore, puis la validation TLS

est défaillant.

Considérations relatives à la norme FIPS

Si vous utilisez Edge for Private Cloud version 4.53.00 ou ultérieure sur un système d'exploitation compatible FIPS, vous ne devez utiliser qu'un keystore PKCS12 pour importer les clés et les certificats associés dans Apigee.

Explorer la page "Keystores TLS"

Accédez à la page "Keystores TLS" (Keystores TLS), comme décrit ci-dessous.Edge

Pour accéder à la page des keystores TLS à l'aide de l'interface utilisateur Edge:

- Connectez-vous à https://apigee.com/edge en tant qu'administrateur de l'organisation.

- Sélectionnez votre organisation.

- Sélectionnez Admin > Environment > TLS Keystores (Administration > Environnement > Keystores TLS).

Edge classique (cloud privé)

Pour accéder à la page des keystores TLS à l'aide de l'interface utilisateur Classic Edge:

- Connectez-vous à

http://ms-ip:9000en tant qu'administrateur de l'organisation, où ms-ip est l'adresse IP ou le nom DNS du nœud de serveur de gestion. - Sélectionnez votre organisation.

- Sélectionnez Admin > Configuration de l'environnement > Keystores TLS.

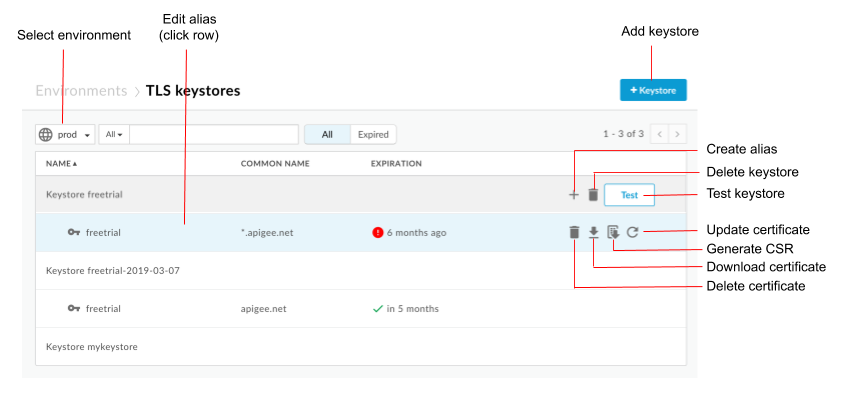

La page "Keystores TLS" (Keystores TLS) s'affiche :

Comme le montre la figure précédente, la page des keystores TLS vous permet de:

- Sélectionnez un environnement

- Créer un keystore et un alias

- Tester et supprimer des keystores

- Afficher et supprimer les alias

Afficher un alias

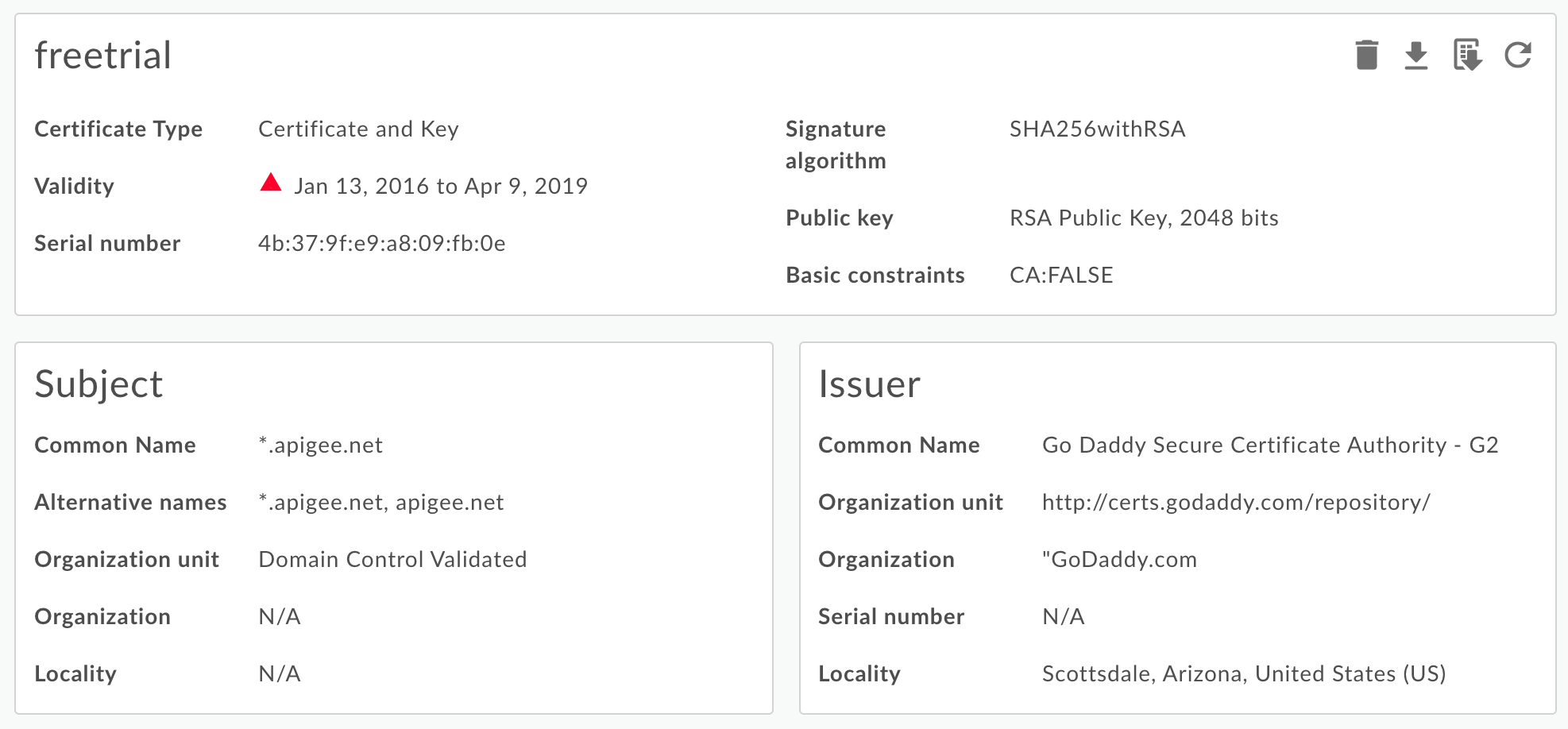

Pour afficher un alias :

- Accédez à la page "Keystores TLS".

- Sélectionnez l'environnement (généralement

prodoutest). - Cliquez sur la ligne associée à l'alias que vous souhaitez afficher.

Les détails du certificat et de la clé de l'alias s'affichent.

Vous pouvez consulter toutes les informations sur l'alias, y compris sa date d'expiration. - Gérez le certificat à l'aide des boutons situés en haut de la page pour:

<ph type="x-smartling-placeholder">

- </ph>

- Téléchargez le certificat sous forme de fichier PEM.

- Générez une requête de signature de certificat. Si vous disposez d'un certificat expiré et que vous souhaitez le renouveler, vous pouvez télécharger une demande de signature de certificat (CSR). Vous envoyez ensuite la requête de signature de certificat à votre autorité de certification pour obtenir un nouveau certificat.

- Mettre à jour un certificat Attention: Si vous mettez à jour un certificat

actuellement utilisé par un hôte virtuel ou un serveur/point de terminaison cible, vous devez

contactez l'assistance Apigee Edge pour redémarrer les routeurs et les processeurs de messages. La méthode recommandée pour mettre à jour un certificat consiste à :

- Créez un keystore ou un truststore.

- Ajoutez le nouveau certificat au nouveau keystore ou truststore.

- Mettez à jour la référence dans l'hôte virtuel ou le serveur cible/point de terminaison cible avec le keystore ou le truststore. Voir <ph type="x-smartling-placeholder"></ph> Mettre à jour un certificat TLS pour le cloud pour plus d'informations.

- Supprimez l'alias. Remarque: Si vous supprimez un alias et qu'il est actuellement utilisé par un hôte virtuel ou un point de terminaison cible, l'hôte virtuel ou le point de terminaison cible échouera.

Créer un keystore/truststore et un alias

Vous pouvez créer un keystore à utiliser comme keystore TLS ou Truststore TLS. Un keystore est spécifique à un environnement de votre organisation, par exemple l'environnement de test ou de production. Par conséquent, si vous souhaitez tester le keystore dans un environnement de test avant de le déployer de production, vous devez la créer dans les deux environnements.

Pour créer un keystore dans un environnement, il vous suffit de spécifier son nom. Après avoir créer un keystore nommé dans un environnement, vous pouvez ensuite créer des alias et importer une paire certificat/clé (keystore) ou importez un certificat uniquement (truststore) sur l'alias.

Pour créer un keystore :

- Accédez à la page "Keystores TLS" (Keystores TLS).

- Sélectionnez l'environnement (généralement

prodoutest). - Cliquez sur + Keystore (Keystore +).

- Spécifiez le nom du keystore. Le nom ne peut contenir que des caractères alphanumériques.

- Cliquez sur Add Keystore (Ajouter un keystore). Le nouveau keystore apparaît dans la liste.

- Utilisez l'une des procédures suivantes pour ajouter un alias. Voir aussi

Formats de fichiers de certificat compatibles

- Créer un alias à partir d'un certificat (truststore uniquement)

- Créer un alias à partir d'un fichier JAR fichier (keystore uniquement)

- Créer un alias à partir d'un certificat et d'une clé (keystore uniquement)

- Créer un alias à partir de Un fichier PKCS12/PFX (keystore uniquement)

- La création d'un alias à partir d'un certificat autosigné (keystore uniquement)

Créer un alias à partir d'un certificat (Truststore) uniquement)

Pour créer un alias à partir d'un certificat:

- Accédez à la page "Keystores TLS".

- Placez le curseur sur le keystore pour afficher le menu d'actions, puis cliquez sur +.

- Spécifiez le nom de l'alias.

- Sous "Certificate details" (Détails du certificat), sélectionnez Certificate Only (Certificat uniquement) dans le menu déroulant "Type".

- Cliquez sur Sélectionner un fichier à côté de Fichier de certificat, accédez au fichier PEM contenant le certificat, puis cliquez sur Ouvrir.

- Par défaut, l'API vérifie que le certificat n'a pas expiré. Vous pouvez également sélectionner Allow Expired Certificate (Autoriser le certificat expiré) pour ignorer la validation.

- Sélectionnez Enregistrer pour importer le certificat et créer l'alias.

Créer un alias à partir d'un fichier JAR (keystore uniquement)

Pour créer un alias à partir d'un fichier JAR :

- Accédez à la page "Keystores TLS" (Keystores TLS).

- Placez le curseur sur le keystore pour afficher le menu d'actions, puis cliquez sur +.

- Spécifiez le nom d'alias.

- Sous "Certificate details" (Détails du certificat), sélectionnez JAR File (Fichier JAR) dans la liste déroulante "Type" (Type).

- Cliquez sur Sélectionner un fichier à côté de Fichier JAR, accédez au fichier JAR contenant le certificat et la clé, puis cliquez sur Ouvrir.

- Si la clé possède un mot de passe, spécifiez le mot de passe. Si la clé n'a pas de mot de passe, laissez ce champ vide.

- Par défaut, l'API vérifie que le certificat n'a pas expiré. Vous pouvez également sélectionner Allow Expired Certificate (Autoriser le certificat expiré) pour ignorer la validation.

- Sélectionnez Enregistrer pour importer la clé et le certificat, puis créer l'alias.

Créer un alias à partir d'un certificat et d'une clé (keystore uniquement)

Pour créer un alias à partir d'un certificat et d'une clé :

- Accédez à la page "Keystores TLS".

- Placez le curseur sur le keystore pour afficher le menu d'actions, puis cliquez sur +.

- Spécifiez le nom de l'alias.

- Sous "Détails du certificat", sélectionnez Certificat et clé dans le menu déroulant "Type".

- À côté de Fichier de certificat, cliquez sur Sélectionner un fichier, accédez au fichier PEM contenant le certificat, puis cliquez sur Ouvrir.

- Si la clé possède un mot de passe, spécifiez le Mot de passe de la clé. si aucun élément mot de passe, laissez ce champ vide.

- Cliquez sur Choisir un fichier à côté de Fichier de clé, accédez au fichier PEM contenant la clé, puis cliquez sur Ouvrir.

- Par défaut, l'API vérifie que le certificat n'a pas expiré. (Facultatif) Sélectionnez Autoriser l'expiration du certificat pour ignorer la validation.

- Sélectionnez Enregistrer pour importer la clé et le certificat, puis créer l'alias.

Créer un alias à partir d'un Fichier PKCS12/PFX (keystore uniquement)

Pour créer un alias à partir d'un fichier PKCS12 contenant le certificat et la clé :

- Accédez à la page "Keystores TLS".

- Placez le curseur sur le keystore pour afficher le menu d'actions, puis cliquez sur +.

- Spécifiez le nom de l'alias.

- Sous "Détails du certificat", sélectionnez PKCS12/PFX dans le menu déroulant "Type".

- Cliquez sur Sélectionner un fichier à côté de PKCS12/PFX, accédez au fichier contenant la clé et le certificat, puis cliquez sur Ouvrir.

- Si la clé est associée à un mot de passe, spécifiez le mot de passe pour le fichier PKCS12/PFX. Si la clé n'a pas de mot de passe, laissez ce champ vide.

- Par défaut, l'API vérifie que le certificat n'a pas expiré. (Facultatif) Sélectionnez Autoriser l'expiration du certificat pour ignorer la validation.

- Sélectionnez Enregistrer pour importer le fichier et créer l'alias.

Créer un alias à partir d'un certificat autosigné (keystore uniquement)

Pour créer un alias qui utilise un certificat autosigné, vous devez remplir un formulaire avec les informations nécessaires pour créer le certificat. Edge crée ensuite le certificat et une paire de clés privées, puis les importe dans l'alias.

Pour créer un alias à partir d'un certificat autosigné :

- Accédez à la page "Keystores TLS" (Keystores TLS).

- Placez le curseur sur le keystore pour afficher le menu d'actions, puis cliquez sur +.

- Spécifiez le nom d'alias.

- Sous "Détails du certificat", sélectionnez Certificat autosigné dans la liste déroulante "Type".

- Remplissez le formulaire à l'aide du tableau ci-dessous.

- Sélectionnez Save (Enregistrer) pour créer la paire de certificat et de clé privée, et pour les importer dans l'alias.

Le certificat généré contient les champs supplémentaires suivants :

- Émetteur

Entité qui a signé et émis le certificat. Pour un certificat autosigné, il s'agit du CN que vous avez spécifié lors de la création du certificat. - Validité

La période de validité du certificat représentée par deux dates : la date de début et la date de fin. Les deux peuvent être encodées en tant que valeurs UTCTime ou GeneralizedTime.

Le tableau suivant décrit les champs du formulaire :

| Champ du formulaire | Description | Par défaut | Obligatoire |

|---|---|---|---|

| Nom de l'alias | Nom de l'alias. Ne doit pas dépasser 128 caractères | N/A | Oui |

| Taille de clé | Taille de la clé, en bits. La valeur par défaut et maximale est de 2 048 bits. | 2048 | Non |

| Algorithme de signature | Algorithme de signature pour générer une clé privée. Les valeurs valides sont "SHA512withRSA", SHA384avecRSA et "SHA256withRSA". (par défaut). | SHA256withRSA | Non |

| Validité du certificat en jours | Durée de validité du certificat, en jours. Accepte les valeurs positives non nulles. | 365 | Non |

| Nom courant |

Le nom commun (CN) de l'organisation permet d'identifier le ou les noms de domaine complets

associées au certificat. Il est généralement composé d'un hôte et d'un nom de domaine.

Par exemple, api.enterprise.apigee.com, www.apigee.com, etc. La longueur maximale est de 64 caractères.

Selon le type de certificat, le CN peut être un ou plusieurs noms d'hôte appartenant au même domaine (par exemple, example.com, www.example.com), un nom générique (par exemple, *.example.com) ou une liste de domaines. À ne pas faire inclure un protocole (http:// ou https://), un numéro de port ou un chemin d'accès à la ressource. Le certificat n'est valide que si le nom d'hôte de la demande correspond à au moins un des les noms courants de certificats. |

N/A | Oui |

| Adresse e-mail. La longueur maximale est de 255 caractères. | N/A | Non | |

| Nom de l'unité organisationnelle | Nom de l'équipe de l'organisation. Ne doit pas dépasser 64 caractères | N/A | Non |

| Nom de l'organisation | Nom de l'organisation. Ne doit pas dépasser 64 caractères | N/A | Non |

| Localité | Nom de la ville. Ne doit pas dépasser 128 caractères | N/A | Non |

| État/Province | Nom de l'État/de la province Ne doit pas dépasser 128 caractères | N/A | Non |

| Pays | Code pays à deux lettres. Exemple : IN pour l'Inde, US pour les États-Unis. | N/A | Non |

| Autres noms |

Liste d'autres noms d'hôte. Permet de lier des identités supplémentaires au sujet

du certificat. Les options définies incluent une adresse de messagerie électronique Internet, un serveur DNS

une adresse IP et un URI (Uniform Resource Identifier).

255 caractères au maximum pour chaque valeur. Vous pouvez séparer les noms par une virgule ou en appuyant sur sur la touche Entrée après chaque nom. |

N/A | Non |

Tester un keystore ou un truststore

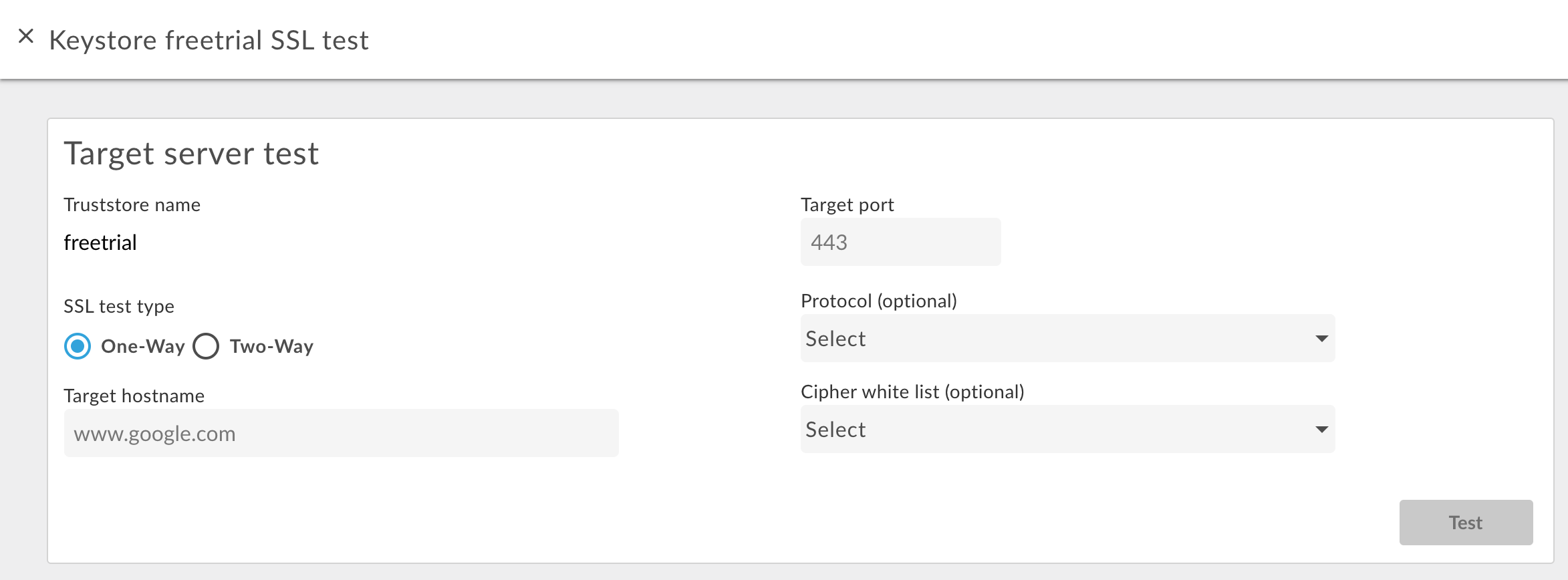

Vous pouvez tester votre truststore et votre keystore dans l'interface utilisateur d'Edge pour vous assurer qu'ils sont correctement configurés. L'interface utilisateur de test valide une requête TLS envoyée par Edge à un service de backend. Le service de backend peuvent être configurés pour prendre en charge le protocole TLS unidirectionnel ou bidirectionnel.

Pour tester le protocole TLS unidirectionnel :

- Accédez à la page "Keystores TLS" (Keystores TLS).

- Sélectionnez l'environnement (généralement

prodoutest). - Placez le curseur sur le keystore TLS que vous souhaitez tester pour afficher le menu d'actions, puis cliquez sur Test. La boîte de dialogue suivante s'affiche, indiquant le nom du truststore :

- Saisissez le nom d'hôte du service de backend.

- Saisissez le numéro de port TLS (généralement 443).

- Spécifiez éventuellement des protocoles ou des algorithmes de chiffrement.

- Sélectionnez Tester.

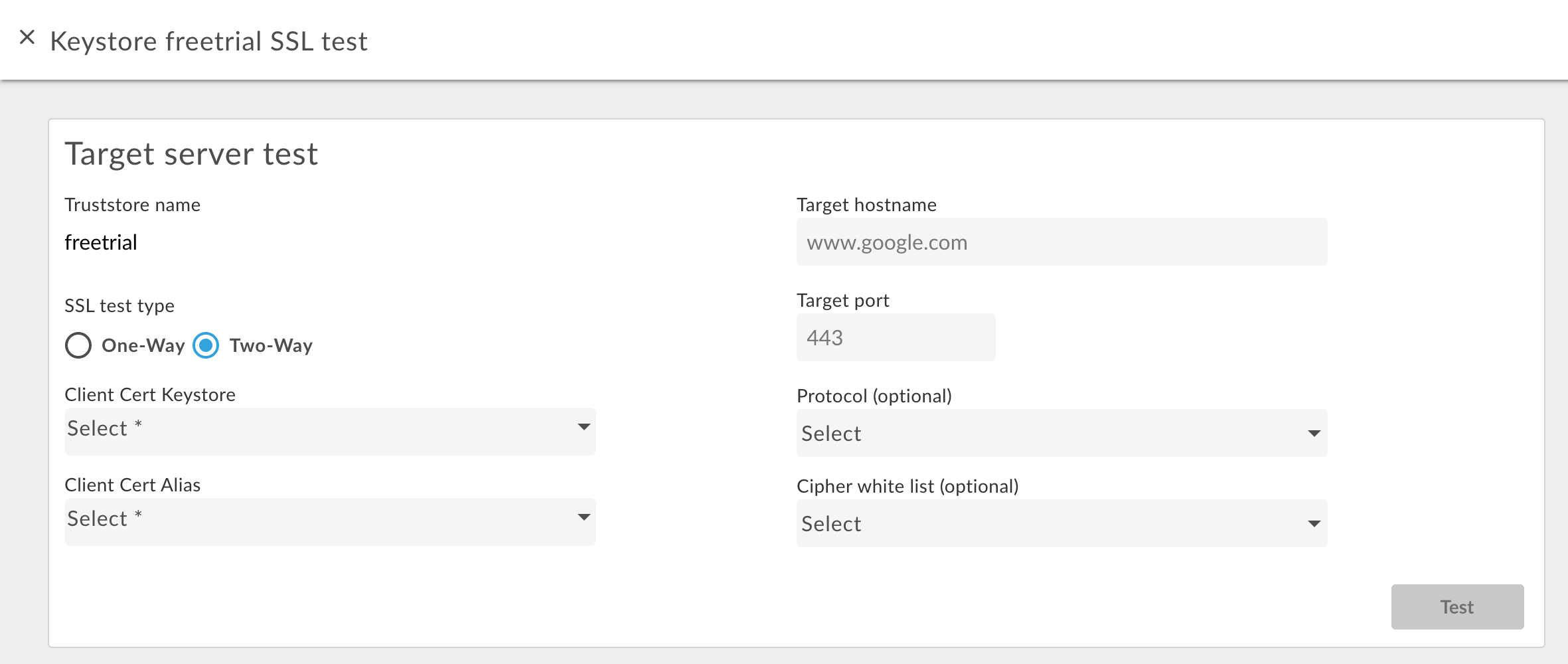

Pour tester le protocole TLS bidirectionnel:

- Pour le truststore souhaité, sélectionnez le bouton Test (Tester).

- Dans la boîte de dialogue, sélectionnez Deux sens pour le Type de test SSL.

La boîte de dialogue suivante s'affiche :

- Spécifiez le nom du keystore utilisé dans TLS à deux voies.

- Spécifiez le nom de l'alias dans le keystore contenant le certificat et la clé.

- Saisissez le nom d'hôte du service de backend.

- Saisissez le numéro de port TLS (généralement 443).

- Spécifiez éventuellement des protocoles ou des algorithmes de chiffrement.

- Sélectionnez Tester.

Ajouter un certificat à un truststore pour le protocole TLS bidirectionnel

Lors de l'utilisation de TLS bidirectionnel pour les connexions entrantes, c'est-à-dire une requête API dans Edge, le Truststore contient un certificat ou une chaîne d’AC pour chaque client autorisé à envoyer des requêtes à Edge.

Lors de la configuration initiale du magasin de confiance, vous pouvez ajouter tous les certificats pour les clients connus. Toutefois, au fil du temps, vous souhaiterez peut-être ajouter des certificats supplémentaires au truststore à mesure que vous ajouterez des clients.

Pour ajouter de nouveaux certificats à un Truststore utilisé pour TLS bidirectionnel:

- Assurez-vous d'utiliser une référence au truststore dans l'hôte virtuel.

- Importez un nouveau certificat dans le truststore, comme décrit dans la section Créer un alias à partir d'un certificat (truststore uniquement) ci-dessus.

Mettez à jour la référence du truststore pour la définir sur la même valeur. Cette mise à jour entraîne le rechargement du truststore et du nouveau certificat dans Edge.

Pour en savoir plus, consultez Modifier une référence.

Supprimer un keystore/un Truststore ou un alias

Vous devez faire preuve de prudence lorsque vous supprimez un keystore/truststore ou un alias. Si vous supprimez un keystore, un truststore ou un alias utilisé par un hôte virtuel, un point de terminaison cible ou un serveur cible, tous les appels d'API via l'hôte virtuel ou le point de terminaison/serveur cible échoueront.

En règle générale, le processus à suivre pour supprimer un keystore/Truststore ou un alias est le suivant:

- Créez un keystore/truststore ou un alias comme décrit ci-dessus.

- Pour les connexions entrantes, c'est-à-dire une requête API dans Edge, mettez à jour le configuration d'un hôte virtuel pour référencer le nouveau keystore et l'alias de clé.

- Pour les connexions sortantes, c'est-à-dire d'Apigee vers un serveur backend :

- Mettez à jour la configuration TargetEndpoint de tous les proxys d'API qui faisaient référence à l'ancien keystore et à l'ancien alias de clé pour qu'ils référencent le nouveau keystore et l'alias de clé. Si votre TargetEndpoint fait référence à un TargetServer, mettez à jour la définition de TargetServer pour référencer le nouveau keystore et l'alias de clé.

- Si le keystore et le truststore sont référencés directement à partir de TargetEndpoint vous devez redéployer le proxy. Si le TargetEndpoint fait référence à une définition de TargetServer et que la définition de TargetServer fait référence au keystore et au truststore, aucun redéploiement de proxy n'est nécessaire.

- Vérifiez que vos proxys d'API fonctionnent correctement.

- Supprimez le keystore/truststore ou l'alias.

Supprimer un keystore

Pour supprimer un keystore ou un truststore, placez le curseur sur le keystore ou le truststore dans la liste pour afficher le menu d'actions, puis cliquez sur ![]() . Si vous supprimez un keystore ou un truststore utilisé par un hôte virtuel ou un point de terminaison/serveur cible, tous les appels d'API via l'hôte virtuel ou le point de terminaison/serveur cible échoueront.

. Si vous supprimez un keystore ou un truststore utilisé par un hôte virtuel ou un point de terminaison/serveur cible, tous les appels d'API via l'hôte virtuel ou le point de terminaison/serveur cible échoueront.

Attention : Vous ne devez pas supprimer un keystore tant que vous n'avez pas converti vos hôtes virtuels et vos points de terminaison/serveurs cibles pour qu'ils utilisent un nouveau keystore.

Supprimer un alias

Pour supprimer un alias, placez le curseur dessus dans la liste pour afficher le menu d'actions, puis cliquez sur ![]() . Si vous supprimez un alias utilisé par un hôte virtuel ou un point de terminaison/serveur cible, tous les appels d'API via l'hôte virtuel ou le point de terminaison/serveur cible échoueront.

. Si vous supprimez un alias utilisé par un hôte virtuel ou un point de terminaison/serveur cible, tous les appels d'API via l'hôte virtuel ou le point de terminaison/serveur cible échoueront.

Attention : Vous ne devez pas supprimer un alias tant que vous n'avez pas converti vos hôtes virtuels et vos points de terminaison/serveurs cibles pour qu'ils utilisent un nouveau keystore et un nouvel alias.