Bạn đang xem tài liệu về Apigee Edge.

Chuyển đến

Tài liệu về Apigee X. thông tin

Tài liệu này mô tả cách tạo, sửa đổi và xoá kho khoá cũng như kho tin cậy cho Edge dành cho Cloud và Edge dành cho Private Cloud phiên bản 4.18.01 trở lên.

Giới thiệu về kho khoá/cửa hàng tin cậy và máy chủ ảo cho Edge Cloud

Để tạo kho khoá/cửa hàng tin cậy cho Edge Cloud, bạn phải tuân thủ tất cả quy tắc về việc sử dụng máy chủ ảo. Ví dụ: với máy chủ lưu trữ ảo trên đám mây:

- Máy chủ ảo phải sử dụng TLS.

- Máy chủ lưu trữ ảo chỉ có thể sử dụng cổng 443.

- Bạn phải sử dụng chứng chỉ TLS đã ký. Không cho phép sử dụng chứng chỉ chưa ký với máy chủ ảo trong Đám mây.

- Tên miền do chứng chỉ TLS chỉ định phải khớp với bí danh máy chủ của máy chủ ảo.

Tìm hiểu thêm:

- Giới thiệu về TLS/SSL

- Sử dụng TLS với Edge

- Câu hỏi thường gặp về cách định cấu hình máy chủ lưu trữ ảo

- Giới thiệu về máy chủ ảo

Triển khai kho khoá và kho tin cậy trong Edge

Để định cấu hình chức năng dựa trên cơ sở hạ tầng khoá công khai, chẳng hạn như TLS, bạn cần phải tạo kho khoá và kho lưu trữ tin cậy chứa các khoá và chứng chỉ kỹ thuật số cần thiết.

Trong Edge, kho khoá và kho tin cậy đều được biểu thị bằng một thực thể kho khoá chứa một hoặc nhiều bí danh. Tức là không có sự khác biệt về cách triển khai giữa kho khoá và kho tin cậy trên Edge.

Sự khác biệt giữa kho khoá và kho tin cậy bắt nguồn từ các loại mục nhập mà chúng chứa và cách sử dụng các mục nhập đó trong quy trình bắt tay TLS:

- kho khoá – một thực thể keystore có chứa một hoặc nhiều aliases, trong đó mỗi bí danh chứa một cặp chứng chỉ/khoá.

- truststore – một thực thể kho khoá chứa một hoặc nhiều bí danh, trong đó mỗi bí danh chỉ chứa một chứng chỉ.

Khi định cấu hình TLS cho máy chủ lưu trữ ảo hoặc điểm cuối đích, kho khoá và kho tin cậy sẽ cung cấp

vai trò khác nhau trong quy trình bắt tay TLS. Khi định cấu hình máy chủ ảo hoặc điểm cuối mục tiêu, bạn sẽ chỉ định kho khoá và kho tin cậy riêng biệt trong thẻ <SSLInfo>, như minh hoạ bên dưới cho máy chủ ảo:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>false</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> </SSLInfo> </VirtualHost>

Trong ví dụ này, bạn chỉ định tên của kho khoá và bí danh mà máy chủ ảo sử dụng cho kho khoá TLS. Bạn cần sử dụng tệp tham chiếu để chỉ định tên kho khoá sao cho có thể thay đổi tên đó sau này khi chứng chỉ hết hạn. Bí danh chứa một cặp chứng chỉ/khoá dùng để xác định máy chủ ảo cho ứng dụng TLS truy cập vào máy chủ ảo. Trong ví dụ này, không có cửa hàng tin cậy là bắt buộc.

Nếu cần có kho lưu trữ đáng tin cậy, chẳng hạn như cho cấu hình TLS 2 chiều, hãy sử dụng thẻ <TrustStore> để chỉ định kho lưu trữ đáng tin cậy:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>true</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> <TrustStore>ref://truststoreref</TrustStore> </SSLInfo> </VirtualHost>

Trong ví dụ này, thẻ <TrustStore> chỉ tham chiếu đến một kho khoá, không chỉ định một bí danh cụ thể. Mỗi bí danh trong kho khoá chứa một chứng chỉ hoặc một chuỗi chứng chỉ được dùng trong quy trình bắt tay TLS.

Các định dạng chứng chỉ được hỗ trợ

| Định dạng | Có hỗ trợ tải lên API và giao diện người dùng | Hỗ trợ hướng Bắc | Đã xác thực |

|---|---|---|---|

| PEM | Có | Có | Có |

| * PKCS12 | Có | Có | Có Lưu ý: Apigee chuyển đổi PKCS12 thành PEM trong nội bộ. |

| * DER (DER) | Không | Không | Có |

| * PKCS7 | Không | Không | Không |

* Bạn nên dùng PEM nếu có thể.

Sử dụng kho khoá PKCS12 với Edge for Private Cloud 4.53.00 trở lên

Nếu đang sử dụng Edge for Private Cloud 4.53.00 trở lên, bạn chỉ nên sử dụng kho khoá PKCS12 để tải khoá và chứng chỉ liên quan lên Apigee. Để được hỗ trợ về cách chuyển đổi các khoá và chứng chỉ hiện có sang định dạng PKCS12/PFX, hãy tham khảo bài viết Chuyển đổi chứng chỉ sang định dạng được hỗ trợ.

Giới thiệu về cách triển khai bí danh

Trên Edge, kho khoá chứa một hoặc nhiều bí danh, trong đó mỗi bí danh chứa:

- Chứng chỉ TLS dưới dạng tệp PEM hoặc PKCS12/PFX – đây là chứng chỉ do một chứng chỉ ký tổ chức phát hành chứng chỉ (CA), một tệp chứa chuỗi chứng chỉ mà chứng chỉ mới nhất được ký bởi một CA hoặc chứng chỉ tự ký.

- Khoá riêng tư dưới dạng tệp PEM hoặc PKCS12/PFX. Edge hỗ trợ kích thước khoá lên đến 2048 bit. Bạn không bắt buộc phải sử dụng cụm mật khẩu.

Trên Edge, kho lưu trữ đáng tin cậy chứa một hoặc nhiều bí danh, trong đó mỗi bí danh chứa:

- Chứng chỉ TLS dưới dạng tệp PEM – một chứng chỉ do tổ chức phát hành chứng chỉ (CA) ký, một chuỗi chứng chỉ mà chứng chỉ cuối cùng do CA ký hoặc một chứng chỉ tự ký.

Edge cung cấp một giao diện người dùng và API mà bạn sử dụng để tạo kho khoá, tạo bí danh, tải chứng chỉ/khoá lên các cặp và cập nhật chứng chỉ. Giao diện người dùng và API mà bạn sử dụng để tạo kho tin cậy cũng giống như khi bạn sử dụng để tạo kho khoá. Điểm khác biệt là khi tạo kho tin cậy, bạn sẽ tạo các bí danh chỉ chứa một chứng chỉ.

Giới thiệu về định dạng của tệp chứng chỉ và khoá

Bạn có thể biểu thị chứng chỉ và khoá dưới dạng tệp PEM hoặc tệp PKCS12/PFX. Tệp PEM tuân thủ định dạng X.509. Nếu chứng chỉ hoặc khoá riêng tư của bạn không được xác định bằng tệp PEM, bạn có thể chuyển đổi chứng chỉ hoặc khoá này thành

tệp PEM bằng cách sử dụng các tiện ích như openssl.

Tuy nhiên, nhiều tệp .crt và tệp .key đã ở định dạng PEM. Nếu các tệp này là tệp văn bản và được đưa vào:

-----BEGIN CERTIFICATE----- -----END CERTIFICATE-----

hoặc:

-----BEGIN ENCRYPTED PRIVATE KEY----- -----END ENCRYPTED PRIVATE KEY-----

Sau đó, các tệp này sẽ tương thích với định dạng PEM và bạn có thể sử dụng các tệp đó trong kho khoá hoặc kho tin cậy mà không cần chuyển đổi các tệp đó thành tệp PEM.

Giới thiệu về chuỗi chứng chỉ

Nếu chứng chỉ là một phần của chuỗi, bạn sẽ xử lý chứng chỉ theo cách khác dựa trên việc chứng chỉ đó có được sử dụng trong một kho khoá hoặc trong một kho tin cậy:

- Kho khoá – Nếu một chứng chỉ là một phần của chuỗi, thì bạn phải tạo một tệp chứa tất cả các chứng chỉ trong chuỗi. Các chứng chỉ phải theo thứ tự và chứng chỉ cuối cùng phải là một gốc hoặc chứng chỉ trung gian được ký bởi một chứng chỉ gốc.

- Kho lưu trữ đáng tin cậy – Nếu một chứng chỉ là một phần của chuỗi, thì bạn phải tạo một tệp chứa tất cả chứng chỉ và tải tệp đó lên một bí danh hoặc tải tất cả chứng chỉ trong chuỗi lên kho lưu trữ đáng tin cậy theo cách riêng biệt bằng cách sử dụng một bí danh khác nhau cho mỗi chứng chỉ. Nếu bạn tải các chứng chỉ này lên dưới dạng một chứng chỉ duy nhất, thì các chứng chỉ phải được sắp xếp theo thứ tự và chứng chỉ cuối cùng phải là chứng chỉ gốc hoặc chứng chỉ trung gian do chứng chỉ gốc ký.

- Nếu tạo một tệp chứa nhiều chứng chỉ, bạn phải chèn một dòng trống giữa mỗi chứng chỉ.

Ví dụ: bạn có thể kết hợp tất cả các chứng chỉ vào một tệp PEM duy nhất. Phải có chứng chỉ và chứng chỉ cuối cùng phải là chứng chỉ gốc hoặc chứng chỉ trung gian do một chứng chỉ gốc ký chứng chỉ:

-----BEGIN CERTIFICATE----- (Your Primary TLS certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Intermediate certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Root certificate or intermediate certificate signed by a root certificate) -----END CERTIFICATE-----

Nếu các chứng chỉ của bạn được biểu thị dưới dạng tệp PKCS12/PFX, bạn có thể sử dụng openssl

để tạo tệp PKCS12/PFX từ chuỗi chứng chỉ, như được hiển thị dưới đây:

openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.crt -certfile CACert.crt

Khi làm việc với các chuỗi chứng chỉ trong kho tin cậy, bạn không phải lúc nào cũng phải tải tất cả

chứng chỉ trong chuỗi. Ví dụ: bạn tải lên chứng chỉ máy khách, client_cert_1 và

chứng chỉ của nhà phát hành chứng chỉ máy khách, ca_cert.

Trong quá trình xác thực TLS hai chiều, xác thực ứng dụng thành công khi máy chủ gửi

client_cert_1 gửi đến máy khách trong quá trình bắt tay TLS.

Ngoài ra, bạn có chứng chỉ thứ hai, client_cert_2, được ký bằng cùng một chứng chỉ,

ca_cert. Tuy nhiên, bạn không tải client_cert_2 lên kho lưu trữ uy tín.

Kho lưu trữ đáng tin cậy vẫn chỉ chứa client_cert_1 và ca_cert.

Khi máy chủ truyền client_cert_2 trong quá trình bắt tay TLS, yêu cầu sẽ thành công. Lý do là Edge cho phép xác minh TLS thành công khi client_cert_2 không tồn tại trong kho lưu trữ tin cậy nhưng được ký bằng một chứng chỉ tồn tại trong kho lưu trữ tin cậy. Nếu bạn xoá chứng chỉ CA, ca_cert, khỏi kho lưu trữ tin cậy, thì quá trình xác minh TLS sẽ không thành công.

Những điều cần cân nhắc về FIPS

Nếu đang sử dụng Edge for Private Cloud 4.53.00 trở lên trên một hệ điều hành hỗ trợ FIPS, bạn chỉ nên sử dụng kho khoá PKCS12 để tải khoá và chứng chỉ liên quan lên Apigee.

Khám phá trang Kho khoá TLS

Truy cập vào trang Kho khoá TLS như mô tả dưới đây.Edge

Cách truy cập trang Kho khoá TLS bằng giao diện người dùng Edge:

- Đăng nhập vào https://apigee.com/edge với tư cách là quản trị viên tổ chức.

- Chọn tổ chức của bạn.

- Chọn Quản trị > Môi trường > Kho khoá TLS.

Classic Edge (Đám mây riêng tư)

Cách truy cập vào trang Kho khoá TLS bằng giao diện người dùng Edge cũ:

- Đăng nhập vào

http://ms-ip:9000với tư cách là quản trị viên tổ chức, trong đó ms-ip là địa chỉ IP hoặc tên DNS của nút Máy chủ quản lý. - Chọn tổ chức của bạn.

- Chọn Quản trị > Cấu hình môi trường > Kho khoá TLS.

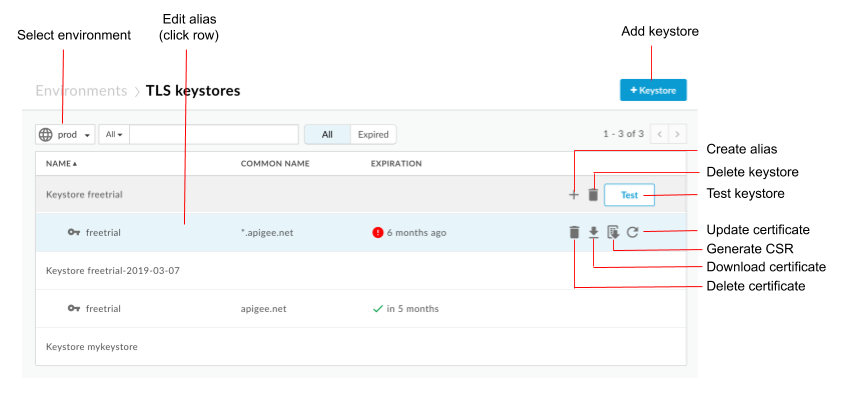

Trang Kho khoá TLS sẽ xuất hiện:

Như được đánh dấu trong hình trước, trang Kho khoá TLS cho phép bạn:

- Chọn một môi trường

- Tạo kho khoá và bí danh

- Kiểm thử và xoá kho khoá

- Xem và xoá bí danh

Xem bí danh

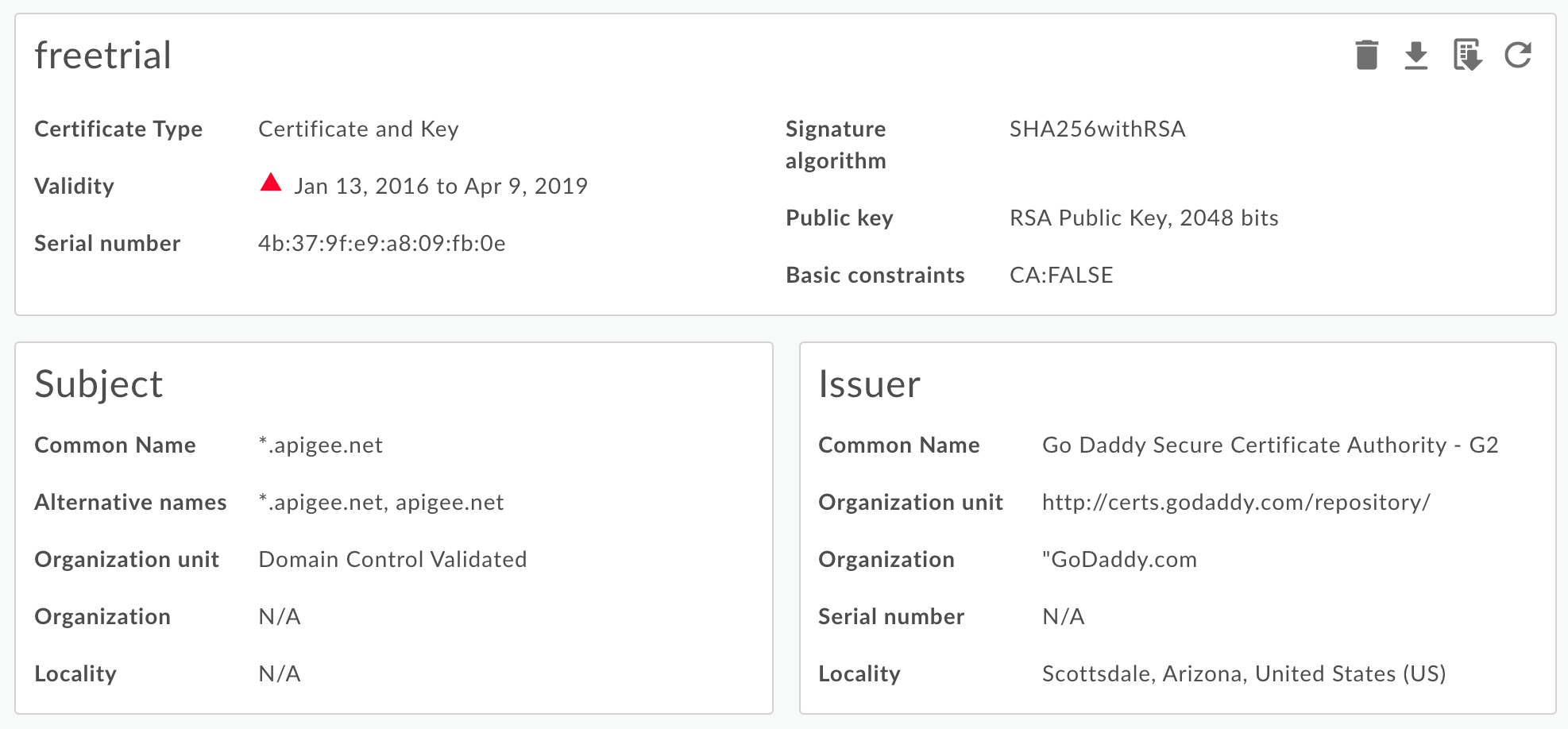

Cách xem email đại diện:

- Truy cập vào trang Kho khoá TLS.

- Chọn Môi trường (thường là

prodhoặctest). - Nhấp vào hàng liên kết với bí danh mà bạn muốn xem.

Thông tin chi tiết về khoá và chứng chỉ bí danh sẽ hiển thị.

Bạn có thể xem tất cả thông tin về bí danh, bao gồm cả ngày hết hạn. - Quản lý chứng chỉ bằng các nút ở đầu trang để:

- Tải chứng chỉ xuống dưới dạng tệp PEM.

- Tạo CSR. Nếu có chứng chỉ đã hết hạn và muốn gia hạn, bạn có thể tải chứng chỉ xuống Yêu cầu ký chứng chỉ (CSR). Sau đó, bạn gửi CSR đến CA để lấy mã chứng chỉ.

- Cập nhật chứng chỉ. Thận trọng: Nếu cập nhật một chứng chỉ mà máy chủ lưu trữ ảo hoặc máy chủ mục tiêu/điểm cuối mục tiêu đang sử dụng, thì bạn phải liên hệ với Nhóm hỗ trợ Apigee Edge để khởi động lại Trình định tuyến và Trình xử lý thông báo. Bạn nên cập nhật chứng chỉ theo cách sau:

- Tạo một kho khoá hoặc kho tin cậy mới.

- Thêm chứng chỉ mới vào kho khoá hoặc kho tin cậy mới.

- Cập nhật tham chiếu trong máy chủ ảo hoặc máy chủ đích/điểm cuối mục tiêu đến kho khoá hoặc kho tin cậy. Xem Hãy cập nhật chứng chỉ TLS cho Cloud để biết thêm thông tin.

- Xoá bí danh. Lưu ý: Nếu bạn xóa bí danh và bí danh đó hiện đang được máy chủ ảo hoặc điểm cuối đích sử dụng, sau đó máy chủ ảo hoặc điểm cuối đích sẽ không thành công.

Tạo kho khoá/kho tin cậy và bí danh

Bạn có thể tạo một kho khoá để sử dụng làm kho khoá TLS hoặc kho tin cậy TLS. Kho khoá dành riêng cho một môi trường trong tổ chức của bạn, ví dụ như môi trường thử nghiệm hoặc môi trường sản xuất. Do đó, nếu muốn kiểm thử kho khoá trong môi trường thử nghiệm trước khi triển khai kho khoá đó vào môi trường phát hành chính thức, bạn phải tạo kho khoá trong cả hai môi trường.

Để tạo kho khoá trong một môi trường, bạn chỉ cần chỉ định tên kho khoá. Sau khi tạo một kho khoá có tên trong một môi trường, bạn có thể tạo bí danh và tải một cặp chứng chỉ/khoá lên (kho khoá) hoặc chỉ tải một chứng chỉ lên (kho lưu trữ đáng tin cậy) vào bí danh đó.

Cách tạo kho khoá:

- Truy cập trang Kho khoá TLS.

- Chọn Môi trường (thường là

prodhoặctest). - Nhấp vào + Kho khoá.

- Chỉ định tên kho khoá. Tên chỉ được chứa các ký tự chữ-số.

- Nhấp vào Add Keystore (Thêm kho khoá). Kho khoá mới sẽ xuất hiện trong danh sách.

- Sử dụng một trong các quy trình sau để thêm bí danh. Xem thêm Các định dạng tệp chứng chỉ được hỗ trợ.

Tạo email đại diện qua một chứng chỉ (truststore) chỉ)

Cách tạo bí danh từ chứng chỉ:

- Truy cập vào trang Kho khoá TLS.

- Định vị con trỏ trên kho khoá để hiển thị trình đơn thao tác rồi nhấp vào +.

- Chỉ định Alias Name (Tên bí danh).

- Trong phần Chi tiết chứng chỉ, hãy chọn Chỉ chứng chỉ trong trình đơn thả xuống Loại.

- Nhấp vào Chọn tệp bên cạnh Tệp chứng chỉ, chuyển đến PEM chứa chứng chỉ này rồi nhấp vào Mở.

- Theo mặc định, API sẽ kiểm tra để đảm bảo chứng chỉ chưa hết hạn. Chọn (không bắt buộc) Cho phép Chứng chỉ đã hết hạn bỏ qua bước xác thực.

- Chọn Lưu để tải chứng chỉ lên và tạo bí danh.

Tạo bí danh từ tệp JAR (chỉ kho khoá)

Cách tạo bí danh từ tệp JAR:

- Truy cập trang Kho khoá TLS.

- Định vị con trỏ trên kho khoá để hiển thị trình đơn thao tác rồi nhấp vào +.

- Chỉ định Alias Name (Tên bí danh).

- Trong phần Chi tiết chứng chỉ, hãy chọn Tệp JAR trong trình đơn thả xuống Loại.

- Nhấp vào Chọn tệp bên cạnh Tệp JAR, chuyển đến tệp JAR chứa chứng chỉ và khoá, rồi nhấp vào Mở.

- Nếu khoá có mật khẩu, hãy chỉ định Mật khẩu. Nếu khoá không có mật khẩu, hãy để trống trường này.

- Theo mặc định, API sẽ kiểm tra để đảm bảo chứng chỉ chưa hết hạn. Chọn (không bắt buộc) Cho phép Chứng chỉ đã hết hạn bỏ qua bước xác thực.

- Chọn Lưu để tải khoá và chứng chỉ lên, đồng thời tạo bí danh.

Tạo bí danh từ chứng chỉ và khoá (chỉ dành cho kho khoá)

Cách tạo bí danh từ chứng chỉ và khoá:

- Truy cập vào trang Kho khoá TLS.

- Đặt con trỏ lên kho khoá để hiển thị trình đơn thao tác rồi nhấp vào +.

- Chỉ định Alias Name (Tên bí danh).

- Trong phần Chi tiết chứng chỉ, hãy chọn Chứng chỉ và khoá trong trình đơn thả xuống Loại.

- Nhấp vào Chọn tệp bên cạnh Tệp chứng chỉ, chuyển đến tệp PEM chứa chứng chỉ và nhấp vào Mở.

- Nếu khoá có mật khẩu, hãy chỉ định Mật khẩu khoá. Nếu khoá không có mật khẩu, hãy để trống trường này.

- Nhấp vào Chọn tệp bên cạnh Tệp khoá, chuyển đến tệp PEM chứa khoá rồi nhấp vào Mở.

- Theo mặc định, API sẽ kiểm tra để đảm bảo chứng chỉ chưa hết hạn. Bạn có thể chọn Allow Expired Certificate (Cho phép chứng chỉ đã hết hạn) để bỏ qua quy trình xác thực.

- Chọn Lưu để tải khoá và chứng chỉ lên, đồng thời tạo bí danh.

Tạo bí danh từ Tệp PKCS12/PFX (chỉ dành cho kho khoá)

Cách tạo bí danh từ tệp PKCS12 chứa chứng chỉ và khoá:

- Truy cập trang Kho khoá TLS.

- Định vị con trỏ trên kho khoá để hiển thị trình đơn thao tác rồi nhấp vào +.

- Chỉ định Alias Name (Tên bí danh).

- Trong phần Thông tin chi tiết về chứng chỉ, hãy chọn PKCS12/PFX trong trình đơn thả xuống Loại.

- Nhấp vào Chọn tệp bên cạnh PKCS12/PFX, chuyển đến chứa khoá và chứng chỉ, rồi nhấp vào Mở.

- Nếu khoá có mật khẩu, hãy chỉ định Mật khẩu cho tệp PKCS12/PFX. nếu khoá không có mật khẩu, hãy để trống trường này.

- Theo mặc định, API sẽ kiểm tra để đảm bảo chứng chỉ chưa hết hạn. Chọn (không bắt buộc) Cho phép Chứng chỉ đã hết hạn bỏ qua bước xác thực.

- Chọn Lưu để tải tệp lên và tạo bí danh.

Tạo bí danh từ chứng chỉ tự ký (chỉ dành cho kho khoá)

Để tạo một bí danh sử dụng chứng chỉ tự ký, bạn hãy điền vào biểu mẫu những thông tin cần thiết bắt buộc để tạo chứng chỉ. Sau đó, Edge sẽ tạo chứng chỉ và một cặp khoá riêng tư rồi tải các chứng chỉ đó lên bí danh.

Cách tạo bí danh từ chứng chỉ tự ký:

- Truy cập vào trang Kho khoá TLS.

- Định vị con trỏ trên kho khoá để hiển thị trình đơn thao tác rồi nhấp vào +.

- Chỉ định Alias Name (Tên bí danh).

- Trong phần Chi tiết chứng chỉ, chọn Chứng chỉ tự ký trong trình đơn thả xuống Loại.

- Điền vào biểu mẫu bằng cách sử dụng bảng bên dưới.

- Chọn Save (Lưu) để tạo cặp khoá riêng tư và chứng chỉ, đồng thời tải các cặp này lên tên đại diện.

Trong chứng chỉ đã tạo, bạn sẽ thấy các trường bổ sung sau:

- Nhà phát hành

Pháp nhân đã ký và phát hành chứng chỉ. Đối với chứng chỉ tự ký, đây là CN mà bạn chỉ định khi tạo chứng chỉ. - Hiệu lực

Thời hạn hiệu lực của chứng chỉ được biểu thị dưới dạng hai ngày: ngày mà chứng chỉ thời hạn hiệu lực của chứng chỉ bắt đầu và ngày kết thúc thời hạn có hiệu lực của chứng chỉ. Cả hai đều có thể được mã hoá dưới dạng giá trị UTCTime hoặc GeneralizedTime.

Bảng sau đây mô tả các trường trong biểu mẫu:

| Trường trên biểu mẫu | Mô tả | Mặc định | Bắt buộc |

|---|---|---|---|

| Tên bí danh | Tên bí danh. Độ dài tối đa là 128 ký tự. | Không áp dụng | Có |

| Kích thước khoá | Kích thước của khoá, tính bằng bit. Giá trị mặc định và tối đa là 2048 bit. | 2048 | Không |

| Thuật toán chữ ký | Thuật toán chữ ký để tạo khoá riêng tư. Các giá trị hợp lệ là "SHA512withRSA", "SHA384withRSA" và "SHA256withRSA" (mặc định). | SHA256withRSA | Không |

| Thời hạn hiệu lực của chứng chỉ tính theo ngày | Thời hạn hiệu lực của chứng chỉ, tính theo ngày. Chấp nhận giá trị dương khác 0. | 365 | Không |

| Tên Chung |

Tên phổ biến (CN) của tổ chức xác định (các) tên miền đủ điều kiện được liên kết với chứng chỉ. Tài khoản này thường bao gồm một máy chủ và một tên miền.

Ví dụ: api.enterprise.apigee.com, www.apigee.com, v.v. Độ dài tối đa là 64 ký tự.

Tùy thuộc vào loại chứng chỉ, CN có thể là một hoặc nhiều tên máy chủ thuộc cùng một miền (ví dụ: example.com, www.example.com), tên ký tự đại diện (ví dụ: *.example.com) hoặc danh sách miền. Đừng thêm bất kỳ giao thức nào (http:// hoặc https://), số cổng hoặc đường dẫn tài nguyên. Chứng chỉ chỉ hợp lệ nếu tên máy chủ yêu cầu khớp với ít nhất một trong tên chung của chứng chỉ. |

Không áp dụng | Có |

| Địa chỉ email. Độ dài tối đa là 255 ký tự. | Không áp dụng | Không | |

| Tên đơn vị tổ chức | Tên nhóm trong tổ chức. Độ dài tối đa là 64 ký tự. | Không áp dụng | Không |

| Tên tổ chức | Tên tổ chức. Độ dài tối đa là 64 ký tự. | Không áp dụng | Không |

| Thành phố | Tên thành phố/thị trấn. Độ dài tối đa là 128 ký tự. | Không áp dụng | Không |

| Tiểu bang/Tỉnh | Tên tiểu bang/tỉnh. Độ dài tối đa là 128 ký tự. | Không áp dụng | Không |

| Quốc gia | Mã quốc gia gồm hai chữ cái. Ví dụ: Ấn Độ cho Ấn Độ, Hoa Kỳ cho Hoa Kỳ. | Không áp dụng | Không |

| Tên thay thế |

Danh sách tên máy chủ thay thế. Cho phép ràng buộc danh tính khác với đối tượng

của chứng chỉ. Các tuỳ chọn đã xác định bao gồm địa chỉ email trên Internet, tên DNS, địa chỉ IP và mã nhận dạng tài nguyên thống nhất (URI).

Tối đa 255 ký tự cho mỗi giá trị. Bạn có thể phân tách các tên bằng dấu phẩy hoặc bằng cách nhấn phím Enter sau mỗi tên. |

Không áp dụng | Không |

Kiểm thử kho khoá hoặc kho tin cậy

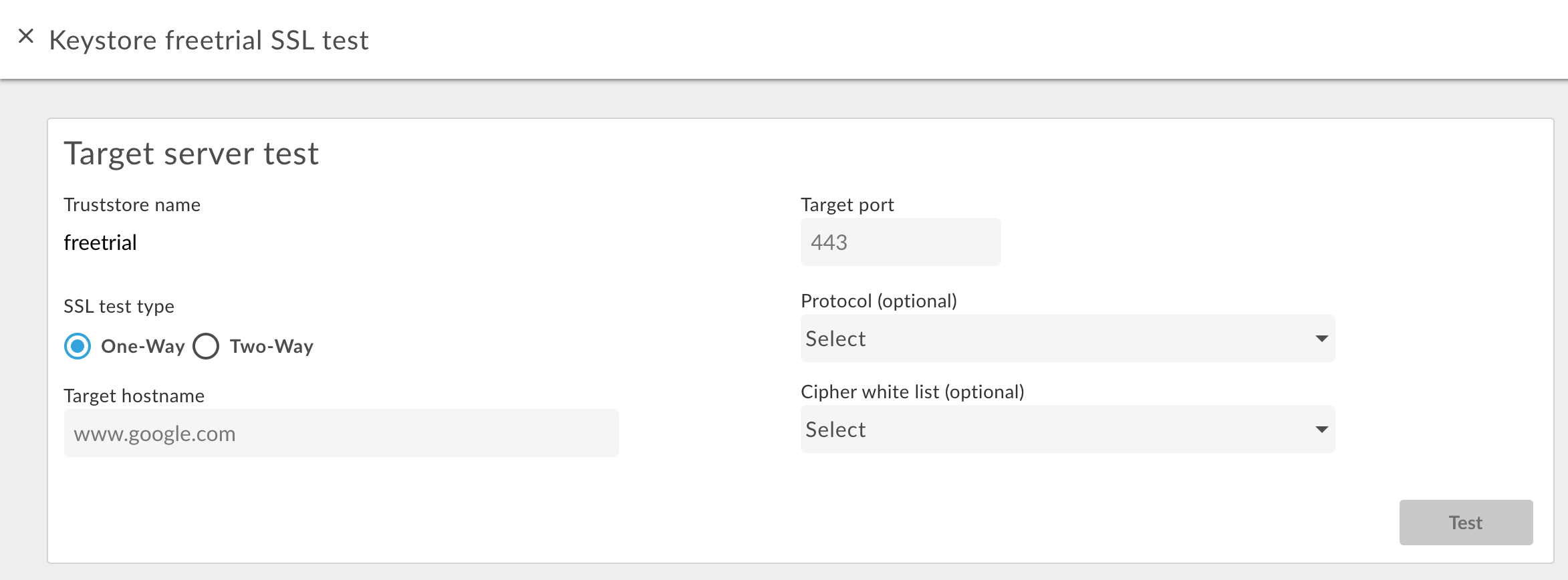

Bạn có thể kiểm thử kho lưu trữ đáng tin cậy và kho khoá trong giao diện người dùng Edge để xác minh rằng các kho này được định cấu hình đúng cách. Giao diện người dùng kiểm thử xác thực yêu cầu TLS từ Edge đến một dịch vụ phụ trợ. Dịch vụ phụ trợ có thể được định cấu hình để hỗ trợ TLS một chiều hoặc hai chiều.

Cách kiểm thử TLS một chiều:

- Truy cập vào trang Kho khoá TLS.

- Chọn Môi trường (thường là

prodhoặctest). - Di chuột qua kho khoá TLS mà bạn muốn kiểm thử để trình đơn thao tác xuất hiện, rồi nhấp vào Kiểm thử. Hộp thoại sau đây

hộp thoại sẽ xuất hiện hiển thị tên kho tin cậy:

- Nhập tên máy chủ của dịch vụ phụ trợ.

- Nhập số cổng TLS (thường là 443).

- Nếu muốn, hãy chỉ định bất kỳ Giao thức hoặc thuật toán mật mã nào.

- Chọn Kiểm tra.

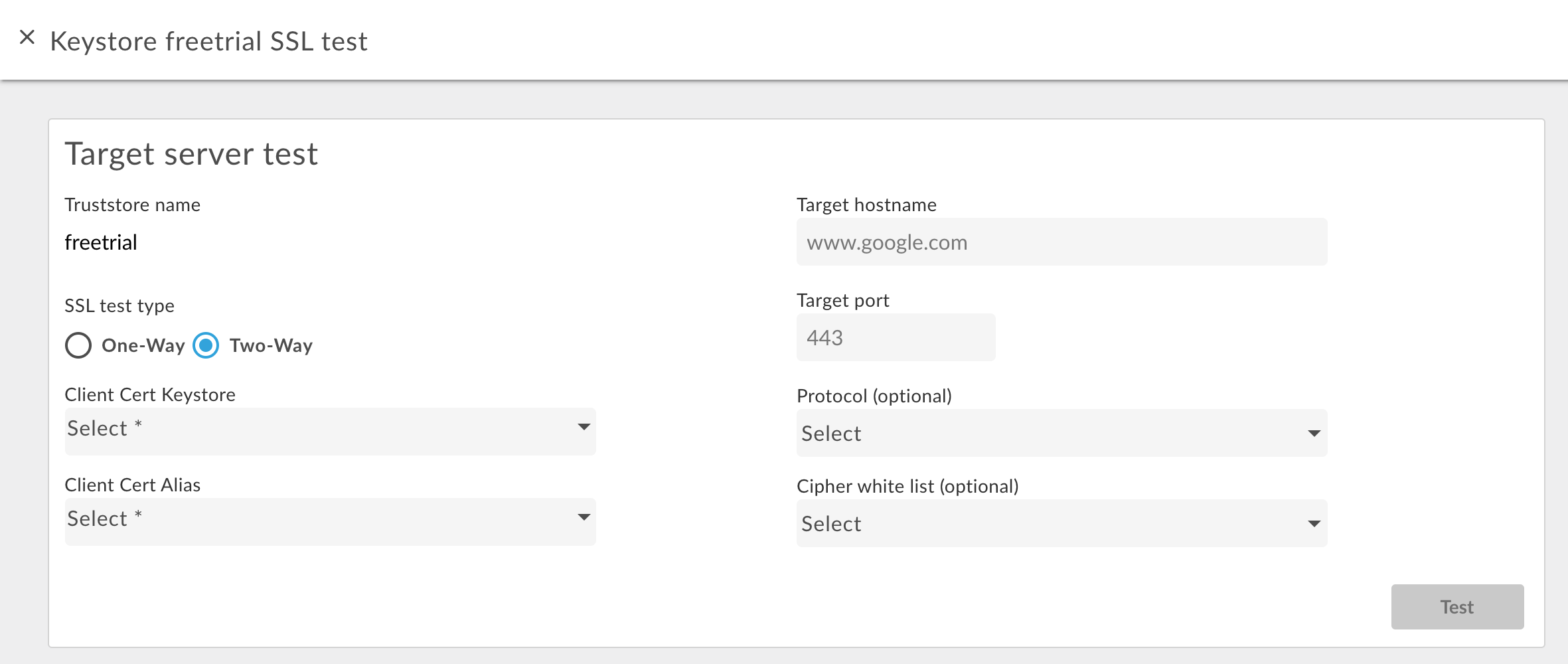

Cách kiểm tra TLS hai chiều:

- Đối với kho lưu trữ tin cậy mong muốn, hãy chọn nút Test (Kiểm thử).

- Trong hộp thoại, hãy chọn Hai chiều cho Loại kiểm tra SSL.

Hộp thoại sau đây sẽ xuất hiện:

- Chỉ định tên của kho khoá dùng trong TLS hai chiều.

- Chỉ định tên bí danh trong kho khoá chứa chứng chỉ và khoá.

- Nhập tên máy chủ của dịch vụ phụ trợ.

- Nhập số cổng TLS (thường là 443).

- Nếu muốn, hãy chỉ định bất kỳ Giao thức hoặc thuật toán mật mã nào.

- Chọn Kiểm thử.

Thêm chứng chỉ vào kho tin cậy cho TLS hai chiều

Khi sử dụng TLS hai chiều cho kết nối đến, tức là một yêu cầu API gửi vào Edge, kho tin cậy chứa một chuỗi chứng chỉ hoặc CA cho mỗi ứng dụng được phép gửi yêu cầu đến Edge.

Khi bắt đầu định cấu hình kho tin cậy, bạn có thể thêm tất cả chứng chỉ cho các ứng dụng đã biết. Tuy nhiên, theo thời gian, bạn có thể muốn thêm các chứng chỉ khác vào kho tin cậy khi thêm ứng dụng mới.

Cách thêm các chứng chỉ mới vào kho tin cậy dùng cho TLS hai chiều:

- Đảm bảo rằng bạn đang sử dụng tệp tham chiếu đến kho tin cậy trong máy chủ ảo.

- Tải chứng chỉ mới lên kho tin cậy như mô tả ở trên trong Tạo bí danh từ một chứng chỉ (chỉ dành cho kho đáng tin cậy).

Cập nhật tham chiếu kho tin cậy để đặt thành cùng một giá trị. Bản cập nhật này khiến Edge tải lại kho tin cậy và chứng chỉ mới.

Hãy xem phần Sửa đổi tệp đối chiếu để biết thêm thông tin.

Xoá kho khoá/kho tin cậy hoặc bí danh

Bạn phải thận trọng khi xoá một kho khoá/cửa hàng đáng tin cậy hoặc email đại diện. Nếu bạn xoá kho khoá, kho tin cậy hoặc bí danh mà máy chủ lưu trữ ảo, điểm cuối mục tiêu hoặc máy chủ mục tiêu đang sử dụng, thì tất cả lệnh gọi API thông qua máy chủ lưu trữ ảo hoặc điểm cuối mục tiêu/máy chủ mục tiêu sẽ không thành công.

Thông thường, quy trình bạn sử dụng để xoá kho khoá/kho tin cậy hoặc bí danh là:

- Tạo một kho khoá/kho tin cậy hoặc bí danh mới như mô tả ở trên.

- Đối với các kết nối đến, nghĩa là một yêu cầu API vào Edge, hãy cập nhật cấu hình máy chủ ảo để tham chiếu kho khoá và bí danh khoá mới.

- Đối với kết nối ra ngoài, nghĩa là từ Apigee đến máy chủ phụ trợ:

- Cập nhật cấu hình TargetEndpoint cho mọi proxy API tham chiếu đến kho khoá và bí danh khoá cũ để tham chiếu đến kho khoá và bí danh khoá mới. Nếu TargetEndpoint của bạn tham chiếu một TargetServer, hãy cập nhật định nghĩa TargetServer để tham chiếu kho khoá mới và bí danh khoá.

- Nếu kho khoá và kho tin cậy được tham chiếu trực tiếp từ TargetEndpoint định nghĩa, thì bạn phải triển khai lại proxy. Nếu TargetEndpoint tham chiếu đến định nghĩa TargetServer và định nghĩa TargetServer tham chiếu đến kho khoá và kho tin cậy, thì bạn không cần triển khai lại proxy.

- Xác nhận rằng các proxy API của bạn đang hoạt động chính xác.

- Xoá kho khoá/kho tin cậy hoặc bí danh.

Xoá kho khoá

Bạn có thể xoá kho khoá hoặc kho tin cậy bằng cách di chuyển con trỏ qua kho khoá hoặc kho tin cậy trong danh sách để hiển thị trình đơn thao tác rồi nhấp vào ![]() . Nếu bạn xoá kho khoá hoặc kho tin cậy mà máy chủ lưu trữ ảo hoặc điểm cuối/máy chủ mục tiêu đang sử dụng, thì tất cả lệnh gọi API thông qua máy chủ lưu trữ ảo hoặc điểm cuối/máy chủ mục tiêu sẽ không thành công.

. Nếu bạn xoá kho khoá hoặc kho tin cậy mà máy chủ lưu trữ ảo hoặc điểm cuối/máy chủ mục tiêu đang sử dụng, thì tất cả lệnh gọi API thông qua máy chủ lưu trữ ảo hoặc điểm cuối/máy chủ mục tiêu sẽ không thành công.

Thận trọng: Bạn không nên xóa kho khoá cho đến khi đã chuyển đổi máy chủ ảo và thiết bị đầu cuối/máy chủ mục tiêu đích để sử dụng kho khoá mới.

Xoá bí danh

Bạn có thể xoá một bí danh bằng cách di chuyển con trỏ qua bí danh đó trong danh sách để hiển thị trình đơn thao tác rồi nhấp vào ![]() . Nếu bạn xoá một bí danh mà máy chủ lưu trữ ảo hoặc điểm cuối mục tiêu/máy chủ mục tiêu đang sử dụng, thì tất cả lệnh gọi API thông qua máy chủ lưu trữ ảo hoặc điểm cuối mục tiêu/máy chủ mục tiêu sẽ không thành công.

. Nếu bạn xoá một bí danh mà máy chủ lưu trữ ảo hoặc điểm cuối mục tiêu/máy chủ mục tiêu đang sử dụng, thì tất cả lệnh gọi API thông qua máy chủ lưu trữ ảo hoặc điểm cuối mục tiêu/máy chủ mục tiêu sẽ không thành công.

Thận trọng: Bạn không nên xoá bí danh cho đến khi chuyển đổi máy chủ lưu trữ ảo và điểm cuối/máy chủ mục tiêu để sử dụng kho khoá và bí danh mới.