أنت تطّلع على مستندات Apigee Edge.

انتقِل إلى

مستندات Apigee X. info

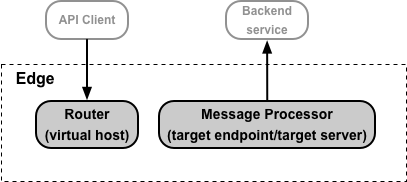

يحتوي هذا المستند على نظرة عامة حول كيفية ضبط بروتوكول أمان طبقة النقل (TLS) على Edge في منطقتَين وظيفيتَين:

- وصول عملاء واجهة برمجة التطبيقات إلى الوكلاء استخدِم المضيفات الافتراضية على Edge Router لضبط بروتوكول أمان طبقة النقل (TLS).

- الوصول إلى خدمات الخلفية من خلال Edge استخدِم نقاط النهاية المستهدفة والخوادم المستهدفة في "معالج رسائل Edge" لضبط بروتوكول أمان طبقة النقل (TLS).

في ما يلي نوعا الوصول هذان:

لمحة عن ضبط خيارات بروتوكول أمان طبقة النقل (TLS) في مضيف افتراضي أو نقطة نهاية مستهدفة/خادم مستهدف

يمكن تمثيل مضيف افتراضي بكائن XML، على النحو التالي:

<VirtualHost name="secure">

...

<SSLInfo>

<Enabled>true</Enabled>

<ClientAuthEnabled>true</ClientAuthEnabled>

<KeyStore>ref://myKeystoreRef</KeyStore>

<KeyAlias>myKeyAlias</KeyAlias>

<TrustStore>ref://myTruststoreRef</TrustStore>

<IgnoreValidationErrors>false</IgnoreValidationErrors>

</SSLInfo>

</VirtualHost>يتم تحديد منطقة المضيف الافتراضي التي تعدّلها لضبط بروتوكول أمان طبقة النقل (TLS) من خلال العلامة <SSLInfo>. يمكنك استخدام علامة <SSLInfo> نفسها لضبط نقطة نهاية مستهدفة أو خادم مستهدف.

يوضّح الجدول التالي عناصر إعدادات بروتوكول TLS التي تستخدمها علامة <SSLInfo>:

| العنصر | الوصف |

|---|---|

| <Enabled> |

تفعيل بروتوكول أمان طبقة النقل (TLS) أحادي الاتجاه بين Edge وعميل واجهة برمجة التطبيقات، أو بين Edge وأحد أنظمة التشغيل المستهدفة الخلفية بالنسبة إلى المضيف الافتراضي، يجب تحديد مخزن مفاتيح يحتوي على الشهادة والمفتاح الخاص. |

| <ClientAuthEnabled> |

تفعيل بروتوكول أمان طبقة النقل (TLS) الثنائي بين Edge وعميل واجهة برمجة التطبيقات، أو بين Edge وواجهة العميل الخلفية المستهدفة يتطلّب تفعيل بروتوكول أمان طبقة النقل (TLS) الثنائي عادةً إعداد ملف ثقة على Edge. |

| <KeyStore> | ملف تخزين المفاتيح |

| <KeyAlias> | الاسم البديل الذي تم تحديده عند تحميل شهادة ومفتاح خاص إلى مخزن المفاتيح |

| <TrustStore> | ملف تخزين الثقة |

| <IgnoreValidationErrors> | في حال اختيار "true"، يتجاهل Edge أخطاء شهادة طبقة النقل الآمنة (TLS). صالح عند ضبط بروتوكول أمان طبقة النقل (TLS) ل الخوادم المستهدَفة ونقاط النهاية المستهدَفة، وعند ضبط المضيفين الظاهريين الذين يستخدمون بروتوكول أمان طبقة النقل (TLS) ثنائي الاتجاه القيمة التلقائية هي false. عند استخدام SNI مع نقطة نهاية/خادم مستهدف، إذا كان نظام الخلفية يستخدم SNI ويعرض شهادة تتضمّن اسمًا مميزًا للمرجع (DN) لا يتطابق مع اسم المضيف، لا يمكن تجاهل الخطأ ويُعرقل الاتصال. |

| <CommonName> | في حال تحديدها، قيمة يتم التحقّق من الاسم الشائع للشهادة المستهدَفة وفقًا لها لا تكون هذه القيمة صالحة إلا لإعدادات TargetEndpoint وTargetServer. وهي ليست صالحة لإعدادات VirtualHost. يتم تلقائيًا مطابقة القيمة المحدّدة تمامًا مع الاسم الشائع للشهادة المستهدَفة.

على سبيل المثال، لن يتطابق استخدام يمكن أن تُجري Apigee عملية المطابقة باستخدام أحرف البدل اختياريًا باستخدام السمة على سبيل المثال، سيتم مطابقة الاسم الشائع المحدّد على أنّه <CommonName wildcardMatch="true">*.myhost.com</CommonName> |

لمحة عن ضبط العنصرين <KeyStore> و <TrustStore>

في مثال المضيف الافتراضي أعلاه، يتم تحديد ملف تخزين المفاتيح وملف تخزين الثقة باستخدام مراجع، على النحو التالي:

<KeyStore>ref://myKeystoreRef</KeyStore> <TrustStore>ref://myTruststoreRef</TrustStore>

تنصح شركة Apigee بشدة باستخدام إشارات إلى ملف تخزين المفاتيح وملف تخزين الثقة في كل الأوقات. إشارة هي متغيّر يحتوي على اسم ملف تخزين المفاتيح أو ملف تخزين الثقة، بدلاً من تحديد اسم ملف تخزين المفاتيح مباشرةً. في هذا المثال:

myKeystoreRefهو مرجع يحتوي على اسم ملف تخزين المفاتيح. في هذا المثال، اسم ملف تخزين المفاتيح هو myKeystore.myTruststoreRefهو مرجع يحتوي على اسم ملف تخزين الثقة. في هذا المثال، اسم ملف تخزين الثقة هو myTruststore.

عند انتهاء صلاحية شهادة، عليك تعديل المضيف الظاهري أو نقطة النهاية المستهدَفة/الخادم المستهدَف لتحديد ملف تخزين المفاتيح أو ملف تخزين الثقة الذي يحتوي على الشهادة الجديدة. تتمثل ميزة المرجع في أنّه يمكنك تعديل قيمة المرجع لتغيير ملف تخزين المفاتيح أو ملف تخزين الثقة بدون الحاجة إلى تعديل المضيف الظاهري أو نقطة النهاية المستهدَفة/الخادم المستهدَف نفسه:

- بالنسبة إلى عملاء Cloud: لا يتطلّب تغيير قيمة المرجع التواصل مع فريق دعم Apigee Edge.

- لعملاء "سحابة خاصة": لا يؤدي تغيير قيمة المرجع إلى طلب إعادة تشغيل مكونات Edge، مثل أجهزة التوجيه ومعالجات الرسائل.

بدلاً من ذلك، يمكنك تحديد اسم ملف تخزين المفاتيح واسم ملف تخزين الثقة مباشرةً:

<KeyStore>myKeystore</KeyStore> <TrustStore>myTruststore</TrustStore>

في حال تحديد اسم ملف تخزين المفاتيح أو ملف تخزين الثقة مباشرةً، على عملاء Cloud التواصل مع فريق دعم Apigee Edge وعلى عملاء Private Cloud إعادة تشغيل بعض مكوّنات Edge لتعديل شهادة الاعتماد.

هناك خيار ثالث لنقاط النهاية المستهدَفة/الخادم المستهدَف فقط، وهو استخدام متغيّرات المسار:

<KeyStore>{ssl.keystore}</KeyStore>

<TrustStore>{ssl.truststore}</TrustStore> تعمل متغيّرات مسار التنفيذ مع نقاط النهاية أو الخوادم المستهدَفة، وتتيح لك تعديل ملف تخزين المفاتيح أوملف تخزين شهادات الثقة مثل المراجع. ومع ذلك، لا تعمل هذه العناصر مع المضيفين الظاهريين، وتتطلّب منك تمرير معلومات عن ملف تخزين المفاتيح والاسم المعرِّف وملف تخزين الثقة في كل طلب.

القيود المفروضة على استخدام الإشارات إلى ملفّات تخزين المفاتيح وملفّ تخزين الثقة

على عملاء Paid Cloud وجميع عملاء Private Cloud الذين يضبطون بروتوكول TLS مراعاة القيود التالية عند استخدام الإشارات إلى ملفات تخزين المفاتيح وملفات تخزين الثقة:

- لا يمكنك استخدام مراجع ملف تخزين المفاتيح وملف تخزين الثقة في المضيفين الظاهريين إلا إذا أوقفت بروتوكول أمان طبقة النقل (TLS) على أجهزة توجيه Apigee.

- إذا كان لديك جهاز موازنة تحميل أمام أجهزة توجيه Apigee، وأوقفت بروتوكول أمان طبقة النقل (TLS) على جهاز موازنة الحمل، لا يمكنك استخدام مراجع ملف تخزين المفاتيح وملف تخزين الثقة في المضيفين الظاهريين.

إذا كان المضيف الافتراضي الحالي يستخدم اسمًا حرفيًا لمستودع مفاتيح أو مستودع ثقة

قد لا يتم ضبط المضيفين الظاهريين الحاليين على Edge لاستخدام مراجع لمخازن المفاتيح ومخازن الثقة. في هذه الحالة، يمكنك تعديل المضيف الظاهري لاستخدام مرجع.

Edge للسحابة الإلكترونية

لتغيير المضيف الافتراضي لاستخدام إشارة إلى ملف تخزين المفاتيح، عليك العمل مع فريق دعم Apigee Edge.

Edge للسحابة الإلكترونية الخاصة

لتحويل المضيف الافتراضي لاستخدام مرجع:

- عدِّل المضيف الافتراضي لاستخدام مرجع.

- يُرجى إعادة تشغيل أجهزة التوجيه.

لمحة عن استخدام شهادة ومفتاح الفترة التجريبية المجانية من Apigee

إذا كان لديك حساب مدفوع على Edge for Cloud ولم يكن لديك شهادة TLS ومفتاح حتى الآن، يمكنك إنشاء مضيف افتراضي يستخدم شهادة Apigee المجانية وسلسلة المفاتيح. وهذا يعني أنّه يمكنك إنشاء المضيف الافتراضي بدون إنشاء متجر مفاتيح أولاً.

إنّ عنصر XML الذي يحدِّد المضيف الظاهري باستخدام شهادة ومفتاح الفترة التجريبية المجانية من Apigee يحذف العنصرَين

<KeyStore> و<KeyAlias> ويحلّ محلّهما العنصر

<UseBuiltInFreeTrialCert>، كما هو موضّح أدناه:

<VirtualHost name="myTLSVHost">

<HostAliases>

<HostAlias>myapi.apigee.net</HostAlias>

</HostAliases>

<Port>443</Port>

<SSLInfo>

<Enabled>true</Enabled>

<ClientAuthEnabled>false</ClientAuthEnabled>

</SSLInfo>

<UseBuiltInFreeTrialCert>true</UseBuiltInFreeTrialCert>

</VirtualHost>في حال استخدام بروتوكول TLS ثنائي الاتجاه، يجب ضبط عنصر <ClientAuthEnabled> على

true، وتحديد ملف تخزين ثقة باستخدام مرجع مع عنصر <TrustStore>.

اطّلِع على ضبط المضيفين الظاهريين في السحابة الإلكترونية لمعرفة المزيد.

لمحة عن ضبط بروتوكول أمان طبقة النقل (TLS)

هناك عاملان رئيسيان يحدّدان كيفية ضبط بروتوكول أمان طبقة النقل:

- هل أنت عميل Edge Cloud أو Private Cloud؟

- كيف سيتم تعديل الشهادات المنتهية الصلاحية أو التي ستنتهي صلاحيتها قريبًا؟

خيارات إعداد السحابة الإلكترونية والسحابة الإلكترونية الخاصة

يعرض الجدول التالي خيارات الضبط المختلفة لعملاء Cloud و"السحابة الخاصة" :

| السحابة الإلكترونية الخاصة | Google Cloud | |

|---|---|---|

| المضيف الافتراضي | التحكّم الكامل | التحكّم الكامل في الحسابات المدفوعة فقط |

| نقطة النهاية المستهدَفة/الخادم المستهدَف | التحكّم الكامل | التحكّم الكامل |

يمتلك عملاء "السحابة الإلكترونية الخاصة" إمكانية التحكّم الكامل في ضبط كلّ من المضيفين الظاهريين و نقاط النهاية المستهدفة/الخوادم المستهدفة. يتضمّن هذا التحكّم إمكانية إنشاء مضيفين افتراضيين وحذفهم، وضبط جميع المواقع على مضيف افتراضي.

يحظى جميع عملاء Cloud، سواءً المشتركين في الإصدار المدفوع أو في الإصدار التجريبي، بالتحكّم الكامل في ضبط نقاط النهاية المستهدفة/الخوادم المستهدفة. بالإضافة إلى ذلك، يحصل عملاء Cloud المدفوعون على التحكّم الكامل في المضيفين الظاهريين، بما في ذلك مواقع TLS.

التعامل مع الشهادات المنتهية الصلاحية

إذا انتهت صلاحية شهادة بروتوكول أمان طبقة النقل (TLS) أو إذا تغيّرت إعدادات النظام بحيث لم تعُد الشهادة صالحة، عليك تعديل الشهادة. عند ضبط بروتوكول أمان طبقة النقل (TLS) لشدَّد المضيف الافتراضي أو نقطة النهاية المستهدَفة/الخادم المستهدَف، عليك تحديد كيفية تنفيذ هذا التعديل قبل إجراء أي عملية ضبط.

عند انتهاء صلاحية شهادة

في Edge، يمكنك تخزين الشهادات في أحد المكانَين التاليَين:

- مخزن المفاتيح: يحتوي على شهادة بروتوكول أمان طبقة النقل (TLS) والمفتاح الخاص المستخدَمَين لتحديد الكيان أثناء عملية مصافحة بروتوكول أمان طبقة النقل (TLS).

- Truststore: يحتوي على شهادات موثوق بها على عميل بروتوكول أمان طبقة النقل (TLS) المستخدَم في التحقّق من شهادة خادم بروتوكول أمان طبقة النقل (TLS) المقدَّمة للعميل. وتكون هذه الشهادات عادةً شهادات موقَّعة ذاتيًا أو شهادات موقَّعة من مرجع تصديق موثوق به أو شهادات مستخدَمة كجزء من بروتوكول TLS ثنائي الاتجاه.

عند انتهاء صلاحية شهادة في ملف تخزين مفاتيح، وكنت تستخدم إشارة إلى ملف تخزين المفاتيح، لا يمكنك تحميل شهادة جديدة إلى ملف تخزين المفاتيح. بدلاً من ذلك، يمكنك إجراء ما يلي:

- أنشئ ملف تخزين مفاتيح جديدًا.

- حمِّل الشهادة الجديدة إلى ملف تخزين المفاتيح الجديد باستخدام اسم الاسم البديل نفسه المُستخدَم في ملف تخزين المفاتيح القديم.

- عدِّل الإشارة في المضيف الافتراضي أو الخادم المستهدَف/نقطة النهاية المستهدَفة لاستخدام ملف تخزين مفاتيح التشفير الجديد.

عند انتهاء صلاحية شهادة في ملف تخزين ثقة، وكنت تستخدم مرجعًا إلى ملف تخزين الثقة، عليك إجراء ما يلي:

- أنشئ ملف تخزين ثقة جديدًا.

- حمِّل الشهادة الجديدة إلى ملف تخزين الثقة الجديد. لا يهمّ اسم الاسم المعرِّف لمخازن الثقة. ملاحظة: إذا كان أحد الشهادات جزءًا من سلسلة، عليك إنشاء ملف واحد يحتوي على كل الشهادات وتحميل هذا الملف إلى عنوان بديل واحد، أو تحميل كل الشهادات في السلسلة بشكل منفصل إلى ملف تخزين الثقة باستخدام عنوان بديل مختلف لكل شهادة.

- عدِّل الإشارة في المضيف الافتراضي أو الخادم المستهدَف/نقطة النهاية المستهدَفة لاستخدام ملف ملف التصديق الجديد.

ملخّص لطرق تعديل شهادة منتهية الصلاحية

إنّ الطريقة التي تستخدمها لتحديد اسم ملف تخزين المفاتيح وملف تخزين الثقة في المضيف الافتراضي أو نقطة النهاية المستهدَفة/الخادم المستهدَف تحدّد كيفية إجراء تحديث الشهادة. يمكنك استخدام:

- المراجع

- الأسماء المباشرة

- متغيّرات التدفق

ولكلّ من هذه الطرق عواقب مختلفة على عملية التعديل، كما هو موضّح في الجدول التالي. كما ترى، توفّر المراجع أكبر قدر من المرونة لكلّ من عملاء Cloud و Private Cloud:

| نوع الإعداد | كيفية تعديل/استبدال شهادة الاعتماد | السحابة الإلكترونية الخاصة | Google Cloud |

|---|---|---|---|

| مرجع (مُقترَح) |

بالنسبة إلى ملف تخزين مفاتيح، أنشئ ملف تخزين مفاتيح جديدًا يحمل اسمًا جديدًا واسمًا بديلاً يحمل

الاسم نفسه للاسم البديل القديم.

بالنسبة إلى ملف تخزين الثقة، أنشئ ملف تخزين ثقة باستخدام اسم جديد. |

عدِّل الإشارة إلى ملف تخزين المفاتيح أو ملف تخزين الثقة.

ليس من الضروري إعادة تشغيل جهاز التوجيه أو "معالج الرسائل". |

عدِّل الإشارة إلى ملف تخزين المفاتيح أو ملف تخزين الثقة.

ما مِن حاجة إلى التواصل مع فريق دعم Apigee. |

| متغيّرات عملية الربط (نقطة النهاية المستهدَفة فقط) |

بالنسبة إلى ملف تخزين مفاتيح، أنشئ ملف تخزين مفاتيح جديدًا يحمل اسمًا جديدًا واسمًا بديلاً يحمل

الاسم نفسه أو اسمًا جديدًا.

بالنسبة إلى ملف تخزين الثقة، أنشئ ملف تخزين ثقة باستخدام اسم جديد. |

نقْل متغيّر مسار المعالجة المعدَّل في كل طلب مع اسم ملف تخزين المفاتيح أو العنوان البديل أوملف تخزين الموثوق بهم الجديد.

ليس عليك إعادة تشغيل جهاز التوجيه أو "معالج الرسائل". |

نقْل متغيّر مسار المعالجة المعدَّل في كل طلب مع اسم ملف تخزين المفاتيح أو العنوان البديل أوملف تخزين الموثوق بهم الجديد.

ما مِن حاجة إلى التواصل مع فريق دعم Apigee. |

| مباشر | أنشئ ملف تخزين مفاتيح وملف تخزين عناوين بريد إلكتروني بديلة وملف تخزين ثقة جديد. |

عدِّل المضيف الافتراضي وأعِد تشغيل أجهزة التوجيه.

إذا كانت نقطة النهاية أو الخادم المستهدفان يستخدمان ملف تخزين الثقة، أعِد نشر الخادم الوكيل. |

بالنسبة إلى المضيفين الظاهريين، يُرجى التواصل مع فريق دعم Apigee Edge لإعادة تشغيل أجهزة التوجيه.

إذا كانت نقطة النهاية أو الخادم المستهدفان يستخدمان ملف تخزين الثقة، أعِد نشر الخادم الوكيل. |

| مباشر | احذف ملف تخزين المفاتيح أو ملف تخزين الثقة وأعِد إنشائه بالاسم نفسه. |

لا حاجة إلى تحديث المضيف الافتراضي، ولا حاجة إلى إعادة تشغيل جهاز التوجيه. ومع ذلك، لا تنجح طلبات واجهة برمجة التطبيقات

إلى أن يتم ضبط ملف تخزين المفاتيح والاسم المعرِّف الجديدَين.

إذا كان يتم استخدام ملف تخزين المفاتيح لبروتوكول أمان طبقة النقل (TLS) ثنائي الاتجاه بين Edge وخدمة الواجهة الخلفية، يُرجى إعادة تشغيل "معالجات الرسائل". |

لا يلزم تحديث المضيف الافتراضي. ومع ذلك، لا تنجح طلبات واجهة برمجة التطبيقات إلى أن يتم ضبط ملف تخزين المفاتيح الجديد

والاسم المعرِّف.

إذا كان يتم استخدام ملف تخزين المفاتيح لبروتوكول أمان طبقة النقل (TLS) الثنائي الاتجاه بين Edge وخدمة الواجهة الخلفية، تواصَل مع فريق دعم Apigee Edge لإعادة تشغيل معالجات الرسائل. |

| مباشر | بالنسبة إلى ملف تخزين الثقة فقط، حمِّل شهادة جديدة إلى ملف تخزين الثقة. |

إذا كان مضيف افتراضي يستخدم ملف تخزين الثقة، أعِد تشغيل أجهزة التوجيه.

إذا كانت نقطة النهاية أو الخادم المستهدفان يستخدمان ملف تخزين الثقة، أعِد تشغيل معالجي الرسائل. |

بالنسبة إلى المضيفين الظاهريين، يُرجى التواصل مع فريق دعم Apigee Edge لإعادة تشغيل أجهزة توجيه Edge.

إذا كانت نقطة النهاية أو الخادم المستهدف يستخدمان ملف تخزين الثقة، يُرجى التواصل مع فريق دعم Apigee Edge لإعادة تشغيل معالجات الرسائل. |