Apigee Edge belgelerini görüntülüyorsunuz.

Apigee X belgelerine gidin. info

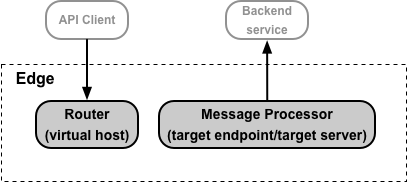

Bu belgede, Edge'de TLS'yi iki işlevsel alan için nasıl yapılandıracağınıza dair genel bilgiler verilmektedir:

- API istemcilerinin API proxy'lerinize erişimi. TLS'yi yapılandırmak için Edge Yönlendirici'de sanal ana makineleri kullanın.

- Edge tarafından arka uç hizmetlerinize erişim. TLS'yi yapılandırmak için Edge İleti İşleyicide hedef uç noktaları ve hedef sunucuları kullanın.

Bu erişim türlerinin ikisi de aşağıda gösterilmiştir:

Sanal ana makinede veya hedef uç noktada/hedef sunucuda TLS seçeneklerini ayarlama hakkında

Sanal ana makine, aşağıdaki biçimde bir XML nesnesi ile temsil edilebilir:

<VirtualHost name="secure">

...

<SSLInfo>

<Enabled>true</Enabled>

<ClientAuthEnabled>true</ClientAuthEnabled>

<KeyStore>ref://myKeystoreRef</KeyStore>

<KeyAlias>myKeyAlias</KeyAlias>

<TrustStore>ref://myTruststoreRef</TrustStore>

<IgnoreValidationErrors>false</IgnoreValidationErrors>

</SSLInfo>

</VirtualHost>TLS'yi yapılandırmak için değiştirdiğiniz sanal ana makine alanı, <SSLInfo> etiketiyle tanımlanır. Hedef uç noktayı veya hedef sunucuyu yapılandırmak için aynı <SSLInfo> etiketini kullanırsınız.

Aşağıdaki tabloda, <SSLInfo> etiketi tarafından kullanılan TLS yapılandırma öğeleri açıklanmaktadır:

| Öğe | Açıklama |

|---|---|

| <Enabled> |

Edge ile API istemcisi veya Edge ile hedef arka uç arasında tek yönlü TLS'yi etkinleştirir. Sanal ana makine için sertifika ve özel anahtarı içeren bir anahtar deposu tanımlamanız gerekir. |

| <ClientAuthEnabled> |

Edge ile API istemcisi veya Edge ile hedef arka uç arasında iki yönlü TLS'yi etkinleştirir. İki yönlü TLS'yi etkinleştirmek için genellikle Edge'de bir güven deposu oluşturmanız gerekir. |

| <KeyStore> | Anahtar deposu. |

| <KeyAlias> | Anahtar deposuna sertifika ve özel anahtar yüklediğinizde belirtilen takma ad. |

| <TrustStore> | Truststore. |

| <IgnoreValidationErrors> | Doğru ise Edge, TLS sertifika hatalarını yoksayar. Hedef sunucular ve hedef uç noktalar için TLS'yi yapılandırırken ve 2 yönlü TLS kullanan sanal ana makineleri yapılandırırken geçerlidir. Varsayılan değer yanlıştır. Arka uç sistemi, hedef uç noktası/hedef sunucu ile kullanıldığında SNI'yi kullanır ve ana makine adıyla eşleşmeyen bir özne ayırt edici adı (DN) içeren bir sertifika döndürür. Bu durumda hatayı yoksaymanın bir yolu yoktur ve bağlantı başarısız olur. |

| <CommonName> | Belirtiliyse hedef sertifikanın ortak adının doğrulandığı bir değer. Bu değer yalnızca TargetEndpoint ve TargetServer yapılandırmaları için geçerlidir. VirtualHost yapılandırmaları için geçerli değildir. Varsayılan olarak, belirtilen değer hedef sertifikanın ortak adıyla tam olarak eşleştirilir.

Örneğin, <CommonName> için İsteğe bağlı olarak Apigee, Örneğin, <CommonName> öğesi aşağıdaki gibi belirtilirse hedef sertifikada <CommonName wildcardMatch="true">*.myhost.com</CommonName> |

<KeyStore> ve <TrustStore> öğelerini ayarlama hakkında

Yukarıdaki sanal ana makine örneğinde, anahtar deposu ve güven deposu şu şekilde referanslar kullanılarak belirtilmiştir:

<KeyStore>ref://myKeystoreRef</KeyStore> <TrustStore>ref://myTruststoreRef</TrustStore>

Apigee, her zaman anahtar deposu ve güven deposu referansları kullanmanızı önemle tavsiye eder. Referans, anahtar mağazasının adını doğrudan belirtmek yerine anahtar mağazasının veya güven mağazasının adını içeren bir değişkendir. Bu örnekte:

myKeystoreRef, anahtar deposunun adını içeren bir referanstır. Bu örnekte, anahtar deposunun adı myKeystore'dur.myTruststoreRef, güven mağazasının adını içeren bir referanstır. Bu örnekte, güven mağazasının adı myTruststore'dur.

Bir sertifikanın süresi dolduğunda, yeni sertifikayı içeren anahtar deposunu veya güven deposunu belirtmek için sanal ana makineyi ya da hedef uç noktayı/hedef sunucuyu güncellemeniz gerekir. Referansın avantajı, sanal ana makineyi veya hedef uç noktayı/hedef sunucuyu değiştirmek zorunda kalmadan anahtar deposunu veya güven deposunu değiştirmek için referansın değerini değiştirebilmenizdir:

- Cloud müşterileri için: Referansın değerini değiştirmek için Apigee Edge Destek Ekibi ile iletişime geçmeniz gerekmez.

- Private Cloud müşterileri için: Referansın değerini değiştirmek için yönlendiriciler ve mesaj işleyiciler gibi Edge bileşenlerini yeniden başlatmanız gerekmez.

Alternatif olarak, anahtar mağazası adını ve güven mağazası adını doğrudan belirtebilirsiniz:

<KeyStore>myKeystore</KeyStore> <TrustStore>myTruststore</TrustStore>

Anahtar deposunun veya güven deposunun adını doğrudan belirtirseniz Cloud müşterilerinin Apigee Edge Destek Ekibi ile iletişime geçmesi, Private Cloud müşterilerinin ise sertifikayı güncellemek için belirli Edge bileşenlerini yeniden başlatması gerekir.

Yalnızca hedef uç noktalar/hedef sunucu için üçüncü bir seçenek de akış değişkenlerini kullanmaktır:

<KeyStore>{ssl.keystore}</KeyStore>

<TrustStore>{ssl.truststore}</TrustStore> Akış değişkenleri, hedef uç noktalar/hedef sunucular için çalışır ve anahtar deposunu veya güven deposunu referanslar gibi güncellemenize olanak tanır. Ancak sanal ana makinelerle çalışmazlar ve her istekte anahtar deposu, takma ad ve güven deposu hakkında bilgi iletmenizi gerektirirler.

Anahtar depolarına ve güven deposuna referans vermeyle ilgili kısıtlamalar

Ücretli Cloud müşterileri ve TLS yapılandıran tüm Private Cloud müşterileri, anahtar depolarına ve güven depolarına referans verirken aşağıdaki kısıtlamayı dikkate almalıdır:

- Anahtar deposu ve güven deposu referanslarını sanal ana makinelerde yalnızca Apigee yönlendiricilerinde TLS'yi sonlandırırsanız kullanabilirsiniz.

- Apigee yönlendiricilerinin önünde bir yük dengeleyiciniz varsa ve TLS'yi yük dengeleyicide sonlandırırsanız sanal ana makinelerde anahtar deposu ve güvenilir sertifika deposu referanslarını kullanamazsınız.

Mevcut sanal ana makineniz gerçek bir anahtar mağazası veya güven mağazası adı kullanıyorsa

Edge'deki mevcut sanal ana makineler, anahtar depoları ve güven depoları referanslarını kullanacak şekilde yapılandırılmamış olabilir. Bu durumda, sanal ana makineyi referans kullanacak şekilde güncelleyebilirsiniz.

Edge for the Cloud

Sanal ana makineyi, anahtar deposuna referans verecek şekilde değiştirmek için Apigee Edge Destek Ekibi ile çalışmanız gerekir.

Private Cloud için Edge

Sanal ana makineyi referans kullanacak şekilde dönüştürmek için:

- Sanal ana makineyi referans kullanacak şekilde güncelleyin.

- Yönlendiricileri yeniden başlatın.

Apigee ücretsiz deneme sertifikası ve anahtarının kullanımı hakkında

Ücretli bir Edge for Cloud hesabınız varsa ve henüz TLS sertifikanız ve anahtarınız yoksa Apigee ücretsiz deneme sertifika ve anahtarını kullanan bir sanal ana makine oluşturabilirsiniz. Yani, önce bir anahtar mağazası oluşturmadan sanal ana makineyi oluşturabilirsiniz.

Apigee ücretsiz deneme sertifikası ve anahtarını kullanarak sanal ana makineyi tanımlayan bir XML nesnesi, <KeyStore> ve <KeyAlias> öğelerini atlar ve bunları aşağıdaki gibi <UseBuiltInFreeTrialCert> öğesiyle değiştirir:

<VirtualHost name="myTLSVHost">

<HostAliases>

<HostAlias>myapi.apigee.net</HostAlias>

</HostAliases>

<Port>443</Port>

<SSLInfo>

<Enabled>true</Enabled>

<ClientAuthEnabled>false</ClientAuthEnabled>

</SSLInfo>

<UseBuiltInFreeTrialCert>true</UseBuiltInFreeTrialCert>

</VirtualHost>İki yönlü TLS gerçekleştiriyorsanız <ClientAuthEnabled> öğesini true olarak ayarlamanız ve <TrustStore> öğesiyle bir referans kullanarak bir güven mağazası belirtmeniz gerekir.

Daha fazla bilgi için Cloud için sanal ana makineleri yapılandırma başlıklı makaleyi inceleyin.

TLS'yi yapılandırma hakkında

TLS yapılandırmasını nasıl gerçekleştireceğinizi iki ana faktör belirler:

- Edge Cloud veya Private Cloud müşterisi misiniz?

- Süresi dolmuş veya dolmak üzere olan sertifikaları nasıl güncelleyeceksiniz?

Cloud ve Private Cloud yapılandırma seçenekleri

Aşağıdaki tabloda, Cloud ve Özel Bulut müşterileri için farklı yapılandırma seçenekleri gösterilmektedir:

| Private Cloud | Bulut | |

|---|---|---|

| Sanal ana makine | Tam kontrol | Yalnızca ücretli hesaplar için tam kontrol |

| Hedef uç nokta/hedef sunucu | Tam kontrol | Tam kontrol |

Private Cloud müşterileri hem sanal ana makinelerin hem de hedef uç noktaların/hedef sunucuların yapılandırması üzerinde tam kontrole sahiptir. Bu kontrol, sanal ana makine oluşturma ve silme ve sanal ana makinedeki tüm özellikleri ayarlama olanağı içerir.

Hem ücretli hem de deneme sürümünü kullanan tüm Cloud müşterileri, hedef uç noktaların/hedef sunucuların yapılandırması üzerinde tam kontrole sahiptir. Ayrıca ücretli Cloud müşterileri, TLS özellikleri dahil olmak üzere sanal ana makineler üzerinde tam kontrole sahiptir.

Süresi dolan sertifikaları işleme

Bir TLS sertifikasının süresi dolarsa veya sistem yapılandırmanız sertifikanın geçerliliğini yitirecek şekilde değişirse sertifikayı güncellemeniz gerekir. Bir sanal ana makine veya hedef uç nokta/hedef sunucu için TLS'yi yapılandırırken herhangi bir yapılandırma yapmadan önce bu güncellemeyi nasıl yapacağınıza karar vermeniz gerekir.

Sertifikanın süresi dolduğunda

Edge'de sertifikaları iki yerden birinde depolarsınız:

- Anahtar Deposu: TLS el sıkışma sırasında varlığı tanımlamak için kullanılan TLS sertifikasını ve özel anahtarı içerir.

- Truststore: TLS istemcisinde, istemciye sunulan TLS sunucusunun sertifikasını doğrulamak için kullanılan güvenilir sertifikaları içerir. Bu sertifikalar genellikle kendinden imzalı sertifikalar, güvenilir bir CA tarafından imzalanmış sertifikalar veya iki yönlü TLS'nin bir parçası olarak kullanılan sertifikalar olur.

Bir anahtar deposundaki sertifikanın süresi dolduğunda ve anahtar deposuna referans veriyorsanız anahtar deposuna yeni sertifika yükleyemezsiniz. Bunun yerine:

- Yeni bir anahtar mağazası oluşturun.

- Yeni sertifikayı, eski anahtar deposundakiyle aynı takma ad adını kullanarak yeni anahtar deposuna yükleyin.

- Sanal ana makinenizdeki veya hedef sunucunuzdaki/hedef uç noktanızdaki referansı yeni anahtar deposunu kullanacak şekilde güncelleyin.

Güven mağazasındaki bir sertifikanın süresi dolduğunda ve güven mağazasına ait bir referans kullanıyorsanız:

- Yeni bir güven mağazası oluşturun.

- Yeni sertifikayı yeni güven deposuna yükleyin. Güven mağazaları için takma ad önemli değildir. Not: Bir sertifika bir zincirin parçasıysa tüm sertifikaları içeren tek bir dosya oluşturup bu dosyayı tek bir takma ada yüklemeniz veya zincirdeki tüm sertifikaları her sertifika için farklı bir takma ad kullanarak güven deposuna ayrı ayrı yüklemeniz gerekir.

- Sanal ana makinenizdeki veya hedef sunucunuzdaki/hedef uç noktanızdaki referansı yeni güven mağazasını kullanacak şekilde güncelleyin.

Süresi dolmuş sertifikaları güncelleme yöntemlerinin özeti

Sanal ana makinede veya hedef uç noktada/hedef sunucuda anahtar deposunun ve güven deposunun adını belirtmek için kullandığınız yöntem, sertifika güncellemesini nasıl gerçekleştireceğinizi belirler. Şunları kullanabilirsiniz:

- Referanslar

- Doğrudan adlar

- Akış değişkenleri

Bu yöntemlerin her birinin güncelleme süreci üzerindeki etkileri aşağıdaki tabloda açıklanmıştır. Gördüğünüz gibi, referanslar hem Cloud hem de Private Cloud müşterilerine en fazla esnekliği sunar:

| Yapılandırma türü | Sertifika güncelleme/değiştirme | Private Cloud | Bulut |

|---|---|---|---|

| Referans (Önerilen) |

Anahtar deposu için yeni bir ada ve eski takma adla aynı ada sahip yeni bir takma ad içeren yeni bir anahtar deposu oluşturun.

Güven mağazası için yeni bir ad içeren bir güven mağazası oluşturun. |

Anahtar deposu veya güven deposu referansını güncelleyin.

Yönlendirici veya Mesaj İşleyen'i yeniden başlatmanız gerekmez. |

Anahtar deposu veya güven deposu referansını güncelleyin.

Apigee Destek Ekibi ile iletişime geçmenize gerek yoktur. |

| Akış değişkenleri (yalnızca hedef uç nokta) |

Anahtar deposu için yeni bir ad ve aynı ada veya yeni bir ada sahip bir takma ad içeren yeni bir anahtar deposu oluşturun.

Güven mağazası için yeni bir ad içeren bir güven mağazası oluşturun. |

Her istekte yeni anahtar deposunun, takma adının veya güven deposunun adıyla güncellenmiş akış değişkenini iletin.

Yönlendirici veya Mesaj İşlemcisi'ni yeniden başlatmanız gerekmez. |

Her istekte yeni anahtar deposunun, takma adının veya güven deposunun adıyla güncellenmiş akış değişkenini iletin.

Apigee Destek Ekibi ile iletişime geçmenize gerek yoktur. |

| Doğrudan | Yeni bir anahtar mağazası, takma ad, güven mağazası oluşturun. |

Sanal ana makineyi güncelleyin ve yönlendiricileri yeniden başlatın.

Güvenli depo, bir hedef uç nokta/hedef sunucu tarafından kullanılıyorsa proxy'yi yeniden dağıtın. |

Sanal ana makinelerde, yönlendiricileri yeniden başlatmak için Apigee Edge Destek Ekibi ile iletişime geçin.

Güvenli depo, bir hedef uç nokta/hedef sunucu tarafından kullanılıyorsa proxy'yi yeniden dağıtın. |

| Doğrudan | Anahtar deposunu veya güven deposunu silin ve aynı adla yeniden oluşturun. |

Sanal ana makine güncellemesi veya yönlendiricinin yeniden başlatılması gerekmez. Ancak yeni anahtar mağazası ve takma ad ayarlanana kadar API istekleri başarısız olur.

Anahtar mağazası, Edge ile arka uç hizmeti arasında iki yönlü TLS için kullanılıyorsa Mesaj İşleyicileri'ni yeniden başlatın. |

Sanal ana makine güncellemesi gerekmez. Ancak yeni anahtar mağazası ve takma ad ayarlanana kadar API istekleri başarısız olur.

Anahtar mağazası, Edge ile arka uç hizmeti arasında iki yönlü TLS için kullanılıyorsa Apigee Edge Destek Ekibi ile iletişime geçerek ileti işleyicileri yeniden başlatın. |

| Doğrudan | Yalnızca güven mağazası için güven mağazasına yeni bir sertifika yükleyin. |

Güven mağazası bir sanal ana makine tarafından kullanılıyorsa yönlendiricileri yeniden başlatın.

Güven mağazası bir hedef uç nokta/hedef sunucu tarafından kullanılıyorsa Mesaj İşleyicileri'ni yeniden başlatın. |

Sanal ana makinelerde, Edge Yönlendiricileri yeniden başlatmak için Apigee Edge Destek Ekibi ile iletişime geçin.

Güvenli depo, bir hedef uç nokta/hedef sunucu tarafından kullanılıyorsa ileti işleyicileri yeniden başlatmak için Apigee Edge Destek Ekibi ile iletişime geçin. |