Stai visualizzando la documentazione di Apigee Edge.

Vai alla documentazione di Apigee X. info

SAML consente ad amministratori specifici di controllare la modalità di autenticazione di tutti i membri dell'organizzazione quando utilizzano Apigee Edge delegando a un server Single Sign-On (SSO). Utilizzando SAML con Edge, puoi supportare SSO per l'interfaccia utente e l'API Edge, oltre a qualsiasi altro servizio che fornisci e che supporta anche SAML.

Per attivare il servizio Single Sign-On (SSO) utilizzando SAML per i portali integrati, vedi Configurare l'identity provider SAML.

Informazioni sulla gestione delle zone di identità in Edge

Una zona di identità è un ambito di autenticazione che definisce i fornitori di identità utilizzati per l'autenticazione e la configurazione personalizzata dell'esperienza di registrazione e accesso degli utenti. Solo quando gli utenti si autenticano con il provider di identità possono accedere alle entità che rientrano nell'ambito della zona di identità.

Apigee Edge supporta i tipi di autenticazione descritti nella tabella seguente.

| Tipo di autenticazione | Descrizione |

| Predefinito | Crea un account Apigee Edge e accedi all'interfaccia utente di Edge utilizzando un nome utente e una password. Con l'API Edge, puoi utilizzare le stesse credenziali con l'autenticazione di base HTTP per autorizzare le chiamate. |

| SAML | SAML (Security Assertion Markup Language) è un protocollo standard per ambienti Single Sign-On (SSO). L'autenticazione SSO tramite SAML ti consente di accedere ad Apigee Edge utilizzando le tue credenziali esistenti, senza dover creare nuovi account. |

Per supportare l'autenticazione SAML, crea una nuova zona di identità e configura un provider di identità SAML, come descritto in Attivare SAML.

Vantaggi dell'autenticazione SAML

L'autenticazione SAML offre diversi vantaggi. Con SAML puoi:

- Assumi il controllo completo della gestione degli utenti: connetti il server SAML della tua azienda a Edge. Quando gli utenti lasciano la tua organizzazione e il loro provisioning viene eseguito in modo centralizzato, viene negato automaticamente l'accesso a Edge.

- Controlla la modalità di autenticazione degli utenti per accedere a Edge: seleziona diversi tipi di autenticazione per le organizzazioni Edge.

- Controlla i criteri di autenticazione: il tuo provider SAML potrebbe supportare criteri di autenticazione più in linea con gli standard della tua azienda.

- Monitorare gli accessi, le disconnessioni, i tentativi di accesso non riusciti e le attività ad alto rischio del deployment Edge.

Considerazioni

Prima di decidere di utilizzare SAML, devi prendere in considerazione i seguenti requisiti:

- Utenti esistenti: devi aggiungere tutti gli utenti esistenti dell'organizzazione al provider di identità SAML.

- Portale:se utilizzi un portale per sviluppatori basato su Drupal, il portale utilizza OAuth per accedere a Edge e potrebbe essere necessario riconfigurarlo prima di poterlo utilizzare.

- L'autenticazione di base verrà disattivata. Dovrai sostituire l'autenticazione di base con OAuth per tutti i tuoi script.

- OAuth e SAML devono essere mantenuti separati:se utilizzi sia OAuth 2.0 sia SAML, Devi utilizzare sessioni del terminale separate per il flusso OAuth 2.0 e il flusso SAML.

Come funziona SAML con Edge

La specifica SAML definisce tre entità:

- Principale (utente dell'interfaccia utente di Edge)

- Fornitore di servizi (SSO Edge)

- Provider di identità (restituisce l'asserzione SAML)

Quando SAML è abilitato, il principale (un utente dell'interfaccia utente di Edge) richiede l'accesso al fornitore di servizi (SSO di Edge). L'accesso SSO perimetrale (nel suo ruolo di fornitore di servizi SAML) richiede quindi e ottiene asserzione di identità dal provider di identità SAML e la utilizza per creare OAuth 2.0 per accedere alla UI Edge. L'utente viene quindi reindirizzato alla UI Edge.

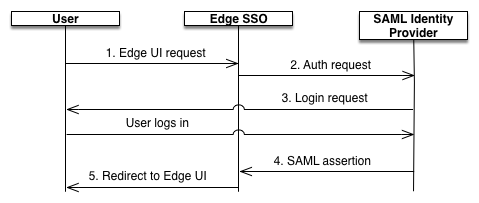

Questa procedura è illustrata di seguito:

In questo diagramma:

- L'utente tenta di accedere alla UI Edge inviando una richiesta al dominio di accesso per Edge

SSO, che include il nome della zona. Ad esempio:

https://zonename.login.apigee.com - Le richieste non autenticate a

https://zonename.login.apigee.comvengono reindirizzate al provider di identità SAML del cliente. Ad esempio:https://idp.example.com. - Se il cliente non ha eseguito l'accesso al provider di identità, gli viene chiesto di eseguire l'accesso.

- L'utente viene autenticato dal provider di identità SAML. Il provider di identità SAML genera e restituisce un'asserzione SAML 2.0 a SSO Edge.

- L'accesso SSO perimetrale convalida l'asserzione, estrae l'identità dell'utente dall'asserzione, genera

il token di autenticazione OAuth 2.0 per la UI Edge e reindirizza l'utente alla UI Edge principale

pagina all'indirizzo:

https://zonename.apigee.com/platform/orgName

Dove orgName è il nome di un'organizzazione Edge.

Vedi anche Accedere all'API Edge con SAML.