<ph type="x-smartling-placeholder"></ph>

您正在查看 Apigee Edge 文档。

转到

Apigee X 文档。 信息

SAML 允许特定管理员控制所有组织成员的身份验证方式 使用 Apigee Edge 时,通过委托给单点登录 (SSO) 服务器而创建。通过将 SAML 与 Edge 搭配使用,您可以支持单点登录 以及提供并支持 SAML。

如需为集成门户启用 SAML 单点登录,请参阅配置 SAML 身份提供程序。

了解 Edge 中的身份区域管理

“身份可用区”是一个身份验证领域,用于定义身份验证时使用的身份提供方 以及自定义配置用户注册和登录体验。 仅当用户通过身份提供方进行身份验证时,才能访问范围限定为身份可用区的实体。

Apigee Edge 支持下表中所述的身份验证类型。

| 身份验证类型 | 说明 |

| 默认 | 创建 Apigee Edge 账号,然后使用用户名和密码登录 Edge 界面。使用 Edge API,您可以通过 HTTP 基本身份验证使用这些凭据来授权调用。 |

| SAML | 安全断言标记语言 (SAML) 是单点登录 (SSO) 环境的标准协议。使用 SAML 的 SSO 身份验证可让您使用现有凭据登录 Apigee Edge,而无需创建新账号。 |

为了支持 SAML 身份验证,您需要创建新的身份可用区并配置 SAML 身份提供方。 如启用 SAML 中所述。

SAML 身份验证的优势

SAML 身份验证可提供很多优势。您可以使用 SAML 执行以下操作:

- 全面掌控用户管理:将贵公司的 SAML 服务器连接到 Edge。如果用户离开您的组织并已在中央位置取消配置,系统会自动拒绝他们访问 Edge。

- 控制用户进行身份验证以访问 Edge 的方式:为 Edge 组织选择不同的身份验证类型。

- 控制身份验证政策:您的 SAML 提供商可能支持比您的企业标准更严格的身份验证政策。

- 监控 Edge 部署中的登录、退出、失败登录尝试和高风险活动。

注意事项

在决定使用 SAML 之前,您应考虑以下要求:

- 现有用户:您必须将所有现有组织用户添加到 SAML 身份提供程序。

- 门户:如果您使用的是基于 Drupal 的开发者门户,该门户会使用 OAuth 访问 Edge,并且可能需要重新配置才能使用。

- 将停用基本身份验证:您需要用 OAuth 替换掉所有 您的脚本。

- OAuth 和 SAML 必须分开使用:如果您同时使用 OAuth 2.0 和 SAML, 必须为 OAuth 2.0 流程和 SAML 流程使用单独的终端会话。

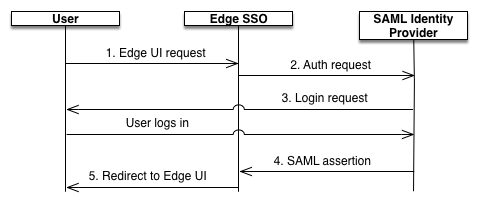

SAML 如何与 Edge 配合工作

SAML 规范定义了三个实体:

- 主账号(Edge 界面用户)

- 服务提供商(边缘 SSO)

- 身份提供方(返回 SAML 断言)

启用 SAML 后,主账号(Edge 界面用户)会请求对服务提供商的访问权限 (Edge SSO)。然后,边缘单点登录(充当 SAML 服务提供商)请求并获取 来自 SAML 身份提供方的身份断言,并使用该断言来创建 OAuth 2.0 访问 Edge 界面所需的令牌。然后,用户会被重定向到 Edge 界面。

此过程如下所示:

在此图中:

- 用户尝试通过向 Edge SSO 的登录网域(包括可用区名称)发出请求来访问 Edge 界面。例如,

https://zonename.login.apigee.com。 - 对

https://zonename.login.apigee.com发出的未经身份验证的请求会重定向到客户的 SAML 身份提供商。例如https://idp.example.com。 - 如果客户未登录身份提供方,系统会提示其登录 位置

- 用户通过 SAML 身份提供方的身份验证。SAML 身份提供商生成并将 SAML 2.0 断言返回给 Edge SSO。

- Edge SSO 会验证断言、从断言中提取用户身份、为 Edge 界面生成 OAuth 2.0 身份验证令牌,并将用户重定向到以下位置的主 Edge 界面页面:

https://zonename.apigee.com/platform/orgName

其中,orgName 是 Edge 组织的名称。

另请参阅使用 SAML 访问 Edge API。