Edge for Private Cloud גרסה 4.18.01

כש-SAML מופעל, חשבון המשתמש (משתמש בממשק המשתמש של Edge) מבקש גישה לספק השירות (Edge SSO). בשלב הבא, SSO ב-Edge מבקש ומקבל טענת נכוֹנוּת (assertion) של הזהות מספק הזהויות של SAML ( IDP) ומשתמש בטענת הנכוֹנוּת הזו כדי ליצור את אסימון OAuth2 שנדרש כדי לגשת לממשק המשתמש של Edge. אחר כך המשתמש יופנה אוטומטית לממשק המשתמש של Edge.

Edge תומך במזהי IdP רבים, כולל Okta ו-Microsoft Active Directory Federation Services (ADFS). מידע נוסף על הגדרת ADFS לשימוש ב-Edge מופיע במאמר הגדרת Edge כגורם מהימן ב-ADFS IDP. בקטע Okta, עיינו בקטע הבא.

כדי להגדיר את ה-IdP שלך ב-SAML, צריך להזין כתובת אימייל לזיהוי המשתמש ב-Edge. לכן, ספק הזהויות חייב להחזיר כתובת אימייל כחלק מבדיקת הזהות.

בנוסף, ייתכן שיהיה עליך לדרוש חלק מהדברים הבאים או את כולם:

| ההגדרה | התיאור |

|---|---|

| כתובת URL של מטא-נתונים |

יכול להיות שה-IdP ב-SAML יחייב את כתובת ה-URL של המטא-נתונים של Edge SSO. כתובת ה-URL של המטא-נתונים היא בפורמט הבא: protocol://apigee_sso_IP_DNS:port/saml/metadata לדוגמה: http://apigee_sso_IP_or_DNS:9099/saml/metadata |

| כתובת URL של Assertion Consumer Service |

יכולה לשמש ככתובת ה-URL להפניה אוטומטית בחזרה ל-Edge אחרי שהמשתמש יזין את פרטי הכניסה של ה-IdP, בטופס: protocol://apigee_sso_IP_DNS:port/saml/SSO/alias/apigee-saml-login-opdk לדוגמה: http://apigee_sso_IP_or_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk |

|

כתובת URL להתנתקות יחידה |

אפשר להגדיר SSO ב-Edge לתמיכה בהתנתקות יחידה. לפרטים נוספים, אפשר לעיין במאמר הגדרת יציאה יחידה (SSO) מממשק המשתמש של Edge. הפורמט של כתובת ה-URL להתנתקות יחידה מסוג SSO של Edge הוא: protocol://apigee_sso_IP_DNS:port/saml/SingleLogout/alias/apigee-saml-login-opdk לדוגמה: http://apigee_sso_IP_DNS:9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

|

מזהה הישות של ספק השירות (SP) (או ה-URI של הקהל) |

ל-Edge SSO: apigee-saml-login-opdk |

הגדרת ה-Okta

כדי להגדיר Okta:

- מתחברים אל Okta.

- בוחרים באפשרות Applications (אפליקציות) ולאחר מכן בוחרים את אפליקציית SAML שהגדרתם.

- כדי להוסיף משתמשים לאפליקציה, בוחרים בכרטיסייה משימות. המשתמשים האלה יוכלו להתחבר לממשק המשתמש של Edge ולבצע קריאות ל-Edge API. אבל קודם צריך להוסיף כל משתמש לארגון Edge ולציין את תפקיד המשתמש. למידע נוסף, ראו רישום משתמשי Edge חדשים.

- לוחצים על הכרטיסייה Sign on (כניסה) כדי לקבל את כתובת ה-URL של המטא-נתונים של ספק הזהויות. מאחסנים את כתובת ה-URL הזו כי צריך אותה כדי להגדיר את Edge.

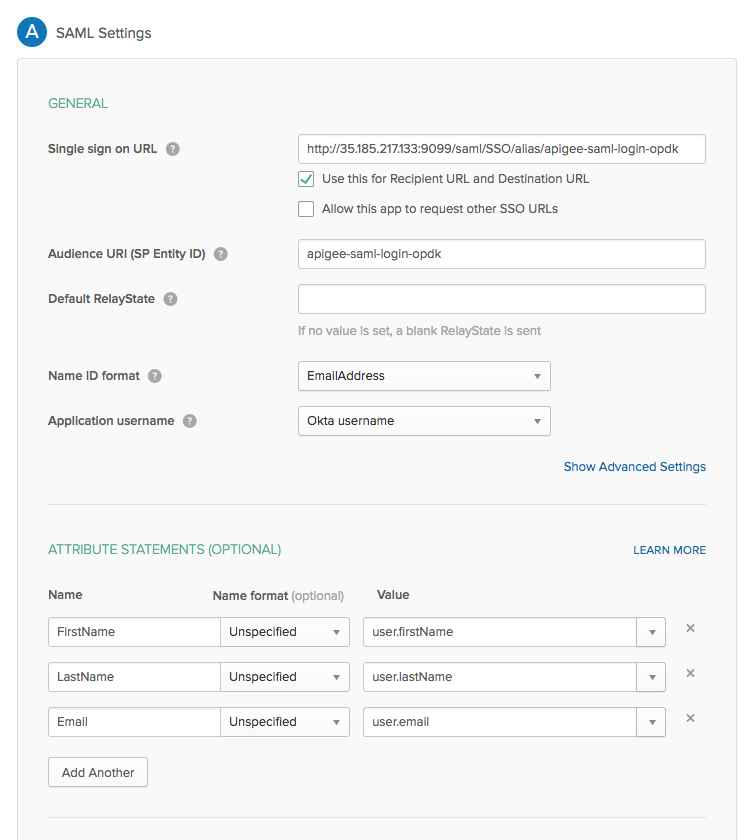

- בוחרים בכרטיסייה General (כללי) כדי להגדיר את האפליקציה ב-Okta, כפי שמוצג בטבלה הבאה:

| הגדרה | תיאור |

|---|---|

| כתובת URL לכניסה יחידה |

מציינת את כתובת ה-URL להפניה אוטומטית בחזרה ל-Edge, לשימוש אחרי שהמשתמש מזין את פרטי הכניסה שלו

ב-Okta. זוהי כתובת ה-URL בפורמט הבא:

http://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk או אם מתכוונים להפעיל TLS ב-apigee-sso: https://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk כאשר apigee_sso_IP_DNS הוא כתובת ה-IP או שם ה-DNS של הצומת המארח apigee-sso. חשוב לשים לב שכתובת ה-URL הזו היא תלוית אותיות רישיות וSSO חייב להופיע באותיות רישיות. אם יש מאזן עומסים בחזית של apigee-sso,צריך לציין את כתובת ה-IP או את שם ה-DNS של apigee-sso בהתאם להפניות של מאזן העומסים. |

| השתמשו באפשרות הזו עבור כתובת ה-URL של הנמען וכתובת היעד | סימון התיבה הזו. |

| URI של קהל (מזהה ישות SP) | מגדירים את הערך apigee-saml-login-opdk |

| מדינת הממסר המוגדרת כברירת מחדל | ניתן להשאיר ריק. |

| פורמט של מזהה שם | מציינים את EmailAddress. |

| שם המשתמש באפליקציה | מציינים את שם המשתמש ב-Okta. |

| הצהרות מאפיינים (אופציונלי) | מציינים את FirstName, LastName ו-Email, כפי שמוצג בתמונה למטה. |

בסיום, תיבת הדו-שיח של הגדרות SAML אמורה להופיע כמו בדוגמה הבאה: