Edge for Private Cloud 4.18.01 sürümü

Edge UI ve Edge management API, uç Yönetim Sunucusu'na istek göndererek çalışır. Yönetim Sunucusu aşağıdaki kimlik doğrulama türlerini destekler:

- Temel Kimlik Doğrulama: Edge kullanıcı arayüzüne giriş yapın veya Edge yönetimine istek gönderin API'yi kullanabilirsiniz.

- OAuth2 Edge Basic Auth kimlik bilgilerinizi OAuth2 erişimi için değiştirin jetonu ve yenileme jetonu bulunur. OAuth2 erişimini ileterek Edge management API'ye çağrı yapma çağrısının hamiline ait başlığında eklenmesi gerekir.

Edge, kimlik doğrulama olarak Güvenlik Onayı Biçimlendirme Dili (SAML) 2.0'ı da destekler. mekanizmasıdır. SAML etkin olduğunda Edge kullanıcı arayüzü ve Edge management API'ye erişim yine de OAuth2'yi kullanır erişim jetonlarıdır. Ancak artık bu jetonları SAML tarafından döndürülen SAML onaylarından oluşturabilirsiniz kimlik sağlayıcı

Not: Yalnızca kimlik doğrulama sistemi olarak SAML desteklenir. değil için desteklenmektedir. Bu nedenle, izin verilmez. Aşağıdakiler için Rol atama bölümüne bakın: daha fazla.

SAML, tek oturum açma (TOA) ortamını destekler. Edge ile SAML kullanarak TOA'yı destekleyebilirsiniz diğer hizmetlere ek olarak Edge Kullanıcı Arayüzü ve API için SAML'yi tıklayın.

Özel için Edge'e OAuth2 desteği eklendi Bulut

Yukarıda belirtildiği gibi, SAML'nin Edge uygulaması, OAuth2 erişim jetonlarına dayanır. Private Cloud için Edge'e OAuth2 desteği eklendi. Daha fazla bilgi için OAuth 2.0'a Giriş başlıklı makaleye göz atın.

SAML'nin avantajları

SAML kimlik doğrulaması birçok avantaj sunar. SAML kullanarak:

- Kullanıcı yönetiminin tam kontrolünü elinize alın. Kullanıcıların kuruluşunuzdan ayrılması ve merkezi olarak kaldırılırsa Edge'e erişimleri otomatik olarak reddedilir.

- Kullanıcıların Edge'e erişmek için nasıl kimlik doğrulaması yaptığını kontrol edin. Farklı kimlik doğrulama yöntemleri seçebilirsiniz farklı türlerde kullanılabiliyor.

- Kimlik doğrulama politikalarını kontrol etme. SAML sağlayıcınız kimlik doğrulama politikalarını destekliyor olabilir en iyi uygulamaları paylaşacağız.

- Girişleri, çıkışları, başarısız giriş denemelerini ve yüksek riskli etkinlikleri .

Edge ile SAML'yi Kullanma

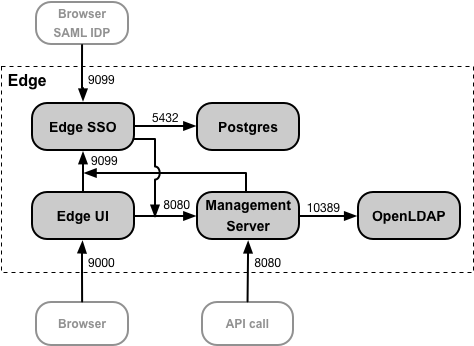

Edge'de SAML'yi desteklemek için Edge TOA modülünü (Apigee-sso) yüklersiniz. İlgili içeriği oluşturmak için kullanılan aşağıdaki resimde, Private Cloud yüklemesi için bir Edge'de Edge TOA gösterilmektedir:

Uç TOA modülünü, Uç Kullanıcı Arayüzü ve Yönetim Sunucusu ile aynı düğüme yükleyebilirsiniz veya kendi düğümünde oluşturur. Edge TOA'nın, Yönetim Sunucusu'na 8080 numaralı bağlantı noktası üzerinden erişebildiğinden emin olun.

Bir tarayıcıdan Edge TOA'ya erişimin desteklenmesi için 9099 bağlantı noktasının Edge TOA düğümünde açık olması gerekir. harici SAML IdP'den ve Yönetim Sunucusu ve Uç Kullanıcı Arayüzünden alınmalıdır. Bu işlemi yapılandırmanın bir parçası olarak Uç TOA, harici bağlantının HTTP veya şifrelenmiş HTTPS kullanmasını belirtebilirsiniz. protokolü.

Edge TOA, Postgres düğümündeki 5432 numaralı bağlantı noktasından erişilebilen bir Postgres veritabanı kullanır. Tipik olarak Edge ile yüklediğiniz aynı Postgres sunucusunu kullanabilir veya ya da ana/bekleme modunda yapılandırılmış iki Postgres sunucusu içerir. Postgres'inizdeki yük yüksek bir sunucuya sahipse yalnızca Edge TOA için ayrı bir Postgres düğümü oluşturmayı seçebilirsiniz.

SAML etkin olduğunda Edge kullanıcı arayüzü ve Edge management API'ye erişim OAuth2 erişim jetonlarını kullanır. Bu jetonlar, IdP'niz.

SAML onayından oluşturulduktan sonra OAuth jetonu 30 dakika boyunca geçerli olur ve yenileme jeton 24 saat boyunca geçerlidir. Geliştirme ortamınız yaygın olarak kullanılan Test otomasyonu veya Sürekli Entegrasyon/Sürekli Dağıtım gibi geliştirme görevleri (CI/CD) kullanır. Oluşturma konusunda bilgi için Otomatik görevler ile SAML'yi kullanma başlıklı makaleyi inceleyin otomatik görevler için özel jetonlar sunar.

Edge kullanıcı arayüzü ve API URL'leri

Edge kullanıcı arayüzüne ve Edge management API'ye erişmek için kullandığınız URL daha önce kullanılanla aynıdır SAML'yi etkinleştirdiyseniz. Edge kullanıcı arayüzü için:

http://edge_ui_IP_DNS:9000 https://edge_ui_IP_DNS:9000

Burada edge_ui_IP_DNS makinenin IP adresi veya DNS adıdır. barındıran bir web sitesidir. Edge kullanıcı arayüzünü yapılandırmanın bir parçası olarak, bağlantı noktasının HTTP veya şifrelenmiş HTTPS protokolü.

Edge management API için:

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

Burada ms_IP_DNS, Yönetim'in IP adresi veya DNS adıdır. Sunucu. API'yi yapılandırmanın bir parçası olarak, bağlantının HTTP veya şifrelenmiş HTTPS protokolü kullanır.

Edge TOA'da TLS'yi yapılandırma

Varsayılan olarak Edge TOA bağlantısı, düğüm barındırmakta olan bağlantı noktası 9099 üzerinden HTTP kullanır Apigee-sso belgesine eklemeniz gerekir. Apigee-sso içine yerleştirilmiş bir Tomcat HTTP ve HTTPS isteklerini işleyen bir örneğidir.

Edge TOA ve Tomcat üç bağlantı modunu destekler:

- VARSAYILAN: Varsayılan yapılandırma, bağlantı noktasında HTTP isteklerini destekler. 9099.

- SSL_TERMINATION - seçim. Bu mod için TLS anahtarı ve sertifikası belirtmelisiniz.

- SSL_PROXY - Proxy modunda Edge TOA'yı yapılandırır, yani bir Apigee-sso'nun önündeki yük dengeleyici ve yükte sonlandırılan TLS kullanabilirsiniz. Apigee-sso tablosunda yükten gelen istekler için kullanılan bağlantı noktasını belirtebilirsiniz. kullanabilirsiniz.

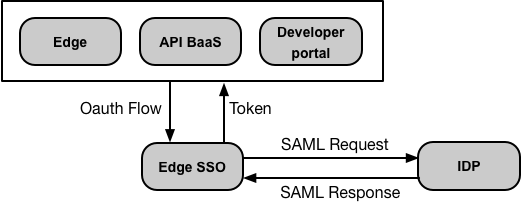

Şunun için SAML desteğini etkinleştir: Geliştirici Hizmetleri portalı ve API BaaS için

Edge için SAML desteğini etkinleştirdikten sonra, dilerseniz SAML'yi aşağıdakiler için etkinleştirebilirsiniz:

- API BaaS: Hem BaaS Portalı hem de BaaS Yığını, kullanıcı için SAML'yi destekler kimlik doğrulama. Enable SAML for API BaaS (API BaaS için SAML'yi Etkinleştirme) başlıklı makaleyi inceleyin. daha fazla.

- Geliştirici Hizmetleri portalı: Portal, aşağıdaki durumlarda SAML kimlik doğrulamasını destekler. istekte bulunabilirsiniz. Bunun, geliştirici için SAML kimlik doğrulamasından farklı olduğunu unutmayın. portala giriş yap. Geliştirici girişi için SAML kimlik doğrulamasını ayrı olarak yapılandırırsınız. Görüntüleyin Daha fazlası için Edge ile iletişim kurmak amacıyla SAML'yi kullanmak üzere Geliştirici Hizmetleri portalına gidin.

Geliştirici Hizmetleri portalını ve API BaaS'yi yapılandırmanın bir parçası olarak Edge ile yüklediğiniz Edge TOA modülü:

Edge ve API BaaS aynı Edge TOA modülünü paylaştığından tek oturum açmayı destekler. O Edge veya API BaaS'ye giriş yaptığınızda her ikisine de giriş yaparsınız. Bu aynı zamanda tek yapmanız gereken tüm kullanıcı kimlik bilgileri için tek bir konum bulundurmasını sağlayın.

İsteğe bağlı olarak tek oturum açma özelliğini de yapılandırabilirsiniz. Edge kullanıcı arayüzünden tek oturum açma özelliğini yapılandırma bölümüne bakın.