Apigee Edge belgelerini görüntülüyorsunuz.

Apigee X belgelerine gidin. info

Bu dokümanda, OWASP tarafından tanımlanan güvenlik açıklarını gidermek için Apigee'de kullanabileceğiniz çeşitli yaklaşımlar açıklanmaktadır. Apigee için belgelenen ek yaklaşımlar için Google Cloud'da OWASP 2021'in en iyi 10 azaltma seçeneği başlıklı makaleyi inceleyin.

Giriş

OWASP, kuruluşların güvenilir uygulamalar ve API'ler geliştirmesine, satın almasına ve yönetmesine yardımcı olmaya adanmış açık bir topluluktur. OWASP, OWASP API Security projesi aracılığıyla web uygulamaları ve REST API'leri için en kritik güvenlik risklerini yayınlar ve bu riskleri ele almayla ilgili öneriler sunar.

Bu belgede, OWASP'ın 2019'daki en önemli on API güvenlik tehdidi olarak tanımladığı, API tabanlı yaygın saldırılara karşı koruma yaklaşımları ele alınmaktadır. En son listede vurgulanan en büyük tehditlerde ortak bir tema, kimlik doğrulama ve yetkilendirme denetimlerinin yanlış yerleştirilmesinden kaynaklanır. Örneğin, erişim denetimi yaptırımını gerçekleştirmek için API isteği tarafından döndürülen verilerin istemci uygulamaları içinde filtrelenmesine güvenmek, istemci uygulamasını kullanan anti-pattern'i kullanmak gibi.

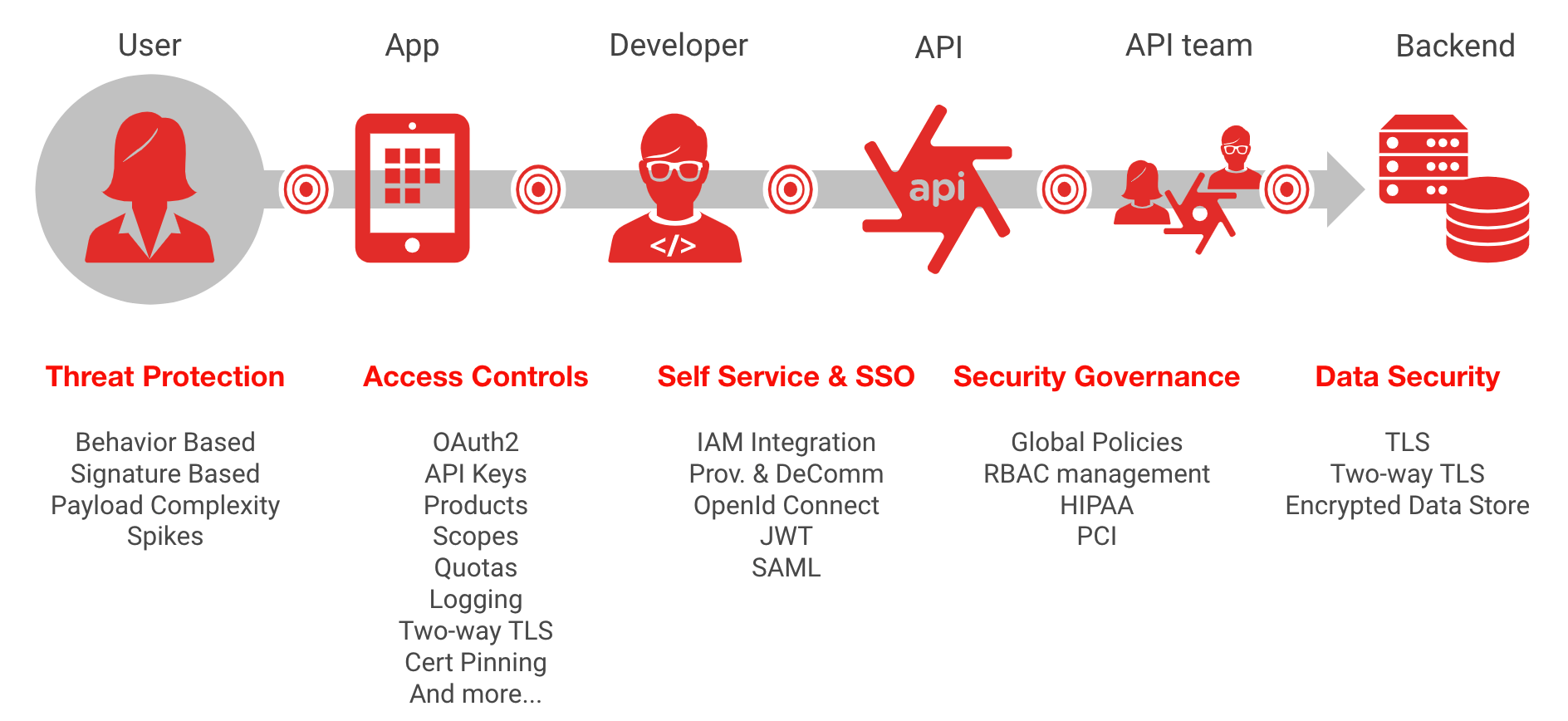

API ekosistemindeki büyümenin hızla devam etmesiyle birlikte, saldırganların veri sızdırmasına neden olan API kötüye kullanımları ve yanlış kullanımları maalesef günümüzün en yaygın saldırı vektörlerinden biri haline geliyor. Güvenlik, Apigee için önemli bir öncelik olmaya devam ediyor. Bu kapsamda, güvenlik raporlama ve anormallik algılama özellikleri içeren Gelişmiş API Ops gibi çeşitli yeni özellikler kullanıma sunuldu. Ancak API'lerinize yönelik başarılı saldırı olasılığını azaltmak için Apigee'nin güvenlik özelliklerini doğru şekilde tasarlamak ve uygulamak çok önemlidir.

Uygulamanın çalıştığı platformu kontrol etmediğiniz için Tüketici Uygulamaları güvenilmeyen veya "herkese açık" olarak kabul edilmelidir. Herkese açık uygulamaların güvenliğinin ihlal edilebileceği ve edileceği varsayıldığından, bu uygulamalara erişim denetimi (API1, API5), yanıt verilerini filtreleme (API6) veya API anahtarları ya da erişim jetonları gibi istemci gizli bilgilerini (API2) güvenli bir şekilde depolama konusunda güvenilemez. 2019'un OWASP ilk 10 listesini inceleyerek bazı öneriler elde edebiliriz:

- API'lerinizin hangi tür istemci uygulamaları tarafından kullanılacağını (SPA, mobil veya tarayıcı tabanlı) belirleyin ve uygun kimlik doğrulama, yetkilendirme ve güvenlik kalıplarını tasarlayın.

- Her zaman "herkese açık istemci" OAuth veya OpenID Connect akışlarını kullanın (PKCE kullanılması önemle tavsiye edilir)

- Uygulamanızın iş mantığını düşünün, önce OpenAPI spesifikasyonunuzu tanımlayın ve API proxy'lerinizi, Apigee'deki arka uçtan gelen tüm yanıt verilerini filtreleyecek şekilde tasarlayın. Bunu yapmak için hiçbir zaman yayın sonrası uygulama kod mantığına güvenmeyin.

- Kullanıcıya özgü kimliği tanımlayabilecek bilgileri içeren tüm veri isteklerini, yalnızca arka uçtan istek yapan kullanıcıya ait verilere izin verecek şekilde filtreleyin.

API1:2019 Nesne düzeyinde yetkilendirme bozuk

Tehdit açıklaması

Bir nesne erişim isteğinin yeterince yetkilendirme doğrulamasına tabi tutulmaması, saldırganın bir erişim jetonunu yeniden kullanarak yetkisiz bir işlem yapmasına olanak tanır. Bu tehdit, yetkilendirme doğrulamalarının yanlış yapılandırılmasından kaynaklanır. Apigee, bu güvenlik açığından korunmaya yardımcı olan VerifyApiKey, OAuth ve JSON Web Token (JWT) politikaları sağlar. Ancak bu politikaların bu tehdidi önlemek için doğru şekilde yapılandırılması önemlidir.

Bu tehdidi önlemek için uygulama geliştirme ve güvenlik ekiplerinin yakın bir şekilde birlikte çalışması önemlidir. Yetkilendirme, doğası gereği karmaşık bir konudur ve etkili ayrıntılı yetkilendirme için uygulamanın iş mantığının derinlemesine anlaşılması gerekir.

Apigee uygulama perspektifinden dikkate alınması gereken iki temel husus vardır:

- Erişim jetonu bütünlüğü

- Erişim denetimi yaptırımı

Erişim Jetonu Bütünlüğü

İstekte bulunan istemci tarafından sağlanan jetonun, doğru OAuth veya OpenID Connect akışı ile birlikte uygun kimlik doğrulama veya imzalama mekanizması kullanılarak bozulmadığından emin olmak çok önemlidir. Apigee, yaygın olarak kullanılan tüm OAuth akışlarını destekler.

Apigee erişim jetonu doğrulama politikaları şunları içerir:

- Saldırganın erişim jetonu yakalamasını önlemek için PKCE ile istemci istemi kullanılması da dahil olmak üzere OAuth 2.0 çerçevesi kullanılırken erişim jetonları, yenileme jetonları veya yanıt akışı jetonları

- OpenID Connect 1.0 JSON Web Jetonları ve JSON Web İmzaları

- SAML beyanlarının doğrulanması

- API anahtarlarını doğrulama

- Anahtarlı karma mesaj doğrulama kodu (HMAC) doğrulaması

Erişim Denetimini Zorunlu Kılma

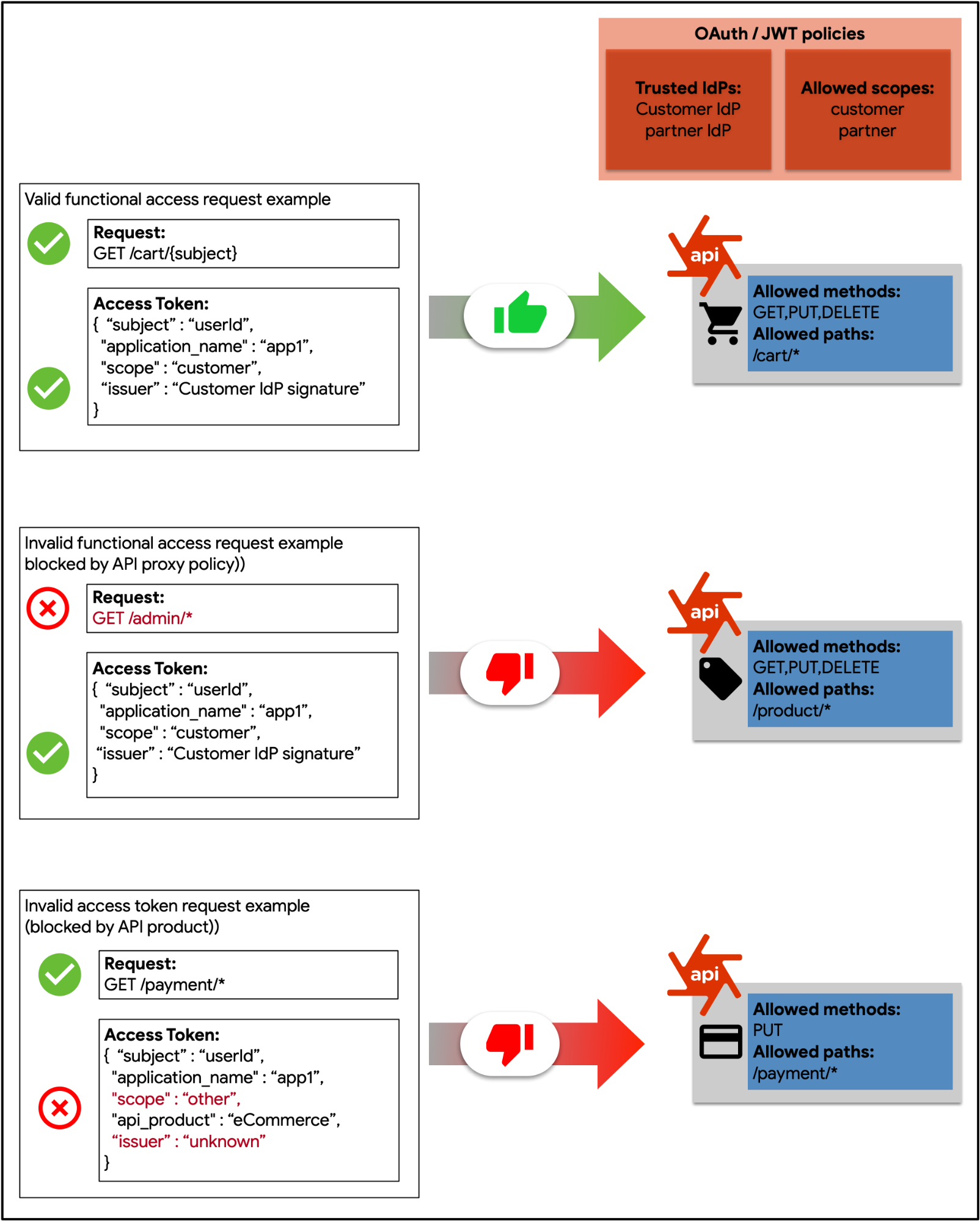

Erişim jetonunun geçerliliği doğrulandıktan sonra, gelen her API isteğini yetkilendirme jetonunun erişim izinlerine göre değerlendirmek için erişim denetimi yaptırım politikalarının uygulanması çok önemlidir.

Apigee, yetkilendirme politikalarını doğrulamak ve uygulamak için iki ana mekanizma sağlar:

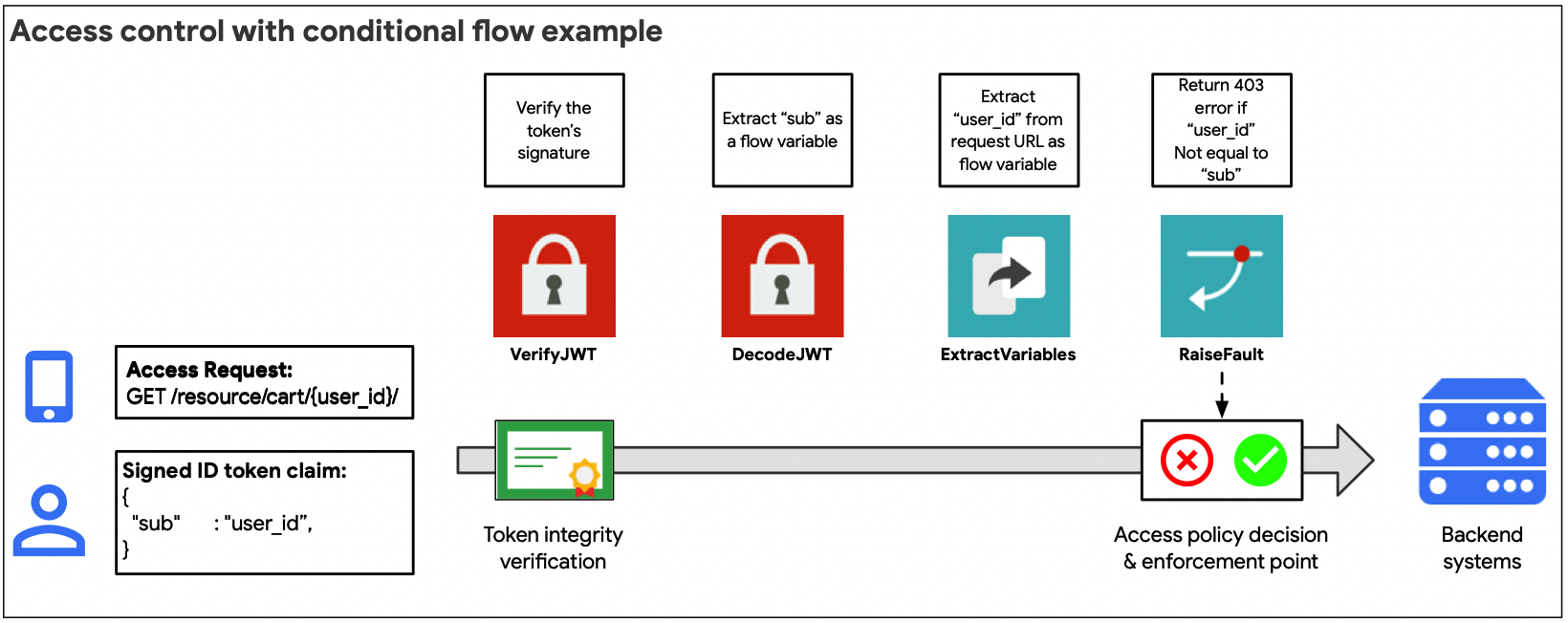

- Dahili: Erişim isteklerini, yetkilendirme jetonundan akış değişkenleri olarak ayıklanan iddialara göre değerlendirmek için koşullu akışlar kullanır.

- Yetki verilmiş: Üçüncü taraf erişim yönetimi çözümüne yönelik bir hizmet açıklama metni kullanılarak

Erişim denetimi modeli nispeten basit olduğunda dahili yaklaşım (yukarıdaki şekilde gösterilmiştir) önerilir. Örneğin, bir erişim jetonundan ayıklanan iddialar, API nesne isteğini doğrudan değerlendirmek ve yetkilendirmek için kullanılabilir.

Koşullu akış ifadeleri kullanarak erişim isteklerini değerlendirmek için OAuth veya JWT politikaları için kullanılabilen akış değişkenlerini kullanın.

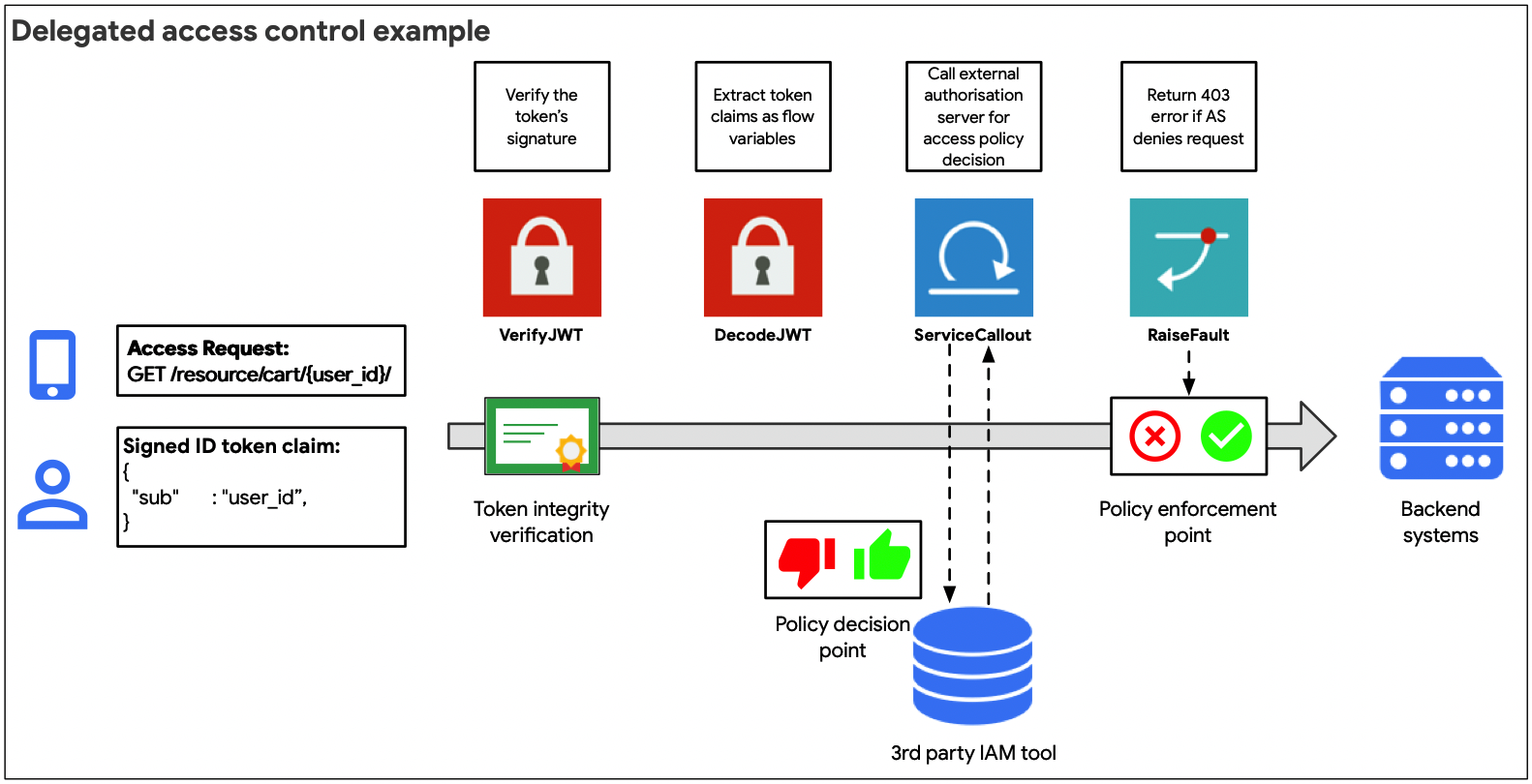

Erişim jetonundan ayıklanan iddialar, arka uç nesnesi için API isteği yetkilendirmek amacıyla doğrudan kullanılamadığında veya erişim jetonu almak için yetkilendirme sunucusuna ayrı bir çağrı yapılmasını gerektiren daha karmaşık OAuth akış türleri için yetki verilmiş yaklaşımı (yukarıdaki şekilde gösterilmiştir) önerilir.

Hizmet açıklama metni politikası kullanılarak üçüncü taraf hizmetinden yetkilendirme politikası kararı istenebilir veya istek gönderen temsilci hakkında ek hak talebi bilgileri elde edilerek koşullu akış kullanılarak erişim denetimi kararı verilebilir.

API2:2019 Broken user authentication

Tehdit açıklaması

Kötü uygulanan kullanıcı kimlik doğrulama politikaları, saldırganların kimlik doğrulama uygulamalarındaki uygulama kusurlarından yararlanarak meşru kullanıcıların kimliğine bürünmesine olanak tanır. Kimlik doğrulama yaklaşımlarını uygularken göz önünde bulundurulması gereken bazı kimlik doğrulama ilkeleri şunlardır:

- Her zaman hem kullanıcı aracısının (uygulama) hem de istek gönderen kullanıcının kimliğini doğrulayın

- Yetki verilmiş kimlik doğrulama ve yetkilendirme kalıplarını kullanın ve şifreleri doğrudan bir API isteğinde iletmekten kaçının

- Erişim kimlik bilgilerinin imzasını her zaman doğrulayın ve kullanılan tüm erişim kimlik bilgilerinin tanımlanmış bir süre sonuna sahip olduğundan emin olun

- Kotalar belirleyerek ve bot tarafından yürütülen kaba kuvvet saldırılarını tespit edip bunlara yanıt vermek için Apigee Sense'i kullanarak kaba kuvvet saldırılarını önleyin

Dıştan içe paradigmada API tasarımı, arka uç sistemlerinizdeki mevcut verilerin yapısından ziyade tüketicilerin verilerle ilgili kullanım alanlarına göre oluşturulur. Dış tüketiciler için API'ler tasarlanırken güvenlik kritik bir unsurdur. Arka uç sistemler genellikle herkese açık ağlara maruz kalmak için yeterince güçlü kimlik doğrulama uygulamalarıyla oluşturulmaz. Bu noktada Apigee, kimlik ve erişim yönetimi çözümüyle birlikte bu tehdide karşı koruma sağlamak için güçlü çözümler sunabilir.

Burada dikkate alınması gereken birkaç önemli unsur vardır. Bu unsurların ikisi de sonraki bölümlerde ele alınacaktır:

- Güvenlik tasarımı: Kimlik doğrulama kalıplarını uygulamak için Apigee özelliklerinden tam olarak yararlanma

- Yönetim: Tasarlanan kimlik doğrulama kalıplarının, yayınlanan tüm API ürünlerinde tutarlı bir şekilde doğru şekilde kullanılmasını sağlamak

- Operasyonel güvenlik: Şüpheli veya anormal davranışları ve kimliği doğrulanmış API proxy'lerini atlatma veya kaba kuvvet kullanma girişimlerini algılayabilme

Güvenlik Tasarımı

Güvenlik tasarımının amacı, kimlik doğrulama akışlarını ve üçüncü taraf kimlik araçlarıyla entegrasyonu doğru şekilde uygulamaktır. Güvenlik tasarımı kritik bir aşamadır ve API uç noktalarınızı tüketecek uygulamanın türüne göre kullanılacak doğru türde yetki verilmiş kimlik doğrulama akışını anlamakla başlar. Sonraki adım, kimlik ekibinizle birlikte kimlik çözümünüzle uygulanacak entegrasyon kalıplarını tanımlamaktır.

OpenID Connect ve OAuth RFC'leri, birçok yetkilendirilmiş kimlik doğrulama ve yetkilendirme akışı ile bu akışlarda yer alan aktörler sağlar. Bu karmaşık bir konudur ve bozuk kimlik doğrulamanın en önemli OWASP API tehditlerinden biri olması şaşırtıcı değildir. Kimlik standartlarının doğru şekilde uygulanmasıyla ilgili kapsamlı bir giriş sunmak bu dokümanın kapsamı dışındadır. Ancak Apigee'de OAuth akışlarını daha iyi anlamak için bu e-kitap, web yayını ve örnek uygulama gibi birçok ek kaynak bulunmaktadır.

Kimlik doğrulama politikaları

Kimlik ve kimlik doğrulama sorunlarını gidermeye yardımcı olan Apigee politikaları şunlardır:

- OAuth 2.0 çerçevesini kullanırken erişim jetonlarını, yenileme jetonlarını veya yanıt akışı jetonlarını doğrulama ya da oluşturma Not: Teknik olarak OAuth, yetki verilmiş bir yetkilendirme çerçevesidir ancak yetki verilmiş veya birleşik kimlik doğrulama kalıplarında yaygın olarak kullanılır.

- OpenID Connect 1.0 JSON Web jetonlarını ve JSON Web imzalarını doğrulama, kodunu çözme ve oluşturma

- SAML beyanları oluşturma ve doğrulama

- API anahtarlarını doğrulama

- Anahtarlı karma mesaj doğrulama kodu (HMAC) doğrulaması

Trafik Yönetimi

Aşağıdaki Apigee trafik yönetimi özellikleri, kaba kuvvet saldırılarına karşı koruma sağlamaya yardımcı olur:

- API proxy'sinde genel hareketli ortalama sıklık sınırı belirlemek için ani artış durdurma politikası

- Uygulama anahtarları, geliştiriciler veya API ürün kotaları tarafından tanımlanan kotalara göre API proxy'leri için ayrıntılı hız sınırları belirlemek üzere kota politikaları

- Saklanan erişim jetonlarını, tanımlanan geçerlilik bitiş sürelerine göre önbelleğe almak için önbelleğe alma politikaları ve önbelleğe alınan kimlik bilgilerini invalidate (örneğin, geçerli bir erişim jetonunun güvenliğinin ihlal edildiği durumlarda)

Yönetim

Güvenlik, "kur ve unut" projesi değil, devam eden bir süreçtir. Güvenlik ihlallerinin en büyük nedenlerinden biri yanlış yapılandırmadır. Kimlik doğrulama akışları, kimlik entegrasyon kalıpları ve kimlik doğrulama ile ilgili trafik yönetimi politikaları tanımlandıktan sonra bunların doğru ve tutarlı bir şekilde uygulanması son derece önemlidir.

Apigee, uygulama bütünlüğünü sağlamak ve yanlış yapılandırma hatalarını önlemek için çeşitli özellikler ve araçlar sunar.

Rol tabanlı erişim denetimi (RBAC)

İster büyük bir kuruluş ister küçük bir girişim olun, yanlış yapılandırma hatalarından kaçınmak için API proxy yapılandırmalarına yalnızca doğru kişilerin ve ekiplerin erişebildiğinden ve bunları değiştirebildiğinden emin olmanız gerekir. API programları, kuruluşunuzdaki çok disiplinli ekipler tarafından desteklenir. API yolculuğunuz kapsamında her ekibe yalnızca işlerini yapabilmeleri için gerekli izinlerin verilmesi son derece önemlidir.

Apigee, kullanıcıları önceden tanımlanmış rollere atamanız veya API ekiplerinize uygun özel roller oluşturmanız için rol tabanlı erişimi yönetmenizi sağlayan özellikler sunar. Rol atamasını doğru şekilde tanımlamak ve yönetmek, API programınızı güvenli bir şekilde ölçeklendirmeniz için çok önemlidir. Mevcut kurumsal dizininizle entegrasyon sağlamak ve Apigee'de ikinci bir yönetici kimlik bilgisi grubu yönetme ihtiyacınızı azaltmak için federasyon da kullanabilirsiniz.

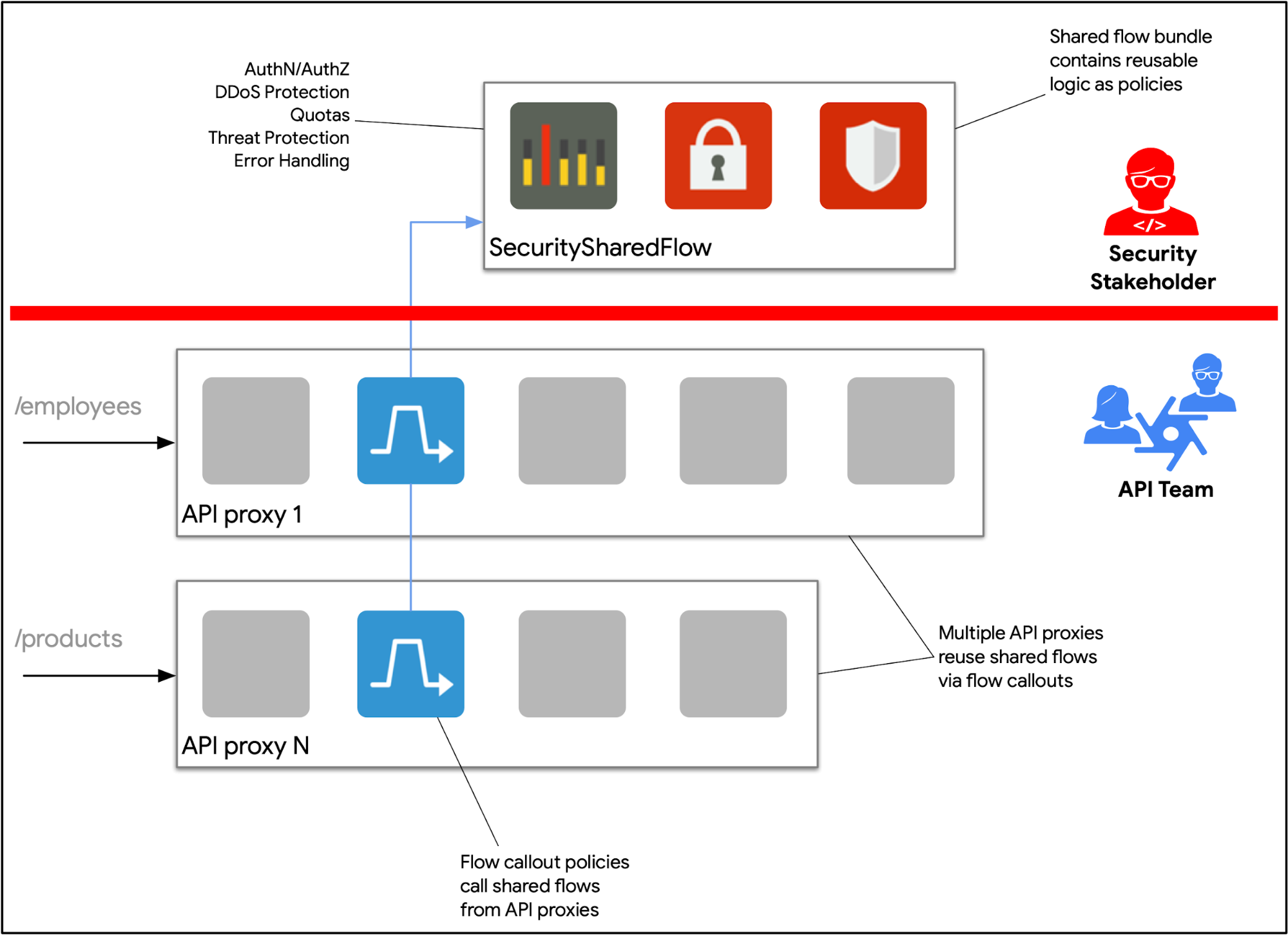

Paylaşılan Akışlar

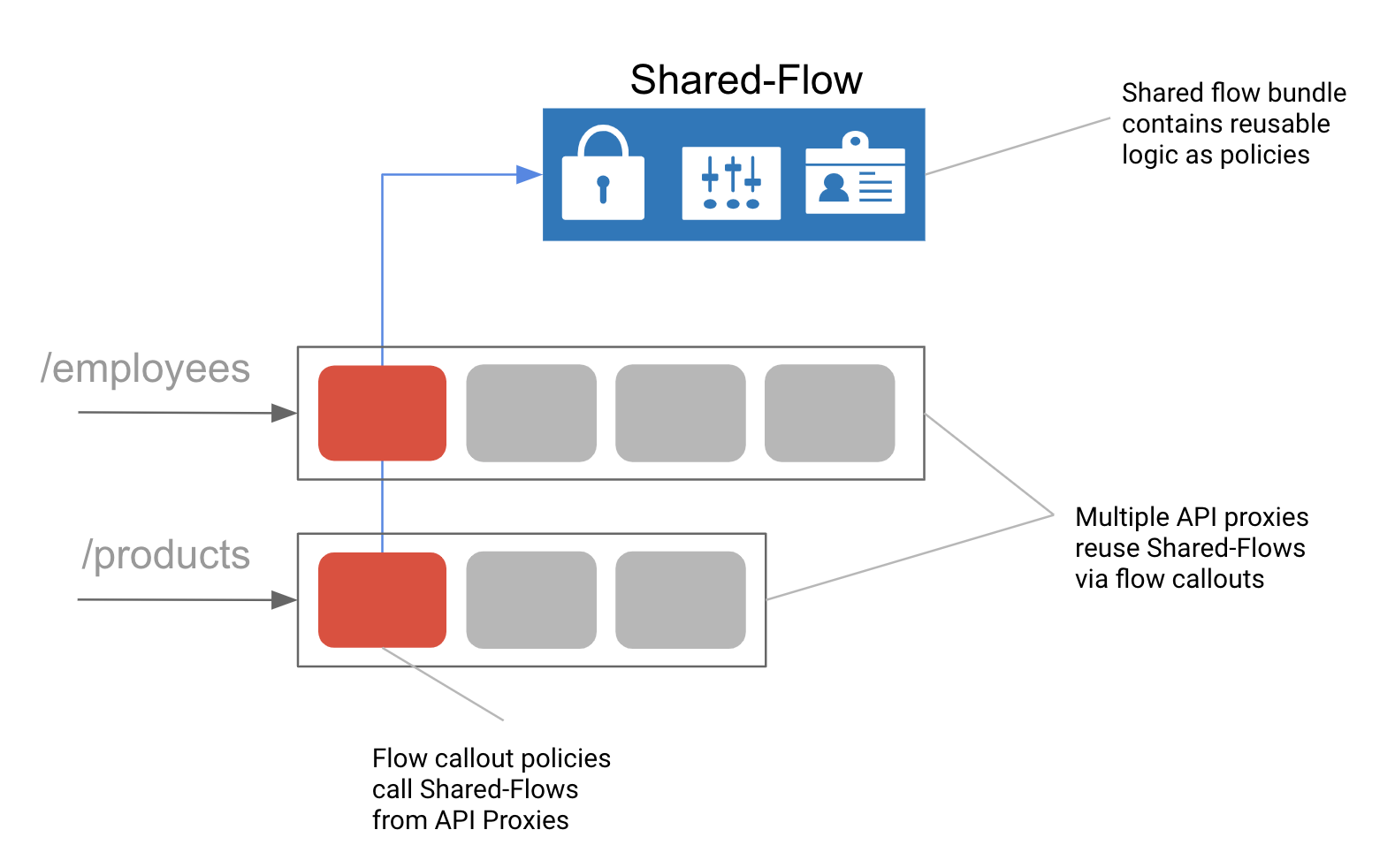

Paylaşılan akışlar, politikaları ve kaynakları API proxy'lerinde uygulanabilecek, yeniden kullanılabilir bir nesnede tanımlamanıza olanak tanır. Örneğin, güvenlik ekiplerinizle birlikte bir API kullanan uygulamanın türüne göre birden fazla kimlik doğrulama tasarım kalıbı tasarlamış olabilirsiniz. API geliştiricilerinin bunu yeniden kullanmak için kimlik uzmanı olmaları gerekmez. Akış açıklama metni politikasını kullanarak mevcut API proxy yapılandırmasına eklemek için doğru paylaşılan akışı bilmeleri yeterlidir.

Şekil: Paylaşılan akışlar, bileşik bir kalıp sürdürmenize olanak tanıyan yeniden kullanılabilir politika ve koşullu mantık paketleridir.

Güvenlik Raporları

Kimlik doğrulama kalıplarınızı yalnızca kuruluşunuzdaki doğru kişilerin değiştirebileceğinden emin olduktan ve paylaşılan kimlik doğrulama akışlarınızı tanımladıktan sonra, API ekipleriniz tarafından geliştirilen API proxy'lerinin bu kimlik doğrulama kalıplarını tutarlı bir şekilde kullandığından emin olmanız gerekir.

Apigee'nin yeni Gelişmiş API Operasyonları özelliği, operasyon ve güvenlik ekiplerinin tüm API proxy'leriyle ilgili raporları kolayca görüntülemesine olanak tanıyan gelişmiş güvenlik raporlamasını içerir ve paylaşılan akışların kullanımı gibi güvenlik politikalarına uymaya odaklanır. Raporlama, günlük kaydı ve uyarı, API güvenliğinin önemli bir unsurudur. Bu konu API10: Yetersiz günlük kaydı bölümünde daha ayrıntılı olarak ele alınacaktır. Ancak kimlik doğrulama risklerinin ortadan kaldırılması açısından, paylaşılan akışlar olarak uygulanan tanımlanmış kimlik doğrulama standartlarına uyulmasını sağlamak için son derece faydalıdır.

Operasyonel Güvenlik

API'leriniz, temel trafik yönetimiyle doğru kimlik doğrulama kalıplarını kullanarak üretime geçtikten sonra SecOps ekibinizin, genellikle kimlik doğrulama kimlik bilgilerini tehlikeye atma girişimleriyle başlayan şüpheli etkinlikleri izleyip yanıt verebilmesi gerekir.

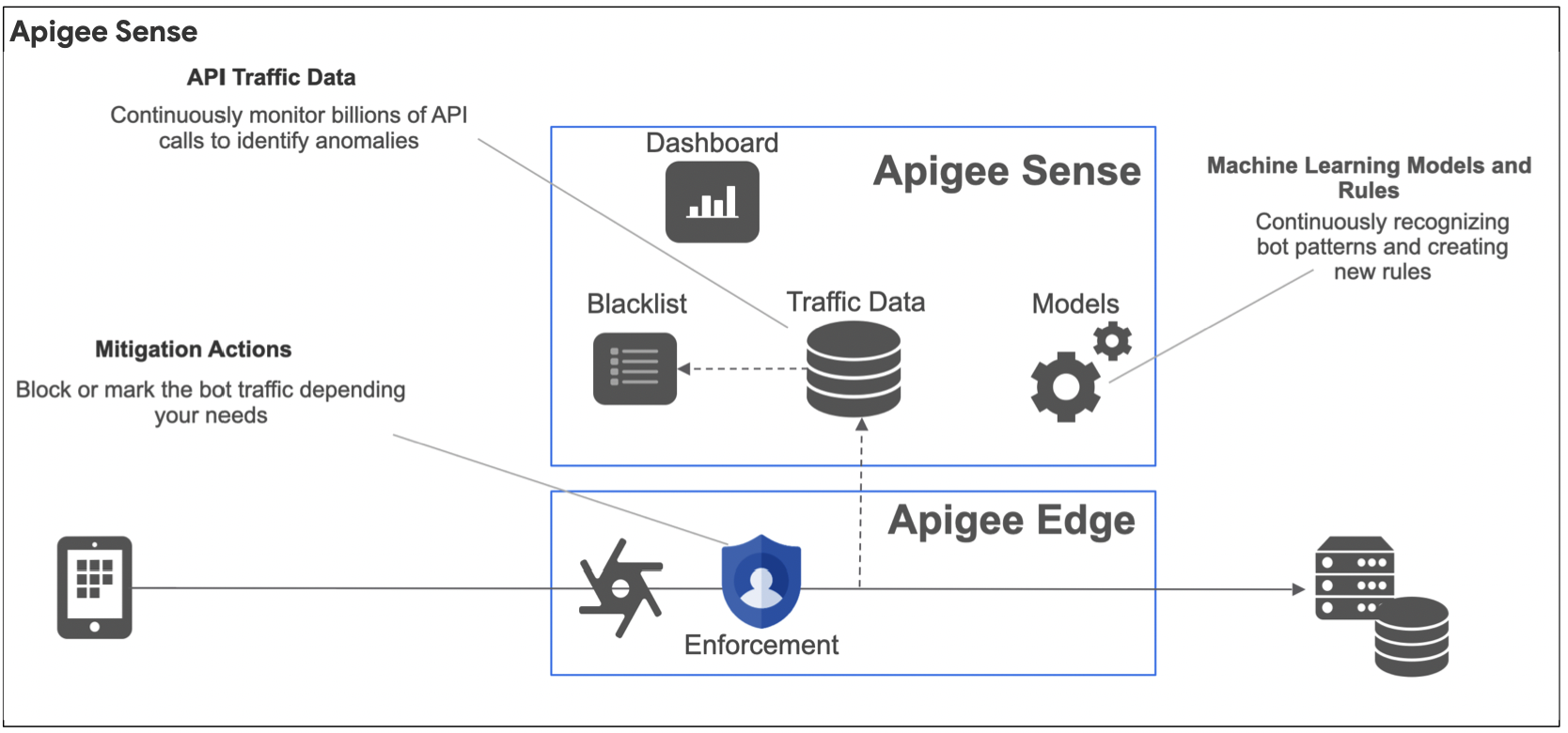

Apigee Sense

Apigee Sense, API'lerinizi kötü amaçlı istemcilerden gelen saldırılar da dahil olmak üzere istenmeyen istek trafiğinden korur. Apigee Sense, API istek trafiğini analiz ederek istenmeyen istekleri temsil edebilecek kalıpları tanımlar. Bu analizi kullanarak istenmeyen isteklerde bulunan istemcileri tespit edebilir, ardından bu isteklere izin vermek, engellemek veya işaretlemek için işlem yapabilirsiniz. Sense'in gelecekteki özellikleri arasında, şüpheli trafikte ReCAPTCHA doğrulamasını otomatik olarak etkinleştirme olanağı da yer alacak.

Apigee Sense ile API'lerinizi aşağıdakileri içeren istek kalıplarına karşı koruyabilirsiniz:

- İnsan davranışıyla uyumlu otomatik davranış

- Aynı IP adresinden yapılan sürekli denemeler

- Olağan dışı hata oranları

- Şüpheli istemci istekleri

- Veri taraması

- Anahtar toplama ve kimlik doğrulama kaba kuvvet saldırıları

- Etkinlik artışları

- Coğrafi desenler

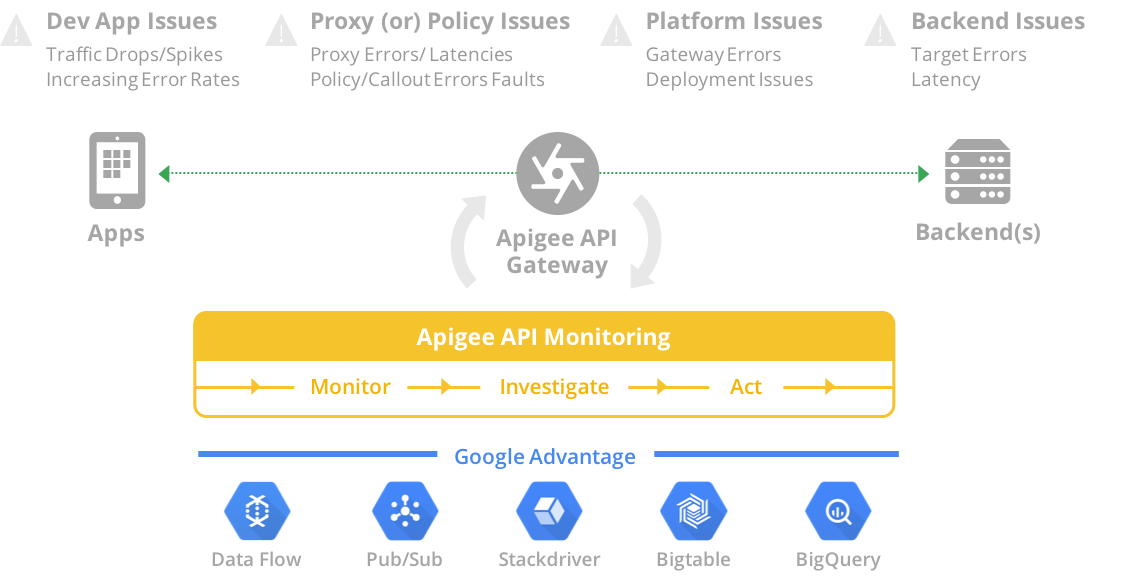

Advanced API Ops

Sense, bot benzeri tehditleri tespit etmek ve bunlara yanıt vermek için özel olarak tasarlanmış olsa da Gelişmiş API Operasyonları hem anormallik algılama hem de gelişmiş uyarı tanımını içerir.

Anormallik algılama, geçmiş API verilerinize yapay zeka (AI) ve makine öğrenimi (ML) modelleri uygulayarak çalışır. Anormallik algılama, üretkenliğinizi artırmak ve API sorunlarınızın ortalama çözüm süresini (MTTR) azaltmak için aklınıza bile gelmeyen senaryolar için gerçek zamanlı uyarılar gönderebilir.

Advanced API Ops, aşağıdaki gelişmiş uyarı türlerini eklemek için mevcut API İzleme uyarı mekanizmasını temel alır:

- Toplam trafik uyarısı. Trafik bir zaman aralığında belirtilen yüzdeye göre değiştiğinde uyarı verir. Örneğin, trafik bir saat boyunca %5 veya daha fazla arttığında ya da bir hafta boyunca% 10 veya daha fazla azaldığında uyarı alabilirsiniz.

- Anormallik uyarıları. Edge, trafiği ve performans sorunlarını sizin önceden belirlemenize gerek kalmadan algılar. Ardından bu anormallikler için uyarı oluşturabilirsiniz.

- TLS Süresi Dolum Uyarıları. Bir TLS sertifikasının son kullanma tarihi yaklaştığında bildirim gönderir

API3:2019 Aşırı veri teşhiri

Tehdit açıklaması

Yayınlanan bir API, gerekli filtrelemeyi yapmak için istemci uygulamasına güvenerek gereğinden fazla veri gösterebilir. Saldırganlar temel API'yi doğrudan sorgularsa hassas verilere erişebilirler.

Apigee'nin API tasarımı için "dışarıdan içeriye" tasarım ilkelerinden biri veri tasarrufu'dur. Yalnızca uygulama kullanıcı arayüzünüzde ihtiyaç duyulan verileri API'ler aracılığıyla göstermek için kullanıcı deneyimi tasarımcılarınız ve geliştiricilerinizle birlikte çalışın. Arka uç sistemler, herkese açık kullanım kalıpları için tasarlanmamıştır. Bu nedenle, Apigee ile API öncelikli tasarımın ilk görevlerinden biri, müşterileriniz ve geliştiricileriniz için mükemmel bir API ürünü sunmak amacıyla, açığa çıkan verileri minimum düzeye indirmektir.

Apigee'nin tasarım ilkelerinden biri de yeniden kullanılabilirliktir. Güvenlik endişeleri bir yana, bir API tarafından sağlanan verileri filtrelemek için bir uygulamaya güvenmek, bu filtreleme mantığını uygulama geliştirdiğiniz her platforma taşımanızı gerektirir.

Güvenlik açısından bu tehdit, genellikle üzerinde hiçbir kontrol sahibi olmadığınız bir platformda veya işletim sisteminde yetkilendirme yaptırımını bir uygulamaya devretmekten kaynaklanır. Yetkisiz veri erişimini önlemek için kimlik doğrulama ve yetkilendirmenin doğru şekilde uygulanmasının önemini API1 ve API2'de incelemiştik.

Aşağıdaki bölümlerde aşağıdakiler açıklanmaktadır:

- Verilerin açığa çıkmasını en aza indirmek için arka uç hizmetlerine gönderilen istekleri ve yanıtları yeniden yazın

- Ayrıntılı hata mesajlarının, arka uç hizmetlerinizle ilgili hassas ortam bilgilerini saldırganlara göstermesini önlemek için hata işleme özelliğini uygulayın

Yanıtları ve istekleri yeniden yazma

Arka uç sistemler genellikle herkese açık uygulamalarda veya güvenilmeyen herkese açık ağlarda kullanılmak üzere tasarlanmamıştır. Apigee Edge, arka uçlarınızı aşırı veri erişimine karşı koruyarak herkese açık API ürünlerini dağıtmanızı sağlamak için tasarlanmıştır.

Apigee bunu yapmak için üç temel politika kullanır:

- Mesaj atama

- Kod açıklama metinleri

- Hataları işleme

Mesaj atama politikası

Mesaj Atama politikası, API proxy akışı sırasında yeni istek ve yanıt mesajları oluşturur veya mevcut mesajları değiştirir. Politika, bu iletilerde aşağıdaki işlemleri yapmanıza olanak tanır:

- Bir iletiye yeni form parametreleri, üstbilgi veya sorgu parametreleri ekleme

- Mevcut mülkleri bir mesajdan diğerine kopyalama

- Üstbilgileri, sorgu parametrelerini, form parametrelerini ve/veya ileti yüklerini bir iletiden kaldırın

- Mesajdaki mevcut özelliklerin değerini ayarlama

Mesaj Atama işleviyle genellikle istek veya yanıtın özelliklerini ekler, değiştirir ya da kaldırırsınız. Bununla birlikte, Özel istek mesajları oluşturma bölümünde açıklandığı gibi, özel bir istek veya yanıt mesajı oluşturmak ve bunu alternatif bir hedefe iletmek için Mesaj Ata'yı da kullanabilirsiniz.

Özel kodla karmaşık yeniden yazma

Karmaşıklığı, mesaj atama politikasının kapasitesinin ötesinde olan karmaşık veri işleme ve yeniden yazma kuralları için JavaScript, Java veya Python gibi prosedürel diller kullanabilirsiniz. API proxy'sine özel kod ekleyebilir ve ardından proxy akışına eklenen politikalardan bu kodu çağırabilirsiniz. Prosedürel kod desteği, akış değişkenleri, hatalar, istek ve yanıt gövdeleri ile ilgili karmaşık işlemleri uygulamanızı kolaylaştırmak için tasarlanmıştır.

Prosedürel kodla şunları yapabilirsiniz:

- İstek ve yanıt değerleri gibi karmaşık gövde değerleri oluşturabilir veya bu değerlerle işlem yapabilirsiniz.

- URL'leri yeniden yazma (ör. hedef uç nokta URL'sini maskelemek için).

Apigee Edge, desteklenen diller için ayrı bir politika içerir: JavaScript politikası, Java açıklama metni politikası ve Python komut dosyası politikası.

Hata işleme

Apigee, Hata oluştur türündeki bir politika kullanarak özel istisna işleme gerçekleştirmenize olanak tanır. Mesaj Atama politikasının bir varyantı olan Hata Bildirme politikası, bir hata durumuna yanıt olarak özel bir hata yanıtı oluşturmanıza olanak tanır.

Paylaşılan Akışlar

Paylaşılan akışlar, hata mesajlarının standartlaştırılmasını zorunlu kılmak için kullanılabilir. Örneğin, arka uçtan belirli bir HTTP hata kodunu algılayan yapılandırılmış politikalar, hata yanıtını genel bir hata mesajı döndürecek şekilde yeniden yazmak için kullanılabilir.

API4:2019 Kaynak eksikliği ve hız sınırlaması

Tehdit açıklaması

Hız sınırlama politikaları uygulanmadığı takdirde saldırganlar, arka uç sunucusunu hizmet reddi saldırılarıyla aşırı yükleyebilir.

Bu tehdit, aşağıdaki Apigee özellikleri kullanılarak kolayca ele alınabilir:

- Gelen API isteklerine trafik sınırları uygulamak için önleyici kontroller olarak kotalar ve ani artış durdurma politikaları

- Bot tarafından yönlendirilen saldırıları dinamik olarak algılayıp bunlara yanıt vermek için Apigee Sense

- Devam eden DDoS saldırıları hakkında uyarı almak için dedektif kontrolleri olarak gelişmiş API izleme ve uyarısı

Kotalar ve Spike Arrest politikalarıyla hız sınırlaması

Apigee, hız sınırlaması için iki politika sunar:

- Ani artış durdurma, arka uca gelen isteklerin toplam sayısını sıklık sınırlandırmak için API proxy düzeyinde tanımlanmış genel bir politika sağlar

- Kotalar, API proxy'sinde veya API ürünü düzeyinde kota politikalarını uygulamak için ayrıntılı bir politika aracı sağlar

Spike Arrest

Spike Arrest politikası, trafik artışlarına karşı koruma sağlar. Bu politika, API proxy'si tarafından işlenen ve arka uca gönderilen isteklerin sayısını sınırlandırır. Böylece, politika içinde tanımlanabilen bir hareketli ortalama değeri kullanarak performans gecikmeleri ve çalışmama sürelerine karşı koruma sağlar.

Kotalar

Kota politikası, bir API proxy'sinin bir süre boyunca (ör. dakika, saat, gün, hafta veya ay) izin verdiği istek mesajı sayısının yapılandırılmasını sağlar. Kotayı, API proxy'sine erişen tüm uygulamalar için aynı olacak şekilde ayarlayabilir veya aşağıdakilere göre ayarlayabilirsiniz:

- API proxy'sini içeren ürün

- API'yi isteyen uygulama

- Uygulama geliştirici

- Diğer birçok ölçüt

Bu politika, ani artış durdurma özelliğinden daha ayrıntılıdır ve genellikle bu özellikle birlikte kullanılmalıdır.

Apigee Sense ile bot algılama

Apigee Sense ile, kötü amaçlı veya şüpheli davranış sergileyen istemcilere ya da konumlara göre belirli istemcilerden, IP aralıklarından veya Otonom Sistem kuruluşlarından gelen isteklere açıkça izin vermek, istekleri engellemek ya da işaretlemek için işlem yapabilirsiniz. Apigee Edge, API proxy'leriniz isteklerini işlemeden önce bu işlemleri isteklere uygular. Örneğin, "kaba kuvvet denemesi" davranışı sergileyen bir IP aralığı veya belirli bir istemci tespit edilebilir, ardından engellenebilir ya da işaretlenebilir.

Gelişmiş API İşlemleri İzleme ile tehdit algılama

Bir ortam, proxy veya bölgenin trafiği belirli bir zaman aralığında belirtilen yüzdeye göre değiştiğinde bildirim almak için trafik uyarılarını kullanın. Bu özellik, trafik beklenen aktarım hızınızdan önemli ölçüde saptığında (DDoS saldırısı sırasında olduğu gibi) dinamik olarak uyarı verebilir. Bu uyarılar, üçüncü taraf bir günlük kaydı ve izleme çözümüne kolayca gönderilebilir.

API5:2019 İşlev düzeyinde yetkilendirme bozuk

Tehdit açıklaması

Bu tehdit, API1'in bir varyasyonudur ve yetkilendirmeyle ilgili bir güvenlik açığıdır. Bu tehditle saldırgan, erişme yetkisi olmadığı işlevlere istek göndererek işlem gerçekleştirebilir. Örneğin, bir saldırgan, API uç noktası HTTP istek fiillerini doğrulamazsa GET'i PUT veya DELETE ile değiştirerek yalnızca okuma yetkisi olan verileri değiştirebilir ya da silebilir. Ya da bir API uç noktası, API kaynağı URI yolunda yeterince kısıtlayıcı erişim denetimi uygulamayarak saldırganın yalnızca bir istekteki yolu değiştirerek başka bir kullanıcının verilerini görüntülemesine izin verebilir.

Bu tür tehditler, Apigee'nin arabuluculuk ve soyutlama katmanı olarak kullanılmasının değerini vurgular. Çünkü herkese açık erişim için tasarlanmamış birçok arka uç sistemi, varsayılan olarak yüksek riskli yönetim işlevleri de dahil olmak üzere birden fazla iş mantığı işlevini yürütmek için tek bir uç nokta sağlayabilir.

Bu tehdidin olasılığını azaltacak kavramsal öğeler genellikle aşağıdakilere ayrılır:

- Neler korunuyor? API ürün stratejinizi düşünün ve Apigee API proxy'leri, ürünleri ve uygulama özellikleri tarafından sunulan yolları ve kaynakları tasarlamak için RESTful en iyi uygulamalarını kullanırken işlevselliğin mantıksal segmentasyonunu uygulayın.

- API kaynaklarınıza kimler erişiyor? API1 ve API2'de belirtildiği gibi Apigee'nin kimlik doğrulama ve yetkilendirme özelliklerinden bazılarını kullanarak üst düzey kullanıcı kimliklerini tanımlayın ve "en az ayrıcalık" varsayılan erişim izinlerini uygulayın.

- Erişim politikalarınız nasıl uygulanıyor? Tüm API isteklerinin URL yolunu ve fiilini doğrulamak için koşullu akışları ve hataları kullanın.

Şekil: Bu şemada, bir erişim jetonunda sağlanan kapsamların ayrıcalıklar olarak kullanıldığı Apigee'de işlev düzeyinde yetkilendirmenin nasıl uygulanacağı gösterilmektedir.

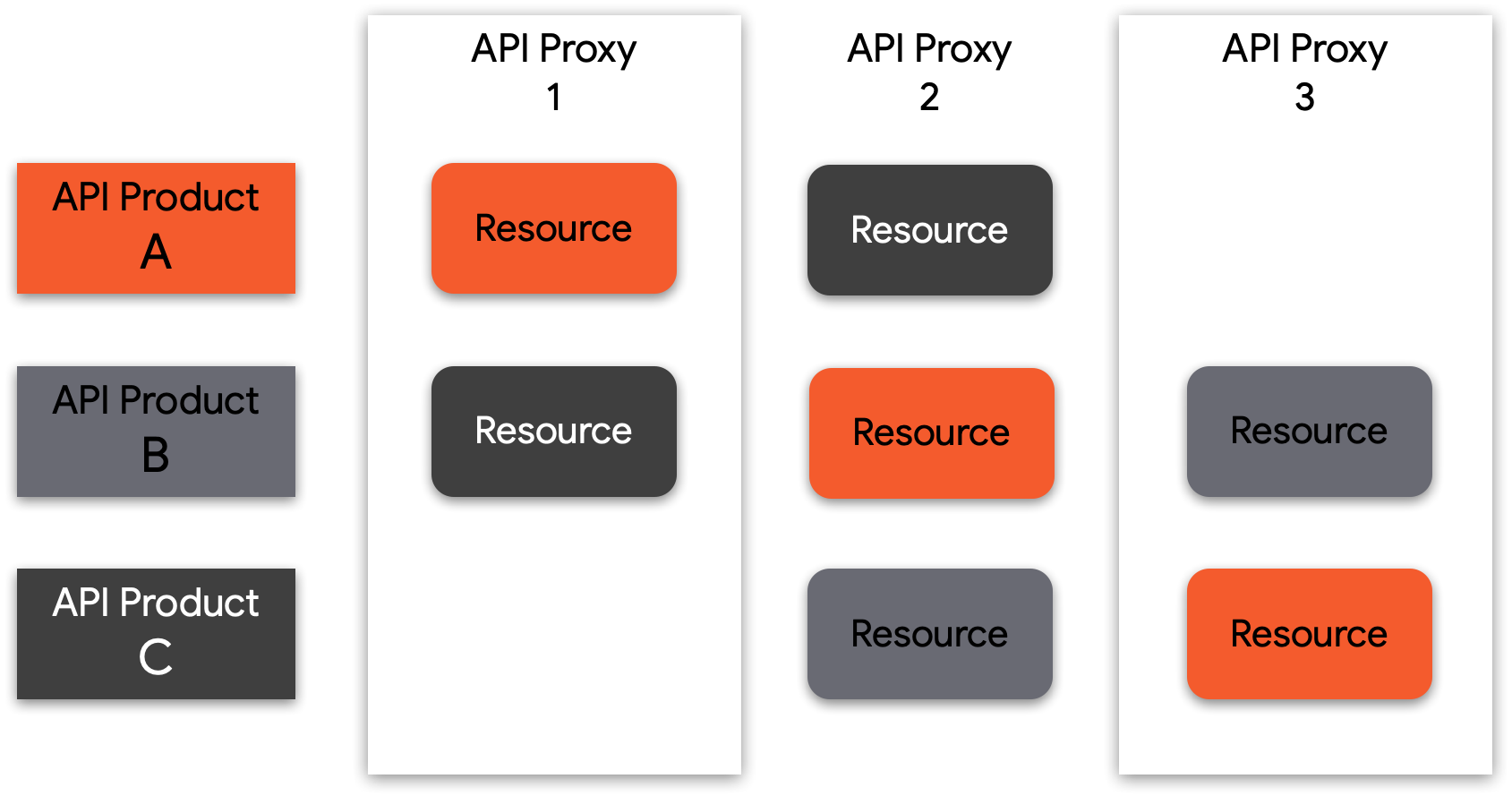

API proxy'leri, ürünler ve uygulamalarla mantıksal segmentasyon

Apigee, API kaynaklarının mantıksal olarak segmentlere ayrılmasını sağlayan son derece esnek bir araç seti sunar. Bu sayede API proxy'lerinin herhangi bir sayıda API ürünü halinde gruplandırılmasına olanak tanır. Bu API ürünleri de uygulama geliştiricilerinize sunulur. Geliştiriciler, API ürünlerinizi kullanan uygulamaları kaydettirebilir. Erişim politikaları bu düzeylerin herhangi birinde tanımlanabilir.

Ancak etkili işlevsel yetkilendirme ve segmentasyon uygulamak için bir API ürün stratejisi tanımlamak çok önemlidir. Bu temel ve devam eden sürecin bir parçası, API ürünlerinizin "kim" ve "ne" olduğunu tanımlamaktır. Bunun için API kaynaklarınıza müşterinizin ve geliştiricinin bakış açısından bakarsınız. Ardından, tam olarak hangi tür isteklerin izin verileceğini bir yol kaynağı ve HTTP fiili düzeyinde tanımlarsınız.

Şekil: Bir API ürününde paketlenmiş API kaynakları bir veya daha fazla API'den gelebilir. Böylece, tüketim katmanları ve yetkilendirme sınırları oluşturmak için kaynakları karıştırıp eşleştirebilirsiniz.

OAuth kapsamları ve JWT iddialarıyla işlev düzeyinde erişim denetimi

API1:2019 Broken object authorization için yukarıda ele alınan yetkilendirme yaklaşımları, nesne düzeyinde ayrıntılı erişim denetimini ele alsa da işlev düzeyinde kaba erişim denetimini ele almak da aynı derecede önemlidir. İstekte bulunan kullanıcının bu URL yolunu istemesine izin veriliyor mu? Bu tür politikalar genellikle kullanıcı kimliği (müşteri, çalışan, yönetici, şirket içi veya üçüncü taraf geliştirici) başına tanımlanır.

Yanlış yapılandırma riskini azaltmak için, istek gönderen kullanıcıyla ilgili iddiaların OAuth kapsamları veya JWT iddiaları kullanılarak erişim jetonuna dahil edildiğinden emin olmak üzere güvenlik ekibinizle birlikte çalışmanız önerilir.

Koşullu akışlarla doğrulama isteğinde bulunma

Temel düzeyde bir REST API çağrısı aşağıdakilerden oluşur:

- Uç nokta

- Kaynak

- İşlem fiili

- Sorgu parametreleri gibi herhangi bir sayıda ek istek özelliği

Bu tehditte açıklanan saldırı türü genellikle bir API isteğinin yetersiz filtrelenmesinden kaynaklanır. Bu da saldırganın yetkisiz işlemler yapmasına veya korunan bir kaynağa erişmesine olanak tanır. Apigee, isteklerini erişim jetonlarına veya iddialara göre filtrelemenize olanak tanıyan koşullu mantığa ek olarak, isteğinin kendisine göre filtreleme mantığının uygulanmasına da olanak tanır.

Bir API ürününün iş mantığını ve API'lerinizin hangi işlevlere izin verdiğini net bir şekilde anlayıp tanımladıktan sonra, sonraki adımda aşağıdaki Apigee ürün özelliklerini kullanarak bu kapsamın dışında kalan tüm istekleri kısıtlayın:

- Proxy akış yapılandırmasının herhangi bir adımında kaynak yollarını veya fiilleri kısıtlamak için koşullu mantık ve Hata Bildir politikaları

- JSON ve XML Yanlış biçimlendirilmiş JSON veya XML istek yüklerini kullanan içerik tabanlı saldırılara karşı koruma sağlayan tehdit koruma politikaları

API6:2019 Toplu atama

Tehdit açıklaması

API'ler aracılığıyla istemci uygulamalarına sağlanan filtrelenmemiş veriler, saldırganların isteklerle nesne özelliklerini tahmin etmesine veya arka uçta depolanan veri nesnelerinde yetkisiz değişiklik yapmanın veya nesnelere erişmenin nerede yapılacağıyla ilgili ipuçları için uç nokta adlandırma kuralları kullanmasına olanak tanır.

Bu tehdit, filtrelenmemiş verilerin (genellikle JSON veya XML biçiminde) bir istemciye gönderilmesiyle ortaya çıkar. Bu durum, saldırganın arka uç sistemlerinizin temel uygulama ayrıntılarını ve gizli veri öğelerinin mülk adlarını tahmin etmesine olanak tanır. Bu tür bir saldırının sonucu, saldırgana uygunsuz verileri okuma veya değiştirme olanağı sağlayabilir ya da en kötü senaryoda uzaktan kod yürütme güvenlik açıklarına yol açabilir.

Bu tür tehditlere izin vermeyle ilgili olarak genellikle iki durum söz konusudur:

- API tasarım perspektifi. İstemci taraflı veri filtreleme yapmak için hiçbir zaman uygulama mantığına güvenmeyin. Çünkü uygulamalar saldırganlar tarafından kötüye kullanılabilir ve güvenilir olarak kabul edilebilir. API veri şemanızı her zaman yalnızca bir API hizmetini etkinleştirmek için gereken minimum verileri gösterecek şekilde tasarlayın

- API uygulama perspektifi. Gizli verilerin bir istemci uygulamasına yanlışlıkla gösterilmesini önlemek için veri filtreleme ve şema doğrulaması uygulayın

Apigee ürün perspektifinden bakıldığında, API'lerinizin güçlü veri filtreleme uygulamasını sağlamak için çeşitli faydalı özellikler sunuyoruz.

OpenAPI Specification filtreleme politikası

OASValidation (OpenAPI Specification Validation) politikası, gelen bir isteği veya yanıt mesajını OpenAPI 3.0 spesifikasyonuna (JSON veya YAML) göre doğrulamanızı sağlar. Bu politika sayesinde:

- OpenAPI spesifikasyonu (OAS) oluşturarak API'nizi tasarlama

- Apigee ile arka uçtan bir API ürününü güvenli bir şekilde sunmak için gerekli uyumlulaştırma, güvenlik ve önbelleğe alma mantığını uygulayın

- Gelen istekleri basepath, verb, request message policy ve parameters dahil olmak üzere OAS spesifikasyonunuzda tanımlanan veri şemasıyla doğrulayın

SOAP Mesaj Doğrulama Politikası

SOAP Mesaj Doğrulama Politikası, XML mesajını bir XSD şemasına göre veya SOAP mesajını bir WSDL tanımına göre doğrulayarak XML tabanlı istekleri doğrulamanıza olanak tanır. Ayrıca, bir JSON veya XML mesaj yükünün iyi biçimlendirildiğini onaylamak için Mesaj Doğrulama politikasını kullanabilirsiniz. Bu işlem, XML veya JSON mesajında aşağıdakilerin doğrulanmasını içerir:

- Tek bir kök öğe vardır.

- İçerikte geçersiz karakterler bulunmamalıdır.

- Nesneler ve etiketler düzgün bir şekilde iç içe yerleştirilmiş olmalıdır.

- Başlangıç ve bitiş etiketleri eşleşiyor

API7:2019 Güvenlik yanlış yapılandırması

Tehdit açıklaması

Güvenlikle ilgili yanlış yapılandırmalar genellikle güvenli olmayan varsayılan yapılandırmalar, eksik veya geçici yapılandırmalar, açık bulut depolama alanı, yanlış yapılandırılan HTTP üst bilgileri, gereksiz HTTP yöntemleri, izin verilen kaynak paylaşımı (CORS) ve hassas bilgiler içeren ayrıntılı hata mesajlarından kaynaklanır. Saldırganlar, saldırmak istedikleri sisteme yetkisiz erişim elde etmek veya sistem hakkında bilgi edinmek için genellikle yamalı olmayan kusurlar, ortak uç noktalar ya da korumasız dosya ve dizinleri bulmaya çalışır. Güvenlikle ilgili yanlış yapılandırmalar, yalnızca hassas kullanıcı verilerini değil, sunucunun güvenliğinin tamamen ihlal edilmesine yol açabilecek sistem ayrıntılarını da açığa çıkarabilir. Ayrıca, güvenlikle ilgili yanlış yapılandırmalara yönelik güvenlik açıklarının diğer kullanım alanları şunlardır:

- Hatalı yapılandırılmış TLS

- Yığın izleme içeren hata mesajları

- Yama uygulanmamış sistemler

- Açık depolama alanı veya sunucu yönetimi panelleri

Kuruluşların, güvenlikle ilgili yanlış yapılandırmalarla ilgili sorunları gidermek ve azaltmak için uygulayabileceği çeşitli adımlar vardır. Bu adımlardan bazıları şunlardır:

- Güçlendirme ve yama süreçlerini oluşturma ve standartlaştırma

- API ekosistemi için yönetim geliştirme

- Yönetici erişimini kısıtlama ve denetim ile uyarıyı etkinleştirme

Paylaşılan Akışlar ve Akış Kancaları

Apigee, API geliştiricilerin politikaları ve kaynakları yeniden kullanılabilir bir grupta birleştirmesine olanak tanıyan paylaşılan akış konseptini destekler. Ortak akış, yeniden kullanılabilir işlevleri tek bir yerde toplayarak tutarlılık sağlamanıza, geliştirme süresini kısaltmanıza ve kodu daha kolay yönetmenize yardımcı olur. Paylaşımlı bir akışı tek tek API proxy'lerine dahil edebilir veya bir adım daha ileri gidip paylaşılan akışla aynı ortamda dağıtılan her API proxy için paylaşılan akış mantığını otomatik olarak yürütmek üzere paylaşılan akışları akış kancalarına yerleştirebilirsiniz.

API Güvenlik Raporları

Kuruluşlar bir yönetim çerçevesi geliştirmeye çalışırken Apigee, API güvenlik raporlaması ile ilgili özellikler sunar. Bu özellikler, operasyon ekiplerinin API'lerin güvenlik özelliklerine ihtiyaç duydukları görünürlüğü elde etmelerine yardımcı olur. Böylece:

- Güvenlik politikalarına ve yapılandırma koşullarına uyulduğundan emin olun

- Hassas verileri kurum içi ve kurum dışı kötüye kullanımdan koruma

- Güvenlik olaylarını proaktif şekilde tespit etme, teşhis etme ve çözme

Apigee Güvenlik raporları, operasyon ekiplerinin politikalara ve yapılandırma koşullarına uymasını sağlamak, API'leri şirket içi ve şirket dışı kötüye kullanımdan korumak ve güvenlik olaylarını hızlıca tespit edip çözmek için ayrıntılı analizler sunar.

Güvenlik raporları sayesinde güvenlik yöneticileri, API proxy'lerinizin güvenlik için nasıl yapılandırıldığını ve proxy güvenliğini etkileyebilecek çalışma zamanı koşullarını hızlıca anlayabilir. Bu bilgileri kullanarak yapılandırmayı, her proxy için uygun güvenlik düzeyine sahip olduğunuzdan emin olacak şekilde ayarlayabilirsiniz.

API Monitoring

Apigee, güvenlik raporlama özelliklerini tamamlayan kapsamlı bir API izleme platformu sağlar. API İzleme, kuruluşların API trafiği ve performans sorunlarını proaktif olarak tespit etmesini sağlar. Apigee API Monitoring, API performansıyla ilgili bağlamsal analizleri anlık olarak sağlamak için Apigee Edge for Public Cloud ile birlikte çalışır, sorunları hızlı bir şekilde teşhis etmeye yardımcı olur ve iş sürekliliği için düzeltici işlemleri kolaylaştırır.

Şekil: Apigee API Monitoring, sorunları izlemek, araştırmak ve bunlarla ilgili işlem yapmak için çok çeşitli araçlar sunar. Google Cloud Platform'un sınıfının en iyisi zeka özelliklerinden yararlanır.

Apigee Sense

Apigee Sense, API'lerin kötü amaçlı istemcilerden gelen saldırılar da dahil olmak üzere istenmeyen istek trafiğine karşı korunmasına yardımcı olur. Apigee Sense, API istek trafiğini analiz ederek istenmeyen istekleri temsil edebilecek kalıpları tanımlar.

Kuruluşlar bu analizi kullanarak istenmeyen isteklerde bulunan istemcileri tanımlayabilir ve ardından bu isteklere izin vermek, engellemek veya işaretlemek için işlem yapabilir. Apigee Sense ile API'leri aşağıdakileri içeren istek kalıplarına karşı korumak mümkündür:

- İnsan davranışıyla uyumlu otomatik davranış

- Aynı IP adresinden yapılan sürekli denemeler

- Olağan dışı hata oranları

- Şüpheli istemci istekleri

- Veri taraması

- Anahtar toplama

- Etkinlik artışları

- Coğrafi desenler

API8:2019 Enjeksiyonu

Tehdit açıklaması

API isteklerine SQL, NoSQL, XML Ayrıştırıcılar, ORM, LDAP, işletim sistemi komutları ve JavaScript gibi güvenilmeyen verilerin yerleştirilmesi, istenmeyen komutların yürütülmesine veya yetkisiz veri erişimine neden olabilir. Saldırganlar, API'ye doğrudan giriş, parametreler, entegre hizmetler vb. gibi mevcut tüm enjeksiyon vektörleri aracılığıyla kötü amaçlı veriler besler ve bu verilerin bir yorumlayıcıya gönderilmesini bekler. Saldırganlar, güvenlik açığı tarayıcıları ve rastlantısal veri test araçlarını kullanarak kaynak kodu incelerken bu kusurları kolayca keşfedebilir. Başarılı bir enjeksiyon, gizliliği ve veri kaybını etkileyen bilginin açıklanmasına yol açabilir veya bazı durumlarda DoS'ye de neden olabilir.

Enjeksiyon hatalarını/saldırıları azaltmaya yönelik en iyi uygulamalar arasında şema, tür, dize kalıpları gibi giriş verilerini katı bir şekilde tanımlama, giriş doğrulaması yapma, sınır kontrolleri yapma ve bunları çalışma zamanında zorunlu kılma yer alır. Apigee platformu, her giriş parametresi için yalnızca geçerli değerlere izin vermek amacıyla filtreleri kullanarak gelen verilerin doğrulanmasına olanak tanır.

Gelen API istekleri için sunucu görevi gören Apigee Edge, yük yapısının kabul edilebilir bir aralıkta olduğundan emin olmak için sınır kontrolü olarak da bilinen bir kontrol gerçekleştirir. Giriş doğrulama rutininin girişi dönüştürerek riskli karakter dizilerini kaldırıp güvenli değerlerle değiştireceği şekilde bir API proxy'si yapılandırabilirsiniz.

Normal İfade Koruması politikası

RegularExpressionProtection politikası, bir iletiden bilgi (ör. URI yolu, sorgu parametresi, başlık, form parametresi, değişken, XML yükü veya JSON yükü) ayıklayıp bu içeriği önceden tanımlanmış normal ifadelerle değerlendirir. Belirtilen normal ifadeler doğru olarak değerlendirilirse ileti tehdit olarak kabul edilir ve reddedilir. Normal ifade veya kısaca regex, bir dizedeki kalıbı belirten bir dize grubudur. Normal ifadeler, içeriğin kalıplar açısından programatik olarak değerlendirilmesini sağlar. Normal ifadeler, örneğin, bir e-posta adresini değerlendirerek doğru şekilde yapılandırıldığından emin olmak için kullanılabilir.

RegularExpressionProtection'ın en yaygın kullanımı, JSON ve XML yüklerinin kötü amaçlı içerik açısından değerlendirilmesidir.

Hiçbir normal ifade, içerik tabanlı saldırıların tümünü ortadan kaldıramaz. Ayrıntılı savunmayı etkinleştirmek için birden fazla mekanizmanın birlikte kullanılması gerekir. Bu bölümde, içeriğe erişimi önlemek için önerilen bazı kalıplar açıklanmaktadır.

Apigee platformunda girişleri doğrulamak için kullanılabilecek başka yaklaşımlar da vardır:

- JSONThreatProtection politikası, JSON yükünü tehditler açısından kontrol eder

- XMLThreatProtection politikası, XML yükündeki tehditleri kontrol eder

- Parametre doğrulaması JavaScript kullanılarak yapılabilir

- Başlık doğrulaması JavaScript kullanılarak yapılabilir

İçerik türlerini doğrulama

İçerik türü, bir dosyanın HTTP üzerinden aktarılan ve iki bölümlü bir yapıya göre sınıflandırılan içeriğini ifade eder. Apigee, istek ve yanıt içerik türlerini aşağıda açıklandığı şekilde koşullu mantık kullanarak doğrulamanızı önerir.

- İstek: Content-Type parametresini kontrol etmek için proxy akışında koşullu mantık kullanın. Özel hata mesajı döndürmek için AssignMessage veya RaiseFault politikalarını kullanın.

- Yanıt: Content-Type parametresini doğrulamak için proxy akışında koşullu mantık kullanın. Content-Type üstbilgisi ayarlamak için AssignMessage politikasını veya özel hata mesajı döndürmek için AssignMessage ya da RaiseFault politikasını kullanın.

API Güvenlik Raporları

Kuruluşlar bir yönetim çerçevesi geliştirmeye çalışırken Apigee, API güvenlik raporlaması ile ilgili özellikler sunar. Bu özellikler, operasyon ekiplerine API'lerin güvenlik özelliklerine ilişkin ihtiyaç duydukları görünürlüğü sağlayarak API'lerin güvenliğini sağlama konusunda yardımcı olur ve aşağıdakileri yapmalarını sağlar:

- Güvenlik politikalarına ve yapılandırma koşullarına uyulduğundan emin olun.

- Hassas verileri kurum içi ve kurum dışı kötüye kullanıma karşı koruma

- Güvenlik olaylarını proaktif olarak tespit etme, teşhis etme ve çözme

API9:2019 Uygun olmayan öğe yönetimi

Tehdit açıklaması

Yetersiz ortam yönetimi ve ortam ayırma, saldırganların yeterince güvenli olmayan API uç noktalarına erişmesine olanak tanır. Yönetişim önlemleri eksikliği, desteği sonlandırılan kaynakların gereksiz yere kullanılmasına da neden olur.

Bu tehdit, Apigee'nin API yaşam döngüsünün tamamını yönetmek için gelişmiş özelliklerinden yararlanarak ele alınabilir. Bu sayede, ekipler arasında işbirliğini sağlayan kapsamlı bir yönetim modeli oluşturabilir ve aynı zamanda güvenlik paydaşları ile API geliştiricileri arasında sorumlulukları ayırabilirsiniz. Sınırlar ve kontroller aşağıdakiler kullanılarak yapılandırılabilir ve yönetilebilir:

Kuruluşlar, Ortamlar ve Düzeltmeler: Çalışma zamanı bağlamları aracılığıyla izolasyonu ve güvenli bir promosyon sürecini garanti eden sanal ve fiziksel koruma bariyerlerini içerir.

Rolle Tabanlı Erişim Denetimi: Yapılandırma değişikliklerini ve promosyon sürecini yönetmek için yalnızca API ekiplerinizdeki gerekli kişilere izin verilir.

API Dokümanları İçin Kitle Yönetimi: Bir API geliştirici portalında yayınlandıktan sonra hedef kitleleri yöneterek dokümanların görünürlüğünü sınırlayabilirsiniz.

Akış Kancaları: API geliştiricileri tarafından değiştirilemeyen ayrıcalıklı koruma bariyeri olarak yönetilebilen genel politikaları ve kalıpları zorunlu kılabilirsiniz.

Güvenlik raporları: Güvenlik paydaşları, yayınlanan API'ler ve bunları destekleyen yapılandırmalar için uçtan uca görünürlük elde eder. Küresel güvenlik politikalarına uygunluk, yayınlanan her API uç noktasının risk profiline göre denetlenip değerlendirilebilir.

Kuruluşlar ve Ortamlar

Apigee'deki yapılandırma yapıları, kullanıcılar ve özellikler belirli kuruluşlar ve/veya ortamlar için kapsamlandırılabilir. Bu, platformun API'lerin ve destekleyen yapılandırmalarının etrafına yerleştirilebilecek önceden oluşturulmuş koruma bariyerlerine sahip olduğu anlamına gelir.

Kuruluşlar: Kuruluş, Apigee'deki üst düzey kiracıdır. Trafik, yapılandırma ve kullanıcılar için tam ayrım yapmanızı sağlar. Yönetişimle ilgili en iyi uygulamalardan biri, üretim ve üretim dışı kuruluşları ayrı tutmaktır. Bu uygulama, üretim verilerinin, kullanıcıların ve trafiğin alt ortamlarla karıştırılmasını etkili bir şekilde önler.

Ortamlar: Apigee'deki API'ler birden fazla dağıtım durumu aracılığıyla tanıtılabilir. Her durum bir yürütme bağlamına bağlıdır. Ortam bağlamı, promosyon işlemi sırasında taşınmaz. Bu sayede hassas yapılandırma, ayrıcalıkları olmayan kullanıcılara gösterilmez.

Düzeltmeler: Düzeltmeler, API'lerin ve tek tek özelliklerin ortamlar arasında sorunsuz bir şekilde tanıtılmasına olanak tanır.

Rol Tabanlı Erişim Denetimi

API9'u azaltmak için güvenlik paydaşları ile API geliştiricileri arasında görev tanımları ve görev ayrımının net olması zorunludur. Bu belgede daha önce belirtildiği gibi Apigee, özel rollere izin atamanıza olanak tanıyan esnek Rol Tabanlı Erişim Denetimi özelliklerine sahiptir. Bu tehdit için roller, kuruluş başına sınırlı ayrıcalıklara sahip olacak şekilde, ortamlara veya daha ayrıntılı yapılandırma izinlerine göre kapsamlandırılabilir. Tercih edilen uygulama olarak, API'lerin dağıtım durumunu ortamlar aracılığıyla değiştirmek ve geliştiricilerin genel güvenlik kitaplıklarına (Flow Hooks) erişememesini veya bunları değiştirememesini sağlamak için ayrıcalıkları sınırlayabilirsiniz. Bu sınırlı roller, hem eski hem de mevcut yayınlanan uç noktalarda geniş kapsama sahip olan küresel güvenlik politikalarında istenmeyen değişiklikler yapılmasını önler.

API Dokümanları için Kitle Yönetimi

Geliştirici portalı, API stratejinizin başarısı için önemli bir bileşendir. Barındırıcılar/uç noktalar, kaynaklar, işlemler, yük şemaları ve daha fazlası dahil olmak üzere API'lerinizle ilgili tüm dokümanların kapsamlı bir envanterini tutmanıza olanak tanır. Apigee'de API Ürün yapılarını kullanarak API'lerinizi gruplandırabilirsiniz. API Ürünleri, aynı işletme ve güvenlik bağlamına (ör. hizmet planı, işletme alanı, kategori, şirket hiyerarşisi vb.) giren kaynak ve işlem grupları tarafından tanımlanır.

Apigee'nin Entegre Geliştirici Portalı ile API Ürünleri yayınlayabilir ve hedef kitleleri yöneterek yayınlanan içeriğin görünürlüğünü kısıtlayabilirsiniz. Bu özellik, işletme ve güvenlik şartlarına uygun bir içerik segmentasyonu stratejisiyle uyumludur.

Akış kancaları

API'lerin tanıtım ve sürüm süreçleri her zaman güvenlik uygunluğu ve sertifika süreçlerini içermelidir. API ekiplerinin etkili olabilmesi için uygun araçları kullanarak sorumlulukların ayrılmasını garanti eden ve çevik sürüm döngülerini koruyan koruma bariyeri oluşturmaları gerekir.

Apigee, akış kancaları aracılığıyla genel politikaları zorunlu kılarak güvenlik yönetimi görevlerini üst düzeye çıkarmanıza olanak tanır. Bu genel politikalar, API geliştiricileri tarafından değiştirilemeyen ayrıcalıklı koruma bariyeri olarak yönetilebilir. Böylece sorumlulukların ayrılması sağlanır ve varsayılan güvenlik uygulanarak çeviklik teşvik edilir. Ayrıca, belirli bir yürütme ortamında dağıtılan tüm API'ler için güvenlik uyumluluğu sağlanır.

Şekil: Ayrıcalıklı koruma bariyeri, Apigee'de Akış Kancaları ve Paylaşılan Akışlar aracılığıyla yapılandırılabilir. Güvenlik paydaşları, güvenlikle ilgili genel politikaları sürdürmekten sorumludur. Bu özellikler, sorumlulukların ayrılmasını sağlar ve çevik geliştirme yaşam döngülerini destekler.

Güvenlik Raporları

Güvenlik denetimleri, kuruluşunuzun verilerini ve işletme hedeflerini korumayı amaçlayan güvenlik politikalarını değerlendirmek ve test etmek için yapılır. API'ler, kapsamlı ve aynı zamanda denetlenebilir bir güvenlik yönetim modeliyle korunması gereken standartlaştırılmış herkese açık veya özel arayüzlerdir.

Apigee'de, tanımlanmış politikalara uyulmasını sağlamaya yardımcı olan ve güvenlik ekiplerinizin aşağıdakiler hakkında kapsamlı analizlere dayanarak işlem yapmasına olanak tanıyan özel güvenlik raporlarına erişebilirsiniz:

Çalışma zamanı trafiği: Hedef sunucular, sanal ana makineler, TLS yapılandırması, ortam başına trafik değişiklikleri ve daha fazlası hakkında API'ler trafiği analizleri için tek bir görünüm.

Yapılandırma: API proxy'si yapılandırması için denetim özelliği. Bu özellik, API proxy'si seviyesinde uygulanan tüm politikalar ve kuruluş veya proxy seviyelerinde eklenmiş paylaşılan akışların yaptırım aralığı hakkında uçtan uca görünürlük sağlar.

Kullanıcı Etkinliği: Platform kullanıcıları tarafından gerçekleştirilen hassas işlemleri izleyin. Şüpheli etkinliği ayrıntılı olarak inceleyerek şüpheli etkinliği analiz edin.

API10:2019 Yetersiz günlük kaydı ve izleme

Tehdit açıklaması

Yetersiz günlük kaydı, izleme ve uyarılar, devam eden saldırıların tespit edilmemesine neden olur. Bu nedenle, işletmeniz üzerinde etkisi olan kritik olaylarla ilgili analizler elde etmek için bir strateji gereklidir.

API'ler için etkinlik ve günlük kaydı yönetim stratejileri aşağıdaki en iyi uygulamalardan yararlanmalıdır:

- Günlük Yönetim Politikası: Günlük ayrıntı düzeyini, günlük düzeylerini, günlük bütünlüğünü, merkezi deposunu ve daha fazlasını standartlaştırmak ve kontrol etmek için kuralları belgeleyin ve uygulayın

- Etkinlik Yönetimi Politikası: Her etkinliğin kaynağına kadar izlenebilir olmasını garanti edin. Ayrıca etkinlikler, önem düzeyine ve işletme üzerindeki etkisine göre kategorize edilebilmelidir.

- Raporlar ve Denetimler: Güvenlik ve operasyon paydaşları, günlüklere ve etkinliklere gerçek zamanlı olarak erişip bunlara yanıt verebilmelidir. Ayrıca, tespit kalıplarını geçmiş verilere göre ayarlamak için paydaşlar tarafından güçlendirme döngüleri gerçekleştirilebilir.

Apigee, kapsamlı bir etkinlik ve günlük kaydı yönetimi stratejisi oluşturmak için gerekli araçları sağlar. Bu araçlar şunlardır:

Mesaj Günlük Kaydetme Politikası: API trafiğinizden gelen trafik verilerine veya meta verilere dayalı günlük akışları oluşturun. Koşullu mantık ve mesaj şablonlarından yararlanarak akış ayrıntı düzeyine karar verebilirsiniz.

Google'ın Bulut İşlemleri: Google'ın son derece ölçeklenebilir izleme ve günlük kaydı araçlarına yönelik hazır entegrasyondan yararlanın.

Hizmet Açıklaması Politikası: Etkinlik göndermek için HTTP uç noktalarını gerektiren günlük akışları için destek ekler.

Analytics: Hazır ve/veya özelleştirilmiş raporlar aracılığıyla geçmiş trafik meta verilerine erişip bu verileri analiz edin. Trendlere göre uyarılar oluşturup yönetin ve trafik anormalliklerini anlayın.

API İzleme: Daha önce de belirtildiği gibi bu araç, kritik etkinliklere göre tetiklenebilecek uyarı özellikleri sunar. Trafik günlükleri daha ayrıntılı şekilde analiz edilebilir ve bunlarla ilgili işlem yapılabilir.