Apigee Edge belgelerini görüntülüyorsunuz.

.

Git:

Apigee X belgeleri. bilgi

Bu bölümde, kuruluşunuzun üyelerinin kimlik doğrulamasının sizin kimlik hizmetinize devredilebilmesi amacıyla Apigee Edge için SAML'yi nasıl etkinleştireceğiniz açıklanmaktadır. Edge'de SAML ve kimlik bölgesi yönetimine genel bakış için SAML'ye genel bakış başlıklı makaleyi inceleyin.

Video: SAML kullanarak tek oturum açma (TOA) özelliğini etkinleştirmeden önce ve etkinleştirdikten sonra Apigee Edge API'lerine nasıl erişeceğinizi öğrenmek için kısa bir video izleyin.

Bölge yöneticisi rolü hakkında

Edge'de kimlik bölgelerini yönetmek için zoneadmin olmanız gerekir. Bölge yöneticisi rolü, yalnızca kimlik alt bölgelerini yönetmek için eksiksiz CRUD prosedürleri sağlar.

Apigee Edge hesabınıza bölge yöneticisi rolünün atanması için Apigee Edge Destek Ekibi ile iletişime geçin.

Başlamadan önce

Başlamadan önce, üçüncü taraf SAML kimlik sağlayıcınızdan şu bilgileri alın:

- İmza doğrulaması sertifikası (PEM veya PKCSS biçimi). Gerekirse bir x509 sertifikasını PEM biçimine dönüştürün

Yapılandırma bilgileri (aşağıdaki tabloda tanımlanmıştır)

Yapılandırma Açıklama Oturum açma URL'si Kullanıcıların SAML kimlik sağlayıcısında oturum açmak için yönlendirildiği URL. Oturum kapatma URL'si Kullanıcıların SAML kimlik sağlayıcısı oturumunu kapatmaya yönlendirildiği URL. IDP varlık kimliği Bu kimlik sağlayıcının benzersiz URL'si. Örneğin: https://idp.example.com/saml

Ayrıca, aşağıdaki ayarlarla üçüncü taraf SAML kimlik sağlayıcınızı yapılandırın:

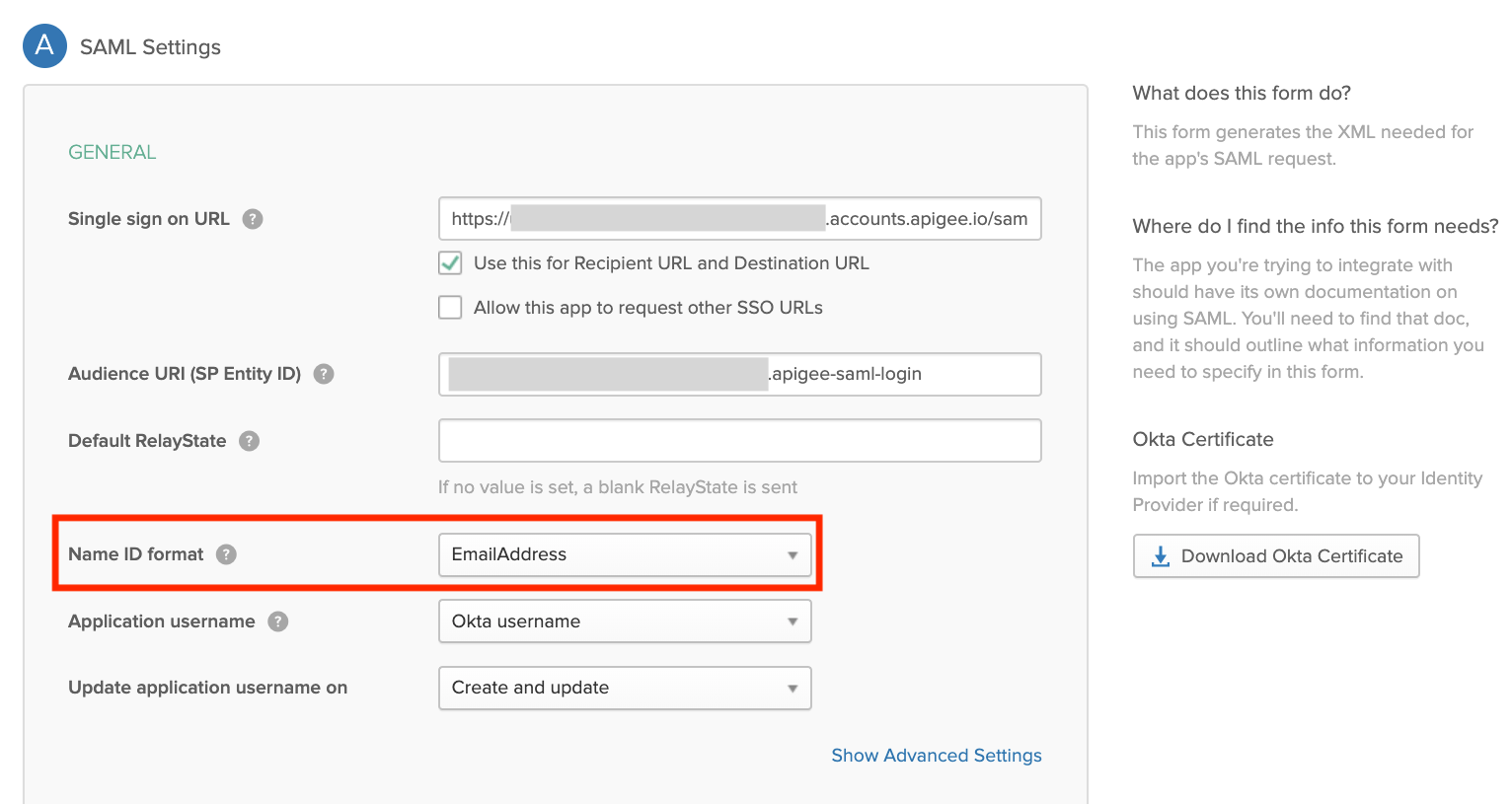

NameIDözelliğinin kullanıcının e-posta adresiyle eşlendiğinden emin olun. Kullanıcının e-posta adresi, Edge geliştirici hesabının benzersiz tanımlayıcısı olarak kullanılır. Aşağıda, Okta'nın kullanıldığı ve Ad kimliği biçimi alanınınNameIDözelliğini tanımladığı bir örnek gösterilmektedir.

- (İsteğe bağlı) Edge kullanıcı arayüzünde kimlik doğrulaması yapılmış oturum süresinin süresiyle eşleşmesi için kimliği doğrulanmış oturum süresini 15 gün olarak ayarlayın.

Edge TOA Bölge Yönetimi sayfasını keşfedin

Edge TOA Bölge Yönetimi sayfasını kullanarak Edge için kimlik bölgelerini yönetin. Aynı kimlik bölgesine birden fazla kuruluş atamanıza olanak tanıyan Edge TOA Bölgesi Yönetimi sayfası kuruluşunuzun dışındadır.

Edge TOA Bölge Yönetimi sayfasına erişmek için:

- zoneadmin ayrıcalıklarına sahip bir Apigee Edge kullanıcı hesabı kullanarak https://apigee.com/edge adresinde oturum açın.

. - Yönetici > TOA'yı tıklayın.

.

Edge TOA Bölge Yönetimi sayfası görüntülenir (kuruluşunuzun dışında).

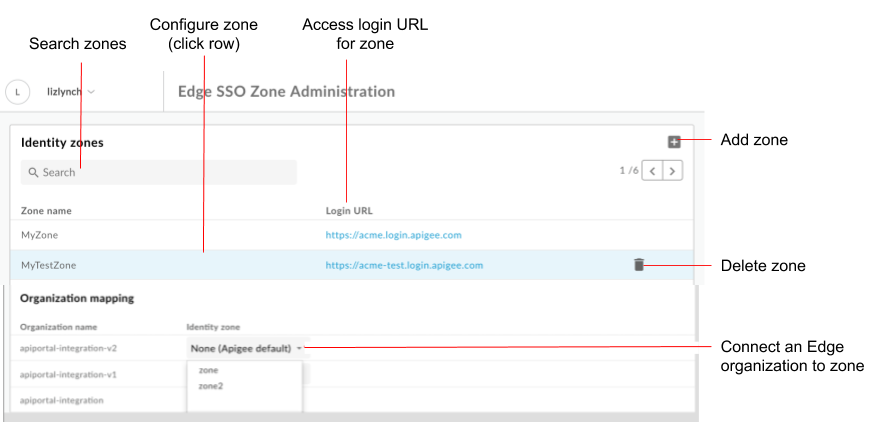

Şekilde vurgulandığı gibi, Edge TOA Bölge Yönetimi sayfası şunları yapmanıza olanak sağlar:

- Tüm kimlik alt bölgelerini göster

- Her alt bölgenin giriş URL'sini görüntüleyin

- Kimlik bölgesi ekleme ve silme

- SAML kimlik sağlayıcıyı yapılandırma

- Bir Edge kuruluşunu kimlik alt bölgesine bağlama

- Portal kimliği alt bölgesini silme

Kimlik bölgesi ekleyin

Kimlik bölgesi eklemek için:

- Edge TOA Bölge Yönetimi sayfasına erişin.

- Identity zones (Kimlik bölgeleri) bölümünde + simgesini tıklayın.

Kimlik bölgesi için bir ad ve açıklama girin.

. Alt bölge adı, tüm Edge kuruluşları genelinde benzersiz olmalıdır.Not: Apigee, haksız bulunan herhangi bir alt bölge adını kaldırma hakkını saklı tutar.

Gerekirse alt alan adına eklenecek bir dize girin.

. Örneğin, alt bölge adıacmeise üretim bölgesi veacme-prodileacme-testtest alt bölgesi tanımlamak isteyebilirsiniz.

Üretim alt bölgesini oluşturmak için alt alan adı soneki olarak prod yazın. Bu durumda, Edge kullanıcı arayüzüne erişmek için kullanılan URL şöyle olur:acme-prod.apigee.com(Kuruluşunuza kimlik alt bölgesini kullanarak erişme).Not: Eklenen alt alan adı son eki tüm alt bölgelerinizde benzersiz olmalıdır.

Tamam'ı tıklayın.

SAML kimlik sağlayıcıyı yapılandırma

Aşağıdaki adımları uygulayarak SAML kimlik sağlayıcıyı yapılandırın:

- Configure SAML settings (SAML ayarlarını yapılandırın)

- Yeni bir sertifika yükleyin.

. Gerekirse bir x509 sertifikasını PEM biçimine dönüştürün.

SAML ayarlarını yapılandırma

SAML ayarlarını yapılandırmak için:

- Edge TOA Bölge Yönetimi sayfasına erişin.

- SAML kimlik sağlayıcısını yapılandırmak istediğiniz kimlik bölgesi satırını tıklayın.

- SAML Settings (SAML Ayarları) bölümünde,

'yi tıklayın.

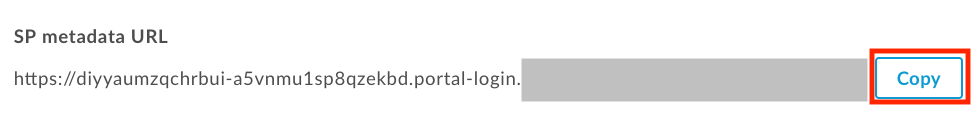

'yi tıklayın. SP meta veri URL'sinin yanındaki Kopyala'yı tıklayın.

Servis sağlayıcı (SP) meta veri dosyasındaki bilgileri kullanarak SAML kimlik sağlayıcınızı yapılandırın.

Bazı SAML kimlik sağlayıcıları için yalnızca meta veri URL'si istenir. Diğerlerinde ise meta veri dosyasından belirli bilgileri çıkarıp bir forma girmeniz gerekir.

İkinci bir kullanıcınız varsa, SP meta veri dosyasını indirmek ve gerekli bilgileri ayıklamak için URL'yi bir tarayıcıya yapıştırın. Örneğin, varlık kimliği veya oturum açma URL'si SP meta veri dosyasında yer alan aşağıdaki öğelerden çıkarılabilir:Not: SP meta veri dosyasında, oturum açma URL'si

AssertionConsumerService(ACS) URL'si olarak adlandırılır.<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

Not: SAML kimlik sağlayıcınız tarafından zorunlu kılınıyorsa kitle kısıtlamasını zoneID.Apigee-SAML-login olarak ayarlayın. Bu değeri SP meta veri dosyasındaki

entityIDöğesinden kopyalayabilirsiniz (yukarıda gösterilmiştir).SAML kimlik sağlayıcı için SAML ayarlarını yapılandırın.

SAML Settings (SAML Ayarları) bölümünde, SAML kimlik sağlayıcı meta veri dosyanızdan elde edilen şu değerleri düzenleyin:

SAML ayarı Açıklama Oturum açma URL'si Kullanıcıların SAML portalı kimlik sağlayıcısında oturum açmak için yönlendirildiği URL.

Örneğin:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlOturum kapatma URL'si Kullanıcıların SAML portalı kimlik sağlayıcısı oturumlarını kapatmaya yönlendirildiği URL.

Not: SAML kimlik sağlayıcınız oturum kapatma URL'si sağlamıyorsa bu alanı boş bırakın. Bu durumda, oturum açma URL'si için kullanılan değere ayarlanır.IDP varlık kimliği SAML kimlik sağlayıcısının benzersiz URL'si.

Örneğin:http://www.okta.com/exkhgdyponHIp97po0h7Not: SAML kimlik sağlayıcısına bağlı olarak bu alan farklı bir şekilde adlandırılmış olabilir (ör.

Entity ID,SP Entity ID,Audience URIvs.).Not: Apigee TOA, aşağıdaki 2 özelliği desteklememektedir:

- IDP meta veri URL'si kullanarak ve Apigee TOA Servis Sağlayıcı tarafındaki değişiklikleri güncellemek için meta verileri düzenli olarak indirerek IDP sertifikası otomatik olarak yenilenir.

- Otomatik IDP yapılandırması için bir IDP Meta Veri xml dosyasının tamamını yükleme veya bir IDP Meta Veri URL'si kullanma.

Kaydet'i tıklayın.

Ardından, sonraki bölümde açıklandığı şekilde PEM veya PKCSS biçiminde bir sertifika yükleyin.

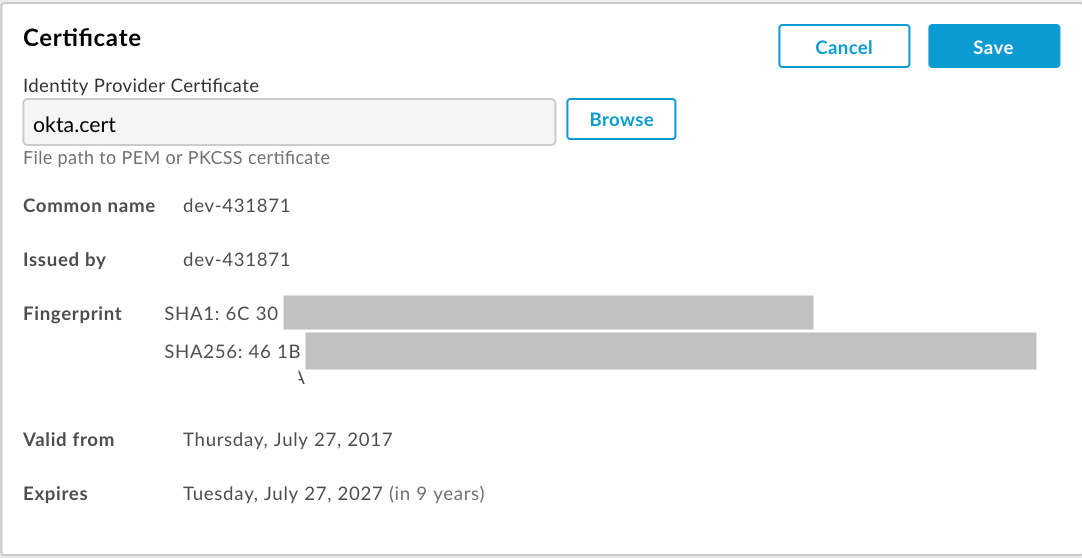

Yeni bir sertifika yükle

Yeni bir sertifika yüklemek için:

İmza doğrulaması için SAML kimlik sağlayıcınızdan sertifikayı indirin.

Not: Sertifika, PEM veya PKCSS biçiminde olmalıdır. Gerekirse bir x509 sertifikasını PEM biçimine dönüştürün.

Yeni sertifika yüklemek istediğiniz kimlik bölgesi satırını tıklayın.

Certificate (Sertifika) bölümünde

'yi tıklayın.

'yi tıklayın. Browse'u (Göz at) tıklayın ve yerel dizininizdeki sertifikaya gidin.

Yeni sertifikayı yüklemek için Aç'ı tıklayın.

. Sertifika bilgileri alanları, seçilen sertifikayı yansıtacak şekilde güncellenir.

Sertifikanın geçerli olduğunu ve süresinin dolmadığını doğrulayın.

Kaydet'i tıklayın.

x509 sertifikasını PEM biçimine dönüştürme

x509 sertifikası indirirseniz bunu PEM biçimine dönüştürmeniz gerekir.

Bir x509 sertifikasını PEM biçimine dönüştürmek için:

ds:X509Certificate elementdosyasının içeriğini SAML kimlik sağlayıcı meta veri dosyasından kopyalayın ve favori metin düzenleyicinize yapıştırın.- Dosyanın en üstüne şu satırı ekleyin:

-----BEGIN CERTIFICATE----- - Dosyanın alt kısmına şu satırı ekleyin:

-----END CERTIFICATE----- - Dosyayı bir

.pemuzantısı kullanarak kaydedin.

Aşağıda, PEM dosyası içeriklerinin bir örneği verilmiştir:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----

Bir Edge kuruluşunu kimlik alt bölgesine bağlama

Bir EDGE kuruluşunu bir kimlik alt bölgesine bağlamak için:

- Edge TOA Bölge Yönetimi sayfasına erişin.

- Kuruluş eşleme bölümünde, alt bölgeye atamak istediğiniz kuruluşla ilişkili Kimlik bölgesi açılır menüsünden bir kimlik bölgesi seçin.

. Kuruluşta temel kimlik doğrulamasını etkinleştirmek için Yok (Apigee varsayılan) seçeneğini belirleyin. - Değişikliği onaylamak için Onayla'yı tıklayın.

Kuruluşunuza kimlik alt bölgesini kullanarak erişme

Edge kullanıcı arayüzüne erişmek için kullandığınız URL, kimlik bölgenizin adıyla tanımlanır:

https://zonename.apigee.com

Benzer şekilde, Classic Edge kullanıcı arayüzüne erişmek için kullandığınız URL aşağıdaki gibidir:

https://zonename.enterprise.apigee.com

Örneğin, Acme Inc. SAML kullanmak ister ve "acme"yi seçer olarak belirleyin. Acme Inc. müşterileri, aşağıdaki URL ile Edge kullanıcı arayüzüne erişir:

https://acme.apigee.com

Alt bölge, SAML'yi destekleyen Edge kuruluşlarını tanımlar. Örneğin, Acme Inc. şirketinin orgs: OrgA, OrgB ve OrgC. Acme, tüm kuruluşları SAML alt bölgesine veya yalnızca bir alt kümesi olabilir. Geri kalan kuruluşlar, şuradan oluşturulan Temel Yetkilendirme veya OAuth2 jetonlarını kullanmaya devam eder: Temel Auth kimlik bilgileri.

Birden fazla kimlik alt bölgesi tanımlayabilirsiniz. Daha sonra tüm alt bölgeler, aynı değeri kullanacak şekilde yapılandırılabilir kimlik sağlayıcı

Örneğin, Acme; OrgAProd ve OrgBProd ve OrgATest, OrgBTest, OrgADev ve OrgBDev içeren bir test bölgesi olan "acme-test".

Ardından farklı alt bölgelere erişmek için aşağıdaki URL'leri kullanırsınız:

https://acme-prod.apigee.com https://acme-test.apigee.com

SAML kimlik doğrulamasıyla Edge kullanıcılarını kaydetme

Bir kuruluş için SAML'yi etkinleştirdikten sonra SAML kullanıcılarını kaydettirmeniz kuruluşunuza kayıtlı değil. Daha fazla bilgi için Kuruluştaki kullanıcıları yönetme başlıklı makaleye göz atın.

Komut dosyalarını OAuth2 erişim jetonlarını iletecek şekilde güncelleyin

SAML'yi etkinleştirdikten sonra Edge API için Temel Kimlik Doğrulama devre dışı bırakılır. Tümü

Edge kullanan komut dosyaları (Maven komut dosyaları, kabuk komut dosyaları, apigeetool vb.)

Temel Kimlik Doğrulama'yı destekleyen API çağrıları artık çalışmayacaktır. API çağrılarını güncellemeli ve

Taşıyıcı üstbilgisindeki OAuth2 erişim jetonlarını aktarmak için Temel Kimlik Doğrulama'yı kullanan komut dosyaları. Edge API ile SAML'yi Kullanma başlıklı makaleyi inceleyin.

Kimlik bölgesi silme

Bir kimlik alt bölgesini silmek için:

- Edge TOA Bölge Yönetimi sayfasına erişin.

- İşlemler menüsünü görüntülemek için imlecinizi silmek istediğiniz kimlik bölgesiyle ilişkili satırın üzerine getirin.

simgesini tıklayın.

simgesini tıklayın. - Silme işlemini onaylamak için Sil'i tıklayın.

Edge TOA Alt Bölge Yönetimi sayfasından çıkış yapın

Edge kimlik alt bölgelerini kuruluşunuzun dışında yönettiğiniz için Apigee Edge'in diğer özelliklerine erişebilmek için Edge TOA Alt Bölgesi Yönetimi sayfasından çıkış yapıp kuruluşunuzda oturum açmanız gerekir.