Sie lesen gerade die Dokumentation zu Apigee Edge.

Zur Dokumentation zu Apigee X info

In dieser Anleitung erfahren Sie, wie Sie aktuelle und potenzielle Sicherheitslücken besser nachvollziehen können. In diesem Thema werden die Berichte beschrieben, die Sie auf der Benutzeroberfläche sehen, und es werden Möglichkeiten aufgezeigt, wie Sie die Sicherheit Ihrer API-Proxys verbessern können.

Nur Organisationsadministratoren und Organisationsadministratoren mit Lesezugriff können in der Edge-Benutzeroberfläche auf diese Berichte zugreifen.

In Advanced API Ops verfügbare Berichte

Auf dieser Seite wird beschrieben, wie Sie Sicherheitsberichte verwenden, einschließlich der Berichte, die allen Edge for Cloud Enterprise-Kunden zur Verfügung gestellt werden, und der Berichte, die nur für Advanced API Ops-Kunden verfügbar sind. Edge for Cloud Enterprise-Kunden, die Advanced API Ops nicht erworben haben, haben keinen Zugriff auf einige der unten beschriebenen Berichte.

Eine vollständige Liste der Berichte, die allen Enterprise-Kunden und nur Advanced API Ops-Kunden zur Verfügung stehen, finden Sie unter Einführung in die Sicherheitsberichterstattung.

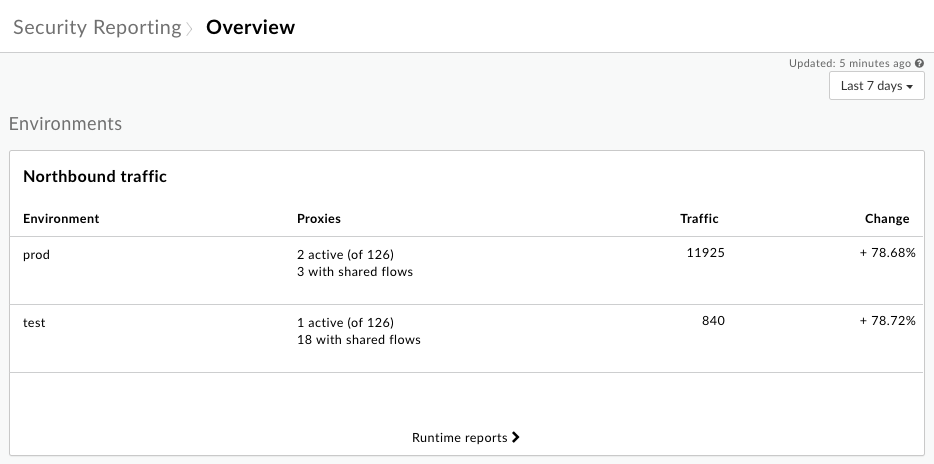

Snapshot von Laufzeitaktivität und -konfiguration abrufen

Auf der Seite Übersicht finden Sie einen Sicherheits-Snapshot der Konfiguration und des Laufzeittraffics, einschließlich potenziell sensibler Vorgänge. Anhand eines Bildes der größten Aktivitätsmengen, insbesondere von Aktivitäten, die eine mögliche Sicherheitslücke darstellen, können Sie detailliertere Daten zu Konfiguration und Traffic abrufen.

So rufen Sie Laufzeitaktivitäten auf:

Klicken Sie im seitlichen Navigationsmenü auf Analysieren > Sicherheitsberichte > Übersicht.

Klicken Sie rechts oben auf das Drop-down-Menü für den Zeitraum und wählen Sie den vorherigen Zeitraum aus, für den Sie Daten ansehen möchten:

Das Diagramm Northbound traffic (Nordwärts gerichteter Traffic) enthält Informationen zu eingehenden Anfragen an Ihre API-Proxys für jede Umgebung in Ihrer Organisation.

Wenn Sie den eingehenden Traffic genauer untersuchen möchten, klicken Sie auf Laufzeitberichte, um detaillierte Daten auf der Seite Laufzeit aufzurufen (siehe unten).

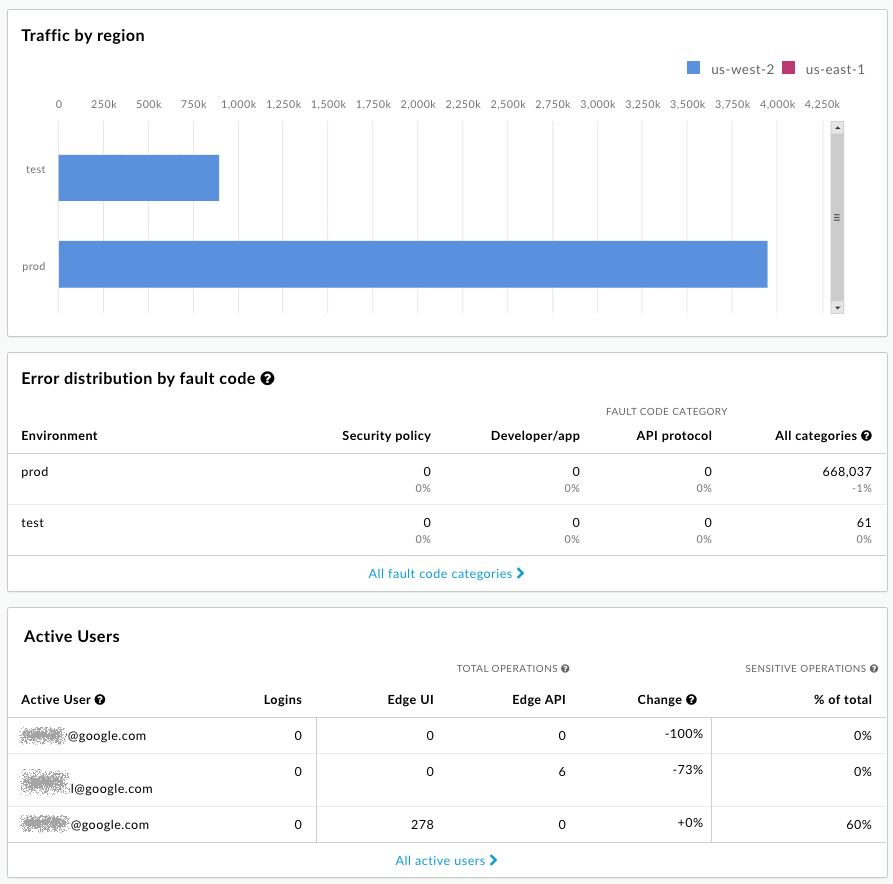

Unter dem Diagramm Northbound traffic (Nordwärts gerichteter Traffic) finden Sie Diagramme für Traffic by region (Traffic nach Region) (nur bei mehreren Regionen), Error distribution by fault code (Fehlerverteilung nach Fehlercode) und Users by potentially sensitive operations (Nutzer nach potenziell sensiblen Vorgängen) (nur für Organisationsadministratoren):

Die E‑Mail-Adressen sind in diesem Bild absichtlich verdeckt. Eine Beschreibung sensibler Vorgänge finden Sie unten unter Sensible Vorgänge.

Fragen zu dem stellen, was Sie sehen

Die allgemeine Übersicht auf der Seite Übersicht hilft Ihnen, wichtige Merkmale in Bezug auf die Sicherheit Ihres Systems zu erkennen. Basierend auf den Ergebnissen können Sie sich folgende Fragen stellen:

- Entspricht der Prozentsatz der Anfragen Ihren Erwartungen? Sollten Sie sich genauer ansehen, welche API-Proxys diese Anfragen erhalten?

- Erscheint der Prozentsatz des Traffics für jede Region korrekt? Ist eine Region überlastet?

- Werden viele Fehlercodes angezeigt? Wo treten sie auf?

- (Nur Organisationsadministratoren) Welche Nutzer rufen die meisten potenziell vertraulichen Vorgänge auf?

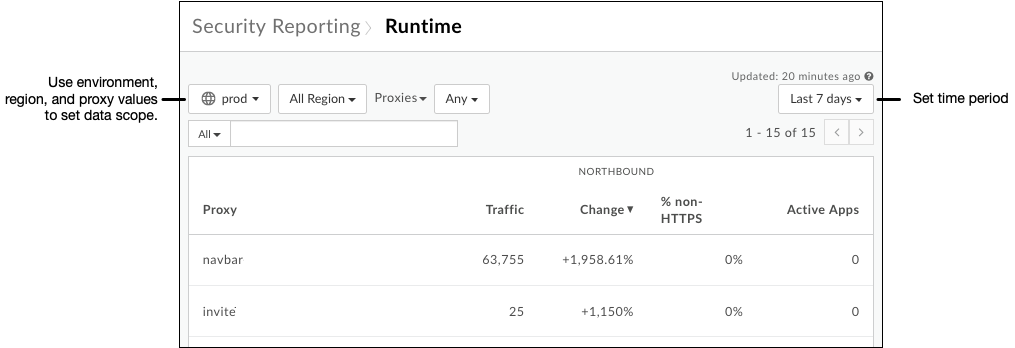

Traffic-Details zur Laufzeit abrufen

Auf der Seite Laufzeit können Sie Details zu Ihrem Laufzeittraffic aufrufen und aktuelle Sicherheitslücken identifizieren. Beispiele:

- Ermitteln Sie die Menge an Nicht-HTTPS-Traffic, der an Ihre Proxys und Ziele gesendet wird.

- Details zu den Entwickler-Apps und virtuellen Hosts ansehen, die diesen Traffic verarbeiten.

- Fehleranzahl nach Fehlercode ansehen.

So rufen Sie Details zum Laufzeittraffic auf:

- Klicken Sie in der Seitenleiste auf Analysieren > Sicherheitsberichte > Laufzeit.

- Legen Sie oben auf der Seite den Umfang der Daten fest, die Sie sehen möchten. Wählen Sie dazu die Umgebung, die Region und den Zeitraum aus, für die Sie Daten sehen möchten.

- Achten Sie darauf, dass im Drop-down-Menü neben dem Drop-down-Menü für die Umgebung „Proxies“ (nicht „Targets“ oder ein anderer Wert) ausgewählt ist. Lassen Sie den Wert auf „Any“ (Beliebig).

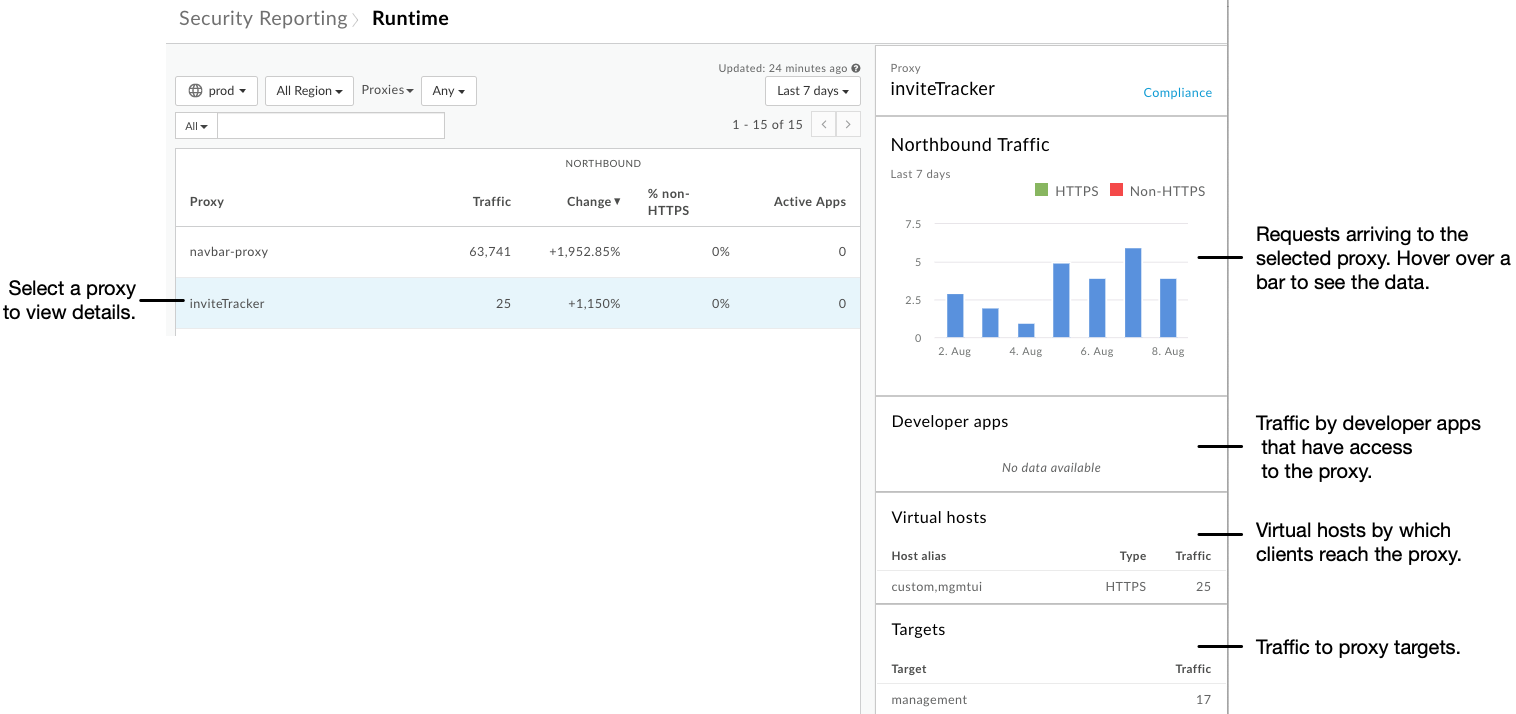

In der Tabelle werden API-Proxys im von Ihnen festgelegten Bereich zusammen mit ihrem Gesamttraffic für den Zeitraum aufgeführt. Achten Sie insbesondere auf die Spalte mit dem Nicht-HTTPS-Traffic. Dies sind Anfragen, die an den aufgeführten Proxy gesendet werden und über Nicht-HTTPS statt über HTTPS eingehen. Dies ist eine Sicherheitslücke:

Klicken Sie auf eine Zeile in der Tabelle, um weitere Informationen zum Proxy aufzurufen. Wie beim Diagramm „Gesamt-Traffic“ können Sie auch im Diagramm Northbound Traffic (Traffic in Richtung Norden) den Mauszeiger auf die Balken bewegen, um die zugrunde liegenden Daten aufzurufen:

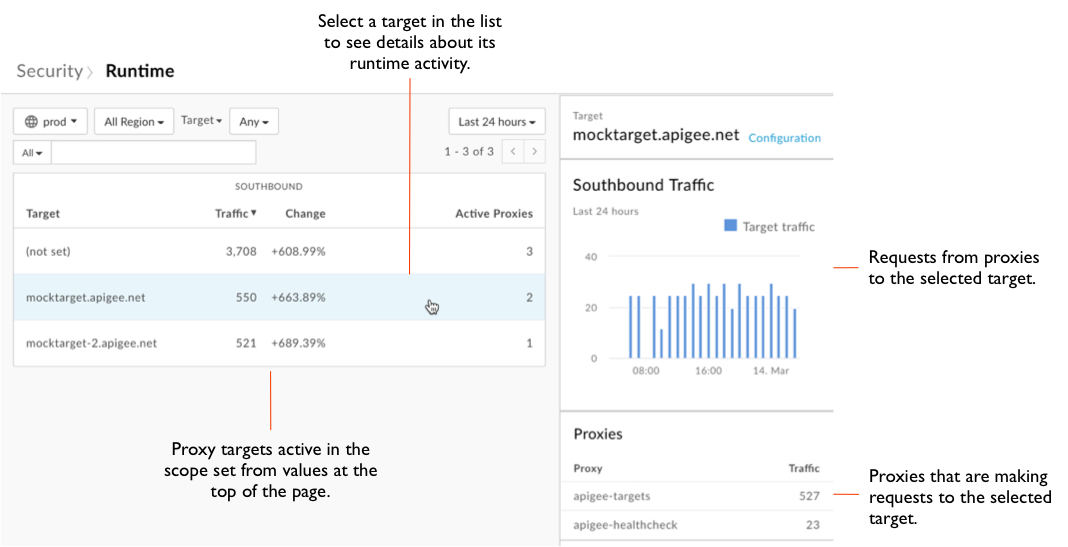

Klicken Sie oben auf der Seite auf das Drop‑down-Menü Proxys und dann auf Ziele.

Die Tabelle enthält ähnliche Informationen für Proxyziele wie die Tabelle für Proxys.

Klicken Sie auf eine Zeile in der Tabelle, um Details zum Ziel zu sehen.

Klicken Sie oben auf der Seite auf das Drop-down-Menü Ziele und dann auf Apps, um Informationen zu Ihren Apps aufzurufen.

Klicken Sie oben auf der Seite auf das Drop-down-Menü Apps und dann auf Fehlercodes, um Informationen zu Fehlercodes aufzurufen.

Fragen zu dem stellen, was Sie sehen

Auf der Seite Laufzeit sehen Sie, wie sich Ihre Proxys im aktuellen Traffic-Kontext verhalten – Anfragen von Clients, Anfragen an Ziele. Anhand der Daten können Sie sich fragen, ob sich Ihre Proxys wie erwartet verhalten.

- Sehen Sie sich die Details für jeden Proxy an, der Nicht-HTTPS-Traffic empfängt. Erscheint der Anteil dieses Traffics für diesen Proxy angemessen? Sollte der Proxy so rekonfiguriert werden, dass er Anfragen über HTTPS empfängt?

- Sehen Sie sich die Daten aus verschiedenen Perspektiven an, z. B. mit mehr oder weniger Verlaufsdaten. Gibt es einen Trend, auf den Sie reagieren könnten?

- Gibt es einen deutlichen Anstieg der Zugriffe von einem Proxy auf ein Ziel? Sollte dieser Traffic durch Trafficverwaltungsrichtlinien vermittelt werden?

Konfigurationsdetails abrufen

Anhand der Konfigurationsdetails aus Sicherheitssicht können Sie Stellen identifizieren, an denen Sie die Sicherheit verbessern können, indem Sie die Konfiguration Ihrer Proxys ändern. Auf der Seite Konfiguration sehen Sie im Detail, wie Ihre Proxys und Ziele die in Apigee Edge verfügbaren Tools verwenden.

So rufen Sie Konfigurationsdetails auf:

- Klicken Sie im seitlichen Navigationsmenü auf Analysieren > Sicherheitsberichte > Konfiguration.

- Legen Sie oben auf der Seite den Umfang der Daten fest, die Sie sehen möchten, indem Sie die Umgebung auswählen, für die Sie Daten aufrufen möchten.

- Achten Sie darauf, dass im Drop-down-Menü neben dem Drop-down-Menü für die Umgebung „Proxies“ (nicht „Targets“ oder andere Werte) ausgewählt ist und der Wert auf „Beliebig“ festgelegt ist.

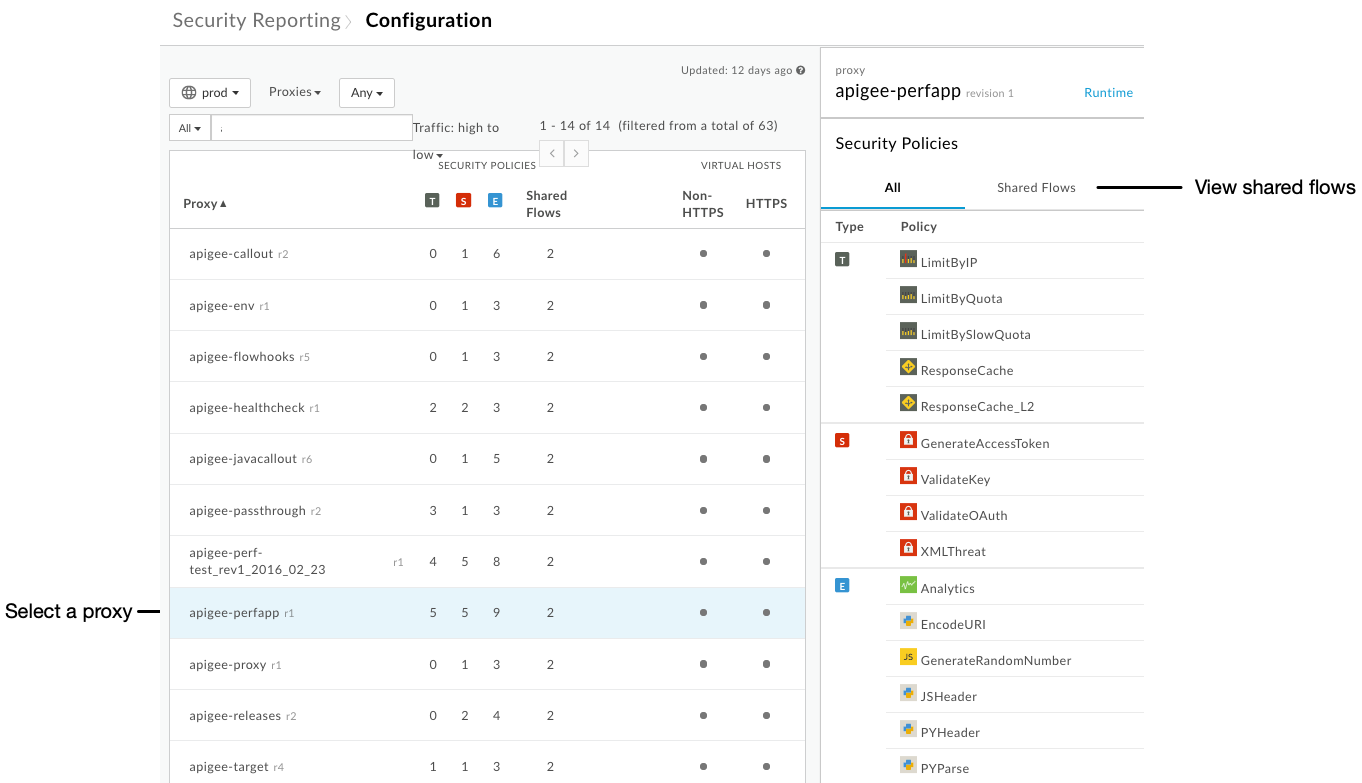

- Für jeden Proxy wird in der Tabelle Folgendes angegeben:

- Die Anzahl der Richtlinien, die aus den sicherheitsbezogenen Richtliniengruppen verwendet werden. Die Richtliniengruppen sind Trafficverwaltung, Sicherheit und Erweiterung. Weitere Informationen zu den Gruppen finden Sie in der Übersicht über die Richtlinien.

- Die Anzahl der gemeinsamen Abläufe, die von einem Proxy verwendet werden.

- Gibt an, ob die virtuellen Hosts eines Proxys für den Empfang von Nicht-HTTPS-Anfragen, HTTPS-Anfragen oder beidem eingerichtet sind.

Klicken Sie auf eine Zeile in der Tabelle, um weitere Informationen zur Konfiguration des Proxys aufzurufen:

Wenn der ausgewählte Proxy freigegebene Abläufe enthält, klicken Sie rechts in der Benutzeroberfläche auf Freigegebene Abläufe, um die Liste der sicherheitsbezogenen Richtlinien aufzurufen, die in freigegebenen Abläufen konfiguriert sind, die von diesem Proxy aufgerufen werden.

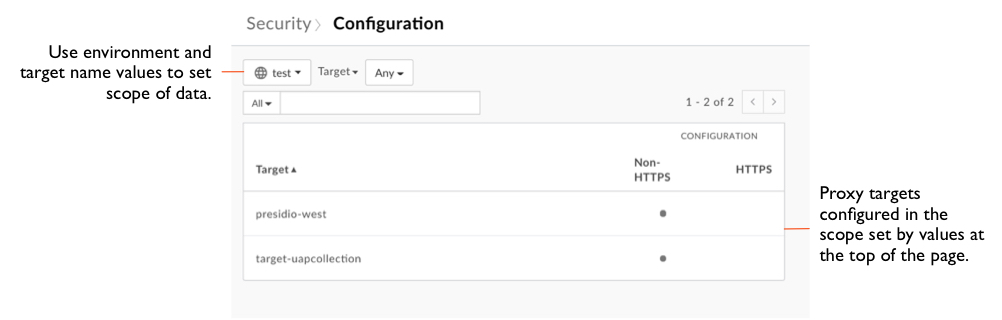

Klicken Sie oben auf der Seite auf das Drop‑down-Menü Proxys und dann auf Ziele.

In der Tabelle wird angegeben, ob Ziele mit Nicht-HTTPS- oder HTTPS-Aufrufen erreicht werden:

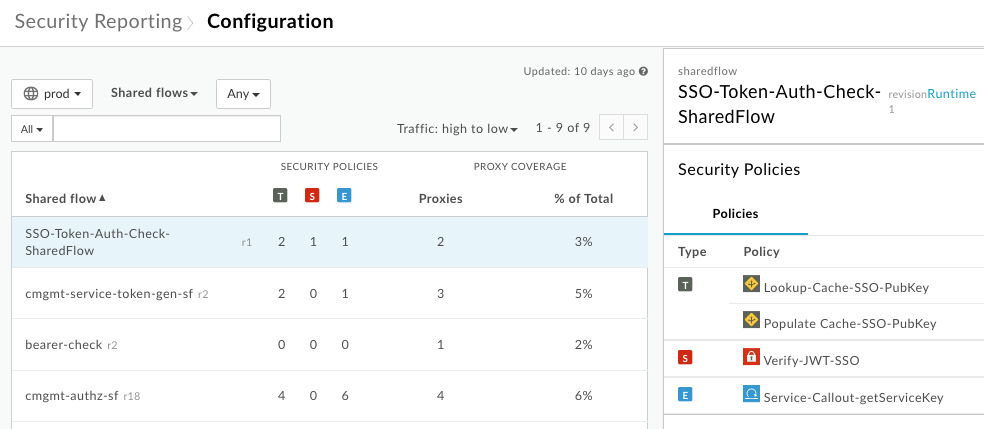

Klicken Sie oben auf der Seite auf das Drop-down-Menü Ziele und dann auf Gemeinsam genutzte Abläufe, um Informationen zu gemeinsam genutzten Abläufen aufzurufen, darunter:

- Die Anzahl der Richtlinien, die aus den sicherheitsbezogenen Richtliniengruppen verwendet werden.

- Die Anzahl der Proxys, die die einzelnen gemeinsamen Abläufe verwenden.

Fragen zu dem stellen, was Sie sehen

Auf der Seite Laufzeit wird das Verhalten Ihrer Proxys unter Laufzeitbedingungen veranschaulicht. Auf der Seite Konfiguration wird gezeigt, wie Sie sie für die Verarbeitung dieser Bedingungen konfiguriert haben. Sehen Sie sich die einzelnen Proxys genauer an.

- Sind in Ihren Proxys die entsprechenden Sicherheitsrichtlinien enthalten? Nicht alle Proxys sollten in Bezug auf die Sicherheit identisch konfiguriert werden. Für einen Proxy, der eine hohe Last an Anfragen empfängt oder dessen Anfragevolumen stark schwankt, sollten beispielsweise Richtlinien zur Traffic-Steuerung wie die SpikeArrest-Richtlinie konfiguriert sein.

- Wenn die Nutzung freigegebener Abläufe gering ist, woran liegt das? Freigegebene Abläufe können eine nützliche Möglichkeit sein, wiederverwendbare sicherheitsbezogene Funktionen zu erstellen. Weitere Informationen zu freigegebenen Abläufen finden Sie unter Wiederverwendbare freigegebene Abläufe.

- Verwenden Sie freigegebene Abläufe, die an Ablauf-Hooks angehängt sind? Wenn Sie einen freigegebenen Ablauf, der sicherheitsrelevante Richtlinien enthält, an einen Ablauf-Hook anhängen, können Sie diese Sicherheitsfunktionen für alle Proxys in einer Umgebung erzwingen. Weitere Informationen zu Ablauf-Hooks finden Sie unter Freigegebenen Ablauf mithilfe eines Ablauf-Hooks anhängen.

- Soll der Proxy einen virtuellen Host ohne HTTPS haben dürfen?

Details zu Nutzeraktivitäten abrufen

Achten Sie im Rahmen der Sicherheitsüberwachung auf potenziell sensible Vorgänge, die von Nutzern ausgeführt werden. Auf der Seite Nutzeraktivität wird die Anzahl der vertraulichen Vorgänge aufgeführt, die von Nutzern ausgeführt wurden. Eine Beschreibung sensibler Vorgänge finden Sie unten unter Sensible Vorgänge.

Nur Organisationsadministratoren, die Advanced API Ops erworben haben, können auf die Seite Nutzeraktivität zugreifen. Keine anderen Rollen, einschließlich „Administrator mit Lesezugriff“, können auf diese Seite zugreifen.

So rufen Sie Nutzeraktivitäten auf:

- Klicken Sie in der Seitenleiste auf Analysieren > Sicherheitsberichte > Nutzeraktivität.

- Klicken Sie auf das Datumsfeld, um den Zeitraum festzulegen.

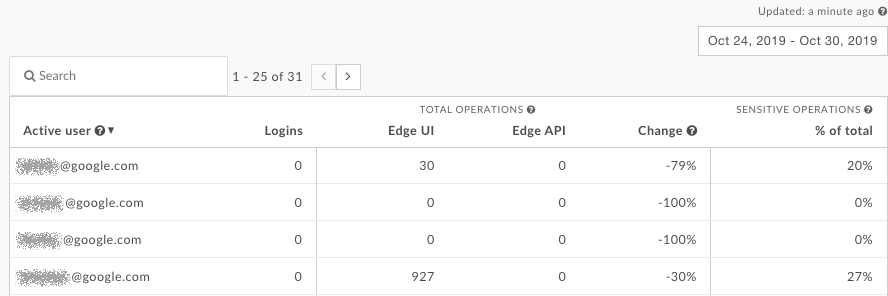

Für jeden Nutzer in der Organisation enthält die Tabelle Folgendes (E-Mail-Adressen wurden absichtlich unkenntlich gemacht):

- Die Anzahl der Anmeldungen.

- Die Anzahl der sensiblen Vorgänge, die der Nutzer über die Benutzeroberfläche oder API ausgeführt hat.

- Die Änderung der Aktivität im ausgewählten Zeitraum.

- Der Prozentsatz aller vom Nutzer ausgeführten Vorgänge, die als vertraulich gelten.

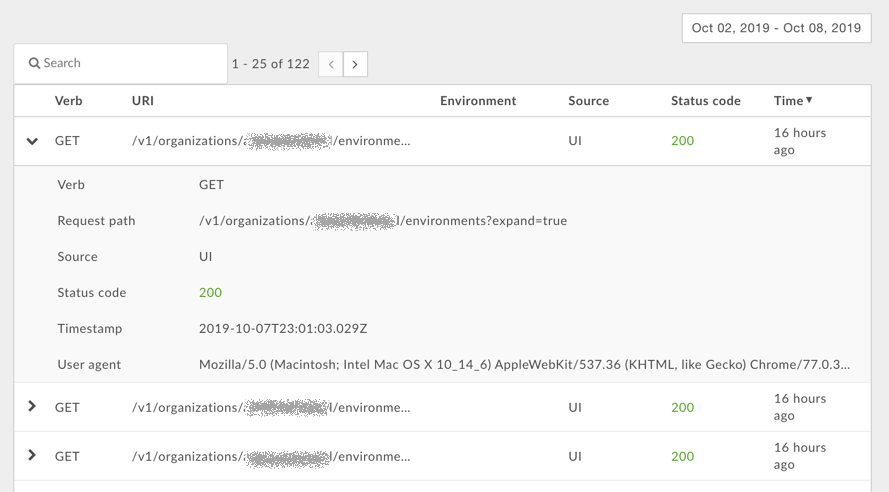

Klicken Sie auf eine Zeile in der Tabelle, um detaillierte Informationen zur Aktivität des Nutzers aufzurufen:

Sensible Vorgänge

Auf der Seite Übersicht und der Seite Nutzeraktivität werden Informationen zu sensitiven Vorgängen angezeigt, die von Nutzern ausgeführt wurden. Ein vertraulicher Vorgang ist jeder Vorgang in der Benutzeroberfläche oder API, bei dem eine GET-/PUT-/POST-/DELETE-Aktion für die folgenden API-Muster ausgeführt wird:

| Anwendungsfall | Anfrage-URI-Muster |

|---|---|

| Auf Entwickler zugreifen | /v1/organizations/org_name/developers* |

| Zugriff auf Apps | /v1/organizations/org_name/apps* |

| Auf benutzerdefinierte Berichte zugreifen | /v1/organizations/org_name/environments/env_name/stats* |

| Auf Trace-Sitzungen zugreifen | /v1/organizations/org_name/environments/env_name/apis/proxy/revisions/rev/debugsessions* |

| Auf virtuelle Hosts zugreifen | /v1/organizations/org_name/environments/env_name/virtualhosts* |

Bei diesen Mustern entspricht das Zeichen „*“ einem beliebigen Ressourcenpfad. Beispiel für das URI-Muster:

/v1/organizations/org_name/developers*

Edge erfasst GET/PUT/POST/DELETE-Aktionen für die folgenden URIs:

/v1/organizations/org_name/developers /v1/organizations/org_name/developers/developer_email /v1/organizations/org_name/developersdeveloper_email/attributes/attribute_name

Fragen zu dem stellen, was Sie sehen

Auf der Seite Nutzeraktivität können Sie die Aktivitäten von Nutzern in der Organisation genauer untersuchen. Fragen Sie sich bei jedem Nutzer:

- Ist die Anzahl der Logins für den Nutzer angemessen?

- Führt der Nutzer eine große Anzahl vertraulicher Vorgänge aus? Sind das die erwarteten Vorgänge, die dieser Nutzer ausführen sollte?

- Hat sich die Aktivität des Nutzers über einen bestimmten Zeitraum geändert? Warum hat sich der Prozentsatz geändert?