Apigee Edge belgelerini görüntülüyorsunuz.

Apigee X belgelerine gidin. info

Bu dokümanda, Edge için anahtar depolarının ve güven depolarının nasıl oluşturulacağı, değiştirileceği ve silineceği açıklanmaktadır .

Edge Cloud için anahtar depoları/güvenlik deposu ve sanal ana makineler hakkında

Edge Cloud için anahtar depoları/güvenlik depoları oluşturma işlemi, sanal ana makinelerin kullanımıyla ilgili tüm kurallara uymanızı gerektirir. Örneğin, Cloud'daki sanal ana makinelerde:

- Sanal ana makineler TLS kullanmalıdır.

- Sanal ana makineler yalnızca 443 numaralı bağlantı noktasını kullanabilir.

- İmzalı bir TLS sertifikası kullanmanız gerekir. İmzalanmamış sertifikaların Cloud'da sanal ana makinelerle kullanılmasına izin verilmez.

- TLS sertifikası tarafından belirtilen alan adı, sanal ana makinenin ana makine takma adıyla eşleşmelidir.

Daha fazla bilgi:

- TLS/SSL hakkında

- Edge ile TLS'yi kullanma

- Sanal Ana Makineleri Yapılandırma ile İlgili SSS

- Sanal ana makineler hakkında

Edge'de anahtar depolarını ve güven depolarını uygulama

TLS gibi ortak anahtar altyapısına dayalı işlevleri yapılandırmak için gerekli anahtarları ve dijital sertifikaları içeren anahtar depoları ve güven depoları oluşturmanız gerekir.

Edge'de hem anahtar depoları hem de güven depoları, bir veya daha fazla takma ad içeren bir anahtar deposu öğesiyle temsil edilir. Yani, iki hafta içinde ve Edge'deki bir güven deposu arasında geçiş yapar.

Anahtar depoları ve güven deposu arasındaki fark, kullanılabilecek giriş türlerinden türetilir. bunların TLS el sıkışmasında nasıl kullanıldığını öğrenin:

- Anahtar mağazası: Bir veya daha fazla takma ad içeren bir anahtar mağazası varlığı. Her takma ad, bir sertifika/anahtar çifti içerir.

- güven deposu - bir veya daha fazla öğe içeren anahtar deposu varlığı takma adlar: Her takma ad yalnızca bir sertifika içerir.

Sanal ana makine veya hedef uç nokta için TLS yapılandırırken anahtar depoları ve güven depoları, TLS el sıkışma sürecinde farklı roller sağlar. Sanal ana makine veya hedef yapılandırırken

anahtar depolarını ve güven depolarını <SSLInfo> içinde ayrı ayrı belirtirsiniz.

etiketini kullanabilirsiniz:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>false</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> </SSLInfo> </VirtualHost>

Bu örnekte, sanal ana makinenin TLS anahtar deposu için kullandığı anahtar deposunun adını ve takma adını belirtirsiniz. Anahtar mağazası adını belirtmek için bir referans kullanırsınız. Böylece, daha sonra sertifika geçerlilik süresi sona erdiğinde adını değiştirebilirsiniz. Takma ad, sanal ana makineye erişen bir TLS istemcisinin sanal ana makineyi tanımlaması için kullanılan bir sertifika/anahtar çifti içerir. Bu örnekte güven mağazası gerekmez.

Örneğin, 2 yönlü TLS yapılandırması için güven mağazası gerekiyorsa güven mağazasını belirtmek üzere <TrustStore> etiketini kullanın:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>true</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> <TrustStore>ref://truststoreref</TrustStore> </SSLInfo> </VirtualHost>

Bu örnekte, <TrustStore> etiketi yalnızca bir anahtar deposuna referans verir ve

belirli bir takma ad belirtmemelidir. Anahtar deposundaki her takma ad, TLS el sıkışma sürecinin bir parçası olarak kullanılan bir sertifika veya sertifika zinciri içerir.

Desteklenen sertifika biçimleri

| Biçim | API ve kullanıcı arayüzü yükleme desteklenir | Kuzeye doğru desteklenir | Doğrulandı |

|---|---|---|---|

| PEM | Evet | Evet | Evet |

| * PKCS12 | Evet | Evet | Evet Not: Apigee, PKCS12'yi dahili olarak PEM'e dönüştürür. |

| * AY | Hayır | Hayır | Evet |

| * PKCS7 | Hayır | Hayır | Hayır |

* Mümkünse PEM kullanmanızı öneririz.

PKCS12 anahtar depolarını Private Cloud için Edge 4.53.00 veya sonraki sürümlerle kullanma

Özel Bulut için Edge 4.53.00 veya sonraki bir sürümü kullanıyorsanız anahtarları ve ilgili sertifikaları Apigee'ye yüklemek için yalnızca PKCS12 anahtar mağazası kullanmalısınız. Mevcut anahtarlarınızı ve sertifikalarınızı PKCS12/PFX biçimine dönüştürme konusunda yardım için Sertifikaları desteklenen biçime dönüştürme başlıklı makaleyi inceleyin.

Takma ad uygulama hakkında

Edge'de anahtar deposu bir veya daha fazla takma ad içerir. Bu takma adların her biri takma ad şunu içerir:

- PEM veya PKCS12/PFX dosyası olarak TLS sertifikası (sertifika tarafından imzalanmış bir sertifika) yetkili (CA), son sertifikanın imzalandığı bir sertifika zinciri içeren bir dosya bir CA veya kendinden imzalı bir sertifika tarafından sağlanır.

- PEM veya PKCS12/PFX dosyası olarak özel anahtar. Edge, 2.048 bite kadar anahtar boyutlarını destekler. Parola isteğe bağlıdır.

Edge'de truststore bir veya daha fazla takma ad içerir her takma ad bir şunları içerir:

- PEM dosyası olarak TLS sertifikası: Sertifika yetkilisi (CA) tarafından imzalanmış bir sertifika, son sertifikanın CA tarafından imzalandığı bir sertifika zinciri veya kendi kendine imzalanmış bir sertifika.

Edge, anahtar depoları oluşturmak, takma adlar oluşturmak, sertifika/anahtar çiftleri yüklemek ve sertifikaları güncellemek için kullanabileceğiniz bir kullanıcı arayüzü ve API sağlar. Truststore oluşturmak için kullandığınız kullanıcı arayüzü ve API bir anahtar deposu oluşturmak için kullanabilirsiniz. Aradaki fark, güven mağazası oluşturduğunuzda yalnızca sertifika içeren takma adlar oluşturmanızdır.

Sertifikanın ve anahtarın biçimi hakkında dosyalar

Sertifikaları ve anahtarları PEM dosyaları veya PKCS12/PFX dosyaları olarak gösterebilirsiniz. PEM dosyaları şunlara uygundur:

X.509 biçimini kullanın. Sertifikanızın veya özel anahtarınızın PEM dosyası ile tanımlanmadığı durumlarda openssl gibi yardımcı programları kullanarak PEM dosyasına dönüştürebilirsiniz.

Ancak birçok .crt dosyası ve .key dosyası zaten PEM biçimindedir. Bu dosyalar metin biçimindeyse ve aşağıdakilerin içine eklenir:

-----BEGIN CERTIFICATE----- -----END CERTIFICATE-----

veya:

-----BEGIN ENCRYPTED PRIVATE KEY----- -----END ENCRYPTED PRIVATE KEY-----

Bu durumda dosyalar PEM biçimiyle uyumlu olur ve bunları bir anahtar deposunda ya da güven deposunu kullanarak, PEM dosyasına dönüştürmeyin.

Sertifika zincirleri hakkında

Bir sertifika bir zincirin parçasıysa bunu, sertifikanın anahtar deposunda veya güven deposunda

- Anahtar deposu: Sertifika, bir zincirin parçasıysa tüm anahtar kelimelerini içeren tek bir dosya tercih edebilirsiniz. Sertifikaların sıralı olması ve son sertifikanın bir root olması gerekir veya kök sertifika tarafından imzalanmış bir ara sertifika içerir.

- Truststore: Sertifika, bir zincirin parçasıysa tek bir dosya oluşturmanız gerekir ve bu dosyayı bir takma ada yüklemeli ya da zincirdeki tüm sertifikaları yüklemelidir. takma ad kullanarak güven deposuna ayrı olarak yükleyebilirsiniz. Bunları bir veya bir kök sertifika ya da yeni bir sertifika varsa, sertifikaların sıralı olması ve bir kök sertifika tarafından imzalanmış ara sertifika.

- Birden fazla sertifika içeren tek bir dosya oluşturursanız boş bir satır eklemeniz gerekir arasında geçiş yapıyor.

Örneğin, tüm sertifikaları tek bir PEM dosyasında birleştirebilirsiniz. Sertifikaların sipariş ve son sertifika, bir kök sertifika ya da bir kök tarafından imzalanmış bir ara sertifika olmalıdır sertifika:

-----BEGIN CERTIFICATE----- (Your Primary TLS certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Intermediate certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Root certificate or intermediate certificate signed by a root certificate) -----END CERTIFICATE-----

Sertifikalarınız PKCS12/PFX dosyaları olarak temsil ediliyorsa aşağıdaki gibi sertifika zincirinden PKCS12/PFX dosyası oluşturmak için openssl

komutunu kullanabilirsiniz:

openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.crt -certfile CACert.crt

Güven mağazasındaki sertifika zincirleriyle çalışırken her zaman zincirdeki tüm sertifikaları yüklemeniz gerekmez. Örneğin, bir istemci sertifikası (client_cert_1) ve istemci sertifikası verenin sertifikasını (ca_cert) yüklersiniz.

İki yönlü TLS kimlik doğrulaması sırasında sunucu,

client_cert_1, TLS el sıkışma sürecinin bir parçası olarak istemciye gönderilir.

Alternatif olarak, aynı sertifikayla imzalanmış client_cert_2 adlı ikinci bir sertifikanız daha vardır.

ca_cert. Ancak client_cert_2 dosyasını güven mağazasına yüklemezsiniz.

Güven mağazasında hâlâ yalnızca client_cert_1 ve ca_cert var.

Sunucu, TLS el sıkışma işleminin bir parçası olarak client_cert_2'ü iletirse istek başarılı olur. Bunun nedeni, Edge'in client_cert_2 olduğunda TLS doğrulamasının başarılı olmasına izin vermesidir

güven deposunda yoktur, ancak güven deposunda bulunan bir sertifika tarafından imzalanmıştır. Güvenli depodan CA sertifikasını (ca_cert) kaldırırsanız TLS doğrulaması başarısız olur.

FIPS ile ilgili dikkat edilmesi gereken noktalar

FIPS özellikli bir işletim sisteminde Edge for Private Cloud 4.53.00 veya sonraki bir sürümü kullanıyorsanız anahtarları ve ilgili sertifikaları Apigee'ye yüklemek için yalnızca PKCS12 anahtar mağazası kullanmalısınız.

TLS Anahtar Depoları sayfasını keşfetme

Aşağıda açıklandığı şekilde TLS Anahtar Depoları sayfasına erişin.Edge

Edge kullanıcı arayüzünü kullanarak TLS Anahtar Depoları sayfasına erişmek için:

- https://apigee.com/edge adresinde kuruluş yöneticisi olarak oturum açın.

- Kuruluşunuzu seçin.

- Yönetici > Ortam > TLS Anahtar Depoları.

Klasik Edge (Private Cloud)

Klasik Edge kullanıcı arayüzünü kullanarak TLS Anahtar Depoları sayfasına erişmek için:

http://ms-ip:9000uygulamasında kuruluş yöneticisi olarak oturum açın. Burada ms-ip Yönetim Sunucusu düğümünün IP adresi veya DNS adı.- Kuruluşunuzu seçin.

- Yönetici > Ortam Yapılandırması > TLS Anahtar Depoları.

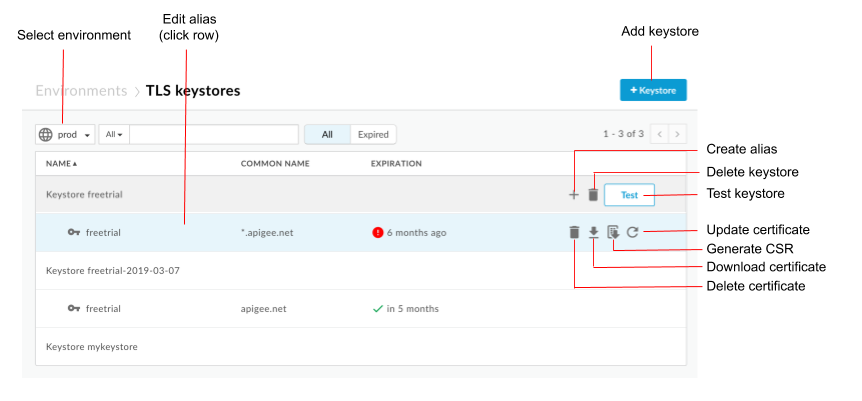

TLS Anahtar Depoları sayfası görüntülenir:

Önceki şekilde vurgulandığı gibi, TLS Anahtar Depoları sayfası aşağıdakileri yapmanızı sağlar:

- Ortam seçin

- Anahtar deposu ve takma ad oluşturma

- Anahtar depolarını test etme ve silme

- Takma adları görüntüleme ve silme

Takma ad görüntüleme

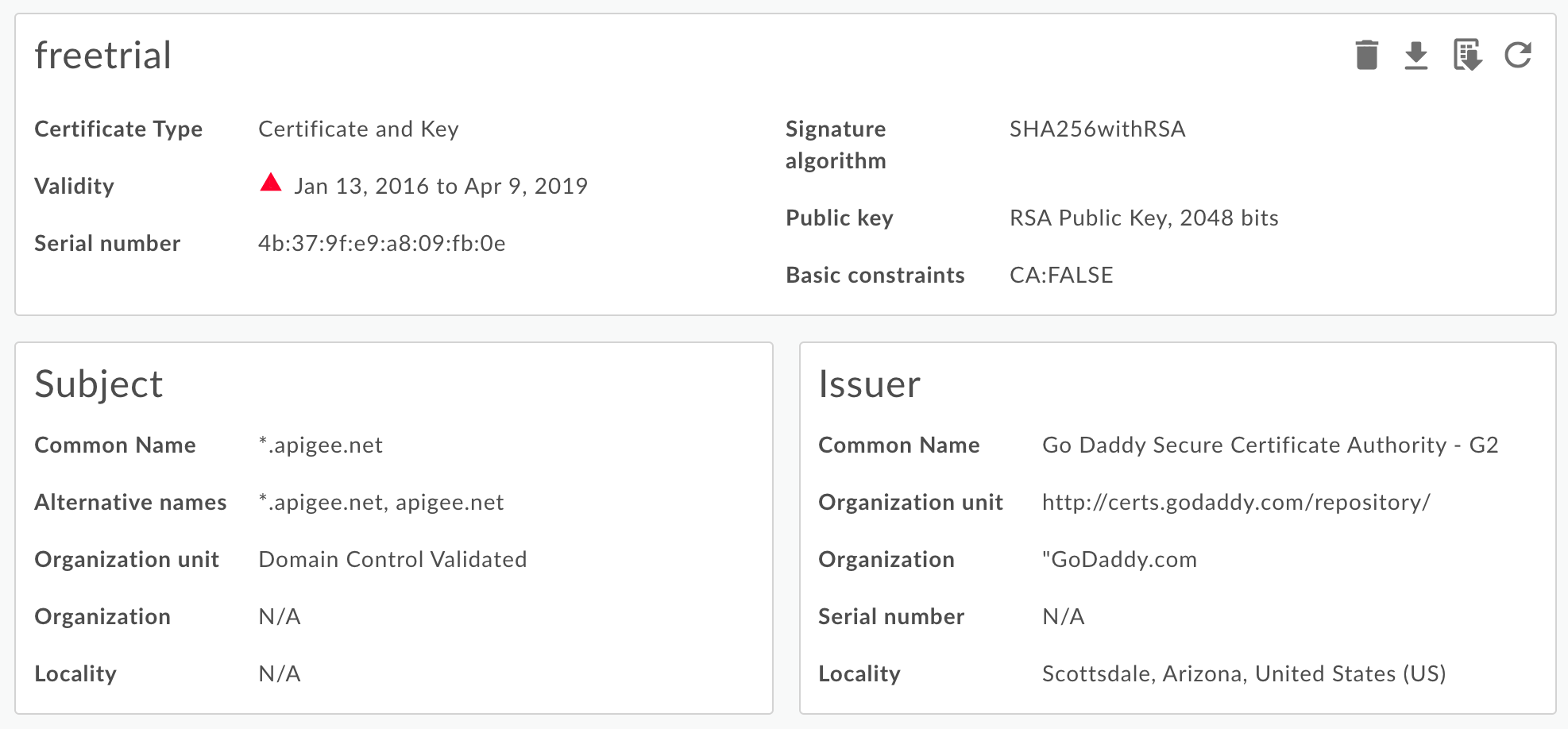

Bir takma adı görüntülemek için:

- TLS Anahtar Depoları sayfasına erişin.

- Ortamı seçin (genellikle

prodveyatest). - Görüntülemek istediğiniz takma adla ilişkili satırı tıklayın.

Takma ad sertifikası ve anahtarının ayrıntıları gösterilir.

.

Takma adla ilgili, geçerlilik bitiş tarihi de dahil olmak üzere tüm bilgileri görebilirsiniz. - Sayfanın üst kısmındaki düğmeleri kullanarak sertifikayı yönetin:

- Sertifikayı PEM dosyası olarak indirin.

- CSR oluşturun. Süresi dolmuş bir sertifikanız varsa ve bu sertifikayı yenilemek istiyorsanız bir Sertifika İmzalama İsteği (CSR) indirebilirsiniz. Ardından, yeni bir sertifika almak için CSR'yi CA'nıza gönderirsiniz.

- Sertifikayı güncelleyin. Dikkat: Şu anda sanal ana makine veya hedef sunucu/hedef uç nokta tarafından kullanılan bir sertifikayı güncellerseniz Yönlendiricileri ve Mesaj İşleyicileri yeniden başlatmak için Apigee Edge Destek Ekibi ile iletişime geçmeniz gerekir. Sertifikayı güncellemenin önerilen yolu:

- Yeni bir anahtar mağazası veya güven mağazası oluşturun.

- Yeni sertifikayı yeni anahtar deposuna veya güven deposuna ekleyin.

- Sanal ana makinede referansı güncelleyin veya hedef sunucu/hedef uç noktasını anahtar deposu veya güven deposu. Bkz. Daha fazlası için Cloud için bir TLS sertifikası güncelleyin.

- Takma adı silin. Not: Şu anda bir sanal ana makine veya hedef uç nokta tarafından kullanılan bir takma adı silerseniz sanal ana makine veya hedef uç nokta başarısız olur.

Anahtar deposu/güven deposu ve takma ad oluşturma

TLS anahtar deposu veya TLS güven deposu olarak kullanmak üzere bir anahtar deposu oluşturabilirsiniz. Anahtar deposu kuruluşunuzdaki bir ortama (ör. test veya üretim ortamı) özgüdür. Bu nedenle, anahtar deposunu alanınıza dağıtmadan önce bir test ortamında test etmek isterseniz bunu her iki ortamda da oluşturmanız gerekir.

Bir ortamda anahtar mağazası oluşturmak için yalnızca anahtar mağazası adını belirtmeniz gerekir. Siz bir ortamda adlandırılmış anahtar deposu oluşturduktan sonra, takma adlar oluşturabilir ve bir sertifika/anahtar çifti yükleyebilirsiniz (anahtar deposu) veya takma ada yalnızca sertifika (truststore) yükleyin.

Anahtar deposu oluşturmak için:

- TLS Anahtar Depoları sayfasına erişin.

- Ortamı seçin (genellikle

prodveyatest). - + Anahtar Kasası'nı tıklayın.

- Anahtar deposu adını belirtin. Ad yalnızca alfanümerik karakterler içerebilir.

- Anahtar Deposu Ekle'yi tıklayın. Yeni anahtar mağazası listede görünür.

- Takma ad eklemek için aşağıdaki prosedürlerden birini uygulayın. Şu kaynakları da inceleyin

Desteklenen sertifika dosyası biçimleri.

- Sertifikadan takma ad oluşturma (yalnızca güven mağazası)

- JAR'den takma ad oluşturma dosyası (yalnızca anahtar deposu)

- Sertifika ve anahtardan takma ad oluşturma (yalnızca anahtar deposu)

- Şuradan takma ad oluştur: PKCS12/PFX dosyası (yalnızca anahtar deposu)

- Kendi kendine imzalı bir sertifikadan takma ad oluşturma (yalnızca anahtar deposu)

Sertifikadan takma ad oluşturma (güvenilir mağaza) )

Bir sertifikadan takma ad oluşturmak için:

- TLS Anahtar Depoları sayfasına erişin.

- İşlem menüsünü görüntülemek için imleci anahtar deposunun üzerine getirin ve + simgesini tıklayın.

- Takma Ad'ı belirtin.

- Certificate details (Sertifika ayrıntıları) bölümünde, Type (Tür) açılır menüsünden Certificate Only'yi (Yalnızca Sertifika) seçin.

- Sertifika Dosyası'nın yanındaki Dosya Seç'i tıklayın, ardından Sertifikayı içeren PEM dosyasını açıp Aç'ı tıklayın.

- API, varsayılan olarak sertifika süresinin dolup dolmadığını kontrol eder. İsteğe bağlı olarak Doğrulamayı atlamak için Süresi Dolan Sertifikaya İzin Ver'i seçin.

- Sertifikayı yüklemek ve takma adı oluşturmak için Kaydet'i seçin.

JAR dosyasından takma ad oluşturma (yalnızca anahtar deposu)

JAR dosyasından takma ad oluşturmak için:

- TLS Anahtar Depoları sayfasına erişin.

- İşlem menüsünü görüntülemek için imleci anahtar deposunun üzerine getirin ve + işaretini tıklayın.

- Takma Ad'ı belirtin.

- Sertifika ayrıntıları bölümünde, Tür açılır listesinden JAR Dosyası'nı seçin.

- JAR Dosyası'nın yanındaki Dosya Seç'i tıklayın, sertifikayı ve anahtarı içeren JAR dosyasına gidin ve Aç'ı tıklayın.

- Anahtar şifre içeriyorsa Şifre'yi belirtin. Anahtar şifre içermiyorsa bu alanı boş bırakın.

- API varsayılan olarak sertifikanın süresinin dolup dolmadığını kontrol eder. İsteğe bağlı olarak Doğrulamayı atlamak için Süresi Dolan Sertifikaya İzin Ver'i seçin.

- Anahtarı ve sertifikayı yükleyip takma adı oluşturmak için Kaydet'i seçin.

Sertifikadan takma ad oluşturarak ve anahtar (yalnızca anahtar deposu)

Sertifika ve anahtardan takma ad oluşturmak için:

- TLS Anahtar Depoları sayfasına erişin.

- İşlem menüsünü görüntülemek için imleci anahtar deposunun üzerine getirin ve + işaretini tıklayın.

- Takma Ad'ı belirtin.

- Sertifika ayrıntıları bölümünde, Tür açılır menüsünden Sertifika ve Anahtar'ı seçin.

- Certificate File'ın (Sertifika Dosyası) yanındaki Choose File'ı (Dosya Seç) tıklayın, sertifikayı içeren PEM dosyasına gidin ve Open'ı (Aç) tıklayın.

- Anahtar şifresi varsa Anahtar Şifresi'ni belirtin. Anahtar şifresi yoksa bu alanı boş bırakın.

- Anahtar Dosyası'nın yanındaki Dosya Seç'i tıklayın, anahtarı içeren PEM dosyasına gidin ve Aç'ı tıklayın.

- API, varsayılan olarak sertifika süresinin dolup dolmadığını kontrol eder. İsteğe bağlı olarak, doğrulamayı atlamak için Süresi Dolmuş Sertifikaya İzin Ver'i seçin.

- Anahtarı ve sertifikayı yükleyip takma adı oluşturmak için Kaydet'i seçin.

PKCS12/PFX dosyasından takma ad oluşturma (yalnızca anahtar deposu)

Sertifika ve anahtarı içeren bir PKCS12 dosyasından takma ad oluşturmak için:

- TLS Anahtar Depoları sayfasına erişin.

- İşlem menüsünü görüntülemek için imleci anahtar deposunun üzerine getirin ve + işaretini tıklayın.

- Takma Ad'ı belirtin.

- Certificate details (Sertifika ayrıntıları) bölümünde, Type (Tür) açılır listesinden PKCS12/PFX'yi seçin.

- PKCS12/PFX'in yanındaki Dosya Seç'i tıklayın, anahtarı ve sertifikayı içeren dosyaya gidin ve Aç'ı tıklayın.

- Anahtar şifre içeriyorsa PKCS12/PFX dosyası için Şifre'yi belirtin. Anahtarın şifresi yoksa bu alanı boş bırakın.

- API, varsayılan olarak sertifika süresinin dolup dolmadığını kontrol eder. İsteğe bağlı olarak, doğrulamayı atlamak için Süresi Dolmuş Sertifikaya İzin Ver'i seçin.

- Dosyayı yüklemek ve takma adı oluşturmak için Kaydet'i seçin.

Bir kendinden imzalı sertifika (yalnızca anahtar deposu)

Kendi kendine imzalı sertifika kullanan bir takma ad oluşturmak için sertifikayı oluşturmak için gereken bilgileri içeren bir formu doldurmanız gerekir. Ardından Edge, sertifikayı ve özel anahtar çiftini oluşturup bunları takma ada yükler.

Kendinden imzalı bir sertifikadan takma ad oluşturmak için:

- TLS Anahtar Depoları sayfasına erişin.

- İşlem menüsünü görüntülemek için imleci anahtar deposunun üzerine getirin ve + işaretini tıklayın.

- Takma Ad'ı belirtin.

- Sertifika ayrıntıları bölümünde, Tür açılır listesinden Kendi İmzalı Sertifika'yı seçin.

- Aşağıdaki tabloyu kullanarak formu doldurun.

- Sertifika ve özel anahtar çiftini oluşturmak ve bunları takma ada yüklemek için Kaydet'i seçin.

Oluşturulan sertifikada aşağıdaki ek alanları görürsünüz:

- Düzenleyen

Sertifikayı imzalayan ve yayınlayan tüzel kişi. Kendinden imzalı bir sertifika için bu, sertifikayı oluştururken belirttiğiniz - Geçerlilik

Sertifikanın geçerlilik süresi iki tarihle temsil edilir: Sertifikanın geçerlilik süresinin başladığı tarih ve sertifikanın geçerlilik süresinin sona erdiği tarih. Her ikisi de UTCTime veya GeneralizedTime değerleri olarak kodlanabilir.

Aşağıdaki tabloda form alanları açıklanmaktadır:

| Form Alanı | Açıklama | Varsayılan | Zorunlu |

|---|---|---|---|

| Takma Ad | Takma ad. Maksimum uzunluk 128 karakterdir. | Yok | Evet |

| Anahtar boyutu | Anahtarın bit cinsinden boyutu. Varsayılan ve maksimum değer 2048 bittir. | 2048 | Hayır |

| İmza Algoritması | Gizli anahtar oluşturmak için kullanılan imza algoritması. Geçerli değerler "SHA512withRSA", "SHA384withRSA" ve "SHA256withRSA" (varsayılan) değerleridir. | RSA ile SHA256 | Hayır |

| Sertifikanın geçerlilik süresi (gün cinsinden) | Sertifikanın geçerlilik süresi (gün cinsinden). Sıfır olmayan pozitif değerleri kabul eder. | 365 | Hayır |

| Ortak Ad |

Kuruluşun Ortak Adı (CN), sertifikayla ilişkili tam nitelikli alan adlarını tanımlar. Genellikle bir barındırıcı ve alan adından oluşur.

Örneğin, api.enterprise.Apigee.com, www. gelir kodu.com vb. gibi. Maksimum uzunluk 64 karakterdir.

Sertifika türüne bağlı olarak CN, aynı alana ait bir veya daha fazla ana makine adı (ör. example.com, www.example.com), joker karakterli ad (ör. *.example.com) veya alan adları listesi. Şunları yapmayın: herhangi bir protokol (http:// veya https://), bağlantı noktası numarası veya kaynak yolu ekleyin. Sertifika yalnızca istek ana makine adı izin verir. |

Yok | Evet |

| E-posta | E-posta adresi. Maksimum uzunluk 255 karakterdir. | Yok | Hayır |

| Kuruluş Birimi Adı | Kuruluş ekibinin adı. Maksimum uzunluk 64 karakterdir. | Yok | Hayır |

| Kuruluş Adı | Kuruluşun adı. Maksimum uzunluk 64 karakterdir. | Yok | Hayır |

| Konum | Şehir/Kasaba adı. Maksimum uzunluk 128 karakterdir. | Yok | Hayır |

| Eyalet/İl | Eyalet/İl adı. Maksimum uzunluk 128 karakterdir. | Yok | Hayır |

| Ülke | İki harfli ülke kodu. Örneğin, Hindistan için IN, Amerika Birleşik Devletleri için US. | Yok | Hayır |

| Alternatif adlar |

Alternatif ana makine adlarının listesi. Sertifikanın konusuna ek kimliklerin bağlanmasına izin verir. Tanımlanmış seçenekler arasında internet elektronik posta adresi, DNS adı, IP adresi ve tekil kaynak tanımlayıcısı (URI) bulunur.

Her değer için en fazla 255 karakter. Adları virgülle ayırabilir veya Enter tuşuna basın. |

Yok | Hayır |

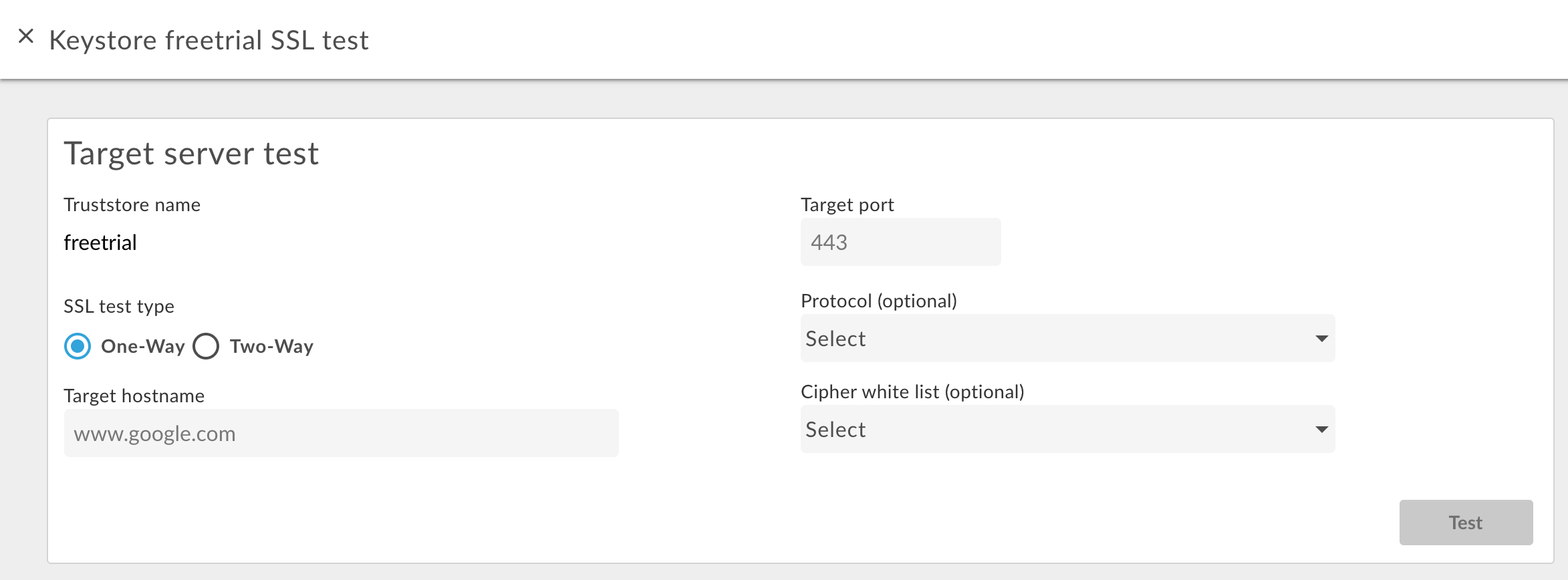

Bir anahtar deposunu veya güven deposunu test etme

Yapılandırıldıklarını doğrulamak için güven deponuzu ve anahtar deponuzu Edge kullanıcı arayüzünde test edebilirsiniz. gerekir. Test Kullanıcı Arayüzü, Edge'den bir arka uç hizmetine gönderilen TLS isteğini doğrular. Arka uç hizmeti, tek yönlü veya iki yönlü TLS'yi destekleyecek şekilde yapılandırılabilir.

Tek yönlü TLS'yi test etmek için:

- TLS Anahtar Depoları sayfasına erişin.

- Ortamı seçin (genellikle

prodveyatest). - İşlemler menüsünü görüntülemek için imlecinizi test etmek istediğiniz TLS anahtar deposunun üzerine getirin ve Test et'i tıklayın. Güven deposunun adını gösteren aşağıdaki iletişim kutusu görünür:

- Arka uç hizmetinin ana makine adını girin.

- TLS bağlantı noktası numarasını (genellikle 443) girin.

- İsteğe bağlı olarak protokolleri veya şifreleri belirtin.

- Test et'i seçin.

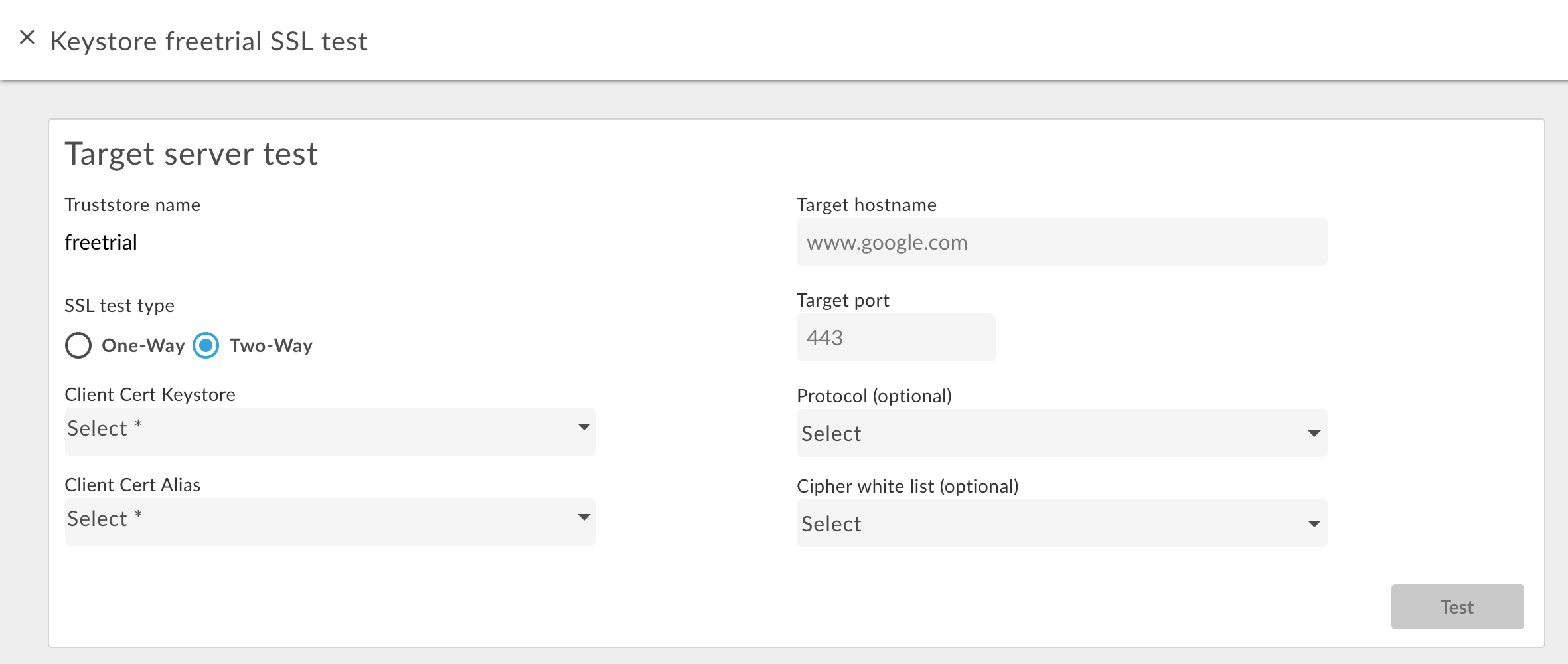

İki yönlü TLS'yi test etmek için:

- İstediğiniz güven mağazası için Test düğmesini seçin.

- İletişim kutusunda SSL Test Türü olarak İki Yönlü'yü seçin.

Aşağıdaki iletişim kutusu görünür:

- İki yönlü TLS'de kullanılan anahtar deposunun adını belirtin.

- Sertifikayı ve anahtarı içeren anahtar deposunda takma ad adını belirtin.

- Arka uç hizmetinin ana makine adını girin.

- TLS bağlantı noktası numarasını (genellikle 443) girin.

- İsteğe bağlı olarak protokolleri veya şifreleri belirtin.

- Test et'i seçin.

İki yönlü TLS için güvenilir sertifika deposuna sertifika ekleme

Giden bağlantılar (Edge'e yapılan API isteği) için iki yönlü TLS kullanıldığında güven mağazasında, Edge'e istek göndermesine izin verilen her istemci için bir sertifika veya CA zinciri bulunur.

Truststore'u ilk kez yapılandırdığınızda, bilinen istemcilerin tüm sertifikalarını ekleyebilirsiniz. Ancak zaman içinde yeni istemciler ekledikçe güven deposuna başka sertifikalar da eklemek isteyebilirsiniz.

İki yönlü TLS için kullanılan bir güven deposuna yeni sertifikalar eklemek için:

- Sanal ana makinede güven mağazasına referans kullandığınızdan emin olun.

- Truststore'a yeni bir sertifika yüklemek için yukarıdaki Sertifikadan takma ad oluşturma (yalnızca güvenilir sertifika).

Truststore referansını aynı değere ayarlayacak şekilde güncelleyin. Bu güncelleme, Edge'in güven mağazasını ve yeni sertifikayı yeniden yüklemesine neden olur.

Daha fazla bilgi için Referansları değiştirme başlıklı makaleyi inceleyin.

Anahtar deposunu/güven deposunu veya takma adı silme

Bir anahtar deposunu/güvenilir depoyu veya takma adı silerken dikkatli olmanız gerekir. Sanal ana makine, hedef uç nokta veya hedef sunucu tarafından kullanılan bir anahtar mağazasını, güven mağazasını ya da takma adı silerseniz sanal ana makine veya hedef uç nokta/hedef sunucu üzerinden yapılan tüm API çağrıları başarısız olur.

Anahtar deposu/güven deposu veya takma adı silmek için kullandığınız işlem genellikle şu şekildedir:

- Yukarıda açıklandığı şekilde yeni bir anahtar mağazası/güven mağazası veya takma ad oluşturun.

- Giden bağlantılar (Edge'e gelen API isteği) için sanal ana makine yapılandırmasını yeni anahtar deposunu ve anahtar takma adını referans alacak şekilde güncelleyin.

- Giden bağlantılar (yani Apigee'den arka uç sunucuya) için:

- Eski anahtar deposuna ve anahtar takma adına referans veren API proxy'lerinin TargetEndpoint yapılandırmasını yeni anahtar deposuna ve anahtar takma adına referans verecek şekilde güncelleyin. TargetEndpoint'iniz bir TargetServer'a referans veriyorsa TargetServer tanımını yeni anahtar deposunu ve anahtar takma adını referans verecek şekilde güncelleyin.

- Anahtar deposu ve güven deposuna doğrudan TargetEndpoint tanımından referans veriliyor TargetEndpoint, bir TargetServer tanımı ise; TargetServer tanımı ise, anahtar deposuna ve güven deposu varsa proxy'nin yeniden dağıtımı gerekmez.

- API proxy'lerinizin düzgün çalıştığından emin olun.

- Anahtar deposunu/güven deposunu veya takma adı silin.

Anahtar deposu silme

İşlemleri görüntülemek için imlecinizi listedeki anahtar deposunun veya güvenilir kişinin üzerine getirerek bir anahtar deposunu veya güven deposunu silebilirsiniz.

Menü'yü açıp ![]() 'i tıklayın. Bir sanal ana makine veya hedef uç nokta/hedef sunucu tarafından kullanılan bir anahtar mağazasını ya da güven mağazasını silerseniz sanal ana makine veya hedef uç nokta/hedef sunucu üzerinden yapılan tüm API çağrıları başarısız olur.

'i tıklayın. Bir sanal ana makine veya hedef uç nokta/hedef sunucu tarafından kullanılan bir anahtar mağazasını ya da güven mağazasını silerseniz sanal ana makine veya hedef uç nokta/hedef sunucu üzerinden yapılan tüm API çağrıları başarısız olur.

Dikkat: Sanal ana makinelerinizi ve hedef uç noktalarınızı/hedef sunucularınızı yeni bir anahtar deposu kullanacak şekilde dönüştürene kadar anahtar deposunu silmemelisiniz.

Takma adı silme

İmlecinizi listedeki takma adın üzerine getirerek işlem menüsünü görüntüleyin ve ![]() simgesini tıklayarak takma adı silebilirsiniz. Sanal ana makine tarafından kullanılan bir takma adı silerseniz veya

hedef uç nokta/hedef sunucu, sanal ana makine veya hedef uç nokta/hedef üzerinden tüm API çağrıları

başarısız olur.

simgesini tıklayarak takma adı silebilirsiniz. Sanal ana makine tarafından kullanılan bir takma adı silerseniz veya

hedef uç nokta/hedef sunucu, sanal ana makine veya hedef uç nokta/hedef üzerinden tüm API çağrıları

başarısız olur.

Dikkat: Sanal ana makinelerinizi ve hedef uç noktalarınızı/hedef sunucularınızı yeni bir anahtar mağazası ve takma ad kullanmaya dönüştürene kadar bir takma adı silmemelisiniz.