Estás viendo la documentación de Apigee Edge.

Ve a la

Documentación de Apigee X. información

En este documento, se describe cómo crear, modificar y borrar almacenes de claves y almacenes de confianza para Edge para la nube y perimetral para las versiones 4.18.01 y posteriores de la nube privada.

Acerca de los almacenes de claves y de confianza, y los hosts virtuales para Edge Cloud

El proceso de creación de almacenes de claves o de confianza para Edge Cloud requiere que sigas todas las reglas sobre el uso de hosts virtuales. Por ejemplo, con hosts virtuales en la nube:

- Los hosts virtuales deben usar TLS.

- Los hosts virtuales solo pueden usar el puerto 443.

- Debes usar un certificado TLS firmado. No se permiten certificados sin firmar para usar con hosts virtuales en la nube.

- El nombre de dominio que especifica el certificado TLS debe coincidir con el alias del host virtual.

Obtenga más información:

- Acerca de TLS/SSL

- Usa TLS con Edge

- Preguntas frecuentes sobre la configuración de hosts virtuales

- Acerca de los hosts virtuales

Implementar almacenes de claves y almacenes de confianza en Perimetrales

Para configurar la funcionalidad que se basa en la infraestructura de clave pública, como TLS, debes crear almacenes de claves y almacenes de confianza que contengan las claves y los certificados digitales necesarios.

En Edge, los almacenes de claves y de confianza están representados por una entidad de almacén de claves que contiene uno o más alias. Es decir, no hay diferencia de implementación entre un almacén de claves y un almacén de confianza en Edge.

La diferencia entre los almacenes de claves y el almacén de confianza se deriva de los tipos de entradas que contienen y cómo se usan en el protocolo de enlace TLS:

- keystore: Es una entidad de almacén de claves que contiene uno o más alias, en los que cada alias contiene un par de claves o certificados.

- Truststore: una entidad de almacén de claves que contiene uno o más. aliases, en el que cada alias contiene solo un certificado.

Cuando se configura TLS para un host virtual o un extremo de destino, los almacenes de claves y de confianza proporcionan roles diferentes en el proceso de enlace de TLS. Cuando configuras un host virtual o un extremo de destino, especificas los almacenes de claves y de confianza por separado en la etiqueta <SSLInfo>, como se muestra a continuación para un host virtual:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>false</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> </SSLInfo> </VirtualHost>

En este ejemplo, especificas el nombre del almacén de claves y el alias que usa el host virtual para su almacén de claves TLS. Usa una referencia para especificar el nombre del almacén de claves a fin de poder cambiarlo. más adelante, cuando venza el certificado. El alias contiene un par de claves o certificados que se usa para identificar el host virtual a un cliente TLS que accede al host virtual. En este ejemplo, no hay un almacén de confianza como en los productos necesarios.

Si se requiere un almacén de confianza, por ejemplo, para una configuración de TLS bidireccional, usa la etiqueta <TrustStore> para especificarlo:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>true</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> <TrustStore>ref://truststoreref</TrustStore> </SSLInfo> </VirtualHost>

En este ejemplo, la etiqueta <TrustStore> solo hace referencia a un almacén de claves y no especifica un alias específico. Cada alias del almacén de claves contiene un certificado o una cadena de certificados que se usa como parte del proceso de enlace TLS.

Formatos de certificados compatibles

| Formato | Compatible con la carga de IU y API | Compatibilidad con el flujo de tráfico norte-sur | Validado |

|---|---|---|---|

| PEM | Sí | Sí | Sí |

| * PKCS12 | Sí | Sí | Sí Nota: Apigee convierte internamente PKCS12 a PEM. |

| * DER | No | No | Sí |

| * PKCS7 | No | No | No |

* Si es posible, te recomendamos que uses PEM.

Usa almacenes de claves PKCS12 con Edge para la nube privada 4.53.00 o versiones posteriores

Si usas Edge para la nube privada 4.53.00 o una versión posterior, solo debes usar un almacén de claves PKCS12 a fin de subir claves y certificados relacionados a Apigee. Si necesitas ayuda para convertir tus claves y certificados existentes al formato PKCS12/PFX, consulta Cómo convertir certificados a un formato compatible.

Información para implementar un alias

En Edge, un almacén de claves contiene uno o más alias, en los que cada alias contiene lo siguiente:

- Certificado TLS como archivo PEM o PKCS12/PFX: Un certificado firmado por una autoridad certificadora (AC), un archivo que contiene una cadena de certificados en la que la AC firma el último certificado o un certificado autofirmado

- Clave privada como un archivo PEM o PKCS12/PFX Edge admite tamaños de clave de hasta 2048 bits. R la frase de contraseña es opcional.

En Edge, un truststore contiene uno o más alias, en los que cada alias contiene:

- Certificado TLS como archivo PEM: Un certificado firmado por una autoridad certificadora (AC), una cadena de certificados en la que la AC firma el último certificado o un certificado autofirmado

Edge proporciona una IU y una API que se usan para crear almacenes de claves, crear alias, subir certificados/claves pares y actualizar certificados. La IU y la API que usas para crear un almacén de confianza son las mismas usar para crear un almacén de claves. La diferencia es que cuando creas un almacén de confianza, creas alias que contienen solo un certificado.

Información acerca del formato del certificado y la clave archivos

Puedes representar certificados y claves como archivos PEM o archivos PKCS12/PFX. Los archivos PEM cumplen con

el formato X.509. Si tu certificado o clave privada no están definidos por un archivo PEM, puedes convertirlos a

un archivo PEM con utilidades como openssl.

Sin embargo, muchos archivos .crt y .key ya están en formato PEM. Si estos archivos son de texto y están encerrados en lo siguiente:

-----BEGIN CERTIFICATE----- -----END CERTIFICATE-----

o:

-----BEGIN ENCRYPTED PRIVATE KEY----- -----END ENCRYPTED PRIVATE KEY-----

Luego, los archivos son compatibles con el formato PEM y puedes usarlos en un almacén de claves o en un almacén de confianza sin convertirlos en un archivo PEM.

Información acerca de las cadenas de certificados

Si un certificado forma parte de una cadena, se controla de manera diferente según si se usa en un almacén de claves o en un almacén de confianza:

- Almacén de claves: si un certificado es parte de una cadena, debes crear un solo archivo que contenga todos los certificados de la cadena. Los certificados deben estar en orden y el último debe ser un certificado raíz o un certificado intermedio firmado por un certificado raíz.

- Almacén de confianza: Si un certificado es parte de una cadena, debes crear un solo archivo que contenga todos los certificados y subir ese archivo a un alias, o subir todos los certificados de la cadena por separado al almacén de confianza mediante un alias diferente para cada certificado. Si los subes como archivos certificado único, los certificados deben estar en orden, y el último debe ser un certificado raíz o un intermedio firmado por un certificado raíz.

- Si creas un solo archivo que contiene varios certificados, debes insertar una línea vacía entre cada uno.

Por ejemplo, puedes combinar todos los certificados en un solo archivo PEM. Los certificados deben estar en orden y el último debe ser un certificado raíz o un certificado intermedio firmado por un certificado raíz:

-----BEGIN CERTIFICATE----- (Your Primary TLS certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Intermediate certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Root certificate or intermediate certificate signed by a root certificate) -----END CERTIFICATE-----

Si tus certificados se representan como archivos PKCS12/PFX, puedes usar el archivo openssl.

para crear un archivo PKCS12/PFX a partir de una cadena de certificados, como se muestra a continuación:

openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.crt -certfile CACert.crt

Cuando trabajas con cadenas de certificados en un almacén de confianza, no siempre tienes que subir todos los certificados de la cadena. Por ejemplo, subes un certificado de cliente, client_cert_1, y

el certificado del emisor del certificado de cliente, ca_cert.

Durante la autenticación TLS bidireccional, la autenticación del cliente se realiza de forma correcta cuando el servidor envía

client_cert_1 al cliente como parte del proceso de protocolo de enlace TLS.

Como alternativa, tienes un segundo certificado, client_cert_2, firmado por el mismo certificado, ca_cert. Sin embargo, no debes subir client_cert_2 al almacén de confianza.

El almacén de confianza aún contiene solo client_cert_1 y ca_cert.

Cuando el servidor pasa client_cert_2 como parte del protocolo de enlace TLS, la solicitud se completa de forma correcta. Esto se debe a que Edge permite que la verificación de TLS se realice correctamente cuando client_cert_2

no existe en el almacén de confianza, pero está firmado por un certificado que existe en él. Si

quitas el certificado de la AC (ca_cert) del almacén de confianza y, luego, la verificación de TLS

falla.

Consideraciones del FIPS

Si usas Edge para la nube privada 4.53.00 o versiones posteriores en un sistema operativo habilitado para FIPS, debes usar solo un almacén de claves PKCS12 para subir claves y certificados relacionados a Apigee.

Explora la página Almacenes de claves de TLS

Accede a la página Almacenes de claves de TLS, como se describe a continuación.Edge

Para acceder a la página Almacenes de claves de TLS con la IU de Edge, haz lo siguiente:

- Accede a https://apigee.com/edge como administrador de la organización.

- Selecciona tu organización.

- Selecciona Administrador > Entorno > Almacenes de claves TLS

Classic Edge (nube privada)

Para acceder a la página Almacenes de claves de TLS con la IU clásica de Edge, haz lo siguiente:

- Accede a

http://ms-ip:9000como administrador de la organización, donde ms-ip es el Dirección IP o nombre de DNS del nodo del servidor de administración. - Selecciona tu organización.

- Selecciona Administrador > Configuración del entorno > Almacenes de claves TLS

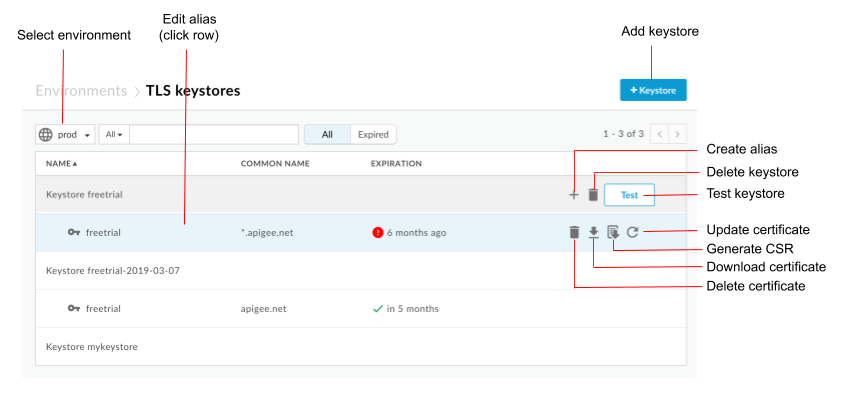

Se muestra la página Almacenes de claves de TLS:

Como se destacó en la figura anterior, la página Almacenes de claves de TLS te permite hacer lo siguiente:

- Seleccionar un entorno

- Crea un almacén de claves y un alias

- Prueba y borra almacenes de claves

- Ver y borrar alias

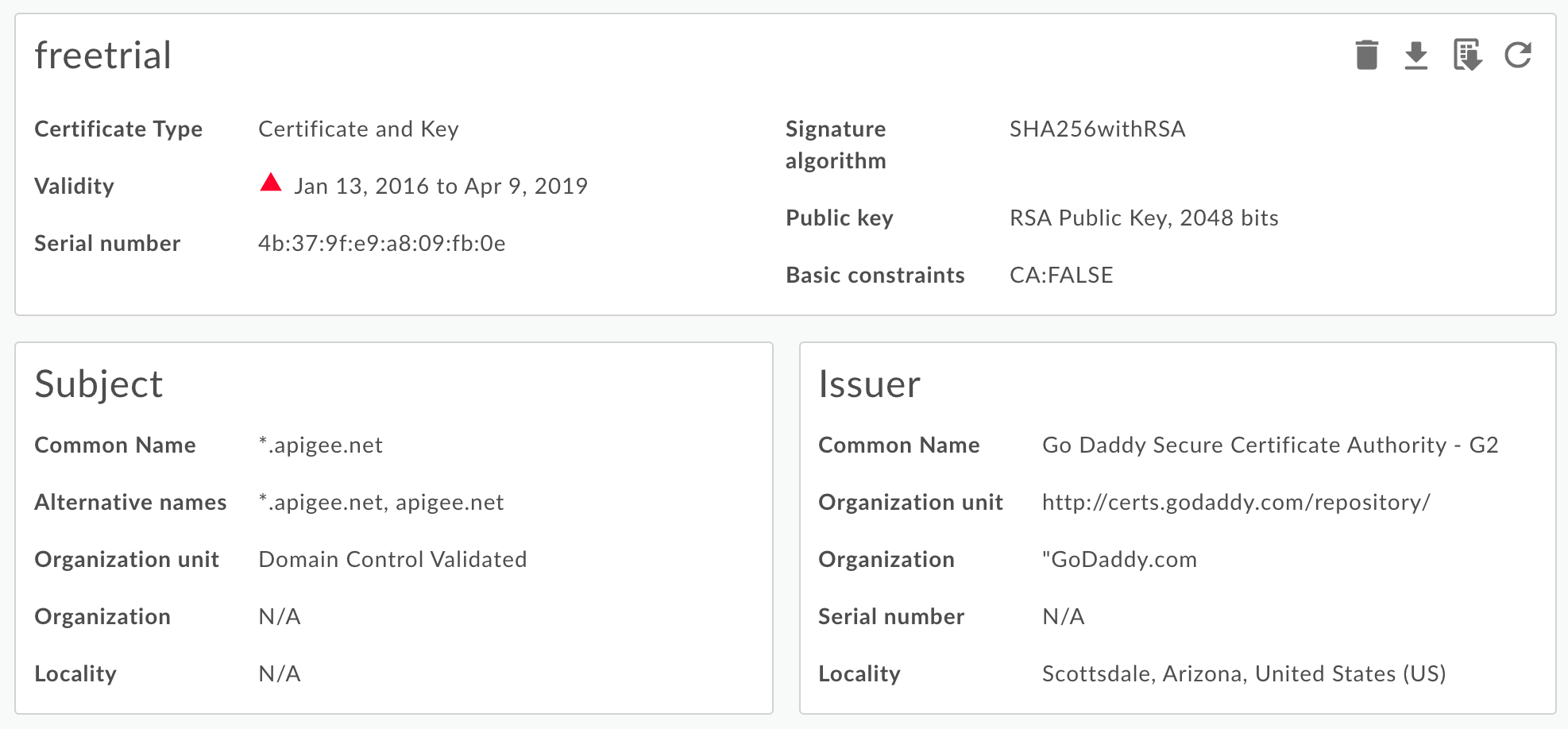

Cómo ver un alias

Para ver un alias, haz lo siguiente:

- Accede a la página Almacenes de claves de TLS.

- Selecciona el entorno (por lo general,

prodotest). - Haz clic en la fila asociada con el alias que deseas ver.

Se muestran los detalles del certificado y la clave de alias.

Puedes ver toda la información sobre el alias, incluida la fecha de vencimiento. - Administra el certificado con los botones de la parte superior de la página para lo siguiente:

- Descarga el certificado como un archivo PEM.

- Genera una CSR. Si tienes un certificado vencido y quieres renovarlo, puedes descargar una solicitud de firma de certificado (CSR). Luego, envía la CSR a tu AC para obtener un certificado nuevo.

- Actualiza un certificado. Precaución: Si actualizas un certificado que está

actualmente en uso por un host virtual, un servidor de destino o un extremo de destino,

comunícate con el equipo de asistencia de Apigee Edge para reiniciar los routers y los procesadores de mensajes. La forma recomendada de actualizar un certificado es la siguiente:

- Crea un almacén de claves o un almacén de confianza nuevos.

- Agrega el certificado nuevo al almacén de claves o de confianza nuevo.

- Actualiza la referencia en el host virtual o servidor de destino/extremo de destino al almacén de claves o almacén de confianza. Consulta Actualiza un certificado TLS para Cloud para obtener más información.

- Borra el alias. Nota: Si borras un alias y un host virtual o un extremo de destino lo está usando, el host virtual o el extremo de destino fallarán.

Crea un almacén de claves o de confianza y un alias

Puedes crear un almacén de claves para usarlo como almacén de claves de TLS o almacén de confianza de TLS. Un almacén de claves es específico de un entorno de tu organización, por ejemplo, el entorno de prueba o de producción. Por lo tanto, si quieres probar el almacén de claves en un entorno de pruebas antes de implementarlo en tu de producción, debe crearlo en ambos.

Para crear un almacén de claves en un entorno, solo debes especificar el nombre del almacén de claves. Después de crea un almacén de claves con nombre en un entorno, puedes crear alias y subir un par de certificados/claves. (almacén de claves) o subir solo un certificado (truststore) al alias.

Para crear un almacén de claves, haz lo siguiente:

- Accede a la página Almacenes de claves de TLS.

- Selecciona el entorno (por lo general,

prodotest). - Haz clic en + Almacén de claves.

- Especifica el nombre del almacén de claves. El nombre solo puede contener caracteres alfanuméricos.

- Haz clic en Agregar almacén de claves. El nuevo almacén de claves aparecerá en la lista.

- Usa uno de los siguientes procedimientos para agregar un alias. Consulta también

Formatos de archivo de certificados admitidos.

- Crea un alias a partir de un certificado (solo para tiendas de confianza)

- Cómo crear un alias a partir de un archivo JAR (solo almacén de claves)

- Cómo crear un alias de un certificado y una clave (solo almacén de claves)

- Cómo crear un alias a partir de un archivo PKCS12/PFX (solo almacén de claves)

- Cómo crear un alias a partir de un certificado autofirmado (solo almacén de claves)

Cómo crear un alias a partir de un certificado (solo almacén de confianza)

Para crear un alias a partir de un certificado, sigue estos pasos:

- Accede a la página Almacenes de claves de TLS.

- Coloca el cursor sobre el almacén de claves para mostrar el menú de acciones y haz clic en +.

- Especifica el Nombre del alias.

- En Detalles del certificado, selecciona Solo certificado en el menú desplegable Tipo.

- Haz clic en Elegir archivo junto a Archivo de certificado, navega al archivo PEM que contiene el certificado y haz clic en Abrir.

- De forma predeterminada, la API verifica que el certificado no haya vencido. De manera opcional, selecciona Permitir certificado vencido para omitir la validación.

- Selecciona Guardar para subir el certificado y crear el alias.

Cómo crear un alias a partir de un archivo JAR (solo almacén de claves)

Para crear un alias a partir de un archivo JAR, haz lo siguiente:

- Accede a la página Almacenes de claves de TLS.

- Coloca el cursor sobre el almacén de claves para mostrar el menú de acciones y haz clic en +.

- Especifica el Nombre del alias.

- En Detalles del certificado, selecciona Archivo JAR en el menú desplegable Tipo.

- Haz clic en Choose File junto a JAR File, navega al archivo JAR que contiene el certificado y la clave, y haz clic en Open.

- Si la clave tiene una contraseña, especifica la Contraseña. Si la clave no tiene contraseña, deja este campo en blanco.

- De forma predeterminada, la API comprueba que el certificado no haya vencido. De manera opcional, selecciona Permitir certificado vencido para omitir la validación.

- Selecciona Guardar para subir la clave y el certificado, y crear el alias.

Crear un alias a partir de un certificado clave (solo almacén de claves)

Sigue estos pasos para crear un alias a partir de un certificado y una clave:

- Accede a la página Almacenes de claves de TLS.

- Coloca el cursor sobre el almacén de claves para mostrar el menú de acciones y haz clic en +.

- Especifica el Nombre del alias.

- En Detalles del certificado, selecciona Certificado y clave en el menú desplegable Tipo.

- Haz clic en Elegir archivo junto a Archivo de certificado, navega al archivo PEM que contiene el certificado y haz clic en Abrir.

- Si la clave tiene una contraseña, especifica la Contraseña de la clave. si la clave no tiene contraseña, deja este campo en blanco.

- Haz clic en Choose File junto a Key File, navega al archivo PEM que contiene la clave y haz clic en Open.

- De forma predeterminada, la API verifica que el certificado no haya vencido. De manera opcional, selecciona Permitir certificado vencido para omitir la validación.

- Selecciona Guardar para subir la clave y el certificado, y crear el alias.

Cómo crear un alias a partir de un archivo PKCS12/PFX (solo almacén de claves)

Sigue estos pasos para crear un alias a partir de un archivo PKCS12 que contenga el certificado y la clave:

- Accede a la página Almacenes de claves de TLS.

- Coloca el cursor sobre el almacén de claves para mostrar el menú de acciones y haz clic en +.

- Especifica el Nombre del alias.

- En Detalles del certificado, selecciona PKCS12/PFX en el menú desplegable Tipo.

- Haz clic en Elegir archivo junto a PKCS12/PFX, navega al archivo que contiene la clave y el certificado, y haz clic en Abrir.

- Si la clave tiene una contraseña, especifica la Contraseña para el archivo PKCS12/PFX. Si la clave no tiene contraseña, deja este campo en blanco.

- De forma predeterminada, la API comprueba que el certificado no haya vencido. De manera opcional, selecciona Permitir certificado vencido para omitir la validación.

- Selecciona Guardar para subir el archivo y crear el alias.

Cómo crear un alias a partir de un certificado autofirmado (solo almacén de claves)

Para crear un alias que use un certificado autofirmado, debes completar un formulario con la información necesaria información necesaria para crear el certificado. Edge crea el certificado y un par de claves privadas. las sube al alias.

Para crear un alias a partir de un certificado autofirmado, haz lo siguiente:

- Accede a la página Almacenes de claves de TLS.

- Coloca el cursor sobre el almacén de claves para mostrar el menú de acciones y haz clic en +.

- Especifica el Nombre del alias.

- En Detalles del certificado, selecciona Certificado firmado por su propio usuario en el menú desplegable Tipo.

- Completa el formulario usando la siguiente tabla.

- Selecciona Guardar para crear el par de claves privadas y el certificado, y subirlos a el alias.

En el certificado generado, verás los siguientes campos adicionales:

- Emisor

Es la entidad que firmó y emitió el certificado. Para un certificado autofirmado, este es el CN que especificaste cuando creaste el certificado. - Validez

Es el período de validez del certificado representado como dos fechas: la fecha en la que comienza el período de validez del certificado y la fecha en la que finaliza. Ambos se pueden codificar como valores de UTCTime o GeneralizedTime.

En la siguiente tabla, se describen los campos del formulario:

| Campo del formulario | Descripción | Predeterminada | Obligatorio |

|---|---|---|---|

| Nombre del alias | Es el nombre del alias. La longitud máxima es de 128 caracteres. | N/A | Sí |

| Tamaño de la clave | Es el tamaño de la clave, en bits. El valor predeterminado y máximo es de 2,048 bits. | 2048 | No |

| Algoritmo de firma | Algoritmo de firma para generar clave privada. Los valores válidos son “SHA512withRSA”, “SHA384withRSA” y “SHA256withRSA” (predeterminado). | SHA256withRSA | No |

| Validez del certificado en días | Duración de la validez del certificado, en días. Acepta un valor positivo distinto de cero. | 365 | No |

| Nombre de pila |

El nombre común (CN) de la organización identifica los nombres de dominio completamente calificados asociados con el certificado. Por lo general, se compone de un host y un nombre de dominio.

Por ejemplo, api.enterprise.apigee.com, www.apigee.com, etcétera. La longitud máxima es de 64 caracteres.

Según el tipo de certificado, la CN puede ser uno o más nombres de host que pertenezcan al mismo dominio (p.ej., example.com, www.example.com), un nombre comodín (p.ej., *.example.com) o una lista de dominios. Qué no debes hacer incluir cualquier protocolo (http:// o https://), número de puerto o ruta de acceso a recursos. El certificado solo es válido si el nombre de host de la solicitud coincide con al menos uno de los nombres comunes del certificado. |

N/A | Sí |

| Correo electrónico | Dirección de correo electrónico. La longitud máxima es de 255 caracteres. | N/A | No |

| Nombre de la unidad organizativa | Nombre del equipo de la organización. La longitud máxima es de 64 caracteres. | N/A | No |

| Nombre de la organización | Nombre de la organización. La longitud máxima es de 64 caracteres. | N/A | No |

| Localidad | Nombre de la ciudad o pueblo. La longitud máxima es de 128 caracteres. | N/A | No |

| Estado/provincia | Nombre del estado o provincia. La longitud máxima es de 128 caracteres. | N/A | No |

| País | Es el código de país de dos letras. Por ejemplo, IN para India o US para Estados Unidos de América. | N/A | No |

| Nombres alternativos |

Es la lista de nombres de host alternativos. Permite vincular identidades adicionales al sujeto

del certificado. Las opciones definidas incluyen una dirección de correo electrónico de Internet, un nombre de DNS, una dirección IP y un identificador de recursos uniforme (URI).

Máximo de 255 caracteres para cada valor. Puedes separar los nombres con comas o presionando la tecla Intro después de cada uno. |

N/A | No |

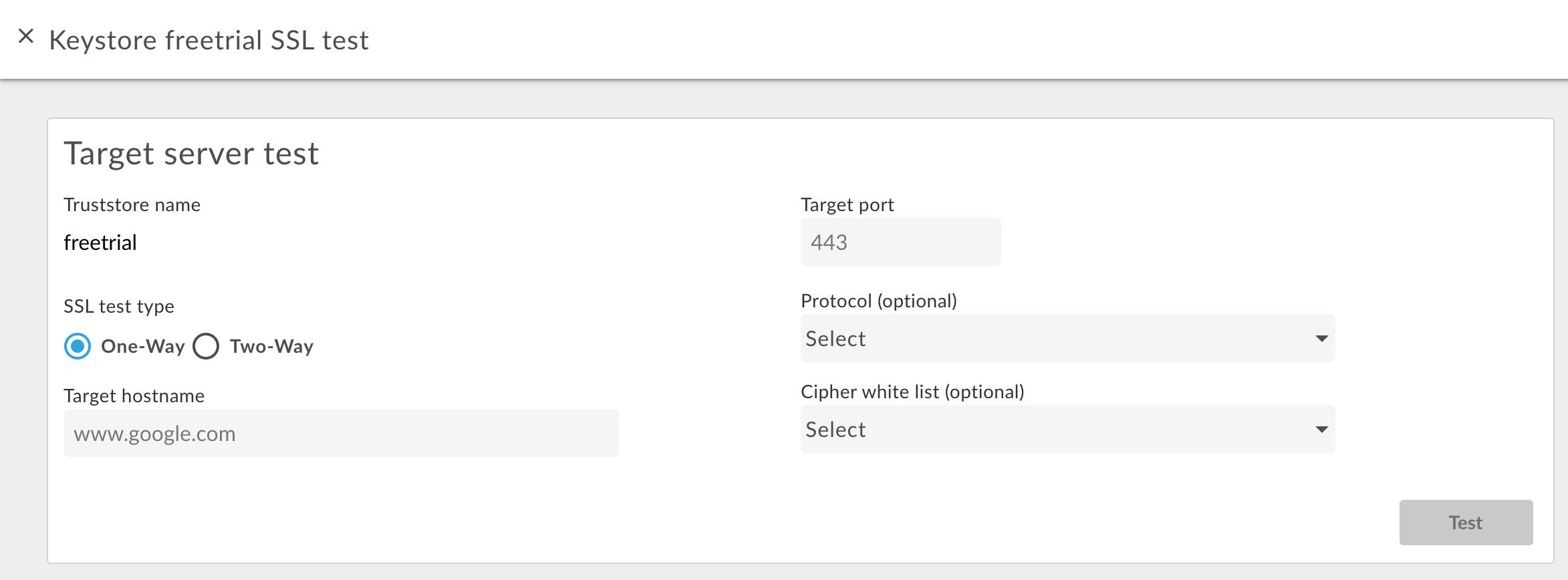

Prueba un almacén de claves o un almacén de confianza

Puedes probar el almacén de confianza y el almacén de claves en la IU de Edge para verificar que estén configurados correctamente. La IU de prueba valida una solicitud de TLS de Edge a un servicio de backend. El servicio de backend se puede configurar para admitir TLS unidireccional o bidireccional.

Para probar la TLS unidireccional, haz lo siguiente:

- Accede a la página Almacenes de claves de TLS.

- Selecciona el entorno (por lo general,

prodotest). - Coloca el cursor sobre el almacén de claves de TLS que deseas probar para mostrar el menú de acciones y haz clic en Probar. Aparecerá el siguiente cuadro de diálogo, que muestra el nombre del almacén de confianza:

- Ingresa el nombre de host del servicio de backend.

- Ingresa el número de puerto TLS (por lo general, 443).

- De manera opcional, especifica protocolos o algoritmos de cifrado.

- Selecciona Probar.

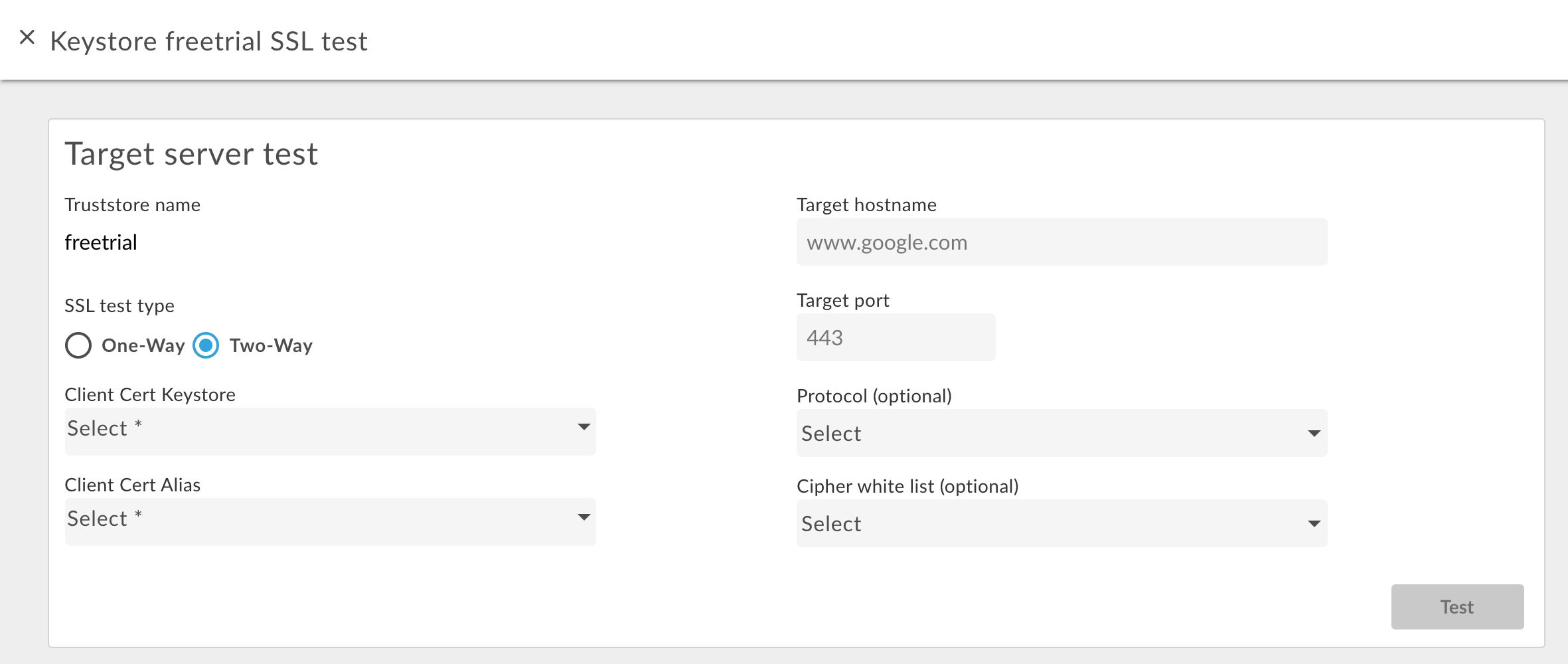

Para probar la TLS bidireccional, haz lo siguiente:

- En el almacén de confianza deseado, selecciona el botón Probar.

- En el cuadro de diálogo, selecciona Dos vías para Tipo de prueba de SSL.

Aparecerá el siguiente cuadro de diálogo:

- Especifica el nombre del almacén de claves que se usa en TLS bidireccional.

- Especifica el nombre del alias en el almacén de claves que contiene el certificado y la clave.

- Ingresa el nombre de host del servicio de backend.

- Ingresa el número de puerto TLS (por lo general, 443).

- De manera opcional, especifica protocolos o algoritmos de cifrado.

- Selecciona Probar.

Agrega un certificado a un almacén de confianza para TLS bidireccional

Cuando se usa TLS bidireccional para conexiones entrantes, es decir, una solicitud a la API en Edge, El almacén de confianza contiene un certificado o una cadena de AC para cada cliente con permiso para realizar solicitudes a Edge.

Cuando configuras el almacén de confianza por primera vez, puedes agregar todos los certificados de los clientes conocidos. Sin embargo, con el tiempo, es posible que desees agregar certificados adicionales al almacén de confianza a medida que agregues clientes nuevos.

Para agregar certificados nuevos a un almacén de confianza que se usa para TLS bidireccional, sigue estos pasos:

- Asegúrate de usar una referencia al almacén de confianza en el host virtual.

- Sube un certificado nuevo al almacén de confianza como se describe más arriba en Cómo crear un alias a partir de un certificado (solo para el almacén de confianza).

Actualiza la referencia del almacén de confianza para establecerla en el mismo valor. Esta actualización hace que Edge vuelva a cargar el almacén de confianza y el certificado nuevo.

Consulta Cómo modificar una referencia para obtener más información.

Cómo borrar un almacén de claves, un almacén de confianza o un alias

Debes tener cuidado cuando borres un almacén de claves, un almacén de confianza o un alias. Si borras un almacén de claves, almacén de confianza, o alias, que utiliza un host virtual, un extremo o un servidor de destino, todos Fallarán las llamadas a la API a través del host virtual o del extremo o servidor de destino.

Por lo general, el proceso que se usa para borrar un almacén de claves, un almacén de confianza o un alias es el siguiente:

- Crea un nuevo almacén de claves, almacén de confianza o alias como se describió anteriormente.

- Para las conexiones entrantes, es decir, una solicitud a la API en Edge, actualiza la configuración del host virtual para hacer referencia al nuevo almacén de claves y alias de claves.

- Para las conexiones salientes, es decir, de Apigee a un servidor de backend, haz lo siguiente:

- Actualizar la configuración de TargetEndpoint para cualquier proxy de API que hiciera referencia a la antigua Almacén de claves y alias de clave para hacer referencia al nuevo Almacén de claves y alias de clave. Si tu TargetEndpoint hace referencia a un TargetServer, actualiza la definición de TargetServer para hacer referencia al nuevo almacén de claves. y alias de clave.

- Si se hace referencia al almacén de claves y al almacén de confianza directamente desde la definición de TargetEndpoint, debes volver a implementar el proxy. Si el TargetEndpoint hace referencia a un la definición de TargetServer y la definición de TargetServer hace referencia al almacén de claves y de confianza, no es necesario volver a implementar el proxy.

- Confirma que tus proxies de API funcionen correctamente.

- Borra el almacén de claves, el almacén de confianza o el alias.

Cómo borrar un almacén de claves

Puedes borrar un almacén de claves o un almacén de confianza colocando el cursor sobre el almacén de claves o el trustore en la lista para mostrar las acciones.

y haciendo clic en ![]() . Si borras un almacén de claves o de confianza que usa un host virtual o un extremo o servidor de destino, fallarán todas las llamadas a la API a través del host virtual o el extremo o servidor de destino.

. Si borras un almacén de claves o de confianza que usa un host virtual o un extremo o servidor de destino, fallarán todas las llamadas a la API a través del host virtual o el extremo o servidor de destino.

Precaución: No debes borrar un almacén de claves hasta que hayas convertido tus hosts virtuales y extremos o servidores de destino para usar un almacén de claves nuevo.

Cómo borrar un alias

Puedes eliminar un alias colocando el cursor sobre el alias en la lista para mostrar las acciones

y haciendo clic en ![]() . Si borras un alias que usa un host virtual o

extremo/servidor de destino, todas las llamadas a la API a través del host virtual o del extremo/destino de destino

servidor web fallará.

. Si borras un alias que usa un host virtual o

extremo/servidor de destino, todas las llamadas a la API a través del host virtual o del extremo/destino de destino

servidor web fallará.

Precaución: No debes borrar un alias hasta que hayas convertido tu hosts y los extremos/servidores de destino de destino para usar un nuevo almacén de claves y un alias.