אתם צופים במסמכי העזרה של Apigee Edge.

כניסה למסמכי העזרה של Apigee X. info

לכל ארגון ב-Apigee Edge יש כמה תפקידים מובנים שאפשר להקצות למשתמשים עם הרשאות אדמין:

- אדמין ארגוני – סופר-משתמש. יש לו גישה מלאה ל-CRUD למשאבים בארגון. בהתקנה של Edge for Private Cloud, התפקיד בעל ההרשאות החזקות ביותר הוא אדמין המערכת, שיש לו גם גישה לפונקציות ברמת המערכת שאדמין הארגון לא יכול לגשת אליהן.

- אדמין ארגוני לקריאה בלבד – יש לו הרשאת קריאה בלבד למשאבים בארגון.

- אדמין תפעול – פורס ומבדק ממשקי API, עם הרשאת קריאה בלבד למשאבים אחרים.

- משתמש עסקי – יוצר ומנהל מוצרים של ממשקי API, מפתחים, אפליקציות למפתחים וחברות של מפתחים. יוצר דוחות מותאמים אישית על השימוש ב-API. יש לו גישה לקריאה בלבד למשאבים אחרים.

- משתמש – יוצר שרתים proxy של API ובודק אותם בסביבת הבדיקה. יש לו גישה לקריאה בלבד למשאבים אחרים.

התפקידים המובנים קובעים את רמת הגישה גם בממשק המשתמש לניהול וגם בממשק ה-API לניהול.

כדי לראות את ההרשאות שמוגדרות לכל תפקיד מובנה (אדמין ארגוני או אדמין ארגוני לקריאה בלבד), בוחרים באפשרות אדמין > תפקידים ארגוניים > name_of_role בממשק המשתמש לניהול.

אם בארגון שלכם יש Apigee Sense או מעקב אחר ממשקי API, במסוף Admin יוצגו גם התפקידים הבאים:

- Sense: Sense Operator ו-Sense User. מידע נוסף על התפקידים ב-Sense זמין במאמר תפקידים מובנים ב-Apigee Sense.

- ניטור API: אדמין של ניטור API ומשתמש בניטור API. מידע נוסף על התפקידים ב-Monitoring API זמין במאמר תפקידים ב-Monitoring API.

דוגמה להרשאת תפקיד

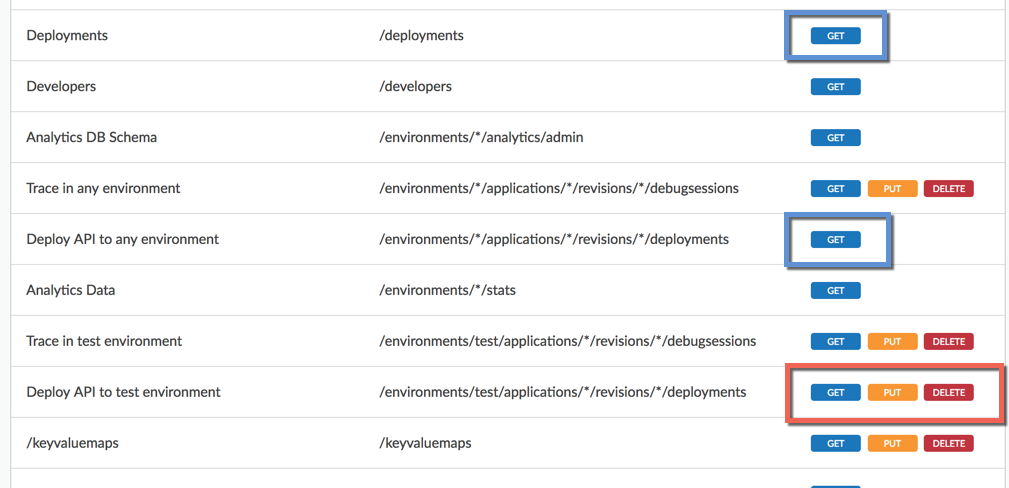

בדוגמה הבאה בממשק המשתמש לניהול מוצגות ההרשאות לתפקיד 'משתמש'. שימו לב שיש לה הרשאות פריסה שונות:

- URI של /deployments (GET)

- /environments/*/applications/*/revisions/*/deployments (GET)

- /environments/test/applications/*/revisions/*/deployments (GET, PUT, DELETE)

מה המשמעות של זה? מה משתמשים עם תפקיד 'משתמש' יכולים לפרוס?

- ראשית, הרשאת PUT מאפשרת את הפריסה.

- שנית, ההרשאה המפורטת (הספציפית) מקבלת עדיפות במקרה של חפיפה בין הרשאות, כמו במקרה של כמה הרשאות פריסה כאן. (הסבר מפורט יותר על תעדוף בהרשאות חופפות מופיע במאמר יצירת תפקידים באמצעות ה-API).

בדוגמה הזו, ההרשאה המפורטת ביותר היא 'הרשאת פריסה של API לסביבת בדיקה' עם URI /environments/test/applications/*/revisions/*/deployments. החלק /test/ הוא החלק שהכי מגדיר את הבדיקה. המשמעות היא שמישהו בתפקיד 'משתמש' יכול לפרוס כל שרת proxy של API (/applications/*) עם כל גרסה (/revisions/*) בסביבת הבדיקה (/test/).

לעומת זאת, משתמש עם התפקיד הזה לא יוכל לפרוס לסביבה אחרת, בגלל הרשאת ה-GET (לקריאה בלבד) ב- /environments/*/, כאשר התו הכללי לחיפוש (*) מייצג כל. (הרשאת ה-GET ב- /deployments מאפשרת למשתמש לקבל את פרטי הפריסה באמצעות ה-API).

מידע על התפקיד 'אדמין פיתוח'

כשמגדירים פורטל למפתחים, התפקיד אדמין למפתחים מתווסף לארגון, בדרך כלל עם המשתמש devadmin+{org_name}@google.com שמוקצה אליו.

התפקיד הזה משמש אך ורק למטרת הגדרת החיבור בין פורטלים למפתחים שמבוססים על Drupal (או פורטלים מותאמים אישית באמצעות ממשקי API של פלטפורמת Apigee) לבין הארגון שלכם ב-Edge. תקשורת בין הפורטל ל-Edge

אם רוצים להקצות את התפקיד 'אדמין פיתוח' לחשבון משתמש אחר, צריך ליצור את החשבון בארגון ופונים לתמיכה כדי להקצות את התפקיד.

לחלופין, אפשר ליצור תפקיד בהתאמה אישית עם אותן ההרשאות של התפקיד 'אדמין פיתוח' באמצעות הסקריפט שמתואר בקטע הקצאת התפקיד 'אדמין פיתוח' במסמכי העזרה של המודול Drupal 8 ב-Apigee Edge.

אפשר לראות את החיבור בין הפורטל לארגון Edge ב-Drupal בקטע Configuration > Dev Portal > Application Settings בתפריט האדמין של Drupal (צריך להתחבר ל-Drupal כאדמין). אם החיבור מוצג ככישל, עליכם לפנות אל התמיכה של Apigee Edge כדי לשנות את פרטי החיבור. מידע נוסף זמין במאמר יצירת פורטל למפתחים.