<ph type="x-smartling-placeholder"></ph>

Sie sehen die Dokumentation zu Apigee Edge.

Gehen Sie zur

Apigee X-Dokumentation. Weitere Informationen

In diesem Abschnitt wird beschrieben, wie Sie SAML für Apigee Edge aktivieren, damit die Authentifizierung für Mitglieder Ihrer Organisation an Ihren eigenen Identitätsdienst delegiert werden kann. Eine Übersicht über die SAML- und Identitätszonenverwaltung in Edge finden Sie in der SAML-Übersicht.

Video: In einem kurzen Video erfahren Sie, wie Sie vor und nach der Aktivierung der Einmalanmeldung (SSO) mit SAML auf Apigee Edge APIs zugreifen.

Informationen zur Rolle „zoneadmin“

Sie müssen ein zoneadmin sein, um Identitätszonen in Edge zu verwalten. Die Rolle „zoneadmin“ bietet vollständige CRUD-Verfahren nur für die Verwaltung von Identitätszonen.

Wenn Ihrem Apigee Edge-Konto die Rolle "zoneadmin" zugewiesen werden soll, wenden Sie sich an den Apigee Edge-Support.

Hinweis

Fordern Sie zuerst die folgenden Informationen von Ihrem externen SAML-Identitätsanbieter an:

- Zertifikat für die Signaturüberprüfung (PEM- oder PKCSS-Format). Falls erforderlich, konvertieren Sie ein x509-Zertifikat in das PEM-Format.

Konfigurationsinformationen (definiert in der folgenden Tabelle)

Konfiguration Beschreibung Anmelde-URL URL, an die Nutzer weitergeleitet werden, um sich beim SAML-Identitätsanbieter anzumelden. URL für Abmeldung URL, an die Nutzer weitergeleitet werden, um sich vom SAML-Identitätsanbieter abzumelden. IdP-Entitäts-ID Eindeutige URL für diesen Identitätsanbieter. Beispiel: https://idp.example.com/saml

Konfigurieren Sie außerdem Ihren externen SAML-Identitätsanbieter mit den folgenden Einstellungen:

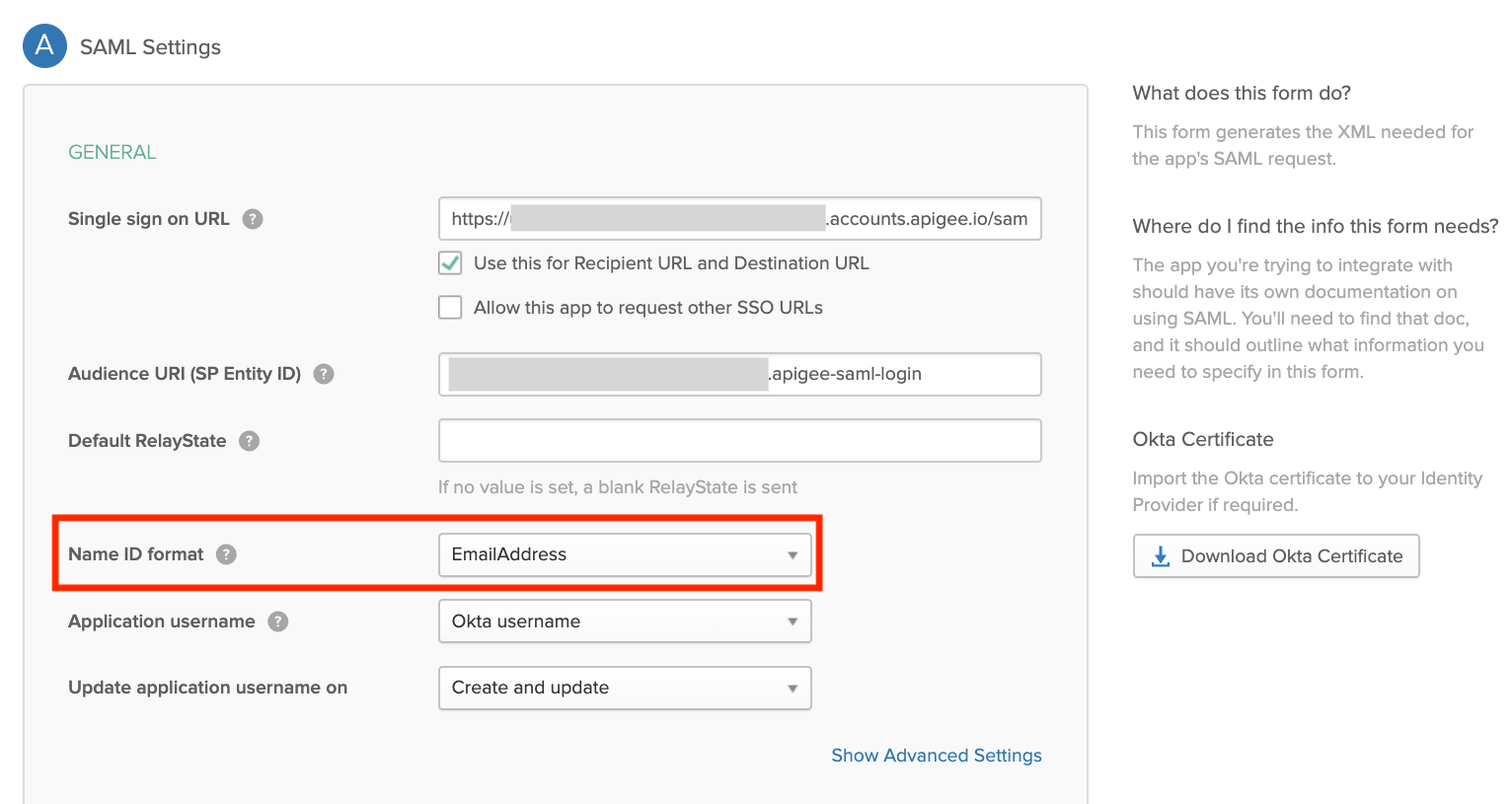

- Achten Sie darauf, dass das Attribut

NameIDder E-Mail-Adresse des Nutzers zugeordnet ist. Die E-Mail-Adresse des Nutzers dient als eindeutige Kennung des Edge-Entwicklerkontos. Im folgenden Beispiel wird Okta verwendet, wobei im Feld Name-ID-Format das AttributNameIDdefiniert wird.

- (Optional) Legen Sie die Dauer der authentifizierten Sitzung auf 15 Tage fest, um der Dauer der Edge-UI-Sitzungsdauer zu entsprechen.

Erkunden Sie die Administrationsseite für die Edge-SSO-Zone

Verwalten Sie Identitätszonen für Edge mithilfe der Seite für die Administration der Edge-SSO-Zone. Die Seite für die Administration der Edge-SSO-Zone befindet sich außerhalb Ihrer Organisation. Hier können Sie derselben Identitätszone mehrere Organisationen zuweisen.

So greifen Sie auf die Administrationsseite für die Edge-SSO-Zone zu:

- Melden Sie sich unter https://apigee.com/edge an. Verwenden Sie dazu ein Apigee Edge-Benutzerkonto mit zoneadmin-Berechtigungen.

- Wählen Sie Verwaltung > SSO.

Die Seite für die Administration der Edge-SSO-Zone wird angezeigt (außerhalb Ihrer Organisation).

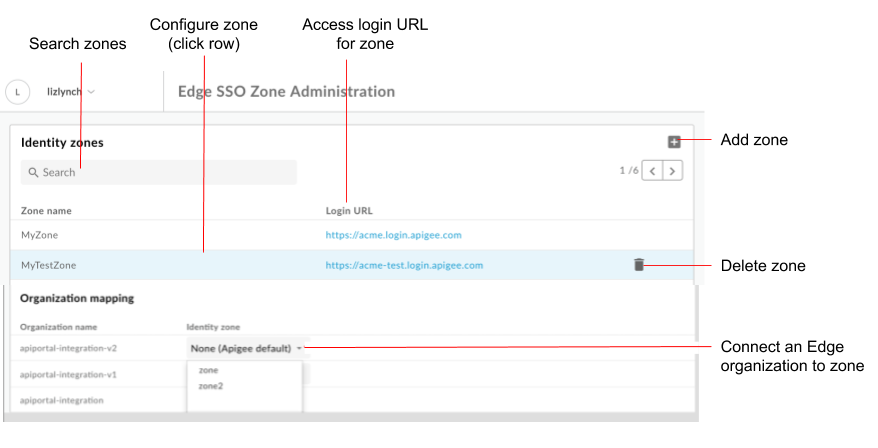

Wie in der Abbildung hervorgehoben, können Sie auf der Seite für die Administration der Edge-SSO-Zone Folgendes tun:

- Alle Identitätszonen ansehen

- Anmelde-URL für jede Zone ansehen

- Identitätszone hinzufügen und löschen

- SAML-Identitätsanbieter konfigurieren

- Edge-Organisation mit einer Identitätszone verbinden

- Portal-Identitätszone löschen

Identitätszone hinzufügen

So fügen Sie eine Identitätszone hinzu:

- Rufen Sie die Administrationsseite für die Edge-SSO-Zone auf.

- Klicken Sie im Abschnitt „Identitätszonen“ auf +.

Geben Sie einen Namen und eine Beschreibung für die Identitätszone ein.

Der Zonenname muss in allen Edge-Organisationen eindeutig sein.Hinweis: Apigee behält sich das Recht vor, Zonennamen zu entfernen, die als nicht gerechtfertigt eingestuft werden.

Geben Sie einen String ein, der bei Bedarf an die Subdomain angehängt werden soll.

Beispiel: Wennacmeder Zonenname ist, können Sie eine Produktionszone,acme-prodund eine Testzone,acme-test, definieren.

Geben Sie zum Erstellen der Produktionszone prod als Subdomain-Suffix ein. In diesem Fall lautet die URL für den Zugriff auf die Edge-Benutzeroberfläche:acme-prod.apigee.com, wie unter Auf Ihre Organisation mithilfe der Identitätszone zugreifen beschrieben.Hinweis: Das angehängte Subdomain-Suffix muss in allen Zonen eindeutig sein.

Klicken Sie auf OK.

SAML-Identitätsanbieter konfigurieren

Konfigurieren Sie den SAML-Identitätsanbieter mithilfe der folgenden Schritte:

- Konfigurieren Sie die SAML-Einstellungen.

- Laden Sie ein neues Zertifikat hoch.

Falls erforderlich, konvertieren Sie ein x509-Zertifikat in das PEM-Format.

SAML-Einstellungen konfigurieren

So konfigurieren Sie die SAML-Einstellungen:

- Rufen Sie die Administrationsseite für die Edge-SSO-Zone auf.

- Klicken Sie auf die Zeile der Identitätszone, für die Sie den SAML-Identitätsanbieter konfigurieren möchten.

- Klicken Sie im Abschnitt mit den SAML-Einstellungen auf

.

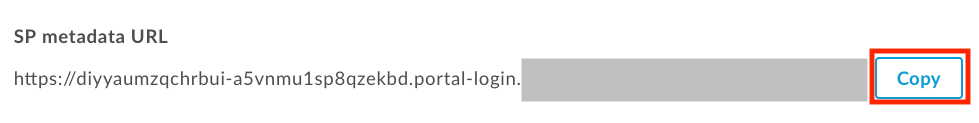

. Klicken Sie neben der Metadaten-URL des Dienstanbieters auf Kopieren.

Konfigurieren Sie Ihren SAML-Identitätsanbieter mit den Informationen in der SP-Metadatendatei (Service Provider).

Bei einigen SAML-Identitätsanbietern werden Sie nur zur Metadaten-URL aufgefordert. Bei anderen müssen Sie bestimmte Informationen aus der Metadatendatei extrahieren und in ein Formular einfügen.

In letzterem Fall fügen Sie die URL in einen Browser ein, um die Metadatendatei für den Dienstanbieter herunterzuladen und die erforderlichen Informationen zu extrahieren. Zum Beispiel kann die Entitäts-ID oder die Anmelde-URL aus den folgenden Elementen der SP-Metadatendatei extrahiert werden:Hinweis: In der SP-Metadatendatei wird die Anmelde-URL als

AssertionConsumerService-URL (ACS) bezeichnet.<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

Hinweis: Wenn Ihr SAML-Identitätsanbieter dies erfordert, legen Sie die Zielgruppeneinschränkung auf zoneID.apigee-saml-login fest. Diese können Sie aus dem Element

entityIDin der Dienstanbieter-Metadatendatei kopieren (siehe oben).Konfigurieren Sie die SAML-Einstellungen für den SAML-Identitätsanbieter.

Bearbeiten Sie im Abschnitt SAML-Einstellungen die folgenden Werte, die aus der Metadatendatei des SAML-Identitätsanbieters abgerufen wurden:

SAML-Einstellung Beschreibung Anmelde-URL URL, an die Nutzer weitergeleitet werden, um sich beim Identitätsanbieter des SAML-Portals anzumelden.

Beispiel:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlURL für Abmeldung URL, an die Nutzer weitergeleitet werden, um sich vom Identitätsanbieter des SAML-Portals abzumelden.

Hinweis: Wenn Ihr SAML-Identitätsanbieter keine Abmelde-URL bereitstellt, lassen Sie dieses Feld leer. In diesem Fall wird der Wert auf denselben Wert festgelegt, der für die Anmelde-URL verwendet wird.IdP-Entitäts-ID Eindeutige URL für den SAML-Identitätsanbieter.

Beispiel:http://www.okta.com/exkhgdyponHIp97po0h7Hinweis:Je nach SAML-Identitätsanbieter kann dieses Feld anders benannt werden, z. B.

Entity ID,SP Entity ID,Audience URIusw.Hinweis: Die Apigee-SSO unterstützt die folgenden beiden Funktionen nicht:

- Automatische Aktualisierung des IdP-Zertifikats mithilfe einer IdP-Metadaten-URL und regelmäßiges Herunterladen der Metadaten, um Änderungen auf der Seite des Apigee-SSO-Dienstanbieters zu aktualisieren.

- Sie laden eine vollständige XML-Datei mit den IdP-Metadaten hoch oder verwenden eine IdP-Metadaten-URL für die automatische IdP-Konfiguration.

Klicken Sie auf Speichern.

Laden Sie als Nächstes ein Zertifikat im PEM- oder PKCSS-Format hoch, wie im nächsten Abschnitt beschrieben.

Neues Zertifikat hochladen

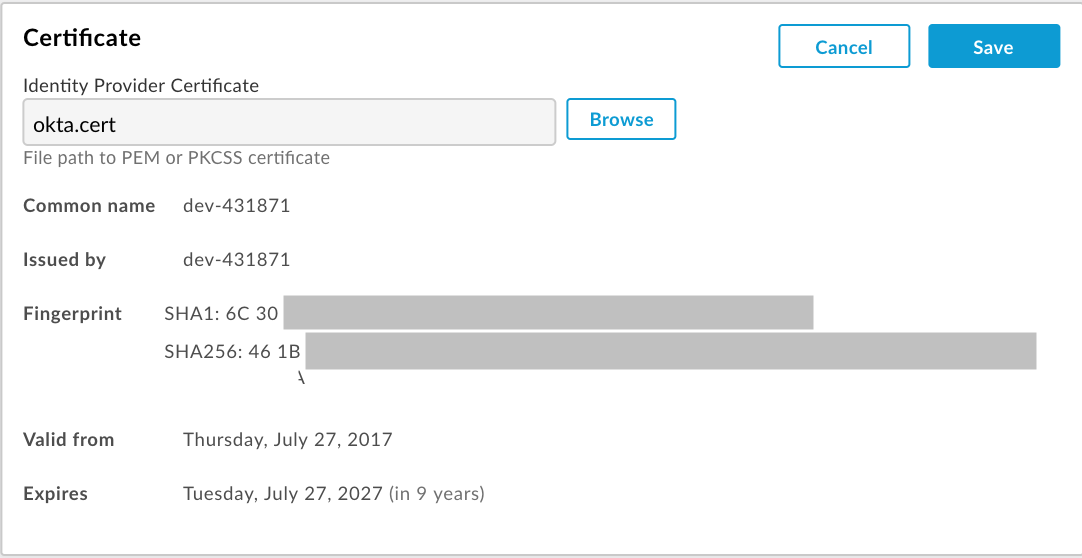

So laden Sie ein neues Zertifikat hoch:

Laden Sie das Zertifikat für die Signaturprüfung von Ihrem SAML-Identitätsanbieter herunter.

Hinweis: Das Zertifikat muss im PEM- oder PKCSS-Format vorliegen. Falls erforderlich, konvertieren Sie ein x509-Zertifikat in das PEM-Format.

Rufen Sie die Administrationsseite für die Edge-SSO-Zone auf.

Klicken Sie auf die Zeile mit der Identitätszone, für die Sie ein neues Zertifikat hochladen möchten.

Klicken Sie im Abschnitt Zertifikat auf

.

. Klicken Sie auf Durchsuchen und gehen Sie zum Zertifikat in Ihrem lokalen Verzeichnis.

Klicken Sie auf Öffnen, um das neue Zertifikat hochzuladen.

Die Felder mit den Zertifikatinformationen werden entsprechend dem ausgewählten Zertifikat aktualisiert.

Prüfen Sie, ob das Zertifikat gültig und nicht abgelaufen ist.

Klicken Sie auf Speichern.

x509-Zertifikat in das PEM-Format konvertieren

Wenn Sie ein x509-Zertifikat herunterladen, müssen Sie es in das PEM-Format konvertieren.

So konvertieren Sie ein x509-Zertifikat in das PEM-Format:

- Kopieren Sie den Inhalt der Datei

ds:X509Certificate elementaus der Metadatendatei des SAML-Identitätsanbieters und fügen Sie ihn in Ihren bevorzugten Texteditor ein. - Fügen Sie am Ende der Datei die folgende Zeile hinzu:

-----BEGIN CERTIFICATE----- - Fügen Sie am Ende der Datei die folgende Zeile hinzu:

-----END CERTIFICATE----- - Speichern Sie die Datei mit der Erweiterung

.pem.

Hier sehen Sie ein Beispiel für den Inhalt der PEM-Datei:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----

Edge-Organisation mit einer Identitätszone verbinden

So verbinden Sie eine Edge-Organisation mit einer Identitätszone:

- Rufen Sie die Administrationsseite für die Edge-SSO-Zone auf.

- Wählen Sie im Abschnitt Organisationszuordnung im Drop-down-Menü Identitätszone eine Identitätszone für die Organisation aus, die Sie einer Zone zuweisen möchten.

Wählen Sie Keine (Apigee-Standardeinstellung) aus, um die Basisauthentifizierung für die Organisation zu aktivieren. - Klicken Sie auf Bestätigen, um die Änderung zu bestätigen.

Über die Identitätszone auf Ihre Organisation zugreifen

Die URL, mit der Sie auf die Edge-Benutzeroberfläche zugreifen, wird durch den Namen Ihrer Identitätszone definiert:

https://zonename.apigee.com

Ebenso lautet die URL, die Sie zum Zugriff auf die Classic Edge-Benutzeroberfläche verwenden, wie folgt:

https://zonename.enterprise.apigee.com

Beispiel: Acme Inc. möchte SAML verwenden und wählt „acme“ aus. als Zonennamen ein. Acme Inc.-Kunden greifen dann mit der folgenden URL auf die Edge-Benutzeroberfläche zu:

https://acme.apigee.com

Die Zone identifiziert die Edge-Organisationen, die SAML unterstützen. Acme Inc. hat beispielsweise drei Organisationen: OrgA, OrgB und OrgC. Acme kann entscheiden, ob alle Organisationen oder nur eine Teilmenge. Die verbleibenden Organisationen verwenden weiterhin die Basisauthentifizierungs- oder OAuth2-Tokens, die von Basic Auth-Anmeldedaten

Sie können mehrere Identitätszonen definieren. Alle Zonen können dann so konfiguriert werden, Identitätsanbieter.

Beispiel: Acme möchte die Produktionszone "acme-prod" definieren, die OrgAProd und OrgBProd und die Testzone „acme-test“, die OrgATest, OrgBTest, OrgADev und OrgBDev enthält.

Dann verwenden Sie die folgenden URLs, um auf die verschiedenen Zonen zuzugreifen:

https://acme-prod.apigee.com https://acme-test.apigee.com

Edge-Nutzer mit SAML-Authentifizierung registrieren

Nachdem Sie SAML für eine Organisation aktiviert haben, müssen Sie die SAML-Nutzer registrieren, noch nicht bei Ihrer Organisation registriert sind. Weitere Informationen finden Sie im Hilfeartikel Nutzer in einer Organisation verwalten.

Skripts aktualisieren, um OAuth2-Zugriffstokens zu übergeben

Nachdem Sie SAML aktiviert haben, ist Basic Auth für die Edge API deaktiviert. Alle

Maven-Skripts, Shell-Skripts, apigeetool usw., die von Edge verwendet werden

API-Aufrufe, die Basic Auth unterstützen, funktionieren nicht mehr. Sie müssen API-Aufrufe und

Skripts, die Basic Auth verwenden, um OAuth2-Zugriffstokens im Bearer-Header zu übergeben. Siehe Verwenden von SAML mit der Edge API.

Identitätszone löschen

So löschen Sie eine Identitätszone:

- Rufen Sie die Administrationsseite für die Edge-SSO-Zone auf.

- Bewegen Sie den Mauszeiger auf die Zeile mit der Identitätszone, die Sie löschen möchten, um das Aktionsmenü aufzurufen.

- Klicken Sie auf

.

. - Klicken Sie auf Delete, um den Löschvorgang zu bestätigen.

Von der Seite für die Administration der Edge-SSO-Zone abmelden

Da Sie Edge-Identitätszonen außerhalb Ihrer Organisation verwalten, müssen Sie sich von der Seite für die Administration der Edge-SSO-Zone abmelden und dann in Ihrer Organisation anmelden, um auf andere Funktionen von Apigee Edge zugreifen zu können.