<ph type="x-smartling-placeholder"></ph>

현재 Apigee Edge 문서를 보고 있습니다.

Apigee X 문서. 정보

이 섹션에서는 조직 구성원의 인증을 자체 ID 서비스에 위임할 수 있도록 Apigee Edge에 SAML을 사용 설정하는 방법을 설명합니다. Edge의 SAML 및 ID 영역 관리에 대한 개요는 SAML 개요를 참고하세요.

동영상: 짧은 동영상을 시청하여 SAML을 사용하여 싱글 사인온 (SSO)을 사용 설정하기 전후에 Apigee Edge API에 액세스하는 방법을 알아보세요.

Zoneadmin 역할 정보

Edge에서 ID 영역을 관리하려면 zoneadmin이어야 합니다. Zoneadmin 역할은 ID 영역 관리만을 위한 전체 CRUD 절차를 제공합니다.

Apigee Edge 계정에 Zoneadmin 역할을 할당하려면 Apigee Edge 지원팀에 문의하세요.

시작하기 전에

시작하기 전에 서드 파티 SAML ID 공급업체로부터 다음 정보를 받습니다.

- 서명 확인용 인증서 (PEM 또는 PKCSS 형식) 필요한 경우 x509 인증서를 PEM 형식으로 변환하세요.

구성 정보 (다음 표에 정의됨)

구성 설명 로그인 URL SAML ID 공급업체에 로그인하도록 사용자가 리디렉션되는 URL입니다. 로그아웃 URL 사용자가 SAML ID 공급업체 로그아웃으로 리디렉션되는 URL입니다. IDP 엔티티 ID 이 ID 공급업체의 고유 URL입니다. 예: https://idp.example.com/saml

또한 다음 설정을 사용하여 서드 파티 SAML ID 공급업체를 구성합니다.

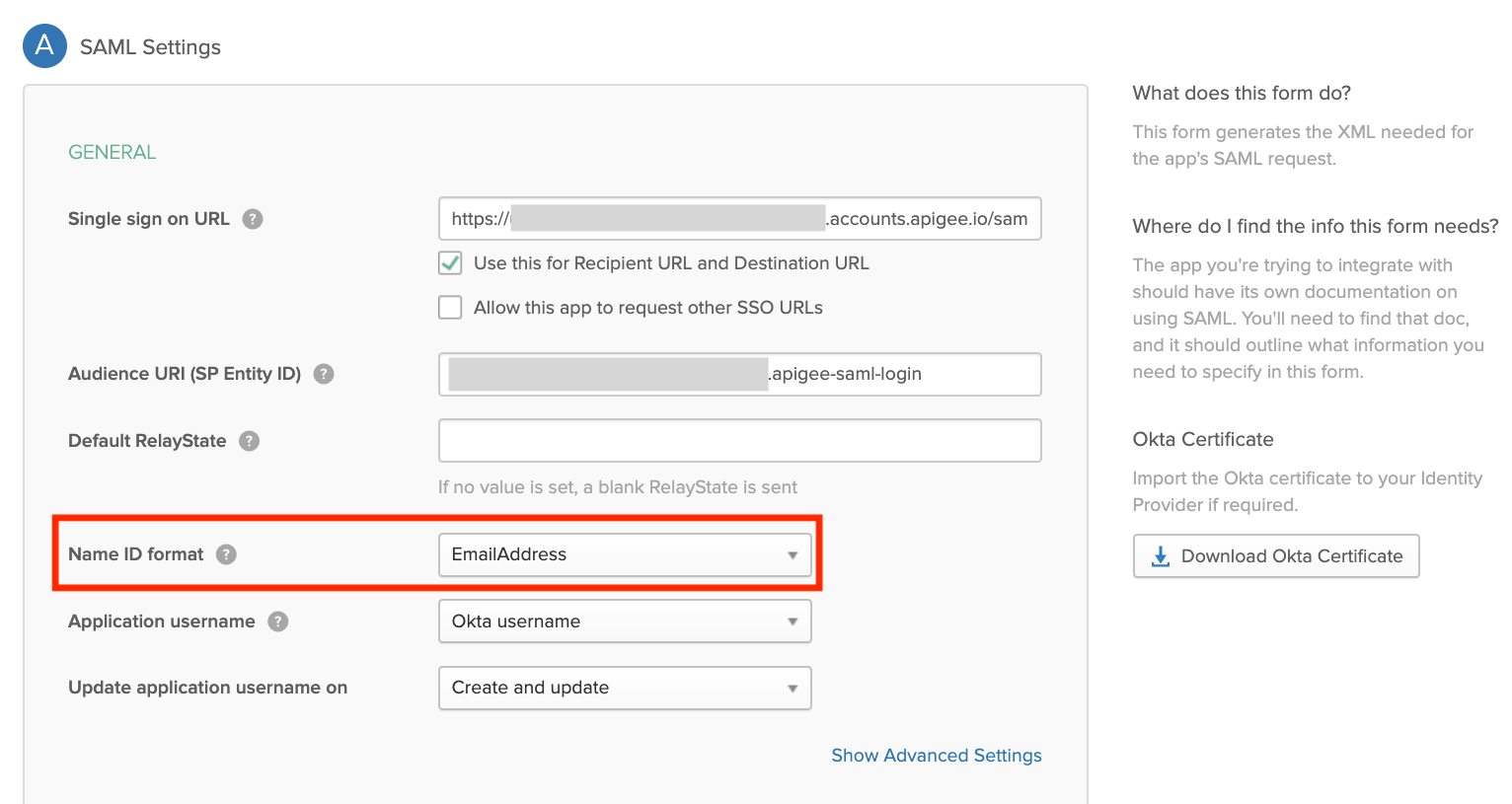

NameID속성이 사용자의 이메일 주소에 매핑되었는지 확인합니다. 사용자의 이메일 주소는 Edge 개발자 계정의 고유 식별자 역할을 합니다. 다음은 Okta를 사용하는 예를 보여줍니다. 여기서 이름 ID 형식 필드는NameID속성을 정의합니다.

- (선택사항) Edge UI 인증 세션 시간과 일치하도록 인증된 세션 시간을 15일로 설정합니다.

Edge SSO 영역 관리 페이지 살펴보기

Edge SSO 영역 관리 페이지를 사용하여 Edge의 ID 영역을 관리합니다. Edge SSO 영역 관리 페이지는 조직 외부에 존재하므로 여러 조직을 동일한 ID 영역에 할당할 수 있습니다.

Edge SSO 영역 관리 페이지에 액세스하려면 다음 단계를 따르세요.

- zoneadmin 권한이 있는 Apigee Edge 사용자 계정을 사용하여 https://apigee.com/edge에 로그인합니다.

- 관리 > SSO를 클릭합니다.

를 사용하여 Edge SSO 영역 관리 페이지로 직접 이동하세요.

에지 SSO 영역 관리 페이지가 표시됩니다 (조직 외부).

그림에 강조 표시된 것처럼 Edge SSO 영역 관리 페이지에서는 다음 작업을 수행할 수 있습니다.

- 모든 ID 영역 보기

- 각 영역의 로그인 URL 보기

- ID 영역 추가 및 삭제

- SAML ID 공급업체 구성

- Edge 조직을 ID 영역에 연결

- 포털 ID 영역 삭제

ID 영역 추가

ID 영역을 추가하려면 다음 안내를 따르세요.

- Edge SSO 영역 관리 페이지에 액세스합니다.

- ID 영역 섹션에서 +를 클릭합니다.

ID 영역의 이름과 설명을 입력합니다.

영역 이름은 모든 Edge 조직에서 고유해야 합니다.참고: Apigee는 부당하다고 판단되는 영역 이름을 삭제할 권리를 보유합니다.

필요한 경우 하위 도메인에 추가할 문자열을 입력합니다.

예를 들어 영역 이름이acme인 경우 프로덕션 영역(acme-prod)과 테스트 영역(acme-test)을 정의할 수 있습니다.

프로덕션 영역을 만들려면 하위 도메인 서픽스로 prod를 입력하세요. 이 경우 Edge UI에 액세스하는 데 사용되는 URL은 ID 영역을 사용하여 조직에 액세스에 설명된 대로acme-prod.apigee.com입니다.참고: 추가된 하위 도메인 서픽스는 모든 영역에서 고유해야 합니다.

확인을 클릭합니다.

SAML ID 공급업체 구성

다음 단계를 수행하여 SAML ID 공급업체를 구성합니다.

- SAML 설정 구성하기

- 새 인증서를 업로드합니다.

필요한 경우 x509 인증서를 PEM 형식으로 변환하세요.

SAML 설정 구성

SAML 설정을 구성하려면 다음 안내를 따르세요.

- Edge SSO 영역 관리 페이지에 액세스합니다.

- SAML ID 공급업체를 구성할 ID 영역의 행을 클릭합니다.

- SAML 설정 섹션에서

을 클릭합니다.

을 클릭합니다. SP 메타데이터 URL 옆에 있는 복사를 클릭합니다.

서비스 공급업체(SP) 메타데이터 파일의 정보를 사용하여 SAML ID 공급업체를 구성합니다.

일부 SAML ID 제공업체의 경우 메타데이터 URL만 입력하라는 메시지가 표시됩니다. 다른 경우에는 메타데이터 파일에서 특정 정보를 추출하여 양식에 입력해야 합니다.

이후의 경우 URL을 브라우저에 붙여넣어 SP 메타데이터 파일을 다운로드하고 필수 정보를 추출합니다. 예를 들어 SP 메타데이터 파일의 다음 요소에서 엔티티 ID나 로그인 URL을 추출할 수 있습니다.참고: SP 메타데이터 파일에서는 로그인 URL을

AssertionConsumerService(ACS) URL이라고 합니다.<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

참고: SAML ID 공급업체에서 요구하는 경우 잠재고객 제한을 zoneID.apigee-saml-login으로 설정하세요. SP 메타데이터 파일의

entityID요소에서 이 제한을 복사할 수 있습니다 (위에 표시됨).SAML ID 공급업체의 SAML 설정을 구성합니다.

SAML 설정 섹션에서 SAML ID 공급업체 메타데이터 파일에서 가져온 값을 수정합니다.

SAML 설정 설명 로그인 URL SAML 포털 ID 공급업체에 로그인하도록 사용자가 리디렉션되는 URL입니다.

예:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/saml로그아웃 URL SAML 포털 ID 공급업체 로그아웃으로 사용자를 리디렉션하는 URL입니다.

참고: SAML ID 공급업체가 로그아웃 URL을 제공하지 않는 경우 이 입력란을 비워둡니다. 이 경우 로그인 URL에 사용된 것과 동일한 값으로 설정됩니다.IDP 엔티티 ID SAML ID 공급업체의 고유 URL입니다.

예:http://www.okta.com/exkhgdyponHIp97po0h7참고: SAML ID 공급업체에 따라 이 필드의 이름이

Entity ID,SP Entity ID,Audience URI등 다르게 지정될 수 있습니다.참고: Apigee SSO는 다음 두 가지 기능을 지원하지 않습니다.

- IDP 메타데이터 URL을 사용하고 주기적으로 메타데이터를 다운로드하여 Apigee SSO 서비스 제공업체 측 변경사항을 업데이트하여 IDP 인증서를 자동으로 갱신합니다.

- 전체 IDP 메타데이터 xml 파일을 업로드하거나 자동 IDP 구성을 위해 IDP 메타데이터 URL을 사용합니다.

저장을 클릭합니다.

그런 다음 다음 섹션의 설명에 따라 PEM 또는 PKCSS 형식으로 인증서를 업로드합니다.

새 인증서 업로드

새 인증서를 업로드하려면 다음 안내를 따르세요.

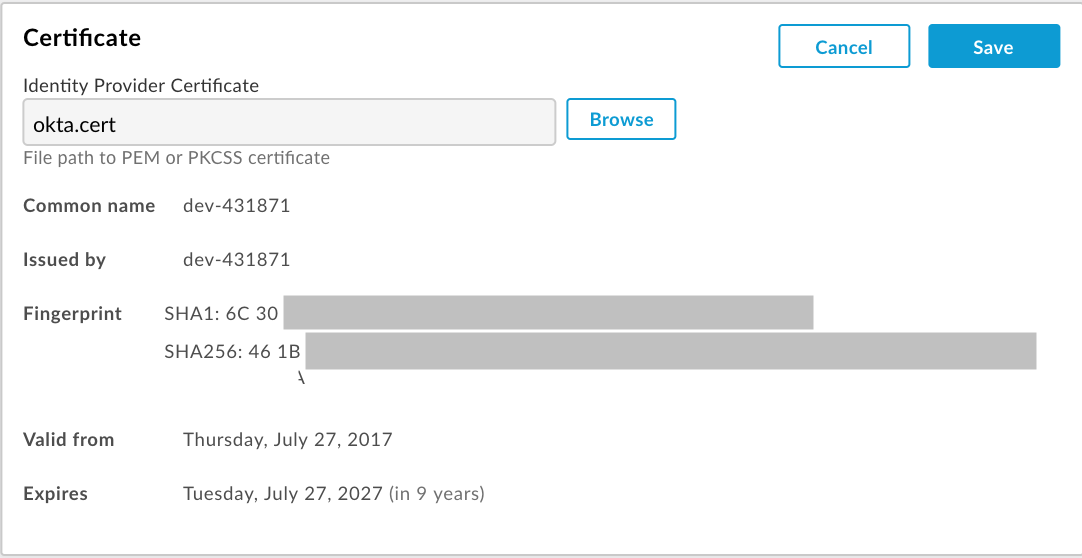

SAML ID 공급업체에서 서명 확인을 위한 인증서를 다운로드합니다.

참고: 인증서는 PEM 또는 PKCSS 형식이어야 합니다. 필요한 경우 x509 인증서를 PEM 형식으로 변환하세요.

새 인증서를 업로드하려는 ID 영역의 행을 클릭합니다.

인증서 섹션에서

을 클릭합니다.

을 클릭합니다. 찾아보기를 클릭하고 로컬 디렉터리의 인증서로 이동합니다.

열기를 클릭하여 새 인증서를 업로드합니다.

선택한 인증서가 반영되도록 인증서 정보 필드가 업데이트됩니다.

인증서가 유효하고 만료되지 않은지 확인합니다.

저장을 클릭합니다.

x509 인증서를 PEM 형식으로 변환

x509 인증서를 다운로드한 경우 PEM 형식으로 변환해야 합니다.

x509 인증서를 PEM 형식으로 변환하려면 다음 단계를 따르세요.

- SAML ID 공급업체 메타데이터 파일에서

ds:X509Certificate element의 내용을 복사하여 원하는 텍스트 편집기에 붙여넣습니다. - 파일 끝에 다음 줄을 추가합니다.

-----BEGIN CERTIFICATE----- - 파일 하단에 다음 줄을 추가합니다.

-----END CERTIFICATE----- .pem확장자를 사용하여 파일을 저장합니다.

다음은 PEM 파일 내용의 예를 제공합니다.

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----

Edge 조직을 ID 영역에 연결

Edge 조직을 ID 영역에 연결하려면 다음 안내를 따르세요.

- Edge SSO 영역 관리 페이지에 액세스합니다.

- 조직 매핑 섹션의 ID 영역 드롭다운 메뉴에서 영역에 할당하려는 조직과 연결된 ID 영역을 선택합니다.

없음 (Apigee 기본값)을 선택하여 조직에 기본 인증을 사용 설정합니다. - 확인을 클릭하여 변경사항을 확인합니다.

ID 영역을 사용하여 조직에 액세스

Edge UI에 액세스하는 데 사용하는 URL은 ID 영역의 이름으로 정의됩니다.

https://zonename.apigee.com

마찬가지로 기본 Edge UI에 액세스하는 데 사용하는 URL은 다음과 같습니다.

https://zonename.enterprise.apigee.com

예를 들어 Acme Inc.는 SAML을 사용하기 위해 'acme'를 선택합니다. 를 영역 이름으로 지정합니다. Acme Inc. 고객은 다음 URL을 사용하여 Edge UI에 액세스합니다.

https://acme.apigee.com

영역은 SAML을 지원하는 Edge 조직을 식별합니다. 예를 들어 Acme Inc. 는 OrgA, OrgB, OrgC입니다. Acme는 SAML 영역에 모든 조직을 추가하거나 단일 조직 단위만 하위집합입니다. 나머지 조직은 기본 인증 사용자 인증 정보

여러 ID 영역을 정의할 수 있습니다. 그러면 동일한 IP 주소를 사용하도록 모든 영역을 사용할 수 있습니다

예를 들어 Acme는 OrgAProd 및 OrgBProd와 OrgATest, OrgBTest, OrgADev, OrgBDev가 포함된 테스트 영역 'acme-test'가 있습니다.

그리고 다음 URL을 사용하여 서로 다른 영역에 액세스합니다.

https://acme-prod.apigee.com https://acme-test.apigee.com

SAML 인증으로 Edge 사용자 등록

조직에 SAML을 사용 설정한 후에는 조직 내에 있는 SAML 사용자를 아직 조직에 등록되지 않았습니다. 자세한 내용은 조직 사용자 관리하기를 참고하세요.

OAuth2 액세스 토큰을 전달하도록 스크립트 업데이트

SAML을 사용 설정하면 Edge API에서 기본 인증이 사용 중지됩니다. 전체

Edge를 사용하는 스크립트 (Maven 스크립트, 셸 스크립트, apigeetool 등)

기본 인증을 지원하는 API 호출이 더 이상 작동하지 않습니다. API 호출과

스크립트에서 Bearer 헤더의 OAuth2 액세스 토큰을 전달할 수 있습니다. Edge API에서 SAML 사용을 참조하세요.

ID 영역 삭제

ID 영역을 삭제하려면 다음 안내를 따르세요.

- Edge SSO 영역 관리 페이지에 액세스합니다.

- 삭제하려는 ID 영역과 연결된 행 위로 커서를 가져가면 작업 메뉴가 표시됩니다.

아이콘을 클릭합니다.

아이콘을 클릭합니다. - 삭제를 클릭하여 삭제 작업을 확인합니다.

Edge SSO 영역 관리 페이지에서 로그아웃

조직 외부에서 Edge ID 영역을 관리하므로 Apigee Edge의 다른 기능에 액세스하려면 Edge SSO 영역 관리 페이지에서 로그아웃한 다음 조직에 로그인해야 합니다.