Estás viendo la documentación de Apigee Edge.

Ve a la

Documentación de Apigee X. información

SAML permite que administradores específicos controlen cómo se autentican todos los miembros de la organización. cuando se usa Apigee Edge delegando a un servidor de inicio de sesión único (SSO). Si usas SAML con Edge, puedes admitir el SSO para la IU y la API de Edge, además de cualquier otro servicio que proporciones y que también admita SAML.

Para habilitar el SSO con SAML para portales integrados, consulta Cómo configurar el proveedor de identidad SAML.

Comprende la administración de zonas de identidad en Edge

Una zona de identidad es un dominio de autenticación que define los proveedores de identidad utilizados para la autenticación y la configuración personalizada de la experiencia de registro y acceso del usuario. Solo cuando los usuarios se autentican con el proveedor de identidad pueden acceder a las entidades que se encuentran dentro del alcance de la zona de identidad.

Apigee Edge admite los tipos de autenticación que se describen en la siguiente tabla.

| Tipo de autenticación | Descripción |

| Predeterminada | Crea una cuenta de Apigee Edge y accede a la IU de Edge con un nombre de usuario y una contraseña. Con la API de Edge, puedes usar esas mismas credenciales con la autenticación básica de HTTP para autorizar llamadas. |

| SAML | El lenguaje de marcado para aserción de seguridad (SAML) es un protocolo estándar para entornos de inicio de sesión único (SSO). La autenticación de SSO mediante el SAML te permite acceder a Apigee Edge con tus credenciales existentes, sin tener que crear cuentas nuevas. |

Para admitir la autenticación SAML, debes crear una zona de identidad nueva y configurar un proveedor de identidad de SAML. como se describe en Cómo habilitar SAML.

Ventajas de la autenticación de SAML

La autenticación de SAML ofrece varias ventajas. Si utiliza SAML, puede hacer lo siguiente:

- Control total de la administración de usuarios: Conecta el servidor de SAML de tu empresa a Edge. Cuando los usuarios abandonan la organización y se desaprovisionan de forma central, se les rechaza el acceso a Edge de forma automática.

- Controla cómo los usuarios se autentican para acceder a Edge: Selecciona diferentes tipos de autenticación para tus organizaciones de Edge.

- Controla las políticas de autenticación: Tu proveedor de SAML puede admitir políticas de autenticación que estén más alineadas con los estándares de tu empresa.

- Supervisa los accesos, las salidas, los intentos de acceso fallidos y las actividades de alto riesgo en la implementación de Edge.

Consideraciones

Antes de decidir usar SAML, debes tener en cuenta los siguientes requisitos:

- Usuarios existentes: Debe agregar a todos los usuarios existentes de la organización al servicio de SAML. de identidad de Google.

- Portal: Si utilizas un portal para desarrolladores basado en Drupal, el portal usa OAuth. para acceder a Edge y es posible que debas reconfigurarla antes de poder usarla.

- Se inhabilitará la autenticación básica: Deberás reemplazar la autenticación básica por OAuth en todas tus secuencias de comandos.

- OAuth y SAML deben mantenerse separados: Si usas OAuth 2.0 y SAML, puedes debes usar sesiones de terminal separadas para tu flujo de OAuth 2.0 y de SAML.

Cómo funciona SAML con Edge

La especificación SAML define tres entidades:

- Principal (usuario de la IU de Edge)

- Proveedor de servicios (SSO de Edge)

- Proveedor de identidad (devuelve la aserción de SAML)

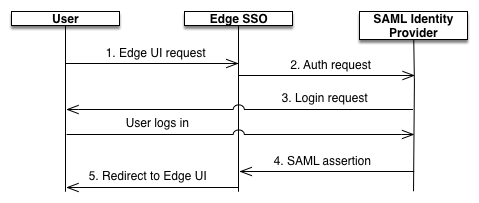

Cuando SAML está habilitado, el principal (un usuario de la IU de Edge) solicita acceso al proveedor de servicios (SSO de Edge). Luego, el SSO de Edge (en su función como proveedor de servicios SAML) solicita y obtiene una aserción de identidad del proveedor de identidad de SAML y la usa para crear el token de OAuth 2.0 obligatorio para acceder a la IU de Edge. Luego, se redirecciona al usuario a la IU de Edge.

Este proceso se muestra a continuación:

En este diagrama, se muestra lo siguiente:

- El usuario intenta acceder a la IU de Edge realizando una solicitud al dominio de acceso del SSO de Edge, que incluye el nombre de la zona. Por ejemplo:

https://zonename.login.apigee.com. - Solicitudes sin autenticar a

https://zonename.login.apigee.comse redireccionan al proveedor de identidad SAML del cliente. Por ejemplo,https://idp.example.com. - Si el cliente no accedió al proveedor de identidad, se le solicitará que lo haga.

- El proveedor de identidad SAML autentica al usuario. El proveedor de identidad de SAML genera y muestra una aserción de SAML 2.0 al SSO de Edge.

- El SSO de Edge valida la aserción, extrae la identidad del usuario de ella, genera el token de autenticación de OAuth 2.0 para la IU de Edge y redirecciona al usuario a la página principal de la IU de Edge en:

https://zonename.apigee.com/platform/orgName

En el que orgName es el nombre de una organización de Edge.

Consulta también Accede a la API de Edge con SAML.