ข้อกำหนดของ SAML กำหนด 3 เอนทิตีดังนี้

- ผู้ใช้หลัก (ผู้ใช้ Edge UI)

- ผู้ให้บริการ (SSO ของ Apigee)

- ผู้ให้บริการข้อมูลประจำตัว (แสดงการยืนยันสิทธิ์ SAML)

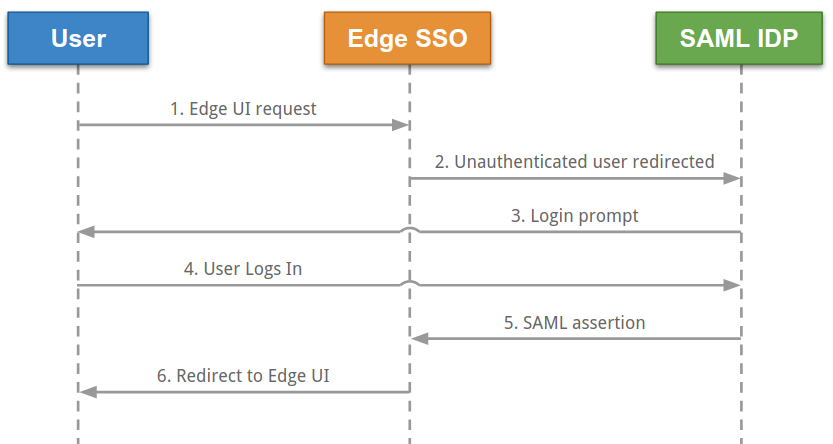

เมื่อเปิดใช้ SAML ผู้ใช้หลัก (ผู้ใช้ Edge UI) จะขอสิทธิ์เข้าถึงผู้ให้บริการ (SSO ของ Apigee) Apigee SSO (ในบทบาทผู้ให้บริการ SAML) จากนั้นจะส่งคำขอและรับ การยืนยันข้อมูลประจำตัวจาก SAML IDP และใช้การยืนยันดังกล่าวเพื่อสร้างโทเค็น OAuth2 ที่ต้องใช้ในการเข้าถึง Edge UI จากนั้นระบบจะเปลี่ยนเส้นทางผู้ใช้ไปยัง Edge UI

โดยกระบวนการมีดังนี้

ในแผนภาพนี้

- ผู้ใช้พยายามเข้าถึง Edge UI โดยการส่งคำขอไปยัง URL สำหรับเข้าสู่ระบบสำหรับ Edge

UI เช่น

https://edge_ui_IP_DNS:9000 - ระบบจะเปลี่ยนเส้นทางคำขอที่ไม่ได้ตรวจสอบสิทธิ์ไปยัง SAML IDP ตัวอย่างเช่น "https://idp.customer.com"

- หากผู้ใช้ไม่ได้เข้าสู่ระบบผู้ให้บริการข้อมูลประจำตัว ระบบจะแจ้งให้บันทึก นิ้ว

- ผู้ใช้เข้าสู่ระบบ

- ผู้ใช้ผ่านการตรวจสอบสิทธิ์โดย SAML IDP ซึ่งจะสร้างการยืนยัน SAML 2.0 และแสดงผล ไปยัง SSO ของ Apigee

- SSO ของ Apigee จะตรวจสอบการยืนยัน ดึงข้อมูลตัวตนของผู้ใช้จากการยืนยัน

โทเค็นการตรวจสอบสิทธิ์ OAuth 2 สำหรับ Edge UI และเปลี่ยนเส้นทางผู้ใช้ไปยัง Edge UI หลัก

หน้าเว็บที่:

https://edge_ui_IP_DNS:9000/platform/orgName

โดยที่ orgName คือชื่อขององค์กร Edge

Edge รองรับ IdP จำนวนมาก ซึ่งรวมถึง Okta และ Microsoft Active Directory Federation Services (ADFS) โปรดดูข้อมูลเกี่ยวกับการกำหนดค่า ADFS เพื่อใช้กับ Edge ในการกำหนดค่า Edge ในฐานะ Relying Party ใน ADFS IDP สำหรับ Okta โปรดดูส่วนต่อไปนี้

Edge ต้องใช้อีเมลเพื่อระบุผู้ใช้เพื่อกำหนดค่า IDP ของ SAML ดังนั้น ผู้ให้บริการข้อมูลประจำตัวจะต้องส่งคืนอีเมลเพื่อเป็นส่วนหนึ่งของการยืนยันตัวตน

นอกจากนี้ คุณอาจต้องดำเนินการต่อไปนี้เพียงบางส่วนหรือทั้งหมด

| การตั้งค่า | คำอธิบาย |

|---|---|

| URL ของข้อมูลเมตา |

SAML IDP อาจต้องใช้ URL ข้อมูลเมตาของ Apigee SSO URL ของข้อมูลเมตาอยู่ใน แบบฟอร์ม: protocol://apigee_sso_IP_DNS:port/saml/metadata เช่น http://apigee_sso_IP_or_DNS:9099/saml/metadata |

| Assertion Consumer Service URL |

ใช้เป็น URL เปลี่ยนเส้นทางกลับไปยัง Edge หลังจากที่ผู้ใช้ป้อน IdP แล้วได้ ข้อมูลเข้าสู่ระบบในรูปแบบดังนี้ protocol://apigee_sso_IP_DNS:port/saml/SSO/alias/apigee-saml-login-opdk เช่น http://apigee_sso_IP_or_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk |

|

URL การออกจากระบบรายการเดียว |

คุณสามารถกำหนดค่า SSO ของ Apigee เพื่อรองรับการออกจากระบบแบบครั้งเดียว โปรดดู กำหนดค่าการลงชื่อเพียงครั้งเดียวจาก Edge UI สำหรับข้อมูลเพิ่มเติม URL การลงชื่อเพียงครั้งเดียวของ Apigee สำหรับ SSO จะมีรูปแบบดังนี้ protocol://apigee_SSO_IP_DNS:port/saml/SingleLogout/alias/apigee-saml-login-opdk เช่น http://1.2.3.4:9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

|

รหัสเอนทิตี SP (หรือ URI กลุ่มเป้าหมาย) |

สำหรับ SSO ของ Apigee: apigee-saml-login-opdk |

กำลังกำหนดค่า Okta

วิธีกำหนดค่า Okta

- เข้าสู่ระบบ Okta

- เลือก Applications แล้วเลือกแอปพลิเคชัน SAML

- เลือกแท็บ Assignments เพื่อเพิ่มผู้ใช้ลงในแอปพลิเคชัน ผู้ใช้เหล่านี้ จะเข้าสู่ระบบ Edge UI และเรียก Edge API ได้ อย่างไรก็ตาม คุณต้องเพิ่มแต่ละองค์ประกอบก่อน ในองค์กร Edge และระบุบทบาทของผู้ใช้ โปรดดูข้อมูลเพิ่มเติมที่ลงทะเบียนผู้ใช้ Edge ใหม่

- เลือกแท็บลงชื่อเข้าใช้เพื่อรับ URL ข้อมูลเมตาของผู้ให้บริการข้อมูลประจำตัว ร้านค้า URL ดังกล่าวเพราะคุณต้องใช้ในการกำหนดค่า Edge

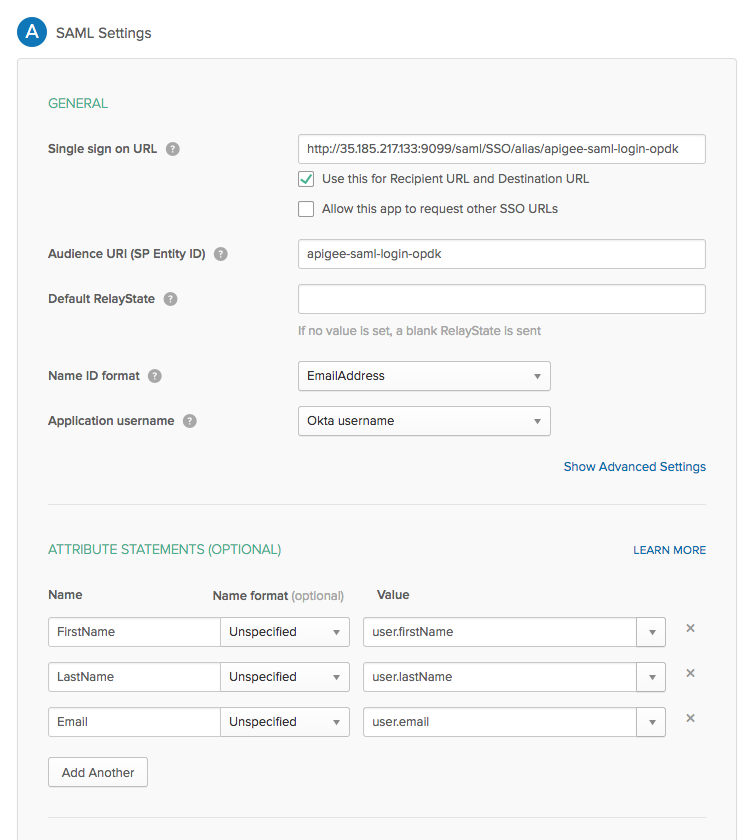

- เลือกแท็บ General เพื่อกำหนดค่าแอปพลิเคชัน Okta ดังที่แสดงใน

ตารางด้านล่าง

การตั้งค่า คำอธิบาย URL การลงชื่อเพียงครั้งเดียว ระบุ URL เปลี่ยนเส้นทางกลับไปยัง Edge เพื่อใช้งานหลังจากที่ผู้ใช้ป้อน Okta ของตน ข้อมูลเข้าสู่ระบบ โดย URL นี้จะอยู่ในรูปแบบต่อไปนี้ http://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk

หากคุณวางแผนที่จะเปิดใช้ TLS ใน

apigee-ssoให้ทำดังนี้https://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk

โดยที่ apigee_sso_IP_DNS คือที่อยู่ IP หรือชื่อ DNS ของ โหนดที่โฮสต์

apigee-ssoโปรดทราบว่า URL นี้คำนึงถึงตัวพิมพ์เล็กและตัวพิมพ์ใหญ่ และ SSO ต้องเป็นตัวพิมพ์ใหญ่

หากคุณมีตัวจัดสรรภาระงานอยู่ด้านหน้ากับ

apigee-ssoให้ระบุ IP ที่อยู่หรือชื่อ DNS ของapigee-ssoตามที่อ้างอิงผ่าน ตัวจัดสรรภาระงานใช้สำหรับ URL ของผู้รับและ URL ปลายทาง เลือกช่องทำเครื่องหมายนี้ URI กลุ่มเป้าหมาย (รหัสเอนทิตี SP) ตั้งค่าเป็น apigee-saml-login-opdkRelayState เริ่มต้น เว้นว่างไว้ได้ รูปแบบรหัสชื่อ ระบุ EmailAddressชื่อผู้ใช้ของแอปพลิเคชัน ระบุ Okta usernameข้อความแอตทริบิวต์ (ไม่บังคับ) ระบุ FirstName,LastNameและEmailตามที่แสดงในรูปภาพด้านล่าง

กล่องโต้ตอบการตั้งค่า SAML ควรปรากฏตามด้านล่างเมื่อเสร็จสิ้น